White paper sulla sicurezza di Azure Synapse Analytics: Sicurezza di rete

Nota

Questo articolo fa parte della serie di articoli del white paper sulla sicurezza di Azure Synapse Analytics. Per una panoramica della serie, vedere White paper sulla sicurezza di Azure Synapse Analytics.

Per proteggere Azure Synapse, sono disponibili diverse opzioni di sicurezza di rete da considerare.

Terminologia della sicurezza di rete

Questa sezione di apertura offre una panoramica e definizioni di alcuni dei termini chiave di Azure Synapse correlati alla sicurezza di rete. Tenere presenti queste definizioni durante la lettura di questo articolo.

Area di lavoro di Synapse

Un'area di lavoro di Synapse è una raccolta logica a protezione diretta di tutti i servizi offerti da Azure Synapse. Include pool SQL dedicati (in precedenza SQL Data Warehouse), pool SQL serverless, pool di Apache Spark, pipeline e altri servizi. Alcune impostazioni di configurazione di rete, ad esempio regole del firewall IP, rete virtuale gestita e tenant approvati per la protezione dell'esfiltrazione, vengono configurate e protette a livello di area di lavoro.

Endpoint dell'area di lavoro di Synapse

Un endpoint è un punto di una connessione in ingresso per accedere a un servizio. Ogni area di lavoro di Synapse ha tre endpoint distinti:

- Endpoint SQL dedicato per l'accesso a pool SQL dedicati.

- Endpoint SQL serverless per l'accesso a pool SQL serverless.

- Endpoint di sviluppo per accedere ai pool di Apache Spark e alle risorse della pipeline nell'area di lavoro.

Questi endpoint vengono creati automaticamente quando viene creata l'area di lavoro di Synapse.

Synapse Studio

Synapse Studio è un ambiente di sviluppo front-end Web sicuro per Azure Synapse. Supporta diversi ruoli, tra cui data engineer, data scientist, data developer, data analyst e amministratore di Synapse.

Usare Synapse Studio per eseguire varie operazioni di gestione e sui dati in Azure Synapse, ad esempio:

- Connessione a pool SQL dedicati, pool SQL serverless ed esecuzione di script SQL.

- Sviluppo ed esecuzione di notebook nei pool di Apache Spark.

- Sviluppo ed esecuzione di pipeline.

- Monitoraggio di pool SQL dedicati, pool SQL serverless, pool di Apache Spark e processi di pipeline.

- Gestione delle autorizzazioni di controllo degli accessi in base al ruolo di Synapse degli elementi dell'area di lavoro.

- Creazione di connessioni gestite dell'endpoint privato a origini dati e sink.

Le connessioni agli endpoint dell'area di lavoro possono essere effettuate tramite Synapse Studio. È anche possibile creare endpoint privati per garantire che la comunicazione con gli endpoint dell'area di lavoro sia privata.

Accesso alla rete pubblica e regole del firewall

Per impostazione predefinita, gli endpoint dell'area di lavoro sono endpoint pubblici al momento del provisioning. L'accesso a questi endpoint dell'area di lavoro da qualsiasi rete pubblica è abilitato, incluse le reti esterne all'organizzazione del cliente, senza richiedere una connessione VPN o una connessione ExpressRoute ad Azure.

Tutti i servizi di Azure, inclusi i servizi PaaS come Azure Synapse, sono protetti dalla protezione DDoS di base per attenuare gli attacchi dannosi (monitoraggio del traffico attivo, rilevamento sempre attivo e mitigazioni automatiche degli attacchi).

Tutto il traffico verso gli endpoint dell'area di lavoro, anche tramite reti pubbliche, viene crittografato e protetto in transito dal protocollo TLS (Transport Level Security).

Per proteggere i dati sensibili è consigliabile disabilitare completamente l'accesso pubblico agli endpoint dell'area di lavoro. In questo modo, si garantisce che tutti gli endpoint dell'area di lavoro possano essere accessibili solo tramite endpoint privati.

La disabilitazione dell'accesso pubblico per tutte le aree di lavoro di Synapse in una sottoscrizione o un gruppo di risorse viene applicata assegnando Criteri di Azure. È anche possibile disabilitare l'accesso alla rete pubblica per area di lavoro in base alla riservatezza dei dati elaborati dall'area di lavoro.

Tuttavia, se è necessario abilitare l'accesso pubblico, è consigliabile configurare le regole del firewall IP per consentire le connessioni in ingresso solo dall'elenco specificato di indirizzi IP pubblici.

Valutare la possibilità di abilitare l'accesso pubblico quando l'ambiente locale non ha accesso VPN o ExpressRoute ad Azure e richiede l'accesso agli endpoint dell'area di lavoro. In questo caso, specificare un elenco di indirizzi IP pubblici dei data center e dei gateway locali nelle regole del firewall IP.

Endpoint privati

Un endpoint privato di Azure è un'interfaccia di rete virtuale con un indirizzo IP privato creato nella subnet Rete virtuale di Azure del cliente. È possibile creare un endpoint privato per qualsiasi servizio di Azure che supporta endpoint privati, ad esempio Azure Synapse, pool SQL dedicati (in precedenza SQL Data Warehouse), database SQL di Azure, Archiviazione di Azure o qualsiasi servizio in Azure basato sul servizio Collegamento privato di Azure.

È possibile creare endpoint privati nella rete virtuale per tutti e tre gli endpoint dell'area di lavoro Synapse, singolarmente. In questo modo, potrebbero essere creati tre endpoint privati per tre endpoint di un'area di lavoro Synapse: uno per il pool SQL dedicato, uno per il pool SQL serverless e uno per l'endpoint di sviluppo.

Gli endpoint privati hanno molti vantaggi di sicurezza rispetto agli endpoint pubblici. È possibile accedere agli endpoint privati in una rete virtuale di Azure solo dall'interno:

- La stessa rete virtuale che contiene questo endpoint privato.

- Reti virtuali di Azure sottoposte a peering a livello di area o a livello globale.

- Reti locali connesse ad Azure tramite Gateway VPN o ExpressRoute.

Il vantaggio principale degli endpoint privati è che non è più necessario esporre gli endpoint dell'area di lavoro alla rete Internet pubblica. Minore è l'esposizione, meglio è.

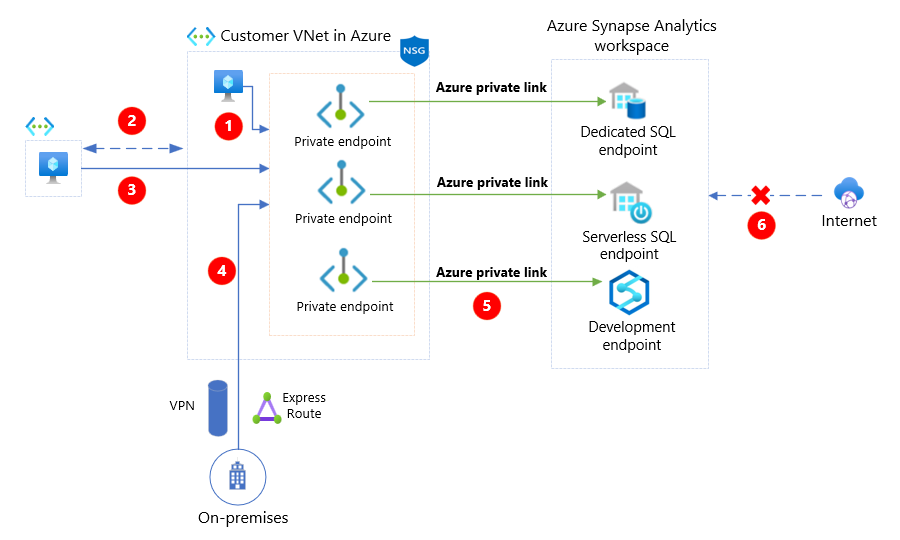

Il diagramma seguente illustra gli endpoint privati.

Il diagramma precedente illustra i punti chiave seguenti:

| Articolo | Descrizione |

|---|---|

| Le workstation dall'interno della rete virtuale del cliente accedono agli endpoint privati di Azure Synapse. | |

| Peering tra la rete virtuale del cliente e un'altra rete virtuale. | |

| La workstation dalla rete virtuale con peering accede agli endpoint privati di Azure Synapse. | |

| La rete locale accede agli endpoint privati di Azure Synapse tramite VPN o ExpressRoute. | |

| Gli endpoint dell'area di lavoro vengono mappati alla rete virtuale del cliente tramite endpoint privati usando il servizio Collegamento privato di Azure. | |

| L'accesso pubblico è disabilitato nell'area di lavoro di Synapse. |

Nel diagramma seguente viene eseguito il mapping di un endpoint privato a un'istanza di una risorsa PaaS anziché all'intero servizio. In caso di evento imprevisto di sicurezza all'interno della rete, viene esposta solo l'istanza di risorsa mappata, riducendo al minimo l'esposizione e la minaccia di perdita ed esfiltrazione dei dati.

Il diagramma precedente illustra i punti chiave seguenti:

| Articolo | Descrizione |

|---|---|

| L'endpoint privato nella rete virtuale del cliente viene mappato a un singolo pool SQL dedicato (in precedenza SQL Data Warehouse) nell'area di lavoro A. | |

| Altri endpoint del pool SQL nelle altre aree di lavoro (B e C) non sono accessibili tramite questo endpoint privato, riducendo al minimo l'esposizione. |

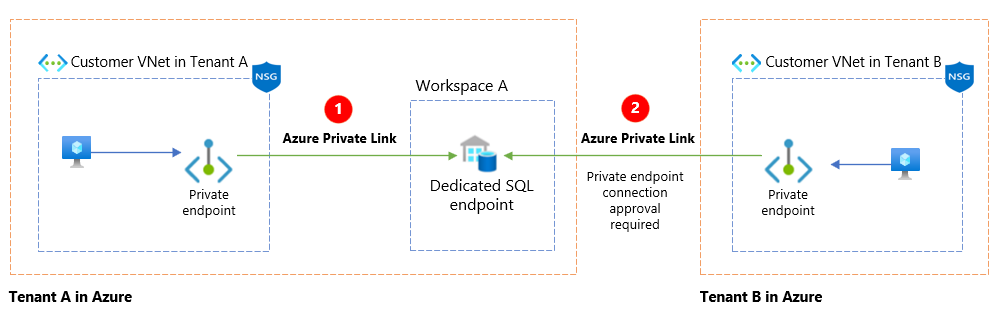

L'endpoint privato funziona tra tenant e aree di Microsoft Entra, quindi è possibile creare connessioni endpoint private alle aree di lavoro di Synapse tra tenant e aree. In questo caso, passa attraverso il flusso di lavoro di approvazione della connessione dell'endpoint privato. Il proprietario della risorsa controlla le connessioni dell'endpoint privato approvate o negate. Il proprietario della risorsa ha il controllo completo di chi può connettersi alle proprie aree di lavoro.

Il diagramma seguente illustra un flusso di lavoro di approvazione della connessione all'endpoint privato.

Il diagramma precedente illustra i punti chiave seguenti:

| Articolo | Descrizione |

|---|---|

| Il pool SQL dedicato (in precedenza SQL Data Warehouse) nell'area di lavoro A nel tenant A è accessibile da un endpoint privato nella rete virtuale del cliente nel tenant A. | |

| Lo stesso pool SQL dedicato (in precedenza SQL Data Warehouse) nell'area di lavoro A nel tenant A è accessibile da un endpoint privato nella rete virtuale del cliente nel tenant B tramite un flusso di lavoro di approvazione della connessione. |

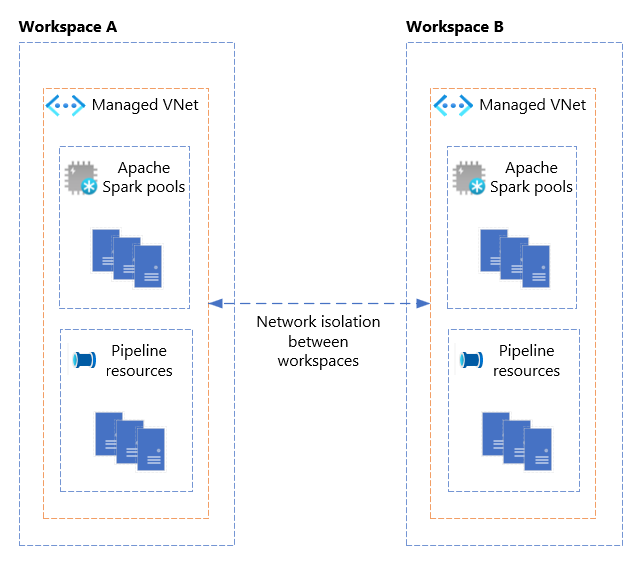

Rete virtuale gestita

La funzionalità rete virtuale gestita di Synapse offre un isolamento network completamente gestito per il pool di Apache Spark e le risorse di calcolo della pipeline tra le aree di lavoro di Synapse. Può essere configurato in fase di creazione dell'area di lavoro. Offre inoltre l'isolamento di rete per i cluster Spark all'interno della stessa area di lavoro. Ogni area di lavoro ha una propria rete virtuale, completamente gestita da Synapse. La rete virtuale gestita non è visibile agli utenti per apportare modifiche. Tutte le risorse di calcolo del pool di Apache Spark o della pipeline attivate da Azure Synapse in una rete virtuale gestita vengono sottoposte a provisioning all'interno della propria rete virtuale. In questo modo, si crea un isolamento di rete completo da altre aree di lavoro.

Questa configurazione elimina la necessità di creare e gestire reti virtuali e gruppi di sicurezza di rete per il pool di Apache Spark e le risorse della pipeline, come avviene in genere mediante aggiunta di una rete virtuale.

Di conseguenza, i servizi multi-tenant in un'area di lavoro Synapse, ad esempio pool SQL dedicati e pool SQL serverless, non vengono sottoposti a provisioning all'interno della rete virtuale gestita.

Il diagramma seguente illustra l'isolamento di rete tra due reti virtuali gestite di aree di lavoro A e B con i pool di Apache Spark e le risorse della pipeline all'interno delle reti virtuali gestite.

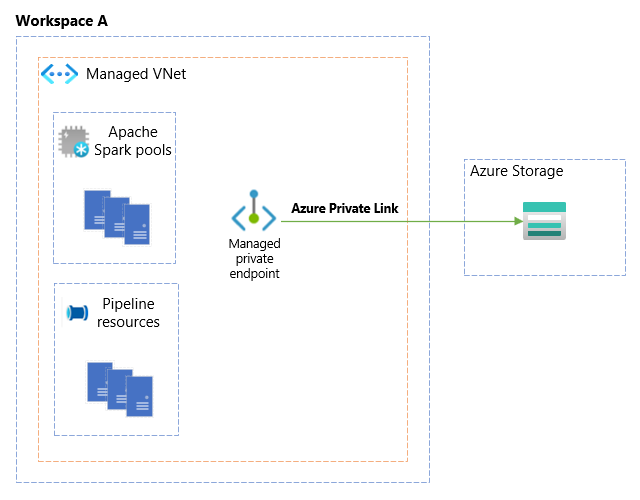

Connessione dell'endpoint privato gestito

Una connessione dell'endpoint privato gestito consente le connessioni a qualsiasi servizio PaaS di Azure (che supporta il collegamento privato), in modo sicuro e senza la necessità di creare un endpoint privato per tale servizio dalla rete virtuale del cliente. Synapse crea e gestisce automaticamente l'endpoint privato. Queste connessioni vengono usate dalle risorse di calcolo di cui viene effettuato il provisioning all'interno della rete virtuale gestita di Synapse, ad esempio pool di Apache Spark e risorse della pipeline, per connettersi ai servizi PaaS di Azure privatamente.

Ad esempio, per connettersi all'account di archiviazione di Azure privatamente dalla pipeline, il solito approccio consiste nel creare un endpoint privato per l'account di archiviazione e usare un runtime di integrazione self-hosted per connettersi all'endpoint privato di archiviazione. Con le reti virtuali gestite da Synapse, è possibile connettersi privatamente all'account di archiviazione usando il runtime di integrazione di Azure semplicemente creando una connessione endpoint privato gestita direttamente a tale account di archiviazione. Questo approccio elimina la necessità di disporre di un runtime di integrazione self-hosted per connettersi privatamente ai servizi PaaS di Azure.

Di conseguenza, i servizi multi-tenant in un'area di lavoro Synapse, ad esempio pool SQL dedicati e pool SQL serverless, non vengono sottoposti a provisioning all'interno della rete virtuale gestita. Non usano quindi le connessioni dell'endpoint privato gestito create nell'area di lavoro per la connettività in uscita.

Il diagramma seguente illustra un endpoint privato gestito che si connette a un account di archiviazione di Azure da una rete virtuale gestita nell'area di lavoro A.

Sicurezza avanzata di Spark

Una rete virtuale gestita offre anche alcuni vantaggi aggiuntivi per gli utenti del pool di Apache Spark. Non è necessario preoccuparsi di configurare uno spazio indirizzi fisso della subnet come nel caso dell'aggiunta di una rete virtuale. Azure Synapse si occupa automaticamente dell'allocazione di questi spazi indirizzi in modo dinamico per i carichi di lavoro.

I pool di Spark funzionano anche come cluster di processi. Significa che ogni utente ottiene il proprio cluster Spark durante l'interazione con l'area di lavoro. La creazione di un pool di Spark all'interno dell'area di lavoro richiede informazioni sui metadati per ciò che verrà assegnato all'utente durante l'esecuzione di carichi di lavoro Spark. Ciò significa che ogni utente otterrà il proprio cluster Spark in una subnet dedicata all'interno della rete virtuale gestita per eseguire carichi di lavoro. Le sessioni del pool di Spark dello stesso utente vengono eseguite nelle stesse risorse di calcolo. Questa funzionalità offre tre vantaggi principali:

- Maggiore sicurezza dovuta all'isolamento del carico di lavoro in base all'utente.

- Riduzione dei noisy neighbor.

- Prestazioni maggiori.

Protezione dall'esfiltrazione di dati

Le aree di lavoro di Synapse con rete virtuale gestita hanno una funzionalità di sicurezza aggiuntiva denominata protezione dall'esfiltrazione dei dati. Questa funzionalità protegge tutto il traffico in uscita da Azure Synapse da tutti i servizi, inclusi pool SQL dedicati, pool SQL serverless, pool di Apache Spark e pipeline. Viene configurata abilitando la protezione dell'esfiltrazione dei dati a livello di area di lavoro (in fase di creazione dell'area di lavoro) per limitare le connessioni in uscita a un elenco consentito di tenant di Microsoft Entra. Per impostazione predefinita, solo il tenant principale dell'area di lavoro viene aggiunto all'elenco, ma è possibile aggiungere o modificare l'elenco dei tenant di Microsoft Entra in qualsiasi momento dopo la creazione dell'area di lavoro. L'aggiunta di tenant aggiuntivi è un'operazione con privilegi elevati che richiede il ruolo elevato di amministratore di Synapse. Controlla in modo efficace l'esfiltrazione dei dati da Azure Synapse ad altre organizzazioni e tenant, senza dover disporre di criteri di sicurezza di rete complessi.

Per le aree di lavoro con protezione dell'esfiltrazione dei dati abilitata, le pipeline di Synapse e i pool di Apache Spark devono usare connessioni endpoint private gestite per tutte le connessioni in uscita.

Il pool SQL dedicato e il pool SQL serverless non usano endpoint privati gestiti per la connettività in uscita; tuttavia, qualsiasi connettività in uscita dai pool SQL può essere effettuata solo alle destinazioni approvate, che sono le destinazioni delle connessioni endpoint private gestite.

Hub di collegamento privato per Synapse Studio

Hub di collegamento privato di Synapse consente la connessione sicura a Synapse Studio dalla rete virtuale del cliente tramite collegamento privato di Azure. Questa funzionalità è utile per i clienti che vogliono accedere all'area di lavoro di Synapse usando Synapse Studio da un ambiente controllato e con restrizioni, in cui il traffico Internet in uscita è ristretto a un set limitato di servizi di Azure.

Si ottiene creando una risorsa hub di collegamento privato e un endpoint privato a questo hub dalla rete virtuale. Questo endpoint privato viene quindi usato per accedere allo studio usando il nome di dominio completo (FQDN), web.azuresynapse.net, con un indirizzo IP privato dalla rete virtuale. La risorsa hub di collegamento privato scarica il contenuto statico di Synapse Studio tramite collegamento privato di Azure alla workstation dell'utente. Inoltre, è necessario creare endpoint privati separati per i singoli endpoint dell'area di lavoro per garantire che la comunicazione con gli endpoint dell'area di lavoro sia privata.

Il diagramma seguente illustra gli hub di collegamento privato per Synapse Studio.

Il diagramma precedente illustra i punti chiave seguenti:

| Articolo | Descrizione |

|---|---|

| La workstation in una rete virtuale con restrizioni del cliente accede a Synapse Studio usando un Web browser. | |

| Un endpoint privato creato per la risorsa hub di collegamento privato viene usato per scaricare il contenuto dello studio statico tramite Collegamento privato di Azure. | |

| Gli endpoint privati creati per gli endpoint dell'area di lavoro di Synapse accedono in modo sicuro alle risorse dell'area di lavoro usando collegamenti privati di Azure. | |

| Le regole del gruppo di sicurezza di rete nella rete virtuale con restrizioni del cliente consentono il traffico in uscita sulla porta 443 a un set limitato di servizi di Azure, ad esempio Azure Resource Manager, Frontdoor di Azure e Microsoft Entra ID. | |

| Le regole del gruppo di sicurezza di rete nella rete virtuale del cliente con restrizioni negano tutto il traffico in uscita dalla rete virtuale. | |

| L'accesso pubblico è disabilitato nell'area di lavoro di Synapse. |

Pool SQL dedicato (in precedenza SQL Data Warehouse)

Prima dell'offerta di Azure Synapse, è stato offerto un prodotto Data Warehouse di Azure SQL denominato SQL Data Warehouse. Ora è rinominato Pool SQL dedicato (in precedenza SQL Data Warehouse).

Il pool SQL dedicato (in precedenza SQL Data Warehouse) viene creato all'interno di un server SQL di Azure logico. Si tratta di un costrutto logico a protezione diretta che funge da punto amministrativo centrale per una raccolta di database, tra cui SQL Data Warehouse e altri Database SQL di Azure.

La maggior parte delle principali funzionalità di sicurezza di rete descritte nelle sezioni precedenti di questo articolo per Azure Synapse è applicabile anche al pool SQL dedicato (in precedenza SQL Data Warehouse). che includono:

- Regole del firewall IP

- Disabilitazione dell'accesso alla rete pubblica

- Endpoint privati

- Protezione dell'esfiltrazione dei dati tramite regole del firewall in uscita

Poiché il pool SQL dedicato (in precedenza SQL Data Warehouse) è un servizio multi-tenant, non viene eseguito il provisioning all'interno di una rete virtuale gestita. Significa che alcune delle funzionalità, ad esempio la rete virtuale gestita e le connessioni endpoint private gestite, non sono applicabili.

Matrice delle funzionalità di sicurezza di rete

La tabella di confronto seguente offre una panoramica generale delle funzionalità di sicurezza di rete supportate nelle offerte di Azure Synapse:

| Funzionalità | Azure Synapse: pool di Apache Spark | Azure Synapse: pool SQL dedicato | Azure Synapse: pool SQL serverless | Pool SQL dedicato (in precedenza SQL Data Warehouse) |

|---|---|---|---|---|

| Regole del firewall IP | Sì | Sì | Sì | Sì |

| Disabilitazione dell'accesso pubblico | Sì | Sì | Sì | Sì |

| Endpoint privati | Sì | Sì | Sì | Sì |

| Protezione dall'esfiltrazione di dati | Sì | Sì | Sì | Sì |

| Proteggere l'accesso con Synapse Studio | Sì | Sì | Sì | No |

| Accesso dalla rete con restrizioni tramite l'hub Collegamento privato di Synapse | Sì | Sì | Sì | No |

| Isolamento rete a livello di area di lavoro e rete virtuale gestita | Sì | N/D | N/D | N/D |

| Connessioni endpoint privato gestite per la connettività in uscita | Sì | N/D | N/D | N/D |

| Isolamento di rete a livello di utente | Sì | N/D | N/D | N/D |

Passaggi successivi

Nell'articolo successivo in questo white paper vengono fornite informazioni sulla protezione dalle minacce.