Ripristino di emergenza per un'istanza di Database Oracle 12c in un ambiente Azure

Si applica a: ✔️ Macchine virtuali Linux

Presupposti

- Conoscenza degli ambienti Azure e della progettazione di Oracle Data Guard.

Obiettivi

- Progettare la topologia e la configurazione che soddisfano i requisiti di ripristino di emergenza.

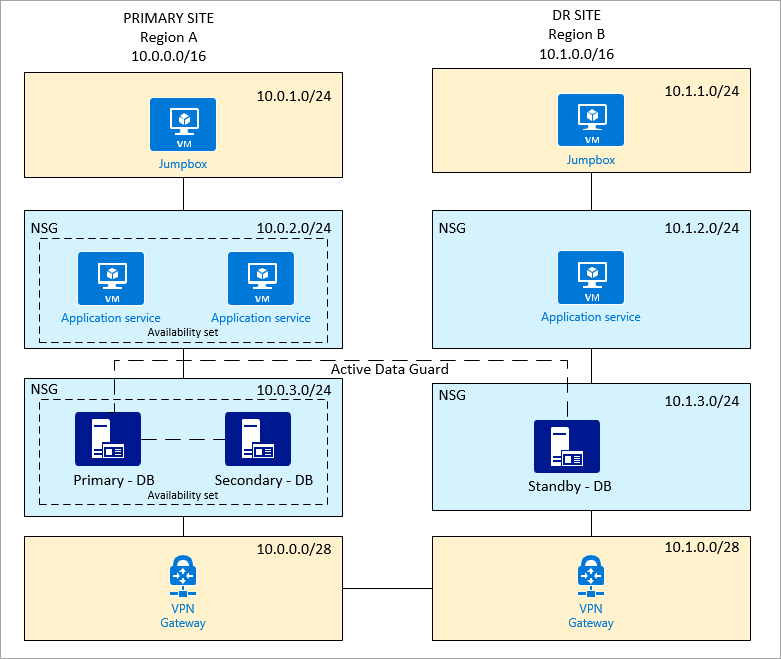

Scenario 1: Siti primari e di ripristino di emergenza in Azure

Un cliente ha un database Oracle configurato nel sito primario. Un sito di ripristino di emergenza si trova in un'area diversa. Il cliente usa Oracle Data Guard per eseguire un ripristino rapido tra questi siti. Il sito primario ha anche un database secondario per la creazione di report e altri usi.

Topologia

Ecco un riepilogo della configurazione di Azure:

- Due siti (un sito primario e un sito di ripristino di emergenza)

- Due reti virtuali

- Due database Oracle con Data Guard (primario e standby)

- Due database Oracle con Golden Gate o Data Guard (solo sito primario)

- Due servizi dell'applicazione, uno primario e uno nel sito di ripristino di emergenza

- Un set di disponibilità, usato per il servizio dell'applicazione e il database nel sito primario

- Un jumpbox in ogni sito, che limita l'accesso alla rete privata e consente l'accesso solo a un amministratore

- Un jumpbox, un servizio dell'applicazione, un database e un gateway VPN in subnet separate

- Gruppo di sicurezza di rete applicato nelle subnet dell'applicazione e del database

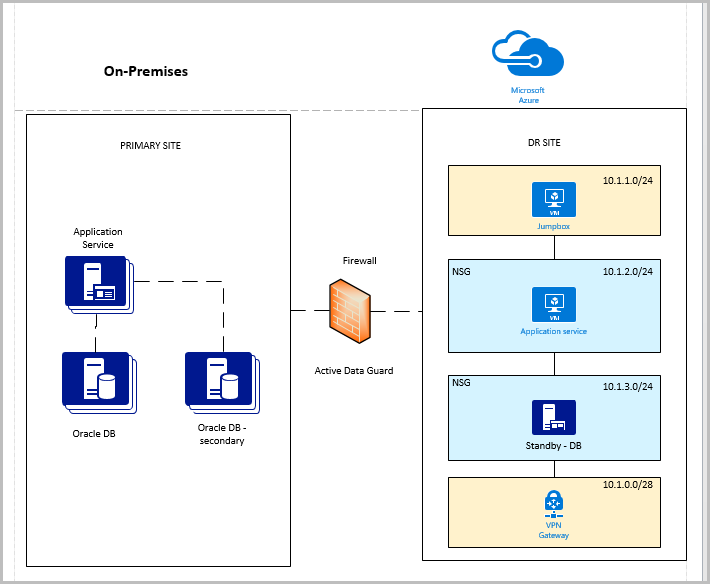

Scenario 2: Sito primario locale e sito di ripristino di emergenza in Azure

Il cliente ha una configurazione del database Oracle locale nel sito primario. Il sito di un ripristino di emergenza è in Azure. Oracle Data Guard viene usato per eseguire un ripristino rapido tra questi siti. Il sito primario ha anche un database secondario per la creazione di report e altri usi.

Per questo tipo di configurazione esistono due approcci.

Approccio 1: Connessioni dirette tra siti locali e Azure, che richiedono porte TCP aperte sul firewall

Le connessioni dirette non sono consigliate perché espongono le porte TCP al mondo esterno.

Topologia

Il seguente è un riepilogo della configurazione di Azure:

- Un sito di ripristino di emergenza

- Una rete virtuale

- Un database Oracle con Data Guard (attivo)

- Un servizio dell'applicazione nel sito di ripristino di emergenza

- Un jumpbox, che limita l'accesso alla rete privata e consente l'accesso solo a un amministratore

- Un jumpbox, un servizio dell'applicazione, un database e un gateway VPN in subnet separate

- Gruppo di sicurezza di rete applicato nelle subnet dell'applicazione e del database

- Un criterio o una regola del gruppo di sicurezza di rete per consentire la porta TCP 1521 in ingresso (o una porta definita dall'utente)

- Un criterio o una regola del gruppo di sicurezza di rete per limitare l'accesso alla rete virtuale solo all'indirizzo IP o agli indirizzi locali (database o applicazione)

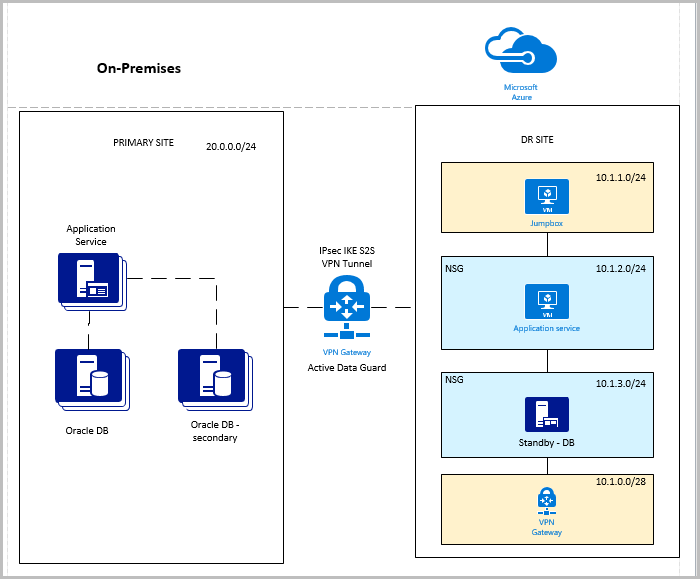

Approccio 2: VPN da sito a sito

La VPN da sito a sito è un approccio migliore. Per altre informazioni sulla configurazione di una VPN, vedere Creare una rete virtuale con una connessione VPN da sito a sito usando l'interfaccia della riga di comando.

Topologia

Il seguente è un riepilogo della configurazione di Azure:

- Un sito di ripristino di emergenza

- Una rete virtuale

- Un database Oracle con Data Guard (attivo)

- Un servizio dell'applicazione nel sito di ripristino di emergenza

- Un jumpbox, che limita l'accesso alla rete privata e consente l'accesso solo a un amministratore

- Un jumpbox, un servizio dell'applicazione, un database e un gateway VPN in subnet separate

- Gruppo di sicurezza di rete applicato nelle subnet dell'applicazione e del database

- Connessione VPN da sito a sito tra rete locale e Azure

Altre letture

- Progettare e implementare un database Oracle in Azure

- Configurare Oracle Data Guard

- Configurare Oracle Golden Gate

- Backup e ripristino di Oracle