Creare, modificare o eliminare un gruppo di sicurezza di rete

Le regole di sicurezza dei gruppi di sicurezza di rete consentono di filtrare il tipo di traffico di rete consentito in ingresso e in uscita dalle subnet della rete virtuale e dalle interfacce di rete. Per altre informazioni sui gruppi di sicurezza di rete, vedere Panoramica dei gruppi di sicurezza di rete. Completare quindi l'esercitazione Filtrare il traffico di rete per acquisire esperienza con i gruppi di sicurezza di rete.

Prerequisiti

Se non si ha un account Azure con una sottoscrizione attiva, è possibile crearne uno gratuito. Completare una di queste attività prima di iniziare il resto di questo articolo:

Utenti del portale: accedere al portale di Azure con l'account Azure.

Utenti di PowerShell: eseguire i comandi in Azure Cloud Shell oppure eseguire PowerShell in locale dal computer. Azure Cloud Shell è una shell interattiva gratuita che può essere usata per eseguire la procedura di questo articolo. Include strumenti comuni di Azure preinstallati e configurati per l'uso con l'account. Nella scheda del browser Azure Cloud Shell individuare l'elenco a discesa Seleziona ambiente , quindi selezionare PowerShell se non è già selezionato.

Se si esegue PowerShell in locale, usare il modulo Azure PowerShell versione 1.0.0 o successiva. Eseguire

Get-Module -ListAvailable Az.Networkper trovare la versione installata. Se è necessario eseguire l'installazione o l'aggiornamento, vedere come installare il modulo Azure PowerShell. EseguireConnect-AzAccountper accedere ad Azure.Utenti dell'interfaccia della riga di comando di Azure: eseguire i comandi in Azure Cloud Shell oppure eseguire l'interfaccia della riga di comando di Azure in locale dal computer. Azure Cloud Shell è una shell interattiva gratuita che può essere usata per eseguire la procedura di questo articolo. Include strumenti comuni di Azure preinstallati e configurati per l'uso con l'account. Nella scheda del browser Azure Cloud Shell individuare l'elenco a discesa Seleziona ambiente , quindi selezionare Bash se non è già selezionato.

Se si esegue l'interfaccia della riga di comando di Azure in locale, usare l'interfaccia della riga di comando di Azure versione 2.0.28 o successiva. Eseguire

az --versionper trovare la versione installata. Se è necessario eseguire l'installazione o l'aggiornamento, vedere Installare l'interfaccia della riga di comando di Azure. Eseguireaz loginper accedere ad Azure.

Assegnare il ruolo Collaboratore rete o un ruolo Personalizzato con le autorizzazioni appropriate.

Usare i gruppi di sicurezza di rete

È possibile creare un gruppo, visualizzare tutti i gruppi di sicurezza di rete, visualizzare i dettagli di un gruppo, modificare ed eliminare un gruppo di sicurezza di rete. È anche possibile associare o annullare l'associazione di un gruppo di sicurezza di rete da un'interfaccia di rete o una subnet.

Creare un gruppo di sicurezza di rete

È previsto un limite al numero di gruppi di sicurezza di rete che è possibile creare per ogni area e sottoscrizione di Azure. Per altre informazioni, vedere Sottoscrizione di Azure e limiti, quote e vincoli del servizio.

Nella casella di ricerca nella parte superiore del portale immettere Gruppo di sicurezza di rete. Selezionare Gruppi di sicurezza di rete nei risultati della ricerca.

Seleziona + Crea.

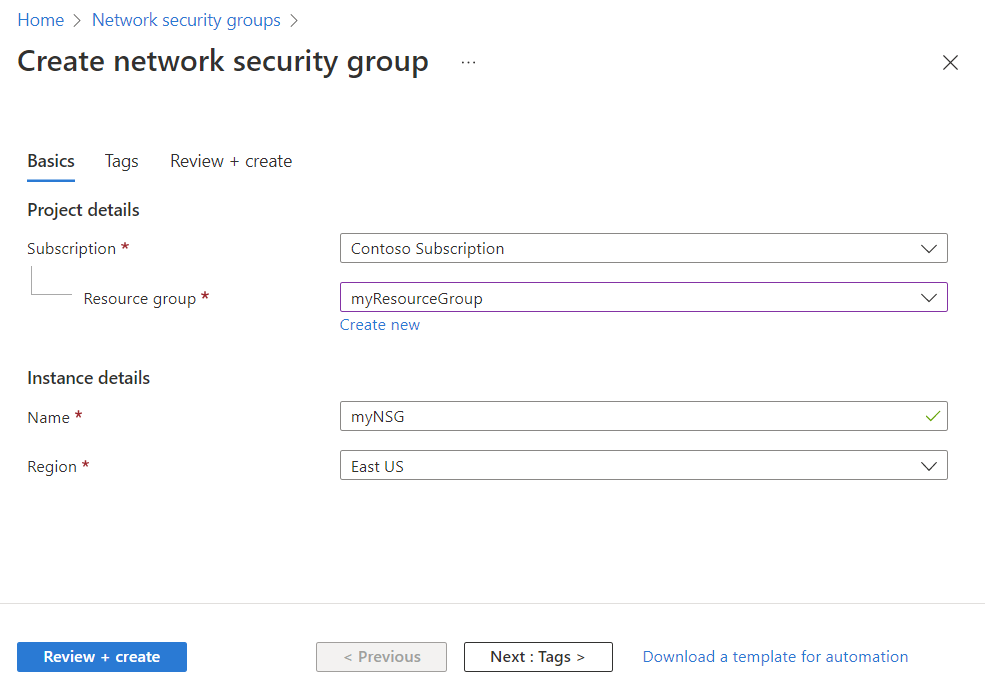

Nella pagina Crea gruppo di sicurezza di rete immettere o selezionare i valori seguenti nella scheda Informazioni di base:

Impostazione Azione Dettagli di progetto Abbonamento Seleziona la tua sottoscrizione di Azure. Resource group Selezionare un gruppo di risorse esistente oppure crearne uno nuovo selezionando Crea nuovo. Questo esempio usa il gruppo di risorse myResourceGroup . Dettagli istanza Nome del gruppo di sicurezza di rete Immettere un nome per il gruppo di sicurezza di rete che si sta creando. Region Selezionare l'area desiderata.

Selezionare Rivedi e crea.

Dopo aver visualizzato il messaggio Convalida superata , selezionare Crea.

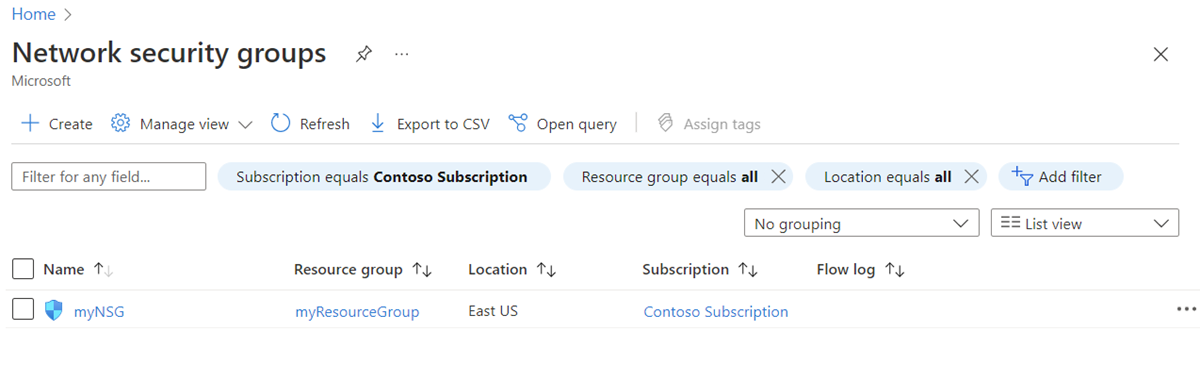

Visualizzare tutti i gruppi di sicurezza di rete

Nella casella di ricerca nella parte superiore del portale immettere Gruppo di sicurezza di rete. Selezionare Gruppi di sicurezza di rete nei risultati della ricerca per visualizzare l'elenco dei gruppi di sicurezza di rete nella sottoscrizione.

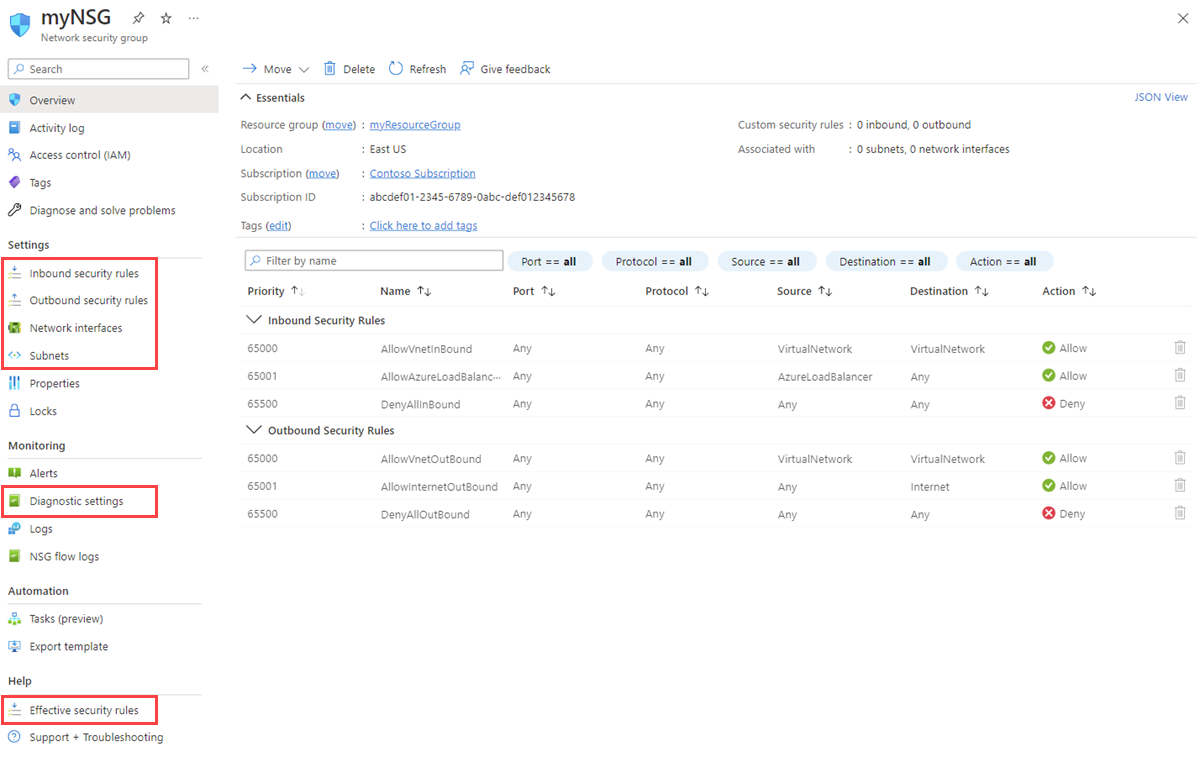

Visualizzare i dettagli di un gruppo di sicurezza di rete

Nella casella di ricerca nella parte superiore del portale immettere Gruppo di sicurezza di rete e selezionare Gruppi di sicurezza di rete nei risultati della ricerca.

Selezionare il nome del gruppo di sicurezza di rete.

In Impostazioni è possibile visualizzare le regole di sicurezza in ingresso, le regole di sicurezza in uscita, le interfacce di rete e le subnet a cui è associato il gruppo di sicurezza di rete.

In Monitoraggio è possibile abilitare o disabilitare le impostazioni di diagnostica. Per altre informazioni, vedere Registrazione delle risorse per un gruppo di sicurezza di rete.

In Guida è possibile visualizzare le regole di sicurezza valide. Per altre informazioni, vedere Diagnosticare un problema di filtro del traffico di rete di una macchina virtuale.

Per altre informazioni sulle impostazioni comuni di Azure elencate, vedere gli articoli seguenti:

Modificare un gruppo di sicurezza di rete

Le modifiche più comuni a un gruppo di sicurezza di rete sono:

Associare o annullare l'associazione di un gruppo di sicurezza di rete a o da un'interfaccia di rete

Associare o annullare l'associazione di un gruppo di sicurezza di rete a o da una subnet

Associare o annullare l'associazione di un gruppo di sicurezza di rete a o da un'interfaccia di rete

Per altre informazioni sull'associazione e l'dissociazione di un gruppo di sicurezza di rete, vedere Associare o annullare l'associazione di un gruppo di sicurezza di rete.

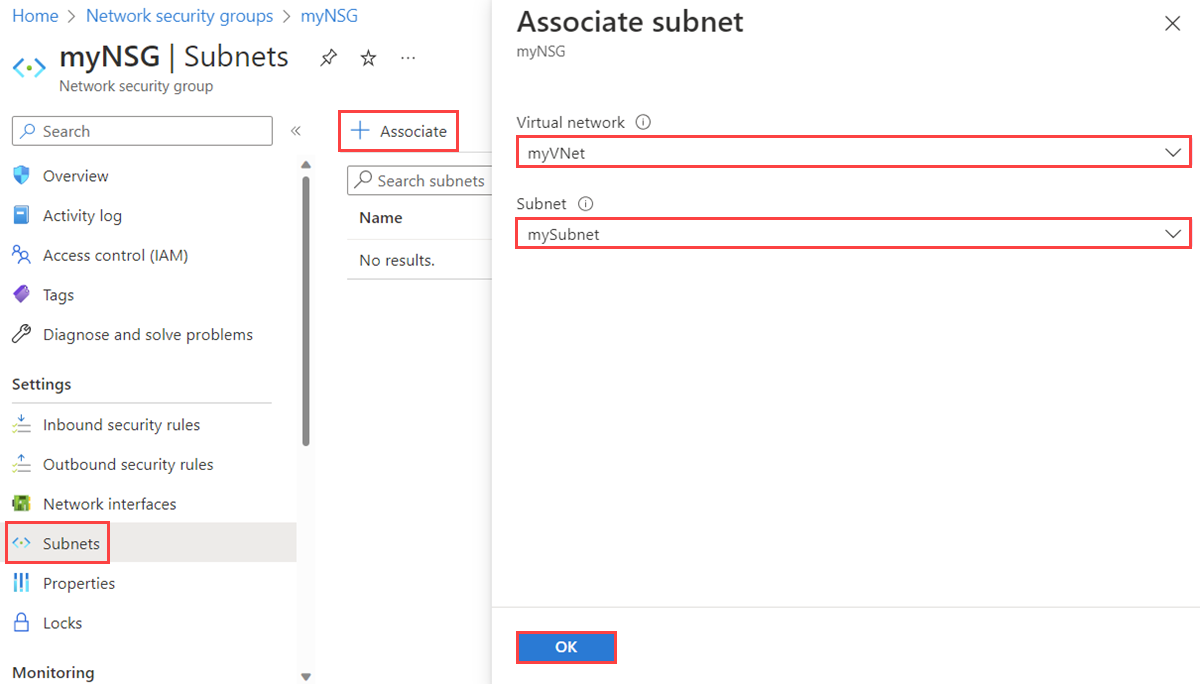

Associare o annullare l'associazione di un gruppo di sicurezza di rete a o da una subnet

Nella casella di ricerca nella parte superiore del portale immettere Gruppo di sicurezza di rete e selezionare Gruppi di sicurezza di rete nei risultati della ricerca.

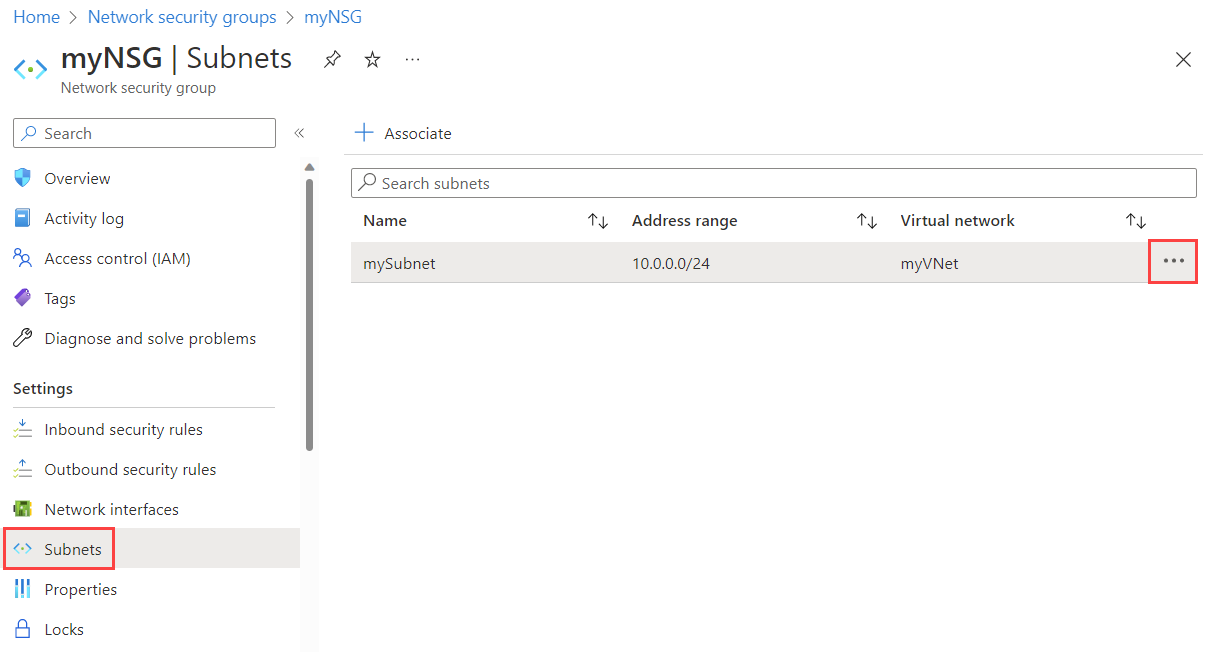

Selezionare il nome del gruppo di sicurezza di rete, quindi selezionare Subnet.

Per associare un gruppo di sicurezza di rete alla subnet, selezionare + Associa, quindi selezionare la rete virtuale e la subnet a cui si vuole associare il gruppo di sicurezza di rete. Selezionare OK.

Per annullare l'associazione di un gruppo di sicurezza di rete dalla subnet, selezionare i tre puntini accanto alla subnet da cui si vuole annullare l'associazione del gruppo di sicurezza di rete e quindi selezionare Dissocia. Selezionare Sì.

Eliminare un gruppo di sicurezza di rete

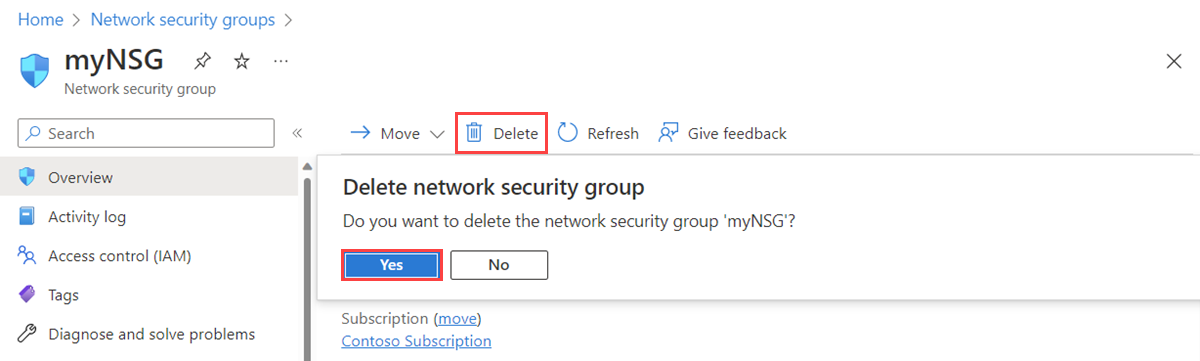

Se un gruppo di sicurezza di rete è associato a subnet o interfacce di rete, non può essere eliminato. Annullare l'associazione di un gruppo di sicurezza di rete da tutte le subnet e le interfacce di rete prima di tentare di eliminarlo.

Nella casella di ricerca nella parte superiore del portale immettere Gruppo di sicurezza di rete e selezionare Gruppi di sicurezza di rete nei risultati della ricerca.

Selezionare il gruppo di sicurezza di rete da eliminare.

Selezionare Elimina, quindi selezionare Sì nella finestra di dialogo di conferma.

Usare le regole di sicurezza

Un gruppo di sicurezza di rete contiene zero o più regole di sicurezza. È possibile creare, visualizzare tutti i dettagli, modificare ed eliminare una regola di sicurezza.

Creare una regola di sicurezza

È previsto un limite al numero di regole per ogni gruppo di sicurezza di rete che è possibile creare per ogni località e sottoscrizione di Azure. Per altre informazioni, vedere Sottoscrizione di Azure e limiti, quote e vincoli del servizio.

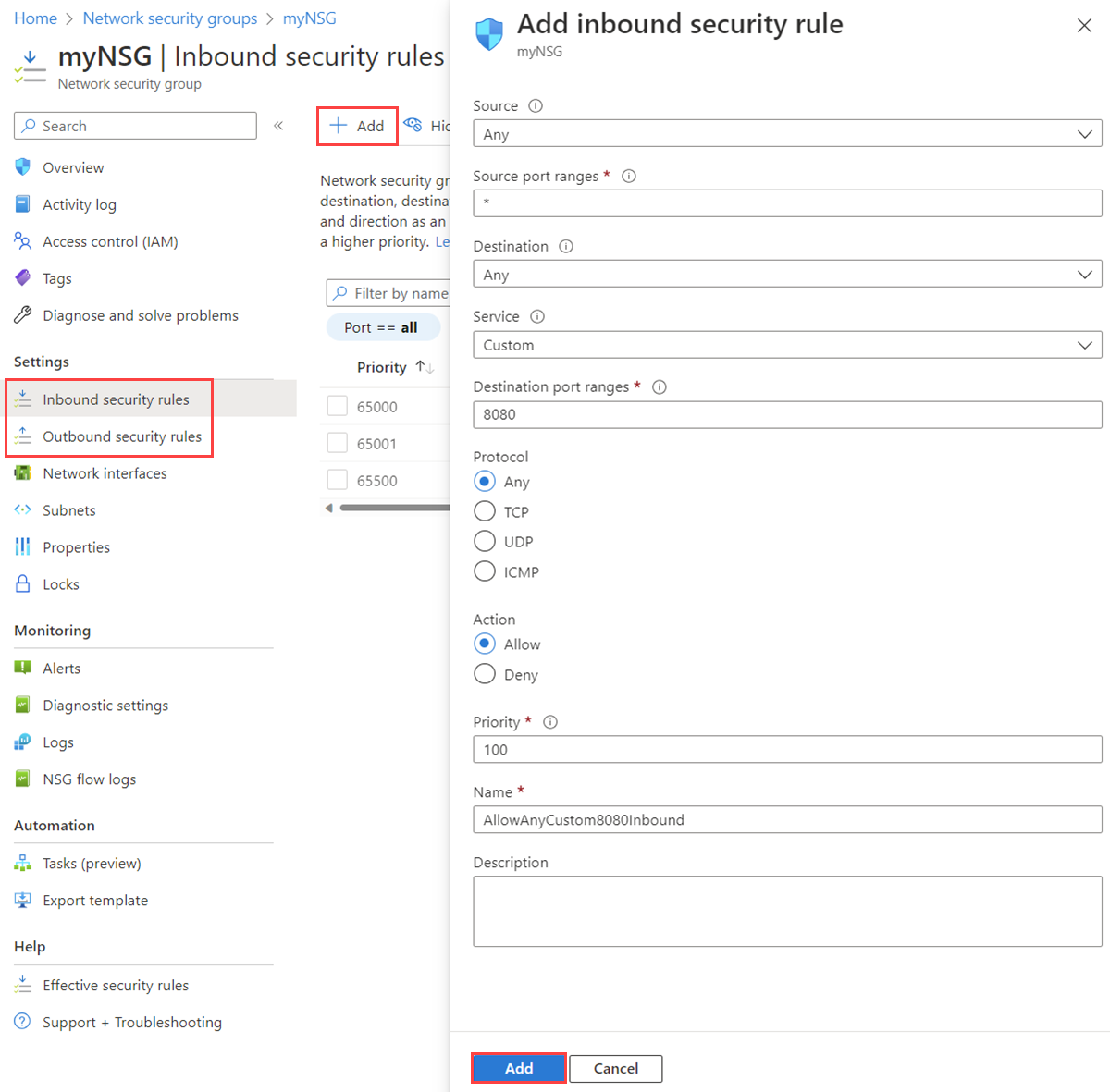

Nella casella di ricerca nella parte superiore del portale immettere Gruppo di sicurezza di rete e selezionare Gruppi di sicurezza di rete nei risultati della ricerca.

Selezionare il nome del gruppo di sicurezza di rete a cui si vuole aggiungere una regola di sicurezza.

Selezionare Regole di sicurezza in ingresso o Regole di sicurezza in uscita.

Sono elencate diverse regole esistenti, tra cui alcune potrebbero non essere state aggiunte. Quando si crea un gruppo di sicurezza di rete, vengono create diverse regole di sicurezza predefinite. Per altre informazioni, vedere Regole di sicurezza predefinite. Non è possibile eliminare le regole di sicurezza predefinite, ma è possibile eseguirne l'override con regole con una priorità più alta.

Selezionare + Aggiungi. Selezionare o aggiungere valori per le impostazioni seguenti e quindi selezionare Aggiungi:

Impostazione valore Dettagli Origine Uno dei valori possibili: - Any

- Indirizzi IP

- Indirizzo IP

- Tag del servizio

- Gruppo di sicurezza delle applicazioni

Se si sceglie Indirizzi IP, è necessario specificare anche gli indirizzi IP di origine/intervalli CIDR.

Se si sceglie Tag di servizio, è necessario anche selezionare un tag del servizio di origine.

Se si sceglie Gruppo di sicurezza delle applicazioni, è necessario selezionare anche un gruppo di sicurezza delle applicazioni esistente. Se si sceglie Gruppo di sicurezza delle applicazioni sia per Origineche per Destinazione, le interfacce di rete all'interno di entrambi i gruppi di sicurezza delle applicazioni devono trovarsi nella stessa rete virtuale. Come creare un gruppo di sicurezza delle applicazioni.

Indirizzi IP di origine/intervalli CIDR Elenco delimitato da virgole di indirizzi IP e intervalli CIDR (Classless Interdomain Routing) Questa impostazione viene visualizzata se si imposta Origine su Indirizzi IP. È necessario specificare un singolo valore o un elenco delimitato da virgole di più valori. Un esempio di più valori è

10.0.0.0/16, 192.188.1.1. È previsto un limite al numero di valori che è possibile specificare. Per altre informazioni, consultare limiti di Azure.Se l'indirizzo IP specificato viene assegnato a una macchina virtuale di Azure, specificare il relativo indirizzo IP privato, non il relativo indirizzo IP pubblico. Azure elabora le regole di sicurezza dopo che converte l'indirizzo IP pubblico in un indirizzo IP privato per le regole di sicurezza in ingresso, ma prima di convertire un indirizzo IP privato in un indirizzo IP pubblico per le regole in uscita. Per altre informazioni sugli indirizzi IP in Azure, vedere Indirizzi IP pubblici e indirizzi IP privati.

Tag del servizio di origine Tag di servizio dall'elenco a discesa Questa impostazione viene visualizzata se si imposta Source su Service Tag per una regola di sicurezza. Un tag di servizio è un identificatore predefinito per una categoria di indirizzi IP. Per altre informazioni sui tag di servizio disponibili e su cosa ogni tag rappresenta, vedere Tag di servizio. Gruppo di sicurezza delle applicazioni di origine Un gruppo di sicurezza delle applicazioni esistente Questa impostazione viene visualizzata se si imposta Origine su Gruppo di sicurezza dell'applicazione. Selezionare un gruppo di sicurezza delle applicazioni presente nella stessa area dell'interfaccia di rete. Come creare un gruppo di sicurezza delle applicazioni. Intervalli porte di origine Uno dei valori possibili: - Una singola porta, ad esempio

80 - Un intervallo di porte, ad esempio

1024-65535 - Elenco delimitato da virgole di porte singole e/o intervalli di porte, ad esempio

80, 1024-65535 - Asterisco (

*) per consentire il traffico su qualsiasi porta

Questa impostazione specifica le porte su cui la regola consente o nega il traffico. È previsto un limite al numero di porte che è possibile specificare. Per altre informazioni, consultare limiti di Azure. Destinazione Uno dei valori possibili: - Any

- Indirizzi IP

- Tag del servizio

- Gruppo di sicurezza delle applicazioni

Se si sceglie indirizzi IP, è necessario specificare anche indirizzi IP di destinazione/intervalli CIDR.

Se si sceglie Tag di servizio, è necessario selezionare anche un tag di servizio di destinazione.

Se si sceglie Gruppo di sicurezza delle applicazioni, è necessario selezionare anche un gruppo di sicurezza delle applicazioni esistente. Se si sceglie Gruppo di sicurezza delle applicazioni sia per Origineche per Destinazione, le interfacce di rete all'interno di entrambi i gruppi di sicurezza delle applicazioni devono trovarsi nella stessa rete virtuale. Come creare un gruppo di sicurezza delle applicazioni.

Indirizzi IP di destinazione/intervalli CIDR Elenco delimitato da virgole di indirizzi IP e intervalli CIDR Questa impostazione viene visualizzata se si modifica Destinazione in Indirizzi IP. Analogamente agli indirizzi IP di origine e di origine/intervalli CIDR, è possibile specificare uno o più indirizzi o intervalli. Esistono limiti al numero che è possibile specificare. Per altre informazioni, consultare limiti di Azure.

Se l'indirizzo IP specificato viene assegnato a una macchina virtuale di Azure, assicurarsi di specificare il relativo indirizzo IP privato, non il relativo indirizzo IP pubblico. Azure elabora le regole di sicurezza dopo che converte l'indirizzo IP pubblico in un indirizzo IP privato per le regole di sicurezza in ingresso, ma prima che Azure converta un indirizzo IP privato in un indirizzo IP pubblico per le regole in uscita. Per altre informazioni sugli indirizzi IP in Azure, vedere Indirizzi IP pubblici e indirizzi IP privati.

Tag del servizio di destinazione Tag di servizio dall'elenco a discesa Questa impostazione viene visualizzata se si imposta Destinazione su Tag di servizio per una regola di sicurezza. Un tag di servizio è un identificatore predefinito per una categoria di indirizzi IP. Per altre informazioni sui tag di servizio disponibili e su cosa ogni tag rappresenta, vedere Tag di servizio. Gruppo di sicurezza delle applicazioni di destinazione Un gruppo di sicurezza delle applicazioni esistente Questa impostazione viene visualizzata se si imposta Destinazione su Gruppo di sicurezza dell'applicazione. Selezionare un gruppo di sicurezza delle applicazioni presente nella stessa area dell'interfaccia di rete. Come creare un gruppo di sicurezza delle applicazioni. Servizio Un protocollo di destinazione dall'elenco a discesa Questa impostazione specifica il protocollo di destinazione e l'intervallo di porte per la regola di sicurezza. È possibile scegliere un servizio predefinito, ad esempio RDP, oppure scegliere Personalizzato e specificare l'intervallo di porte negli intervalli di porte di destinazione. Intervalli porte di destinazione Uno dei valori possibili: - Una singola porta, ad esempio

80 - Un intervallo di porte, ad esempio

1024-65535 - Elenco delimitato da virgole di porte singole e/o intervalli di porte, ad esempio

80, 1024-65535 - Asterisco (

*) per consentire il traffico su qualsiasi porta

Come per gli intervalli di porte di origine, è possibile specificare porte e intervalli singoli o multipli. Esistono limiti al numero che è possibile specificare. Per altre informazioni, consultare limiti di Azure. Protocollo Any, TCP, UDP o ICMP È possibile limitare la regola al protocollo TCP (Transmission Control Protocol), al protocollo UDP (User Datagram Protocol) o al protocollo ICMP (Internet Control Message Protocol). Il valore predefinito è che la regola venga applicata a tutti i protocolli (Qualsiasi). Azione Consenti o Nega Questa impostazione specifica se questa regola consente o nega l'accesso per la configurazione di origine e destinazione fornita. Priorità Valore compreso tra 100 e 4096 univoco per tutte le regole di sicurezza all'interno del gruppo di sicurezza di rete Azure elabora le regole di sicurezza in ordine di priorità. Più è basso il numero, maggiore sarà la priorità. È consigliabile lasciare un divario tra i numeri di priorità quando si creano regole, ad esempio 100, 200 e 300. Lasciare le lacune rende più semplice aggiungere regole in futuro, in modo che sia possibile assegnarle priorità più alta o inferiore rispetto alle regole esistenti. Nome Nome univoco per la regola all'interno del gruppo di sicurezza di rete Il nome può contenere fino a 80 caratteri. Deve iniziare con una lettera o un numero e deve terminare con una lettera, un numero o un carattere di sottolineatura. Il nome può contenere solo lettere, numeri, caratteri di sottolineatura, punti o trattini. Descrizione Descrizione di testo Facoltativamente, è possibile specificare una descrizione testuale per la regola di sicurezza. La descrizione non può contenere più di 140 caratteri.

Visualizzare tutte le regole di sicurezza

Un gruppo di sicurezza di rete contiene zero o più regole. Per altre informazioni sulle informazioni elencate durante la visualizzazione delle regole, vedere Regole di sicurezza.

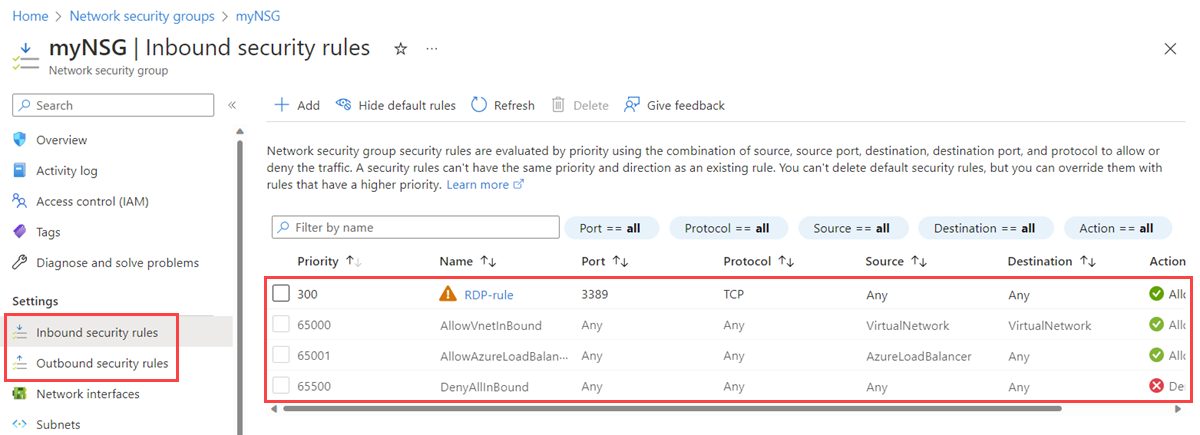

Nella casella di ricerca nella parte superiore del portale immettere Gruppo di sicurezza di rete e selezionare Gruppi di sicurezza di rete nei risultati della ricerca.

Selezionare il nome del gruppo di sicurezza di rete per cui si desidera visualizzare le regole.

Selezionare Regole di sicurezza in ingresso o Regole di sicurezza in uscita.

L'elenco contiene le regole create e le regole di sicurezza predefinite del gruppo di sicurezza di rete.

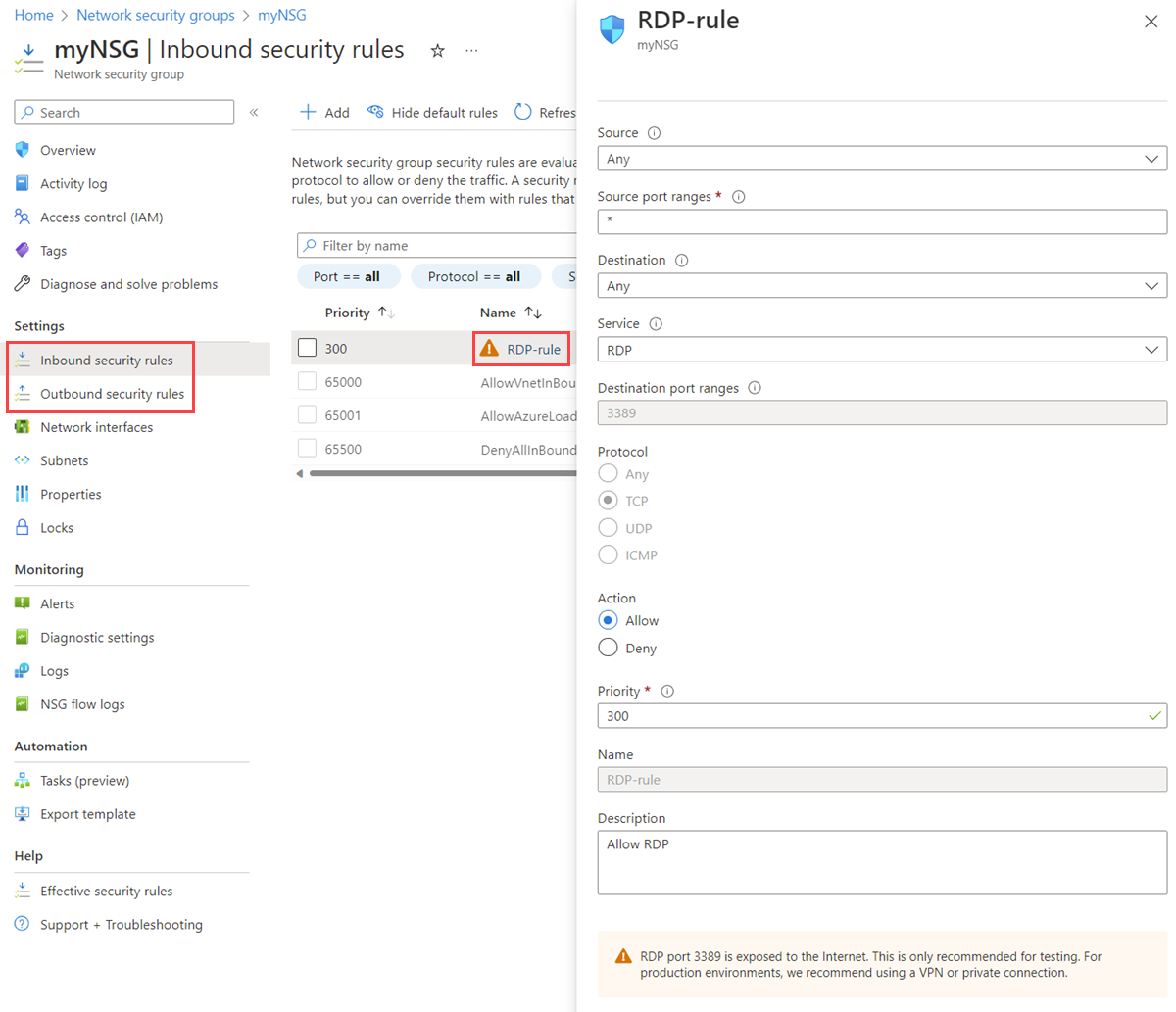

Visualizzare i dettagli di una regola di sicurezza

Nella casella di ricerca nella parte superiore del portale immettere Gruppo di sicurezza di rete e selezionare Gruppi di sicurezza di rete nei risultati della ricerca.

Selezionare il nome del gruppo di sicurezza di rete per cui si desidera visualizzare le regole.

Selezionare Regole di sicurezza in ingresso o Regole di sicurezza in uscita.

Selezionare la regola di cui si vogliono visualizzare i dettagli. Per una spiegazione di tutte le impostazioni, vedere Impostazioni delle regole di sicurezza.

Nota

Questa procedura si applica solo a una regola di sicurezza personalizzata. Non funziona se si sceglie una regola di sicurezza predefinita.

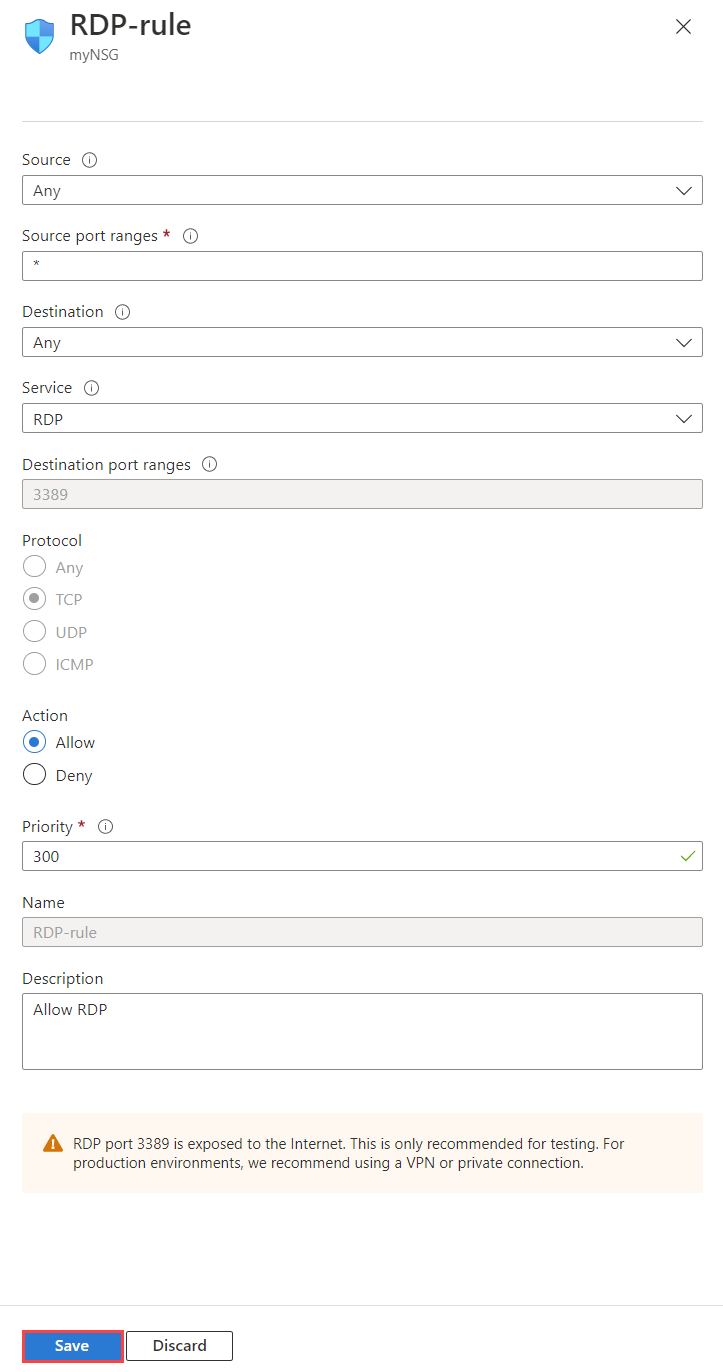

Modificare una regola di sicurezza

Nella casella di ricerca nella parte superiore del portale immettere Gruppo di sicurezza di rete e selezionare Gruppi di sicurezza di rete nei risultati della ricerca.

Selezionare il nome del gruppo di sicurezza di rete per cui si desidera visualizzare le regole.

Selezionare Regole di sicurezza in ingresso o Regole di sicurezza in uscita.

Selezionare la regola da modificare.

Modificare le impostazioni in base alle esigenze e quindi selezionare Salva. Per una spiegazione di tutte le impostazioni, vedere Impostazioni delle regole di sicurezza.

Nota

Questa procedura si applica solo a una regola di sicurezza personalizzata. Non è consentito modificare una regola di sicurezza predefinita.

Eliminare una regola di sicurezza

Nella casella di ricerca nella parte superiore del portale immettere Gruppo di sicurezza di rete e selezionare Gruppi di sicurezza di rete nei risultati della ricerca.

Selezionare il nome del gruppo di sicurezza di rete per cui si desidera visualizzare le regole.

Selezionare Regole di sicurezza in ingresso o Regole di sicurezza in uscita.

Selezionare le regole da eliminare.

Selezionare Elimina e quindi scegliere Sì.

Nota

Questa procedura si applica solo a una regola di sicurezza personalizzata. Non è consentito eliminare una regola di sicurezza predefinita.

Usare i gruppi di sicurezza delle applicazioni

Un gruppo di sicurezza delle applicazioni contiene zero o più interfacce di rete. Per altre informazioni, vedere Gruppi di sicurezza delle applicazioni. Tutte le interfacce di rete in un gruppo di sicurezza delle applicazioni devono trovarsi nella stessa rete virtuale. Per informazioni su come aggiungere un'interfaccia di rete a un gruppo di sicurezza delle applicazioni, vedere Aggiungere un'interfaccia di rete a un gruppo di sicurezza delle applicazioni.

Creare un gruppo di sicurezza delle applicazioni

Nella casella di ricerca nella parte superiore del portale immettere Gruppo di sicurezza dell'applicazione. Selezionare Gruppi di sicurezza delle applicazioni nei risultati della ricerca.

Seleziona + Crea.

Nella pagina Crea un gruppo di sicurezza delle applicazioni immettere o selezionare i valori seguenti nella scheda Informazioni di base :

Impostazione Azione Dettagli di progetto Abbonamento Seleziona la tua sottoscrizione di Azure. Resource group Selezionare un gruppo di risorse esistente oppure crearne uno nuovo selezionando Crea nuovo. Questo esempio usa il gruppo di risorse myResourceGroup . Dettagli istanza Name Immettere un nome per il gruppo di sicurezza delle applicazioni che si sta creando. Region Selezionare l'area in cui si vuole creare il gruppo di sicurezza delle applicazioni.

Selezionare Rivedi e crea.

Dopo aver visualizzato il messaggio Convalida superata , selezionare Crea.

Visualizzare tutti i gruppi di sicurezza delle applicazioni

Nella casella di ricerca nella parte superiore del portale immettere Gruppo di sicurezza dell'applicazione. Selezionare Gruppi di sicurezza delle applicazioni nei risultati della ricerca. Il portale di Azure visualizza un elenco dei gruppi di sicurezza delle applicazioni.

Visualizzare i dettagli di un gruppo di sicurezza delle applicazioni specifico

Nella casella di ricerca nella parte superiore del portale immettere Gruppo di sicurezza dell'applicazione. Selezionare Gruppi di sicurezza delle applicazioni nei risultati della ricerca.

Selezionare il gruppo di sicurezza dell'applicazione di cui si desidera visualizzare i dettagli.

Modificare un gruppo di sicurezza delle applicazioni

Nella casella di ricerca nella parte superiore del portale immettere Gruppo di sicurezza dell'applicazione. Selezionare Gruppi di sicurezza delle applicazioni nei risultati della ricerca.

Selezionare il gruppo di sicurezza dell'applicazione da modificare.

Selezionare Sposta accanto a Gruppo di risorse o Sottoscrizione per modificare rispettivamente il gruppo di risorse o la sottoscrizione.

Selezionare Modifica accanto a Tag per aggiungere o rimuovere tag. per altre informazioni, vedere Usare i tag per organizzare le risorse di Azure e la gerarchia di gestione

Nota

Non è possibile modificare la posizione di un gruppo di sicurezza delle applicazioni.

Selezionare Controllo di accesso (IAM) per assegnare o rimuovere le autorizzazioni al gruppo di sicurezza delle applicazioni.

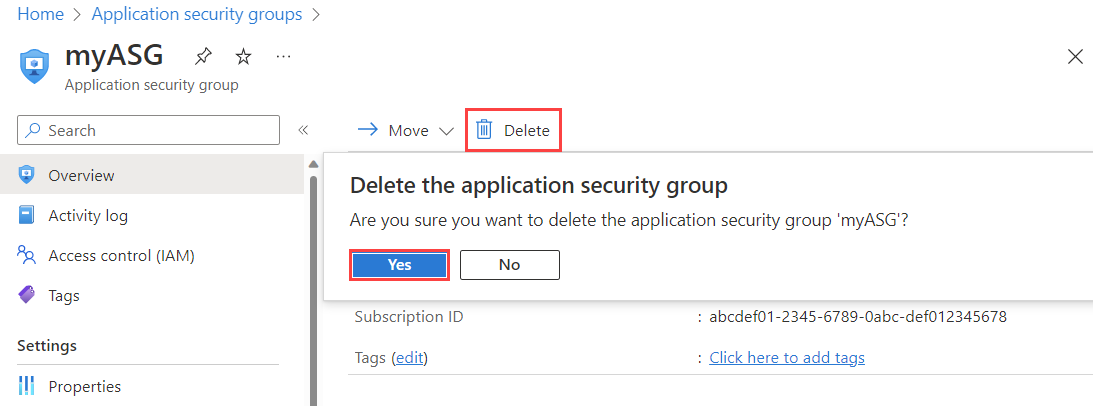

Eliminare un gruppo di sicurezza delle applicazioni

Non è possibile eliminare un gruppo di sicurezza delle applicazioni se contiene interfacce di rete. Per rimuovere tutte le interfacce di rete dal gruppo di sicurezza delle applicazioni, modificare le impostazioni dell'interfaccia di rete o eliminare le interfacce di rete. Per altre informazioni, vedere Aggiungere o rimuovere dai gruppi di sicurezza delle applicazioni o Eliminare un'interfaccia di rete.

Nella casella di ricerca nella parte superiore del portale immettere Gruppo di sicurezza dell'applicazione. Selezionare Gruppi di sicurezza delle applicazioni nei risultati della ricerca.

Selezionare il gruppo di sicurezza dell'applicazione da eliminare.

Selezionare Elimina, quindi selezionare Sì per eliminare il gruppo di sicurezza dell'applicazione.

Autorizzazioni

Per gestire gruppi di sicurezza di rete, regole di sicurezza e gruppi di sicurezza delle applicazioni, è necessario assegnare l'account al ruolo Collaboratore rete. È anche possibile usare un ruolo personalizzato a cui sono assegnate le autorizzazioni appropriate, come indicato nelle tabelle seguenti:

Nota

Non è possibile visualizzare l'elenco completo dei tag di servizio se il ruolo Collaboratore rete è stato assegnato a livello di gruppo di risorse. Per visualizzare l'elenco completo, è possibile assegnare questo ruolo in un ambito sottoscrizione. Se è possibile consentire solo collaboratore alla rete per il gruppo di risorse, è anche possibile creare un ruolo personalizzato per le autorizzazioni "Microsoft.Network/locations/serviceTags/read" e "Microsoft.Network/locations/serviceTagDetails/read" e assegnarle a un ambito sottoscrizione insieme al Collaboratore di rete nell'ambito del gruppo di risorse.

Gruppo di sicurezza di rete

| Azione | Name |

|---|---|

| Microsoft.Network/networkSecurityGroups/read | Ottenere un gruppo di sicurezza di rete |

| Microsoft.Network/networkSecurityGroups/write | Creare o aggiornare un gruppo di sicurezza di rete |

| Microsoft.Network/networkSecurityGroups/delete | Eliminare un gruppo di sicurezza di rete |

| Microsoft.Network/networkSecurityGroups/join/action | Assegnare un gruppo di sicurezza di rete a una subnet o un'interfaccia di rete |

Nota

Per eseguire write operazioni su un gruppo di sicurezza di rete, l'account della sottoscrizione deve avere almeno read le autorizzazioni per il gruppo di risorse insieme Microsoft.Network/networkSecurityGroups/write all'autorizzazione.

Regola del gruppo di sicurezza di rete

| Azione | Name |

|---|---|

| Microsoft.Network/networkSecurityGroups/securityRules/read | Ottenere una regola |

| Microsoft.Network/networkSecurityGroups/securityRules/write | Creare o aggiornare una regola |

| Microsoft.Network/networkSecurityGroups/securityRules/delete | Eliminare la regola |

Gruppo di sicurezza delle applicazioni

| Azione | Name |

|---|---|

| Microsoft.Network/applicationSecurityGroups/joinIpConfiguration/action | Aggiungere una configurazione IP a gruppi di sicurezza dell'applicazione |

| Microsoft.Network/applicationSecurityGroups/joinNetworkSecurityRule/action | Aggiungere una regola di sicurezza a un gruppo di sicurezza dell'applicazione |

| Microsoft.Network/applicationSecurityGroups/read | Ottenere un gruppo di sicurezza dell'applicazione |

| Microsoft.Network/applicationSecurityGroups/write | Creare o aggiornare un gruppo di sicurezza delle applicazioni |

| Microsoft.Network/applicationSecurityGroups/delete | Eliminare un gruppo di sicurezza delle applicazioni |

Passaggi successivi

Aggiungere o rimuovere un'interfaccia di rete da o verso un gruppo di sicurezza delle applicazioni.

Creare e assegnare definizioni di Criteri di Azure per le reti virtuali