Configurare criteri di connessione IPsec/IKE personalizzati per VPN da sito a sito e da rete virtuale a rete virtuale: PowerShell

Questo articolo illustra la procedura per configurare un criterio IPsec/IKE personalizzato per Gateway VPN VPN da sito a sito o connessioni da rete virtuale a rete virtuale tramite PowerShell.

Workflow

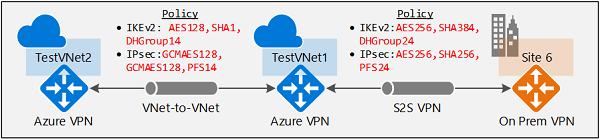

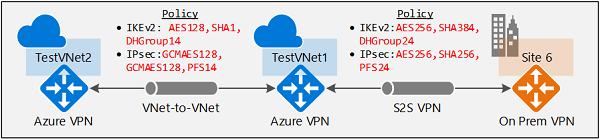

Le istruzioni contenute in questo articolo consentono di configurare e configurare i criteri IPsec/IKE, come illustrato nel diagramma seguente.

- Creare una rete virtuale e un gateway VPN.

- Creare un gateway di rete locale per la connessione cross-premise o un'altra rete virtuale e un altro gateway per la connessione da rete virtuale a rete virtuale.

- Creare un criterio IPsec/IKE con algoritmi e parametri selezionati.

- Creare una connessione (IPsec o VNet2VNet) con i criteri IPsec/IKE.

- Aggiungere/aggiornare/rimuovere un criterio IPsec/IKE per una connessione esistente.

Parametri dei criteri

Lo standard di protocollo IPsec e IKE supporta un'ampia gamma di algoritmi di crittografia in varie combinazioni. Per informazioni sui requisiti di crittografia e sui gateway VPN di Azure, vedere Informazioni su come garantire la connettività cross-premise e da rete virtuale a rete virtuale per soddisfare i requisiti di conformità o sicurezza. Tenere presenti le considerazioni seguenti:

- I criteri IPsec/IKE funzionano solo negli SKU del gateway seguenti:

- VpnGw1~5 e VpnGw1AZ~5AZ

- Standard e HighPerformance

- Per una determinata connessione è possibile specificare una sola combinazione di criteri.

- È necessario specificare tutti gli algoritmi e i parametri sia per IKE (modalità principale) che per IPsec (modalità rapida). La specifica parziale dei criteri non è consentita.

- Consultare le specifiche del fornitore del dispositivo VPN per verificare che i criteri siano supportati dai dispositivi VPN locali. Le connessioni da sito a sito o da rete virtuale a rete virtuale non possono stabilire se i criteri non sono compatibili.

Algoritmi crittografici e punti di forza della chiave

Nella tabella seguente sono elencati gli algoritmi di crittografia configurabili supportati e i punti di forza della chiave.

| IPsec/IKEv2 | Opzioni |

|---|---|

| Crittografia IKEv2 | GCMAES256, GCMAES128, AES256, AES192, AES128 |

| Integrità IKEv2 | SHA384, SHA256, SHA1, MD5 |

| Gruppo DH | DHGroup24, ECP384, ECP256, DHGroup14, DHGroup2048, DHGroup2, DHGroup1, None |

| Crittografia IPsec | GCMAES256, GCMAES192, GCMAES128, AES256, AES192, AES128, DES3, DES, None |

| Integrità IPsec | GCMAES256, GCMAES192, GCMAES128, SHA256, SHA1, MD5 |

| Gruppo PFS | PFS24, ECP384, ECP256, PFS2048, PFS2, PFS1, None |

| Durata associazione di sicurezza in modalità rapida | (Facoltativo: se non diversamente specificato, vengono usati i valori predefiniti) Secondi (intero; min. 300/valore predefinito di 27000 secondi) Kilobyte (intero; min 1024/valore predefinito di 102400000 KB) |

| Selettore di traffico | UsePolicyBasedTrafficSelectors** ($True/$False; Optional, $False predefinito, se non diversamente specificato) |

| Timeout DPD | Secondi (numero intero: min. 9/max. 3600; valore predefinito 45 secondi) |

La configurazione del dispositivo VPN locale deve contenere o corrispondere agli algoritmi e ai parametri seguenti specificati nei criteri IPsec/IKE di Azure:

- Algoritmo di crittografia IKE (modalità principale / fase 1)

- Algoritmo di integrità IKE (modalità principale / fase 1)

- Gruppo DH (modalità principale / fase 1)

- Algoritmo di crittografia IPsec (modalità rapida / fase 2)

- Algoritmo di integrità IPsec (modalità rapida / fase 2)

- Gruppo PFS (modalità rapida / fase 2)

- Selettore di traffico, se viene usato UsePolicyBasedTrafficSelectors

- Le durate sa sono solo specifiche locali e non devono corrispondere.

Se GCMAES viene usato come per l'algoritmo di crittografia IPsec, è necessario selezionare lo stesso algoritmo GCMAES e la stessa lunghezza della chiave per l'integrità IPsec; ad esempio, usando GCMAES128 per entrambi.

Nella tabella Algoritmi e chiavi :

- IKE corrisponde alla modalità principale o alla fase 1.

- IPsec corrisponde alla modalità rapida o alla fase 2.

- Il gruppo DH specifica il gruppo Diffie-Hellman usato nella modalità principale o nella fase 1.

- Il gruppo PFS ha specificato il gruppo Diffie-Hellman usato in modalità rapida o fase 2.

La durata della sicurezza della modalità principale IKE è fissa a 28.800 secondi nei gateway VPN di Azure.

'UsePolicyBasedTrafficSelectors' è un parametro facoltativo nella connessione. Se si imposta UsePolicyBasedTrafficSelectors su $True in una connessione, il gateway VPN di Azure verrà configurato per connettersi al firewall VPN basato su criteri in locale. Se si abilita PolicyBasedTrafficSelectors, è necessario verificare che i selettori di traffico corrispondenti siano definiti nel dispositivo VPN con tutte le combinazioni dei prefissi della rete locale (gateway di rete locale) da/verso i prefissi della rete virtuale di Azure, anziché any-to-any. Il gateway VPN di Azure accetta qualsiasi selettore di traffico proposto dal gateway VPN remoto indipendentemente da ciò che è configurato nel gateway VPN di Azure.

Se i prefissi della rete locale sono 10.1.0.0/16 e 10.2.0.0/16 e i prefissi della rete virtuale sono 192.168.0.0/16 e 172.16.0.0/16, ad esempio, è necessario specificare i selettori di traffico seguenti:

- 10.1.0.0/16 <===> 192.168.0.0/16

- 10.1.0.0/16 <===> 172.16.0.0/16

- 10.2.0.0/16 <===> 192.168.0.0/16

- 10.2.0.0/16 <===> 172.16.0.0/16

Per altre informazioni sui selettori di traffico basati su criteri, vedere Connettere più dispositivi VPN basati su criteri locali.

Timeout DPD: il valore predefinito è 45 secondi nei gateway VPN di Azure. Se si imposta il timeout su periodi più brevi, IKE verrà reimpostata in modo più aggressivo, causando la disconnessione della connessione in alcune istanze. Ciò potrebbe non essere utile se le posizioni locali sono più lontane dall'area di Azure in cui risiede il gateway VPN o la condizione di collegamento fisico potrebbe comportare una perdita di pacchetti. La raccomandazione generale consiste nell'impostare il timeout compreso tra 30 e 45 secondi.

Nota

L'integrità IKEv2 viene usata sia per l'integrità che per la funzione pseudo-casuale. Se l'algoritmo di crittografia IKEv2 specificato è GCM*, il valore passato in IKEv2 Integrity viene usato solo per PRF e in modo implicito l'integrità IKEv2 viene impostata su GCM*. In tutti gli altri casi, il valore passato in IKEv2 Integrity viene usato sia per L'integrità IKEv2 che per prf.

Gruppi di Diffie-Hellman

La tabella seguente elenca i gruppi Diffie-Hellman corrispondenti supportati dai criteri personalizzati:

| Gruppo Diffie-Hellman | DHGroup | PFSGroup | Lunghezza chiave |

|---|---|---|---|

| 1 | DHGroup1 | PFS1 | MODP a 768 bit |

| 2 | DHGroup2 | PFS2 | MODP a 1024 bit |

| 14 | DHGroup14 DHGroup2048 |

PFS2048 | MODP a 2048 bit |

| 19 | ECP256 | ECP256 | ECP a 256 bit |

| 20 | ECP384 | ECP384 | ECP a 384 bit |

| 24 | DHGroup24 | PFS24 | MODP a 2048 bit |

Per altre informazioni, vedere RFC3526 e RFC5114.

Creare una connessione VPN da sito a sito con i criteri IPsec/IKE

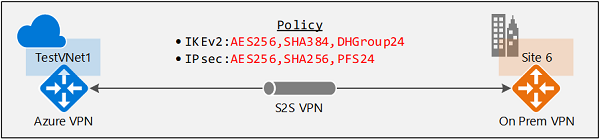

Questa sezione illustra i passaggi per la creazione di una connessione VPN da sito a sito con un criterio IPsec/IKE. La procedura seguente crea la connessione illustrata nel diagramma:

Per altre istruzioni dettagliate per la creazione di una connessione VPN da sito a sito, vedere Creare una connessione VPN da sito a sito.

È possibile eseguire i passaggi per questo esercizio usando Azure Cloud Shell nel browser. Se invece si vuole usare PowerShell direttamente dal computer, installare i cmdlet di PowerShell di Azure Resource Manager. Per altre informazioni sull'installazione dei cmdlet di PowerShell, vedere Come installare e configurare Azure PowerShell.

Passaggio 1: Creare la rete virtuale, il gateway VPN e le risorse del gateway di rete locale

Se si usa Azure Cloud Shell, ci si connette automaticamente all'account e non è necessario eseguire il comando seguente.

Se si usa PowerShell dal computer, aprire la console di PowerShell e connettersi all'account. Per altre informazioni, vedere Uso di Windows PowerShell con Gestione risorse. Per connettersi, usare l'esempio seguente:

Connect-AzAccount

Select-AzSubscription -SubscriptionName <YourSubscriptionName>

1. Dichiarare le variabili

Per questo esercizio si inizia dichiarando le variabili. È possibile sostituire le variabili con le proprie prima di eseguire i comandi.

$RG1 = "TestRG1"

$Location1 = "EastUS"

$VNetName1 = "TestVNet1"

$FESubName1 = "FrontEnd"

$BESubName1 = "Backend"

$GWSubName1 = "GatewaySubnet"

$VNetPrefix11 = "10.1.0.0/16"

$FESubPrefix1 = "10.1.0.0/24"

$BESubPrefix1 = "10.1.1.0/24"

$GWSubPrefix1 = "10.1.255.0/27"

$DNS1 = "8.8.8.8"

$GWName1 = "VNet1GW"

$GW1IPName1 = "VNet1GWIP1"

$GW1IPconf1 = "gw1ipconf1"

$Connection16 = "VNet1toSite6"

$LNGName6 = "Site6"

$LNGPrefix61 = "10.61.0.0/16"

$LNGPrefix62 = "10.62.0.0/16"

$LNGIP6 = "131.107.72.22"

2. Creare la rete virtuale, il gateway VPN e il gateway di rete locale

Gli esempi seguenti creano la rete virtuale TestVNet1, con tre subnet e il gateway VPN. Quando si sostituiscono i valori, è importante che la subnet gateway venga denominata sempre esattamente GatewaySubnet. Se si assegnano altri nomi, la creazione del gateway ha esito negativo. La creazione del gateway di rete virtuale può richiedere almeno 45 minuti. Durante questo periodo, se si usa Azure Cloud Shell, la connessione potrebbe scadere. Questo non influisce sul comando di creazione del gateway.

New-AzResourceGroup -Name $RG1 -Location $Location1

$fesub1 = New-AzVirtualNetworkSubnetConfig -Name $FESubName1 -AddressPrefix $FESubPrefix1

$besub1 = New-AzVirtualNetworkSubnetConfig -Name $BESubName1 -AddressPrefix $BESubPrefix1

$gwsub1 = New-AzVirtualNetworkSubnetConfig -Name $GWSubName1 -AddressPrefix $GWSubPrefix1

New-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1 -Location $Location1 -AddressPrefix $VNetPrefix11 -Subnet $fesub1,$besub1,$gwsub1

$gw1pip1 = New-AzPublicIpAddress -Name $GW1IPName1 -ResourceGroupName $RG1 -Location $Location1 -AllocationMethod Dynamic

$vnet1 = Get-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1

$subnet1 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet1

$gw1ipconf1 = New-AzVirtualNetworkGatewayIpConfig -Name $GW1IPconf1 -Subnet $subnet1 -PublicIpAddress $gw1pip1

New-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1 -Location $Location1 -IpConfigurations $gw1ipconf1 -GatewayType Vpn -VpnType RouteBased -GatewaySku VpnGw1

Creare il gateway di rete locale. Potrebbe essere necessario riconnettersi e dichiarare di nuovo le variabili seguenti se Azure Cloud Shell è timeout.

Dichiarare le variabili.

$RG1 = "TestRG1"

$Location1 = "EastUS"

$LNGName6 = "Site6"

$LNGPrefix61 = "10.61.0.0/16"

$LNGPrefix62 = "10.62.0.0/16"

$LNGIP6 = "131.107.72.22"

$GWName1 = "VNet1GW"

$Connection16 = "VNet1toSite6"

Creare il gateway di rete locale Site6.

New-AzLocalNetworkGateway -Name $LNGName6 -ResourceGroupName $RG1 -Location $Location1 -GatewayIpAddress $LNGIP6 -AddressPrefix $LNGPrefix61,$LNGPrefix62

Passaggio 2: Creare una connessione VPN da sito a sito con un criterio IPsec/IKE

1. Creare un criterio IPsec/IKE

Lo script di esempio che segue crea un criterio IPsec/IKE con gli algoritmi e i parametri seguenti:

- IKEv2: AES256, SHA384, DHGroup24

- IPsec: AES256, SHA256, PFS nessuno, durata dell'associazione di sicurezza 14.400 secondi e 1024 KB

$ipsecpolicy6 = New-AzIpsecPolicy -IkeEncryption AES256 -IkeIntegrity SHA384 -DhGroup DHGroup24 -IpsecEncryption AES256 -IpsecIntegrity SHA256 -PfsGroup None -SALifeTimeSeconds 14400 -SADataSizeKilobytes 102400000

Se si usa GCMAES per IPsec, è necessario usare lo stesso algoritmo e la stessa lunghezza della chiave GCMAES per la crittografia e l'integrità IPsec. Per l'esempio precedente, i parametri corrispondenti saranno "-IpsecEncryption GCMAES256 -IpsecIntegrity GCMAES256" se si usa GCMAES256.

2. Creare la connessione VPN da sito a sito con i criteri IPsec/IKE

Creare una connessione VPN da sito a sito e applicare il criterio IPsec/IKE creato in precedenza.

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1

$lng6 = Get-AzLocalNetworkGateway -Name $LNGName6 -ResourceGroupName $RG1

New-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1 -VirtualNetworkGateway1 $vnet1gw -LocalNetworkGateway2 $lng6 -Location $Location1 -ConnectionType IPsec -IpsecPolicies $ipsecpolicy6 -SharedKey 'AzureA1b2C3'

Facoltativamente, è possibile aggiungere "-UsePolicyBasedTrafficSelectors $True" al cmdlet di creazione della connessione per consentire al gateway VPN di Azure di connettersi ai dispositivi VPN locali basati su criteri.

Importante

Dopo aver specificato un criterio IPsec/IKE per una connessione, il gateway VPN di Azure invierà o accetterà la proposta IPsec/IKE con gli algoritmi di crittografia e i principali vantaggi specificati per una particolare connessione. Assicurarsi che il dispositivo VPN locale per la connessione usi o accetti l'esatta combinazione di criteri. In caso contrario, il tunnel VPN da sito a sito non verrà stabilito.

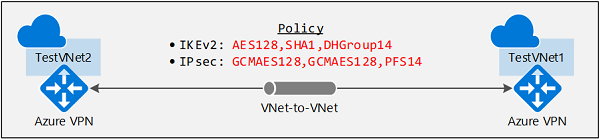

Creare una connessione da rete virtuale a rete virtuale con i criteri IPsec/IKE

La procedura di creazione di una connessione da rete virtuale a rete virtuale con un criterio IPsec/IKE è simile a quella di una connessione VPN da sito a sito. Gli script di esempio seguenti creano la connessione come illustrato nel diagramma:

Per la procedura dettagliata di creazione di una connessione da rete virtuale a rete virtuale, vedere Creare una connessione tra reti virtuali .

Passaggio 1: Creare la seconda rete virtuale e il gateway VPN

1. Dichiarare le variabili

$RG2 = "TestRG2"

$Location2 = "EastUS"

$VNetName2 = "TestVNet2"

$FESubName2 = "FrontEnd"

$BESubName2 = "Backend"

$GWSubName2 = "GatewaySubnet"

$VNetPrefix21 = "10.21.0.0/16"

$VNetPrefix22 = "10.22.0.0/16"

$FESubPrefix2 = "10.21.0.0/24"

$BESubPrefix2 = "10.22.0.0/24"

$GWSubPrefix2 = "10.22.255.0/27"

$DNS2 = "8.8.8.8"

$GWName2 = "VNet2GW"

$GW2IPName1 = "VNet2GWIP1"

$GW2IPconf1 = "gw2ipconf1"

$Connection21 = "VNet2toVNet1"

$Connection12 = "VNet1toVNet2"

2. Creare la seconda rete virtuale e il gateway VPN

New-AzResourceGroup -Name $RG2 -Location $Location2

$fesub2 = New-AzVirtualNetworkSubnetConfig -Name $FESubName2 -AddressPrefix $FESubPrefix2

$besub2 = New-AzVirtualNetworkSubnetConfig -Name $BESubName2 -AddressPrefix $BESubPrefix2

$gwsub2 = New-AzVirtualNetworkSubnetConfig -Name $GWSubName2 -AddressPrefix $GWSubPrefix2

New-AzVirtualNetwork -Name $VNetName2 -ResourceGroupName $RG2 -Location $Location2 -AddressPrefix $VNetPrefix21,$VNetPrefix22 -Subnet $fesub2,$besub2,$gwsub2

$gw2pip1 = New-AzPublicIpAddress -Name $GW2IPName1 -ResourceGroupName $RG2 -Location $Location2 -AllocationMethod Dynamic

$vnet2 = Get-AzVirtualNetwork -Name $VNetName2 -ResourceGroupName $RG2

$subnet2 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet2

$gw2ipconf1 = New-AzVirtualNetworkGatewayIpConfig -Name $GW2IPconf1 -Subnet $subnet2 -PublicIpAddress $gw2pip1

New-AzVirtualNetworkGateway -Name $GWName2 -ResourceGroupName $RG2 -Location $Location2 -IpConfigurations $gw2ipconf1 -GatewayType Vpn -VpnType RouteBased -VpnGatewayGeneration Generation2 -GatewaySku VpnGw2

La creazione del gateway VPN può richiedere circa 45 minuti.

Passaggio 2: Creare una connessione da rete virtuale a rete virtuale con i criteri IPsec/IKE

Analogamente alla connessione VPN da sito a sito, creare un criterio IPsec/IKE e quindi applicare il criterio alla nuova connessione. Se è stato usato Azure Cloud Shell, è possibile che si sia verificato il timeout della connessione. In tal caso, riconnettersi e dichiarare di nuovo le variabili necessarie.

$GWName1 = "VNet1GW"

$GWName2 = "VNet2GW"

$RG1 = "TestRG1"

$RG2 = "TestRG2"

$Location1 = "EastUS"

$Location2 = "EastUS"

$Connection21 = "VNet2toVNet1"

$Connection12 = "VNet1toVNet2"

1. Creare il criterio IPsec/IKE

Lo script di esempio seguente crea un criterio IPsec/IKE diverso con gli algoritmi e i parametri seguenti:

- IKEv2: AES128, SHA1, DHGroup14

- IPsec: GCMAES128, GCMAES128, PFS24, durata SA 14400 secondi e 102400000 KB

$ipsecpolicy2 = New-AzIpsecPolicy -IkeEncryption AES128 -IkeIntegrity SHA1 -DhGroup DHGroup14 -IpsecEncryption GCMAES128 -IpsecIntegrity GCMAES128 -PfsGroup PFS24 -SALifeTimeSeconds 14400 -SADataSizeKilobytes 102400000

2. Creare connessioni da rete virtuale a rete virtuale con i criteri IPsec/IKE

Creare una connessione da rete virtuale a rete virtuale e applicare il criterio IPsec/IKE creato. In questo esempio entrambi i gateway sono nella stessa sottoscrizione. È quindi possibile creare e configurare entrambe le connessioni con gli stessi criteri IPsec/IKE nella stessa sessione di PowerShell.

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1

$vnet2gw = Get-AzVirtualNetworkGateway -Name $GWName2 -ResourceGroupName $RG2

New-AzVirtualNetworkGatewayConnection -Name $Connection12 -ResourceGroupName $RG1 -VirtualNetworkGateway1 $vnet1gw -VirtualNetworkGateway2 $vnet2gw -Location $Location1 -ConnectionType Vnet2Vnet -IpsecPolicies $ipsecpolicy2 -SharedKey 'AzureA1b2C3'

New-AzVirtualNetworkGatewayConnection -Name $Connection21 -ResourceGroupName $RG2 -VirtualNetworkGateway1 $vnet2gw -VirtualNetworkGateway2 $vnet1gw -Location $Location2 -ConnectionType Vnet2Vnet -IpsecPolicies $ipsecpolicy2 -SharedKey 'AzureA1b2C3'

Importante

Dopo aver specificato un criterio IPsec/IKE per una connessione, il gateway VPN di Azure invierà o accetterà la proposta IPsec/IKE con gli algoritmi di crittografia e i principali vantaggi specificati per una particolare connessione. Assicurarsi che i criteri IPsec per entrambe le connessioni siano gli stessi. In caso contrario, la connessione da rete virtuale a rete virtuale non verrà stabilita.

Dopo aver completato questi passaggi, la connessione viene stabilita in pochi minuti e si avrà la topologia di rete seguente, come illustrato all'inizio:

Aggiornare i criteri IPsec/IKE per una connessione

L'ultima sezione illustra come gestire criteri IPsec/IKE per una connessione da sito a sito o da rete virtuale a rete virtuale esistente. L'esercizio seguente illustra le operazioni seguenti su una connessione:

- Mostrare il criterio IPsec/IKE di una connessione

- Aggiungere o aggiornare il criterio IPsec/IKE per una connessione

- Rimuovere il criterio IPsec/IKE da una connessione

Gli stessi passaggi si applicano sia alle connessioni da sito a sito sia alle connessioni da rete virtuale a rete virtuale.

Importante

Il criterio IPsec/IKE è supportato solo nei gateway VPN Standard e Prestazioni elevate basati su route di Azure. Non funziona sullo SKU per il gateway Basic o il gateway VPN basato su criteri.

1. Visualizzare un criterio IPsec/IKE per una connessione

L'esempio seguente illustra come ottenere il criterio IPsec/IKE configurato su una connessione. Gli script continuano dagli esercizi precedenti.

$RG1 = "TestRG1"

$Connection16 = "VNet1toSite6"

$connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1

$connection6.IpsecPolicies

L'ultimo comando elenca i criteri IPsec/IKE correnti configurati nella connessione, se esistente. L'esempio seguente è un output di esempio per la connessione:

SALifeTimeSeconds : 14400

SADataSizeKilobytes : 102400000

IpsecEncryption : AES256

IpsecIntegrity : SHA256

IkeEncryption : AES256

IkeIntegrity : SHA384

DhGroup : DHGroup24

PfsGroup : PFS24

Se non sono presenti criteri IPsec/IKE configurati, il comando (PS> $connection 6). IpsecPolicies) ottiene un ritorno vuoto. Non significa che IPsec/IKE non sia configurato nella connessione, ma che non siano presenti criteri IPsec/IKE personalizzati. La connessione effettiva usa il criterio predefinito negoziato tra il dispositivo VPN locale e il gateway VPN di Azure.

2. Aggiungere o aggiornare un criterio IPsec/IKE per una connessione

La procedura per aggiungere un nuovo criterio o aggiornare un criterio esistente per una connessione è la stessa: creare un nuovo criterio, quindi applicare il nuovo criterio alla connessione.

$RG1 = "TestRG1"

$Connection16 = "VNet1toSite6"

$connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1

$newpolicy6 = New-AzIpsecPolicy -IkeEncryption AES128 -IkeIntegrity SHA1 -DhGroup DHGroup14 -IpsecEncryption AES256 -IpsecIntegrity SHA256 -PfsGroup None -SALifeTimeSeconds 14400 -SADataSizeKilobytes 102400000

Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6 -IpsecPolicies $newpolicy6

Per abilitare "UsePolicyBasedTrafficSelectors" quando ci si connette a un dispositivo VPN basato su criteri locale, aggiungere il parametro "-UsePolicyBaseTrafficSelectors" al cmdlet o impostarlo su $False per disabilitare l'opzione:

Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6 -IpsecPolicies $newpolicy6 -UsePolicyBasedTrafficSelectors $True

Analogamente a "UsePolicyBasedTrafficSelectors", la configurazione del timeout DPD può essere eseguita all'esterno dei criteri IPsec applicati:

Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6 -IpsecPolicies $newpolicy6 -DpdTimeoutInSeconds 30

È possibile specificare sia un selettore di traffico basato su criteri che le opzioni di timeout DPD con i criteri predefiniti, senza criteri IPsec/IKE personalizzati, se necessario.

Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6 -UsePolicyBasedTrafficSelectors $True -DpdTimeoutInSeconds 30

È possibile ottenere di nuovo la connessione per verificare se i criteri sono aggiornati. Per controllare la connessione per i criteri aggiornati, eseguire il comando seguente.

$connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1

$connection6.IpsecPolicies

Output di esempio:

SALifeTimeSeconds : 14400

SADataSizeKilobytes : 102400000

IpsecEncryption : AES256

IpsecIntegrity : SHA256

IkeEncryption : AES128

IkeIntegrity : SHA1

DhGroup : DHGroup14

PfsGroup : None

3. Rimuovere un criterio IPsec/IKE da una connessione

Dopo la rimozione dei criteri personalizzati da una connessione, il gateway VPN di Azure ripristina l'elenco predefinito delle proposte IPsec/IKE e rinegozia l'handshake IKE con il dispositivo VPN locale.

$RG1 = "TestRG1"

$Connection16 = "VNet1toSite6"

$connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1

$currentpolicy = $connection6.IpsecPolicies[0]

$connection6.IpsecPolicies.Remove($currentpolicy)

Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6

È possibile usare lo stesso script per verificare se il criterio è stato rimosso dalla connessione.

Domande frequenti sui criteri IPsec/IKE

Per visualizzare le domande frequenti, passare alla sezione criteri IPsec/IKE delle domande frequenti Gateway VPN.

Passaggi successivi

Per altri dettagli sui selettori di traffico basati su criteri, vedere l'articolo su come connettere più dispositivi VPN basati su criteri locali.