Criteri di rilevamento anomalie nelle app di Defender per il cloud

I criteri di rilevamento anomalie delle app di Microsoft Defender per il cloud offrono funzionalità predefinite per l'analisi del comportamento dell'utente e dell'entità (UEBA) e l'apprendimento automatico (ML) in modo che si sia pronti fin dall'inizio per eseguire il rilevamento avanzato delle minacce nell'ambiente cloud. Poiché sono abilitati automaticamente, i nuovi criteri di rilevamento anomalie avviano immediatamente il processo di rilevamento e confronto dei risultati, destinati a numerose anomalie comportamentali tra gli utenti e i computer e i dispositivi connessi alla rete. Inoltre, i criteri espongono più dati dal motore di rilevamento delle app di Defender per il cloud, per velocizzare il processo di indagine e contenere minacce in corso.

I criteri di rilevamento anomalie vengono abilitati automaticamente, ma Defender per il cloud App ha un periodo di apprendimento iniziale di sette giorni durante il quale non vengono generati tutti gli avvisi di rilevamento anomalie. Successivamente, man mano che i dati vengono raccolti dai connettori API configurati, ogni sessione viene confrontata con l'attività, quando gli utenti erano attivi, indirizzi IP, dispositivi e così via, rilevati nel mese precedente e il punteggio di rischio di queste attività. Tenere presente che potrebbero essere necessarie diverse ore prima che i dati siano disponibili dai connettori API. Questi rilevamenti fanno parte del motore di rilevamento anomalie euristica che profila l'ambiente e attiva gli avvisi in relazione a una baseline appresa sull'attività dell'organizzazione. Questi rilevamenti usano anche algoritmi di Machine Learning progettati per profilare gli utenti e il modello di accesso per ridurre i falsi positivi.

Le anomalie vengono rilevate mediante l'analisi delle attività degli utenti. Il rischio viene valutato sulla base di oltre 30 diversi indicatori, raggruppati in fattori di rischio, come segue:

- Indirizzo IP rischioso

- Errori di accesso

- Attività amministrative

- Account inattivi

- Ufficio

- Comunicazione impossibile

- Agente utente e dispositivo

- Frequenza dell'attività

In base ai risultati dei criteri, vengono generati avvisi di sicurezza. Defender per il cloud App esamina ogni sessione utente nel cloud e avvisa l'utente quando si verifica un evento diverso dalla baseline dell'organizzazione o dall'attività regolare dell'utente.

Oltre agli avvisi nativi delle app di Defender per il cloud, si otterranno anche gli avvisi di rilevamento seguenti in base alle informazioni ricevute da Microsoft Entra ID Protection:

- Credenziali perse: attivato quando le credenziali valide di un utente sono state perse. Per altre informazioni, vedere Rilevamento delle credenziali perse di Microsoft Entra ID.

- Accesso a rischio: combina diversi rilevamenti di accesso di Microsoft Entra ID Protection in un singolo rilevamento. Per altre informazioni, vedere Rilevamenti dei rischi di accesso di Microsoft Entra ID.

Questi criteri verranno visualizzati nella pagina dei criteri delle app Defender per il cloud e possono essere abilitati o disabilitati.

Criteri di rilevamento di anomalie

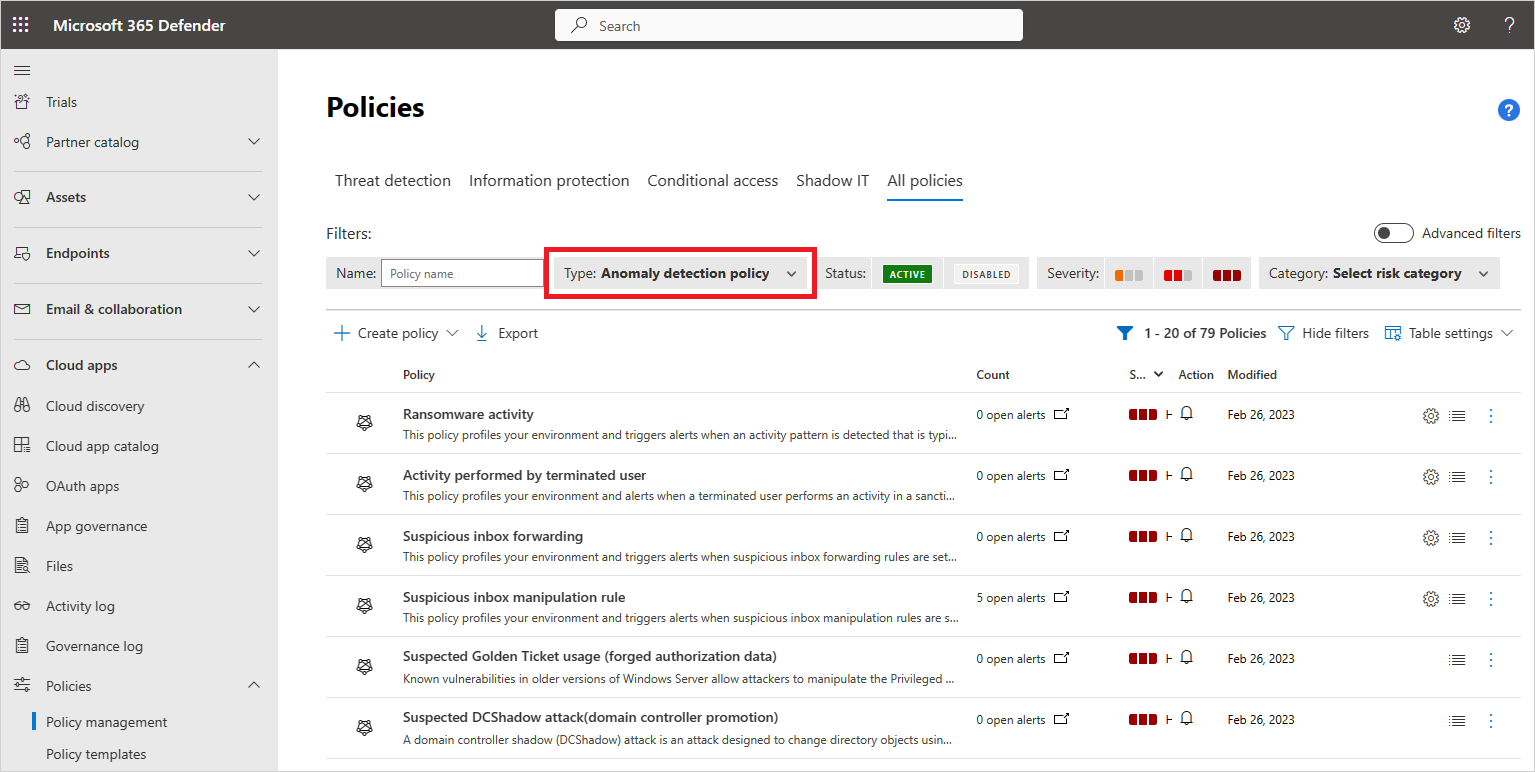

È possibile visualizzare i criteri di rilevamento anomalie nel portale di Microsoft Defender passando a App cloud ->Criteri ->Gestione dei criteri. Scegliere quindi Criteri di rilevamento anomalie per il tipo di criterio.

Sono disponibili i criteri di rilevamento anomalie seguenti:

Comunicazione impossibile

-

Questo rilevamento identifica due attività utente (in una singola o più sessioni) provenienti da posizioni geograficamente distanti entro un periodo di tempo più breve del tempo impiegato dall'utente per spostarsi dalla prima posizione alla seconda, a indicare che un utente diverso usa le stesse credenziali. Questo rilevamento usa un algoritmo di Machine Learning che ignora i "falsi positivi" evidenti che contribuiscono alla condizione di viaggio impossibile, ad esempio VPN e posizioni usate regolarmente da altri utenti dell'organizzazione. Il rilevamento ha un periodo di apprendimento iniziale di sette giorni durante il quale apprende il modello di attività di un nuovo utente. Il rilevamento di tipo comunicazione impossibile identifica attività insolite e impossibili tra utenti in due località diverse. L'attività deve essere sufficientemente insolita da essere considerata indicativa di compromissione e adatta a generare un avviso. Per eseguire questa operazione, la logica di rilevamento include diversi livelli di eliminazione per risolvere scenari che possono attivare falsi positivi, ad esempio attività VPN o attività da provider di servizi cloud che non indicano una posizione fisica. Il dispositivo di scorrimento di riservatezza consente di influire sull'algoritmo e di definire il modo in cui è rigida la logica di rilevamento. Maggiore è il livello di riservatezza, meno attività verranno eliminate come parte della logica di rilevamento. In questo modo, è possibile adattare il rilevamento alle esigenze di copertura e alle destinazioni SNR.

Nota

- Quando gli indirizzi IP su entrambi i lati del viaggio sono considerati sicuri e il dispositivo di scorrimento di riservatezza non è impostato su Alto, il viaggio è attendibile ed escluso dall'attivazione del rilevamento di viaggi impossibili. Ad esempio, entrambi i lati sono considerati sicuri se sono contrassegnati come aziendali. Tuttavia, se l'indirizzo IP di un solo lato del viaggio è considerato sicuro, il rilevamento viene attivato come di consueto.

- Le località vengono calcolate a livello di paese/area geografica. Ciò significa che non ci saranno avvisi per due azioni che hanno origine nello stesso paese/area geografica o nei paesi o nelle aree geografiche di confine.

Attività da un paese non frequente

- Questo rilevamento prende in considerazione le posizioni relative alle attività usate in passato per determinare posizioni nuove e non frequenti. Il motore di rilevamento anomalie archivia le informazioni sulle posizioni precedenti usate dall'utente. Un avviso viene attivato quando si verifica un'attività da una posizione che non è stata recentemente o mai visitata dall'utente. Per ridurre gli avvisi falsi positivi, il rilevamento elimina le connessioni caratterizzate da preferenze comuni per l'utente.

Rilevamento malware

Questo rilevamento identifica i file dannosi presenti nell'archiviazione cloud, sia nelle app Microsoft che nelle app di terze parti. Microsoft Defender per il cloud App usa l'intelligence sulle minacce di Microsoft per riconoscere se determinati file che corrispondono a rischi euristici, ad esempio il tipo di file e il livello di condivisione, sono associati ad attacchi malware noti e sono potenzialmente dannosi. Per impostazione predefinita, questo criterio predefinito è disattivato. Dopo aver rilevato file dannosi, è possibile visualizzare un elenco di file infetti. Selezionare il nome del file malware nel pannello del file per aprire un report malware che fornisce informazioni sul tipo di malware con cui il file è infetto.

Usare questo rilevamento per controllare i caricamenti e i download dei file in tempo reale con i criteri di sessione.

File Sandboxing

Abilitando la sandbox dei file, anche i file che in base ai metadati e in base all'euristica proprietaria possono essere potenzialmente rischiosi, verranno analizzati in un ambiente sicuro. L'analisi sandbox può rilevare i file che non sono stati rilevati in base alle origini di intelligence sulle minacce.

Defender per il cloud App supporta il rilevamento di malware per le app seguenti:

- Box

- Dropbox

- Google Workspace

- Microsoft 365 (richiede una licenza valida per Microsoft Defender per Microsoft 365 P1)

Nota

Il malware rilevato nelle app di Microsoft 365 viene bloccato automaticamente dall'app. Gli utenti non possono raggiungere i file bloccati e solo l'amministratore dell'app ha accesso.

In Box, Dropbox e Google Workspace Defender per il cloud Apps non blocca automaticamente il file, ma il blocco può essere eseguito in base alle funzionalità dell'app e alla configurazione dell'app impostata dal cliente.

Se non si è certi che un file rilevato sia effettivamente malware o falso positivo, passare alla pagina Intelligence di sicurezza Microsoft all'indirizzo https://www.microsoft.com/wdsi/filesubmission e inviare il file per ulteriori analisi.

Attività da indirizzi IP anonimi

- Questo rilevamento restituisce risultati per i quali gli utenti erano attivi da un indirizzo IP che è stato identificato come un indirizzo IP proxy anonimo. Questi proxy vengono usati da persone che vogliono nascondere l'indirizzo IP del dispositivo e possono essere usati per finalità dannose. Questo rilevamento usa un algoritmo di Machine Learning che riduce i "falsi positivi", ad esempio indirizzi IP con tag errato ampiamente usati dagli utenti dell'organizzazione.

Attività ransomware

- Defender per il cloud App ha esteso le sue funzionalità di rilevamento ransomware con rilevamento anomalie per garantire una copertura più completa contro attacchi ransomware sofisticati. Usando la nostra esperienza di ricerca sulla sicurezza per identificare i modelli comportamentali che riflettono l'attività ransomware, Defender per il cloud App garantisce una protezione olistica e affidabile. Se Defender per il cloud App identifica, ad esempio, una frequenza elevata di caricamenti di file o attività di eliminazione di file può rappresentare un processo di crittografia negativo. Questi dati vengono raccolti nei log ricevuti dalle API connesse e vengono quindi combinati con i modelli comportamentali acquisiti e le informazioni sulle minacce, ad esempio, le estensioni ransomware note. Per altre informazioni su come Defender per il cloud App rileva ransomware, vedere Protezione dell'organizzazione da ransomware.

Attività eseguita da un utente terminato

- Questo rilevamento consente di identificare quando un dipendente terminato continua a eseguire azioni sulle app SaaS. Poiché i dati dimostrano che il rischio più grave di minaccia interna proviene dai dipendenti che hanno lasciato l'azienda in cattivi rapporti, è importante monitorare l'attività degli account dei dipendenti terminati. In alcuni casi, quando un dipendente lascia una società, viene effettuato il deprovisioning dell'account dalle app aziendali, ma in molti casi i dipendenti hanno ancora accesso a determinate risorse aziendali. Questo è ancora più importante quando si tratta di account con privilegi, perché il danno potenziale che può arrecare un ex amministratore è intrinsecamente maggiore. Questo rilevamento sfrutta la possibilità di Defender per il cloud App di monitorare il comportamento degli utenti tra le app, consentendo l'identificazione dell'attività regolare dell'utente, il fatto che l'account è stato eliminato e l'attività effettiva in altre app. Ad esempio, un dipendente il cui account Microsoft Entra è stato eliminato, ma ha ancora accesso all'infrastruttura AWS aziendale, può causare danni su larga scala.

Il rilevamento cerca gli utenti i cui account sono stati eliminati in Microsoft Entra ID, ma eseguono comunque attività in altre piattaforme, ad esempio AWS o Salesforce. Ciò è particolarmente rilevante per gli utenti che usano un altro account (non l'account Single Sign-On principale) per gestire le risorse, poiché questi account spesso non vengono eliminati quando un utente lascia l'azienda.

Attività da indirizzi IP sospetti

- Questo rilevamento individua gli utenti attivi da un indirizzo IP che è stato identificato come rischioso dall'intelligence per le minacce di Microsoft. Questi indirizzi IP sono coinvolti in attività dannose, ad esempio l'esecuzione di password spraying, Botnet C&C e possono indicare un account compromesso. Questo rilevamento usa un algoritmo di Machine Learning che riduce i "falsi positivi", ad esempio indirizzi IP con tag errato ampiamente usati dagli utenti dell'organizzazione.

Inoltro sospetto per la Posta in arrivo

- Questo rilevamento consente di rilevare regole di inoltro della posta elettronica sospette, ad esempio se un utente ha creato una regola per la posta in arrivo che inoltra una copia di tutti i messaggi di posta elettronica a un indirizzo esterno.

Nota

Defender per il cloud App avvisa solo l'utente per ogni regola di inoltro identificata come sospetta, in base al comportamento tipico dell'utente.

Regole sospette di manipolazione della Posta in arrivo

- Questo criterio di rilevamento profila l'ambiente e genera avvisi quando nella Posta in arrivo di un utente vengono configurate regole sospette per eliminare o spostare messaggi o cartelle. Ciò può indicare che l'account dell'utente è compromesso, che i messaggi vengono intenzionalmente nascosti e che la cassetta postale viene usata per distribuire posta indesiderata o malware nell'organizzazione.

Attività di eliminazione sospetta della posta elettronica (anteprima)

- Questo criterio profila l'ambiente e attiva gli avvisi quando un utente esegue attività di eliminazione di posta elettronica sospette in una singola sessione. Questo criterio può indicare che le cassette postali di un utente possono essere compromesse da potenziali vettori di attacco, ad esempio la comunicazione da comando e controllo (C&C/C2) tramite posta elettronica.

Nota

Defender per il cloud Apps si integra con Microsoft Defender XDR per fornire protezione per Exchange Online, tra cui la detonazione url, la protezione da malware e altro ancora. Dopo aver abilitato Defender per Microsoft 365, si inizierà a visualizzare gli avvisi nel log attività di Defender per il cloud Apps.

Attività sospette di download dei file dell'app OAuth

- Analizza le app OAuth connesse all'ambiente e attiva un avviso quando un'app scarica più file da Microsoft SharePoint o Microsoft OneDrive in modo insolito per l'utente. Ciò può indicare che l'account utente è compromesso.

ISP insolito per un'app OAuth

- Questo criterio profila l'ambiente e attiva gli avvisi quando un'app OAuth si connette alle applicazioni cloud da un ISP non comune. Questo criterio può indicare che un utente malintenzionato ha tentato di usare un'app compromessa legittima per eseguire attività dannose nelle applicazioni cloud.

Attività insolita (per utente)

Questi rilevamenti identificano gli utenti che eseguono:

- Più attività insolite di download di file

- Attività insolite di condivisione file

- Attività insolite di eliminazione file

- Attività insolite di rappresentazione

- Attività amministrative insolite

- Attività insolite di condivisione di report di Power BI (anteprima)

- Attività insolite di creazione di più macchine virtuali (anteprima)

- Attività insolite di eliminazione di più risorse di archiviazione (anteprima)

- Area insolita per la risorsa cloud (anteprima)

- Accesso insolito ai file

Questi criteri cercano attività in una singola sessione, rispetto alla linea di base appresa, che potrebbero indicare un tentativo di violazione. Questi rilevamenti sfruttano un algoritmo di Machine Learning che profila il modello di accesso degli utenti e riduce i falsi positivi. Questi rilevamenti fanno parte del motore di rilevamento anomalie euristica che profila l'ambiente e attiva gli avvisi in relazione a una baseline appresa sull'attività dell'organizzazione.

Più tentativi di accesso non riusciti

- Questo rilevamento identifica gli utenti che hanno effettuato più tentativi di accesso non riusciti in una singola sessione, rispetto alla linea di base appresa, che potrebbero indicare un tentativo di violazione.

Estrazione di dati verso app non approvate

- Questo criterio viene abilitato automaticamente per l'invio di avvisi quando un utente o indirizzo IP usa un'app non approvata per l'esecuzione di un'attività che costituisce un tentativo di estrarre informazioni dall'organizzazione.

Più attività di eliminazione di VM

- Questo criterio delinea il profilo dell'ambiente e attiva gli avvisi quando gli utenti eliminano più macchine virtuali in una singola sessione rispetto alla baseline dell'organizzazione. Ciò potrebbe indicare un tentativo di violazione.

Abilitare la governance automatizzata

Negli avvisi generati da criteri di rilevamento anomalie, è possibile abilitare azioni di correzione automatizzate.

- Selezionare il nome dei criteri di rilevamento nella pagina Criteri .

- Nella finestra Modifica criteri di rilevamento anomalie visualizzata, in Azioni di governance impostare le azioni di correzione desiderate per ogni app connessa o per tutte le app.

- Selezionare Aggiorna.

Ottimizzare i criteri di rilevamento anomalie

Per modificare il funzionamento del motore di rilevamento delle anomalie per impedire o consentire la visualizzazione di avvisi in base alle proprie preferenze:

Nei criteri di tipo Comunicazione impossibile, è possibile impostare l'indicatore di importanza per determinare il livello di anomalia del comportamento necessario prima che venga attivato un avviso. Ad esempio, se la si imposta su bassa o media, verranno eliminati gli avvisi Impossible Travel dalle posizioni comuni di un utente e, se lo si imposta su alto, verranno visualizzati tali avvisi. È possibile scegliere tra i livelli di riservatezza seguenti:

Basso: eliminazione di sistema, tenant e utente

Media: eliminazioni di sistema e utente

Alto: solo le eliminazioni di sistema

Dove:

Tipo di eliminazione Descrizione Di sistema Rilevamenti predefiniti che vengono sempre eliminati. Tenant Attività comuni basate sull'attività precedente nel tenant. Ad esempio, eliminando le attività da un ISP precedentemente avvisato nell'organizzazione. Utente Attività comuni basate sull'attività precedente dell'utente specifico. Ad esempio, eliminando le attività da una posizione comunemente usata dall'utente.

Nota

Viaggi impossibili, attività provenienti da paesi/aree geografiche poco frequenti, attività da indirizzi IP anonimi e attività da avvisi di indirizzi IP sospetti non si applicano agli accessi non riusciti e agli account di accesso non interattivi.

Definire l'ambito dei criteri di rilevamento anomalie

È possibile definire un ambito in modo indipendente per tutti i criteri di rilevamento anomalie, in modo che siano applicabili solo agli utenti e ai gruppi che si vuole includere ed escludere nei criteri. Ad esempio, è possibile impostare il rilevamento Attività da un paese non frequente in modo da ignorare un utente specifico che viaggia di frequente.

Per definire l'ambito per un criterio di rilevamento anomalie:

Nel portale di Microsoft Defender passare a App cloud ->Criteri ->Gestione dei criteri. Scegliere quindi Criteri di rilevamento anomalie per il tipo di criterio.

Selezionare il criterio da definire come ambito.

In Ambito modificare l'impostazione predefinita nell'elenco a discesa Tutti gli utenti e gruppi selezionando Specific users and groups (Utenti e gruppi specifici).

Selezionare Includi per specificare gli utenti e i gruppi per cui verranno applicati i criteri. Qualsiasi utente o gruppo non selezionato qui non verrà considerato una minaccia e non genererà un avviso.

Selezionare Escludi per specificare gli utenti per cui questo criterio non verrà applicato. Tutti gli utenti selezionati qui non verranno considerati una minaccia e non genereranno un avviso, anche se sono membri di gruppi selezionati in Includi.

Valutazione degli avvisi di rilevamento anomalie

È possibile valutare rapidamente i vari avvisi attivati dai nuovi criteri di rilevamento anomalie e decidere per quali intervenire prima. A tale scopo, è necessario il contesto per l'avviso, quindi è possibile visualizzare l'immagine più grande e capire se qualcosa di dannoso sta effettivamente accadendo.

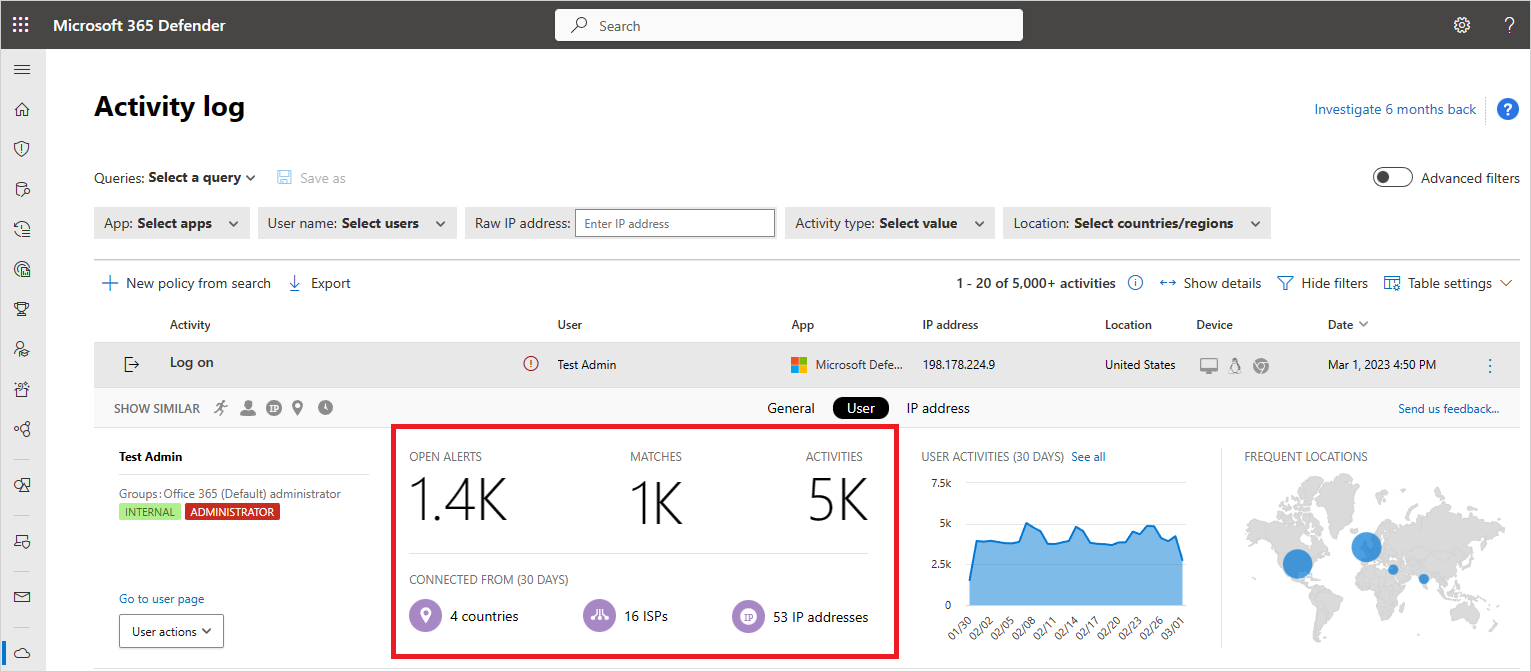

Nel log attività è possibile aprire un'attività per visualizzare il pannello attività. Selezionare Utente per visualizzare la scheda Informazioni dettagliate utente. Questa scheda include informazioni come il numero di avvisi, le attività e la posizione da cui sono connessi, che è importante in un'indagine.

I file rilevati come infetti da malware sono visualizzabili in un elenco di file infetti. Selezionare il nome del file malware nel pannello del file per aprire un report malware che fornisce informazioni su quel tipo di malware con cui il file è infetto.

Video correlati

Passaggi successivi

Se si verificano problemi, siamo qui per aiutare. Per ottenere assistenza o supporto per il problema del prodotto, aprire un ticket di supporto.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per