Che cosa sono i rilevamenti dei rischi?

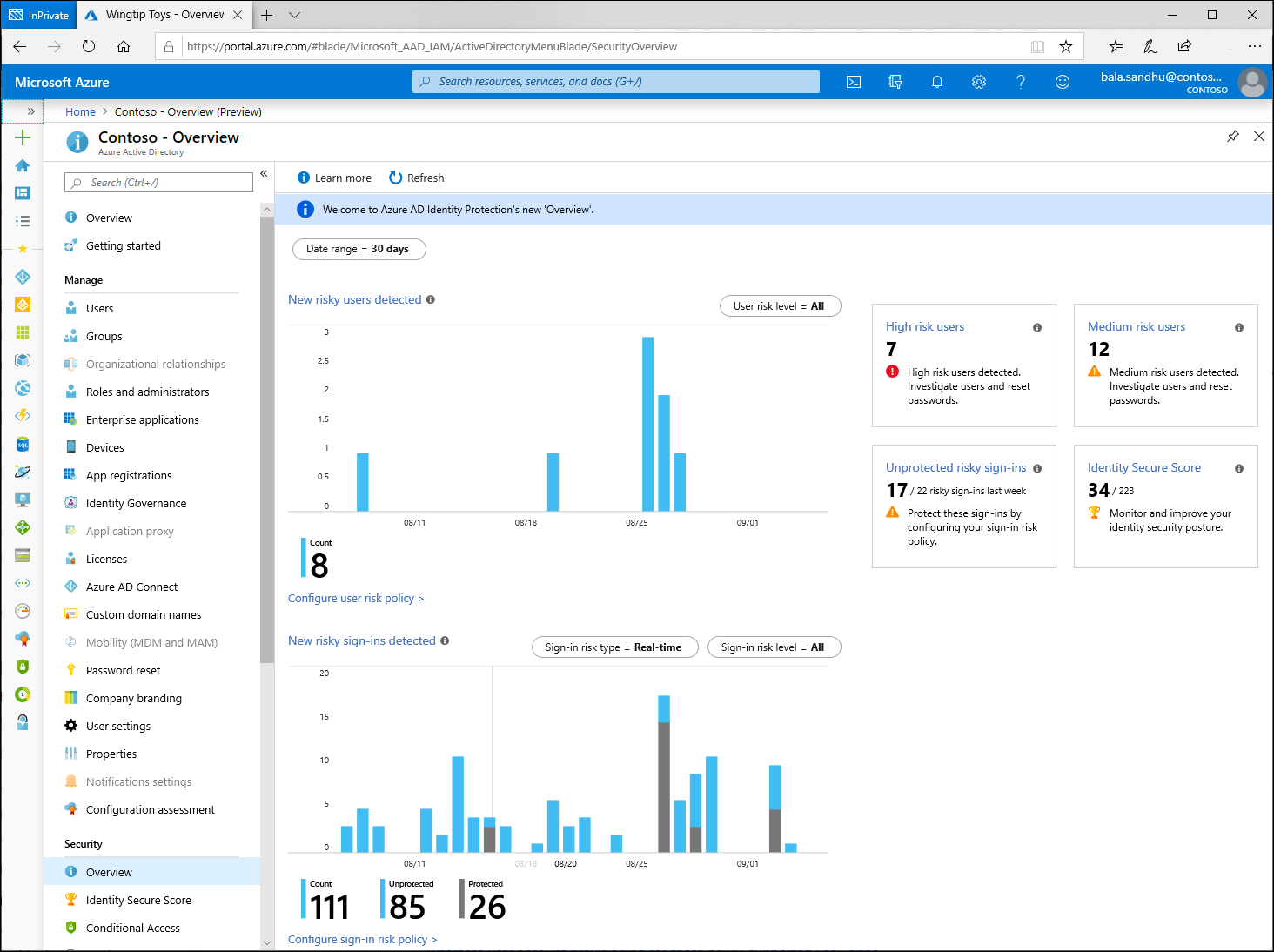

I rilevamenti dei rischi in Microsoft Entra ID includono eventuali azioni sospette, identificate e correlate agli account utente nella directory. I rilevamenti di rischi (collegati sia all'utente che all'accesso) contribuiscono al punteggio di rischio complessivo dell'utente, disponibile nel report Utenti a rischio.

Protezione ID fornisce alle organizzazioni l'accesso a risorse potenti per visualizzare e rispondere rapidamente a queste azioni sospette.

Nota

Protezione ID genera rilevamenti dei rischi solo quando vengono usate le credenziali corrette. Se le credenziali non corrette vengono usate in un accesso, non rappresenta il rischio di compromissione delle credenziali.

Tipi di rischio e rilevamento

Il rischio può essere rilevato a livello di utente eaccesso e due tipi di rilevamento o calcolo in tempo reale e offline. Alcuni rischi sono considerati premium disponibili solo per i clienti Microsoft Entra ID P2, mentre altri sono disponibili per i clienti Free e Microsoft Entra ID P1.

Un rischio di accesso rappresenta la probabilità che una determinata richiesta di autenticazione non sia il proprietario dell'identità autorizzato. È possibile rilevare un'attività rischiosa per un utente che non è collegato a un accesso dannoso specifico, ma all'utente stesso.

I rilevamenti in tempo reale potrebbero non essere visualizzati nei report per 5-10 minuti. I rilevamenti offline potrebbero non essere visualizzati nei report per 48 ore.

Nota

Il sistema potrebbe rilevare che l'evento di rischio che ha contribuito al punteggio di rischio utente è stato:

- Falso positivo

- Il rischio utente è stato risolto dai criteri in uno dei due casi:

- Completamento dell'autenticazione a più fattori

- Modifica della password sicura.

Il nostro sistema ignora lo stato di rischio e un dettaglio del rischio di "Accesso sicuro confermato dall'intelligenza artificiale" mostrerà e non contribuirà più al rischio complessivo dell'utente.

Rilevamenti dei rischi di accesso

| Rilevamenti dei rischi | Tipo di rilevamento | Type |

|---|---|---|

| Viaggio atipico | Offline | Premium |

| Token anomalo | In tempo reale o offline | Premium |

| Browser sospetto | Offline | Premium |

| Proprietà di accesso non note | In tempo reale | Premium |

| Indirizzo IP dannoso | Offline | Premium |

| Regole sospette di manipolazione della Posta in arrivo | Offline | Premium |

| Password spraying | Offline | Premium |

| Comunicazione impossibile | Offline | Premium |

| Nuovo paese | Offline | Premium |

| Attività dall'indirizzo IP anonimo | Offline | Premium |

| Inoltro sospetto per la Posta in arrivo | Offline | Premium |

| Accesso di massa ai file sensibili | Offline | Premium |

| IP dell'attore di minacce verificato | In tempo reale | Premium |

| Rilevato rischio aggiuntivo | In tempo reale o offline | Nonpremium |

| Indirizzo IP anonimo | In tempo reale | Nonpremium |

| Amministrazione utente confermato compromesso | Offline | Nonpremium |

| Intelligence sulle minacce di Microsoft Entra | In tempo reale o offline | Nonpremium |

Rilevamenti dei rischi utente

| Rilevamenti dei rischi | Tipo di rilevamento | Type |

|---|---|---|

| Possibile tentativo di accesso al token di aggiornamento primario (PRT) | Offline | Premium |

| Attività utente anomale | Offline | Premium |

| Attività sospetta segnalata dall'utente | Offline | Premium |

| Traffico API sospetto | Offline | Premium |

| Modelli di invio sospetti | Offline | Premium |

| Rilevato rischio aggiuntivo | In tempo reale o offline | Nonpremium |

| Credenziali perse | Offline | Nonpremium |

| Intelligence sulle minacce di Microsoft Entra | Offline | Nonpremium |

Rilevamenti Premium

I rilevamenti Premium seguenti sono visibili solo ai clienti Microsoft Entra ID P2.

Rilevamenti dei rischi di accesso Premium

Spostamento fisico atipico

Calcolato offline. Questo tipo di rilevamento dei rischi identifica due accessi provenienti da posizioni geograficamente distanti, in cui almeno una delle posizioni potrebbe anche essere atipica per l'utente, in base al comportamento passato. L'algoritmo tiene conto di più fattori, tra cui il tempo tra i due accessi e il tempo necessario per consentire all'utente di spostarsi dalla prima posizione alla seconda. Questo rischio potrebbe indicare che un utente diverso usa le stesse credenziali.

L'algoritmo ignora i "falsi positivi" evidenti che contribuiscono alle condizioni di impossibilità del trasferimento, ad esempio le VPN e le posizioni usate regolarmente da altri utenti nell'organizzazione. Il sistema ha un periodo di apprendimento iniziale dei primi di 14 giorni o 10 accessi, durante il quale apprende il comportamento di accesso di un nuovo utente.

Analisi dei rilevamenti di viaggi atipici

- Se è possibile verificare che l'attività non sia stata eseguita da un utente legittimo:

- Azione consigliata: contrassegnare l'accesso come compromesso e richiamare una reimpostazione della password se non è già stata eseguita da correzione automatica. Bloccare l'utente se l'utente malintenzionato ha accesso per reimpostare la password o eseguire l'autenticazione a più fattori e reimpostare la password.

- Se un utente è noto per usare l'indirizzo IP nell'ambito dei propri compiti:

- Azione consigliata: Ignorare l'avviso

- Se si è in grado di confermare che l'utente ha viaggiato di recente nella destinazione indicata in dettaglio nell'avviso:

- Azione consigliata: ignorare l'avviso.

- Se si è in grado di confermare che l'intervallo di indirizzi IP proviene da una VPN approvata.

- Azione consigliata: contrassegnare l'accesso come sicuro e aggiungere l'intervallo di indirizzi IP VPN a posizioni denominate in Microsoft Entra ID e Microsoft Defender per il cloud Apps.

Token anomalo

Calcolato in tempo reale o offline. Questo rilevamento indica che nel token sono presenti caratteristiche anomale, ad esempio una durata insolita del token o un token riprodotto da una posizione non nota. Questo rilevamento illustra i token di sessione e i token di aggiornamento.

Nota

Il token anomalo viene ottimizzato per generare più rumore rispetto ad altri rilevamenti allo stesso livello di rischio. Questo compromesso viene scelto per aumentare la probabilità di rilevare token riprodotti che altrimenti potrebbero non essere rilevati. Poiché si tratta di un rilevamento di rumore elevato, è possibile che alcune delle sessioni contrassegnate da questo rilevamento siano falsi positivi. È consigliabile analizzare le sessioni contrassegnate da questo rilevamento nel contesto di altri accessi dell'utente. Se la posizione, l'applicazione, l'indirizzo IP, l'agente utente o altre caratteristiche sono impreviste per l'utente, l'amministratore del tenant deve considerare questo rischio come indicatore della potenziale riproduzione dei token.

Analisi dei rilevamenti di token anomali

- Se è possibile verificare che l'attività non sia stata eseguita da un utente legittimo usando una combinazione di avvisi di rischio, posizione, applicazione, indirizzo IP, agente utente o altre caratteristiche impreviste per l'utente:

- Azione consigliata: contrassegnare l'accesso come compromesso e richiamare una reimpostazione della password se non è già stata eseguita da correzione automatica. Bloccare l'utente se un utente malintenzionato ha accesso per reimpostare la password o eseguire l'autenticazione a più fattori e reimpostare la password e revocare tutti i token.

- Se è possibile confermare la posizione, l'applicazione, l'indirizzo IP, l'agente utente o altre caratteristiche sono previste per l'utente e non ci sono altre indicazioni di compromissione:

- Azione consigliata: consentire all'utente di correggere automaticamente i criteri di rischio di accesso condizionale o chiedere a un amministratore di confermare l'accesso come sicuro.

Per altre indagini sui rilevamenti basati su token, vedere l'articolo Tattiche token: Come prevenire, rilevare e rispondere al furto di token cloud e al playbook di indagine sul furto di token.

Anomalie dell'autorità di certificazione del token

Calcolato offline. Questo rilevamento dei rischi indica che l'autorità emittente del token SAML per il token SAML associato è potenzialmente compromessa. Le attestazioni incluse nel token sono insolite o corrispondono a modelli noti di utenti malintenzionati.

Analisi dei rilevamenti anomalie dell'autorità di certificazione dei token

- Se è possibile confermare che l'attività non è stata eseguita da un utente legittimo:

- Azione consigliata: contrassegnare l'accesso come compromesso e richiamare una reimpostazione della password se non è già stata eseguita da correzione automatica. Bloccare l'utente se un utente malintenzionato ha accesso per reimpostare la password o eseguire l'autenticazione a più fattori e reimpostare la password e revocare tutti i token.

- Se l'utente ha confermato che questa azione è stata eseguita da tali utenti e non sono presenti altri indicatori di compromissione:

- Azione consigliata: consentire all'utente di correggere automaticamente i criteri di rischio di accesso condizionale o chiedere a un amministratore di confermare l'accesso come sicuro.

Per altre indagini sui rilevamenti basati su token, vedere l'articolo Tattiche token: Come prevenire, rilevare e rispondere al furto di token cloud.

Browser sospetto

Calcolato offline. Il rilevamento sospetto del browser indica un comportamento anomalo in base all'attività di accesso sospetta in più tenant di paesi diversi nello stesso browser.

Analisi dei rilevamenti di browser sospetti

- Il browser non viene comunemente usato dall'utente o dall'attività all'interno del browser non corrisponde al comportamento degli utenti normalmente.

- Azione consigliata: contrassegnare l'accesso come compromesso e richiamare una reimpostazione della password se non è già stata eseguita da correzione automatica. Bloccare l'utente se un utente malintenzionato ha accesso per reimpostare la password o eseguire l'autenticazione a più fattori e reimpostare la password e revocare tutti i token.

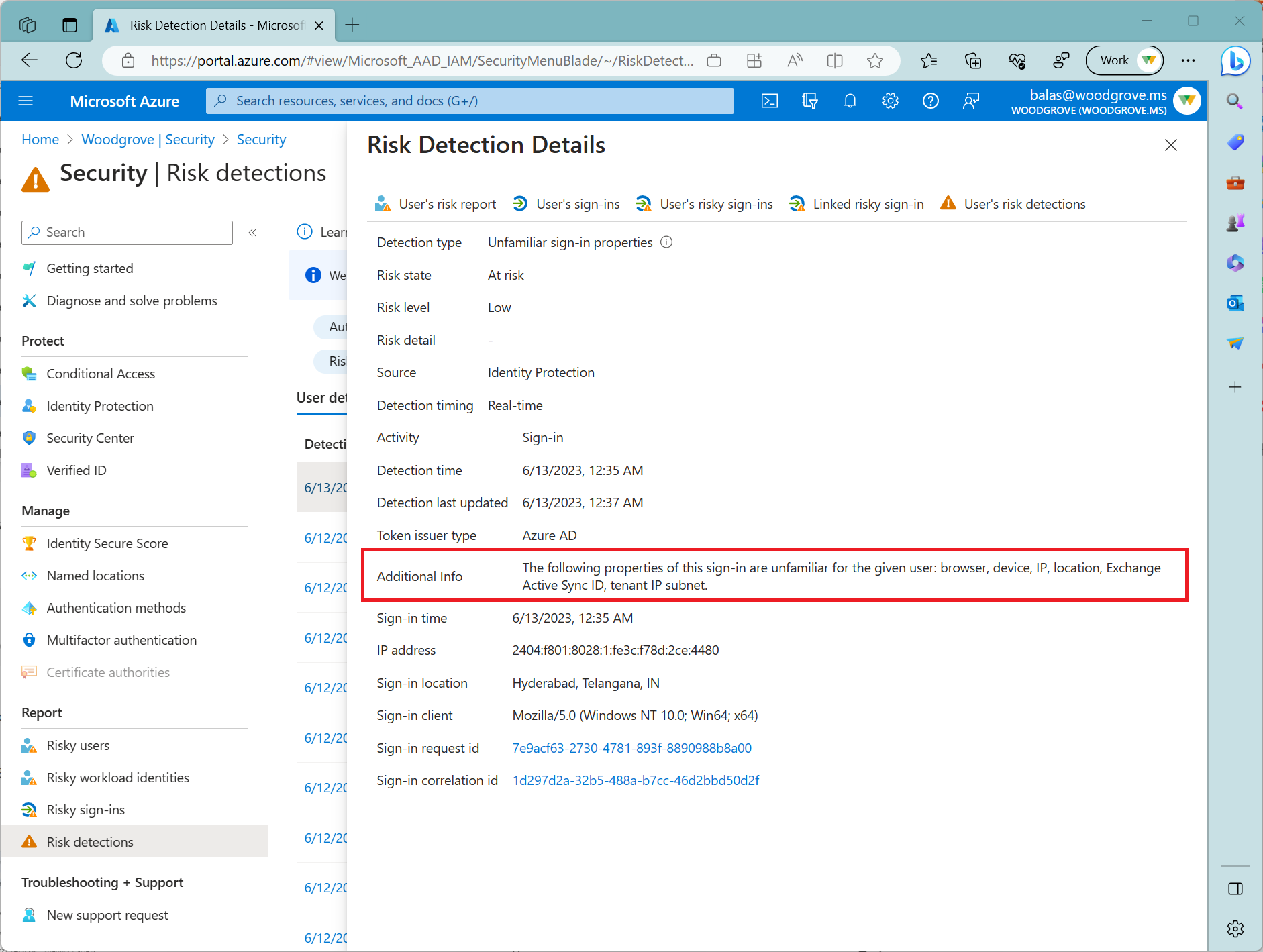

Proprietà di accesso insolite

Calcolato in tempo reale. Questo tipo di rilevamento dei rischi considera la cronologia degli accessi precedenti per cercare accessi anomali. Il sistema archivia informazioni sugli accessi precedenti e attiva un rilevamento dei rischi quando si verifica un accesso con proprietà non note all'utente. Queste proprietà possono includere IP, ASN, posizione, dispositivo, browser e subnet IP tenant. Gli utenti appena creati sono in modalità di apprendimento, in cui il rilevamento dei rischi di accesso non familiare viene disattivato mentre gli algoritmi apprendono il comportamento dell'utente. La durata della modalità di apprendimento è dinamica e dipende dal tempo necessario per raccogliere informazioni sufficienti sui modelli di accesso dell'utente. La durata minima è di cinque giorni. Un utente può tornare alla modalità di apprendimento dopo un lungo periodo di inattività.

È anche possibile eseguire questo rilevamento per l'autenticazione di base (o i protocolli legacy). Poiché questi protocolli non hanno proprietà moderne, ad esempio l'ID client, esistono dati limitati per ridurre i falsi positivi. È consigliabile passare all'autenticazione moderna.

Le proprietà di accesso non note possono essere rilevate sia negli accessi interattivi che non interattivi. Quando questo rilevamento viene rilevato sugli accessi non interattivi, merita un maggiore esame a causa del rischio di attacchi di riproduzione dei token.

La selezione di un rischio sconosciuto per le proprietà di accesso consente di visualizzare informazioni aggiuntive che mostrano più dettagli sul motivo per cui questo rischio è stato attivato. Lo screenshot seguente mostra un esempio di questi dettagli.

Indirizzo IP dannoso

Calcolato offline. Questo rilevamento indica l'accesso da un indirizzo IP dannoso. Un indirizzo IP è considerato dannoso in base a tassi di errore elevati a causa di credenziali non valide ricevute dall'indirizzo IP o da altre origini di reputazione IP.

Analisi dei rilevamenti di indirizzi IP dannosi

- Se è possibile confermare che l'attività non è stata eseguita da un utente legittimo:

- Azione consigliata: contrassegnare l'accesso come compromesso e richiamare una reimpostazione della password se non è già stata eseguita da correzione automatica. Bloccare l'utente se un utente malintenzionato ha accesso per reimpostare la password o eseguire l'autenticazione a più fattori e reimpostare la password e revocare tutti i token.

- Se un utente è noto per usare l'indirizzo IP nell'ambito dei propri compiti:

- Azione consigliata: Ignorare l'avviso

Regole sospette di manipolazione della Posta in arrivo

Calcolato offline. Questo rilevamento viene individuato usando le informazioni fornite da Microsoft Defender per il cloud App. Questo rilevamento esamina l'ambiente e attiva gli avvisi quando vengono impostate regole sospette che eliminano o spostano messaggi o cartelle nella posta in arrivo di un utente. Questo rilevamento potrebbe indicare: l'account di un utente viene compromesso, i messaggi vengono intenzionalmente nascosti e la cassetta postale viene usata per distribuire posta indesiderata o malware nell'organizzazione.

Password spraying

Calcolato offline. Un attacco password spray è la posizione in cui più nomi utente vengono attaccati usando password comuni in modo di forza bruta unificata per ottenere l'accesso non autorizzato. Questo rilevamento dei rischi viene attivato quando un attacco password spraying è stato eseguito correttamente. Ad esempio, l'autore dell'attacco viene autenticato correttamente nell'istanza rilevata.

Analisi dei rilevamenti di password spraying

- Se è possibile confermare che l'attività non è stata eseguita da un utente legittimo:

- Azione consigliata: contrassegnare l'accesso come compromesso e richiamare una reimpostazione della password se non è già stata eseguita da correzione automatica. Bloccare l'utente se un utente malintenzionato ha accesso per reimpostare la password o eseguire l'autenticazione a più fattori e reimpostare la password e revocare tutti i token.

- Se un utente è noto per usare l'indirizzo IP nell'ambito dei propri compiti:

- Azione consigliata: Ignorare l'avviso

- Se si è in grado di confermare che l'account non è stato compromesso e non può visualizzare indicatori di forza bruta o password spraying sull'account.

- Azione consigliata: consentire all'utente di correggere automaticamente i criteri di rischio di accesso condizionale o chiedere a un amministratore di confermare l'accesso come sicuro.

Per altre indagini sui rilevamenti dei rischi di password spraying, vedere l'articolo Linee guida per l'identificazione e l'analisi degli attacchi password spraying.

Comunicazione impossibile

Calcolato offline. Questo rilevamento viene individuato usando le informazioni fornite da Microsoft Defender per il cloud App. Questo rilevamento identifica le attività utente (è una singola o più sessioni) provenienti da posizioni geograficamente distanti entro un periodo di tempo più breve del tempo necessario per spostarsi dalla prima posizione alla seconda. Questo rischio potrebbe indicare che un utente diverso usa le stesse credenziali.

Nuovo paese

Calcolato offline. Questo rilevamento viene individuato usando le informazioni fornite da Microsoft Defender per il cloud App. Questo rilevamento prende in considerazione le posizioni relative alle attività usate in passato per determinare posizioni nuove e non frequenti. Il motore di rilevamento di anomalie archivia informazioni sulle località precedenti usate dagli utenti dell'organizzazione.

Attività da indirizzi IP anonimi

Calcolato offline. Questo rilevamento viene individuato usando le informazioni fornite da Microsoft Defender per il cloud App. Questo rilevamento restituisce risultati per i quali gli utenti erano attivi da un indirizzo IP che è stato identificato come un indirizzo IP proxy anonimo.

Inoltro sospetto per la Posta in arrivo

Calcolato offline. Questo rilevamento viene individuato usando le informazioni fornite da Microsoft Defender per il cloud App. Questo rilevamento consente di rilevare regole di inoltro della posta elettronica sospette, ad esempio se un utente ha creato una regola per la posta in arrivo che inoltra una copia di tutti i messaggi di posta elettronica a un indirizzo esterno.

Accesso di massa ai file sensibili

Calcolato offline. Questo rilevamento viene individuato usando le informazioni fornite da Microsoft Defender per il cloud App. Questo rilevamento esamina l'ambiente e attiva gli avvisi quando gli utenti accedono a più file da Microsoft SharePoint o Microsoft OneDrive. Viene attivato un avviso solo se il numero di file a cui si accede non è comune per l'utente e i file potrebbero contenere informazioni riservate

IP dell'attore di minacce verificato

Calcolato in tempo reale. Questo tipo di rilevamento dei rischi indica l'attività di accesso coerente con gli indirizzi IP noti associati agli attori dello stato nazionale o ai gruppi di criminalità informatica, basati su Microsoft Threat Intelligence Center (MSTIC).

Rilevamenti di rischi utente Premium

Possibile tentativo di accesso al token di aggiornamento primario (PRT)

Calcolato offline. Questo tipo di rilevamento dei rischi viene individuato usando le informazioni fornite da Microsoft Defender per endpoint (MDE). Un token di aggiornamento primario (PRT) è un artefatto chiave dell'autenticazione di Microsoft Entra in Windows 10, Windows Server 2016 e versioni successive, iOS e Dispositivi Android. Un token PRT è un token JSON Web (JWT) appositamente rilasciato ai broker di token di prima parte Microsoft per abilitare l'accesso Single Sign-On (SSO) tra le applicazioni usate in tali dispositivi. Gli utenti malintenzionati possono tentare di accedere a questa risorsa per spostarsi successivamente in un'organizzazione o eseguire il furto di credenziali. Questo rilevamento sposta gli utenti ad alto rischio e si attiva solo nelle organizzazioni che hanno distribuito MDE. Questo rilevamento è basso volume ed è visto raramente nella maggior parte delle organizzazioni. Quando questo rilevamento viene visualizzato è ad alto rischio e gli utenti devono essere corretti.

Attività utente anomale

Calcolato offline. Questo rilevamento dei rischi indica il normale comportamento dell'utente amministrativo in Microsoft Entra ID e individua modelli anomali di comportamento, ad esempio modifiche sospette alla directory. Il rilevamento viene attivato dall'amministratore che apporta la modifica o l'oggetto modificato.

Attività sospetta segnalata dall'utente

Calcolato offline. Questo rilevamento dei rischi viene segnalato quando un utente nega una richiesta di autenticazione a più fattori (MFA) e la segnala come attività sospetta. Una richiesta di autenticazione a più fattori non avviata da un utente potrebbe significare che le credenziali sono compromesse.

Traffico dell'API sospetto

Calcolato offline. Questo rilevamento dei rischi viene segnalato quando un utente osserva il traffico anomalo del grafico o l'enumerazione della directory. Il traffico dell'API sospetto potrebbe suggerire che un utente sia compromesso e che eseduca la ricognizione nel proprio ambiente.

Modelli di invio sospetti

Calcolato offline. Questo tipo di rilevamento dei rischi viene individuato usando le informazioni fornite da Microsoft Defender per Office (MDO). Questo avviso viene generato quando un utente dell'organizzazione ha inviato messaggi di posta elettronica sospetti ed è a rischio di essere limitato all'invio di messaggi di posta elettronica o è già stato limitato all'invio di messaggi di posta elettronica. Questo rilevamento sposta gli utenti a medio rischio e si attiva solo nelle organizzazioni che hanno distribuito MDO. Questo rilevamento è basso volume ed è visto raramente nella maggior parte delle organizzazioni.

Rilevamenti nonpremium

I clienti senza licenze microsoft Entra ID P2 ricevono rilevamenti denominati "rischi aggiuntivi rilevati" senza le informazioni dettagliate relative al rilevamento che i clienti con licenze P2 fanno.

Rilevamenti dei rischi di accesso nonpremium

Rilevato rischio aggiuntivo (accesso)

Calcolato in tempo reale o offline. Questo rilevamento indica che è stato rilevato uno dei rilevamenti Premium. Poiché i rilevamenti Premium sono visibili solo ai clienti Microsoft Entra ID P2, sono denominati "rischi aggiuntivi rilevati" per i clienti senza licenze Microsoft Entra ID P2.

Indirizzo IP anonimo

Calcolato in tempo reale. Questo tipo di rilevamento dei rischi indica gli accessi da un indirizzo IP anonimo (ad esempio, browser Tor o VPN anonima). Questi indirizzi IP vengono in genere usati dagli attori che vogliono nascondere le informazioni di accesso (indirizzo IP, posizione, dispositivo e così via) per finalità potenzialmente dannose.

L'amministratore ha confermato che l'utente è compromesso

Calcolato offline. Questo rilevamento indica che un amministratore ha selezionato "Conferma la compromissione dell'utente" nell'interfaccia utente degli utenti rischiosi o l'uso dell'API riskyUsers. Per vedere quale amministratore ha confermato che l'utente è stato compromesso, controllare la cronologia dei rischi dell'utente (tramite l'interfaccia utente o l'API).

Intelligence sulle minacce di Microsoft Entra (accesso)

Calcolato in tempo reale o offline. Questo tipo di rilevamento dei rischi indica l'attività dell'utente insolita per l'utente o coerente con i modelli di attacco noti. Questo rilevamento si basa sulle origini di intelligence sulle minacce interne ed esterne di Microsoft.

Rilevamenti di rischi utente nonpremium

Rilevato rischio aggiuntivo (utente)

Calcolato in tempo reale o offline. Questo rilevamento indica che è stato rilevato uno dei rilevamenti Premium. Poiché i rilevamenti Premium sono visibili solo ai clienti Microsoft Entra ID P2, sono denominati "rischi aggiuntivi rilevati" per i clienti senza licenze Microsoft Entra ID P2.

Credenziali perse

Calcolato offline. Questo tipo di rilevamento di rischi indica che le credenziali valide dell'utente sono andate perse. Quando i criminali informatici comprometteno password valide di utenti legittimi, spesso condividono queste credenziali raccolte. in genere pubblicandole sul dark Web o su siti pastebin oppure scambiandole o vendendole al mercato nero. Quando il servizio Credenziali perse di Microsoft acquisisce le credenziali utente dal dark Web, da siti pastebin o da altre origini, tali credenziali vengono confrontate con le credenziali valide correnti degli utenti di Microsoft Entra ID per trovare corrispondenze valide. Per altre informazioni sulle credenziali perse, vedere Domande comuni.

Analisi dei rilevamenti delle credenziali perse

- Se questo segnale di rilevamento ha segnalato la presenza di credenziali perse per un utente:

- Azione consigliata: contrassegnare l'accesso come compromesso e richiamare una reimpostazione della password se non è già stata eseguita da correzione automatica. Bloccare l'utente se un utente malintenzionato ha accesso per reimpostare la password o eseguire l'autenticazione a più fattori e reimpostare la password e revocare tutti i token.

Intelligence sulle minacce di Microsoft Entra (utente)

Calcolato offline. Questo tipo di rilevamento dei rischi indica l'attività dell'utente insolita per l'utente o coerente con i modelli di attacco noti. Questo rilevamento si basa sulle origini di intelligence sulle minacce interne ed esterne di Microsoft.

Domande frequenti

Livelli di rischio

Protezione ID classifica i rischi in tre livelli: basso, medio e alto. I livelli di rischio calcolati dagli algoritmi di Machine Learning e rappresentano quanto Microsoft sia sicuro che una o più credenziali dell'utente siano note da un'entità non autorizzata. Un rilevamento dei rischi con livello di rischio elevato indica che Microsoft è altamente sicuro che l'account sia stato compromesso. Un rischio basso indica che ci sono anomalie presenti nelle credenziali di accesso o di un utente, ma queste anomalie indicano che l'account è stato compromesso.

Molti rilevamenti possono essere attivati a più livelli a seconda del numero o della gravità delle anomalie rilevate. Ad esempio, un rilevamento delle proprietà di accesso a rischio elevato per un utente garantisce una maggiore attendibilità che Microsoft ritiene che l'account sia stato compromesso rispetto a un rilevamento delle proprietà di accesso non familiare o medio o basso. Alcuni rilevamenti, ad esempio le credenziali perse e l'indirizzo IP dell'attore di minacce verificato, vengono sempre recapitati come ad alto rischio.

Il livello di rischio è importante quando si decide quali rilevamenti assegnare priorità all'indagine e alla correzione. Svolgono anche un ruolo fondamentale nella configurazione dei criteri di accesso condizionale basato sul rischio, in quanto ogni criterio può essere impostato per attivare i criteri per i rischi bassi, medi, alti o non rilevati rischi.

Importante

Tutti i rilevamenti a livello di rischio "basso" e gli utenti rimarranno nel prodotto per 6 mesi, dopo di che verranno obsoleti automaticamente per offrire un'esperienza di indagine più pulita. I livelli di rischio medio e alto verranno mantenuti fino a quando non vengono corretti o ignorati.

In base alla tolleranza di rischio dell'organizzazione, è possibile creare criteri che richiedono l'autenticazione a più fattori o la reimpostazione della password quando protezione ID rileva un determinato livello di rischio. Questi criteri potrebbero guidare l'utente a correggere automaticamente e risolvere il rischio o il blocco a seconda delle tolleranze.

Sincronizzazione degli hash delle password

I rilevamenti dei rischi, ad esempio le credenziali perse, richiedono la presenza di hash delle password per il rilevamento. Per altre informazioni sulla sincronizzazione dell'hash delle password, vedere l'articolo Implementare la sincronizzazione dell'hash delle password con Microsoft Entra Connessione Sync.

Perché vengono generati rilevamenti dei rischi per gli account utente disabilitati?

Gli account utente disabilitati possono essere riabilitati. Se le credenziali di un account disabilitato vengono compromesse e l'account viene riabilitato, gli attori malintenzionati potrebbero usare tali credenziali per ottenere l'accesso. Protezione ID genera rilevamenti dei rischi per le attività sospette contro gli account utente disabilitati per avvisare i clienti della potenziale compromissione dell'account. Se un account non è più in uso e non verrà riabilitato, i clienti devono prendere in considerazione l'eliminazione per evitare la compromissione. Non vengono generati rilevamenti di rischi per gli account eliminati.

Dove Microsoft trova le credenziali perse?

Microsoft trova credenziali perse in varie posizioni, tra cui:

- Siti di incolla pubblici, ad esempio pastebin.com e paste.ca in cui gli attori malintenzionati in genere pubblicano tali materiali. Questa posizione è la prima tappa degli attori malintenzionati sulla loro caccia per trovare le credenziali rubate.

- Forze.

- Altri gruppi di Microsoft che eseguono ricerche sul Web scuro.

Perché non vengono visualizzate credenziali perse?

Le credenziali perse vengono elaborate ogni volta che Microsoft trova un nuovo batch disponibile pubblicamente. A causa della natura sensibile, le credenziali perse vengono eliminate poco dopo l'elaborazione. Solo le nuove credenziali perse rilevate dopo aver abilitato la sincronizzazione dell'hash delle password (PHS) vengono elaborate nel tenant. La verifica delle coppie di credenziali rilevate in precedenza non viene eseguita.

Non ho visto eventi di rischio delle credenziali perse per un bel po 'di tempo

Se non sono stati visualizzati eventi di rischio delle credenziali perse, è dovuto ai motivi seguenti:

- Non è stato abilitato PHS per il tenant.

- Microsoft non ha trovato coppie di credenziali perse che corrispondono agli utenti.

Con quale frequenza Microsoft elabora nuove credenziali?

Le credenziali vengono elaborate immediatamente dopo che sono state trovate, in genere in più batch al giorno.

Ubicazioni

La posizione nei rilevamenti dei rischi viene determinata usando la ricerca dell'indirizzo IP.