Playbook per il furto di token

Questo articolo, e l'albero delle decisioni a cui si accompagna, forniscono indicazioni per gli analisti della sicurezza e gli addetti alle risposte agli eventi imprevisti per identificare e analizzare gli attacchi di furto di token in un'organizzazione. Man mano che le organizzazioni aumentano il comportamento di sicurezza, gli attori delle minacce usano tecniche più sofisticate per compromettere le risorse. È necessaria una risposta rapida per analizzare, contenere e correggere i danni causati da attacchi di furto di token.

Un attacco di furto di token si verifica quando gli attori delle minacce comprometteno e replay token emessi a un utente, anche se l'utente ha soddisfatto l'autenticazione a più fattori. Poiché vengono soddisfatti i requisiti di autenticazione, all'attore di minaccia viene concesso l'accesso alle risorse dell'organizzazione usando il token rubato.

Altre informazioni:

Prerequisiti

- Accesso ai log di accesso e controllo di Microsoft Entra ID (in precedenza Azure AD) per gli utenti e le entità servizio

- Un account con uno dei seguenti ruoli di Microsoft Entra assegnati:

- Amministratore della sicurezza

- Amministratore globale

- Ruolo con autorizzazioni di lettura per la sicurezza

- Ruolo con autorizzazioni di lettura globali

- Operatore per la sicurezza

Consigli

Anche se non è necessario, è consigliabile:

- Abilitare la funzionalità di ricerca avanzata e accedere agli ultimi sette giorni di dati dell'evento

- Connessione Office 365 a Microsoft Defender per il cloud Apps fornisce istruzioni per la connessione di app Microsoft Defender per il cloud all'account Microsoft 365 esistente usando l'API del connettore di app.

- Accedere al log di accesso unificato per segnali aggiuntivi

- Gli artefatti forensi in Office 365 e dove trovarli forniscono spiegazioni e suggerimenti per gli investigatori per comprendere quali dati sono disponibili e in quale portale.

- I rilevamenti dei rischi Premium di Microsoft Entra ID nelle licenze P2 e E5 di Microsoft Entra ID consentono trigger e istruzioni di indagine più granulari

- Usare una configurazione di autenticazione gestita con sincronizzazione dell'hash delle password (PHS), non federata, per accedere a segnali aggiuntivi

Requisiti

Configurare un siem

Gli strumenti siem (Security Information and Event Management) come Microsoft Sentinel hanno una visibilità centralizzata dei log. Configurare siem per l'inserimento di eventi di rischio per:

- Log di accesso e log di controllo

- L'integrazione di Microsoft Sentinel (anteprima) descrive come integrare Microsoft Defender per il cloud Apps con Microsoft Sentinel (una soluzione SIEM e SOAR nativa del cloud scalabile) per abilitare il monitoraggio centralizzato degli avvisi e dei dati di individuazione.

- Log di accesso e log di controllo di Office

- Configurare gli avvisi pertinenti

Altre informazioni:

Configurare le regole SIEM (o SIEM di terze parti) di Microsoft Sentinel per il rilevamento e la risposta delle minacce seguendo le indicazioni riportate in Rilevare le minacce predefinite.

Altre informazioni:

- Configurare gli avvisi di Microsoft Entra ID Protection. Procedura: Esportare i dati dei rischi descrive come archiviare i dati per periodi più lunghi modificando le impostazioni di diagnostica in Microsoft Entra ID per inviare riskyUsers, UserRiskEvents, RiskyServicePrincipals e ServicePrincipalRiskEvents a un'area di lavoro Log Analytics, archiviare i dati in un account di archiviazione, trasmettere dati a un hub eventi o inviare dati a una soluzione partner.

Integrare un sistema SIEM con app Microsoft Defender per il cloud

Microsoft Defender per il cloud Le app e Microsoft Sentinel sono connesse per impostazione predefinita. Se non si usa Microsoft Sentinel, connettere siem a Microsoft Defender per il cloud Apps, che supporta Microsoft Sentinel, ArcSight by Open Text e il formato di evento comune generico (CEF).

Altre informazioni:

Integrare SIEM con l'API Microsoft Graph

Connessione SIEM con il API Sicurezza di Microsoft Graph.

- Opzioni di integrazione supportate: scrivere codice per connettere l'applicazione per derivare informazioni dettagliate. La panoramica dell'API di sicurezza di Microsoft Graph descrive le funzionalità principali e fornisce esempi di codici.

- Integrazioni e connettori nativi: creati dai partner Microsoft

- Connessione ors: per l'API tramite soluzioni SIEM, risposta automatizzata di orchestrazione della sicurezza (SOAR), rilevamento degli eventi imprevisti e gestione dei servizi (ITSM), creazione di report e così via

- L'elenco dei connettori di Microsoft descrive le opzioni per la connessione al API Sicurezza di Microsoft Graph.

Indagini

Per indicazioni sui trigger, sugli elenchi di controllo di indagine e altro ancora, vedere le sezioni seguenti. Usare l'albero delle decisioni del flusso di lavoro del furto di token per facilitare l'indagine e il processo decisionale.

Trigger di indagine

Ogni organizzazione ha scenari tipici e atipici. Usare l'elenco di controllo di indagine seguente per determinare i trigger o le attività insolite per:

- Identità

- Log di accesso

- Log di audit

- App di Office

- Dispositivi associati agli utenti interessati

Se queste attività utente sono confermate valide, non esiste alcuna violazione. Se non possono essere confermati validi, presupporre una violazione e procedere con azioni di mitigazione. Rilevare i tentativi di furto di token cercando e analizzando i tipi di evento nel portale di Microsoft Sentinel o in un sistema SIEM.

Altre informazioni:

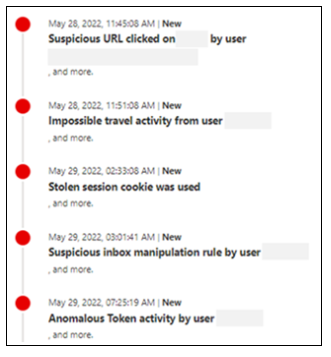

Assicurarsi di ricevere avvisi per gli eventi seguenti, che potrebbero indicare un attacco di furto di token:

La funzionalità Microsoft Entra ID Protection include i trigger seguenti:

Token anomalo (rilevamento offline): caratteristiche del token atipiche rilevate o un token usato da una posizione non nota. Gli algoritmi che rilevano questo comportamento usano i dati di Microsoft Entra ID con le proprietà di Microsoft 365. Questo rilevamento indica se l'utente malintenzionato sta riproducendo il token.

Proprietà di accesso non note: l'accesso è anomalo rispetto alla cronologia di accesso. Questo evento si verifica quando le proprietà di accesso dell'utente non sono note.

Accesso non familiare: si verifica un accesso non interattivo. Aumentare il controllo sugli accessi non noti, in particolare se rilevati con dispositivi sospetti. È consigliabile prestare attenzione immediata al rilevamento degli accessi non interattivi.

Tentativo di accesso al token di aggiornamento primario ( PRT): in Windows 10 e 11 Microsoft Defender per endpoint rileva l'accesso sospetto al token di aggiornamento primario e agli artefatti associati. I rilevamenti vengono inseriti nel punteggio di rischio di Microsoft Entra, che controlla l'accesso condizionale delle risorse. Questo rilevamento è basso volume e poco frequente.

Rilevamenti XDR di Microsoft Defender: integrare Microsoft Entra ID Protection e Microsoft Defender XDR per visualizzare i rilevamenti in un unico portale.

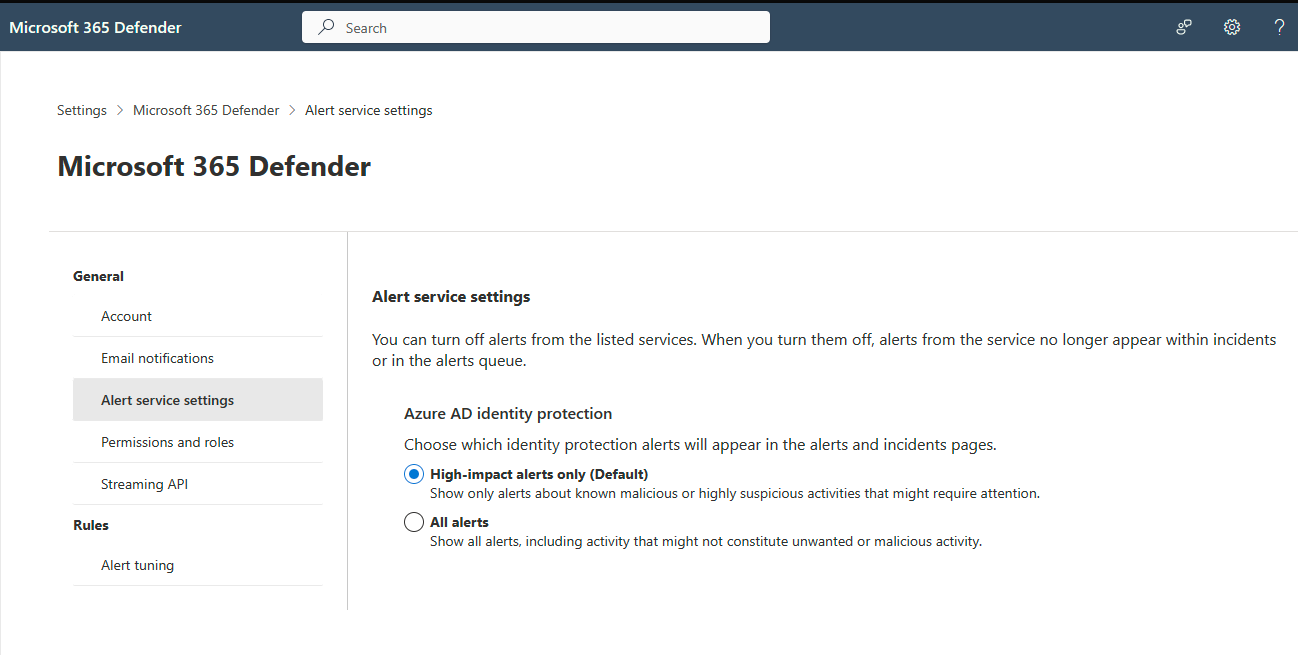

- Per impostazione predefinita, gli avvisi più rilevanti per il Centro operazioni di sicurezza (SOC) sono abilitati. Per tutti i rilevamenti dei rischi IP di Microsoft Entra o per disattivare l'integrazione, apportare la modifica nell'impostazione del servizio avvisi XDR di Microsoft Defender.

URL sospetti: un utente potrebbe aver fatto clic su un collegamento di posta elettronica di phishing. Il sospetto messaggio di posta elettronica potrebbe essere un kit di phishing antagonista (AiTM) e l'inizio di un attacco.

Altri comportamenti sospetti- Defender per Microsoft 365 advanced hunter alert evidence and alert tables show actions that indicate token theft .Other suspicious behaviors - Defender for Microsoft 365 advanced hunter alert evidence and alert tables show actions that indicate token theft. Esaminare i log per determinare:

- Download di file di massa da parte di un utente

- Download insolito di file da parte di un utente

- Aggiunta di autenticazione a più fattori o credenziali senza password a un account

- Regole di inoltro delle cassette postali aggiunte o modificate

Avvio dell'indagine

Prima di iniziare: completare e abilitare i prerequisiti. Inoltre, questo playbook presuppone che i clienti Microsoft e i team di indagine non abbiano la famiglia di licenze Microsoft 365 E5 o Microsoft Entra ID P2 disponibile o configurata. Si notino pertanto le linee guida per l'automazione fornite.

Per questa indagine, si presuppone che si abbia un'indicazione di potenziale compromissione del furto di token in:

- Report utente

- Esempio di log di accesso di Microsoft Entra

- Rilevamento di Microsoft Entra ID Protection

Elenco di controllo per le indagini

Con la conoscenza degli scenari tipici, determinare anomalie o attività insolite per:

- Identità

- Log di accesso - Posizione o dispositivo imprevisto

- Log di controllo: dispositivi appena registrati, opzioni di autenticazione a più fattori aggiuntive o modifiche alle credenziali.

- app Office : modifiche apportate dopo l'attivazione

- Dispositivi : associati agli utenti interessati. Valutare gli avvisi dal trigger dell'evento imprevisto.

Prova di compromissione o furto di token: conferma dell'utente

Dopo aver identificato gli account utente potenzialmente compromessi, verificare le attività sospette. Questo processo è diverso per ogni organizzazione.

Altre informazioni:

Analisi utente e/o dispositivo

Se si ritiene che un account o più account utente siano stati compromessi, distinguere le attività di indagine tra due contesti: sessioni utente e computer-dispositivo.

Elenco di controllo per le indagini utente

Esaminare i log con comportamento dell'utente. Se si verifica un'attività utente sospetta:

- In Microsoft Entra ID Protection o in una funzionalità simile, gli avvisi suggeriscono il furto di token

- Credenziali o dispositivi aggiuntivi aggiunti all'utente

- Registrare l'elenco di identità da revocare

- Gli utenti interessati ricevono messaggi di posta elettronica sospetti

- Per il phishing o la posta elettronica dannosa, usare Microsoft Defender XDR per analizzare e determinare altri utenti interessati

- Analizzare i messaggi di posta elettronica dannosi recapitati in Microsoft 365 descrive come trovare ed esaminare i messaggi di posta elettronica sospetti.

- L'analisi del phishing fornisce indicazioni sull'identificazione e l'analisi degli attacchi di phishing all'interno dell'organizzazione.

- Account con privilegi interessati

- Esaminare le modifiche apportate all'account con privilegi dopo la compromissione

- Creazione di regole posta in arrivo

- Registrare regole di cassetta postale sospette

- Utenti compromessi

- Documentare gli indirizzi IP e gli account utente

- Determinare altri account potenzialmente compromessi

- Identificare altre autenticazioni dall'indirizzo IP sospetto o dalla stringa dell'agente utente

Phishing o posta elettronica dannosa

Se è presente un'indicazione di phishing o di altri messaggi di posta elettronica dannosi, analizzare i messaggi di posta elettronica dannosi recapitati in Microsoft 365 descrive come trovare e analizzare i messaggi di posta elettronica sospetti.

Autenticazione con stringhe dell'agente utente o indirizzo IP dell'utente malintenzionato

Le query seguenti fanno riferimento alle tabelle in Sentinel. Cercare segni di persistenza: registrazione dell'autenticazione a più fattori, registrazione del dispositivo, regole di inoltro delle cassette postali o regole posta in arrivo.

Informazioni sulle regole nella Guida alle operazioni di sicurezza di Microsoft Entra.

AADUserRiskEvents

| where RiskEventType contains "unfamiliar" or RiskEventType contains "anomalous"

| where IpAddress == "x"

In alternativa, usare i log di accesso per ottenere gli utenti con lo stesso indirizzo IP.

SigninLogs

| where IPAddress == "x"

Per gli utenti con privilegi, verificare le modifiche apportate all'intervallo di tempo.

AuditLogs

| where TimeGenerated between (datetime(2023-03-01) .. datetime(2023-03-15))

| where InitiatedBy == "x"

Modifiche al metodo di autenticazione per un account con privilegi

Usare la query seguente per trovare le modifiche apportate alle informazioni di sicurezza degli utenti a cui sono assegnati ruoli di amministratore con privilegi.

Query

let queryperiod = 14d;

let queryfrequency = 2h;

let security_info_actions = dynamic(["User registered security info", "User changed default security info", "User deleted security info", "Admin updated security info", "User reviewed security info", "Admin deleted security info", "Admin registered security info"]);

let VIPUsers = (

IdentityInfo

| where TimeGenerated > ago(queryperiod)

| mv-expand AssignedRoles

| where AssignedRoles matches regex 'Admin'

| summarize by tolower(AccountUPN));

Audit logs

| where TimeGenerated > ago(queryfrequency)

| where Category =~ "UserManagement"

| where ActivityDisplayName in (security_info_actions)

| extend Initiator = tostring(InitiatedBy.user.userPrincipalName)

| extend IP = tostring(InitiatedBy.user.ipAddress)

| extend Target =

tolower(tostring(TargetResources[0].userPrincipalName))

| where Target in (VIPUsers)

Identità e anomalie discutibili

Usare Log Analytics o Sentinel (log originato in Microsoft Entra ID) per individuare identità e anomalie discutibili.

SigninLogs

| where UserId == "x"

| extend deviceId_ = tostring(DeviceDetail.deviceId)

| extend displayName_ = tostring(DeviceDetail.displayName)

| extend city_ = tostring(LocationDetails.city)

| extend countryOrRegion_ = tostring(LocationDetails.countryOrRegion)

| summarize min(TimeGenerated), max(TimeGenerated) by IPAddress, ResultDescription, deviceId_, displayName_, city_, countryOrRegion_, AppDisplayName

Nota

Non tutti gli avvisi generati dall'attività di Microsoft Entra hanno una voce corrispondente in SigninLogs, come illustrato con il rilevamento anomalo dei token. È consigliabile visualizzare altre tabelle, ad esempio OfficeActivity e AuditLogs.

OfficeActivity

| where UserId == "x"

| summarize min(TimeGenerated), max(TimeGenerated) by ClientIP, OfficeWorkload

Attività nelle tabelle CloudAppEvents in Microsoft Defender XDR

L'uso di questo metodo dipende dalla configurazione della registrazione.

M365D AH

CloudAppEvents

| where AccountId == "x"

| summarize min(Timestamp), max(Timestamp) by IPAddress, CountryCode, City, Application

CloudAppEvents descrive lo schema di ricerca avanzata che contiene informazioni sulle attività in varie app e servizi cloud coperti da Microsoft Defender per il cloud App.

Azioni dannose in AuditLogs, AzureActivity, AzureDevOpsAuditing e CloudAppEvents

Verificare ciò che l'utente malintenzionato ha eseguito l'accesso: documenti di identità, codice, repository e così via. Esaminare gli elementi per informazioni riservate o credenziali hardcoded, come illustrato nell'esempio di SharePoint seguente.

OfficeActivity

| where OfficeWorkload contains "SharePoint" (or other)

| where ClientIP == "bad IP"

| project TimeGenerated, Operation, OfficeObjectId

Elenco di controllo per l'analisi dei dispositivi

Analizzare i log che registrano il comportamento del dispositivo. L'attività del dispositivo sospetta è se:

- Portale di Microsoft Defender:

- Il dispositivo dispone di avvisi relativi al furto di token. Cercare l'ID dispositivo: join AlertInfo on AlertId | dove DeviceId è x

- Tenta di accedere al token di aggiornamento primario (PRT)

- L'utente ha installato app sospette, estensioni o di recente ha esplorato siti Web sospetti. Cerca Microsoft Defender per endpoint avvisi per i processi o i file sospetti. Gli avvisi possono includere attività sospette: il processo di impianto da una minaccia emergente nota, il nome del processo, il comportamento del processo, il servizio avviato o l'attività pianificata. Per i possibili comms C2, usare l'attività possibile di comando e controllo.

- Analizzare gli avvisi Microsoft Defender per endpoint descrive come analizzare gli avvisi che interessano la rete, comprendere cosa significano e come risolverli.

- Ricerca avanzata:

- Il dispositivo ha connessioni di rete in uscita da processi sospetti. Cercare attività in uscita insolite durante la finestra del trigger.

- Gli account locali hanno eseguito attività sospette

Altre informazioni:

- Visualizzare e organizzare la coda degli avvisi Microsoft Defender per endpoint

- Analizzare i dispositivi nell'elenco Defender per dispositivi endpoint

Isolare il dispositivo dalla rete

Contenere il dispositivo. Eseguire azioni di risposta in un dispositivo in Microsoft Defender per endpoint descrive come rispondere rapidamente agli attacchi rilevati isolando i dispositivi o raccogliendo un pacchetto di indagine.

Dati a cui l'utente malintenzionato ha eseguito l'accesso

La perdita di dati è la distruzione o la perdita di dati. Individuare i dati a cui l'utente malintenzionato ha eseguito l'accesso e la riservatezza dei dati. Analizzare SharePoint, OneNote, Azure DevOps. Ruotare le credenziali.

Procedura di perdita dei dati

Usare le indicazioni del piano di ripristino di emergenza per l'accesso a dati aziendali da parte dell'utente malintenzionato. Usare le indicazioni seguenti per evitare la perdita di dati e per migliorare o creare un piano di ripristino di emergenza.

- Analizzare gli avvisi di perdita dei dati con Microsoft Defender XDR

- Analizzare gli avvisi Prevenzione della perdita dei dati Microsoft Purview in Microsoft Defender XDR

- Artefatti forensi in Office 365 e dove trovarli

Altri utenti o dispositivi interessati: intero ambiente

Indicatori di query di compromissione per l'intero ambiente. Ad esempio, dispositivi più interessati. Eseguire l'iterazione per garantire l'individuazione di utenti e dispositivi interessati.

Stato di contenimento

Dopo aver identificato un altro utente, dispositivo, applicazione o identità del carico di lavoro dannose o compromesse, è necessario eseguire azioni per contenere l'utente malintenzionato. Se compromessa, potrebbe non essere possibile eseguire immediatamente il rollback delle credenziali dell'applicazione, né eliminarla.

In alcuni casi, è più importante raccogliere i dettagli dell'utente malintenzionato che rispondere immediatamente all'attacco. È consigliabile prendere in considerazione l'ordine delle indicazioni seguenti. In questo esempio, il contenimento o la mitigazione è prioritario rispetto alla raccolta di informazioni.

Importante

Determinare gli effetti di sicurezza e business della disabilitazione degli account utente o del dispositivo. Se è troppo grande, è consigliabile passare alla fase di ripristino.

Elenco di attività di contenimento

Modificare la password per gli account sospetti di violazione o se è stata individuata la password dell'account.

Bloccare l'utente. Revocare l'accesso utente in Microsoft Entra ID descrive come revocare tutti gli accessi per un utente in scenari che includono account compromessi, terminazione dei dipendenti e altre minacce interne.

In Microsoft Entra ID Protection o in una funzionalità simile contrassegnare gli account pertinenti come compromessi.

Bloccare l'indirizzo IP dell'utente malintenzionato.

Suggerimento

Gli utenti malintenzionati possono usare reti private virtuali legittime (VPN), che possono creare più rischi quando cambiano gli indirizzi IP. Se si usa l'autenticazione cloud, bloccare l'indirizzo IP in Defender per il cloud Apps o microsoft Entra ID. Se federato, bloccare l'indirizzo IP a livello di firewall davanti ad Active Directory Federation Services (ADFS).

Abilitare MFA. Abilitare l'autenticazione a più fattori Di Microsoft Entra descrive come richiedere agli utenti ulteriori forme di identificazione durante un evento di accesso.

Abilitare Microsoft Entra ID Protection per l'utente e il rischio di accesso. Criteri di rischio: Microsoft Entra ID Protection descrive i criteri di rischio nell'accesso condizionale Microsoft Entra che consente di automatizzare la risposta ai rischi e consentire agli utenti di correggere autonomamente i rischi rilevati.

Determinare i dati compromessi: messaggi di posta elettronica, SharePoint, OneDrive, app. Il filtro attività delle app Microsoft Defender per il cloud consente di analizzare le attività e aggiornare le nuove attività.

Mantenere l'igiene delle password. Il white paper sulle linee guida sulle password fornisce consigli per la gestione delle password per gli utenti finali e gli amministratori delle identità.

Scorrere fino a quando non si individuano gli account e i dispositivi interessati e l'attacco viene arrestato.

Ripristino

Usare le sezioni seguenti per indicazioni dopo l'analisi e il contenimento.

Elenco attività di correzione

Dopo aver completato l'indagine e il contenimento, correggere i danni:

- Disabilitare gli account utente e dispositivo interessati

- Revocare i token correnti

- Reimpostare le password

- Disabilitare le credenziali aggiunte e/o i dispositivi

- Correggere i dispositivi infetti

- Disabilitare le regole di posta elettronica sospette

- Eseguire il rollback delle modifiche apportate dagli account con privilegi compromessi

Eliminare credenziali e dispositivi aggiunti

Prima di riabilitare gli account interessati, usare le indicazioni seguenti. Eliminare le credenziali aggiunte con l'API Graph dei metodi di autenticazione di Microsoft Entra.

Per eliminare un metodo di autenticazione tramite posta elettronica utente, eseguire la chiamata graph seguente:

DELETE /users/{id | userPrincipalName}/authentication/emailMethods/{id}

In alternativa, eliminare un metodo di autenticazione autenticatore aggiunto eseguito:

DELETE /users/{id | userPrincipalName}/authentication/microsoftAuthenticatorMethods/{microsoftAuthenticatorAuthenticationMethodId}

Altre informazioni:

Eliminare i dispositivi registrati dagli account utente identificati. Usare le chiamate api Graph seguenti:

DELETE /devices/{id}

DELETE /devices(deviceId='{deviceId}')

I dati a cui si accede a utenti malintenzionati contengono più credenziali

Se è stato abilitato Microsoft Purview, analizzare l'ambiente. Usare la definizione di entità Tutte le credenziali con gli account compromessi. Eseguire il rollup delle credenziali identificate come descritto nella sezione di sequenza delle credenziali seguente.

Altre informazioni:

Scadenza e rotazione dei segreti persi

Ruotare i segreti associati alle credenziali utente o dispositivo identificate.

- Nella portale di Azure per gli account cloud reimpostare le password dell'account.

- Per gli account ibridi, reimpostare la password utente due volte come descritto in Revocare l'accesso utente in Microsoft Entra ID.

- Nell'account utente di Microsoft Entra verificare che i dispositivi e l'autenticazione a più fattori siano sotto il controllo utente:

- Disabilitare o eliminare dispositivi sconosciuti

- Prima di riabilitare l'account utente, eliminare le opzioni MFA sconosciute

- Scadere le credenziali hardcoded o non crittografate nei repository di codice:

- Esaminare le credenziali perse. I rilevamenti dei rischi di identità del carico di lavoro descrivono come proteggere le applicazioni e le entità servizio.

- Eseguire l'analisi delle credenziali. Analisi delle credenziali descrive come controllare automaticamente un progetto per assicurarsi che nel codice sorgente del progetto non siano inclusi segreti.

- Eliminare le regole della posta in arrivo aggiunte o modificate nel portale di Microsoft 365:

Proteggere le identità nell'ambiente

Gli articoli seguenti forniscono altre informazioni sulla protezione delle identità.

- Protezione dell'accesso con privilegi

- Protezione dell'accesso con privilegi per le distribuzioni ibride e cloud in Microsoft Entra ID

- Aggiungere o aggiornare le informazioni e le impostazioni del profilo di un utente

- Panoramica: Rimuovere un ex dipendente e proteggere i dati

- Guida alle operazioni di sicurezza di Microsoft Entra

Causa radice del furto di token

In alcuni casi, non è possibile individuare la causa radice. È consigliabile completare l'indagine per derivare i dettagli che possono mostrare la causa radice. Dopo il ripristino, è possibile eseguire più passaggi investigativi per determinare la causa radice.

Analizzare i messaggi di posta elettronica dannosi recapitati in Microsoft 365 descrive come trovare ed esaminare i messaggi di posta elettronica sospetti.

Passaggi successivi

*Albero delle decisioni wokflow del furto di token

- Cos'è Microsoft Entra ID Protection?

- Valutazione dell'accesso continuo

- Criteri di accesso basati sui rischi

- Da forte a più forte: metodi di autenticazione resistenti al phishing: i file di progetto

- Livello di autenticazione dell'accesso condizionale

- Accesso condizionale: protezione dei token (anteprima)

- Tattiche token: come prevenire, rilevare e rispondere al furto di token cloud

- Tendenze e soluzioni di sicurezza delle identità 2023 di Microsoft