App individuate da governance

Dopo aver esaminato l'elenco delle app individuate nell'ambiente in uso, è possibile proteggere l'ambiente approvando le app sicure (approvate) o vietando le app indesiderate (non approvate) nei modi seguenti.

Approvazione/annullamento dell'approvazione di un'app

È possibile contrassegnare un'app rischiosa specifica come non approvata facendo clic sui tre puntini alla fine della riga. Selezionare quindi Non autorizzato. L'annullamento dell'approvazione di un'app non blocca l'uso ma consente di monitorarlo più facilmente con i filtri Cloud Discovery. È quindi possibile inviare una notifica agli utenti dell'app non approvata e suggerire un'app alternativa sicura per l'uso o generare uno script di blocco usando le API delle app Defender per il cloud per bloccare tutte le app non approvate.

Blocco delle app con flussi predefiniti

Se il tenant usa Microsoft Defender per endpoint, dopo aver contrassegnato un'app come non approvata, viene bloccata automaticamente. Inoltre, è possibile definire l'ambito del blocco a gruppi di dispositivi specifici di Defender per endpoint, monitorare le applicazioni e usare le funzionalità di avviso e formazione . Per altre informazioni, vedere Gestire le app individuate usando Microsoft Defender per endpoint.

In caso contrario, se il tenant usa Zscaler NSS, iboss, Corrata, Menlo o Open Systems, è comunque possibile usufruire di funzionalità di blocco senza interruzioni quando un'app non è approvata, ma non è possibile usare l'ambito da gruppi di dispositivi o avvisare e informare le funzionalità. Per altre informazioni, vedere Integrazione con Zscaler, Integrazione con iboss, Integrazione con Corrata, Integrazione con Menlo e Integrazione con Open Systems.

Bloccare le app esportando uno script di blocco

Defender per il cloud App consente di bloccare l'accesso alle app non approvate usando le appliance di sicurezza locali esistenti. È possibile generare uno script di blocco dedicato e importarlo nell'appliance. Questa soluzione non richiede il reindirizzamento di tutto il traffico Web dell'organizzazione in un proxy.

Nel dashboard di Cloud Discovery contrassegnare le app da bloccare come non approvate.

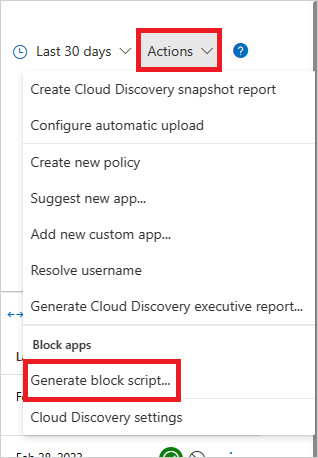

Nella barra del titolo selezionare Azioni e quindi genera script di blocco.

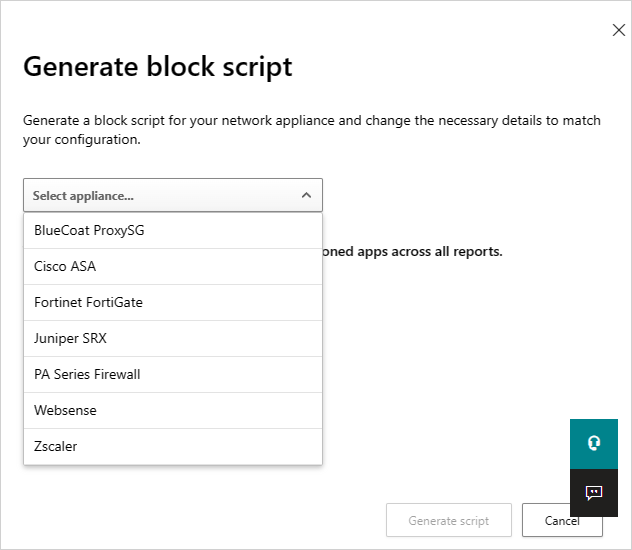

In Genera lo script di blocco selezionare il dispositivo per cui si vuole generare lo script di blocco.

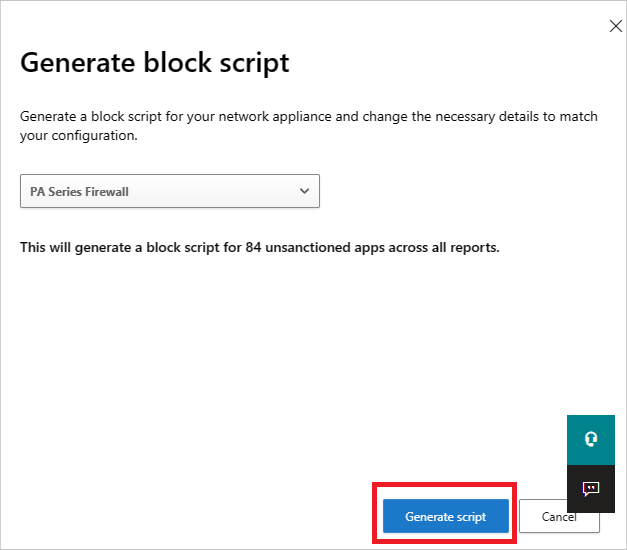

Selezionare quindi il pulsante Genera script per creare uno script di blocco per tutte le app non approvate. Per impostazione predefinita, il file verrà denominato con la data in cui è stato esportato e il tipo di appliance selezionato, 2017-02-19_CAS_Fortigate_block_script.txt sarebbe un nome di file di esempio.

Importare il file creato nell'appliance.

Blocco di flussi non supportati

Se il tenant non usa uno dei flussi precedenti, è comunque possibile esportare un elenco di tutti i domini di tutte le app non approvate e configurare l'appliance non supportata di terze parti per bloccare tali domini.

Nella pagina App individuate filtrare tutte le app non approvate e quindi usare la funzionalità di esportazione per esportare tutti i domini.

Applicazioni non bloccabili

Per impedire agli utenti di bloccare accidentalmente i servizi critici per l'azienda e causare tempi di inattività, i servizi seguenti non possono essere bloccati usando le app Defender per il cloud, tramite l'interfaccia utente o i criteri:

- Microsoft Defender for Cloud Apps

- Microsoft Defender Security Center

- Centro sicurezza di Microsoft 365

- Microsoft Defender per identità

- Microsoft Azure Information Protection

- Gestione delle autorizzazioni di Microsoft Entra

- Controllo delle applicazioni di accesso condizionale Microsoft

- Punteggio di sicurezza Microsoft

- Centro conformità Microsoft 365

- Microsoft Intune

- Supporto tecnico Microsoft

- Guida di Microsoft AD FS

- Supporto tecnico Microsoft

- Servizi online Microsoft

Conflitti di governance

Se si verifica un conflitto tra azioni di governance manuali e governance impostate dai criteri, l'ultima operazione applicata ha la precedenza.

Passaggi successivi

Se si verificano problemi, siamo qui per aiutare. Per ottenere assistenza o supporto per il problema del prodotto, aprire un ticket di supporto.