Analizzare le app individuate da Microsoft Defender per endpoint

L'integrazione di Microsoft Defender per il cloud Apps con Microsoft Defender per endpoint offre una soluzione trasparente di visibilità e controllo shadow IT. L'integrazione consente agli amministratori delle app di Defender per il cloud di analizzare i dispositivi individuati, gli eventi di rete e l'utilizzo delle app.

Esaminare i dispositivi individuati nelle app di Defender per il cloud

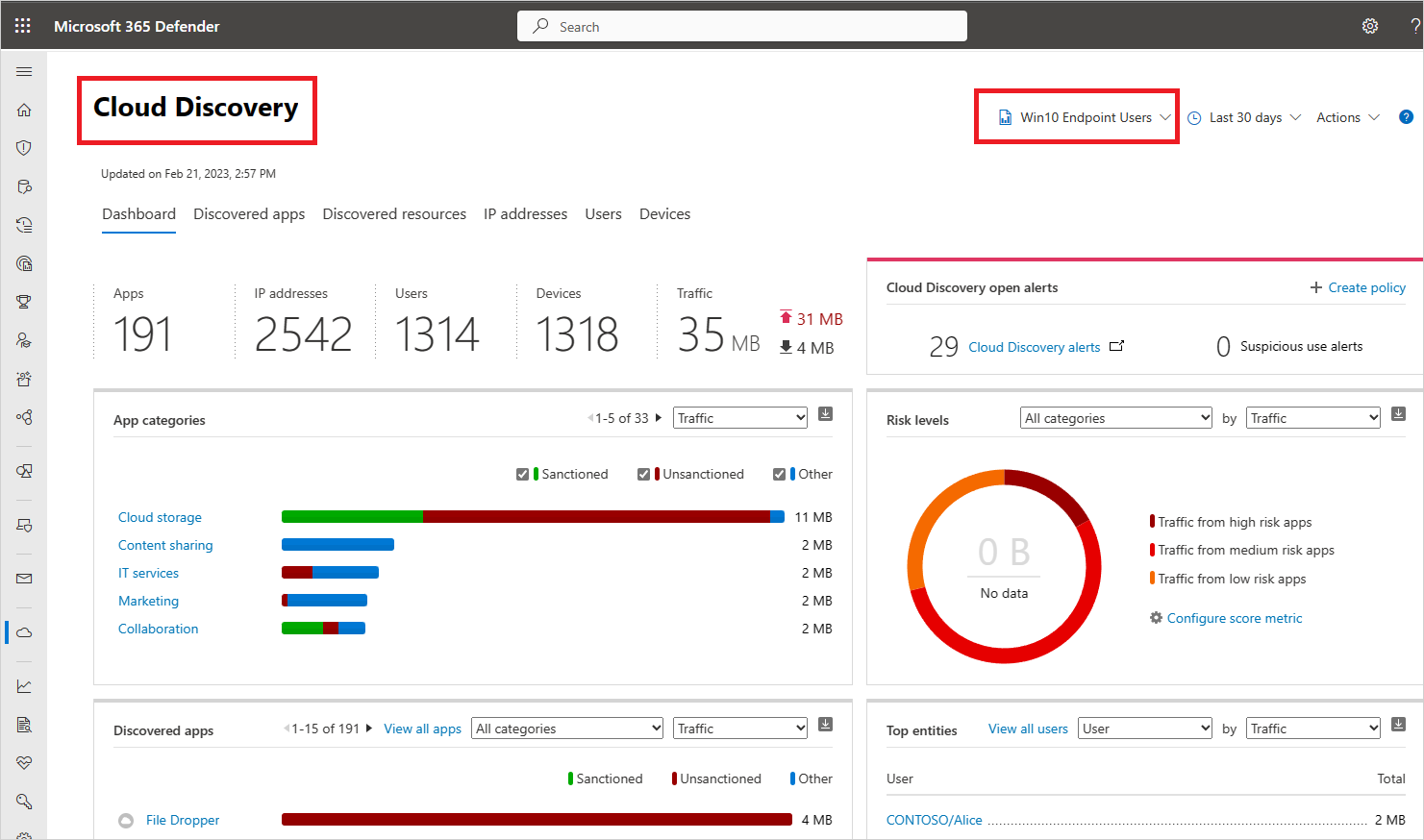

Dopo aver integrato Defender per Endpoint con Defender for Cloud Apps, è possibile analizzare i dati dei dispositivi individuati nel dashboard di Cloud Discovery.

In App cloud del portale di Microsoft Defender selezionare Cloud Discovery. Selezionare quindi la scheda Dashboard .

Nell'angolo in alto a destra selezionare Utenti endpoint Win10. Questo flusso contiene i dati di tutti i sistemi operativi indicati in Defender per il cloud Prerequisiti delle app. Ad esempio:

Nella parte superiore verrà visualizzato il numero di dispositivi individuati aggiunti dopo l'integrazione.

Selezionare la scheda Dispositivi .

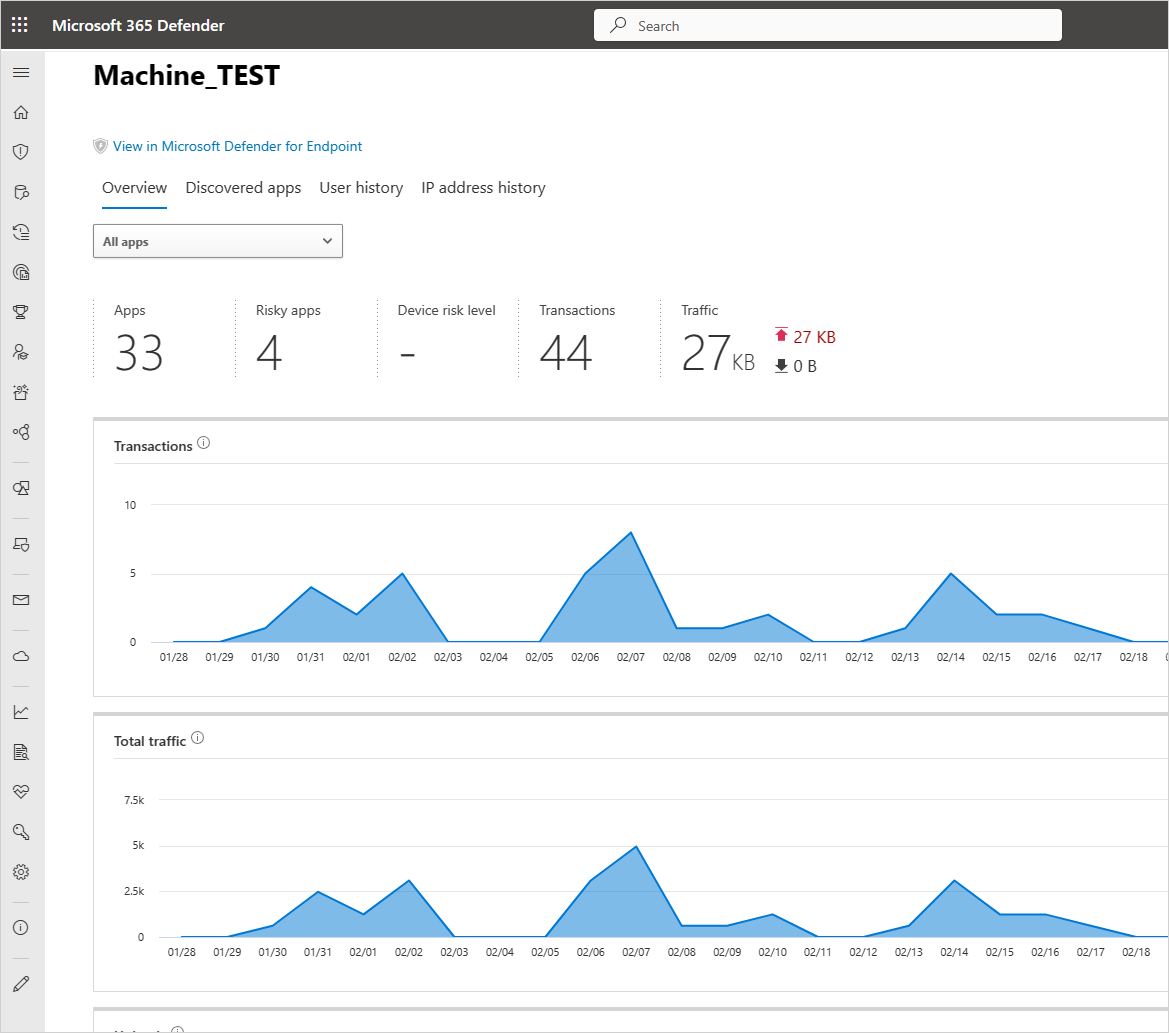

Eseguire il drill-down in ogni dispositivo elencato e usare le schede per visualizzare i dati di indagine. Trovare correlazioni tra i dispositivi, gli utenti, gli indirizzi IP e le app coinvolti in eventi imprevisti:

- Sintesi

- Livello di rischio del dispositivo: mostra in che modo il profilo del dispositivo è relativo ad altri dispositivi dell'organizzazione, come indicato dalla gravità (alto, medio, basso, informativo). Defender per il cloud App usa i profili di dispositivo di Defender per endpoint per ogni dispositivo in base all'analisi avanzata. L'attività anomala alla baseline di un dispositivo viene valutata e determina il livello di rischio del dispositivo. Usare il livello di rischio del dispositivo per determinare i dispositivi da analizzare per primi.

- Transazioni: informazioni sul numero di transazioni eseguite nel dispositivo nel periodo di tempo selezionato.

- Traffico totale: informazioni sulla quantità totale di traffico (in MB) nel periodo di tempo selezionato.

- Caricamenti: informazioni sulla quantità totale di traffico (in MB) caricati dal dispositivo nel periodo di tempo selezionato.

- Download: informazioni sulla quantità totale di traffico (in MB) scaricata dal dispositivo nel periodo di tempo selezionato.

- App individuate

Elenca tutte le app individuate a cui è stato eseguito l'accesso dal dispositivo. - Cronologia utente

Elenca tutti gli utenti che hanno eseguito l'accesso al dispositivo. - Cronologia degli indirizzi IP

Elenca tutti gli indirizzi IP assegnati al dispositivo.

- Sintesi

Come per qualsiasi altra origine di Cloud Discovery, è possibile esportare i dati dal report Utenti dell'endpoint di Windows 10 per altre analisi.

Nota

- Defender per endpoint inoltra i dati alle app di Defender per il cloud in blocchi di circa 4 MB (circa 4000 transazioni endpoint)

- Se il limite di 4 MB non viene raggiunto entro 1 ora, Defender per endpoint segnala tutte le transazioni eseguite nell'ultima ora.

Individuare le app tramite Defender per endpoint quando l'endpoint si trova dietro un proxy di rete

Defender per il cloud Le app possono individuare gli eventi di rete SHADOW IT rilevati dai dispositivi Defender per endpoint che lavorano nello stesso ambiente di un proxy di rete. Ad esempio, se il dispositivo endpoint Windows 10 si trova nello stesso ambiente di ZScalar, Defender per il cloud Le app possono individuare le applicazioni SHADOW IT tramite il flusso Utenti endpoint Win10.

Analizzare gli eventi di rete dei dispositivi in Microsoft Defender XDR

Nota

Gli eventi di rete devono essere usati per analizzare le app individuate e non per eseguire il debug dei dati mancanti.

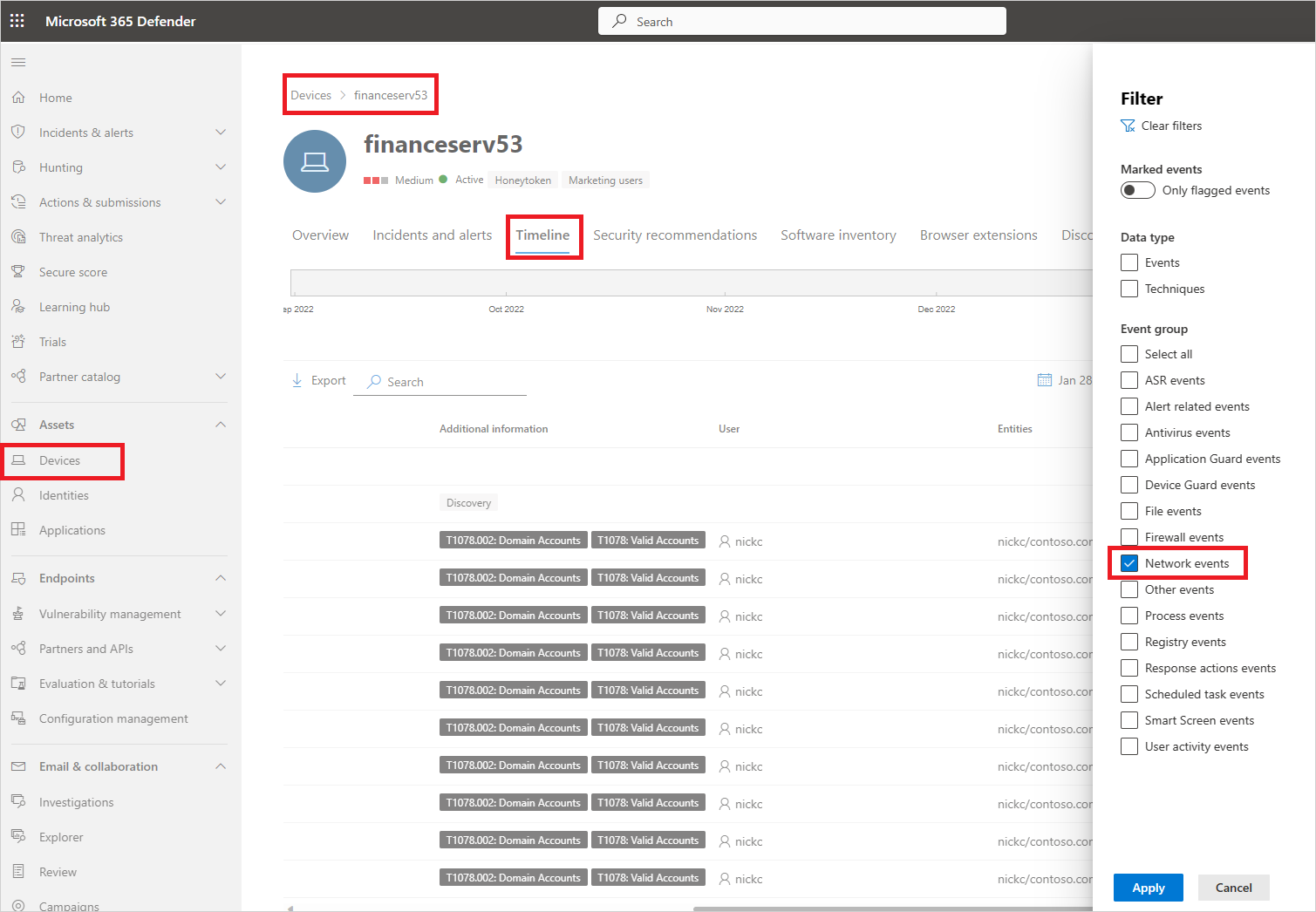

Seguire questa procedura per ottenere una visibilità più granulare sull'attività di rete del dispositivo in Microsoft Defender per endpoint:

- In App cloud del portale di Microsoft Defender selezionare Cloud Discovery. Selezionare quindi la scheda Dispositivi .

- Selezionare il computer da analizzare e quindi in alto a sinistra selezionare Visualizza in Microsoft Defender per endpoint.

- In Microsoft Defender XDR, in Asset ->Dispositivi> {dispositivo selezionato}, selezionare Sequenza temporale.

- In Filtri selezionare Eventi di rete.

- Esaminare gli eventi di rete del dispositivo in base alle esigenze.

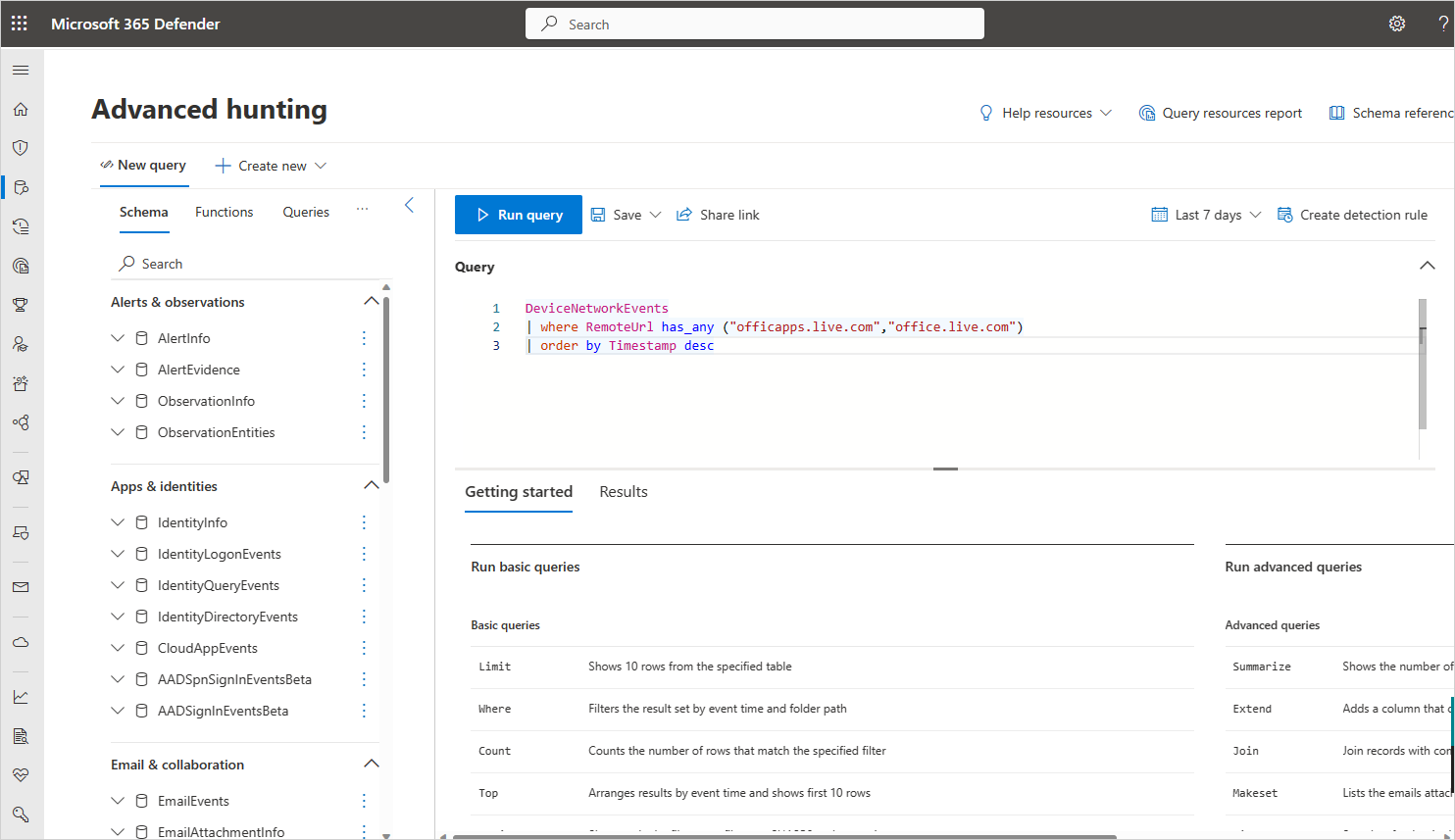

Analizzare l'utilizzo delle app in Microsoft Defender XDR con ricerca avanzata

Usare la procedura seguente per ottenere una visibilità più granulare sugli eventi di rete correlati all'app in Defender per endpoint:

In App cloud del portale di Microsoft Defender selezionare Cloud Discovery. Selezionare quindi la scheda App individuate.

Selezionare l'app da analizzare per aprire il pannello.

Selezionare l'elenco Dominio dell'app e quindi copiare l'elenco dei domini.

In Microsoft Defender XDR, in Ricerca selezionare Ricerca avanzata.

Incollare la query seguente e sostituire

<DOMAIN_LIST>con l'elenco dei domini copiati in precedenza.DeviceNetworkEvents | where RemoteUrl has_any ("<DOMAIN_LIST>") | order by Timestamp descEseguire la query e analizzare gli eventi di rete per questa app.

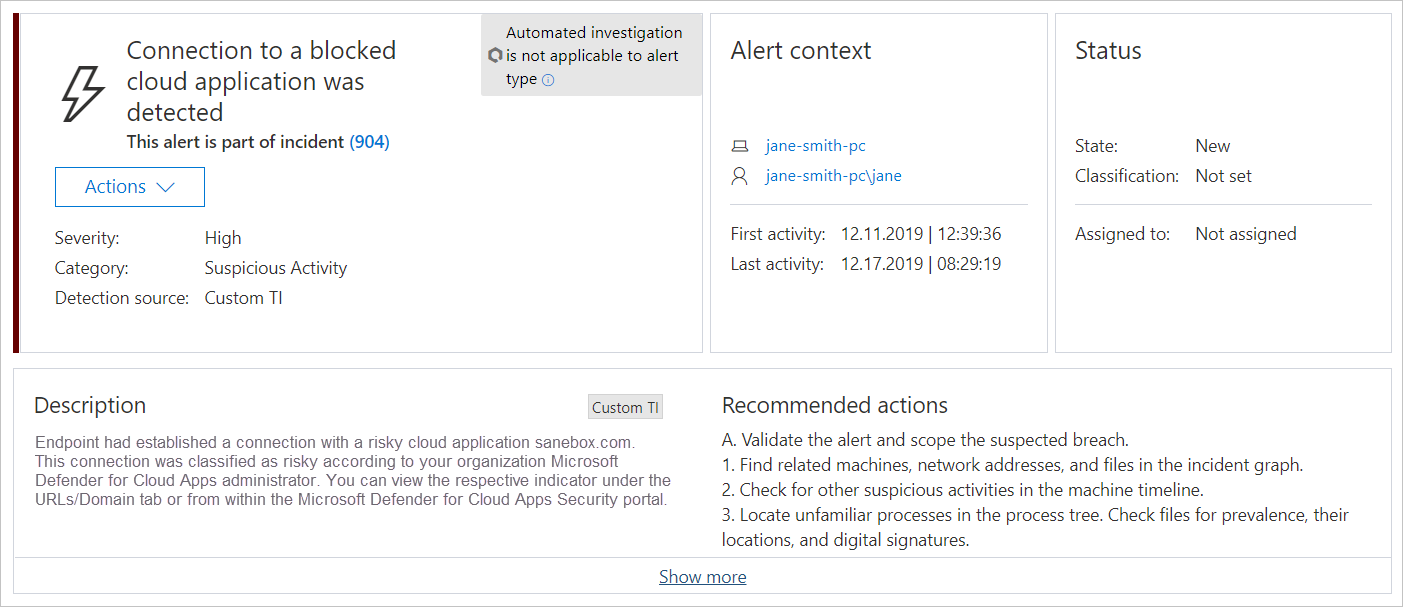

Analizzare le app non approvate in Microsoft Defender XDR

Ogni tentativo di accesso a un'app non approvata attiva un avviso in Microsoft Defender XDR con dettagli approfonditi sull'intera sessione. In questo modo è possibile eseguire indagini più approfondite sui tentativi di accesso alle app non approvate, oltre a fornire informazioni aggiuntive rilevanti per l'uso nell'analisi dei dispositivi endpoint.

In alcuni casi, l'accesso a un'app non approvata non viene bloccato, perché il dispositivo endpoint non è configurato correttamente o se i criteri di imposizione non sono ancora stati propagati all'endpoint. In questo caso, gli amministratori di Defender per endpoint riceveranno un avviso in Microsoft Defender XDR che l'app non approvata non è stata bloccata.

Nota

- La propagazione dei domini dell'app nei dispositivi endpoint richiede fino a due ore dopo aver tagato un'app come non approvata .

- Per impostazione predefinita, le app e i domini contrassegnati come non approvati nelle app di Defender per il cloud verranno bloccati per tutti i dispositivi endpoint dell'organizzazione.

- Attualmente, gli URL completi non sono supportati per le app non approvate. Pertanto, quando si annulla l'approvazione delle app configurate con URL completi, non vengono propagate a Defender per endpoint e non verranno bloccate. Ad esempio,

google.com/drivenon è supportato, mentredrive.google.comè supportato. - Le notifiche nel browser possono variare tra browser diversi.

Passaggi successivi

Video correlati

Se si verificano problemi, siamo qui per aiutare. Per ottenere assistenza o supporto per il problema del prodotto, aprire un ticket di supporto.