Sicurezza gerarchica per controllare l'accesso

Il modello di sicurezza gerarchica è un'estensione dei modelli di sicurezza esistenti che utilizzano Business Unit, ruoli di sicurezza, condivisione e team. Può essere usato con tutti gli altri modelli di sicurezza esistenti. La sicurezza gerarchica offre un accesso più granulare ai record di un'organizzazione e consente di abbassare i costi di manutenzione.

Ad esempio, in scenari complessi, è possibile iniziare con la creazione di diverse Business Unit e quindi aggiungere la sicurezza gerarchica. Questa sicurezza aggiunta fornisce accesso più granulare ai dati con costi di mantenimento di gran lunga inferiori a quelli potenzialmente richiesti da un numero elevato di business unit.

Modelli di sicurezza di gerarchia posizione e gerarchia responsabile

I modelli di sicurezza che possono essere utilizzati per le gerarchie sono due: gerarchia responsabile e gerarchia posizione. Con la gerarchia responsabile, un responsabile deve trovarsi nella stessa Business Unit di un subalterno o in una Business Unit padre della Business Unit del subalterno per avere accesso ai dati del subalterno. La gerarchia posizione consente l'accesso ai dati nelle Business Unit. Un'organizzazione finanziaria potrebbe preferire il modello di gerarchia responsabile per impedire l'accesso ai dati da parte dei responsabili esterni alla business unit. Tuttavia, se si fa parte di un'organizzazione di servizio clienti e si preferisce che i responsabili accedano ai casi di servizio gestiti in Business Unit diverse, la gerarchia posizione potrebbe essere più adatta.

Nota

Mentre il modello di sicurezza di gerarchia fornisce un determinato livello di accesso ai dati, l'accesso aggiuntivo può essere ottenuto tramite l'utilizzo di altri moduli di sicurezza, ad esempio i ruoli di sicurezza.

Gerarchia responsabile

Il modello di sicurezza di gerarchia responsabile è basato sulla catena di gestione o sulla struttura diretta dei report, dove la relazione dei subalterni e dei responsabili viene definita utilizzando il campo Responsabile nella tabella utente di sistema. Con questo modello di sicurezza, i responsabili possono accedere ai dati a cui accedono i loro subalterni, Possono eseguire attività per conto dei dipendenti diretti o accedere alle informazioni che devono essere approvate.

Nota

Con il modello di sicurezza di gerarchia responsabile, un responsabile dispone dell'accesso ai record di proprietà dell'utente o del team di cui l'utente è membro e ai record che sono direttamente condivisi con l'utente o con il team di cui l'utente è membro. Quando un record viene condiviso da un utente che non rientra nella catena di gestione per un utente di subalterno diretto con accesso di sola lettura, il responsabile del subalterno diretto dispone solo dell'accesso di sola lettura al record condiviso.

Se è abilitata l'opzione Proprietà di record tra Business Unit, i responsabili possono avere subalterni diretti da Business Unit differenti. È possibile usare le impostazioni di database dell'ambiente seguenti per rimuovere la restrizione della Business Unit.

ManagersMustBeInSameOrParentBusinessUnitAsReports

predefinito = true

È possibile impostarla su false e non è necessario che la Business Unit del responsabile sia la stessa Business Unit del subalterno diretto.

Oltre al modello di sicurezza di gerarchia responsabile, un responsabile per visualizzare i dati dei subalterni deve disporre almeno del privilegio Lettura a livello utente su una tabella. Ad esempio, se un responsabile non dispone dell'accesso in lettura alla tabella Caso non può visualizzare i casi a cui i subalterni possono accedere.

Per un report non diretto nella stessa catena di gestione del responsabile, un responsabile dispone dell'accesso di sola lettura ai dati del report non diretto. Per un subalterno diretto, il responsabile dispone dell'accesso in lettura, scrittura, aggiunta ai dati del subalterno. Per definire il modello di sicurezza di gerarchia responsabile, esaminare il diagramma seguente. Il CEO può leggere o aggiornare i dati del vicepresidente delle vendite e i dati del vicepresidente del servizio. Tuttavia, il CEO può leggere solo i dati del direttore commerciale e del responsabile del servizio e i dati del servizio clienti e delle vendite. È possibile limitare ulteriormente la quantità di dati accessibili da un responsabile con Profondità. La profondità viene utilizzata per limitare il numero dei livelli a cui un responsabile può accedere in sola lettura ai dati dei suoi subalterni. Ad esempio, se la profondità è impostata su 2, il CEO può visualizzare i dati del vicepresidente delle vendite, del vicepresidente del servizio e dei responsabili delle vendite e del servizio. Tuttavia, il CEO non può visualizzare i dati delle vendite o i dati del servizio clienti.

È importante notare che se un subalterno dispone di un migliore accesso di sicurezza a una tabella rispetto al responsabile, quest'ultimo potrebbe non essere in grado di vedere tutti i record a cui a accesso il subalterno. Nell'esempio seguente viene illustrato questo argomento.

Una singola business unit dispone di tre utenti: Utente 1, Utente 2 e Utente 3.

L'Utente 2 è un subalterno dell'Utente 1.

L'Utente 1 e l'Utente 3 hanno accesso in lettura a livello dell'utente nella tabella Conto. Questo livello di accesso consente agli utenti di accedere ai record di loro proprietà, ai record condivisi con l'utente e ai record condivisi con il team di cui l'utente è membro.

L'Utente 2 ha accesso in lettura alla Business Unit nella tabella Conto. Questo accesso consente all'Utente 2 di visualizzare tutti i conti per la Business Unit, inclusi tutti i conti di proprietà dell'Utente 1 e dell'Utente 3.

L'utente 1, in quanto responsabile diretto dell'Utente 2, ha accesso ai conti di proprietà o condivisi con l'Utente 2, e a tutti i conti di proprietà o condivisi da un team di cui l'Utente 2 è membro. Tuttavia, l'Utente 1 non ha accesso ai conti dell'Utente 3, anche se il subalterno potrebbe avere accesso ai conti dell'Utente 3.

Gerarchia posizione

La gerarchia delle posizioni non è basata sulla struttura diretta dei report, come la gerarchia dei responsabili. Un utente non deve essere l'effettivo responsabile di un altro utente per accederne ai dati. In qualità di amministratore, si definiscono e si dispongono le varie posizioni professionali dell'organizzazione nella gerarchia posizione. Quindi, si aggiungono gli utenti a una specifica posizione o, come si dice in genere, si contrassegna un utente con una posizione particolare. Un utente può essere contrassegnato esclusivamente con una sola posizione in una gerarchia specificata, ma una posizione può essere utilizzata per più utenti. Gli utenti delle posizioni superiori nella gerarchia hanno accesso ai dati degli utenti delle posizioni inferiori, nel percorso del predecessore diretto. Le posizioni dirette superiori dispongono dell'accesso in lettura, scrittura, aggiunta e aggiunta a per i dati delle posizioni inferiori nel percorso del predecessore diretto. Le posizioni non dirette superiori dispongono dell'accesso in sola lettura ai dati delle posizioni inferiori nel percorso del predecessore diretto.

Per illustrare il concetto del percorso del predecessore diretto, si esamini il diagramma seguente. La posizione del direttore commerciale dispone dell'accesso ai dati delle vendite, ma non dell'accesso ai dati del servizio clienti che si trova in un percorso del predecessore diverso. Lo stesso vale per la posizione del responsabile del servizio. Non può accedere ai dati delle vendite che si trovano nel percorso delle vendite. Come per la gerarchia responsabile, è possibile limitare la quantità di dati accessibili dalle posizioni superiori tramite l'opzione Profondità. La profondità limita il numero dei livelli a cui una posizione superiore può accedere in sola lettura ai dati delle posizioni inferiori nel percorso del predecessore diretto. Ad esempio, se la profondità è impostata su 3, la posizione CEO può visualizzare i dati nelle posizioni inferiori a partire dalle posizioni del vicepresidente delle vendite e del vicepresidente del servizio alle posizioni delle vendite e del servizio clienti.

Nota

Con la sicurezza di gerarchia posizione, un utente di una posizione superiore dispone dell'accesso ai record di proprietà di un utente di una posizione inferiore o del team di cui un utente è membro e ai record che sono direttamente condivisi con l'utente o con il team di cui l'utente è membro.

Oltre al modello di sicurezza di gerarchia posizione, gli utenti a un livello superiore devono disporre almeno del privilegio Lettura a livello utente per una tabella al fine di visualizzare i record a cui gli utenti delle posizioni inferiori possono accedere. Ad esempio, se un utente di un livello superiore non dispone dell'accesso in lettura alla tabella Caso non sarà in grado di visualizzare i casi a cui gli utenti delle posizioni inferiori possono accedere.

Configurazione della sicurezza gerarchica

Per configurare la sicurezza gerarchica, verificare di avere le autorizzazioni di amministratore di sistema per aggiornare l'impostazione.

- Esegui la procedura descritta in Visualizzare il profilo utente.

- Se non si dispone delle autorizzazioni appropriate Contattare l'amministratore di sistema.

La sicurezza gerarchica è disabilitata per impostazione predefinita. Per abilitare la sicurezza gerarchica, completa i seguenti passaggi.

Selezionare un ambiente e andare a Impostazioni>Utenti + autorizzazioni>Sicurezza gerarchica.

In Modello gerarchia selezionare Abilita modello gerarchia responsabile o Abilita modello gerarchia posizione a seconda delle esigenze.

Importante

Per apportare modifiche nella Sicurezza gerarchica, è necessario disporre del privilegio per modificare le impostazioni della sicurezza gerarchica.

Nell'area Gestione tabelle gerarchiche, tutte le tabelle di sistema sono abilitate per la sicurezza gerarchica per impostazione predefinita. È tuttavia possibile escludere selettivamente tabelle dalla gerarchia. Per escludere tabelle specifiche dal modello gerarchico, deselezionare le caselle di controllo relative alle tabelle da escludere e salvare le modifiche.

Impostare la Profondità sul valore desiderato per limitare il numero dei livelli a cui un responsabile può accedere in sola lettura ai dati dei relativi subalterni.

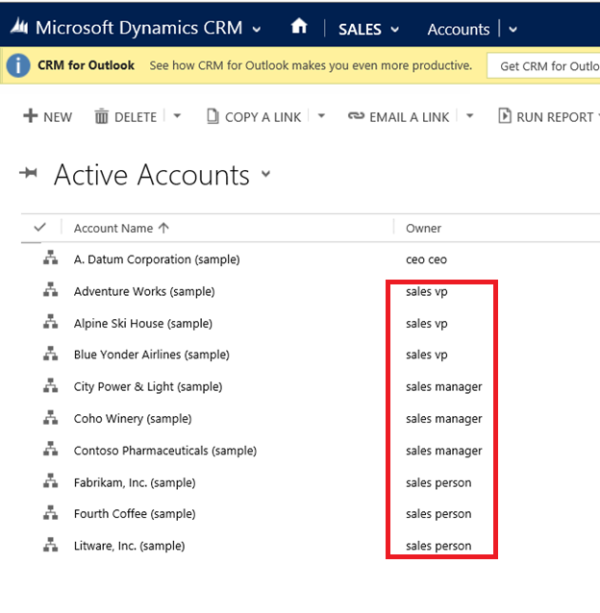

Ad esempio, se la profondità è pari a 2, un responsabile può accedere solo ai suoi account e agli account dei subalterni di due livelli in profondità. Nel nostro esempio, se accedi alle app di interazione con i clienti come vicepresidente di Sales non amministratore, vedrai solo gli account attivi degli utenti come mostrato:

Nota

La sicurezza gerarchica garantisce al vicepresidente delle vendite l'accesso ai record del rettangolo rosso, tuttavia potrebbe essere disponibile un accesso aggiuntivo in base al ruolo di sicurezza del vicepresidente delle vendite.

Nella sezione Gestione tabelle gerarchiche, tutte le tabelle di sistema sono abilitate per impostazione predefinita per la sicurezza gerarchica. Per escludere una tabella specifica dal modello gerarchico, deselezionare il segno di spunta accanto al nome della tabella e salvare le modifiche.

Importante

- Questa è una funzionalità di anteprima.

- Le funzionalità di anteprima non sono destinate ad essere utilizzate per la produzione e sono soggette a restrizioni. Queste funzionalità sono disponibili prima di una versione ufficiale di modo che i clienti possano ottenere un accesso prioritario e fornire dei commenti.

Configurazione delle gerarchie posizione e responsabile

La gerarchia responsabile si crea facilmente utilizzando la relazione di responsabile del record utente di sistema. Utilizzare il campo di ricerca (ParentsystemuserID) Responsabile per specificare il responsabile dell'utente. Se la gerarchia delle posizioni è già stata creata, è anche possibile contrassegnare l'utente con una posizione particolare nella gerarchia delle posizioni. Nel seguente esempio, il venditore riporta al direttore commerciale nella gerarchia responsabile e inoltre dispone della posizione delle vendite nella gerarchia posizione:

Per aggiungere un utente a una posizione particolare nella gerarchia posizione, utilizzare il campo di ricerca denominato Posizione nel modulo del record utente.

Importante

Per aggiungere un utente a una posizione o modificare la posizione dell'utente, è necessario disporre del privilegio Assegna posizione per un utente.

Per modificare la posizione nel modulo del record utente, sulla barra di spostamento, selezionare Altro (...) e scegliere una posizione diversa.

Per creare una gerarchia delle posizioni:

Selezionare un ambiente e andare a Impostazioni>Utenti + autorizzazioni>Posizioni.

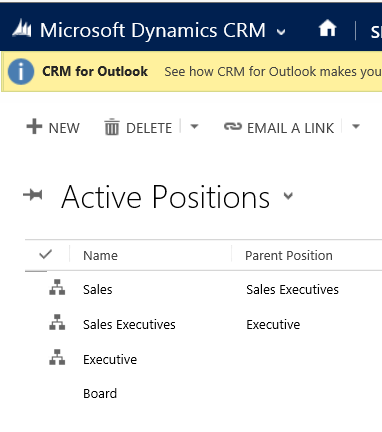

Per ogni posizione, immettere il nome della posizione, l'elemento padre della posizione e la descrizione. Aggiungere gli utenti a questa posizione utilizzando il campo di ricerca denominato Utenti in questa posizione. L'immagine seguente è un esempio di gerarchia posizioni con le posizioni attive.

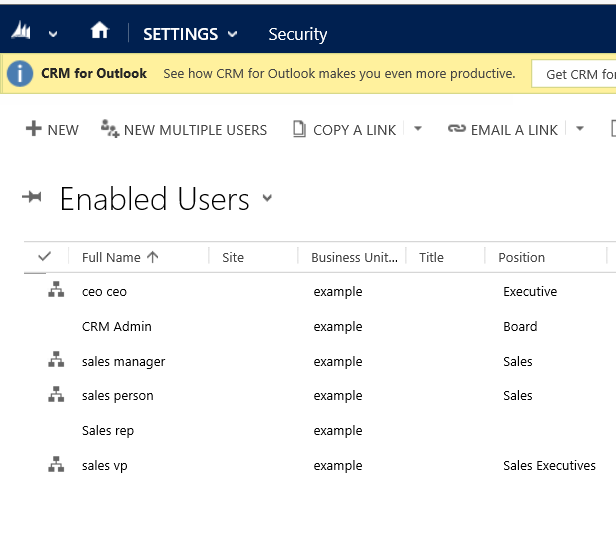

L'esempio degli utenti abilitati con le rispettive posizioni è mostrato nell'immagine seguente.

Includere o escludere record di proprietà del subordinato diretto con stato di utente disabilitato

I responsabili possono visualizzare i record dei subalterni diretti con stato di disabilitazione per gli ambienti in cui la sicurezza della gerarchia è abilitata dopo il 31 gennaio 2024. Per altri ambienti, i record dei subalterni diretti con stato di disabilità non sono inclusi nella visualizzazione del responsabile.

Per includere i record del subalterno diretto con stato di disabilità:

- Installare lo strumento OrganizationSettingsEditor.

- Aggiorna l'impostazione AuthorizationEnableHSMForDisabledUsers su true.

- Disabilita il modello di gerarchia.

- Riattivalo di nuovo.

Per escludere i record del subalterno diretto con stato di disabilità:

- Installare lo strumento OrganizationSettingsEditor.

- Aggiorna l'impostazione AuthorizationEnableHSMForDisabledUsers su false.

- Disabilita il modello di gerarchia.

- Riattivalo di nuovo.

Nota

- Quando si disabilita e riabilita la modellazione gerarchica, l'aggiornamento può richiedere tempo, poiché il sistema deve ricalcolare l'accesso ai record del responsabile.

- Se viene visualizzato un timeout, riduci il numero di tabelle nell'elenco Gestione tabelle gerarchiche per includere solo le tabelle che devono essere visualizzate dal responsabile. Se il timeout persiste, inviare un ticket di supporto per richiedere assistenza.

- I record del subordinato diretto con stato di disabilitato vengono inclusi se questi record sono condivisi con un altro subalterno diretto attivo. Puoi escludere questi record rimuovendo la condivisione.

Considerazioni sulle prestazioni

Per aumentare le prestazioni, attenersi alle seguenti raccomandazioni.

Mantenere la sicurezza gerarchica effettiva a 50 utenti o un numero inferiore sotto una posizione o un responsabile. La gerarchia potrebbe avere più di 50 utenti sotto una posizione o un responsabile, ma è possibile utilizzare l'impostazione Profondità per ridurre il numero di livelli dell'accesso in sola lettura e quindi limitare il numero effettivo di utenti sotto una posizione o un responsabile a 50 utenti o un numero inferiore.

Usare i modelli di sicurezza gerarchica con altri modelli di sicurezza esistenti per scenari più complessi. Evitare di creare un numero elevato di Business Unit, creare quindi meno Business Unit e aggiungere sicurezza gerarchica.

Vedi anche

Sicurezza in Microsoft Dataverse

Eseguire una query e visualizzare i dati gerarchici