Integrazione di Mobile Threat Defense con Intune

Nota

Questo articolo riguarda fornitori di terze parti di Mobile Threat Defense, per altre informazioni su Microsoft Defender per endpoint, vedere Microsoft Defender per endpoint.

Intune può integrare i dati di un fornitore di Mobile Threat Defense (MTD) come origine informazioni per i criteri di conformità dei dispositivi e le regole di accesso condizionale del dispositivo. È possibile usare queste informazioni per proteggere le risorse aziendali, ad esempio Exchange e SharePoint, bloccando l'accesso da dispositivi mobili compromessi.

Intune può usare gli stessi dati di un'origine per i dispositivi non registrazione usando i criteri di protezione delle app di Intune. Di conseguenza, gli amministratori possono usare queste informazioni per proteggere i dati aziendali all'interno di un'app protetta Microsoft Intune ed eseguire una cancellazione selettiva o a blocchi.

Nota

Intune per GCC High supporta solo il connettore Mobile Threat Defense (MTD) per dispositivi Android e iOS con fornitori MTD che dispongono anche del supporto in questo ambiente. Verranno visualizzati i connettori abilitati per i fornitori specifici quando si accede con un tenant GCC-H. Altre informazioni su Microsoft Intune per il supporto dell'alto GCC per il governo degli Stati Uniti.

Proteggere le risorse aziendali

L'integrazione di informazioni dai fornitori mtd consente di proteggere le risorse aziendali dalle minacce che interessano le piattaforme mobili.

In genere, le aziende sono proattive nella protezione dei PC da vulnerabilità e attacchi, mentre i dispositivi mobili spesso non vengono monitorati e non protetti. Quando le piattaforme per dispositivi mobili hanno una protezione predefinita, ad esempio l'isolamento delle app e gli app store dei consumer controllati, queste piattaforme rimangono vulnerabili agli attacchi sofisticati. Poiché un numero maggiore di dipendenti usa i dispositivi per il lavoro e per accedere a informazioni sensibili, le informazioni dei fornitori mtd possono aiutare a proteggere i dispositivi e le risorse da attacchi sempre più sofisticati.

Connettori di Intune Mobile Threat Defense

Intune usa un connettore Mobile Threat Defense per creare un canale di comunicazione tra Intune e il fornitore MTD scelto. I partner MTD di Intune offrono applicazioni intuitive e facili da distribuire per dispositivi mobili. Queste applicazioni analizzano e analizzano attivamente le informazioni sulle minacce da condividere con Intune. Intune può usare i dati per la creazione di report o l'imposizione.

Ad esempio: un'app MTD connessa segnala al fornitore mtd che un telefono nella rete è attualmente connesso a una rete vulnerabile agli attacchi Man-in-the-Middle. Queste informazioni sono classificate in base a un livello di rischio appropriato, basso, medio o alto. Questo livello di rischio viene quindi confrontato con le quote del livello di rischio impostate in Intune. In base a questo confronto, l'accesso a determinate risorse di propria scelta può essere revocato mentre il dispositivo è compromesso.

Stato del connettore

Dopo aver aggiunto un connettore Mobile Threat Defense al tenant, lo stato visualizza uno degli stati seguenti:

| Stato del connettore | Definizione | Messaggi di minaccia del dispositivo bloccati? | Messaggi di richiesta di AppSync bloccati? |

|---|---|---|---|

| Disponibile | È stato eseguito il deprovisioning del connettore. Il partner MTD deve comunicare con Intune per effettuare nuovamente il provisioning. | Sì (a partire dalla versione 2308) | Sì (a partire dalla versione 2308) |

| Non configurato | La configurazione del connettore non è stata completata. Potrebbero essere necessari passaggi aggiuntivi o autorizzazioni all'interno di Intune o del partner MTD per modificare lo stato in Disponibile | Sì (a partire dalla versione 2309) | Sì (a partire dalla versione 2309) |

| Disponibile | Configurazione del connettore completata. È necessario attivare almeno un interruttore della piattaforma affinché questo stato cambi in Abilitato. | No | No |

| Enabled | La configurazione del connettore è completa e almeno un interruttore della piattaforma è attualmente attivato per questo connettore. | No | No |

| Insensibile | Il connettore non è reattivo. Se lo stato del connettore continua a non rispondere per i giorni definiti in Numero di giorni fino a quando il partner non risponde, Intune ignora lo stato di conformità. | No | No |

| Errore | Il connettore ha un codice di errore. Alcuni partner MTD possono scegliere di inviarlo in caso di errore. | No | No |

Dati raccolti da Intune per Mobile Threat Defense

Se abilitata, Intune raccoglie le informazioni sull'inventario delle app dai dispositivi personali e di proprietà dell'azienda e le rende disponibili per il recupero da parte dei provider MTD, ad esempio Lookout for Work. È possibile raccogliere un inventario delle app dagli utenti dei dispositivi iOS.

Questo servizio è opt-in; per impostazione predefinita non vengono condivise informazioni sull'inventario delle app. Un amministratore di Intune deve abilitare Sincronizzazione app per i dispositivi iOS nelle impostazioni del connettore Mobile Threat Defense prima che vengano condivise le informazioni sull'inventario delle app.

Inventario delle app

Se si abilita Sincronizzazione app per i dispositivi iOS/iPadOS, gli inventari dei dispositivi iOS/iPadOS aziendali e personali vengono inviati al provider di servizi MTD. I dati nell'inventario delle app includono:

- App ID

- Versione dell'app

- Versione breve dell'app

- Nome dell’app

- Dimensioni bundle dell'app

- Dimensioni dinamiche dell'app

- Indica se l'app è firmata con codice ad hoc (a partire dalla versione 2309)

- Indica se l'app è installata dall'App Store (a partire dalla versione 2309)

- Indica se l'app è un'app beta (installata tramite TestFlight) (a partire dalla versione 2309)

- Indica se l'app è un'app acquistata con volume basato su dispositivo (a partire dalla versione 2309)

- Indica se l'app viene convalidata o meno

- Indica se l'app è gestita o meno

Scenari di esempio per i dispositivi registrati tramite i criteri di conformità dei dispositivi

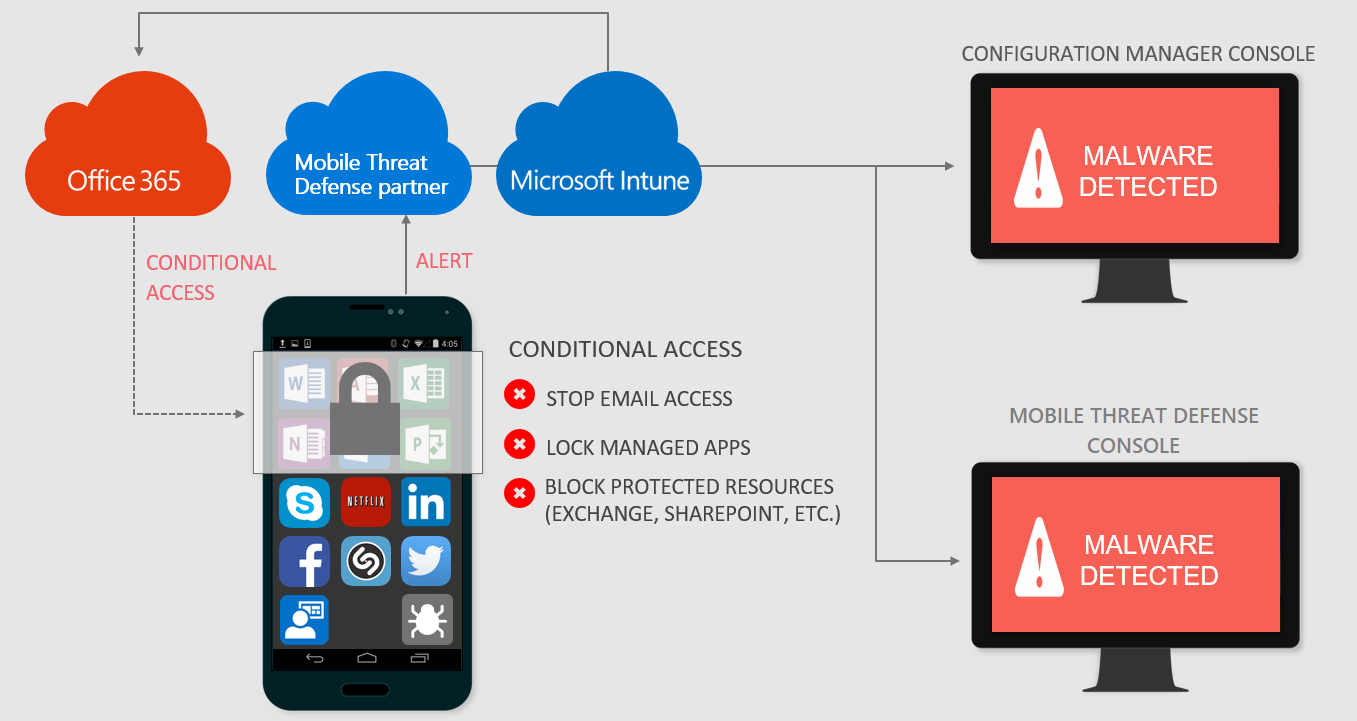

Quando un dispositivo viene considerato infetto dalla soluzione Mobile Threat Defense:

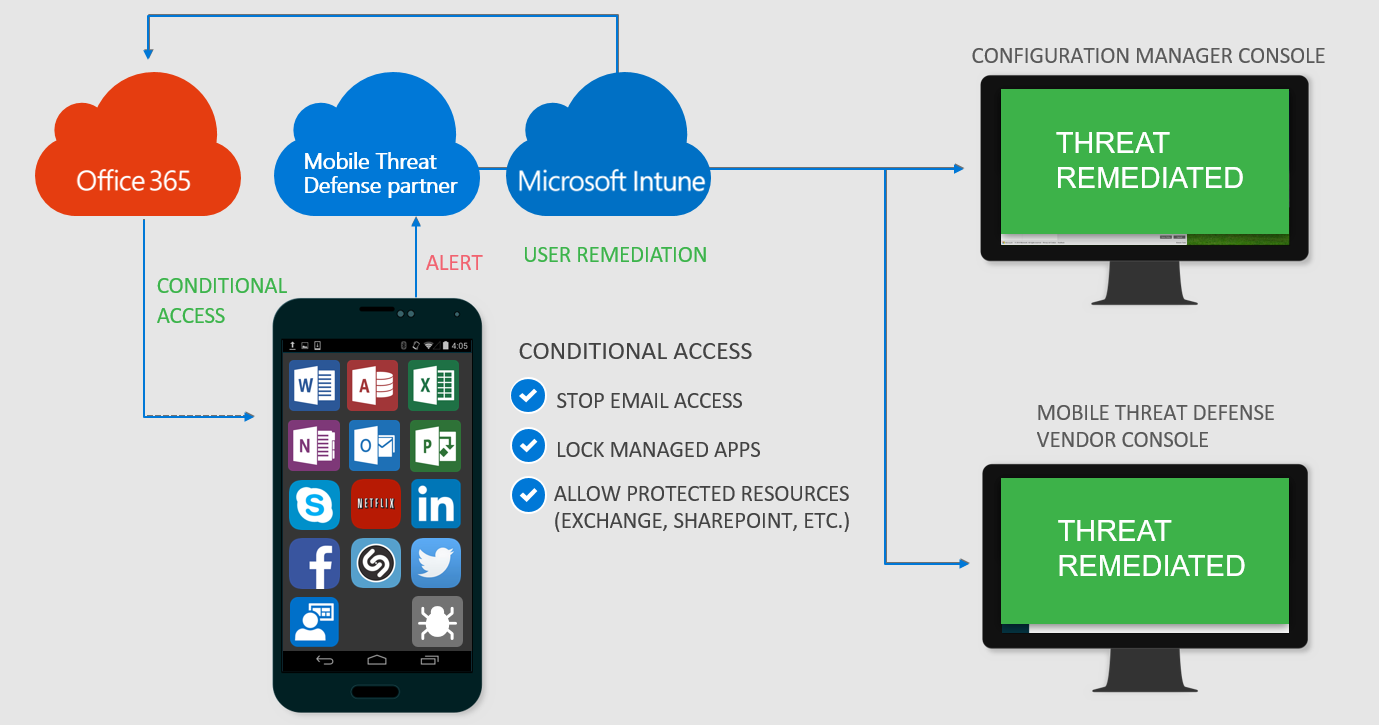

L'accesso viene concesso quando il dispositivo viene corretto:

Scenari di esempio per i dispositivi non registrazione con i criteri di protezione delle app di Intune

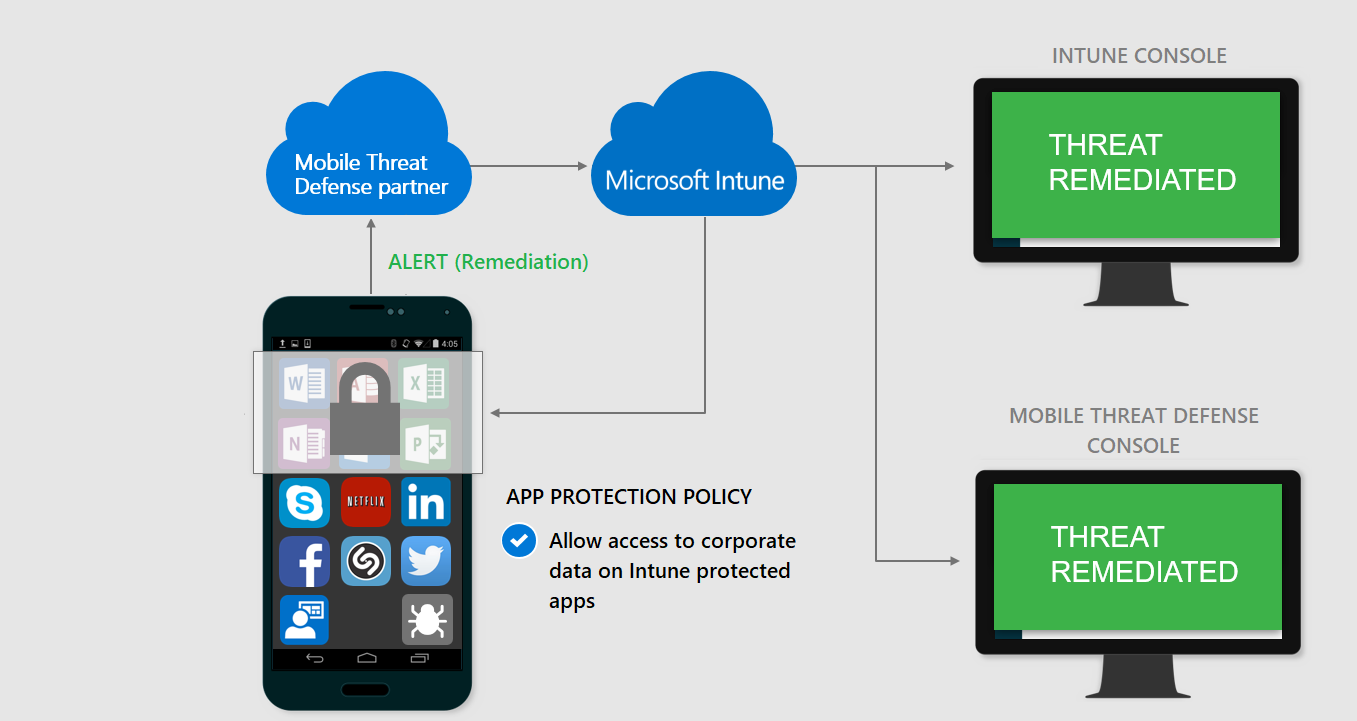

Quando un dispositivo viene considerato infetto dalla soluzione Mobile Threat Defense:

L'accesso viene concesso quando il dispositivo viene corretto:

Nota

È consigliabile usare un fornitore di Mobile Threat Defense per ogni tenant per piattaforma.

Per Conformità del dispositivo, è possibile usare più fornitori di Mobile Defense con un singolo tenant di Intune. Tuttavia, quando due o più fornitori sono configurati per l'uso per la stessa piattaforma, tutti i dispositivi che eseguono tale piattaforma devono installare ogni app MTD e cercare le minacce. Se non si invia un'analisi da un'app configurata, il dispositivo viene contrassegnato come non conforme.

Questa raccomandazione non si applica a Microsoft Defender per endpoint. È possibile usare Defender per endpoint con un'app MTD di terze parti e controllare separatamente la conformità distribuendo criteri di conformità diversi in gruppi diversi.

Partner Mobile Threat Defense

Informazioni su come proteggere l'accesso alle risorse aziendali in base al rischio di dispositivi, reti e applicazioni con:

- Better Mobile

- BlackBerry Protect Mobile

- Check Point Harmony Mobile

- Jamf Mobile Threat Defense(in precedenza Wandera)

- Lookout for Work

- Microsoft Defender per endpoint

- Pradeo

- SentinelOne

- Sophos Mobile

- Symantec Endpoint Protection per dispositivi mobili

- Trellix Mobile Security

- Trend Micro Mobile Security as a Service

- Sicurezza di Windows Center(Supporta l'integrazione con Windows MAM)

- Zimperium

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per