Panoramica di Microsoft 365 per le aziende

Microsoft 365 per le aziende è una soluzione completa e intelligente che offre a tutti gli strumenti necessari per essere creativi e collaborare in modo sicuro.

Microsoft 365 per le aziende è progettato per le grandi organizzazioni, ma può essere usato anche per le piccole e medie imprese che hanno bisogno delle funzionalità di sicurezza e produttività più avanzate.

Componenti

Microsoft 365 per le aziende comprende:

| Servizi | Descrizione |

|---|---|

| App locali e app e servizi di produttività basati sul cloud | Include sia Microsoft 365 Apps for enterprise, le app di Office più recenti per PC e Mac, come Word, Excel, PowerPoint, Outlook e altre, che una gamma completa di servizi online per la posta elettronica, l'archiviazione dei file e la collaborazione, riunioni e altro ancora. |

| Windows 11 Enterprise | Soddisfa le esigenze delle grandi e medie imprese. È la versione più produttiva e sicura di Windows per gli utenti. Per i professionisti IT, include anche funzionalità complete per la gestione di distribuzioni, dispositivi e app. |

| Gestione dei dispositivi e servizi di sicurezza avanzati | Include Microsoft Intune, un servizio di gestione della mobilità aziendale basato su cloud che consente alla forza lavoro di essere produttiva, proteggendo al tempo stesso i dati dell’organizzazione. |

Piani

Microsoft 365 per le aziende è disponibile in tre piani.

| Nome del piano | Funzionalità |

|---|---|

| E3 | Accedi ai prodotti e alle funzionalità principali di Microsoft 365 per migliorare in modo sicuro la produttività sul luogo di lavoro e favorire l'innovazione. |

| E5 | Accedi ai prodotti e alle funzionalità più recenti di Microsoft 365. Questi includono Defender per Office 365, strumenti di sicurezza e strumenti di collaborazione. Questo piano include tutte le funzionalità di E3 e, in aggiunta, strumenti per la sicurezza avanzata, la voce e l'analisi dei dati. |

| F3 | Connettiti con gli operatori sul campo attraverso gli strumenti e le risorse appositamente realizzate che possono usare per lavorare nel modo più efficiente. |

Se si ha Microsoft 365 E3, è possibile ottenere anche questi componenti aggiuntivi:

- Identità e protezione dalle minacce

- Protezione delle informazioni e conformità

- Microsoft 365 E5 Compliance

- Rischi Insider di Microsoft 365 E5

Gli utenti di Microsoft 365 E3 possono usare questi componenti aggiuntivi per sfruttare le funzionalità aggiuntive disponibili in Microsoft 365 E5.

Per altre informazioni, vedere Caratteristiche e funzionalità per ogni piano.

Comprendere il quadro generale

Il poster di Microsoft 365 per le aziende rappresenta una posizione centrale da visualizzare:

- I vantaggi di Microsoft 365 per le aziende, e il modo in cui le app e i servizi riflettono i suoi valori fondamentali.

- Piani di Microsoft 365 per le aziende e i loro componenti.

- I componenti principali del Luogo di lavoro moderno di Microsoft, che sono abilitati da Microsoft 365 per le aziende.

- La Raccolta di produttività di Microsoft 365 e gli scenari rappresentativi per alcuni reparti comuni dell’organizzazione.

Si può anche scaricare una copia del poster.

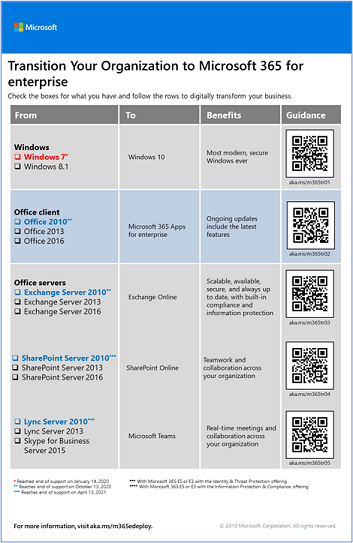

Transizione dell'intera organizzazione

Per avere un quadro più completo su come introdurre i prodotti e servizi di Microsoft 365 per le aziende in tutta la propria organizzazione, vedere il poster della transizione.

Questo poster di due pagine è modo rapido per inventariare l'infrastruttura esistente. Consente di trovare indicazioni e di passare al prodotto o servizio corrispondente in Microsoft 365. Include i prodotti di Windows e Office e altri elementi di infrastruttura e sicurezza, come la gestione dei dispositivi, le identità e la protezione delle informazioni e dalle minacce.

Fine del supporto per i client e i server di Windows 7 e Office 2010

Windows 7 ha raggiunto la fine del supporto il 14 gennaio 2020.

Questi prodotti hanno raggiunto la fine del supporto il 13 ottobre 2020:

SharePoint Server 2010 raggiungerà la fine del supporto il 13 aprile 2021.

Per un riepilogo visivo delle opzioni di aggiornamento, migrazione e passaggio al cloud per questi prodotti, vedere il poster relativo alla fine del supporto.

Questo poster di una pagina rappresenta un modo rapido per comprendere i vari percorsi che è possibile seguire per evitare che i prodotti dei client e server di Windows 7 e Office 2010 raggiungano la fine del supporto, evidenziando i percorsi e il supporto preferiti in Microsoft 365 per le aziende.

È anche possibile scaricare il poster e stamparlo in formato lettera, legale o tabloid (11 x 17).

Pianificare e distribuire

Sono disponibili tre modi per pianificare e distribuire i prodotti, le funzionalità e i componenti di Microsoft 365 per le aziende:

In partnership con FastTrack

Con FastTrack, i tecnici Microsoft aiuteranno a passare al cloud secondo i tempi desiderati. Vedere FastTrack per Microsoft 365.

Con il supporto di Microsoft Consulting Services o di un partner Microsoft:

I consulenti possono analizzare l'infrastruttura corrente e aiutare a sviluppare un piano per integrare interamente il software e i servizi di Microsoft 365 per le aziende.

Procedere autonomamente

Iniziare con la Roadmap di rete per sviluppare o verificare i carichi di lavoro esistenti dell’infrastruttura e la produttività.

Per avere un esempio di come Microsoft 365 è stato implementato da una organizzazione multinazionale fittizia, ma rappresentativa, vedere il case study di Contoso Corporation.

Altri prodotti di Microsoft 365

Microsoft 365 Business Premium

È possibile unire le migliori funzionalità di produttività e collaborazione con soluzioni per la sicurezza e la gestione dei dispositivi per proteggere i dati aziendali di piccole e medie imprese.

-

Permette ai docenti di sbloccare la creatività, promuovere la collaborazione e di offrire un'esperienza semplice e sicura in un'unica soluzione conveniente pensata per l'istruzione.

-

Consentire ai dipendenti del settore pubblico degli Stati Uniti di collaborare in modo sicuro.

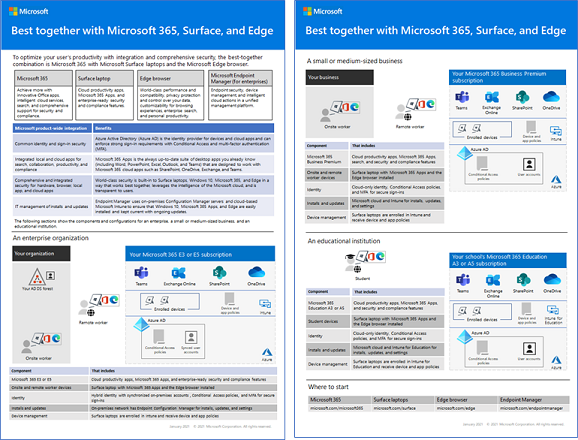

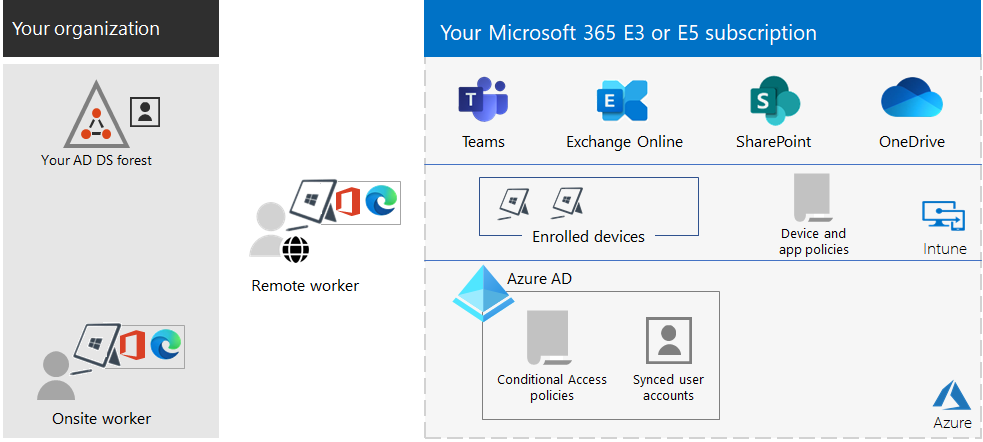

Ideale insieme a Surface e al browser Microsoft Edge

La combinazione ideale, che include Microsoft 365 per grandi imprese, dispositivi Microsoft Surface e il browser Microsoft Edge, consente di ottimizzare la produttività degli utenti in modo integrato e sicuro. Questa integrazione tra prodotti offre:

- Infrastruttura comune per accesso e identità.

- App locali e cloud integrate per la ricerca, la collaborazione, la produttività e la conformità.

- Sicurezza completa e integrata per hardware, browser, app locali e app cloud.

- Un'infrastruttura comune per la gestione IT di installazioni e aggiornamenti.

Ecco un esempio per un'organizzazione aziendale.

Per altre informazioni e per esempi di configurazione per piccole e medie imprese e per gli istituti di istruzione, è possibile scaricare il poster Ideale insieme.

Formazione su Microsoft 365

Per altre informazioni su Microsoft 365 e su come ottenere una certificazione Microsoft 365, si può iniziare da Microsoft 365 Certified: aspetti fondamentali.

Vedere anche

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per