Fase 5 dell'autenticazione federata a disponibilità elevata: configurare l'autenticazione federata per Microsoft 365

In questa fase finale della distribuzione dell'autenticazione federata a disponibilità elevata per Microsoft 365 nei servizi dell'infrastruttura di Azure, si ottiene e si installa un certificato emesso da un'autorità di certificazione pubblica, si verifica la configurazione e quindi si installa ed esegue Microsoft Entra Connect nel server di sincronizzazione della directory. Microsoft Entra Connect configura la sottoscrizione di Microsoft 365 e i server proxy Active Directory Federation Services (AD FS) e dell'applicazione Web per l'autenticazione federata.

Vedere Distribuire l'autenticazione federata a disponibilità elevata per Microsoft 365 in Azure per tutte le fasi.

Ottenere un certificato pubblico e copiarlo nel server di sincronizzazione della directory

Ottenere un certificato digitale da un'Autorità di certificazione pubblica con le proprietà seguenti:

Un certificato X.509 adatto alla creazione di connessioni SSL.

La proprietà di estensione del nome alternativo soggetto (SAN) è impostato sul servizio federativo FQDN (ad esempio: fs.contoso.com).

Il certificato deve avere la chiave privata ed essere archiviato nel formato PFX.

Inoltre, i computer e i dispositivi dell'organizzazione devono considerare attendibile l'Autorità di certificazione pubblica che emette il certificato digitale. Tale attendibilità viene stabilita con l'installazione di un certificato radice da parte dell'Autorità di certificazione pubblica nell'archivio Autorità di certificazione radice attendibili su computer e dispositivi. I computer che eseguono Microsoft Windows hanno in genere un set di questi tipi di certificati installati da autorità di certificazione di uso comune. Se il certificato radice dell'autorità di certificazione pubblica non è già installato, è necessario distribuirlo nei computer e nei dispositivi dell'organizzazione.

Per ulteriori informazioni sui requisiti dei certificati per l'autenticazione federata, vedere Prerequisiti per l'installazione e la configurazione dei servizi federativi.

Quando si riceve il certificato, copiarlo in una cartella nell'unità C: del server di sincronizzazione della directory. Ad esempio, assegnare al file il nome SSL.pfx e archiviarlo nella cartella C:\Certs nel server di sincronizzazione della directory.

Verificare la configurazione

È ora necessario essere pronti per configurare Microsoft Entra Connect e l'autenticazione federata per Microsoft 365. Per assicurarsi di essere presenti, ecco un elenco di controllo:

Il dominio pubblico dell'organizzazione viene aggiunto all'abbonamento a Microsoft 365.

Gli account utente microsoft 365 dell'organizzazione sono configurati per il nome di dominio pubblico dell'organizzazione e possono eseguire correttamente l'accesso.

È stato determinato un servizio federativo FQDN in base al nome di dominio pubblico.

Un record A DNS pubblico per il servizio federativo FQDN sceglie l’indirizzo IP pubblico di bilanciamento del carico di Azure per Internet per i server proxy dell’applicazione Web.

Un record A DNS privato per il servizio federativo FQDN sceglie l’indirizzo IP privato di bilanciamento del carico interno di Azure per i server AD FS.

Un certificato digitale rilasciato dall'autorità di certificazione pubblica adatto per le connessioni SSL con la SAN impostata sul nome di dominio completo del servizio federativo è un file PFX archiviato nel server di sincronizzazione della directory.

Il certificato radice per l'Autorità di certificazione pubblica viene installato nell'archivio Autorità di certificazione radice attendibili su computer e dispositivi.

Ecco un esempio per l'organizzazione Contoso:

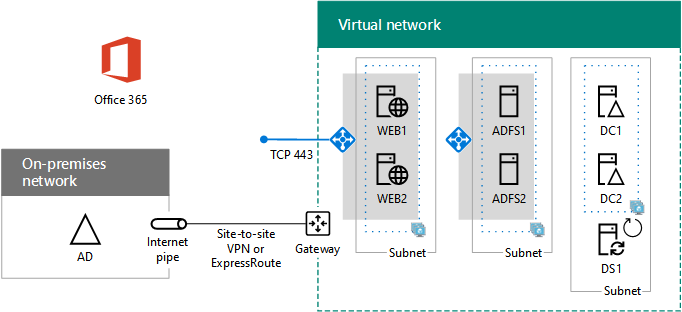

Una configurazione di esempio per l'autenticazione federata con disponibilità elevata in Azure

Eseguire Microsoft Entra Connect per configurare l'autenticazione federata

Lo strumento Microsoft Entra Connect configura i server AD FS, i server proxy dell'applicazione Web e Microsoft 365 per l'autenticazione federata con la procedura seguente:

Creare una connessione desktop remoto al server di sincronizzazione della directory con un account di dominio con privilegi di amministratore locale.

Dal desktop del server di sincronizzazione della directory aprire Internet Explorer e passare ad https://aka.ms/Azure AD Connect.

Nella pagina Microsoft Entra Connetti fare clic su Scarica e quindi su Esegui.

Nella pagina Benvenuto in Microsoft Entra Connetti fare clic su Accetto e quindi fare clic su Continua.

Nella pagina Impostazioni rapide, fare clic su Personalizza.

Nella pagina Installa componenti necessari, fare clic su Installa.

Nella pagina Accesso utente, fare clic su Federazione tramite ADFS, quindi fare clic su Avanti.

Nella pagina Connetti a Microsoft Entra ID digitare il nome e la password di un amministratore del controller di dominio di Microsoft Entra o dell'account amministratore globale per l'abbonamento a Microsoft 365 e quindi fare clic su Avanti.

Nella pagina Connetti directory verificare che la foresta Active Directory locale Domain Services (AD DS) sia selezionata in Foresta, digitare il nome e la password di un account amministratore di dominio, fare clic su Aggiungi directory e quindi fare clic su Avanti.

Nella pagina Microsoft Entra configurazione dell'accesso fare clic su Avanti.

Nella pagina Filtro di domini e unità organizzative, fare clic su Avanti.

Nella pagina Identificazione univoca per gli utenti, fare clic su Avanti.

Nella pagina Filtro utenti e dispositivi, fare clic su Avanti.

Nella pagina Funzionalità facoltative, fare clic su Avanti.

Nella pagina Farm AD FS, fare clic su Configura una nuova farm AD FS.

Fare clic su Sfoglia e specificare il percorso e il nome del certificato SSL dall'Autorità di certificazione pubblica.

Quando richiesto, digitare la password del certificato, quindi fare clic su OK.

Verificare che Nome oggetto e Nome servizio federativo siano impostati per il servizio federativo FQDN, quindi fare clic su Avanti.

Nella pagina Server AD FS, digitare il nome del primo server AD FS (Tabella M - Elemento 4 -Colonna con nome della macchina virtuale), quindi fare clic su Aggiungi.

Digitare il nome del secondo server AD FS (Tabella M - Elemento 5 - Colonna con nome della macchina virtuale), fare clic su Aggiungi, quindi su Avanti.

Nella pagina Server proxy applicazione Web, digitare il nome del primo server proxy dell'applicazione Web (Tabella M - Elemento 6 -Colonna con nome della macchina virtuale), quindi fare clic su Aggiungi.

Digitare il nome del secondo server proxy dell'applicazione Web (Tabella M - Elemento 7 - Colonna con nome della macchina virtuale), fare clic su Aggiungi, quindi su Avanti.

Nella pagina Credenziali dell'amministratore di dominio, digitare nome utente e password di un account amministratore del dominio, quindi fare clic su Avanti.

Nella pagina Account del servizio ADFS, digitare nome utente e password di un account amministratore dell'azienda, quindi fare clic su Avanti.

Nella pagina Microsoft Entra Dominio selezionare il nome di dominio DNS dell'organizzazione in Dominio e quindi fare clic su Avanti.

Nella pagina Pronto per la configurazione fare clic su Installa.

Nella pagina Installazione completata fare clic su Verifica. Verranno visualizzati due messaggi che indicano la corretta configurazione Internet e intranet.

Il messaggio relativo all’intranet indicherà l'indirizzo IP privato di bilanciamento del carico interno di Azure per i server AD FS.

Il messaggio relativo a Internet indicherà l'indirizzo IP pubblico di bilanciamento del carico Internet di Azure per i server proxy dell’applicazione Web.

- Nella pagina Installazione completata, fare clic su Chiudi.

Ecco la configurazione finale, con i nomi segnaposto per i server.

Fase 5: la configurazione finale dell'infrastruttura di autenticazione federata con disponibilità elevata in Azure

L'infrastruttura di autenticazione federata a disponibilità elevata per Microsoft 365 in Azure è completa.

Vedere anche

Distribuire l'autenticazione federata a disponibilità elevata per Microsoft 365 in Azure

Identità federata per l'ambiente di sviluppo/test di Microsoft 365

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per