Configurare l'accesso Single Sign-On basato su Kerberos da servizio Power BI a origini dati locali

L'abilitazione dell'accesso Single Sign-On consente ai report e ai dashboard di Power BI di aggiornare i dati da origini locali rispettando al contempo le autorizzazioni a livello di utente configurate in tali origini. Usare la delega vincolata Kerberos per abilitare la connettività SSO facile.

Questo articolo descrive i passaggi da eseguire per configurare l'accesso SSO basato su Kerberos da servizio Power BI a origini dati locali.

Prerequisiti

Per il corretto funzionamento della delega vincolata Kerberos, è necessario configurare diversi elementi, tra cui *Nomi entità servizio (SPN) e impostazioni di delega per gli account del servizio.

Nota

L'uso dell'aliasING DNS con SSO non è supportato.

Struttura della configurazione

Di seguito sono descritti i passaggi necessari per la configurazione dell'accesso Single Sign-On del gateway.

Completare tutti i passaggi descritti nella sezione 1: Configurazione di base.

A seconda dell'ambiente Active Directory e delle origini dati usate, potrebbe essere necessario completare alcune o tutte le configurazioni descritte nella sezione 2: Configurazione specifica dell'ambiente.

Di seguito sono elencati gli scenari possibili che potrebbero richiedere una configurazione aggiuntiva:

Scenario Vai a L'ambiente Active Directory è protetto. Aggiungere un account del servizio gateway a Autorizzazioni e gruppi di accesso di Windows L'account del servizio gateway e gli account utente rappresentati dal gateway si trovano in domini o foreste separati. Aggiungere un account del servizio gateway a Autorizzazioni e gruppi di accesso di Windows Non si dispone di Microsoft Entra Connessione con la sincronizzazione dell'account utente configurata e l'UPN usato in Power BI per gli utenti non corrisponde all'UPN nell'ambiente Active Directory locale. Impostare i parametri di configurazione del mapping utente nel computer gateway Si prevede di usare un'origine dati SAP HANA con SSO. Completare i passaggi di configurazione specifici dell'origine dati Si prevede di usare un'origine dati SAP BW con SSO. Completare i passaggi di configurazione specifici dell'origine dati Si prevede di usare un'origine dati Teradata con SSO. Completare i passaggi di configurazione specifici dell'origine dati Convalidare la configurazione come descritto nella sezione 3: Convalidare la configurazione per assicurarsi che l'accesso Single Sign-On sia configurato correttamente.

Sezione 1: Configurazione di base

Passaggio 1: Installare e configurare il gateway dati locale Microsoft

Il gateway dati locale supporta un aggiornamento sul posto e l'acquisizione delle impostazioni dei gateway esistenti.

Passaggio 2: Ottenere i diritti di amministratore di dominio per configurare i nomi SPN (SetSPN) e le impostazioni di delega vincolata Kerberos

Per configurare le impostazioni di delega SPN e Kerberos, un amministratore di dominio deve evitare di concedere diritti a un utente che non dispone dei diritti di amministratore del dominio. Nella sezione seguente vengono illustrati in modo più dettagliato i passaggi di configurazione consigliati.

Passaggio 3: Configurare l'account del servizio gateway

L'opzione A seguente è la configurazione richiesta, a meno che non siano configurate entrambe le Connessione Microsoft Entra e gli account utente siano sincronizzati. In tal caso, è consigliata l'opzione B.

Opzione A: Eseguire il servizio Di Windows gateway come account di dominio con SPN

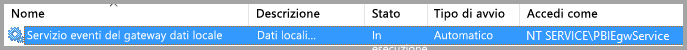

In un'installazione standard, il gateway viene eseguito come account del servizio locale del computer, NT Service\PBIEgwService.

Per abilitare la delega vincolata Kerberos, il gateway deve essere eseguito come account di dominio, a meno che l'istanza di Microsoft Entra non sia già sincronizzata con l'istanza di Active Directory locale (usando Microsoft Entra DirSync/Connessione). Per passare a un account di dominio, vedere Modificare l'account del servizio gateway.

Configurare un nome SPN per l'account del servizio gateway

Determinare prima di tutto se è già stato creato un nome SPN per l'account di dominio usato come account del servizio gateway:

In qualità di amministratore di dominio, avviare lo snap-in Utenti e computer di Active Directory Microsoft Management Console (MMC).

Nel riquadro sinistro fare clic con il pulsante destro del mouse sul nome di dominio, scegliere Trova e quindi immettere il nome dell'account del servizio gateway.

Nel risultato della ricerca fare clic con il pulsante destro del mouse sull'account del servizio gateway e scegliere Proprietà.

Se la scheda Delega è visibile nella finestra di dialogo Proprietà , è già stato creato un nome SPN ed è possibile passare a Configura delega vincolata Kerberos.

Se nella finestra di dialogo Proprietà non è presente una scheda Delega, è possibile creare manualmente un nome SPN nell'account per abilitarlo. Usare lo strumento setspn fornito con Windows (sono necessari diritti di amministratore di dominio per creare il nome SPN).

Si supponga, ad esempio, che l'account del servizio gateway sia Contoso\GatewaySvc e che il servizio gateway sia in esecuzione nel computer denominato MyGatewayMachine. Per impostare il nome SPN per l'account del servizio gateway, eseguire il comando seguente:

setspn -S gateway/MyGatewayMachine Contoso\GatewaySvcÈ anche possibile impostare il nome SPN usando lo snap-in MMC Utenti e computer di Active Directory.

Opzione B: Configurare il computer per Microsoft Entra Connessione

Se microsoft Entra Connessione è configurato e gli account utente vengono sincronizzati, il servizio gateway non deve eseguire ricerche locali di Microsoft Entra in fase di esecuzione. È invece possibile usare semplicemente il SID del servizio locale per il servizio gateway per completare tutte le configurazioni necessarie in Microsoft Entra ID. I passaggi di configurazione della delega vincolata Kerberos descritti in questo articolo sono gli stessi dei passaggi di configurazione necessari nel contesto di Microsoft Entra. Vengono applicati all'oggetto computer del gateway (identificato dal SID del servizio locale) in MICROSOFT Entra ID anziché all'account di dominio. Il SID del servizio locale per NT edizione Standard RVICE/PBIEgwService è il seguente:

S-1-5-80-1835761534-3291552707-3889884660-1303793167-3990676079

Per creare il NOME SPN per questo SID nel computer Power BI Gateway, è necessario eseguire il comando seguente da un prompt dei comandi amministrativo (sostituire <COMPUTERNAME> con il nome del computer Power BI Gateway):

SetSPN -s HTTP/S-1-5-80-1835761534-3291552707-3889884660-1303793167-3990676079 <COMPUTERNAME>

Nota

A seconda delle impostazioni di sicurezza locali, potrebbe essere necessario aggiungere l'account del servizio gateway, NT edizione Standard RVICE\PBIEgwService, al gruppo locale Amministrazione istrators nel computer gateway e quindi riavviare il servizio gateway nell'app gateway. Questa opzione non è supportata per gli scenari con più gateway, perché Active Directory applica SPN univoci in un'intera foresta. Per questi scenari, usare invece l'opzione A .

Passaggio 4: Configurare la delega vincolata Kerberos

È possibile configurare le impostazioni di delega per la delega vincolata Kerberos standard o per la delega vincolata Kerberos basata su risorse. Per altre informazioni sulle differenze tra i due approcci alla delega, vedere Panoramica della delega vincolata Kerberos.

Sono necessari gli account di servizio seguenti:

- Account del servizio gateway: utente del servizio che rappresenta il gateway in Active Directory, con un nome SPN configurato nel passaggio 3.

- Account del servizio origine dati: utente del servizio che rappresenta l'origine dati in Active Directory, con un nome SPN mappato all'origine dati.

Nota

Gli account del gateway e del servizio origine dati devono essere separati. Lo stesso account del servizio non può essere usato per rappresentare sia il gateway che l'origine dati.

A seconda dell'approccio da usare, passare a una delle sezioni seguenti. Non completare entrambe le sezioni:

- Opzione A: delega vincolata Kerberos standard. Questa è la raccomandazione predefinita per la maggior parte degli ambienti.

- Opzione B: delega vincolata Kerberos basata su risorse. Questa operazione è necessaria se l'origine dati appartiene a un dominio diverso rispetto al gateway.

Opzione A: delega vincolata Kerberos standard

Verranno ora impostate le impostazioni di delega per l'account del servizio gateway. Sono disponibili più strumenti che è possibile usare per eseguire questi passaggi. In questo caso si userà lo snap-in MMC Utenti e computer di Active Directory per amministrare e pubblicare informazioni nella directory. È disponibile nei controller di dominio per impostazione predefinita; in altri computer, è possibile abilitarlo tramite la configurazione delle funzionalità di Windows.

È necessario configurare la delega vincolata Kerberos con la transizione del protocollo. Con la delega vincolata, è necessario essere espliciti sui servizi a cui si consente al gateway di presentare le credenziali delegate. Ad esempio, solo SQL Server o il server SAP HANA accetta chiamate di delega dall'account del servizio gateway.

Questa sezione presuppone che siano già stati configurati nomi SPN per le origini dati sottostanti, ad esempio SQL Server, SAP HANA, SAP BW, Teradata o Spark. Per informazioni su come configurare i nomi SPN del server di origine dati, fare riferimento alla documentazione tecnica per il rispettivo server di database e vedere la sezione What SPN does your app require? (Informazioni sul nome SPN richiesto dall'app) nel post di blog Elenco di controllo Kerberos personale.

Nei passaggi seguenti si presuppone un ambiente locale con due computer nello stesso dominio: un computer gateway e un server di database che esegue SQL Server già configurato per l'accesso SSO basato su Kerberos. I passaggi possono essere adottati per una delle altre origini dati supportate, purché l'origine dati sia già stata configurata per l'accesso Single Sign-On basato su Kerberos. Per questo esempio verranno usate le impostazioni seguenti:

- Dominio di Active Directory (Netbios): Contoso

- Nome computer gateway: MyGatewayMachine

- Account del servizio gateway: Contoso\GatewaySvc

- Nome del computer dell'origine dati di SQL Server: TestSQLServer

- Account del servizio origine dati di SQL Server: Contoso\SQLService

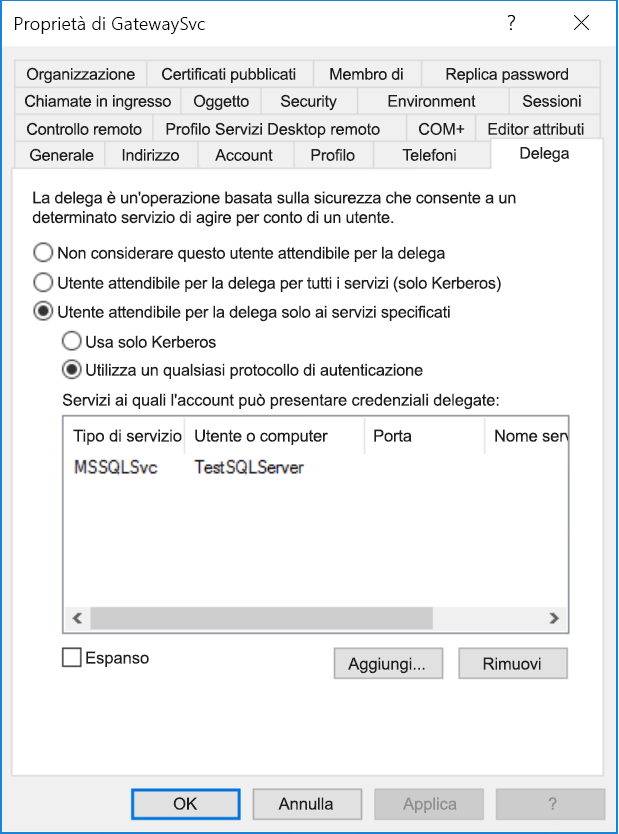

Ecco come configurare le impostazioni di delega:

Con i diritti di amministratore di dominio, aprire lo snap-in MMC Utenti e computer di Active Directory.

Fare clic con il pulsante destro del mouse sull'account del servizio gateway (Contoso\GatewaySvc) e scegliere Proprietà.

Selezionare la scheda Delega .

Selezionare Considera attendibile il computer per la delega ai servizi specificati Usa solo>qualsiasi protocollo di autenticazione.

In Servizi a cui questo account può presentare credenziali delegate selezionare Aggiungi.

Nella nuova finestra di dialogo selezionare Utenti o computer.

Immettere l'account del servizio per l'origine dati e quindi selezionare OK.

Ad esempio, un'origine dati di SQL Server può avere un account del servizio come Contoso\SQLService. Un nome SPN appropriato per l'origine dati deve essere già stato impostato su questo account.

Selezionare il nome SPN creato per il server di database.

In questo esempio, il nome SPN inizia con MSSQLSvc. Se sono stati aggiunti sia il nome di dominio completo che il nome SPN NetBIOS per il servizio di database, selezionare entrambi. È possibile che ne venga visualizzato solo uno.

Seleziona OK.

Verrà ora visualizzato il nome SPN nell'elenco dei servizi a cui l'account del servizio gateway può presentare credenziali delegate.

Per continuare il processo di installazione, passare a Concedere i diritti dei criteri locali dell'account del servizio gateway nel computer gateway.

Opzione B: delega vincolata Kerberos basata su risorse

Si usa la delega vincolata Kerberos basata sulle risorse per abilitare la connettività Single Sign-On per Windows Server 2012 e versioni successive. Questo tipo di delega consente ai servizi front-end e back-end di trovarsi in domini diversi. Affinché funzioni, il dominio del servizio back-end deve considerare attendibile il dominio del servizio front-end.

Nei passaggi seguenti si presuppone un ambiente locale con due computer in domini diversi: un computer gateway e un server di database che esegue SQL Server già configurato per l'accesso SSO basato su Kerberos. Questi passaggi possono essere adottati per una delle altre origini dati supportate, purché l'origine dati sia già stata configurata per l'accesso Single Sign-On basato su Kerberos. Per questo esempio verranno usate le impostazioni seguenti:

- Dominio front-end di Active Directory (Netbios): ContosoFrontEnd

- Dominio back-end di Active Directory (Netbios): ContosoBackEnd

- Nome computer gateway: MyGatewayMachine

- Account del servizio gateway: ContosoFrontEnd\GatewaySvc

- Nome del computer dell'origine dati di SQL Server: TestSQLServer

- Account del servizio origine dati di SQL Server: ContosoBackEnd\SQLService

Completare i passaggi di configurazione seguenti:

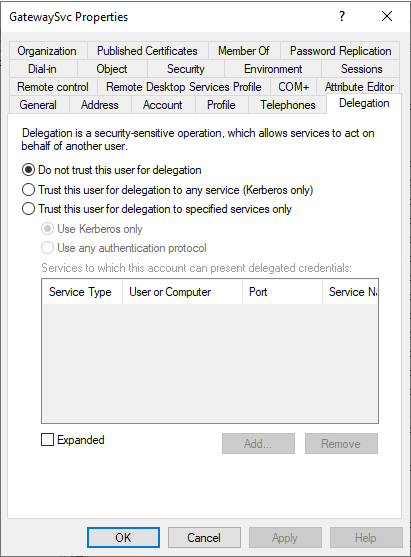

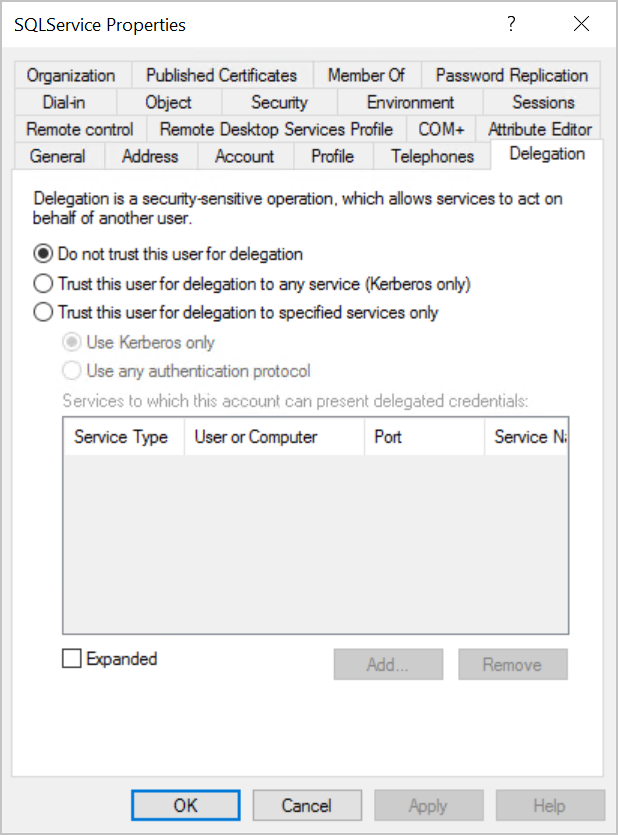

Usare lo snap-in MMC Utenti e computer di Active Directory nel controller di dominio per il dominio ContosoFrontEnd e verificare che non vengano applicate impostazioni di delega per l'account del servizio gateway.

Usare Utenti e computer di Active Directory nel controller di dominio per il dominio ContosoBackEnd e verificare che non vengano applicate impostazioni di delega per l'account del servizio back-end.

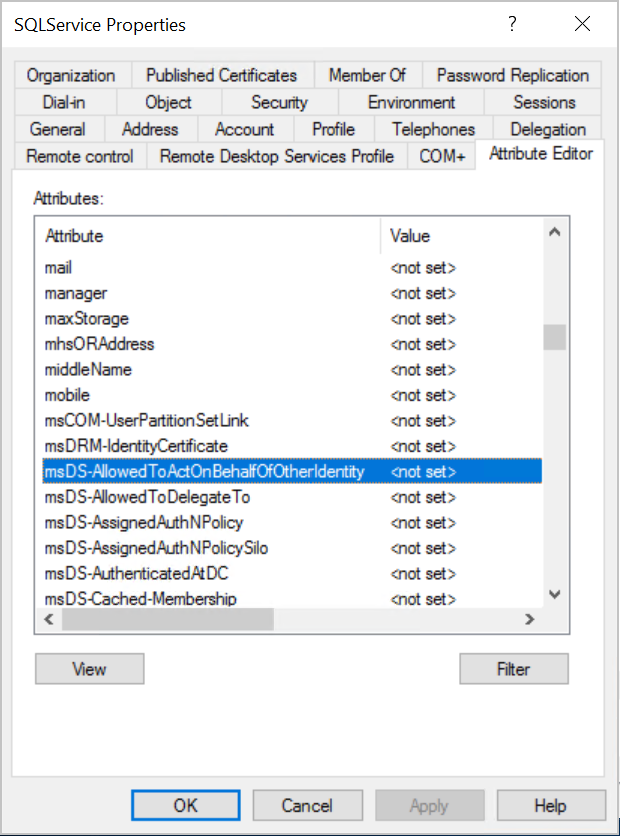

Nella scheda Editor attributi delle proprietà dell'account verificare che l'attributo msDS-AllowedToActOnBehalfOfOtherIdentity non sia impostato.

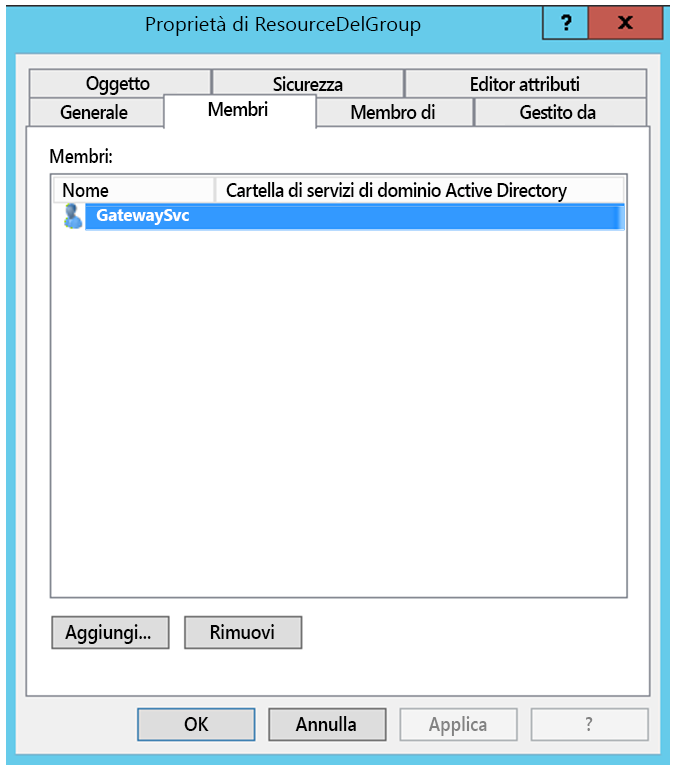

In Utenti e computer di Active Directory creare un gruppo nel controller di dominio per il dominio ContosoBackEnd. Aggiungere l'account del servizio gateway GatewaySvc al gruppo ResourceDelGroup .

Per aggiungere utenti da un dominio attendibile, questo gruppo deve avere un ambito di Dominio locale.

Aprire un prompt dei comandi ed eseguire i comandi seguenti nel controller di dominio per il dominio ContosoBackEnd per aggiornare l'attributo msDS-AllowedToActOnBehalfOfOtherIdentity dell'account del servizio back-end:

$c = Get-ADGroup ResourceDelGroup Set-ADUser SQLService -PrincipalsAllowedToDelegateToAccount $cIn Utenti e computer di Active Directory verificare che l'aggiornamento si rifletta nella scheda Editor attributi delle proprietà per l'account del servizio back-end.

Passaggio 5: Abilitare la crittografia AES per gli account del servizio

Applicare le impostazioni seguenti all'account del servizio gateway e a ogni account del servizio origine dati a cui il gateway può delegare:

Nota

Se sono presenti tipi di enctype definiti negli account del servizio, rivolgersi all'istanza di Active Directory Amministrazione istrator, perché seguendo questa procedura sovrascriveranno i valori di enctype esistenti e potrebbero interrompere i client.

Con i diritti di amministratore di dominio, aprire lo snap-in MMC Utenti e computer di Active Directory.

Fare clic con il pulsante destro del mouse sull'account del servizio gateway/origine dati e scegliere Proprietà.

Fare clic sulla scheda Account.

In Opzioni account abilitare almeno una o entrambe le opzioni seguenti. Si noti che è necessario abilitare le stesse opzioni per tutti gli account di servizio.

- Questo account supporta la crittografia Kerberos AES a 128 bit

- Questo account supporta la crittografia Kerberos AES a 256 bit

Nota

Se non si è certi dello schema di crittografia da usare, rivolgersi all'istanza di Active Directory Amministrazione istrator.

Passaggio 6: Concedere i diritti dei criteri locali dell'account del servizio gateway nel computer gateway

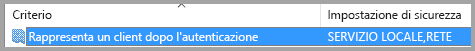

Infine, nel computer che esegue il servizio gateway (MyGatewayMachine in questo esempio), concedere al servizio gateway l'account del servizio gateway i criteri locali Rappresenta un client dopo l'autenticazione e Agire come parte del sistema operativo (SeTcbPrivilege). Eseguire questa configurazione con l'Editor Criteri di gruppo locali (gpedit.msc).

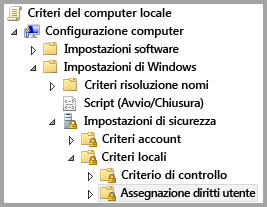

Nel computer gateway eseguire gpedit.msc.

Passare a Configurazione computer locale Configurazione>computer>Windows Impostazioni> Sicurezza Impostazioni> Impostazioni diritti utente Criteri>locali.

In Assegnazione diritti utente selezionare Rappresenta un client dopo l'autenticazione nell'elenco dei criteri.

Fare clic con il pulsante destro del mouse sul criterio, aprire Proprietà e quindi visualizzare l'elenco degli account.

L'elenco deve includere l'account del servizio gateway (Contoso\GatewaySvc o ContosoFrontEnd\GatewaySvc a seconda del tipo di delega vincolata).

In Assegnazione diritti utente selezionare Agisci come parte del sistema operativo (SeTcbPrivilege) nell'elenco dei criteri. Assicurarsi che l'account del servizio gateway sia incluso nell'elenco degli account.

Riavviare il processo del servizio gateway dati locale.

Passaggio 7: l'account Di Windows può accedere al computer gateway

SSO usa l'autenticazione di Windows, quindi assicurarsi che l'account di Windows possa accedere al computer gateway. In caso contrario, aggiungere NT-AUTHORITY\Authenticated Users (S-1-5-11) al gruppo "Users" del computer locale.

Sezione 2: Configurazione specifica dell'ambiente

Aggiungere un account del servizio gateway a Autorizzazioni e gruppi di accesso di Windows

Completare questa sezione se si applica una delle situazioni seguenti:

- L'ambiente Active Directory è protetto.

- Quando l'account del servizio gateway e gli account utente rappresentati dal gateway si trovano in domini o foreste separati.

È anche possibile aggiungere l'account del servizio gateway all'autorizzazione di Windows e al gruppo di accesso in situazioni in cui il dominio o la foresta non è stata avanzata, ma non è obbligatorio.

Per altre informazioni, vedere Autorizzazione e gruppo di accesso di Windows.

Per completare questo passaggio di configurazione, per ogni dominio contenente gli utenti di Active Directory che si vuole che l'account del servizio gateway sia in grado di rappresentare:

- Accedere a un computer nel dominio e avviare lo snap-in UTENTI E COMPUTER DI ACTIVE DIRECTORY MMC.

- Individuare il gruppo Autorizzazione e gruppo di accesso di Windows, che in genere si trova nel contenitore Builtin .

- Fare doppio clic sul gruppo e fare clic sulla scheda Membri .

- Fare clic su Aggiungi e modificare il percorso del dominio nel dominio in cui risiede l'account del servizio gateway.

- Digitare il nome dell'account del servizio gateway e fare clic su Controlla nomi per verificare che l'account del servizio gateway sia accessibile.

- Fare clic su OK.

- Fare clic su Applica.

- Riavviare il servizio gateway.

Impostare i parametri di configurazione del mapping utente nel computer gateway

Completare questa sezione se:

- Non si dispone di Microsoft Entra Connessione con la sincronizzazione dell'account utente configurata AND

- L'UPN usato in Power BI per gli utenti non corrisponde all'UPN nell'ambiente Active Directory locale.

Ogni utente di Active Directory mappato in questo modo deve avere le autorizzazioni SSO per l'origine dati.

Aprire il file di configurazione del gateway principale,

Microsoft.PowerBI.DataMovement.Pipeline.GatewayCore.dll. Per impostazione predefinita, questo file viene archiviato inC:\Program Files\On-premises data gateway.Impostare ADUserNameLookupProperty su un attributo di Active Directory inutilizzato. Verranno usati

msDS-cloudExtensionAttribute1i passaggi seguenti. Questo attributo è disponibile solo in Windows Server 2012 e versioni successive.Impostare ADUserNameReplacementProperty su

SAMAccountNamee quindi salvare il file di configurazione.Nota

Negli scenari multidominio potrebbe essere necessario impostare ADUserNameReplacementProperty su

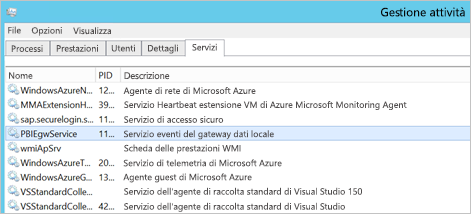

userPrincipalNameper mantenere le informazioni di dominio dell'utente.Nella scheda Servizi di Gestione attività fare clic con il pulsante destro del mouse sul servizio gateway e scegliere Riavvia.

Per ogni utente servizio Power BI si vuole abilitare l'accesso SSO Kerberos per, impostare la

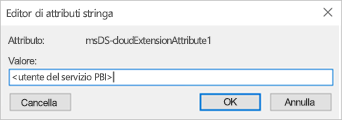

msDS-cloudExtensionAttribute1proprietà di un utente di Active Directory locale (con autorizzazione SSO per l'origine dati) sul nome utente completo (UPN) dell'utente servizio Power BI. Ad esempio, se si accede a servizio Power BI come test@contoso.com e si vuole eseguire il mapping di questo utente a un utente di Active Directory locale con autorizzazioni SSO, ad esempio , test@LOCALDOMAIN.COMimpostare l'attributo dell'utentemsDS-cloudExtensionAttribute1su test@contoso.com.È possibile impostare la

msDS-cloudExtensionAttribute1proprietà con lo snap-in MMC Utenti e computer di Active Directory:In qualità di amministratore di dominio, avviare Utenti e computer di Active Directory.

Fare clic con il pulsante destro del mouse sul nome di dominio, scegliere Trova e quindi immettere il nome dell'account dell'utente di Active Directory locale per eseguire il mapping.

Selezionare la scheda Editor attributi.

Individuare la

msDS-cloudExtensionAttribute1proprietà e fare doppio clic su di essa. Impostare il valore sul nome utente completo (UPN) dell'utente usato per accedere al servizio Power BI.Seleziona OK.

Selezionare Applica. Verificare che il valore corretto sia stato impostato nella colonna Valore .

Completare i passaggi di configurazione specifici dell'origine dati

Per le origini dati SAP HANA, SAP BW e Teradata, è necessaria una configurazione aggiuntiva da usare con l'accesso SSO del gateway:

- Usare Kerberos per l'accesso Single Sign-On (SSO) a SAP HANA.

- Usare l'accesso Single Sign-On Kerberos per SSO to SAP BW usando CommonCryptoLib (sapcrypto.dll).Use Kerberos Single Sign-On for SSO to SAP BW using CommonCryptoLib (sapcrypto.dll).

- Usare Kerberos per l'accesso Single Sign-On (SSO) a Teradata.

Nota

Anche se altre librerie SNC potrebbero funzionare anche per l'accesso SSO BW, non sono ufficialmente supportate da Microsoft.

Sezione 3: Convalidare la configurazione

Passaggio 1: Configurare le origini dati in Power BI

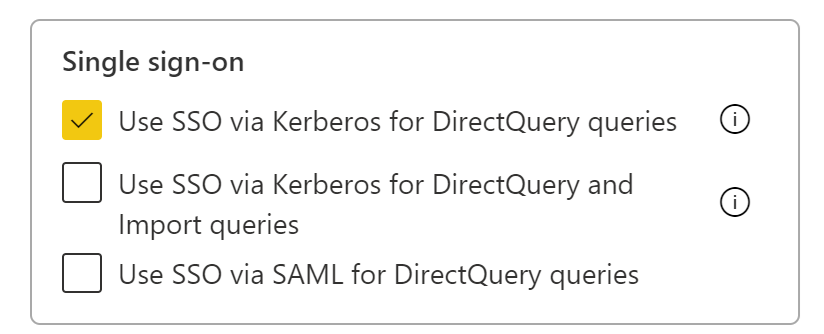

Dopo aver completato tutti i passaggi di configurazione, usare la pagina Gestisci gateway in Power BI per configurare l'origine dati da usare per l'accesso SSO. Se sono presenti più gateway, assicurarsi di selezionare il gateway configurato per l'accesso SSO Kerberos. Quindi, in Impostazioni per l'origine dati, verificare che l'opzione Usa SSO tramite Kerberos per le query DirectQuery o Usare SSO tramite Kerberos per le query DirectQuery e Import sia verificata la presenza di report basati su DirectQuery e l'uso dell'accesso SSO tramite Kerberos per le query DirectQuery e Import sia selezionato per i report basati su importazione.

Le impostazioni Usa SSO tramite Kerberos per le query DirectQuery e Usa SSO tramite Kerberos per le query DirectQuery e Import offrono un comportamento diverso per i report basati su DirectQuery e Importa report basati su.

Usare l'accesso Single Sign-On tramite Kerberos per le query DirectQuery:

- Per il report basato su DirectQuery, vengono usate le credenziali SSO dell'utente.

- Per il report basato sull'importazione, le credenziali SSO non vengono usate, ma vengono usate le credenziali immesse nella pagina dell'origine dati.

Usare l'accesso Single Sign-On tramite Kerberos per le query DirectQuery e Import:

- Per il report basato su DirectQuery, vengono usate le credenziali SSO dell'utente.

- Per il report basato sull'importazione, vengono usate le credenziali SSO del proprietario del modello semantico, indipendentemente dall'utente che attiva l'importazione.

Passaggio 2: Testare l'accesso Single Sign-On

Passare a Test della configurazione dell'accesso Single Sign-On (SSO) per verificare rapidamente che la configurazione sia impostata correttamente e risolvere i problemi comuni.

Passaggio 3: Eseguire un report di Power BI

Quando si pubblica, selezionare il gateway configurato per l'accesso SSO se si dispone di più gateway.

Contenuto correlato

Per altre informazioni sul gateway dati locale e DirectQuery, vedere le risorse seguenti:

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per