Effettuare il provisioning dell'accesso in lettura al database Azure SQL usando i criteri di proprietario dei dati di Microsoft Purview (anteprima)

Importante

Al momento questa funzionalità è disponibile in anteprima. Le Condizioni aggiuntive per l'uso per le anteprime di Microsoft Azure includono termini legali aggiuntivi che si applicano alle funzionalità di Azure in versione beta, in anteprima o in altro modo non ancora rilasciate nella disponibilità generale.

I criteri di proprietario dei dati sono un tipo di criteri di accesso di Microsoft Purview. Consentono di gestire l'accesso ai dati utente nelle origini registrate per La gestione dell'uso dei dati in Microsoft Purview. Questi criteri possono essere creati direttamente nel portale di governance di Microsoft Purview e, dopo la pubblicazione, vengono applicati dall'origine dati.

Questa guida illustra come un proprietario dei dati può delegare i criteri di creazione in Microsoft Purview per abilitare l'accesso a Azure SQL Database. Le azioni seguenti sono attualmente abilitate: Lettura. La modifica non è supportata a questo punto.

Prerequisiti

Un account Azure con una sottoscrizione attiva. Creare un account gratuitamente.

Un account Microsoft Purview nuovo o esistente. Seguire questa guida di avvio rapido per crearne una.

- Creare una nuova istanza di database Azure SQL o usarne una esistente in una delle aree attualmente disponibili per questa funzionalità. È possibile seguire questa guida per creare un'istanza di database Azure SQL.

Supporto dell'area

Sono supportate tutte le aree di Microsoft Purview .

L'applicazione dei criteri di Microsoft Purview è disponibile solo nelle aree seguenti per Azure SQL Database:

Cloud pubblico:

- Stati Uniti orientali

- Stati Uniti orientali2

- Stati Uniti centro-meridionali

- Stati Uniti centro-occidentali

- Stati Uniti occidentali3

- Canada centrale

- Brasile meridionale

- Europa occidentale

- Europa settentrionale

- Francia centrale

- Regno Unito meridionale

- Sudafrica settentrionale

- India centrale

- Asia sud-orientale

- Asia orientale

- Australia orientale

Cloud sovrani:

- USGov Virginia

- Cina settentrionale 3

Configurare l'istanza del database Azure SQL per i criteri di Microsoft Purview

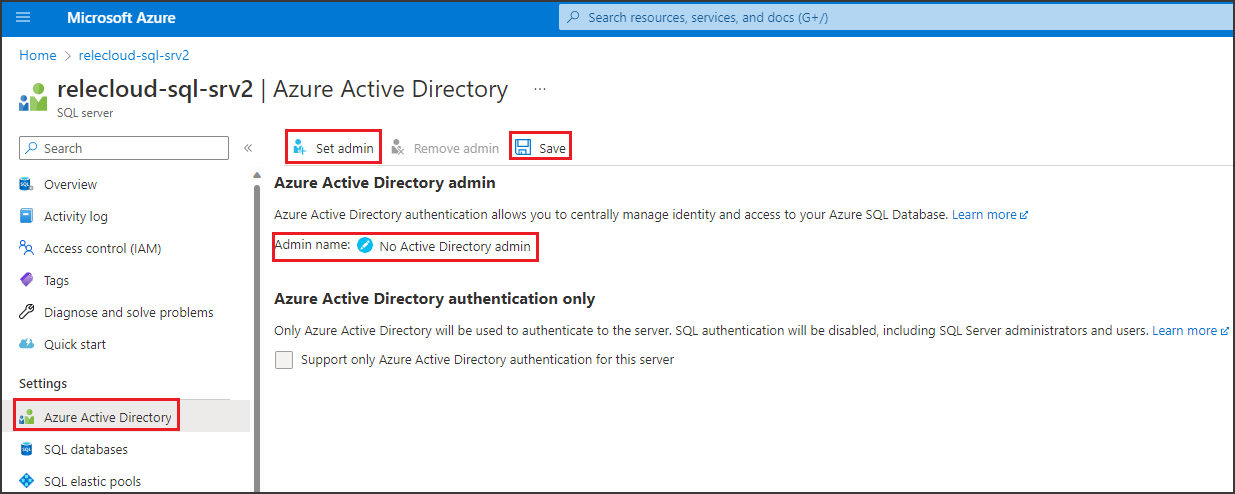

Per consentire al server logico associato a Azure SQL Database di rispettare i criteri di Microsoft Purview, è necessario configurare un amministratore di Azure Active Directory. Nel portale di Azure passare al server logico che ospita l'istanza del database Azure SQL. Nel menu laterale selezionare Azure Active Directory. Impostare un nome amministratore su qualsiasi utente o gruppo di Azure Active Directory preferito e quindi selezionare Salva.

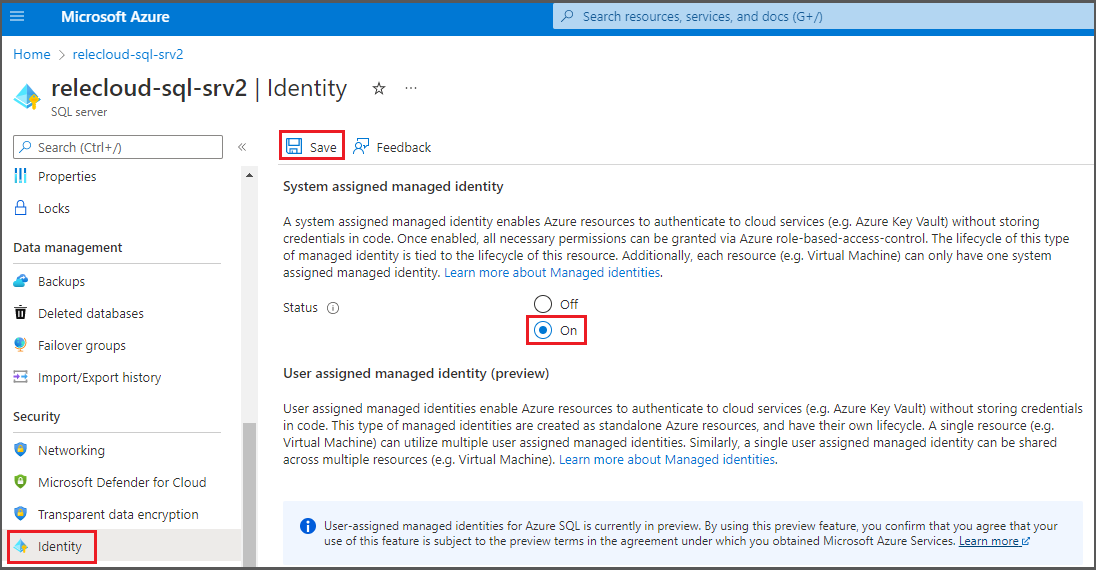

Quindi, nel menu laterale selezionare Identità. In Identità gestita assegnata dal sistema attivare lo stato e quindi selezionare Salva.

Configurazione di Microsoft Purview

Registrare l'origine dati in Microsoft Purview

Prima di creare un criterio in Microsoft Purview per una risorsa dati, è necessario registrare tale risorsa dati in Microsoft Purview Studio. Le istruzioni relative alla registrazione della risorsa dati sono disponibili più avanti in questa guida.

Nota

I criteri di Microsoft Purview si basano sul percorso arm della risorsa dati. Se una risorsa dati viene spostata in un nuovo gruppo di risorse o sottoscrizione, sarà necessario deregistrarla e quindi registrarla di nuovo in Microsoft Purview.

Configurare le autorizzazioni per abilitare la gestione dell'uso dei dati nell'origine dati

Dopo aver registrato una risorsa, ma prima di poter creare un criterio in Microsoft Purview per tale risorsa, è necessario configurare le autorizzazioni. È necessario un set di autorizzazioni per abilitare la gestione dell'uso dei dati. Questo vale per le origini dati, i gruppi di risorse o le sottoscrizioni. Per abilitare la gestione dell'uso dei dati, è necessario disporre di privilegi specifici di Gestione identità e accesso (IAM) per la risorsa, nonché di privilegi Microsoft Purview specifici:

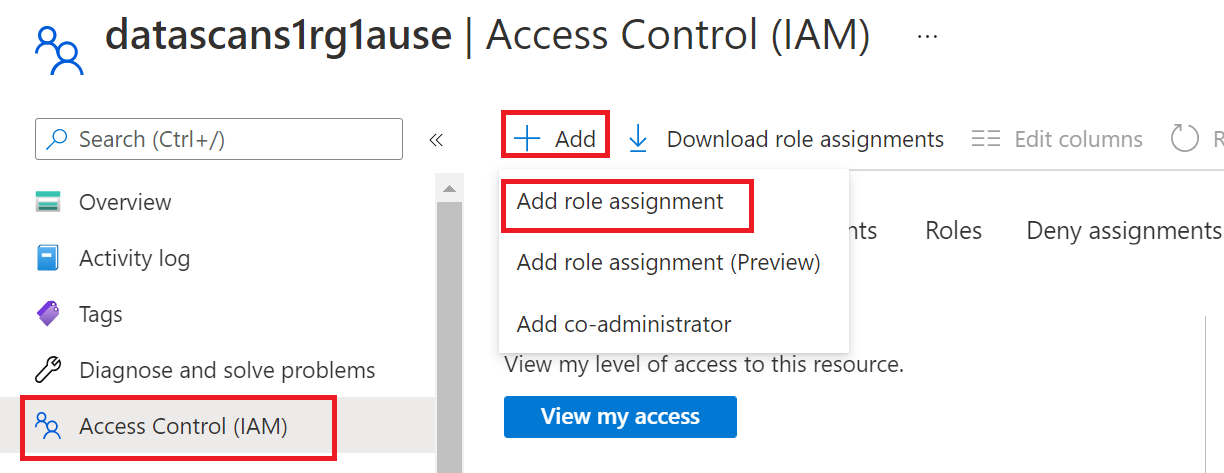

È necessario disporre di una delle combinazioni di ruoli IAM seguenti nel percorso di Azure Resource Manager della risorsa o in qualsiasi altro elemento padre, ovvero usando l'ereditarietà delle autorizzazioni IAM:

- Proprietario di IAM

- Collaboratore IAM e Amministratore accesso utente di IAM

Per configurare le autorizzazioni del controllo degli accessi in base al ruolo di Azure, seguire questa guida. Lo screenshot seguente mostra come accedere alla sezione Controllo di accesso nel portale di Azure per la risorsa dati per aggiungere un'assegnazione di ruolo.

Nota

Il ruolo proprietario di IAM per una risorsa dati può essere ereditato da un gruppo di risorse padre, una sottoscrizione o un gruppo di gestione della sottoscrizione. Controllare quali utenti, gruppi ed entità servizio di Azure AD contengono o ereditano il ruolo proprietario di IAM per la risorsa.

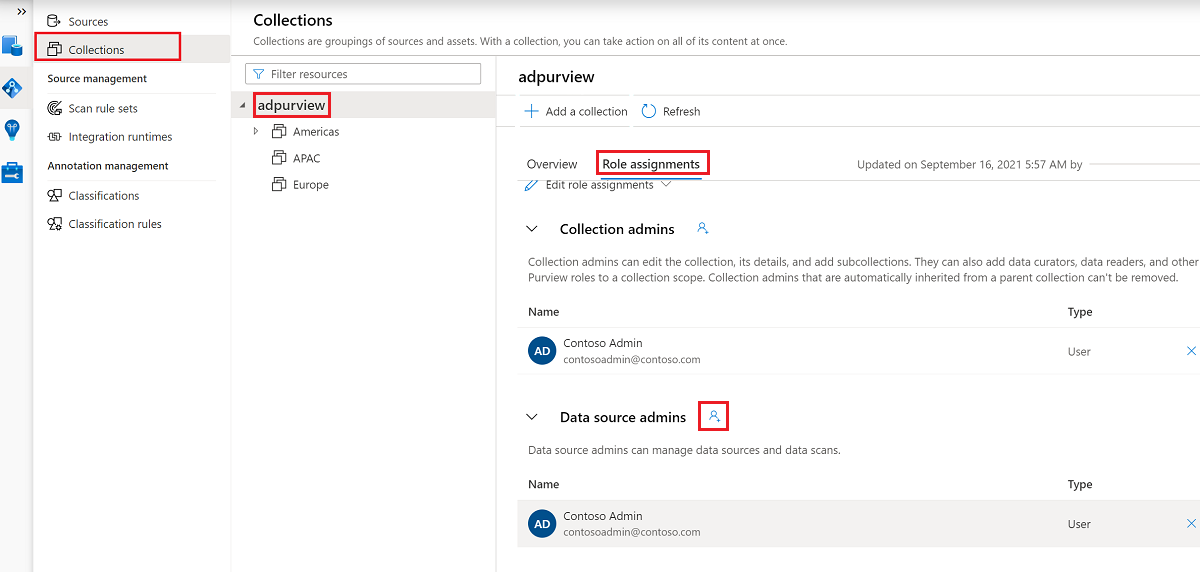

È anche necessario avere il ruolo di amministratore dell'origine dati di Microsoft Purview per la raccolta o una raccolta padre (se l'ereditarietà è abilitata). Per altre informazioni, vedere la guida sulla gestione delle assegnazioni di ruolo di Microsoft Purview.

Lo screenshot seguente mostra come assegnare il ruolo di amministratore dell'origine dati a livello di raccolta radice.

Configurare le autorizzazioni di Microsoft Purview per creare, aggiornare o eliminare i criteri di accesso

Per creare, aggiornare o eliminare criteri, è necessario ottenere il ruolo Autore criteri in Microsoft Purview a livello di raccolta radice:

- Il ruolo Autore criteri può creare, aggiornare ed eliminare i criteri DevOps e Proprietario dati.

- Il ruolo Autore criteri può eliminare i criteri di accesso self-service.

Per altre informazioni sulla gestione delle assegnazioni di ruolo di Microsoft Purview, vedere Creare e gestire raccolte nel Microsoft Purview Data Map.

Nota

Il ruolo di autore dei criteri deve essere configurato a livello di raccolta radice.

Inoltre, per eseguire facilmente ricerche in utenti o gruppi di Azure AD durante la creazione o l'aggiornamento dell'oggetto di un criterio, è possibile ottenere l'autorizzazione Lettori di directory in Azure AD. Si tratta di un'autorizzazione comune per gli utenti in un tenant di Azure. Senza l'autorizzazione Lettore di directory, l'autore dei criteri dovrà digitare il nome utente o il messaggio di posta elettronica completo per tutte le entità incluse nell'oggetto di un criterio dati.

Configurare le autorizzazioni di Microsoft Purview per la pubblicazione dei criteri proprietario dei dati

I criteri del proprietario dei dati consentono controlli e saldi se si assegnano i ruoli di autore dei criteri di Microsoft Purview e amministratore dell'origine dati a persone diverse nell'organizzazione. Prima che i criteri di proprietario dei dati abbiano effetto, una seconda persona (amministratore dell'origine dati) deve esaminarlo e approvarlo in modo esplicito pubblicandolo. Questo non si applica ai criteri di accesso self-service o DevOps perché la pubblicazione è automatica quando tali criteri vengono creati o aggiornati.

Per pubblicare un criterio proprietario dei dati, è necessario ottenere il ruolo di amministratore dell'origine dati in Microsoft Purview a livello di raccolta radice.

Per altre informazioni sulla gestione delle assegnazioni di ruolo di Microsoft Purview, vedere Creare e gestire raccolte nel Microsoft Purview Data Map.

Nota

Per pubblicare i criteri proprietario dei dati, il ruolo di amministratore dell'origine dati deve essere configurato a livello di raccolta radice.

Delegare la responsabilità del provisioning dell'accesso ai ruoli in Microsoft Purview

Dopo aver abilitato una risorsa per la gestione dell'uso dei dati, qualsiasi utente di Microsoft Purview con il ruolo Autore criteri a livello di raccolta radice può effettuare il provisioning dell'accesso a tale origine dati da Microsoft Purview.

Nota

Qualsiasi amministratore della raccolta radice di Microsoft Purview può assegnare nuovi utenti ai ruoli di autore dei criteri radice. Qualsiasi amministratore della raccolta può assegnare nuovi utenti a un ruolo di amministratore dell'origine dati nella raccolta. Ridurre al minimo e controllare attentamente gli utenti che detengono i ruoli amministratore della raccolta Di Microsoft Purview, Amministratore origine dati o Autore criteri .

Se viene eliminato un account Microsoft Purview con criteri pubblicati, tali criteri smetteranno di essere applicati entro un periodo di tempo che dipende dall'origine dati specifica. Questa modifica può avere implicazioni sia sulla sicurezza che sulla disponibilità dell'accesso ai dati. I ruoli Collaboratore e Proprietario in IAM possono eliminare gli account Microsoft Purview. È possibile controllare queste autorizzazioni passando alla sezione Controllo di accesso (IAM) per l'account Microsoft Purview e selezionando Assegnazioni di ruolo. È anche possibile usare un blocco per impedire l'eliminazione dell'account Microsoft Purview tramite blocchi Resource Manager.

Registrare le origini dati in Microsoft Purview

L'origine dati del database Azure SQL deve essere registrata prima con Microsoft Purview prima di creare i criteri di accesso. È possibile seguire queste guide:

Registrare ed analizzare Azure SQL database

Dopo aver registrato le risorse, sarà necessario abilitare Gestione utilizzo dati. Gestione utilizzo dati può influire sulla sicurezza dei dati, in quanto delega a determinati ruoli di Microsoft Purview per gestire l'accesso alle origini dati. Seguire le procedure di sicurezza relative alla gestione dell'uso dei dati in questa guida: Come abilitare la gestione dell'uso dei dati

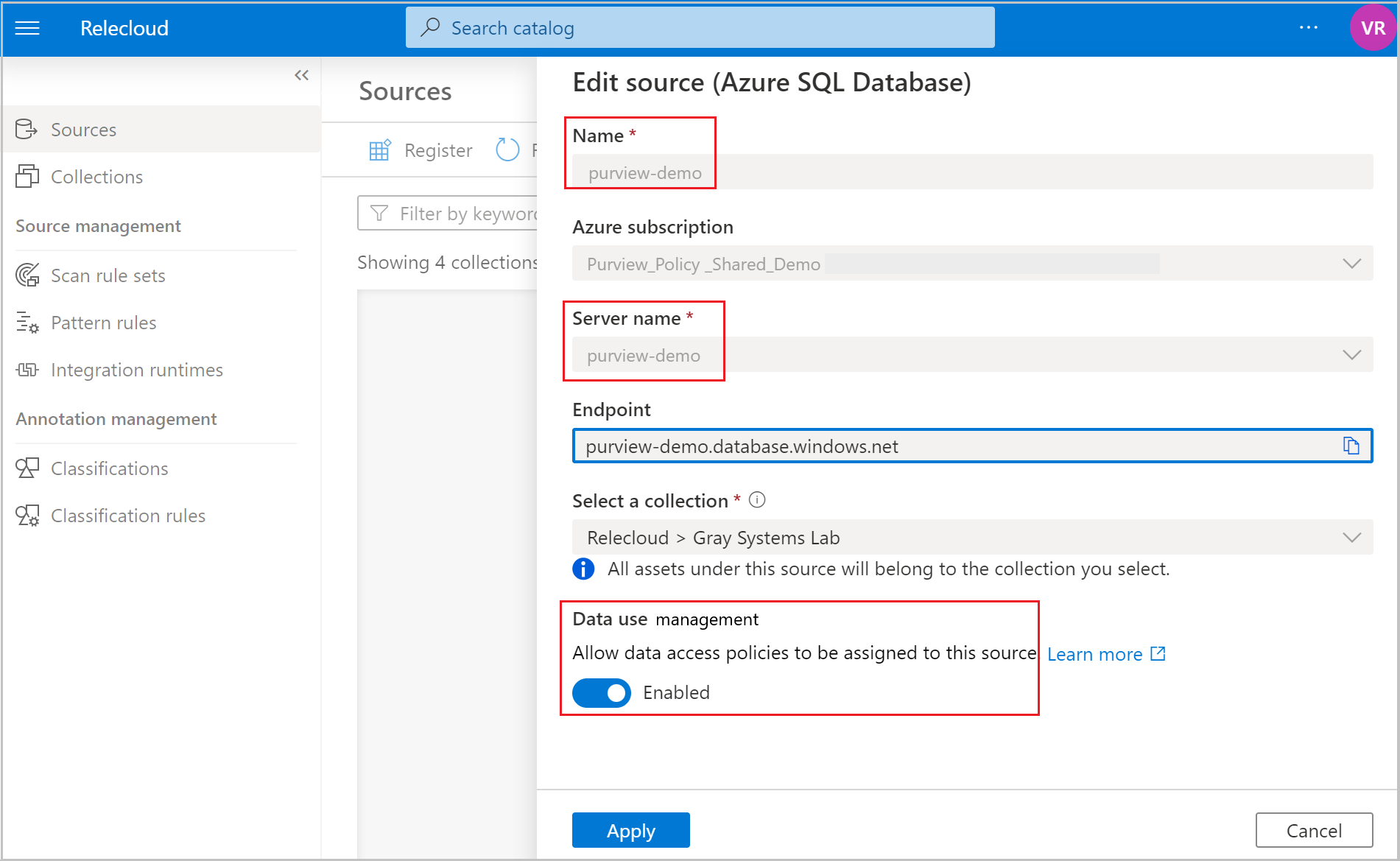

Quando l'origine dati ha l'interruttore Gestione uso datiabilitato, sarà simile a questo screenshot. In questo modo i criteri di accesso verranno usati con il server di Azure SQL specificato e tutti i relativi database contenuti.

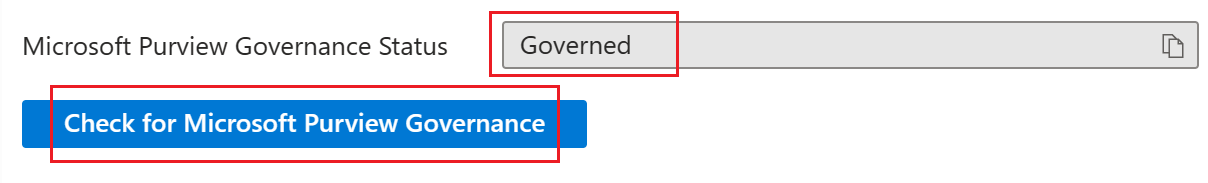

Tornare al portale di Azure per Azure SQL Database per verificare che sia ora regolato da Microsoft Purview:

Accedere al portale di Azure tramite questo collegamento

Selezionare il Azure SQL Server da configurare.

Passare ad Azure Active Directory nel riquadro sinistro.

Scorrere verso il basso fino ai criteri di accesso di Microsoft Purview.

Selezionare il pulsante Per verificare la governance di Microsoft Purview. Attendere l'elaborazione della richiesta. L'operazione potrebbe richiedere alcuni minuti.

Verificare che lo stato della governance di Microsoft Purview mostri

Governed. Si noti che potrebbero essere necessari alcuni minuti dopo l'abilitazione della gestione dell'uso dei dati in Microsoft Purview per riflettere lo stato corretto.

Nota

Se si disabilita la gestione dell'uso dei dati per questa origine dati Azure SQL database, potrebbero essere richieste fino a 24 ore prima che lo stato di governance di Microsoft Purview venga aggiornato automaticamente a Not Governed. Questa operazione può essere accelerata selezionando Verifica la governance di Microsoft Purview. Prima di abilitare la gestione dell'uso dei dati per l'origine dati in un altro account Microsoft Purview, assicurarsi che lo stato di governance di Purview venga visualizzato come Not Governed. Ripetere quindi i passaggi precedenti con il nuovo account Microsoft Purview.

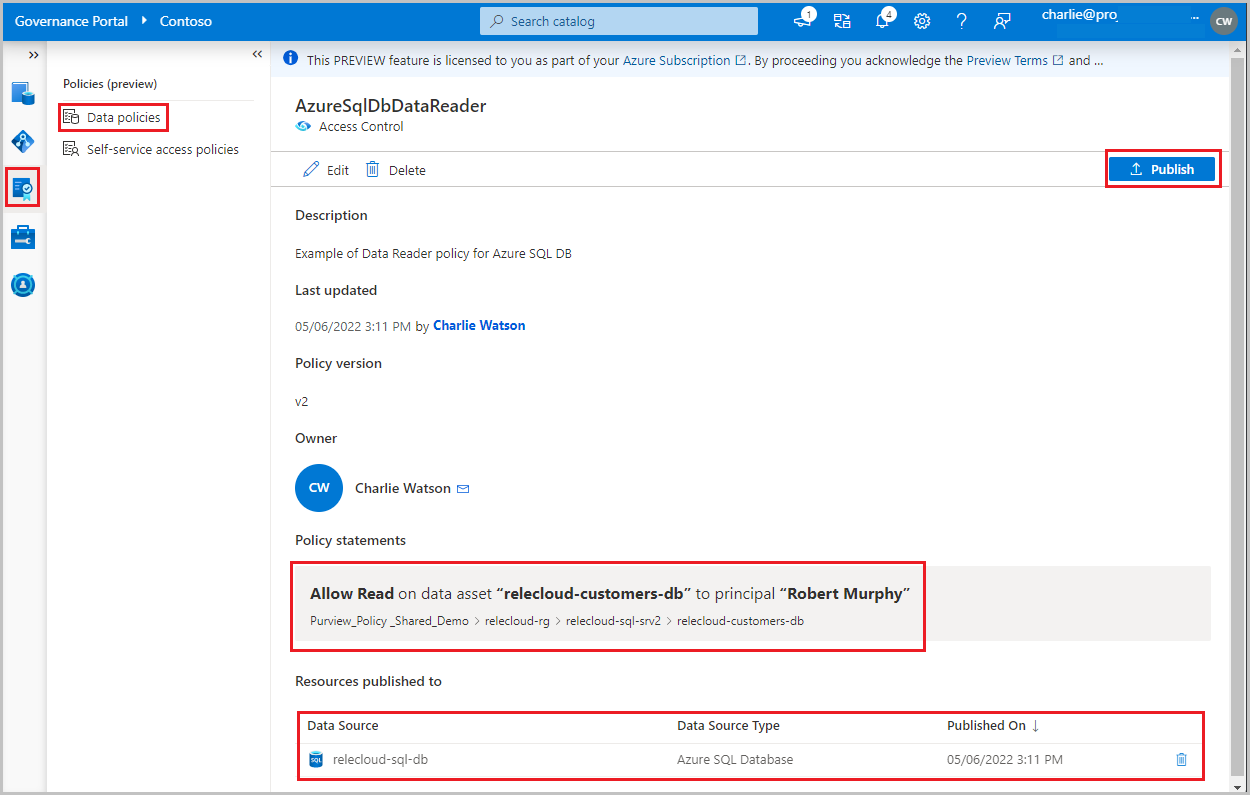

Creare e pubblicare criteri di proprietario dei dati

Eseguire i passaggi descritti nelle sezioni Creare un nuovo criterio e Pubblicare un criterionell'esercitazione sulla creazione di criteri per il proprietario dei dati. Il risultato sarà un criterio di proprietario dei dati simile all'esempio illustrato.

Esempio: Leggere i criteri. Questo criterio assegna l'entità di Azure AD "Robert Murphy" all'azione lettore di dati SQL , nell'ambito di SQL Server relecloud-sql-srv2. Questo criterio è stato pubblicato anche in tale server. Si noti che i criteri correlati a questa azione sono supportati al di sotto del livello del server (ad esempio, database, tabella)

Importante

- Publish è un'operazione in background. Possono essere necessari fino a 5 minuti prima che le modifiche vengano riflesse in questa origine dati.

- La modifica di un criterio non richiede una nuova operazione di pubblicazione. Le modifiche verranno prelevate con il pull successivo.

Annullare la pubblicazione di un criterio di proprietario dei dati

Seguire questo collegamento per la procedura per annullare la pubblicazione di un criterio di proprietario dei dati in Microsoft Purview.

Aggiornare o eliminare i criteri di proprietario dei dati

Seguire questo collegamento per i passaggi per aggiornare o eliminare i criteri di proprietario dei dati in Microsoft Purview.

Testare i criteri

Dopo aver creato i criteri, tutti gli utenti di Azure AD nell'oggetto dovrebbero ora essere in grado di connettersi alle origini dati nell'ambito dei criteri. Per testare, usare SSMS o qualsiasi client SQL e provare a eseguire query. Provare ad accedere a una tabella SQL a cui è stato fornito l'accesso in lettura.

Se è necessaria una risoluzione dei problemi aggiuntiva, vedere la sezione Passaggi successivi in questa guida.

Dettagli della definizione del ruolo

Questa sezione contiene un riferimento alla corrispondenza tra i ruoli dei criteri dati di Microsoft Purview e azioni specifiche nelle origini dati SQL.

| Definizione del ruolo dei criteri di Microsoft Purview | Azioni specifiche dell'origine dati |

|---|---|

| Lettura | Microsoft.Sql/sqlservers/Connect |

| Microsoft.Sql/sqlservers/databases/Connect | |

| Microsoft.Sql/Sqlservers/Databases/Schemas/Tables/Rows | |

| Microsoft.Sql/Sqlservers/Databases/Schemas/Views/Rows | |

Passaggi successivi

Controllare blog, demo e guide pratiche correlate

- Doc: Concetti per i criteri di proprietario dei dati di Microsoft Purview

- Doc: Criteri del proprietario dei dati di Microsoft Purview in tutte le origini dati in una sottoscrizione o in un gruppo di risorse

- Doc: Criteri di proprietario dei dati di Microsoft Purview in un SQL Server abilitato per Azure Arc

- Doc: Risolvere i problemi relativi ai criteri di Microsoft Purview per le origini dati SQL

- Blog: Concedere agli utenti l'accesso agli asset di dati nell'organizzazione tramite l'API

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per