Abilitare il supporto per TLS 1.2 nel proprio ambiente in vista della deprecazione di Microsoft Entra TLS 1.1 e 1.0

Per migliorare la sicurezza del tenant e per rimanere conformi agli standard del settore, Microsoft Entra ID non supporterà più i seguenti protocolli e crittografia Transport Layer Security (TLS):

- TLS 1.1

- TLS 1.0

- Pacchetto di crittografia 3DES (TLS_RSA_WITH_3DES_EDE_CBC_SHA)

In che modo questa modifica potrebbe incidere sulla propria azienda

Le applicazioni comunicano o eseguono l'autenticazione con Microsoft Entra ID? Queste applicazioni potrebbero quindi non funzionare come previsto se non possono usare TLS 1.2 per la comunicazione. Questa situazione include:

- Microsoft Entra Connect

- PowerShell di Microsoft Graph

- Connettori proxy per applicazioni Microsoft Entra

- Agenti PTA

- Browser legacy

- Applicazioni integrate con Microsoft Entra ID

Il motivo per cui viene apportata questa modifica

Questi protocolli e crittografia verranno deprecati per i motivi seguenti:

- Per seguire gli standard di conformità più recenti per il Federal Risk and Authorization Management Program (FedRAMP).

- Per migliorare la sicurezza quando gli utenti interagiscono con i servizi cloud.

I servizi TLS 1.0, TLS 1.1 e Suite di crittografia 3DES saranno deprecati in base alla seguente pianificazione.

| Tipo di istanza | Data di deprecazione | Stato |

|---|---|---|

| Istanze del governo degli Stati Uniti | 31 marzo 2021 | COMPLETATO |

| Istanze pubbliche | lunedì 31 gennaio 2022 | COMPLETATO |

| Istanze Microsoft Entra gestite da 21Vianet in Cina | Giugno 2023 | IN CORSO |

Supporto di TLS 1.3 per i servizi Microsoft Entra

Oltre a supportare TLS 1.2, Microsoft Entra sta anche introducendo il supporto a TLS 1.3 per i propri endpoint per allinearsi alle procedure consigliate per la sicurezza (NIST - SP 800-52 Rev. 2). Con questa modifica, gli endpoint Microsoft Entra supporteranno entrambi i protocolli TLS 1.2 e TLS 1.3.

Abilitare il supporto per TLS 1.2 nell'ambiente

Per garantire una connessione sicura ai servizi Microsoft Entra ID e Microsoft 365, configurare le applicazioni client e i sistemi operativi (OS) client e server in modo che supportino TLS 1.2 e le suite di crittografia contemporanee.

Linee guida per l'abilitazione di TLS 1.2 nei client

- Aggiornare Windows e il TLS predefinito in uso per "WinHTTP".

- Identificare e ridurre la dipendenza dalle app client e dai sistemi operativi che non supportano TLS 1.2.

- Abilitare TLS 1.2 per applicazioni e servizi che comunicano con Microsoft Entra ID.

- Aggiornare e configurare l'installazione .NET Framework per supportare TLS 1.2.

- Assicurarsi che le applicazioni e gli script di PowerShell (che utilizzano Microsoft Graph e PowerShell di Microsoft Graph) siano ospitati ed eseguiti su una piattaforma che supporta TLS 1.2.

- Verificare che nel Web browser siano disponibili gli aggiornamenti più recenti. Consigliamo di usare il nuovo browser Microsoft Edge (basato su Chromium). Per ulteriori informazioni, vedere le note sulla versione del canale Stabile Microsoft Edge.

- Assicurarsi che il proxy Web supporti TLS 1.2. Per ulteriori informazioni su come aggiornare un proxy Web, rivolgersi al fornitore della soluzione proxy Web.

Per altre informazioni, vedere gli articoli seguenti:

- Come abilitare TLS 1.2 nei client

- Preparazione per TLS 1.2 in Office 365 e Office 365 GCC - Conformità Microsoft 365

Aggiornare il sistema operativo Windows e il TLS predefinito in uso per WinHTTP

Questi sistemi operativi supportano TLS 1.2 per le comunicazioni client-server tramite WinHTTP a livello nativo:

- Windows 8.1, Windows 10 e versioni successive

- Windows Server 2012 R2, Windows Server 2016 e versioni successive

Verificare di non aver disabilitato in modo esplicito TLS 1.2 su queste piattaforme.

Per impostazione predefinita, le versioni precedenti di Windows (ad esempio Windows 8 e Windows Server 2012) non abilitano TLS 1.2 o TLS 1.1 per le comunicazioni protette tramite WinHTTP. Per queste versioni precedenti di Windows:

- Installa l'aggiornamento 3140245.

- Abilitare i valori del Registro di sistema dalla sezione Abilita TLS 1.2 nei sistemi operativi client o server.

Questi valori possono essere configurati per aggiungere TLS 1.2 e TLS 1.1 all'elenco dei protocolli sicuri predefiniti per WinHTTP.

Per ulteriori informazioni, vedere la sezione Come attivare TLS 1.2 nei client.

Nota

Per impostazione predefinita, un sistema operativo che supporta TLS 1.2 (ad esempio, Windows 10) supporta anche le versioni precedenti del protocollo TLS. Quando viene stabilita una connessione utilizzando il protocollo TLS 1.2 e non riceve una risposta tempestiva, oppure quando la connessione viene reimpostata, il sistema operativo potrebbe tentare di connettersi al servizio Web di destinazione utilizzando un protocollo TLS precedente (come TLS 1.0 o 1.1). Di solito questo si verifica se la rete è occupata o se un pacchetto cade nella rete. Dopo il passaggio temporaneo al TLS legacy, il sistema operativo tenterà nuovamente di stabilire una connessione TLS 1.2.

Quale sarà lo stato di questo traffico di fallback dopo che Microsoft smetterà di supportare TLS legacy? Il sistema operativo potrebbe comunque tentare di stabilire una connessione TLS utilizzando il protocollo TLS legacy. Ma se il servizio Microsoft non supporta più il protocollo TLS precedente, la connessione legacy basata su TLS non sarà stabilita. Ciò costringerà il sistema operativo a riprovare la connessione utilizzando invece TLS 1.2.

Identificare e ridurre la dipendenza dai client che non supportano TLS 1.2

Aggiornare i client seguenti per fornire un accesso continuo:

- Android versione 4.3 e versioni precedenti

- Firefox versione 5.0 e versioni precedenti

- Internet Explorer versioni 8-10 su Windows 7 e versioni precedenti

- Internet Explorer 10 su Windows Phone 8.0

- Safari 6.0.4 su OS X10.8.4 e versioni precedenti

Per ulteriori informazioni, vedere Simulazione handshake per vari clienti che si connettono a www.microsoft.com, per SSLLabs.com.

Abilitare TLS 1.2 sui ruoli server comuni che comunicano con Microsoft Entra ID

Microsoft Entra Connect (installare la versione più recente)

- Si desidera inoltre abilitare TLS 1.2 tra il server del motore di sincronizzazione e un server SQL Server? Assicurarsi quindi di avere installato le versioni necessarie per supportare di TLS 1.2 per Microsoft SQL Server.

Agente di autenticazione di Microsoft Entra Connect (autenticazione pass-through) (versione 1.5.643.0 e successive)

Proxy dell'applicazione Azure (versione 1.5.1526.0 e versioni successive imponi TLS 1.2)

Active Directory Federation Services (AD FS) per i server configurati per l'utilizzo dell'autenticazione a più fattori di Azure (Azure MFA)

Server dei criteri di rete configurati per l'utilizzo dell'estensione di Server dei criteri di rete per l'autenticazione a più fattori di Microsoft Entra

MFA Server versione 8.0.x o versioni successive

Servizio proxy di protezione della password di Microsoft Entra

Azione richiesta

È consigliabile eseguire la versione più recente dell'agente, del servizio o del connettore.

Per impostazione predefinita TLS 1.2 è abilitato su Windows Server 2012 R2 e versioni successive. In rari casi, la configurazione predefinita del sistema operativo potrebbe essere stata modificata per disabilitare TLS 1.

Per assicurarsi che il protocollo TLS 1.2 sia abilitato, è consigliabile aggiungere esplicitamente i valori del Registro di sistema dalla sezione Abilitare TLS 1.2 nei sistemi operativi client o server nei server che eseguono Windows Server e che comunicano con Microsoft Entra ID.

La maggior parte dei servizi elencati in precedenza è dipendente da .NET Framework. Assicurarsi che sia aggiornato come descritto nella sezione Aggiornare e configurare .NET Framework per supportare TLS 1.2.

Per altre informazioni, vedere gli articoli seguenti:

Abilitare TLS 1.2 nei sistemi operativi client o server

Stringhe del Registro di sistema

Per i sistemi operativi Windows 2012 R2, Windows 8.1 e successivi, TLS 1.2 è abilitato per impostazione predefinita. Di conseguenza, i valori del Registro di sistema seguenti non vengono visualizzati a meno che non siano stati impostati con valori diversi.

Per configurare e abilitare manualmente TLS 1.2 a livello di sistema operativo, è possibile aggiungere i valori DWORD seguenti:

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client

-

DisabledByDefault: 00000000 -

Enabled: 00000001

-

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server

-

DisabledByDefault: 00000000 -

Enabled: 00000001

-

-

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319

-

SchUseStrongCrypto: 00000001

-

Per abilitare TLS 1.2 utilizzando lo script di PowerShell, consultare Applicazione di TLS 1.2 per Microsoft Entra Connect.

Come controllare quale protocollo TLS viene utilizzato

Ecco due modi per verificare quale TLS viene utilizzato:

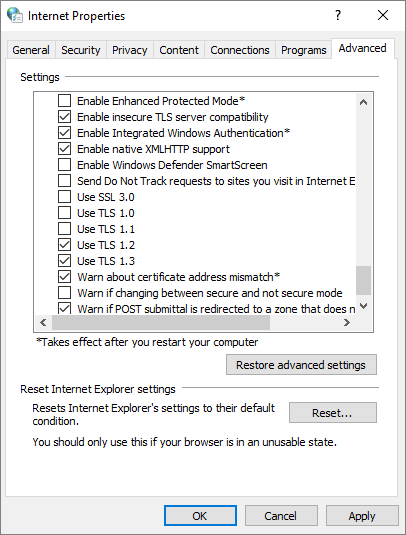

- Impostazioni di sicurezza del browser

- Proprietà Internet in Windows

Per verificare quale protocollo TLS viene usato utilizzato da Proprietà Internet, seguire questa procedura:

Premere tasto Windows+R per aprire la casella Esegui.

Digitare inetcpl.cpl, quindi selezionare OK. Verrà quindi aperta la finestra Proprietà Internet.

Nella finestra Proprietà Internet, selezionare la scheda Avanzate e scorrere verso il basso per controllare le impostazioni correlate a TLS.

Aggiornare e configurare .NET Framework per supportare TLS 1.2

Le applicazioni integrate Microsoft Entra gestite e gli script Windows PowerShell (utilizzando PowerShell di Microsoft Graph e Microsoft Graph) possono utilizzare .NET Framework.

Installare gli aggiornamenti .NET per abilitare una crittografia solida

Determinare la versione di .NET

Determinare innanzitutto le versioni di .NET installate.

- Per ultieriori informazioni, consultare Come determinare la versione e il livello di Service Pack di Microsoft .NET Framework installati.

Installare gli aggiornamenti di .NET

Installare gli aggiornamenti di .NET in modo che sia possibile abilitare una crittografia solida. Alcune versioni di .NET Framework potrebbero dover essere aggiornate per abilitare una crittografia solida.

Linee guida:

.NET Framework 4.6.2 e versioni successive supportano TLS 1.2 e TLS 1.1. Controllare le impostazioni del Registro di sistema. Non sono necessarie altre modifiche.

Aggiornare .NET Framework 4.6 e le versioni precedenti per supportare TLS 1.2 e TLS 1.1.

Per ulteriori informazioni, visitare Versioni e dipendenze di .NET Framework.

Viene utilizzato .NET Framework 4.5.2 o 4.5.1 su Windows 8.1 o Windows Server 2012? Gli aggiornamenti e i dettagli pertinenti sono quindi disponibili anche nel Microsoft Update Catalog.

- Vedere anche Microsoft Security Advisory 2960358.

Per qualsiasi computer che comunica attraverso la rete ed esegue un sistema abilitato per TLS 1.2, impostare i valori DWORD seguenti nel Registro di sistema.

Per le applicazioni a 32 bit nei sistemi operativi a 32 bit o le applicazioni a 64 bit nei sistemi operativi a 64 bit, aggiornare il valore della seguente sottochiave:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v2.0.50727

-

SystemDefaultTlsVersions: 00000001 -

SchUseStrongCrypto: 00000001

-

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319

-

SystemDefaultTlsVersions: 00000001 -

SchUseStrongCrypto: 00000001

-

Per le applicazioni a 32 bit eseguite in sistemi operativi a 64 bit, aggiornare il valore della seguente sottochiave:

- HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v2.0.50727

-

SystemDefaultTlsVersions: dword:00000001 -

SchUseStrongCrypto: dword:00000001

-

- HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319

-

SystemDefaultTlsVersions: dword:00000001 -

SchUseStrongCrypto: dword:00000001

-

- HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v2.0.50727

Ad esempio, impostare questi valori su:

- Client di Gestione configurazione

- Ruoli di sistema del sito remoto non installati nel server del sito

- Il server del sito stesso

Per altre informazioni, vedere gli articoli seguenti:

- Pacchetti di crittografia TLS supportati da Microsoft Entra ID

- Come abilitare TLS 1.2 nei client

- Procedure consigliate di Transport Layer Security (TLS) con il .NET Framework

- Risolvere il problema TLS 1.0 - Documentazione di sicurezza

Panoramica della nuova telemetria nei log di accesso

Per identificare eventuali client o app che usano ancora TLS legacy nell'ambiente, consulta i log di accesso di Microsoft Entra. Per i client o le app che eseguono l'accesso tramite TLS legacy, Microsoft Entra ID contrassegna il campo TLS legacy in Dettagli aggiuntivi con True (Vero). Il campo Legacy TLS viene visualizzato solo se l'accesso è avvenuto tramite TLS legacy. Se nei log non è presente alcuna voce TLS legacy, è possibile passare a TLS 1.2.

Per trovare i tentativi di accesso che hanno utilizzato i protocolli TLS legacy, un amministratore può esaminare i log:

- Esportando ed eseguendo una query dei log in Azure Monitor.

- Scaricando i log degli ultimi sette giorni in formato JSON (JavaScript Object Notation).

- Filtrando ed esportando i log di accesso tramite PowerShell.

Questi metodi sono descritti di seguito.

Può essere eseguita una query nei log di accesso usando Azure Monitor. Azure Monitor è un potente strumento di analisi, monitoraggio e avviso dei log. Usare Azure Monitor per:

- Log di Microsoft Entra

- Log delle risorse di Azure

- Log da strumenti software indipendenti

Nota

È necessaria una licenza Microsoft Entra ID P1 o P2 per esportare i dati dei report in Azure Monitor.

Per eseguire una query per le voci TLS legacy utilizzando Azure Monitor:

Nell'articolo Integrare i log di Microsoft Entra con i log di Azure Monitor, seguire le istruzioni per accedere ai log di accesso di Microsoft Entra in Azure Monitor.

Nell'area di definizione della query incollare la query di Linguaggio query Kusto seguente:

// Interactive sign-ins only SigninLogs | where AuthenticationProcessingDetails has "Legacy TLS" and AuthenticationProcessingDetails has "True" | extend JsonAuthProcDetails = parse_json(AuthenticationProcessingDetails) | mv-apply JsonAuthProcDetails on ( where JsonAuthProcDetails.key startswith "Legacy TLS" | project HasLegacyTls=JsonAuthProcDetails.value ) | where HasLegacyTls == true // Non-interactive sign-ins AADNonInteractiveUserSignInLogs | where AuthenticationProcessingDetails has "Legacy TLS" and AuthenticationProcessingDetails has "True" | extend JsonAuthProcDetails = parse_json(AuthenticationProcessingDetails) | mv-apply JsonAuthProcDetails on ( where JsonAuthProcDetails.key startswith "Legacy TLS" | project HasLegacyTls=JsonAuthProcDetails.value ) | where HasLegacyTls == true // Workload Identity (service principal) sign-ins AADServicePrincipalSignInLogs | where AuthenticationProcessingDetails has "Legacy TLS" and AuthenticationProcessingDetails has "True" | extend JsonAuthProcDetails = parse_json(AuthenticationProcessingDetails) | mv-apply JsonAuthProcDetails on ( where JsonAuthProcDetails.key startswith "Legacy TLS" | project HasLegacyTls=JsonAuthProcDetails.value ) | where HasLegacyTls == trueSelezionare Esegui per eseguire la query. Le voci di registro corrispondenti alla query vengono visualizzate nella scheda Risultati sotto la definizione della query.

Per ulteriori informazioni sull'origine della richiesta TLS legacy, cercare i campi seguenti:

- UserDisplayName

- AppDisplayName

- ResourceDisplayName

- UserAgent

Visualizzare i dettagli sulle voci di log nell'interfaccia di amministrazione di Microsoft Entra

Dopo aver ottenuto i log, è possibile ottenere ulteriori dettagli sulle voci di log di accesso basate su TLS legacy nell'interfaccia di amministrazione di Microsoft Entra. attenersi alla seguente procedura:

Nel portale di Azure, cercare e selezionare Microsoft Entra ID.

Nel menu pagina Panoramica selezionare Log di accesso.

Selezionare una voce di accesso per un utente.

Selezionare la sceda Dettagl aggiuntivii. (Se questa scheda non è visualizzata, selezionare innanzitutto i puntini di sospensione (...) nell'angolo destro per visualizzare l'elenco completo delle schede.)

Verificare la presenza di un valore TLS legacy (TLS 1.0, 1.1 o 3DES) impostato su True. Se viene visualizzato quel campo e valore specifico, il tentativo di accesso è stato eseguito utilizzando TLS legacy. Se il tentativo di accesso è stato effettuato con TLS 1.2, quel campo non viene visualizzato.

Per ulteriori informazioni, consultare Log di accesso in Microsoft Entra ID.

Contattaci per ricevere assistenza

In caso di domande o bisogno di assistenza, creare una richiesta di supporto tecnico oppure formula una domanda nel Supporto della community di Azure. È possibile anche inviare un feedback sul prodotto al feedback della community di Azure.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per