Sblocco di un disco crittografato per il ripristino offline

Questo articolo descrive come sbloccare un disco del sistema operativo crittografato in una macchina virtuale separata (denominata macchina virtuale di ripristino) per abilitare la correzione offline e la risoluzione dei problemi su tale disco.

Sintomi

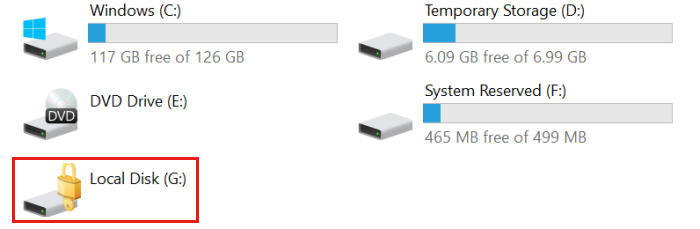

Se si ripristina il disco del sistema operativo di una macchina virtuale Windows offline, il disco potrebbe essere bloccato quando è collegato alla macchina virtuale di ripristino, come illustrato di seguito. In questo caso, Crittografia dischi di Azure (ADE) è abilitato sul disco. Non sarà possibile eseguire alcuna mitigazione su tale disco da una macchina virtuale di ripristino fino a quando il disco non viene sbloccato.

Background

Per alcuni scenari di risoluzione dei problemi è necessario eseguire il ripristino offline di un disco virtuale in Azure. Ad esempio, se una macchina virtuale Windows non è accessibile, visualizza errori del disco o non può essere avviata, è possibile eseguire i passaggi di risoluzione dei problemi nel disco del sistema operativo collegandola a una macchina virtuale di ripristino separata (detta anche macchina virtuale di ripristino o macchina virtuale di salvataggio).

Tuttavia, se il disco viene crittografato tramite ADE, il disco rimarrà bloccato e inaccessibile mentre è collegato alla macchina virtuale di ripristino fino a quando non si sblocca il disco. Per sbloccare il disco, è necessario usare la stessa chiave di crittografia BitLocker (BEK) usata originariamente per crittografarlo. Questa chiave BEK (e, facoltativamente, una chiave di crittografia della chiave [KEK] che crittografa o "esegue il wrapping" della chiave bek, verrà archiviata in un insieme di credenziali delle chiavi di Azure gestito dall'organizzazione.

Obiettivo

Le procedure descritte in questo articolo descrivono i metodi che è possibile usare per collegare un disco del sistema operativo crittografato a una macchina virtuale di ripristino e quindi sbloccare il disco. Dopo aver sbloccato il disco, è possibile ripristinarlo. Come passaggio finale, è possibile sostituire il disco del sistema operativo nella macchina virtuale originale con questa versione appena ripristinata.

Preparazione

Seguire questa procedura prima di collegare il disco del sistema operativo non riuscito a una macchina virtuale di ripristino:

- Verificare che ADE sia abilitato sul disco.

- Determinare se il disco del sistema operativo usa ADE versione 1 (crittografia a doppio passaggio) o ADE versione 2 (crittografia a passaggio singolo).

- Determinare se il disco del sistema operativo è gestito o non gestito.

- Selezionare il metodo per collegare il disco a una macchina virtuale di ripristino e sbloccare il disco.

Verificare che ADE sia abilitato sul disco

È possibile eseguire questo passaggio nella portale di Azure, PowerShell o nell'interfaccia della riga di comando di Azure.

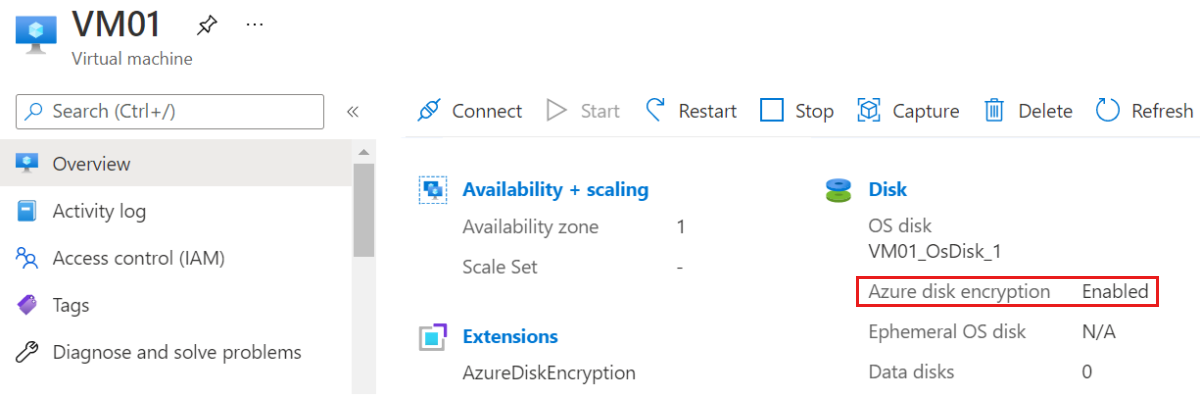

Portale di Azure

Visualizzare il pannello Panoramica per la macchina virtuale non riuscita nel portale di Azure. Sotto il disco, la crittografia del disco di Azure verrà visualizzata come Abilitata o Non abilitata, come illustrato nello screenshot seguente.

PowerShell

È possibile usare il Get-AzVmDiskEncryptionStatus cmdlet per determinare se i volumi di dati e/o del sistema operativo per una macchina virtuale vengono crittografati tramite ADE. L'output di esempio seguente indica che la crittografia ADE è abilitata nel volume del sistema operativo:

PS /home/me> Get-AzVmDiskEncryptionStatus -ResourceGroupName "MyRg01" -VMName "MyVm01"

OsVolumeEncrypted : Encrypted

DataVolumesEncrypted : NoDiskFound

OsVolumeEncryptionSettings : Microsoft.Azure.Management.Compute.Models.DiskEncryptionSettings

ProgressMessage : Extension status not available on the VM

Per altre informazioni sul cmdlet, vedere Get-AzVMDiskEncryptionStatus (Az.Compute).For more information about the cmdlet, see Get-AzVMDiskEncryptionStatus (Az.Compute).Get-AzureRmDiskEncryptionStatus

Interfaccia della riga di comando di Azure

È possibile usare il comando nell'interfaccia della az vm encryption show riga di comando di Azure con la query disks[].encryptionSettings[].enabled aggiunta per determinare se ADE è abilitato nei dischi di una macchina virtuale. L'output seguente indica che la crittografia ADE è abilitata.

az vm encryption show --name MyVM --resource-group MyResourceGroup --query "disks[].encryptionSettings[].enabled"

[

true

]

Per altre informazioni sul az vm encryption show comando, vedere az vm encryption show.

Nota

Ripristino offline per i dischi non crittografati

Se si determina che ADE non è abilitato sul disco, vedere l'articolo seguente per istruzioni su come collegare un disco a una macchina virtuale di ripristino: Risolvere i problemi di una macchina virtuale Windows collegando il disco del sistema operativo a una macchina virtuale di ripristino tramite il portale di Azure

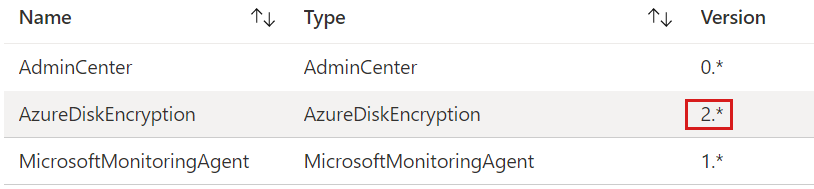

Determinare se il disco del sistema operativo usa ADE versione 1 (crittografia a doppio passaggio) o ADE versione 2 (crittografia a passaggio singolo)

È possibile apprendere il numero di versione di ADE nel portale di Azure aprendo le proprietà della macchina virtuale e quindi facendo clic su Estensioni per aprire il pannello Estensioni. Nel pannello Estensioni visualizzare il numero di versione assegnato ad AzureDiskEncryption. Se il numero di versione è 1, il disco usa la crittografia a doppio passaggio. Se il numero di versione è 2 o versione successiva, il disco usa la crittografia a passaggio singolo.

Se si determina che il disco usa ADE versione 1 (crittografia a doppio passaggio), è possibile passare a Risoluzione 3: Metodo manuale per sbloccare un disco crittografato in una macchina virtuale di ripristino.

Determinare se il disco del sistema operativo è gestito o non gestito

Se non si sa se il disco del sistema operativo è gestito o non gestito, vedere Determinare se il disco del sistema operativo è gestito o non gestito.

Se si sa che il disco del sistema operativo è un disco non gestito, passare a Risoluzione #3: Metodo manuale per sbloccare un disco crittografato in una macchina virtuale di ripristino.

Selezionare il metodo per collegare il disco a una macchina virtuale di ripristino e sbloccare il disco

È consigliabile scegliere uno dei tre metodi per collegare il disco a una macchina virtuale di ripristino e sbloccare il disco:

- Se si è stabilito che il disco è gestito e crittografato usando ADE versione 2 o successiva (crittografia a passaggio singolo) e i criteri aziendali e dell'infrastruttura consentono di assegnare un indirizzo IP pubblico a una macchina virtuale di ripristino, usare risoluzione 1: metodo automatizzato per sbloccare un disco crittografato in una macchina virtuale di ripristino.

- Se il disco è gestito e crittografato usando ADE versione 2 o successiva (crittografia a passaggio singolo), ma i criteri dell'infrastruttura o dell'azienda impediscono l'assegnazione di un indirizzo IP pubblico a una macchina virtuale di ripristino, usare la risoluzione 2: metodo semiautomatico per sbloccare un disco crittografato in una macchina virtuale di ripristino. Un altro motivo per scegliere questo metodo è se non sono disponibili le autorizzazioni per creare un gruppo di risorse in Azure.

- Se uno di questi metodi ha esito negativo o se il disco non è gestito o crittografato tramite ADE versione 1 (crittografia a doppio passaggio), usare la risoluzione 3: metodo manuale per sbloccare un disco crittografato in una macchina virtuale di ripristino.

Risoluzione 1: metodo automatizzato per sbloccare un disco crittografato in una macchina virtuale di ripristino

Questo metodo si basa sui comandi az vm repair per creare automaticamente una macchina virtuale di ripristino, collegare il disco del sistema operativo non riuscito e sbloccare il disco se crittografato. Funziona solo per i dischi gestiti crittografati con pass-pass singolo e richiede l'uso dell'indirizzo IP pubblico per la macchina virtuale di ripristino. Questo metodo sblocca il disco crittografato indipendentemente dal fatto che la chiave di crittografia BitLocker (BEK) venga annullata o sottoposta a wrapping usando una chiave di crittografia della chiave (KEK).

Per ripristinare la macchina virtuale usando questo metodo automatizzato, vedere Ripristinare una macchina virtuale Windows usando i comandi di ripristino della macchina virtuale di Azure.

Nota

Se la risoluzione automatica non riesce, procedere con risoluzione 2: metodo semiautomatico per sbloccare un disco crittografato in una macchina virtuale di ripristino.

Risoluzione 2: metodo semiautomatico per sbloccare un disco crittografato in una macchina virtuale di ripristino

La risoluzione semi-automatizzata sblocca un disco gestito crittografato con pass singolo senza richiedere un indirizzo IP pubblico per la macchina virtuale di ripristino.

Usando questa procedura, si crea manualmente una macchina virtuale in cui è collegato il disco del sistema operativo della macchina virtuale di origine (non riuscita). Quando si collega il disco crittografato al momento della creazione della macchina virtuale, la macchina virtuale recupera automaticamente la chiave BEK dall'insieme di credenziali delle chiavi di Azure e la archivia in un volume BEK. Si usa quindi una breve serie di passaggi per accedere alla chiave BEK e sbloccare il disco crittografato. Durante questo processo, la chiave BEK viene annullata automaticamente, se necessario.

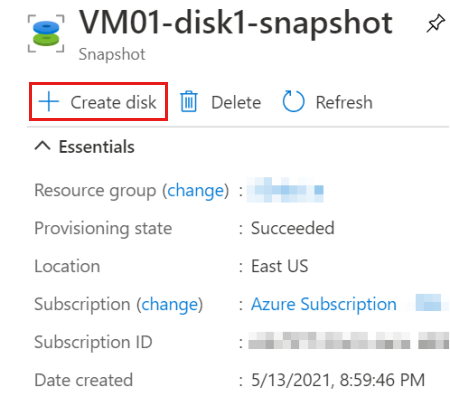

In portale di Azure, creare uno snapshot del disco del sistema operativo crittografato nella macchina virtuale di origine (non riuscita).

Create un disco da tale snapshot.

Per il nuovo disco, scegliere la stessa posizione e la stessa zona di disponibilità assegnate alla macchina virtuale di origine. Si noti che sarà anche necessario duplicare queste stesse impostazioni quando si crea la macchina virtuale di ripristino nel passaggio successivo.

Create una macchina virtuale basata su Windows Server 2016 Datacenter da usare come macchina virtuale di ripristino. Assicurarsi di assegnare la macchina virtuale alla stessa area e alla stessa zona di disponibilità usata per il nuovo disco creato nel passaggio 2.

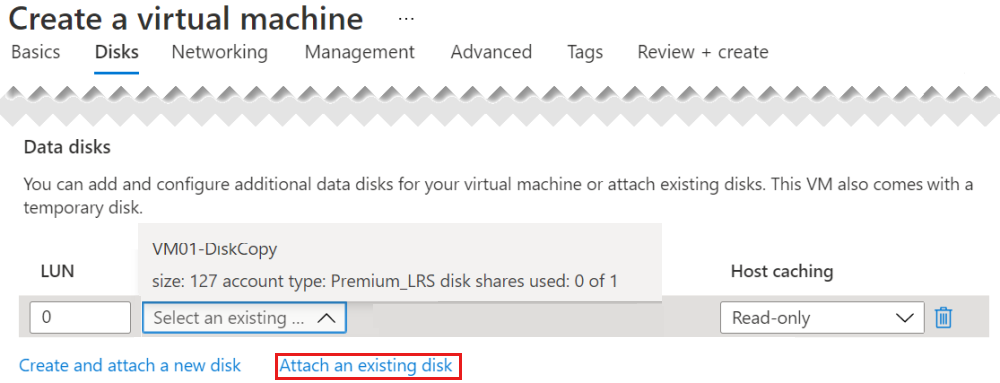

Nella pagina Dischi del Create una procedura guidata macchina virtuale collegare come disco dati il nuovo disco appena creato dallo snapshot.

Importante

Assicurarsi di aggiungere il disco durante la creazione della macchina virtuale. È solo durante la creazione della macchina virtuale che vengono rilevate le impostazioni di crittografia. In questo modo è possibile aggiungere automaticamente un volume che contiene la chiave bek.

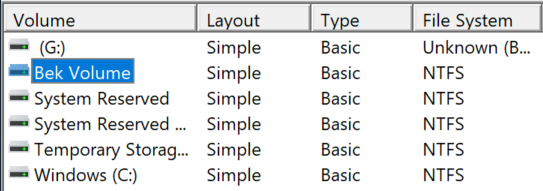

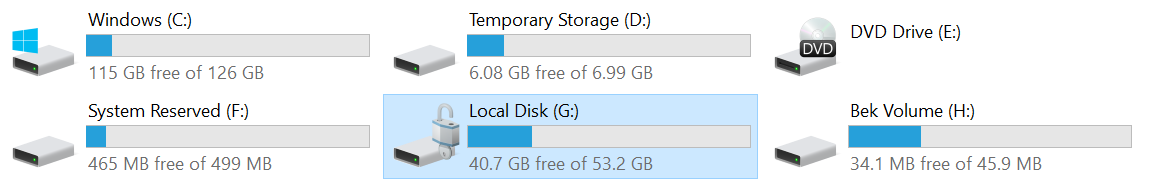

Dopo aver creato la macchina virtuale di ripristino, accedere alla macchina virtuale e aprire Gestione disco (Diskmgmt.msc). In Gestione dischi individuare il volume BEK. Per impostazione predefinita, al volume non viene assegnata alcuna lettera di unità.

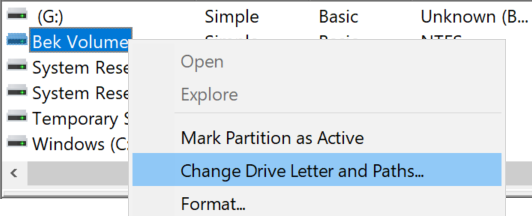

Per assegnare una lettera di unità al volume BEK, fare clic con il pulsante destro del mouse sul volume BEK e quindi scegliere Modifica lettera e percorsi unità.

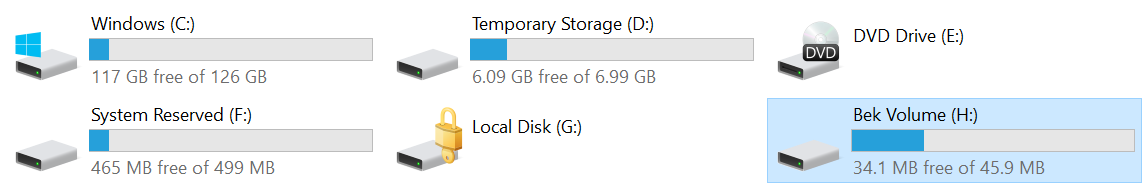

Selezionare Aggiungi per assegnare una lettera di unità al volume BEK. In questo processo, la lettera predefinita è più frequentemente H. Selezionare OK.

In Esplora file selezionare Questo PC nel riquadro sinistro. Verrà ora visualizzato il volume BEK elencato. Si noti anche il volume contrassegnato da un'icona di blocco. Si tratta del disco crittografato collegato al momento della creazione della macchina virtuale. Nell'esempio seguente al disco crittografato viene assegnata la lettera di unità G.

Per sbloccare il disco crittografato, è necessario avere il nome del file bek all'interno del volume BEK. Tuttavia, per impostazione predefinita, i file nel volume BEK sono nascosti. Al prompt dei comandi immettere il comando seguente per visualizzare i file nascosti:

dir <DRIVE LETTER ASSIGNED TO BEK VOLUME>: /a:h /b /sAd esempio, se la lettera di unità assegnata al volume BEK è H, immettere il comando seguente:

dir H: /a:h /b /sVerrà visualizzato un output simile al seguente:

H:\66ABF036-E331-4B67-A667-D1A8B47B4DAB.BEK H:\System Volume InformationLa prima voce è il nome del percorso del file BEK. Nel passaggio successivo si userà il nome percorso completo.

Al prompt dei comandi immettere il comando seguente:

manage-bde -unlock <ENCRYPTED DRIVE LETTER>: -RecoveryKey <.BEK FILE PATH>Ad esempio, se G è l'unità crittografata e il file BEK è lo stesso di quello elencato nell'esempio precedente, immettere quanto segue:

manage-bde -unlock G: -RecoveryKey H:\66ABF036-E331-4B67-A667-D1A8B47B4DAB.BEKVerrà visualizzato un messaggio che indica che il file BEK ha sbloccato correttamente il volume specificato. E in Esplora file, si può vedere che l'unità non è più bloccata.

Ora che è possibile accedere al volume, è possibile completare la risoluzione dei problemi e le mitigazioni in base alle esigenze, ad esempio leggendo i log o eseguendo uno script.

Dopo aver ripristinato il disco, usare la procedura seguente per sostituire il disco del sistema operativo della macchina virtuale di origine con il disco appena ripristinato.

Risoluzione 3: Metodo manuale per sbloccare un disco crittografato in una macchina virtuale di ripristino

È possibile sbloccare manualmente il disco seguendo questa procedura se è necessario sbloccare un disco crittografato con doppio passaggio (ADE versione 1) o un disco non gestito o se gli altri metodi hanno esito negativo.

Create la macchina virtuale di ripristino e collegare il disco del sistema operativo della macchina virtuale di origine

Se il disco del sistema operativo crittografato della macchina virtuale di origine è un disco gestito, seguire i passaggi da 1 a 4 del metodo 2 per collegare una copia del disco bloccato a una macchina virtuale di ripristino.

Se il processo di creazione di una nuova macchina virtuale di ripristino con il disco crittografato collegato si blocca o ha esito negativo (ad esempio, restituisce un messaggio che indica che "contiene impostazioni di crittografia e pertanto non può essere usato come disco dati"), è prima possibile creare la macchina virtuale senza collegare il disco crittografato. Dopo aver creato la macchina virtuale di ripristino, collegare il disco crittografato alla macchina virtuale tramite il portale di Azure.

Se il disco del sistema operativo crittografato della macchina virtuale di origine è un disco non gestito, vedere Collegare un disco non gestito a una macchina virtuale per il ripristino offline.

Installare il modulo Az PowerShell nella macchina virtuale di ripristino

Il metodo di risoluzione manuale per sbloccare un disco crittografato offline si basa sul modulo Az in PowerShell. Pertanto, è necessario installare questo modulo nella macchina virtuale di ripristino.

Connettersi alla macchina virtuale di ripristino tramite RDP.

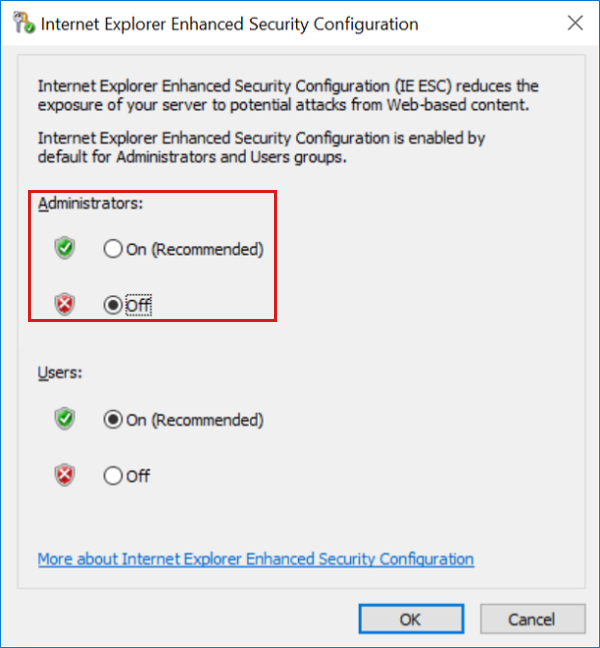

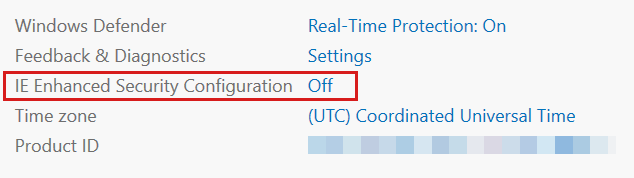

Nella macchina virtuale di ripristino, in Server Manager selezionare Server locale e quindi disattivare Configurazione sicurezza avanzata di Internet Explorer per gli amministratori.

Nella macchina virtuale di ripristino aprire una finestra di PowerShell con privilegi elevati.

Impostare il protocollo di sicurezza delle API HTTP su TLS 1.2 per la sessione corrente immettendo il comando seguente.

[Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::Tls12Nota

Il protocollo di sicurezza verrà ripristinato al valore predefinito dopo aver chiuso la sessione corrente.

Scarica l'ultima versione del pacchetto Nuget:

Install-PackageProvider -Name "Nuget" -ForceQuando la richiesta viene restituita, installare la versione più recente del pacchetto PowerShellGet.

Install-Module -Name PowerShellGet -ForceAl termine della richiesta, chiudere la finestra di PowerShell. Aprire quindi una nuova finestra di PowerShell con privilegi elevati per avviare una nuova sessione di PowerShell.

Al prompt di PowerShell installare la versione più recente del modulo Azure Az:

Install-Module -Name Az -Scope AllUsers -Repository PSGallery -ForceQuando viene restituito il prompt, installare il pacchetto Az.Account 1.9.4:

Install-Module -Name Az.Accounts -Scope AllUsers -RequiredVersion "1.9.4" -Repository PSGallery -Force

Recuperare il nome del file BEK

Nel portale di Azure passare all'insieme di credenziali delle chiavi usato per crittografare la macchina virtuale di origine. Se non si conosce il nome dell'insieme di credenziali delle chiavi, immettere il comando seguente al prompt in Azure Cloud Shell e cercare il valore accanto a "sourceVault" nell'output:

az vm encryption show --name MyVM --resource-group MyResourceGroupNel menu a sinistra selezionare Criteri di accesso.

Nei criteri di accesso dell'insieme di credenziali delle chiavi assicurarsi che all'account utente usato per accedere alla sottoscrizione di Azure siano concesse le autorizzazioni seguenti: Operazioni di gestione delle chiavi: Get, List, Update, Create Cryptographic Operations: Unwrap key Secret Permissions: Get, List, Set

Tornare alla macchina virtuale di ripristino e alla finestra di PowerShell con privilegi elevati.

Impostare il protocollo di sicurezza delle API HTTP su TLS 1.2 per la sessione corrente immettendo il comando seguente.

[Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::Tls12Immettere il comando seguente per avviare il processo di accesso alla sottoscrizione di Azure, sostituendo "[SubscriptionID]" con l'ID sottoscrizione di Azure:

Add-AzAccount -SubscriptionID <SubscriptionID>Seguire le istruzioni per completare il processo di accesso alla sottoscrizione di Azure.

Nella macchina virtuale di ripristino aprire una finestra ISE Windows PowerShell con privilegi elevati ed espandere il riquadro script (in alto).

Nella finestra di PowerShell ISE con privilegi elevati incollare lo script seguente nel riquadro script vuoto. Sostituire "myVM" con la macchina virtuale di origine (non riuscita) e "myKeyVault" con il nome dell'insieme di credenziali delle chiavi.

if ((Get-AzContext) -ne $Null) { $vmName = "MyVM" $vault = "myKeyVault" # Get the Secrets for all VM Drives from Azure Key Vault Get-AzKeyVaultSecret -VaultName $vault | where {($_.Tags.MachineName -eq $vmName) -and ($_.ContentType -match 'BEK')} ` | Sort-Object -Property Created ` | ft Created, ` @{Label="Content Type";Expression={$_.ContentType}}, ` @{Label ="Volume"; Expression = {$_.Tags.VolumeLetter}}, ` @{Label ="DiskEncryptionKeyFileName"; Expression = {$_.Tags.DiskEncryptionKeyFileName}}, ` @{Label ="URL"; Expression = {$_.Id}} } else { Write-Output "Please log in first with Add-AzAccount" }Selezionare Esegui script per eseguire lo script.

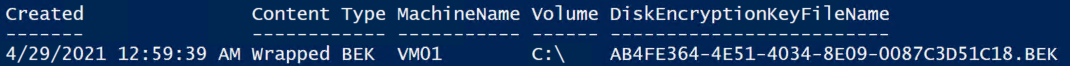

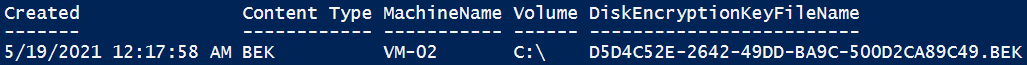

Nell'output cercare il valore sotto DiskEncryptionKeyFileName per il nome del file BEK.

Nell'output di esempio seguente, il nome del file BEK (nome segreto + ". L'estensione di file BEK) è AB4FE364-4E51-4034-8E09-0087C3D51C18. BEK. Registrare questo valore perché verrà usato nel passaggio successivo. Se vengono visualizzati due volumi duplicati, il volume con il timestamp più recente è il file BEK corrente usato dalla macchina virtuale di ripristino.

Se il valore Tipo di contenuto nell'output è BEK wrapped, come nell'esempio precedente, passare a Scarica e annulla il wrapping della chiave BEK. Se il valore Tipo di contenuto nell'output è semplicemente BEK, come nell'esempio seguente, passare alla sezione successiva per scaricare la chiave BEK nella macchina virtuale di ripristino.

Scaricare bek nella macchina virtuale di ripristino

Nella macchina virtuale di ripristino creare una cartella denominata "BEK" (senza virgolette) nella radice del volume C.

Copiare e incollare lo script di esempio seguente in un riquadro di script di PowerShell ISE vuoto.

Nota

Sostituire i valori per "$vault" e "$bek" con i valori per l'ambiente. Per il valore $bek, usare il nome del segreto ottenuto nell'ultima procedura. Il nome del segreto è il nome del file BEK senza l'estensione "bek".

$vault = "myKeyVault" $bek = "EF7B2F5A-50C6-4637-0001-7F599C12F85C" $keyVaultSecret = Get-AzKeyVaultSecret -VaultName $vault -Name $bek $bstr = [Runtime.InteropServices.Marshal]::SecureStringToBSTR($keyVaultSecret.SecretValue) $bekSecretBase64 = [Runtime.InteropServices.Marshal]::PtrToStringAuto($bstr) $bekFileBytes = [Convert]::FromBase64String($bekSecretbase64) $path = "C:\BEK\DiskEncryptionKeyFileName.BEK" [System.IO.File]::WriteAllBytes($path,$bekFileBytes)Nella finestra di PowerShell ISE selezionare Esegui script. Se lo script viene eseguito correttamente, non verrà visualizzato alcun messaggio di output o di completamento. Tuttavia, il nuovo file verrà creato nella cartella C:\BEK . La cartella C:\BEK deve essere già esistente.

Passare a Verificare che lo script sia stato completato correttamente.

Scaricare e annullare il wrapping della chiave BEK

Nella macchina virtuale di ripristino creare una cartella denominata "BEK" (senza virgolette) nella radice del volume C.

Registrare i valori seguenti nel Blocco note. Verrà richiesto di fornirli durante l'esecuzione dello script.

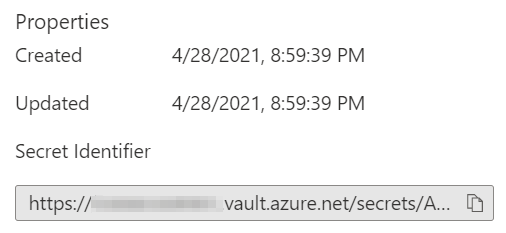

secretUrl. Si tratta dell'URL del segreto archiviato nell'insieme di credenziali delle chiavi. Un URL segreto valido usa il formato seguente: <<

https://[key> nome dell'insieme di credenziali].vault.azure.net/secrets/[NOME BEK]/[ID versione]>Per trovare questo valore nel portale di Azure, passare al pannello Segreti nell'insieme di credenziali delle chiavi. Selezionare il nome BEK determinato nel passaggio precedente, Recuperare il nome del file BEK. Selezionare l'identificatore di versione corrente e quindi leggere l'URL dell'identificatore del segreto sotto Proprietà. È possibile copiare questo URL negli Appunti.

keyVaultResourceGroup. Gruppo di risorse dell'insieme di credenziali delle chiavi.

kekUrl. Questo è l'URL della chiave usata per proteggere la chiave bek. Un URL kek valido usa il formato seguente: <<

https://[key> nome dell'insieme di credenziali].vault.azure.net/keys/[nome chiave]/[ID versione]>È possibile ottenere questo valore nel portale di Azure passando al pannello Chiavi nell'insieme di credenziali delle chiavi, selezionando il nome della chiave usata come CHIAVE CHIAVE, selezionando l'identificatore di versione corrente e quindi leggendo l'URL dell'identificatore di chiave sotto Proprietà. È possibile copiare questo URL negli Appunti.

secretFilePath. Si tratta del nome percorso completo del percorso in cui archiviare il file BEK. Ad esempio, se il nome del file BEK è AB4FE364-4E51-4034-8E06-0087C3D51C18. BEK, è possibile immettere C:\BEK\AB4FE364-4E51-4034-8E06-0087C3D51C18. BEK. La cartella C:\BEK deve essere già esistente.

Passare alla pagina seguente per scaricare lo script usato per generare il file BEK per sbloccare il disco crittografato.

Nella pagina selezionare Raw.On the page, select Raw.

Copiare e incollare il contenuto dello script in un riquadro di script vuoto in una finestra di PowerShell ISE con privilegi elevati nella macchina virtuale di ripristino.

Selezionare Esegui script.

Quando viene richiesto, specificare i valori registrati prima di eseguire lo script. Se viene richiesto da un messaggio Di repository non attendibile, selezionare Sì a Tutti. Se lo script viene eseguito correttamente, verrà creato un nuovo file nella cartella C:\BEK . Questa cartella deve già esistere.

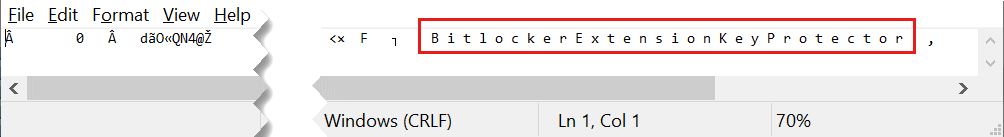

Verificare che lo script sia stato eseguito correttamente

Passare alla cartella C:\BEK nel computer locale e individuare il nuovo file di output.

Aprire il file nel Blocco note. Se lo script è stato eseguito correttamente, la frase BitLocker Extension Key Protector si trova nella riga superiore del file se si scorre verso destra.

Sbloccare il disco collegato

È ora possibile sbloccare il disco crittografato.

Nella macchina virtuale di ripristino, in Gestione dischi portare online il disco crittografato collegato se non è già online. Si noti la lettera di unità del volume crittografato BitLocker.

Al prompt dei comandi immettere il comando seguente.

Nota

In questo comando sostituire "<ENCRYPTED DRIVE LETTER>" con la lettera del volume crittografato e "<. BEK FILE PATH>" con il percorso completo del file BEK appena creato nella cartella C:\BEK.

manage-bde -unlock <ENCRYPTED DRIVE LETTER>: -RecoveryKey <.BEK FILE PATH>Ad esempio, se l'unità crittografata è F e il nome del file BEK è "DiskEncryptionKeyFileName.BEK", eseguire il comando seguente:

manage-bde -unlock F: -RecoveryKey C:\BEK\DiskEncryptionKeyFileName.BEKSe l'unità crittografata è F e il nome del file BEK è "EF7B2F5A-50C6-4637-9F13-7F599C12F85C. BEK", eseguire il comando seguente:

manage-bde -unlock F: -RecoveryKey C:\BEK\EF7B2F5A-50C6-4637-9F13-7F599C12F85C.BEKVerrà visualizzato un output simile all'esempio seguente:

The file "C:\BEK\0D44E996-4BF3-4EB0-B990-C43C250614A4.BEK" successfully unlocked volume F:.Ora che è possibile accedere al volume, è possibile eseguire la risoluzione dei problemi e la mitigazione in base alle esigenze, ad esempio leggendo i log o eseguendo uno script.

Importante

Il processo di sblocco consente di accedere al disco, ma non decrittografa il disco. Il disco rimane crittografato dopo lo sblocco. Se è necessario decrittografare il disco, usare il comando manage-bde <volume> -off per avviare il processo di decrittografia e manage-bde <drive> -status per controllare lo stato della decrittografia.

Al termine dei ripristini e se il disco è gestito, è possibile passare a Sostituire il disco del sistema operativo della macchina virtuale di origine (dischi gestiti). Se invece il disco non è gestito, è possibile usare i passaggi basati sull'interfaccia della riga di comando descritti qui: Sostituire il disco del sistema operativo nella macchina virtuale di origine

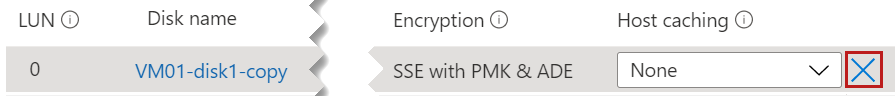

Sostituire il disco del sistema operativo della macchina virtuale di origine (dischi gestiti)

Dopo aver riparato il disco, aprire il pannello Dischi per la macchina virtuale di riparazione nel portale di Azure. Scollegare la copia del disco del sistema operativo VM di origine. Per fare ciò, individuare la riga per il nome del disco associato in Disco dati, selezionare la "X" sul lato destro di tale riga, quindi selezionare Salva.

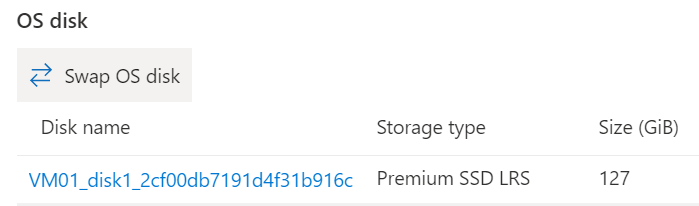

Nel portale di Azure passare alla macchina virtuale di origine (interrotta) e aprire il pannello Dischi. Selezionare quindi Scambia disco del sistema operativo per sostituire il disco del sistema operativo esistente con quello ripristinato.

Selezionare il nuovo disco ripristinato e quindi immettere il nome della macchina virtuale per verificare la modifica. Se non vedi il disco nell'elenco, attendi da 10 a 15 minuti dopo aver scollegato il disco dalla macchina virtuale per la risoluzione dei problemi.

Selezionare OK.

Operazioni successive

Se si verificano problemi di connessione alla macchina virtuale, vedere Risolvere i problemi relativi alle connessioni desktop remoto a una macchina virtuale di Azure. Per problemi con l'accesso alle applicazioni in esecuzione sulla macchina virtuale, vedere Risolvere i problemi di connettività delle applicazioni su una macchina virtuale Windows.

Contattaci per ricevere assistenza

In caso di domande o bisogno di assistenza, creare una richiesta di supporto tecnico oppure formula una domanda nel Supporto della community di Azure. È possibile anche inviare un feedback sul prodotto al feedback della community di Azure.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per