Appendice I: Creazione di account di gestione per gli account protetti e i gruppi in Active Directory

Si applica a: Windows Server 2022, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012

Una delle sfide nell'implementazione di un modello di Active Directory che non si basa sull'appartenenza permanente a gruppi dotati di privilegi elevati consiste nella necessità di un meccanismo per popolare tali gruppi quando viene richiesta l'appartenenza temporanea ai gruppi. Alcune soluzioni di gestione delle identità privilegiate necessitano che agli account del servizio del software venga concessa l'appartenenza permanente a gruppi come DA o Administrators in ogni dominio della foresta. Tuttavia, non è tecnicamente necessario che le soluzioni Privileged Identity Management (PIM) eseguano i propri servizi in contesti con privilegi elevati.

Questa appendice fornisce informazioni che è possibile usare per soluzioni PIM implementate in modo nativo o di terze parti per creare account con privilegi limitati e che possono essere controllati in maniera rigorosa, ma possono essere utilizzate per popolare i gruppi con privilegi in Active Directory quando è necessaria un’elevazione temporanea. Se si implementa PIM come soluzione nativa, questi account possono essere usati dal personale amministrativo per eseguire la popolazione temporanea del gruppo e, se si implementa PIM tramite software di terze parti, è possibile adattare tali account perché funzionino come account del servizio.

Nota

Le procedure descritte nella presente appendice forniscono un approccio alla gestione dei gruppi con privilegi elevati in Active Directory. È possibile adattare queste procedure in base alle proprie esigenze, aggiungere ulteriori restrizioni oppure omettere alcune delle restrizioni qui descritte.

Creazione di account di gestione per gli account e i gruppi protetti in Active Directory

La procedure di creazione di account che possono essere usati per gestire l'appartenenza ai gruppi dotati di privilegi senza che agli account di gestione vengano concessi diritti e autorizzazioni eccessivi è costituito da quattro attività generiche, descritte nelle istruzioni dettagliate riportate di seguito:

In primo luogo, è necessario creare un gruppo che gestirà gli account, perché questi account devono essere gestiti da un set limitato di utenti attendibili. Se non si dispone già di una struttura organizzativa che supporta la separazione di account e sistemi protetti e dotati di privilegi dalla popolazione generale nel dominio, è necessario crearne una. Sebbene non vengano fornite indicazioni specifiche in questa appendice, gli screenshot mostrano un esempio di tale gerarchia di unità organizzative.

Creare gli account di gestione. Questi account devono essere creati come account utente "normali" e non hanno diritti utente oltre a quelli già concessi agli utenti per impostazione predefinita.

Implementare restrizioni sugli account di gestione che li rendono utilizzabili solo per lo scopo specializzato per il quale sono stati creati, oltre a controllare chi può abilitare e usare gli account (il gruppo creato nel primo passaggio).

Configurare le autorizzazioni per l'oggetto AdminSDHolder in ciascun dominio per consentire agli account di gestione di modificare l'appartenenza dei gruppi dotati di privilegi nel dominio.

È necessario testare accuratamente tutte queste procedure e modificarle in base alle esigenze del proprio ambiente prima di implementarle in un ambiente di produzione. È anche necessario verificare che tutte le impostazioni funzionino come previsto (in questa appendice vengono fornite alcune procedure di test) ed è necessario testare uno scenario di ripristino di emergenza in cui gli account di gestione non siano disponibili per popolare i gruppi protetti a scopo di ripristino. Per altre informazioni sul backup e il ripristino di Active Directory, vedere la Guida dettagliata al backup e al ripristino di Active Directory Domain Services.

Nota

Implementando i passaggi descritti in questa appendice, si creeranno account che potranno gestire l'appartenenza a tutti i gruppi protetti in ogni dominio, non solo i gruppi di Active Directory con privilegi più elevati come EA, DA e BA. Per altre informazioni sui gruppi protetti in Active Directory, vedere Appendice C: Account e gruppi protetti e in Active Directory.

Istruzioni dettagliate per la creazione di account di gestione per i gruppi protetti

Creazione di un gruppo per abilitare e disabilitare gli account di gestione

Gli account di gestione devono reimpostare le password a ogni utilizzo e devono essere disabilitati quando le attività li richiedono sono completate. Sebbene sia possibile prendere in considerazione anche l'implementazione dei requisiti di accesso della smart card per questi account, si tratta di una configurazione facoltativa e queste istruzioni presuppongono che gli account di gestione vengano configurati con un nome utente e una password lunga e complessa come livello minimo di controllo. In questo passaggio si creerà un gruppo che dispone delle autorizzazioni per reimpostare la password per gli account di gestione e per abilitare e disabilitare gli account.

Per creare un gruppo in grado di abilitare e disabilitare gli account di gestione, seguire la procedura seguente:

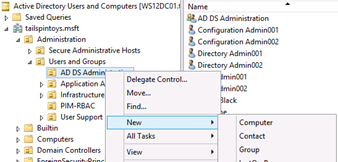

Nella struttura dell’unità organizzativa in cui si troveranno gli account di gestione, fare clic con il pulsante destro del mouse sull'unità organizzativa all’interno del quale si vuole creare il gruppo, selezionare Nuovoe fare clic su Gruppo.

Nella finestra di dialogo Nuovo oggetto - Gruppo immettere un nome per il gruppo. Se si prevede di usare questo gruppo per "attivare" tutti gli account di gestione nella foresta, impostarlo come gruppo di sicurezza universale. Se si dispone di una foresta a dominio singolo o se si prevede di creare un gruppo in ogni dominio, è possibile creare un gruppo di sicurezza globale. Fare clic su OK per creare il gruppo.

Fare clic con il pulsante destro del mouse sul gruppo appena creato, fare clic su Proprietàe selezionare la scheda Oggetto . Nella finestra di dialogo Proprietà oggetto del gruppo selezionare Proteggi oggetto da eliminazioni accidentali, che non solo impedirà a utenti con autorizzazioni diverse di eliminare il gruppo, ma anche si spostarlo in un'altra OU a meno che l'attributo non venga prima deselezionato.

Nota

Se sono già state configurate le autorizzazioni per le unità organizzative generative del gruppo al fine di limitare l'amministrazione a un set limitato di utenti, potrebbe non essere necessario eseguire i passaggi seguenti. Vengono forniti qui in modo che, anche se non è ancora stato implementato un controllo amministrativo limitato sulla struttura organizzativa in cui è stato creato il gruppo, è possibile proteggerlo da eventuali modifiche da parte di utenti non autorizzati.

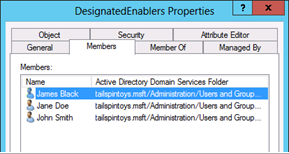

Fare clic sulla scheda Membri e aggiungere gli account dei membri del team che saranno responsabili dell'abilitazione degli account di gestione o del popolamento dei gruppi protetti quando necessario.

Se non è già stato fatto, nella console Utenti e computer di Active Directory, fare clic su Visualizza e selezionare Funzionalità avanzate. Fare clic con il pulsante destro del mouse sul gruppo appena creato, fare clic su Proprietà e selezionare la scheda Sicurezza. Nella scheda Sicurezza fare clic su Avanzate.

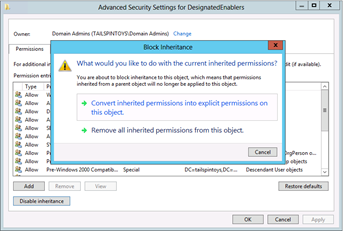

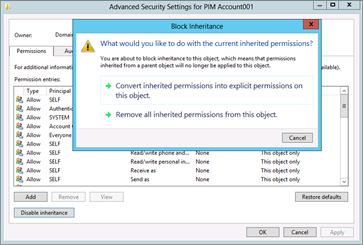

Nella finestra di dialogo Impostazioni di sicurezza avanzate per [Gruppo], fare clic su Disabilita ereditarietà. Quando richiesto, fare clic su Converti autorizzazioni ereditate in autorizzazioni esplicite per questo oggetto e fare clic su OK per tornare alla finestra di dialogo Sicurezza del gruppo.

Nella scheda Sicurezza, rimuovere i gruppi ai quali non deve essere concessa l’autorizzazione ad accedere a questo gruppo. Ad esempio, se non si vuole che gli utenti autenticati siano in grado di leggere il nome e le proprietà generali del gruppo, è possibile rimuovere tale ACE. Inoltre, è possibile rimuovere gli ACL, ad esempio quelli per gli operatori account e per l’accesso compatibile con le versioni antecedenti a Windows 2000 Server. È tuttavia consigliabile mantenere un set minimo di autorizzazioni oggetto. Lasciare intatti i seguenti ACL:

SELF

SYSTEM

Domain Admins

Amministratori Enterprise

Amministratori

Gruppo di accesso alle autorizzazioni di Windows (se applicabile)

CONTROLLER DI DOMINIO ORGANIZZAZIONE

Anche se può sembrare poco intuitivo consentire la gestione di questo gruppo ai gruppi dotati di privilegi più elevati in Active Directory, l'obiettivo di implementare queste impostazioni non è impedire ai membri di tali gruppi di apportare modifiche autorizzate. Invece, l'obiettivo è garantire che, quando si ha occasione di richiedere livelli molto elevati di privilegi, le modifiche autorizzate abbiano esito positivo. Questo è il motivo per cui la modifica di annidamento, diritti e autorizzazioni dei gruppi con privilegi predefiniti viene qui sconsigliata. Lasciando intatte le strutture predefinite e svuotando l'appartenenza dei gruppi con privilegi più elevati nella directory è possibile creare un ambiente più sicuro e che funziona ancora come previsto.

Nota

Se non sono già stati configurati criteri di controllo per gli oggetti nella struttura dell'unità organizzativa in cui è stato creato questo gruppo, è necessario configurare il controllo al fine di registrare le modifiche al gruppo.

È stata completata la configurazione del gruppo che verrà usata per "controllare" gli account di gestione laddove necessario e "archiviare" gli account una volta completate le loro attività.

Creazione degli account di gestione

È consigliabile creare almeno un account che verrà usato per gestire l'appartenenza ai gruppi con privilegi nell'installazione di Active Directory e, preferibilmente, un secondo account da utilizzare come backup. Indipendentemente dal fatto che si scelga di creare gli account di gestione in un singolo dominio nella foresta e di concedere loro funzionalità di gestione per i gruppi protetti di tutti i domini oppure di implementare gli account di gestione in ciascun dominio della foresta, le procedure sono di fatto le stesse.

Nota

I passaggi descritti in questo documento presuppongono che non siano ancora stati implementati dei controlli degli accessi in base al ruolo e gestione delle identità con privilegi per Active Directory. Pertanto, alcune procedure devono essere eseguite da un utente il cui account è membro del gruppo Domain Admins per il dominio in questione.

Quando si usa un account con privilegi DA, è possibile accedere a un controller di dominio per eseguire le attività di configurazione. I passaggi che non richiedono privilegi DA possono essere eseguiti da account con privilegi inferiori connessi alle workstation amministrative. Le schermate che mostrano finestre di dialogo con bordi azzurri rappresentano le attività che possono essere eseguite su un controller di dominio. Le schermate che mostrano finestre di dialogo colorate in blu rappresentano le attività che possono essere eseguite nelle workstation amministrative da parte di account dotati di privilegi limitati.

Per creare gli account di gestione, seguire questi passaggi:

Accedere a un controller di dominio con un account membro del gruppo DA del dominio.

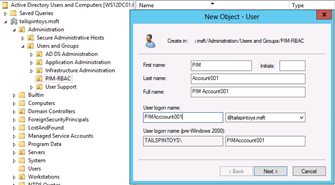

Avviare Utenti e computer di Active Directory e passare all'unità organizzativa in cui verrà creato l'account di gestione.

Fare clic con il pulsante destro del mouse sull'unità organizzativa e scegliere Nuovo e selezionare Utente.

Nella finestra di dialogo Nuovo oggetto - Utente, immettere le informazioni di denominazione desiderate per l'account e fare clic su Avanti.

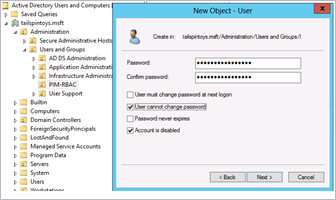

Specificare una password iniziale per l'account utente, deselezionare L’utente deve modificare la password all'accesso successivo, selezionare L’utente non può modificare la password e Account disabilitato, quindi fare clic su Avanti.

Verificare che i dettagli dell'account siano corretti e fare clic su Fine.

Fare clic con il pulsante destro del mouse sull'oggetto utente appena creato e scegliere Proprietà.

Fare clic sulla scheda Account.

Nel campo Opzioni account, selezionare il flag Account sensibile che non può essere delegato, Account che supporta la crittografia Kerberos AES a 128 bit e/o il flag Account che supporta la crittografia Kerberos AES 256 e fare clic su OK.

Nota

Poiché questo account, al pari di altri, avrà una funzione limitata ma potente, dovrà essere usato solo in host amministrativi sicuri. Per tutti gli host amministrativi sicuri nell'ambiente è consigliabile implementare l'impostazione Criteri di gruppo Sicurezza di rete: configurare i tipi di crittografia consentiti per Kerberos, al fine di consentire solo i tipi di crittografia più sicuri implementabili per gli host sicuri.

Anche se l'implementazione di tipi di crittografia più sicuri per gli host non riduce gli attacchi di furto di credenziali, l'impiego e la configurazione appropriati degli host sicuri fa molto. Impostare tipi di crittografia più avanzati per gli host utilizzati solo dagli account dotati di privilegi riduce semplicemente la superficie complessiva dei computer esposta all’attacco.

Per altre informazioni sulla configurazione dei tipi di crittografia applicabili a sistemi e account, vedere Configurazioni di Windows per il tipo di crittografia supportato da Kerberos.

Queste impostazioni sono supportate solo nei computer che eseguono Windows Server 2012, Windows Server 2008 R2, Windows 8 o Windows 7.

Nella scheda Oggetto, selezionare Proteggi oggetto dall'eliminazione accidentale. Ciò non solo impedirà l'eliminazione dell'oggetto (anche da parte degli utenti autorizzati), ma ne impedirà lo spostamento in un'unità organizzativa diversa nell’ambito della gerarchia di Active Directory Domain Services, a meno che la casella di controllo non venga prima deselezionata da un utente dotato della debita autorizzazione.

Fare clic sulla scheda Controllo remoto.

Deselezionare il flag Abilita controllo remoto. Non è mai necessario che il personale di supporto si connetta alle sessioni di questo account per implementare le correzioni.

Nota

Ogni oggetto in Active Directory deve avere un proprietario IT e un proprietario aziendale designati, come descritto in Pianificazione della compromissione. Se si esegue il rilevamento della proprietà degli oggetti di Active Directory Domain Services in Active Directory (anziché in un database esterno), è necessario immettere le informazioni di proprietà appropriate tra le proprietà dell’oggetto.

In questo caso, il proprietario aziendale è molto probabilmente una divisione IT e non esiste un divieto al fatto che i proprietari aziendali coincidano con quelli IT. L’importanza di stabilire la proprietà degli oggetti consiste nel consentire l’identificazione dei contatti quando è necessario apportare modifiche agli oggetti, magari ad anni dalla loro creazione iniziale.

Fare clic sulla scheda Organizzazione.

Immettere tutte le informazioni necessarie negli standard degli oggetti di Active Directory Domain Services.

Fare clic sulla scheda Accesso esterno.

Nel campo Autorizzazione accesso alla rete, selezionare Nega accesso. Questo account non dovrà mai connettersi tramite una connessione remota.

Nota

È improbabile che questo account venga usato per accedere ai controller di dominio di sola lettura (RODC) presenti nell'ambiente. Tuttavia, se le circostanze dovessero mai richiedere che l'account acceda a un controller di dominio di sola lettura, è necessario aggiungere tale account al gruppo di replica delle password del controller di dominio di sola lettura negato, in modo che la password non venga memorizzata nella cache del controller di dominio di sola lettura.

Anche se la password dell'account deve essere reimpostata dopo ogni utilizzo e l'account deve essere disabilitato, l'implementazione di questa impostazione non ha un effetto deleterio sull'account e potrebbe tornare utile in situazioni in cui un amministratore dimentica di reimpostare la password dell'account e disabilitarla.

Fare clic sulla scheda Membro di.

Fare clic su Aggiungi.

Digitare Gruppo di replica password di controller di dominio di sola lettura nella finestra di dialogo Seleziona utenti, Contatti, Computer e fare clic su Controlla nomi. Quando il nome del gruppo appare sottolineato nella selezione oggetti, fare clic su OK e verificare che l'account sia ora membro dei due gruppi visualizzati nello screenshot seguente. Non aggiungere l'account ad alcun gruppo protetto.

Fare clic su OK.

Selezionare la scheda Sicurezza e fare clic su Avanzate.

Nella finestra di dialogo Impostazioni di sicurezza avanzate, fare clic su Disabilita ereditarietà e copiare le autorizzazioni ereditate come autorizzazioni esplicite, facendo clic su Aggiungi.

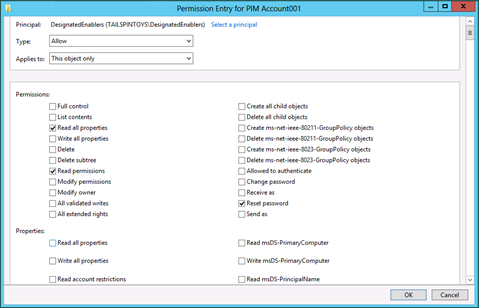

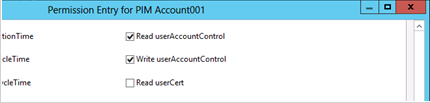

Nella finestra di dialogo Voce di autorizzazione per [Account], fare clic su Seleziona un'entità e aggiungere il gruppo creato nella procedura precedente. Scorrere fino alla fine della finestra di dialogo e fare clic su Cancella tutto per rimuovere tutte le autorizzazioni predefinite.

Scorrere fino alla parte superiore della finestra di dialogo Immissione autorizzazione. Assicurarsi che l'elenco a discesa Tipo sia impostato su Consenti e nell'elenco a discesa Si applica a selezionare Solo questo oggetto.

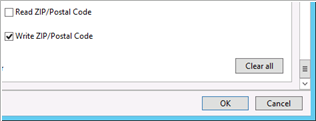

Nel campo Autorizzazioni, selezionare Leggi tutte le proprietà, Autorizzazioni di lettura e Reimposta password.

Nel campo Proprietà, selezionare Lettura userAccountControle Scrittura userAccountControl.

Fare clic su OK, e nuovamente su OK nella finestra di dialogo Impostazioni di sicurezza avanzate.

Nota

L'attributo userAccountControl controlla più opzioni di configurazione dell'account. Non è possibile concedere l'autorizzazione per modificare solo alcune delle opzioni di configurazione quando si concede l'autorizzazione di scrittura all'attributo.

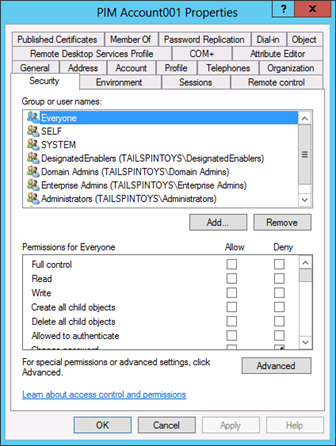

Nel campo Nome gruppo o utente della scheda Sicurezza rimuovere tutti i gruppi che non devono essere autorizzati ad accedere o a gestire l'account. Non rimuovere i gruppi configurati con gli ACL negati, ad esempio il gruppo Ognuno e l'account SELF calcolato (dato che ACE è stato impostato quando il flag l’utente non è in grado di modificare la password è stato abilitato durante la creazione dell'account). Inoltre, non rimuovere il gruppo appena aggiunto, l'account SYSTEM o i gruppi come EA, DA, BA o il gruppo di accesso alle autorizzazioni di Windows.

Fare clic su Avanzate e verificare che la finestra di dialogo Impostazioni di sicurezza avanzate appaia simile alla schermata seguente.

Fare clic su OK e di nuovo su OK per chiudere la finestra di dialogo delle proprietà dell'account.

La configurazione del primo account di gestione è stata completata. L'account verrà testato in una procedura successiva.

Creazione di account di gestione aggiuntivi

È possibile creare account di gestione aggiuntivi ripetendo i passaggi precedenti, copiando l'account appena creato o creando uno script per creare gli account con le impostazioni di configurazione desiderate. Si noti, tuttavia, che se si copia l'account appena creato, molte delle impostazioni personalizzate e gli ACL non verranno copiati nel nuovo account e sarà necessario ripetere la maggior parte dei passaggi di configurazione.

È invece possibile creare un gruppo a cui si delegano i diritti per popolare e rimuovere il popolamento dei gruppi protetti, ma sarà necessario proteggere il gruppo e gli account inseriti. Poiché nella directory devono essere presenti pochissimi account che hanno la possibilità di gestire l'appartenenza ai gruppi protetti, la creazione di singoli account potrebbe essere l'approccio più semplice.

Indipendentemente dal modo in cui si sceglie di creare un gruppo in cui si inseriscono gli account di gestione, è necessario assicurarsi che ogni account sia protetto come descritto in precedenza. È inoltre consigliabile implementare restrizioni degli oggetti Criteri di gruppo (GPO) simili a quelle descritte nell'Appendice D: Protezione degli account predefiniti Administrator in Active Directory.

Controllo degli account di gestione

È consigliabile configurare il controllo nell'account per registrare, quanto meno, tutte le scritture nell'account. Ciò consentirà di identificare non solo l'abilitazione corretta dell'account e la reimpostazione della password durante gli usi autorizzati, ma anche di identificare i tentativi di modificare l'account da parte di utenti non autorizzati. Le scritture non riuscite nell'account devono essere acquisite nel sistema SIEM (Security Information and Event Monitoring) (se applicabile) e devono attivare avvisi che forniscono notifiche al personale responsabile dell'analisi delle compromissioni potenziali.

Le soluzioni SIEM accettano informazioni sugli eventi dalle fonti di sicurezza coinvolte (ad esempio, registri eventi, dati dell'applicazione, flussi di rete, prodotti antimalware e fonti di rilevamento delle intrusioni), collazionano i dati e tentano di creare visualizzazioni intelligenti e azioni proattive. Esistono molte soluzioni SIEM commerciali e molte aziende creano implementazioni private. Una soluzione SIEM ben progettata e implementata in modo appropriato può migliorare significativamente le funzionalità di monitoraggio della sicurezza e di risposta agli eventi imprevisti. Tuttavia, le funzionalità e l'accuratezza variano notevolmente a seconda delle soluzioni. Le soluzioni SIEM non rientrano nell'ambito di questo documento, ma le raccomandazioni specifiche sugli eventi ivi contenute devono essere prese in considerazione da qualsiasi implementatore SIEM.

Per altre informazioni sulle impostazioni di configurazione di controllo consigliate per i controller di dominio, vedere Monitoraggio di Active Directory per i segni di compromissione. Le impostazioni di configurazione specifiche del controller di dominio sono disponibili in Monitoraggio di Active Directory per i segni di compromissione.

Abilitazione degli account di gestione per modificare l'appartenenza ai gruppi protetti

In questa procedura verranno configurate le autorizzazioni per l'oggetto AdminSDHolder del dominio per consentire agli account di gestione appena creati di modificare l'appartenenza dei gruppi protetti nel dominio. Questa procedura non può essere eseguita tramite un'interfaccia utente grafica (GUI).

Come descritto nell'Appendice C: Account e gruppi protetti in Active Directory, l'ACL nell'oggetto AdminSDHolder di un dominio viene effettivamente "copiato" in oggetti protetti quando viene eseguita l'attività SDProp. I gruppi e gli account protetti non ereditano le autorizzazioni dall'oggetto AdminSDHolder; le relative autorizzazioni vengono impostate in modo esplicito, in modo che corrispondano a quelle nell'oggetto AdminSDHolder. Pertanto, quando si modificano le autorizzazioni per l'oggetto AdminSDHolder, è necessario modificarle per gli attributi appropriati al tipo dell'oggetto protetto di destinazione.

In questo caso, si concederanno gli account di gestione appena creati per consentire loro di leggere e scrivere l'attributo membri negli oggetti gruppo. Tuttavia, l'oggetto AdminSDHolder non è un oggetto gruppo e gli attributi di gruppo non vengono esposti nell'editor ACL grafico. Per questo motivo, si implementeranno le modifiche alle autorizzazioni tramite l'utilità della riga di comando Dsacls. Per concedere agli account di gestione (disabilitati) le autorizzazioni per modificare l'appartenenza ai gruppi protetti, seguire questi passaggi:

Accedere a un controller di dominio, preferibilmente il controller di dominio che detiene il ruolo di PDC Emulator (PDCE), con le credenziali di un account utente che è stato creato membro del gruppo DA nel dominio.

Aprire un prompt dei comandi con privilegi elevati facendo clic con il pulsante destro del mouse su Prompt dei comandi e quindi su Esegui come amministratore.

Quando viene richiesto di approvare l'elevazione dei privilegi, fare clic su Sì.

Nota

Per altre informazioni sull'elevazione dei privilegi e sul controllo dell'account utente (UAC) in Windows, vedere Processi e interazioni sul controllo dell'account utente nel sito Web TechNet.

Al prompt dei comandi, digitare (sostituendo le informazioni specifiche del dominio) Dsacls [nome distinto dell'oggetto AdminSDHolder nel dominio] /G [UPN account di gestione]:RPWP; membro.

Il comando precedente (che non fa distinzione tra maiuscole e minuscole) funziona come segue:

Dsacls imposta o visualizza gli ACL negli oggetti directory

CN=AdminSDHolder,CN=System,DC=TailSpinToys,DC=msft identifica l'oggetto da modificare

/G indica che è in corso la configurazione di una concessione ACE

PIM001@tailspintoys.msft è il nome dell'entità utente (UPN) dell'entità di sicurezza a cui verranno concessi gli ACL

RPWP concede autorizzazioni di proprietà di lettura e scrittura

Member è il nome della proprietà (attributo) in cui verranno impostate le autorizzazioni

Per altre informazioni sull'uso di Dsacls, digitare Dsacls senza parametri al prompt dei comandi.

Se sono stati creati più account di gestione per il dominio, è necessario eseguire il comando Dsacls per ciascun account. Dopo aver completato la configurazione ACL nell'oggetto AdminSDHolder, è necessario forzare l'esecuzione di SDProp o attendere il completamento dell'esecuzione pianificata. Per informazioni sull'esecuzione manuale di SDProp, vedere "Esecuzione manuale di SDProp" nell'Appendice C: Account e gruppi protetti in Active Directory.

Quando SDProp è in esecuzione, è possibile verificare che le modifiche apportate all'oggetto AdminSDHolder siano state applicate ai gruppi protetti nel dominio. Non è possibile verificarlo visualizzando l'ACL nell'oggetto AdminSDHolder per i motivi descritti in precedenza, ma è possibile verificare che le autorizzazioni siano state applicate visualizzando gli elenchi di controllo di accesso nei gruppi protetti.

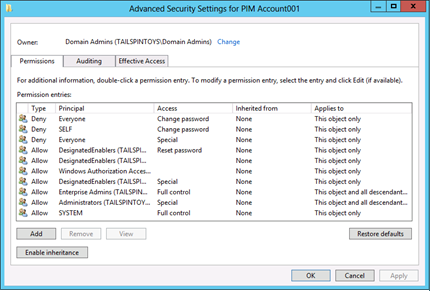

In Utenti e computer di Active Directory, verificare di aver abilitato Funzionalità avanzate. A tale scopo, fare clic su Visualizza, individuare il gruppo Domain Admins, fare clic con il pulsante destro del mouse sul gruppo e scegliere Proprietà.

Fare clic sulla scheda Sicurezza e su Avanzate per aprire la finestra di dialogo Impostazioni di sicurezza avanzate per amministratori di dominio.

Selezionare Consenti ACE per l'account di gestione e fare clic su Modifica. Verificare che all'account siano state concesse solo le autorizzazioni Membri di lettura e Membri di scrittura per il gruppo DA, quindi fare clic su OK.

Fare clic su OK nella finestra di dialogo Impostazioni di sicurezza avanzate, quindi nuovamente su OK per chiudere la finestra di dialogo delle proprietà per il gruppo DA.

È possibile ripetere i passaggi precedenti per altri gruppi protetti nel dominio; le autorizzazioni devono essere uguali per tutti i gruppi protetti. È stata completata la creazione e la configurazione degli account di gestione per i gruppi protetti in questo dominio.

Nota

Qualsiasi account autorizzato a scrivere l'appartenenza a un gruppo in Active Directory può anch’esso aggiungersi al gruppo. Tale comportamento è per impostazione predefinita e non può essere disabilitato. Per questo motivo, è consigliabile mantenere sempre disabilitati gli account di gestione quando non sono in uso e monitorare attentamente gli account quando vengono disabilitati e quando sono in uso.

Verifica delle impostazioni di configurazione del gruppo e dell'account

Dopo aver creato e configurato account di gestione in grado di modificare l'appartenenza ai gruppi protetti nel dominio (che include i gruppi EA, DA e BA con privilegi più elevati), è necessario verificare che gli account e il relativo gruppo di gestione siano stati creati in modo corretto. La verifica avviene attraverso lo svolgimento di queste attività generiche:

Testare il gruppo che può abilitare e disabilitare gli account di gestione per verificare che i membri del gruppo possano abilitare e disabilitare gli account e reimpostare le password, ma non possano eseguire altre attività amministrative sugli account di gestione.

Testare gli account di gestione per verificare che possano aggiungere e rimuovere membri a gruppi protetti nel dominio, ma non possano modificare altre proprietà di account e gruppi protetti.

Testare il gruppo che abiliterà e disabiliterà gli account di gestione

Per testare l'abilitazione di un account di gestione e la reimpostazione della relativa password, accedere a una workstation amministrativa sicura con un account membro del gruppo creato nell'Appendice I: Creazione di account di gestione per account e gruppi protetti in Active Directory.

Aprire Utenti e computer di Active Directory, fare clic con il pulsante destro del mouse sull'account di gestione e scegliere Abilita account.

Verrà visualizzata una finestra di dialogo che conferma che l'account è stato abilitato.

Reimpostare quindi la password nell'account di gestione. A tale scopo, fare di nuovo clic con il pulsante destro del mouse sull'account e scegliere Reimposta password.

Digitare una nuova password per l'account nei campi Nuova password e Conferma password, quindi fare clic su OK.

Verrà visualizzata una finestra di dialogo che conferma che la password per l'account è stata reimpostata.

Provare ora a modificare le altre proprietà dell'account di gestione. Fare clic con il pulsante destro del mouse sull'account e scegliere Proprietà, quindi selezionare la scheda Controllo remoto.

Selezionare Abilita controllo remoto e fare clic su Applica. L'operazione deve avere esito negativo e dovrebbe essere visualizzato il messaggio di errore Accesso negato.

Fare clic sulla scheda Account per l'account e tentare di modificare il nome dell'account, l’orario di accesso o le workstation di accesso. Tutte le opzioni dell'account non controllate dall'attributo userAccountControl devono risultare disattivate e non disponibili per la modifica.

Tentare di aggiungere il gruppo di gestione a un gruppo protetto, ad esempio il gruppo DA. Quando si fa clic su OK, verrà visualizzato un messaggio che informa che non si dispone delle autorizzazioni per modificare il gruppo.

Eseguire test aggiuntivi in base alle esigenze per verificare che non sia possibile configurare alcun elemento nell'account di gestione, ad eccezione delle impostazioni userAccountControl e delle reimpostazioni della password.

Nota

L'attributo userAccountControl controlla più opzioni di configurazione dell'account. Non è possibile concedere l'autorizzazione per modificare solo alcune delle opzioni di configurazione quando si concede l'autorizzazione di scrittura all'attributo.

Testare gli account di gestione

Dopo aver abilitato uno o più account che possono modificare l'appartenenza ai gruppi protetti, è possibile testare gli account per assicurarsi che possano modificare l'appartenenza a gruppi protetti, ma non siano in grado di eseguire altre modifiche su account e gruppi protetti.

Accedere a un host amministrativo sicuro come primo account di gestione.

Avviare Utenti e computer di Active Directory e individuare il gruppo Domain Admins.

Fare clic con il pulsante destro del mouse sul gruppo Domain Admins e scegliere Proprietà.

In Proprietà Domain Admins, fare clic sulla scheda Membri, quindi su Aggiungi. Immettere il nome di un account a cui verranno assegnati privilegi temporanei Domain Admins e fare clic su Controlla nomi. Quando il nome dell'account risulta sottolineato, fare clic su OK per tornare alla scheda Membri.

Nella scheda Membri della finestra di dialogo Proprietà Domain Admins, fare clic su Applica. Dopo aver fatto clic su Applica, l'account deve rimanere membro del gruppo DA e non dovrebbe essere visualizzato alcun messaggio di errore.

Fare clic sulla scheda Gestito da nella finestra di dialogo Proprietà Domain Admins Properties e verificare che non sia possibile immettere testo in alcun campo e tutti i pulsanti siano disattivati.

Fare clic sulla scheda Generale nella finestra di dialogo Proprietà Domain Admins e verificare che non sia possibile modificare alcuna informazione su tale scheda.

Ripetere questi passaggi per altri gruppi protetti in base alle esigenze. Al termine, accedere a un host amministrativo sicuro con un account membro del gruppo creato per abilitare e disabilitare gli account di gestione. Reimpostare quindi la password nell'account di gestione appena testato e disabilitare l'account. È stata completata la configurazione degli account di gestione e del gruppo che sarà responsabile dell'abilitazione e della disabilitazione degli account.