Azure Active Directory B2C のカスタム ドメインを有効にする

"開始する前に"、[ポリシーの種類の選択] セレクターを使用して、設定するポリシーの種類を選択します。 Azure Active Directory B2C には、ユーザーがアプリケーションを操作する方法を定義する 2 つの方法 (定義済みのユーザー フローを使用する、または完全に構成可能なカスタム ポリシーを使用する) があります。 この記事で必要な手順は、方法ごとに異なります。

この記事では、Azure Active Directory B2C (Azure AD B2C) のリダイレクト URL でカスタム ドメインを有効にする方法について説明します。 検証済みのカスタム ドメインを使用すると、次のような利点があります。

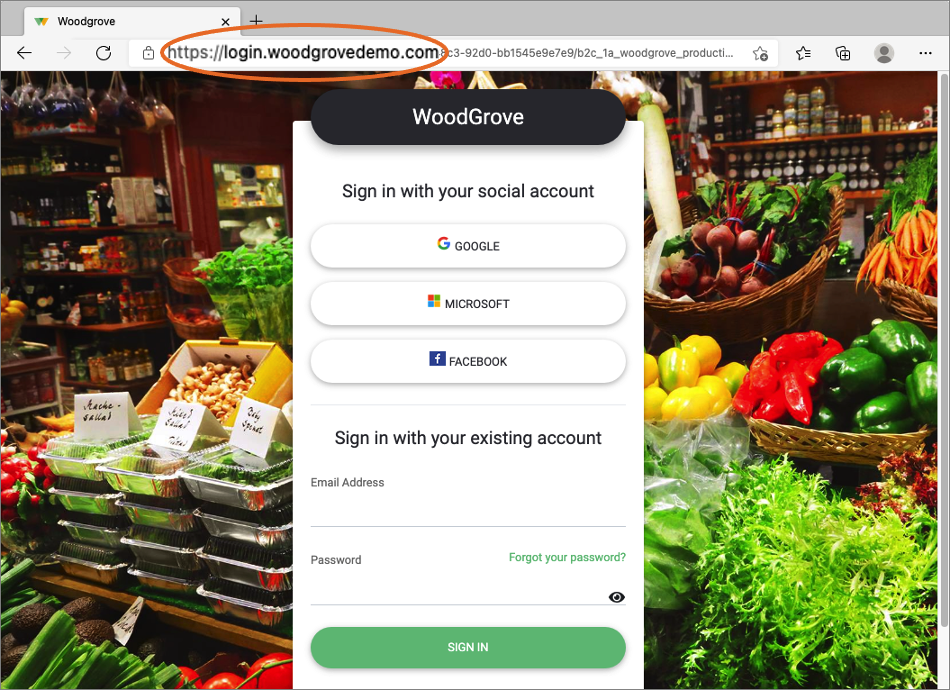

よりシームレスなユーザー エクスペリエンスが提供されます。 ユーザーの視点では、サインイン プロセス中、ユーザーは Azure AD B2C の既定ドメイン <tenant-name>.b2clogin.com にリダイレクトするのでなく、ドメインにとどまります。

サインインの間にアプリケーションと同じドメインに留まることで、サード パーティの Cookie ブロックの影響が軽減されます。

Azure AD B2C テナントに作成できるオブジェクト (ユーザー アカウントとアプリケーション) の数を、既定の 125 万から 525 万に増やします。

カスタム ドメインの概要

Azure Front Door を使用して Azure AD B2C のカスタム ドメインを有効にできます。 Azure Front Door は、Microsoft グローバル エッジ ネットワークを使用して、セキュリティで保護された高速でスケーラビリティの高い Web アプリを作成するためのグローバル エントリ ポイントです。 Azure Front Door の背後にある Azure AD B2C コンテンツをレンダリングして、Azure Front Door のオプションを構成し、アプリケーションの URL でカスタム ドメインを介してコンテンツを配信できます。

Azure AD B2C カスタム ドメインの詳細については、こちらのビデオをご覧ください。

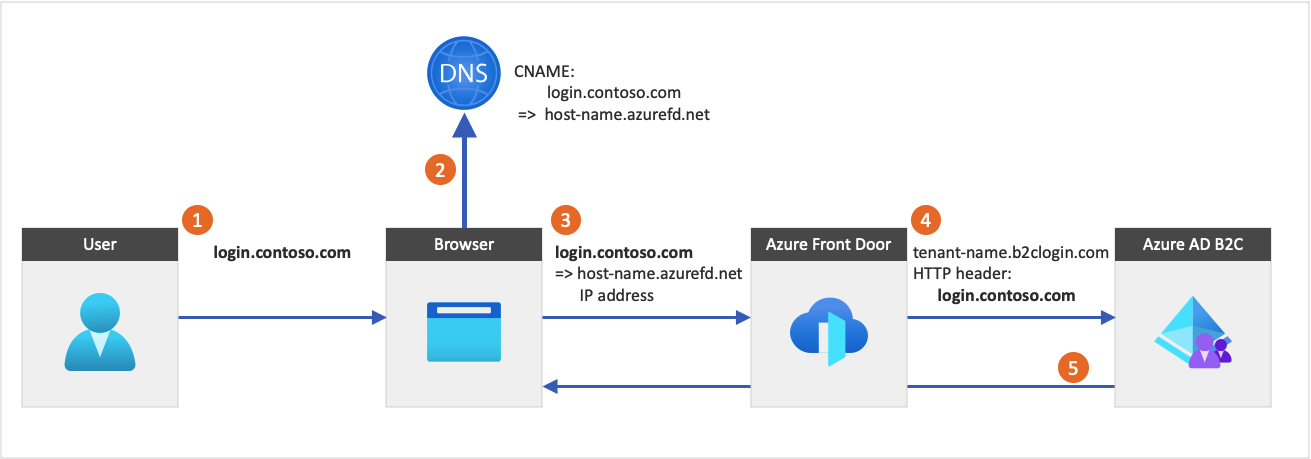

次の図は、Azure Front Door の統合を示しています。

- ユーザーは、アプリケーションからサインイン ボタンを選択すると、Azure AD B2C サインイン ページに移動します。 このページでカスタム ドメイン名が指定されます。

- Web ブラウザーによって、カスタム ドメイン名は Azure Front Door の IP アドレスに解決されます。 DNS 解決時に、カスタム ドメイン名の正規名 (CNAME) レコードが Front Door の既定フロントエンド ホスト (例:

contoso-frontend.azurefd.net) を指します。 - カスタム ドメイン (例:

login.contoso.com) 宛てのトラフィックは、指定された Front Door の既定のフロントエンド ホスト (contoso-frontend.azurefd.net) にルーティングされます。 - Azure Front Door が Azure AD B2C の

<tenant-name>.b2clogin.com既定ドメインを使用して Azure AD B2C コンテンツを呼び出します。 Azure AD B2C エンドポイントに対する要求に、元のカスタム ドメイン名が含まれます。 - Azure AD B2C は、関連するコンテンツと元のカスタム ドメインを表示して、要求に応答します。

重要

ブラウザーと Azure Front Door 間の接続は、IPv6 でなく、常に IPv4 を使用する必要があります。

カスタム ドメインを使用するときは、次の点を考慮してください。

- 複数のカスタム ドメインを設定できます。 サポートされているカスタム ドメインの最大数については、Azure AD B2C の「Microsoft Entra サービスの制限と制約」、および Azure Front Door の「Azure サブスクリプションとサービスの制限、クォータ、制約」を参照してください。

- Azure Front Door は別個の Azure サービスであるため、追加料金が発生します。 詳細については、「Front Door の価格」を参照してください。

- カスタム ドメインを構成した後も、ユーザーは Azure AD B2C の既定ドメイン名 <tenant-name>.b2clogin.com にアクセスできます (カスタム ポリシーを使用してアクセスがブロックされている場合を除く)。

- 複数のアプリケーションがある場合は、それらすべてをカスタム ドメインに移行してください (ブラウザーが、現在使用されているドメイン名の下に Azure AD B2C セッションを格納するため)。

前提条件

- ユーザー フローを作成して、ユーザーがアプリケーションにサインアップおよびサインインできるようにします。

- Web アプリケーションを登録します。

- 「Active Directory B2C でのカスタム ポリシーの概要」にある手順を完了します。

- Web アプリケーションを登録します。

ステップ 1: カスタム ドメイン名を Azure AD B2C テナントに追加する

新しい Azure AD B2C テナントにはすべて、<domainname>.onmicrosoft.com という初期ドメイン名が付きます。 初期ドメイン名は変更したり削除したりできませんが、カスタム ドメインを追加することができます。

カスタムドメインを Azure AD B2C テナントに追加するには、次の手順に従います。

カスタム ドメイン名を Microsoft Entra ID に追加します。

重要

これらの手順では、必ず Azure AD B2C テナントにサインインして Microsoft Entra ID サービスを選択してください。

ドメイン レジストラーに DNS 情報を追加します。 Microsoft Entra ID にカスタム ドメイン名を追加した後、ドメインの DNS

TXTまたはMXレコードを作成します。 ドメインのこの DNS レコードを作成することで、ドメイン名の所有権が検証されます。次の例は、login.contoso.com および account.contoso.com の TXT レコードを示しています。

名前 (ホスト名) 種類 データ ログイン (login) TXT MS=ms12345678 account TXT MS=ms87654321 TXT レコードは、サブドメイン、またはドメインのホスト名に関連付けられている必要があります。 たとえば、contoso.com ドメインの login 部分です。 ホスト名が空または

@の場合、Microsoft Entra ID は追加したカスタム ドメインを確認できません。 次の例では、レコードは両方とも正しく構成されません。名前 (ホスト名) 種類 データ TXT MS=ms12345678 @ TXT MS=ms12345678 ヒント

GoDaddy などの一般公開されている DNS サービスを使用して、カスタム ドメインを管理できます。 DNS サーバーがない場合、Azure DNS ゾーンまたは App Service ドメインを使用できます。

カスタム ドメイン名を検証します。 使用する予定の各サブドメイン (ホスト名) を検証します。 たとえば、login.contoso.com と account.contoso.com でサインインできるようになるためには、最上位ドメイン contoso.com だけでなく、両方のサブドメインを検証する必要があります。

重要

ドメインが検証された後で、作成した DNS TXT レコードを削除します。

ステップ 2: 新しい Azure Front Door インスタンスを作成する

Azure Front Door を作成するには、こちらの手順に従います。

Azure portal にサインインします。

Azure AD B2C テナントが含まれるディレクトリではなく Azure Front Door に使用する Azure サブスクリプションが含まれるディレクトリを選択するには、上部のメニューの [設定] アイコンを選択し、[ディレクトリとサブスクリプション] メニューから Azure AD B2C テナントに切り替えます。

「Front Door プロファイルの作成 - クイック作成」の手順に従って、次の設定を使用して Azure AD B2C テナントの Front Door を作成します。

キー 値 サブスクリプション Azure サブスクリプションを選択します。 Resource group 既存のリソース グループを選択するか、新しいものを作成します。 Name プロファイルに b2cazurefrontdoorなどの名前を付けます。レベル Standard と Premium のいずれかのレベルを選択します。 Standard レベルは、コンテンツ配信に最適化されています。 Premium レベルは、Standard レベルをベースに、セキュリティにも重点が置かれています。 レベルの比較に関する記事をご覧ください。 エンドポイント名 グローバルに一意のエンドポイント名 ( b2cazurefrontdoorなど) を入力します。 エンドポイントのホスト名が自動的に生成されます。配信元の種類 [ Custom] を選択します。配信元のホスト名 「 <tenant-name>.b2clogin.com」と入力します。contoso.b2clogin.comなどの Azure AD B2C テナントの名前に<tenant-name>を置き換えます。[キャッシュ] と [WAF ポリシー] は空のままにします。

Azure Front Door リソースが作成されたら、[概要] を選び、エンドポイントのホスト名をコピーします。 これは、

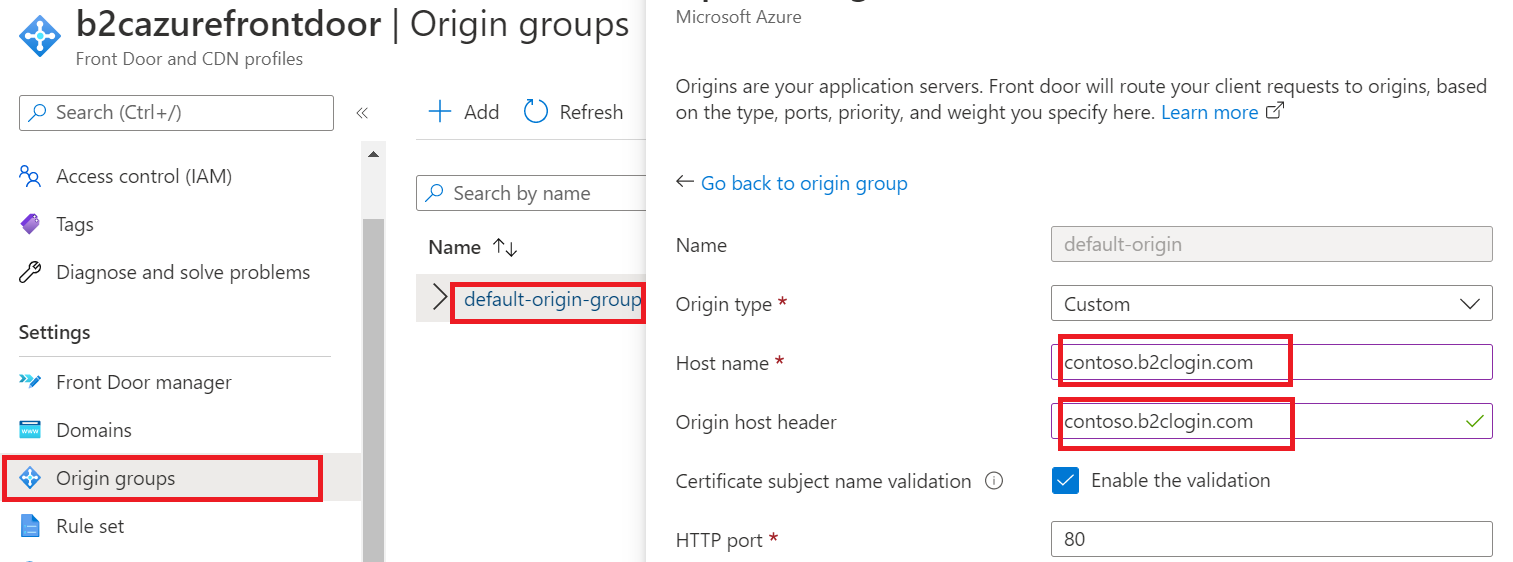

b2cazurefrontdoor-ab123e.z01.azurefd.netのように表示されます。配信元のホスト名と配信元のホスト ヘッダーの値が同じであることを確認します。

- [設定] で [配信元グループ] を選択します。

- 一覧から配信元グループ (default-origin-group など) を選択します。

- 右側のウィンドウで

contoso.b2clogin.comなど配信元のホスト名を選択します。 - [配信元の更新] ウィンドウで、ホスト名と配信元ホスト ヘッダーを同じ値に更新します。

ステップ 3: Azure Front Door でカスタム ドメインを設定する

この手順では、手順 1 で登録したカスタム ドメインを Azure Front Door に追加します。

3.1. CNAME DNS レコードを作成する

カスタム ドメインを追加するには、ドメイン プロバイダーで正規名 (CNAME) レコードを作成します。 CNAME レコードは、ソース ドメイン名を宛先ドメイン名 (別名) にマップする DNS レコードの一種です。 Azure Front Door では、ソース ドメイン名はカスタム ドメイン名であり、宛先ドメイン名は「手順 2. 新しい Azure Front Door インスタンスを作成する」で構成した Front Door の既定のホスト名です。 たとえば、「 b2cazurefrontdoor-ab123e.z01.azurefd.net 」のように入力します。

作成した CNAME レコードが Front Door によって検証されると、ソース カスタム ドメイン (login.contoso.com など) 宛てのトラフィックは、指定された宛先の Front Door 既定フロントエンド ホスト (contoso-frontend.azurefd.net など) にルーティングされます。 詳細については、「Front Door にカスタム ドメインを追加する」を参照してください。

カスタム ドメインの CNAME レコードを作成するには:

カスタム ドメインのドメイン プロバイダーの Web サイトにサインインします。

プロバイダーの資料を調べるか、 [ドメイン名] 、 [DNS] 、または [ネームサーバー管理] という名前のつけられた Web サイトの領域を探して、DNS レコードを管理するためのページを見つけます。

カスタム ドメインの CNAME レコード エントリを作成し、次の表に示すようにフィールドを入力します (フィールド名は異なる場合があります)。

source Type 宛先 <login.contoso.com>CNAME contoso-frontend.azurefd.netソース: カスタム ドメイン名 (例: login.contoso.com) を入力します。

型: 「CNAME」と入力します。

宛先: 手順 2 で作成した既定の Front Door フロントエンド ホストを入力します。 名前は、 <ホスト名> .azurefd.net の形式である必要があります。 たとえば、「

contoso-frontend.azurefd.net」のように入力します。

変更を保存します。

3.2. カスタム ドメインを Front Door と関連付ける

Azure portal ホームで、Azure Front Door リソース

myb2cazurefrontdoorを検索して選択し、開きます。左側のメニューの [設定] で、[ドメイン] を選択します。

[ドメインの追加] を選択します。

[DNS の管理] で、[All other DNS services](その他のすべての DNS サービス) を選択します。

[カスタム ドメイン] で、カスタム ドメイン (

login.contoso.comなど) を入力します。他の値は既定値のままにし、[追加] を選択します。 入力したカスタム ドメインが一覧に追加されます。

先ほど追加したドメインの [検証の状態] で、[保留中] を選択します。 TXT レコード情報を含むペインが開きます。

カスタム ドメインのドメイン プロバイダーの Web サイトにサインインします。

プロバイダーの資料を調べるか、 [ドメイン名] 、 [DNS] 、または [ネームサーバー管理] という名前のつけられた Web サイトの領域を探して、DNS レコードを管理するためのページを見つけます。

下に示すように、新しい TXT DNS レコードを作成してフィールドに入力します。

- 名前:

_dnsauth.contoso.com。ただし、_dnsauthとだけ入力します。 - 型:

TXT - 値:

75abc123t48y2qrtsz2bvk......など。

TXT DNS レコードを追加すると、Front Door リソースの [検証の状態] が最終的に [保留中] から [承認済み] に変わります。 変更を行うには、ページのリロードが必要な場合があります。

- 名前:

Azure portal に戻ります。 追加したドメインの [エンドポイントの関連付け] で、[関連付けなし] を選択します。

[エンドポイントの選択] で、ドロップダウンからホスト名エンドポイントを選択します。

[ルートの選択] の一覧で、[default-route](既定のルート) を選択し、[関連付け] を選択します。

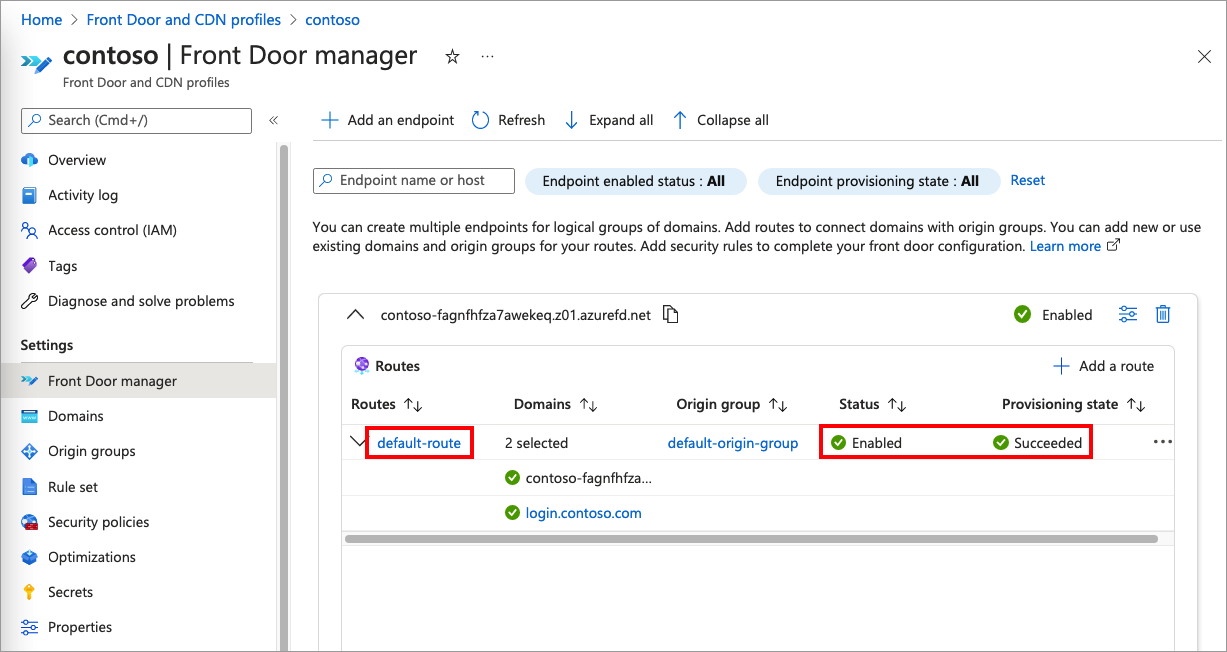

3.3 ルートを有効にする

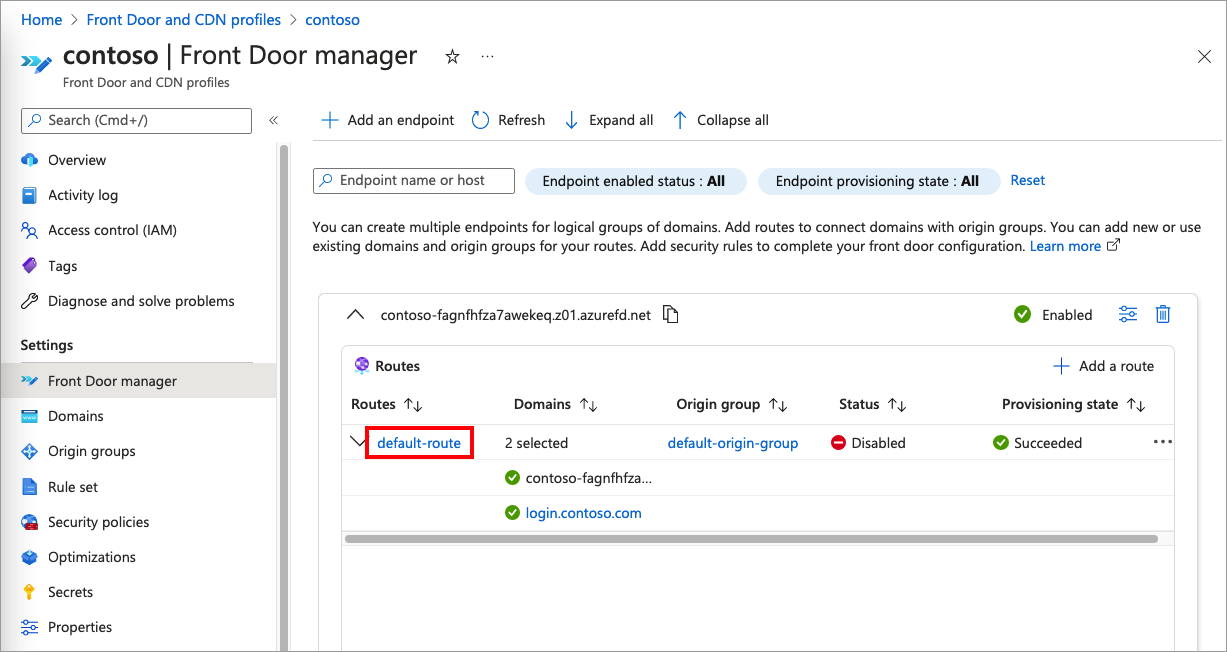

[default-route](既定のルート) では、クライアントから Azure Front Door にトラフィックがルーティングされます。 その後、Azure Front Door はお使いの構成を使用して、Azure AD B2C にトラフィックを送信します。 既定のルートを有効にするには、こちらの手順に従います。

[フロント ドア マネージャー] を選択します。

[default-route](既定のルート) を追加して有効にするには、まず Front Door マネージャーのエンドポイントの一覧からエンドポイントを展開します。 次に、[default-route](既定のルート) を選択します。

次のスクリーンショットは、既定のルートを選択する方法を示しています。

[ルートの有効化] チェック ボックスをオンにします。

[更新] を選んで変更を保存します。

ステップ 4: CORS を構成する

HTML テンプレートを使用して Azure AD B2C ユーザー インターフェイスをカスタマイズする場合は、カスタム ドメインを使用して CORS を構成する必要があります。

Azure Blob Storage のクロスオリジン リソース共有を、次の手順で構成します。

- Azure portal のストレージ アカウントに移動します。

- メニューで [CORS] を選択します。

- [許可されるオリジン] には、

https://your-domain-nameを入力します。your-domain-nameを自分のドメイン名に置き換えます。 たとえば、「https://login.contoso.com」のように入力します。 テナント名を入力するときは、すべて小文字を使用します。 - [許可されたメソッド] に、

GETとOPTIONSを両方選択します。 - [許可されたヘッダー] に、アスタリスク (*) を入力します。

- [公開されるヘッダー] に、アスタリスク (*) を入力します。

- [最長有効期間] には「200」と入力します。

- [保存] を選択します。

カスタム ドメインのテスト

Azure portal にサインインします。

複数のテナントにアクセスできる場合、上部のメニューの [設定] アイコンを選択し、[ディレクトリとサブスクリプション] メニューからお使いの Azure AD B2C テナントに切り替えます。

Azure portal で、 [Azure AD B2C] を検索して選択します。

[ポリシー] で [ユーザー フロー (ポリシー)] を選択します。

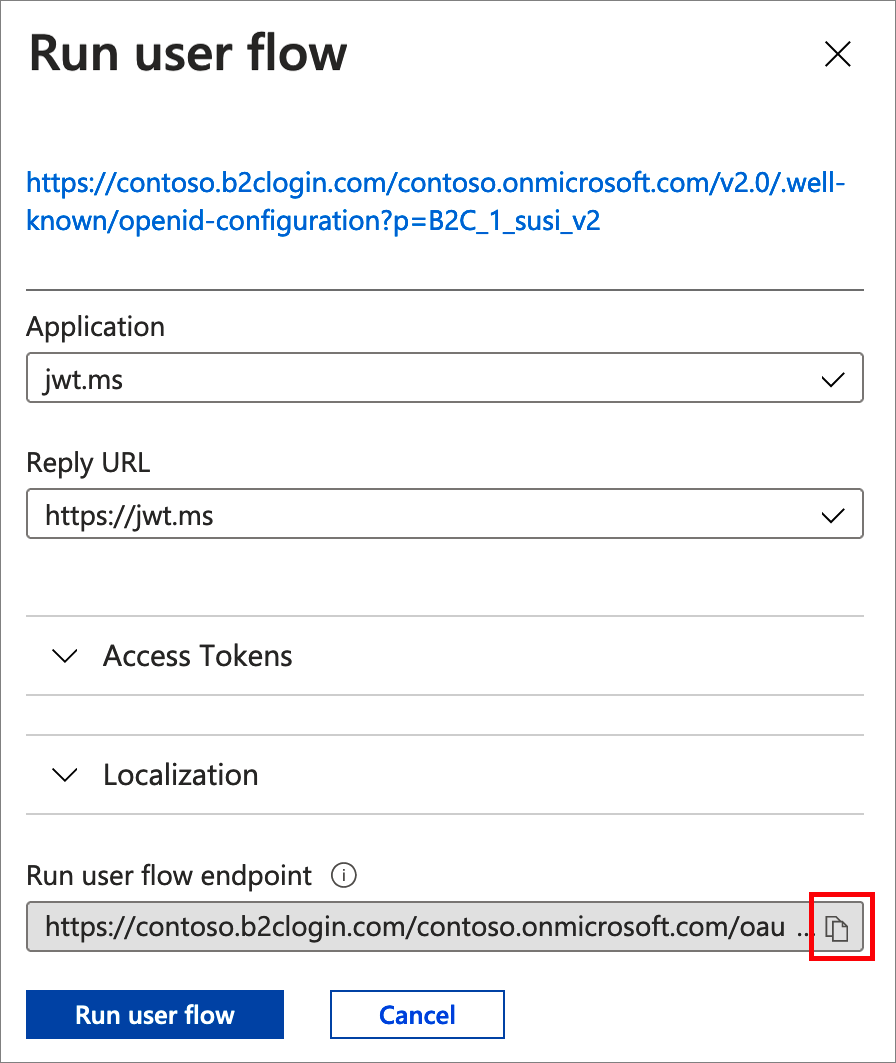

ユーザー フローを選択して、 [ユーザー フローの実行] を選択します。

[アプリケーション] で、以前に登録した webapp1 という名前の Web アプリケーションを選択します。 [応答 URL] に

https://jwt.msと表示されます。[ユーザー フロー エンドポイントを実行] の URL をコピーします。

カスタム ドメインを使用したサインインをシミュレートするには、Web ブラウザーを開き、コピーした URL を使用します。 Azure AD B2C ドメイン ( <tenant-name> .b2clogin.com) を自分のカスタム ドメインに置き換えます。

たとえば、次の表記の代わりに、

https://contoso.b2clogin.com/contoso.onmicrosoft.com/oauth2/v2.0/authorize?p=B2C_1_susi&client_id=63ba0d17-c4ba-47fd-89e9-31b3c2734339&nonce=defaultNonce&redirect_uri=https%3A%2F%2Fjwt.ms&scope=openid&response_type=id_token&prompt=loginを使う代わりに、

https://login.contoso.com/contoso.onmicrosoft.com/oauth2/v2.0/authorize?p=B2C_1_susi&client_id=63ba0d17-c4ba-47fd-89e9-31b3c2734339&nonce=defaultNonce&redirect_uri=https%3A%2F%2Fjwt.ms&scope=openid&response_type=id_token&prompt=loginAzure AD B2C が正しく読み込まれていることを確認します。 次に、ローカル アカウントでサインインします。

残りのポリシーでテストを繰り返します。

ID プロバイダーを構成する

ユーザーがソーシャル ID プロバイダーでのサインインを選択すると、Azure AD B2C が承認要求を開始し、ユーザーは選択した ID プロバイダーに移動してサインイン プロセスを完了します。 承認要求では、redirect_uri が Azure AD B2C の既定ドメイン名で指定されます。

https://<tenant-name>.b2clogin.com/<tenant-name>/oauth2/authresp

外部 ID プロバイダーを使ってサインインできるようポリシーを構成した場合は、カスタム ドメインを使用して OAuth リダイレクト URI を更新します。 ほとんどの ID プロバイダーでは、複数のリダイレクト URI を登録できます。 リダイレクト URI を置き換えるのでなく追加して、Azure AD B2C の既定のドメイン名を使用するアプリケーションに影響を与えることなくカスタム ポリシーをテストできるようにすることをお勧めします。

次のリダイレクト URI に対して、以下を行います。

https://<custom-domain-name>/<tenant-name>/oauth2/authresp

- <custom-domain-name> を自分のカスタム ドメイン名に置き換えます。

- <tenant-name> を自分のテナント名、またはテナント ID に置き換えます。

次の例は、有効な OAuth リダイレクト URI を示しています。

https://login.contoso.com/contoso.onmicrosoft.com/oauth2/authresp

テナント ID を使用した場合、有効な OAuth リダイレクト URI は次の例のようになります。

https://login.contoso.com/11111111-1111-1111-1111-111111111111/oauth2/authresp

SAML ID プロバイダーのメタデータは、次の例のようになります。

https://<custom-domain-name>.b2clogin.com/<tenant-name>/<your-policy>/samlp/metadata?idptp=<your-technical-profile>

アプリケーションの作成

カスタム ドメインを構成してテストしたら、Azure AD B2C ドメインでなくカスタム ドメインをホスト名として指定する URL を読み込むように、アプリケーションを更新できます。

カスタム ドメイン統合は、ユーザーを認証するために Azure AD B2C ポリシー (ユーザー フローまたはカスタム ポリシー) を使用する認証エンドポイントに適用されます。 これらのエンドポイントは次の例のようになります。

https://<custom-domain>/<tenant-name>/<policy-name>/v2.0/.well-known/openid-configurationhttps://<custom-domain>/<tenant-name>/<policy-name>/oauth2/v2.0/authorizehttps://<custom-domain>/<tenant-name>/<policy-name>/oauth2/v2.0/token

置換前のコード:

- custom-domain を自分のカスタム ドメインに置換

- tenant-name を自分のテナント名またはテナント ID に置換

- policy-name を自分のポリシー名に置換 Azure AD B2C ポリシーの詳細については、こちらを参照してください。

SAML サービス プロバイダーのメタデータは、次の例のようになります。

https://custom-domain-name/tenant-name/policy-name/Samlp/metadata

(省略可能) テナント ID を使用する

URL の B2C テナント名を自分のテナント ID GUID に置き換えて、URL 内の "b2c" へのすべての参照が削除されるようにできます。 テナント ID GUID は、Azure portal の「B2C の概要」ページにあります。

たとえば、https://account.contosobank.co.uk/contosobank.onmicrosoft.com/ を https://account.contosobank.co.uk/<tenant ID GUID>/ に変更します

テナント名の代わりにテナント ID を使用する場合は、ID プロバイダーの OAuth リダイレクト URI をそれに合わせて更新してください。 詳しくは、「ID プロバイダーを構成する」をご覧ください。

トークン発行

トークン発行者名 (iss) 要求は、使用しているカスタム ドメインに基づいて変わります。 次に例を示します。

https://<domain-name>/11111111-1111-1111-1111-111111111111/v2.0/

(省略可能) 既定のドメイン名へのアクセスをブロックする

カスタム ドメインを追加してアプリケーションを構成した後も、ユーザーは <tenant-name>.b2clogin.com ドメインにアクセスできます。 アクセスできないようにするために、承認要求の「ホスト名」を許可されているドメイン一覧と照合するように、ポリシーを構成できます。 ホスト名は、URL に表示されるドメイン名です。 ホスト名は {Context:HostName}要求リゾルバーを通じて入手できます。 その後に、カスタム エラー メッセージを提示できます。

- GitHub からホスト名を調べる条件付きアクセス ポリシーの例を取得します。

- 各ファイル内で、文字列

yourtenantを、使用している Azure AD B2C テナントの名前に置き換えます。 たとえば、B2C テナントの名前が contosob2c であれば、yourtenant.onmicrosoft.comのすべてのインスタンスはcontosob2c.onmicrosoft.comになります。 - ポリシー ファイルは、

B2C_1A_TrustFrameworkExtensions_HostName.xml、B2C_1A_signup_signin_HostName.xmlの順序でアップロードします。

(省略可能) Azure Front Door の高度な構成

Azure Front Door の高度な構成 (Azure Web Application Firewall (WAF) など) を使用できます。 Azure WAF では、一般的な悪用や脆弱性からの Web アプリケーションの一元的な保護が提供されます。

カスタム ドメインを使用するときは、次の点を考慮してください。

- WAF ポリシーは、Azure Front Door プロファイルと同じレベルに配置する必要があります。 Azure Front Door で使用する WAF ポリシーを作成する方法の詳細については、WAF ポリシーの構成に関する記事を参照してください。

- WAF で管理される規則の機能は、擬陽性を引き起こし、正当な要求の通過を妨げる可能性があるため、公式にはサポートされていません。したがって、WAF カスタム規則を使用するのは、必要な場合のみにしてください。

トラブルシューティング

Azure AD B2C で「ページが見つかりません」エラーが返される

- 現象 - カスタム ドメインを構成したが、カスタム ドメインでサインインしようとすると、HTTP 404 エラー メッセージが表示されます。

- 考えられる原因 - この問題は、DNS 構成または Azure Front Door バックエンド構成に関連している可能性があります。

- 解決方法:

- カスタム ドメインが Azure AD B2C テナントに登録されていて正常に検証されていることを確認します。

- カスタム ドメインが正しく構成されていることを確認します。 カスタム ドメインの

CNAMEレコードは、Azure Front Door の既定のフロントエンド ホスト (例: contoso-frontend.azurefd.net) をポイントしていなければなりません。

Our services aren't available right now (現在、サービスは利用できません)

現象 - カスタム ドメインを構成したが、カスタム ドメインでサインインしようとすると、次のエラー メッセージが表示されます。Our services aren't available right now. We're working to restore all services as soon as possible. Please check back soon. (現在、サービスは利用できません。すべてのサービスをできるだけ早く復元できるように取り組んでいます。しばらくお待ちください。)

考えられる原因 - この問題は、Azure Front Door ルート構成に関連している可能性があります。

解決方法: [default-route](既定のルート) の状態を確認します。 無効になっている場合は、ルートを有効にします。 次のスクリーンショットは、既定のルートがどのように表示される必要があるのかを示しています。

Azure AD B2C で「探しているリソースは削除されたか、名前が変更されたか、または一時的に使用不可能になっています」エラーが返される。

- 現象 - カスタム ドメインを構成したが、カスタム ドメインでサインインしようとすると、"探しているリソースは削除されたか、名前が変更されたか、または一時的に使用不可能になっています" というエラー メッセージが表示されます。

- 考えられる原因 - この問題は、Microsoft Entra カスタム ドメインの検証に関連している可能性があります。

- 解決方法: カスタム ドメインが Azure AD B2C テナントに登録されていて正常に検証されていることを確認します。

ID プロバイダーがエラーを返す

- 現象 -カスタム ドメインを構成した後に、ローカル アカウントでサインインできるようになります。 しかし、外部のソーシャルまたはエンタープライズ ID プロバイダーの資格情報を使用してサインインすると、ID プロバイダーでエラー メッセージが表示されます。

- 考えられる原因 - Azure AD B2C でユーザーがフェデレーション ID プロバイダーを使用してサインインすると、リダイレクト URI が指定されます。 リダイレクト URI は、ID プロバイダーがトークンを返す場所のエンドポイントです。 リダイレクト URI は、アプリケーションが承認要求で使用するものと同じドメインです。 リダイレクト URI がまだ ID プロバイダーに登録されていない場合は、新しいリダイレクト URI は信頼されない可能性があり、その結果としてエラー メッセージが表示されます。

- 解決方法 - 「ID プロバイダーを構成する」の手順に従って、新しいリダイレクト URI を追加します。

よく寄せられる質問

[今すぐ実行] を使用して自分のポリシーを実行しようとすると、カスタム ドメインが表示されないのはなぜですか。

URL をコピーし、ドメイン名を手動で変更して、ブラウザーに貼り付けてください。

Azure AD B2C に提示される IP アドレスはどちらですか。 ユーザーの IP アドレスですか。それとも Azure Front Door の IP アドレスですか。

Azure Front Door は、ユーザーの元の IP アドレスを渡します。 これは、監査レポートまたはカスタム ポリシーに表示される IP アドレスです。

重要

クライアントが x-forwarded-for ヘッダーを Azure Front Door に送信する場合、Azure AD B2C は、 条件付きアクセス評価 のユーザーの IP アドレスとして発信元のx-forwarded-for を使用し、 {Context:IPAddress}要求リゾルバーを使用します。

サード パーティ製の Web アプリケーション ファイアウォール (WAF) を B2C で使用できますか。

はい。Azure AD B2C では BYO-WAF (Bring Your Own Web Application Firewall) がサポートされています。 ただし、WAF をテストして、Azure AD B2C ユーザー フローまたはカスタム ポリシーで正当な要求がブロックされず、アラートが出されないことを確認する必要があります。 Azure AD B2C で Akamai WAF および Cloudflare WAF を構成する方法をご覧ください。

Azure Front Door インスタンスを Azure AD B2C テナントとは異なるサブスクリプションでホストすることはできますか。

はい。Azure Front Door は別のサブスクリプションにできます。

次のステップ

OAuth 承認要求について学習します。