Microsoft Entra ID でのパスワードレス認証のデプロイを計画する

パスワードは、主な攻撃ベクトルの 1 つです。 悪意のあるアクターは、ソーシャル エンジニアリング、フィッシング、スプレー攻撃を使用してパスワードを侵害します。 パスワードレス認証戦略により、これらの攻撃のリスクを軽減できます。

Microsoft では、Microsoft Entra ID と統合される次の 3 つのパスワードレス認証オプションを提供しています。

Microsoft Authenticator - ユーザーが任意のプラットフォームまたはブラウザーにサインインできるようにすることで、あらゆる iOS や Android フォンを強力なパスワードレスの資格情報に変えます。

FIDO2 準拠のセキュリティ キー - キオスクなどの共有マシンにサインインするユーザー、電話の使用が制限されている状況、および高い特権を持つ ID に対して便利です。

Windows Hello for Business - 専用の Windows コンピューターを使用するユーザーに最適です。

注意

すべてのリンクを含む、この計画のオフライン バージョンを作成するには、お使いのブラウザーの PDF ファイルへの出力機能を使用します。

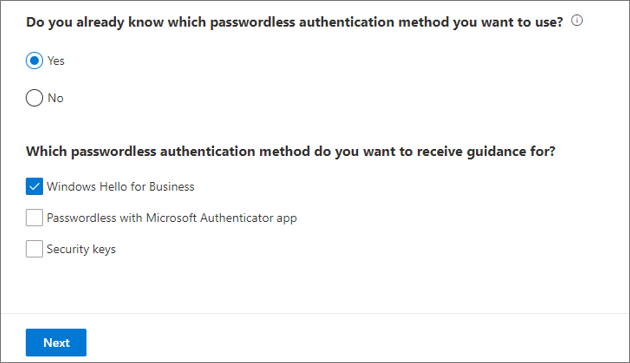

パスワードレス方法ウィザードを使用する

Microsoft Entra 管理センターで、対象ユーザーごとに適切な方法を選択するのに役立つ、パスワードレス方法ウィザードを利用できるようになりました。 適切な方法をまだ決定していない場合は、https://aka.ms/passwordlesswizard を参照してからこの記事に戻り、選択した方法の計画を続行してください。 このウィザードにアクセスするには、管理者権限が必要です。

パスワードなし認証のシナリオ

Microsoft のパスワードレス認証方法では、さまざまなシナリオを実現できます。 組織のニーズ、前提条件、および各認証方法の機能を考慮して、パスワードなし認証戦略を選択します。

次の表に、デバイスの種類別のパスワードレス認証方法の一覧を示します。 推奨事項は "太字の斜体"で示されています。

| デバイスの種類 | パスワードレス認証方法 |

|---|---|

| 専用の Windows 以外のデバイス | |

| 専用の Windows 10 コンピューター (バージョン1703 以降) | |

| 専用の Windows 10 コンピューター (バージョン1703 より前) | |

| 共有デバイス: タブレット、モバイル デバイス | |

| キオスク (レガシ) | Microsoft Authenticator |

| キオスクと共有コンピューター (Windows 10) |

前提条件

パスワードレスのデプロイを開始する前に、前提条件を満たしていることを確認してください。

必要なロール

このデプロイに必要な最小特権ロールを次に示します。

| Microsoft Entra ロール | 説明 |

|---|---|

| ユーザー管理者またはグローバル管理者 | 統合された登録エクスペリエンスを実装するため。 |

| 認証管理者 | 認証方法を実装および管理するため。 |

| User | デバイス上で Authenticator アプリを構成するか、Web または Windows 10 でのサインイン用のセキュリティ キー デバイスを登録するため。 |

このデプロイ計画の一環として、すべての特権アカウントに対してパスワードレス認証を有効にすることをお勧めします。

Microsoft Authenticator アプリとセキュリティ キー

前提条件は、選択したパスワードレス認証方法によって決まります。

| 前提条件 | Microsoft Authenticator | FIDO2 セキュリティ キー |

|---|---|---|

| Microsoft Entra 多要素認証とセルフサービス パスワード リセット (SSPR) の統合された登録が有効になっている | √ | √ |

| ユーザーが Microsoft Entra 多要素認証を実行できる | √ | √ |

| ユーザーが Microsoft Entra 多要素認証と SSPR に登録している | √ | √ |

| ユーザーがモバイル デバイスを Microsoft Entra ID に登録している | √ | |

| Microsoft Edge や Mozilla Firefox (バージョン 67 以降) などのサポートされているブラウザーを使用している Windows 10 バージョン 1809 以降。 ネイティブ サポートには 1903 以降のバージョンをお勧めします。 | √ | |

| 互換性のあるセキュリティ キー。 Microsoft でテストおよび検証済みの FIDO2 セキュリティ キー、または他の互換性のある FIDO2 セキュリティ キーを確実に使用します。 | √ |

Windows Hello for Business

Windows Hello for Business の前提条件とデプロイ パスは、オンプレミス、ハイブリッド、クラウドのみのどの構成にデプロイするかに大きく依存します。 また、デバイスの参加戦略にも依存します。

Windows Hello for Business を選択し、ウィザードを完了して、組織に適した前提条件とデプロイを決定します。

このウィザードでは、入力を使用して、従うべきステップバイステップの計画が作成されます。

プロジェクトを計画する

テクノロジ プロジェクトが失敗した場合、その原因は通常、影響、結果、および責任に対する想定の不一致です。 これらの落とし穴を回避するには、適切な利害関係者が担当していることを確認し、プロジェクトにおけるその利害関係者の役割がよく理解されていることを確認します。

パイロットを計画する

パスワードなしの認証をデプロイするときは、最初に 1 つ以上のパイロット グループを有効にする必要があります。 この目的のためだけにグループを作成することができます。 パイロットに参加するユーザーをグループに追加します。 その後、選択したグループに対して、新しいパスワードなしの認証方法を有効にします。 「パイロットのベスト プラクティス」を参照してください。

連絡を計画する

エンド ユーザーへの連絡には、次の情報を含める必要があります。

Microsoft では、エンド ユーザー向けの連絡テンプレートを提供しています。 連絡のドラフト作成に役立つ、認証のロールアウトに関する資料をダウンロードしてください。 このロールアウトの資料にはカスタマイズ可能なポスターと電子メール テンプレートが含まれており、それを使用して、組織内の今後のパスワードレス認証オプションについてユーザーに通知することができます。

ユーザーの登録を計画する

ユーザーは、統合されたセキュリティ情報のワークフロー (https://aka.ms/mysecurityinfo) の一部として、パスワードレス方法を登録します。 Microsoft Entra は、セキュリティ キーと Authenticator アプリの登録、および認証方法に対する他のすべての変更をログに記録します。

パスワードを持っていない、初めて使用するユーザーに対しては、セキュリティ情報を https://aka.ms/mysecurityinfo で登録するための一時アクセス パスコードを管理者が提供できます。 これは期間限定のパスコードであり、強力な認証要件を満たしています。 一時アクセス パスはユーザーごとのプロセスです。

また、この方法を使用すると、ユーザーがセキュリティ キーや Authenticator アプリなどの認証要素を紛失した場合や忘れた場合でも簡単に回復できます。ただし、新しい強力な認証方法を登録するには、サインインする必要があります。

注意

一部のシナリオでセキュリティ キーまたは Authenticator アプリを使用できない場合は、ユーザー名とパスワードを使用した多要素認証を別の登録済み方法と共にフォールバック オプションとして使用できます。

Microsoft Authenticator を計画してデプロイする

Microsoft Authenticator は、あらゆる iOS や Android フォンを、強力なパスワードレスの資格情報に変えます。 これは Google Play ストアまたは Apple App Store から無償でダウンロードできます。 ユーザーに Microsoft Authenticator をダウンロードしてもらい、指示に従って電話によるサインインを有効にしてもらいます。

技術的な考慮事項

Active Directory フェデレーション サービス (AD FS) 統合 - ユーザーが Authenticator のパスワードレス資格情報を有効にすると、そのユーザーの認証では、既定で承認のための通知が送信されます。 ハイブリッド テナントのユーザーは、[代わりにパスワードを使用する] を選択しない限り、サインインのために AD FS に転送されることはありません。このプロセスでは、オンプレミスの条件付きアクセス ポリシーとパススルー認証 (PTA) フローもバイパスされます。 ただし、login_hint が指定されている場合、ユーザーは AD FS に転送され、パスワードレスの資格情報を使用するオプションはバイパスされます。 認証に AD FS を使用する Microsoft 365 以外のアプリケーションの場合、Microsoft Entra 条件付きアクセス ポリシーは適用されず、AD FS 内でアクセス制御ポリシーを設定する必要があります。

MFA サーバー - 組織のオンプレミスの MFA サーバーを介した多要素認証が有効になっているエンド ユーザーは、1 つのパスワードレスの電話によるサインインの資格情報を作成して使用できます。 ユーザーがその資格情報で Authenticator アプリの複数のインストール (5 つ以上) をアップグレードしようとすると、この変更はエラーになることがあります。

重要

2022 年 9 月、Microsoft は Azure Multi-Factor Authentication Server の廃止を発表しました。 2024 年 9 月 30 日以降、Azure Multi-Factor Authentication Server のデプロイでは、多要素認証要求機能が提供されなくなり、組織で認証が失敗する可能性があります。 認証サービスが中断されることなくサポート状態を維持するには、組織が、最新の Azure MFA Server 更新プログラムに含まれている最新の移行ユーティリティを使用して、クラウドベースの Azure MFA サービスにユーザーの認証データを移行する必要があります。 詳細については、MFA Server の移行に関する記事を参照してください。

デバイス登録 - Authenticator アプリをパスワードレス認証に使用するには、デバイスを Microsoft Entra テナントに登録する必要があり、共有デバイスは使用できません。 デバイスは 1 つのテナントにのみ登録できます。 この制限は、Authenticator アプリを使用する電話サインインに対して、1 つの職場または学校アカウントのみがサポートされることを意味します。

Authenticator アプリでの電話によるサインインをデプロイする

記事「Microsoft Authenticator を使用したパスワードレス サインインを有効にする」に示された手順に従って、組織内でのパスワードレス認証方法として Authenticator アプリを有効にします。

Authenticator アプリのテスト

次に示すのは、Authenticator アプリでのパスワードレス認証のサンプル テスト ケースです。

| シナリオ | 予想される結果 |

|---|---|

| ユーザーは Authenticator アプリを登録できる。 | ユーザーは https://aka.ms/mysecurityinfo からアプリを登録できる。 |

| ユーザーは電話によるサインインを有効にできる | 電話によるサインインが職場アカウントに対して構成される。 |

| ユーザーは電話によるサインインを使用してアプリにアクセスできる。 | ユーザーは、電話でのサインイン フローを経て、アプリケーションに到達します。 |

| Authenticator アプリでパスワードレス サインインをオフにして、電話によるサインインの登録のロールバックをテストする。 Microsoft Entra 管理センターの [認証方法] 画面でこれを実行します | 以前有効にしたユーザーが、Authenticator アプリからパスワードレス サインインを使用できなくなる。 |

| Authenticator アプリから電話によるサインインを削除する | Authenticator アプリで職場アカウントが使用できなくなる。 |

電話によるサインインのトラブルシューティング

| シナリオ | 解決策 |

|---|---|

| ユーザーが、統合された登録を実行できない。 | 統合された登録が有効になっていることを確認します。 |

| ユーザーが Authenticator アプリで電話によるサインインを有効にできない。 | ユーザーがデプロイのスコープ内にいることを確認します。 |

| ユーザーはパスワードレス認証のスコープ内にいないが、パスワードなしのサインインのオプションを表示され、それを実行できない。 | ポリシーが作成される前に、ユーザーがアプリケーションで電話によるサインインを有効にした場合に発生します。 サインインを有効にするには、パスワードレス サインインが有効になっているユーザー グループにユーザーを追加します。 "サインインをブロックするには": ユーザーにそのアプリケーションから資格情報を削除させます。 |

FIDO2 準拠のセキュリティ キーを計画してデプロイする

互換性のあるセキュリティ キーを有効にします。 パスワードレス エクスペリエンスと互換性があることが判明しているキーを提供する FIDO2 セキュリティ キー プロバイダーの一覧はこちらをご覧ください。

セキュリティ キーのライフサイクルを計画する

キーのライフサイクルの準備と計画を行います。

キーの配布 - 組織にキーをプロビジョニングする方法を計画します。 集中的なプロビジョニング プロセスを使用することも、エンド ユーザーが FIDO 2.0 と互換性のあるキーを購入できるようにすることもできます。

キーのアクティブ化 - エンド ユーザーは、自分でセキュリティ キーをアクティブ化する必要があります。 エンド ユーザーは、https://aka.ms/mysecurityinfo でセキュリティ キーを登録し、最初の使用時に 2 番目の要素 (PIN または生体認証) を有効にします。 初めて使用するユーザーの場合は、TAP を使用してセキュリティ情報を登録できます。

キーの無効化 - 管理者がユーザー アカウントに関連付けられている FIDO2 キーを削除する場合は、次に示すように、ユーザーの認証方法からキーを削除することで実行できます。 詳細については、「キーを無効にする」を参照してください。

新しいキーを発行する - ユーザーは https://aka.ms/mysecurityinfo にアクセスして、新しい FIDO2 キーを登録できます。

技術的な考慮事項

セキュリティ キーを使用して行えるパスワードレスのサインインのデプロイには、次の 3 種類があります。

サポートされているブラウザーでの Microsoft Entra Web アプリ

Microsoft Entra 参加済み Windows 10 デバイス

ハイブリッド Microsoft Entra 参加済み Windows 10 デバイス

- クラウドベースとオンプレミスの両方のリソースへのアクセスを提供します。 オンプレミスのリソースへのアクセスの詳細については、「FIDO2 キーを使用したオンプレミスのリソースへの SSO」を参照してください

Microsoft Entra Web アプリと Microsoft Entra 参加済み Windows デバイスの場合は、以下を使用してください。

Microsoft Edge や Mozilla Firefox (バージョン 67 以降) などのサポートされているブラウザーを使用している Windows 10 バージョン 1809 以降。

Windows 10 バージョン 1809 では、FIDO2 サインインがサポートされており、場合によっては、FIDO2 キーの製造元のソフトウェアをデプロイする必要があります。 バージョン 1903 以降を使用することをお勧めします。

ハイブリッド Microsoft Entra ドメイン参加済みデバイスの場合は、以下を使用してください。

Windows 10 バージョン 2004 以降

Windows Server 2016 または 2019 を実行している、完全にパッチが適用されたドメイン サーバー。

最新バージョンの Microsoft Entra Connect。

Windows 10 のサポートを有効にする

FIDO2 セキュリティ キーを使用して Windows 10 のサインインを有効にするには、Windows 10 で資格情報プロバイダー機能を有効にする必要があります。 次のいずれかを選択します。

Microsoft Intune を使用して資格情報プロバイダーを有効にする

- Microsoft Intune のデプロイをお勧めします。

プロビジョニング パッケージを使用して資格情報プロバイダーを有効にする

- Microsoft Intune のデプロイができない場合は、管理者が各マシンにパッケージをデプロイして、資格情報プロバイダー機能を有効にする必要があります。 パッケージのインストールは、次のいずれかのオプションを使用して実行できます。

- グループ ポリシーまたは Configuration Manager

- Windows 10 コンピューターへのローカル インストール

- Microsoft Intune のデプロイができない場合は、管理者が各マシンにパッケージをデプロイして、資格情報プロバイダー機能を有効にする必要があります。 パッケージのインストールは、次のいずれかのオプションを使用して実行できます。

グループ ポリシーを使用して資格情報プロバイダーを有効にする

- ハイブリッド Microsoft Entra 参加済みデバイスでのみサポートされています。

オンプレミス統合を有効にする

オンプレミスのリソースへのパスワードレス セキュリティ キー サインインを有効にする (プレビュー) 方法に関する記事の手順に従います。

重要

FIDO2 セキュリティ キーを Windows 10 のサインインに利用するためには、これらの手順をすべてのハイブリッド Microsoft Entra 参加済みデバイスに対しても実行する必要があります。

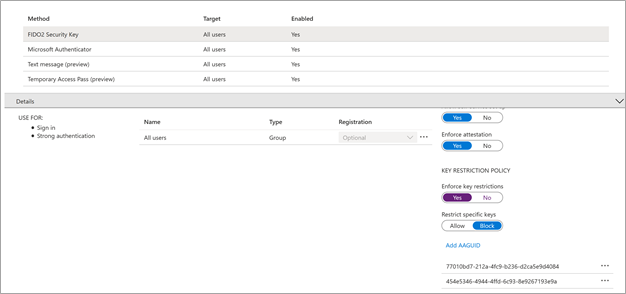

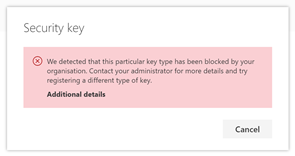

キーの制限ポリシー

セキュリティ キーをデプロイするときに、FIDO2 キーの使用を、組織によって承認された特定の製造元のみに制限することもできます。 キーを制限するには、Authenticator Attestation GUID (AAGUID) が必要です。 AAGUID を取得するには 2 つの方法があります。

セキュリティ キーが制限されている場合、ユーザーが FIDO2 セキュリティ キーを登録しようとすると次のエラーが表示されます。

ユーザーがセキュリティ キーを登録した後に AAGUID が制限された場合、次のメッセージが表示されます。

*キーの制限ポリシーによってブロックされた FIDO2 キー

FIDO2 セキュリティ キーによるサインインをデプロイする

記事「パスワードなしのセキュリティ キー サインインを有効にする」の手順に従って、組織でのパスワードレス認証方法として FIDO2 セキュリティ キーを有効にします。

セキュリティ キーのテスト

セキュリティ キーによるパスワードレス認証のサンプル テスト ケースを以下に示します。

Microsoft Entra 参加済み Windows 10 デバイスへのパスワードレス FIDO サインイン

| シナリオ (Windows ビルド) | 予想される結果 |

|---|---|

| ユーザーは FIDO2 デバイス (1809) を登録できる | ユーザーは、[設定] > [アカウント] > サインイン オプション > [セキュリティ キー] を使用して、FIDO2 デバイスを登録できます |

| ユーザーは FIDO2 デバイス (1809) をリセットできる | ユーザーは、製造元のソフトウェアを使用して FIDO2 デバイスをリセットできます |

| ユーザーは FIDO2 デバイス (1809) を使用してサインインできる | ユーザーはサインイン ウィンドウからセキュリティ キーを選択し、正常にサインインできます。 |

| ユーザーは FIDO2 デバイス (1903) を登録できる | ユーザーは、[設定] > [アカウント] > サインイン オプション > [セキュリティ キー] で、FIDO2 デバイスを登録できます |

| ユーザーは FIDO2 デバイス (1903) をリセットできる | ユーザーは、[設定] > [アカウント] > サインイン オプション > [セキュリティ キー] で、FIDO2 デバイスをリセットできます |

| ユーザーは FIDO2 デバイス (1903) を使用してサインインできる | ユーザーはサインイン ウィンドウからセキュリティ キーを選択し、正常にサインインできます。 |

Microsoft Entra Web アプリへのパスワードレス FIDO サインイン

| シナリオ | 予想される結果 |

|---|---|

| ユーザーは Microsoft Edge を使用して aka.ms/mysecurityinfo で FIDO2 デバイスを登録できる | 登録は成功します |

| ユーザーは Firefox を使用して aka.ms/mysecurityinfo で FIDO2 デバイスを登録できる | 登録は成功します |

| ユーザーは Microsoft Edge を使用して FIDO2 デバイスで OneDrive Online にサインインできる | サインインは成功します |

| ユーザーは Firefox を使用して FIDO2 デバイスで OneDrive Online にサインインできる | サインインは成功します |

| Microsoft Entra 管理センターの [認証方法] ウィンドウ内で FIDO2 セキュリティ キーをオフにすることにより、FIDO2 デバイス登録のロールバックをテストする | ユーザーは、 |

セキュリティ キーによるサインインのトラブルシューティング

| シナリオ | 解決策 |

|---|---|

| ユーザーが、統合された登録を実行できない。 | 統合された登録が有効になっていることを確認します。 |

| ユーザーがセキュリティの設定でセキュリティ キーを追加できない。 | セキュリティ キーが有効になっていることを確認します。 |

| ユーザーが Windows 10 のサインイン オプションでセキュリティ キーを追加できない。 | Windows サインイン用のセキュリティ キーが有効になっていることを確認します。 |

| エラー メッセージ:We detected that this browser or OS doesn't support FIDO2 security keys. (このブラウザーまたは OS では FIDO2 セキュリティ キーがサポートされていないことが検出されました。) | パスワードなしの FIDO2 セキュリティ デバイスは、Windows 10 バージョン 1809 以降のサポートされているブラウザー (Microsoft Edge、Firefox バージョン 67) でのみ登録できます。 |

| エラー メッセージ:会社のポリシーでは、別の方法を使用してサインインする必要があります。 | テナントでセキュリティ キーが有効になっていることを確認します。 |

| ユーザーが Windows 10 バージョン 1809 でセキュリティ キーを管理できない | バージョン 1809 では、FIDO2 キー ベンダーによって提供されるセキュリティ キー管理ソフトウェアを使用する必要があります。 ベンダーにサポートについてお問い合わせください。 |

| FIDO2 のセキュリティ キーが破損している可能性がある - どうすればテストできるか。 | https://webauthntest.azurewebsites.net/ に移動して、テスト アカウントの資格情報を入力します。問題のあるセキュリティ キーをプラグインして、画面の右上にある [+] ボタンを選択し、[作成] を選択して作成プロセスを実行します。 このシナリオが失敗する場合、デバイスに欠陥がある可能性があります。 |

パスワードレス認証を管理する

Microsoft Entra 管理センターでユーザーのパスワードレス認証方法を管理するには、ユーザー アカウントを選択し、[認証方法] を選択します。

Microsoft Graph API

Microsoft Graph の認証方法 API を使用して、パスワードレス認証方法を管理することもできます。 次に例を示します。

ユーザーの FIDO2 セキュリティ キーの詳細を取得し、ユーザーがキーを紛失した場合は削除することができます。

ユーザーが電話を紛失した場合、ユーザーの Authenticator アプリ登録の詳細を取得し、それを削除できます。

セキュリティ キーと Authenticator アプリの認証方法ポリシーを管理します。

Microsoft Graph で管理できる認証方法の詳細については、「Microsoft Entra の認証方法 API の概要」を参照してください。

ロールバック

ヒント

この記事の手順は、開始するポータルによって若干異なる場合があります。

パスワードなし認証は軽量の機能であり、エンド ユーザーへの影響は最小限に抑えられますが、ロールバックが必要になる場合があります。

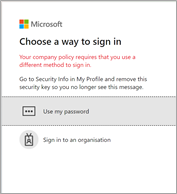

ロールバックを行うには、管理者が Microsoft Entra 管理センターにサインインし、目的の強力な認証方法を選択して、有効にするオプションを [いいえ] に変更する必要があります。 このプロセスにより、すべてのユーザーのパスワードなし機能が無効になります。

FIDO2 セキュリティ デバイスを既に登録しているユーザーには、次回のサインイン時にセキュリティ デバイスを使用するよう求めるメッセージが表示され、次のエラーが表示されます。

レポートと監視

Microsoft Entra ID には、技術やビジネスの分析情報を提供するレポートがあります。 ビジネスおよび技術アプリケーションの所有者に、組織の要件に基づいてこれらのレポートの所有権を引き受けさせ、レポートを使用させます。

次の表に、一般的なレポート シナリオの例をいくつか示します。

| リスクの管理 | 生産性の向上 | ガバナンスとコンプライアンス | other |

|---|---|---|---|

| レポートの種類 | 認証方法 - 統合されたセキュリティ登録に登録されているユーザー | 認証方法 – アプリ通知に登録されているユーザー | サインイン: テナントにアクセスしているユーザーとその方法を確認する |

| 潜在的なアクション | 対象ユーザーがまだ登録されていない | Authenticator アプリまたはセキュリティ キーの導入を推進する | アクセスを取り消すか、管理者に対して追加のセキュリティ ポリシーを適用する |

使用状況と分析情報を追跡する

Microsoft Entra ID では、次の場合に監査ログにエントリが追加されます。

管理者は [認証方法] セクションで変更を行います。

ユーザーが、Microsoft Entra ID 内で資格情報に対して何らかの種類の変更を行った場合。

ユーザーが、Win 10 マシン上でセキュリティ キーに対して自分のアカウントを有効/無効にするか、セキュリティ キーの第 2 の要素をリセットした場合。 イベント ID: 4670 および 5382 を参照してください。

Microsoft Entra ID は、ほとんどの監査データを 30 日間保持し、Microsoft Entra 管理センターまたは API を使用して分析システムにダウンロードすることでデータを利用可能にします。 データ保持期間を長くする必要な場合は、Microsoft Sentinel、Splunk、Sumo Logic などの SIEM ツールでログをエクスポートして使用します。 監査、傾向分析やその他のビジネス ニーズに応じて、必要であれば保持期間を長くすることをお勧めします。

[認証方法のアクティビティ] ダッシュボードには、[登録] と [使用状況] という 2 つのタブがあります。

[登録] タブ には、パスワードレス認証や、その他の認証方法を利用できるユーザーの数が表示されます。 このタブには次の 2 つのグラフが表示されます。

認証方法ごとの登録ユーザー数。

認証方法ごとの最近の登録。

![認証方法を表示する [登録] タブ](media/howto-authentication-passwordless-deployment/monitoring-registration-tab.png)

[使用状況] タブには、認証方法ごとのサインイン回数が表示されます。

詳細については、Microsoft Entra 組織全体の登録済みの認証方法と使用状況の追跡に関する記事を参照してください。

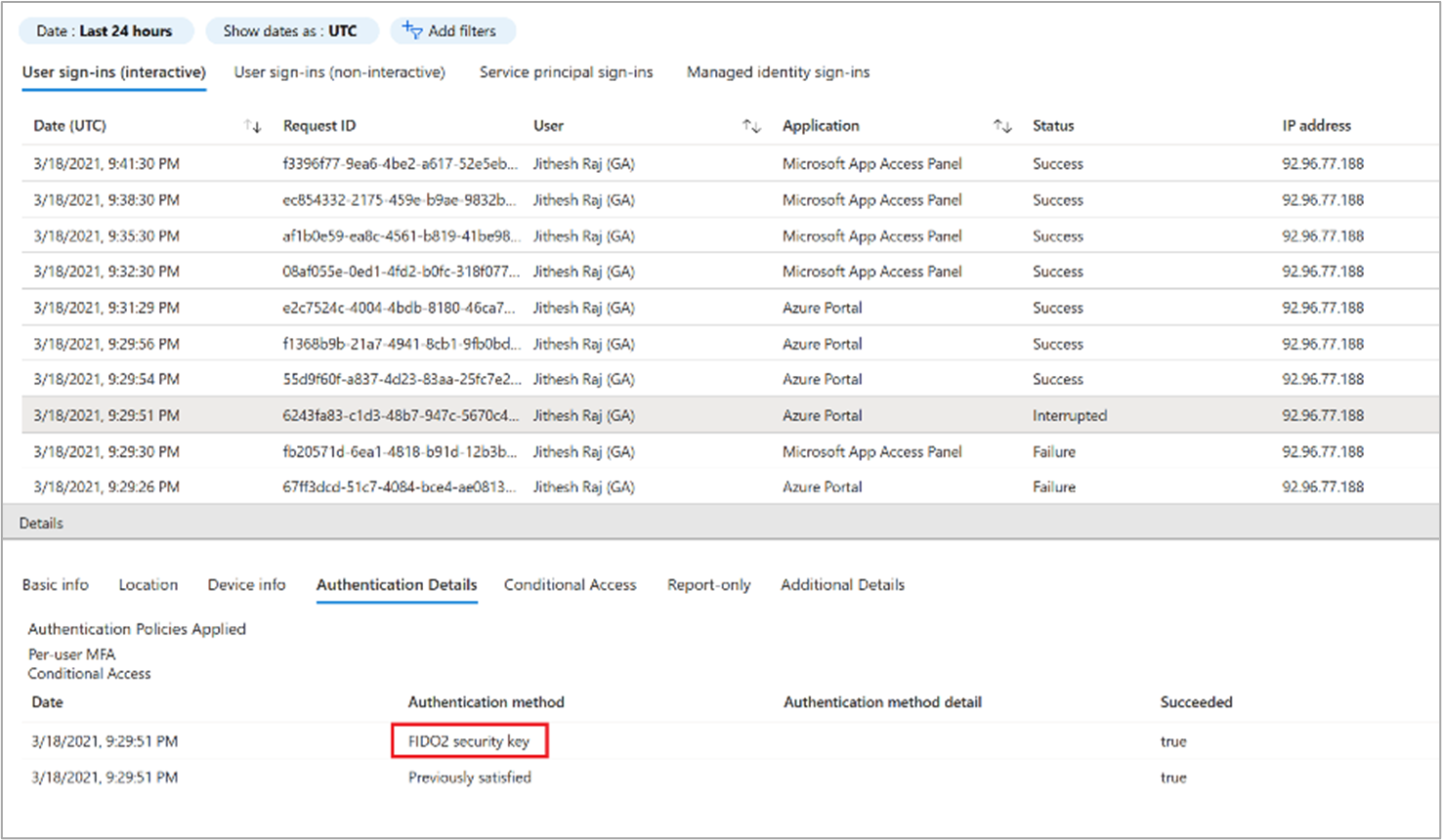

サインイン アクティビティ レポート

サインイン アクティビティ レポートを使用すると、さまざまなアプリケーションへのサインインに使用された認証方法を追跡できます。

ユーザー行を選択し、 [認証の詳細] タブを選択すると、どのサインイン アクティビティにどの認証方法が使用されたかが表示されます。

![Microsoft Entra 管理センターの [ポリシー] ページのスクリーンショット。](media/howto-authentication-passwordless-deployment/passwordless-rollback.png)

![認証方法を表示する [アクティビティ] ページのスクリーンショット。](media/howto-authentication-passwordless-deployment/monitoring-usage-tab.png)