トラフィック分析の概要

Traffic Analytics は、クラウド ネットワーク内のユーザーとアプリケーションのアクティビティを可視化するクラウドベースのソリューションです。 特にトラフィック分析では、Azure Network Watcher のフロー ログを分析して、Azure クラウドでのトラフィック フローに関する分析情報を提供します。 トラフィック分析を使用すると、次のことが可能になります。

Azure サブスクリプション全体のネットワーク アクティビティを視覚化します。

ホット スポットを特定します。

次のコンポーネントに関する情報を使用して脅威を特定することで、ネットワークをセキュリティで保護します。

- ポートを開く

- インターネットへのアクセスを試みるアプリケーション

- 不正なネットワークに接続する仮想マシン (VM)

Azure リージョンとインターネット全体にわたるトラフィック フロー パターンを把握して、パフォーマンスと容量に関してネットワークのデプロイを最適化します。

ネットワークでの接続の失敗の原因になる可能性があるネットワークの構成の誤りを特定します。

トラフィック分析が必要な理由

情報漏えいのないセキュリティ、コンプライアンス、パフォーマンスを実現するには、独自のネットワークを監視、管理し、把握することが不可欠です。 独自の環境を保護および最適化するうえで最も重要なのは、環境を理解することです。 多くの場合、次の情報をはじめとするネットワークの現在の状態を把握する必要があります。

- 誰がネットワークに接続しているか?

- どこから接続しているか?

- どのポートがインターネットからアクセスできるか?

- 予想されるネットワーク動作はどのようなものか?

- 不規則なネットワーク動作があるか?

- トラフィックの急激な増加はあるか?

クラウド ネットワークは、オンプレミスのエンタープライズ ネットワークとは異なります。 オンプレミス ネットワークでは、ルーターとスイッチは NetFlow やその他の同等のプロトコルをサポートします。 これらのデバイスを使用して、IP ネットワーク トラフィックがネットワーク インターフェイスに出入りするときに、それに関するデータを収集できます。 トラフィック フロー データを分析することで、ネットワークのトラフィック フローとトラフィック量の分析を構築できます。

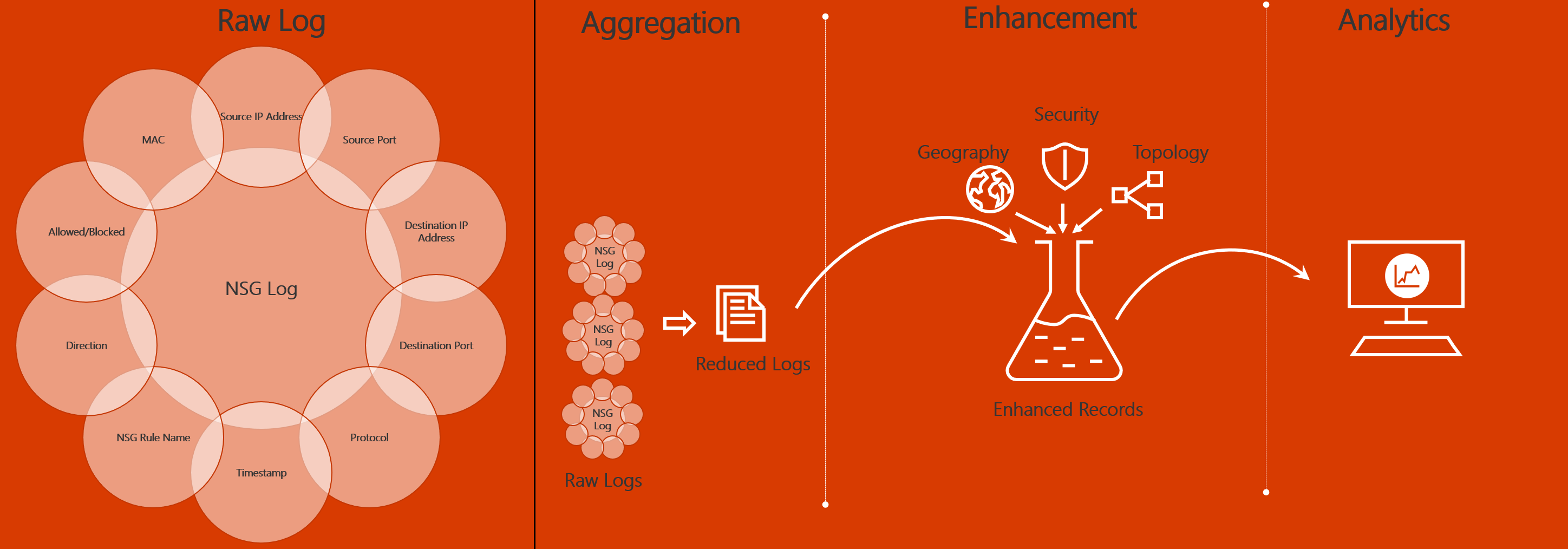

Azure 仮想ネットワークでは、フロー ログによってネットワークに関するデータが収集されます。 これらのログで、ネットワーク セキュリティ グループまたは仮想ネットワークを介したイングレスおよびエグレス IP トラフィックに関する情報を確認できます。 トラフィック分析では、未加工のフロー ログを分析し、ログ データと、セキュリティ、トポロジ、地理に関する分析情報とが組み合わせられます。 次に、Traffic Analytics により、環境内のトラフィック フローに関する分析情報が提供されます。

Traffic Analytics で提供される情報は、次のとおりです。

- 最も通信が多いホスト

- 最も通信が多いアプリケーション プロトコル

- 最も会話が多いホスト ペア

- 許可およびブロックされたトラフィック

- 受信および送信トラフィック

- 開かれたインターネット ポート

- 最もブロックが多いルール

- Azure データセンター、仮想ネットワーク、サブネット、または不正なネットワークごとのトラフィック分布

主なコンポーネント

トラフィック分析を使用するには、次のコンポーネントが必要です。

Network Watcher: ネットワーク シナリオ レベルでの Azure の状態の監視および診断に使用できるリージョン サービス。 Network Watcher を使用して NSG フロー ログを有効または無効にできます。 詳細については、「Azure Network Watcher とは」を参照してください。

Log Analytics: Azure Monitor ログ データの操作に使用する Azure portal 内のツール。 Azure Monitor ログは、監視データを収集し、そのデータを中央リポジトリに格納する Azure サービスです。 このデータには、Azure API によって提供されるイベント、パフォーマンス データ、またはカスタム データを含めることができます。 収集されたデータは、アラート、分析、エクスポートに使用できます。 Network Performance Monitor や Traffic Analytics などの監視アプリケーションは、Azure Monitor ログを基盤として使用します。 詳細については、Azure Monitor ログに関するページを参照してください。 Log Analytics には、ログに対するクエリを編集して実行する方法が用意されています。 このツールを使用してクエリ結果を分析することもできます。 詳細については、「Azure Monitor の Log Analytics の概要」を参照してください。

Log Analytics ワークスペース: Azure アカウントに関連する Azure Monitor ログ データを格納する環境。 Log Analytics ワークスペースについて詳しくは、「Log Analytics ワークスペースの概要」をご覧ください。

さらに、トラフィック分析を使用して NSG フロー ログを分析する場合は、フロー ログが有効になっているネットワーク セキュリティ グループが必要です。または、トラフィック分析を使用して VNet フロー ログ (プレビュー) を分析する場合は、フロー ログが有効になっている仮想ネットワークが必要です。

ネットワーク セキュリティ グループ (NSG): Azure 仮想ネットワークに接続されたリソースとの間でやり取りされるネットワーク トラフィックを許可または拒否するセキュリティ規則のリストが含まれているリソース。 ネットワーク セキュリティ グループは、サブネット、VM にアタッチされたネットワーク インターフェイス (NIC) (Resource Manager)、または個々の VM (クラシック) と関連付けることができます。 詳細については、ネットワーク セキュリティ グループの概要に関する記事をご覧ください。

NSG フロー ログ: ネットワーク セキュリティ グループを介したイングレス/エグレス IP トラフィックに関する記録された情報。 NSG フロー ログは JSON 形式で記述され、次の内容が含まれます。

- ルールごとの送信と受信のフロー。

- フローの適用先の NIC。

- 送信元と送信先の IP アドレス、送信元と送信先のポート、プロトコルなどの、フローに関する情報。

- 許可または拒否などのトラフィックの状態。

NSG フロー ログの詳細については、NSG フロー ログの概要に関する記事をご覧ください。

仮想ネットワーク (VNet):さまざまな種類の Azure リソースが相互、インターネット、オンプレミスのネットワークと安全に通信することを可能にするリソース。 詳細については、Virtual Network の概要に関する記事を参照してください。

VNet フロー ログ (プレビュー): 仮想ネットワークを介したイングレスおよびエグレス IP トラフィックに関する記録された情報。 VNet フロー ログは JSON 形式で記述され、次の内容が含まれます。

- 送信および受信フロー。

- 送信元と送信先の IP アドレス、送信元と送信先のポート、プロトコルなどの、フローに関する情報。

- 許可または拒否などのトラフィックの状態。

VNet フロー ログについて詳しくは、VNet フロー ログの概要に関する記事をご覧ください。

Note

NSG フロー ログと VNet フロー ログの違いについては、「NSG フロー ログと比較した VNet フロー ログ」をご覧ください

トラフィック分析のしくみ

トラフィック分析では、未加工のフロー ログを調べます。 次に、共通の送信元 IP アドレス、宛先 IP アドレス、宛先ポート、プロトコルを持つフローを集約して、ログ ボリュームを削減します。

たとえば、IP アドレス 10.10.10.10 のホスト 1 と IP アドレス 10.10.20.10 のホスト 2 が含まれる場合があります。 これら 2 つのホストが 1 時間にわたって 100 回通信するとします。 この場合、未加工のフロー ログには 100 個のエントリがあります。 これらのホストが 100 回の対話それぞれにポート 80 で HTTP プロトコルを使用する場合、縮小されたログのエントリは 1 つになります。 このエントリは、ホスト 1 とホスト 2 がポート 80 で HTTP プロトコルを使用して 1 時間にわたって 100 回通信したことを示します。

削減されたログは、地域、セキュリティ、トポロジの情報が追加された後に、Log Analytics ワークスペースに格納されます。 このデータ フローを次の図に示します。

前提条件

トラフィック分析の前提条件は次のとおりです。

Network Watcher 対応のサブスクリプション。 詳細については、「Azure Network Watcher を有効または無効にする」を参照してください。

監視するネットワーク セキュリティ グループに対して有効になっている NSG フロー ログ、または監視する仮想ネットワークに対して有効になっている VNet フロー ログ。 詳細については、「フロー ログの作成」または「VNet フロー ログを有効にする」を参照してください。

読み取りと書き込みのアクセス権がある Log Analytics ワークスペース。 詳細については、「Log Analytics ワークスペースを作成する」を参照してください。

次のいずれかの Azure 組み込みロールがアカウントに割り当てられている必要があります。

デプロイメント モデル Role リソース マネージャー [所有者] Contributor ネットワーク共同作成者1 と監視共同作成者2 アカウントに上記の組み込みロールのいずれも割り当てられてない場合は、アカウントにカスタム ロールを割り当てます。 カスタム ロールは、サブスクリプション レベルで次のアクションをサポートします。

Microsoft.Network/applicationGateways/readMicrosoft.Network/connections/readMicrosoft.Network/loadBalancers/readMicrosoft.Network/localNetworkGateways/readMicrosoft.Network/networkInterfaces/readMicrosoft.Network/networkSecurityGroups/readMicrosoft.Network/publicIPAddresses/readMicrosoft.Network/routeTables/readMicrosoft.Network/virtualNetworkGateways/readMicrosoft.Network/virtualNetworks/readMicrosoft.Network/expressRouteCircuits/readMicrosoft.OperationalInsights/workspaces/read1Microsoft.OperationalInsights/workspaces/sharedkeys/action1Microsoft.Insights/dataCollectionRules/read2Microsoft.Insights/dataCollectionRules/write2Microsoft.Insights/dataCollectionRules/delete2Microsoft.Insights/dataCollectionEndpoints/read2Microsoft.Insights/dataCollectionEndpoints/write2Microsoft.Insights/dataCollectionEndpoints/delete2

1 ネットワーク共同作成者は

Microsoft.OperationalInsights/workspaces/*アクションに対応していません。2 トラフィック分析を使用して VNet フロー ログ (プレビュー) を分析する場合にのみ必要です。 詳細については、「Azure Monitor のデータ収集ルール」と「Azure Monitor のデータ収集エンドポイント」を参照してください。

サブスクリプションのユーザーに割り当てられているロールを確認する方法については、「Azure portal を使用して Azure でのロールの割り当てを一覧表示する」を参照してください。 ロールの割り当てが表示されない場合は、それぞれのサブスクリプション管理者にお問い合わせください。

注意事項

データ収集規則とデータ収集エンドポイント リソースは、トラフィック分析によって作成および管理されます。 これらのリソースに対して何らかの操作を実行すると、トラフィック分析が期待どおりに機能しない可能性があります。

価格

価格の詳細については、「Network Watcher の価格」と「Azure Monitor の価格」を参照してください。

トラフィック分析 (FAQ)

トラフィック分析に関してよく寄せられる質問の回答を確認するには、「トラフィック分析についてよく寄せられる質問 (FAQ)」を参照してください。

関連するコンテンツ

- Traffic Analytics の使い方について詳しくは、「使用シナリオ」をご覧ください。

- Traffic Analytics のスキーマと処理の詳細について理解するには、「Traffic Analytics のスキーマとデータ集計」をご覧ください。