SMB Azure ファイル共有を Windows でマウントする

Azure Files は、Microsoft の使いやすいクラウド ファイル システムです。 Azure ファイル共有は、Windows と Windows Server でシームレスに使うことができます。 この記事では、Windows と Windows Server で Azure ファイル共有を使用する方法について説明します。

適用対象

| ファイル共有の種類 | SMB | NFS |

|---|---|---|

| Standard ファイル共有 (GPv2)、LRS/ZRS | ||

| Standard ファイル共有 (GPv2)、GRS/GZRS | ||

| Premium ファイル共有 (FileStorage)、LRS/ZRS |

このビデオでは、SMB Azure ファイル共有を Windows にマウントする方法について説明します。

ビデオの手順については、次のセクションでも説明します。

Azure ファイル共有を、それがホストされている Azure リージョンの外 (オンプレミスや、他の Azure リージョン内など) でパブリック エンドポイント経由で使用するために、OS で SMB 3.x がサポートされている必要があります。 それより前のバージョンの、SMB 2.1 しかサポートされない Windows からパブリック エンドポイント経由で Azure ファイル共有をマウントすることはできません。

| Windows のバージョン | SMB のバージョン | Azure Files SMB マルチチャネル | SMB チャンネルの最大暗号化 |

|---|---|---|---|

| Windows 11 バージョン 22H2 | SMB 3.1.1 | Yes | AES-256-GCM |

| Windows 10 バージョン 22H2 | SMB 3.1.1 | Yes | AES-128-GCM |

| Windows Server 2022 | SMB 3.1.1 | Yes | AES-256-GCM |

| Windows 11 バージョン 21H2 | SMB 3.1.1 | Yes | AES-256-GCM |

| Windows 10、バージョン 21H2 | SMB 3.1.1 | Yes | AES-128-GCM |

| Windows 10 バージョン 21H1 | SMB 3.1.1 | KB5003690 以降はサポート | AES-128-GCM |

| Windows Server バージョン 20H2 | SMB 3.1.1 | KB5003690 以降はサポート | AES-128-GCM |

| Windows 10、バージョン 20H2 | SMB 3.1.1 | KB5003690 以降はサポート | AES-128-GCM |

| Windows Server バージョン 2004 | SMB 3.1.1 | KB5003690 以降はサポート | AES-128-GCM |

| Windows 10 バージョン 2004 | SMB 3.1.1 | KB5003690 以降はサポート | AES-128-GCM |

| Windows Server 2019 | SMB 3.1.1 | KB5003703 以降はサポート | AES-128-GCM |

| Windows 10 Version 1809 | SMB 3.1.1 | KB5003703 以降はサポート | AES-128-GCM |

| Windows Server 2016 | SMB 3.1.1 | KB5004238 以降と適用されたレジストリ キーはサポート | AES-128-GCM |

| Windows 10 Version 1607 | SMB 3.1.1 | KB5004238 以降と適用されたレジストリ キーはサポート | AES-128-GCM |

| Windows 10 バージョン 1507 | SMB 3.1.1 | KB5004249 以降と適用されたレジストリ キーはサポート | AES-128-GCM |

| Windows Server 2012 R2 | SMB 3.0 | いいえ | AES-128-CCM |

| Windows 8.1 | SMB 3.0 | いいえ | AES-128-CCM |

| Windows Server 2012 | SMB 3.0 | いいえ | AES-128-CCM |

| Windows Server 2008 R21 | SMB 2.1 | いいえ | サポートなし |

| Windows 71 | SMB 2.1 | いいえ | サポートされていません |

1Windows 7 および Windows Server 2008 R2 に対する Microsoft の通常のサポートは終了しました。 拡張セキュリティ更新 (ESU) プログラムを介してのみ、セキュリティ更新プログラムの追加サポートを購入できます。 これらのオペレーティング システムから移行することを強くお勧めします。

Note

各 Windows バージョンの最新のサポート技術情報を参照することをお勧めします。

前提条件

ポート 445 が開いていることを確認する: SMB プロトコルでは、TCP ポート 445 が開いている必要があります。 ポート 445 がブロックされている場合は、接続が失敗します。 ポート 445 がファイアウォールまたは ISP でブロックされているかどうかは、Test-NetConnection コマンドレットを使用して確認できます。 「ポート 445 がブロックされている」」を参照してください。

Windows で Azure ファイル共有を使用する

Windows で Azure ファイル共有を使用するには、Azure ファイル共有にドライブ文字 (マウント ポイントのパス) を割り当ててマウントするか、または対応する UNC パス経由でアクセスする必要があります。

この記事では、ストレージ アカウント キーを使用してファイル共有にアクセスします。 ストレージ アカウント キーは、アクセスするファイル共有内のファイルとフォルダーすべてに対する管理者アクセス許可を含んだストレージ アカウントの管理者キーであると共に、ストレージ アカウントに格納されているすべてのファイル共有および他のストレージ リソース (BLOB、キュー、テーブルなど) の管理者キーでもあります。 それで対応できないワークロードについては、Azure File Sync または SMB 経由の ID ベースの認証を使用できます。 Shared Access Signature (SAS) トークンは、現在、Azure ファイル共有のマウントではサポートされていません。

SMB ファイル共有が想定されている基幹業務 (LOB) アプリケーションを Azure にリフトアンドシフトする一般的なパターンは、専用の Windows ファイル サーバーを Azure VM で実行する代わりとして Azure ファイル共有を使うことです。 基幹業務アプリケーションで Azure ファイル共有を使うための移行に関して、その作業を成功させるうえで重要な考慮事項があります。多くのアプリケーションは、VM の管理者アカウントではなく、制限されたシステム アクセス許可を与えられた専用のサービス アカウントのコンテキストで実行されるということです。 そのため、Azure ファイル共有の資格情報をマウント/保存する際は、自分の管理者アカウントからではなく、必ずサービス アカウントのコンテキストから行う必要があります。

Azure ファイル共有をマウントする

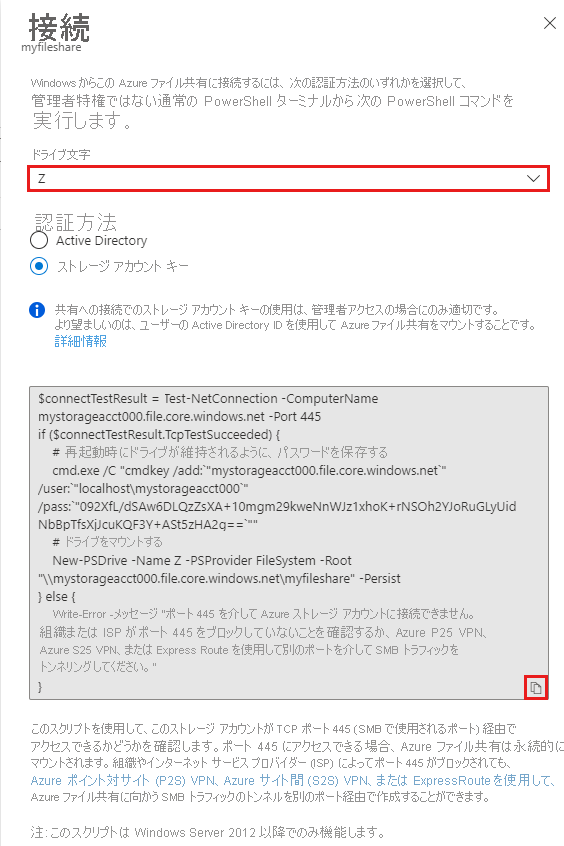

Azure portal には、ストレージ アカウント キーを使用してファイル共有をホストに直接マウントするために使用できる PowerShell スクリプトが用意されています。 ID ベースの認証を使用してファイル共有をマウントする場合を除き、このスクリプトを使用することをお勧めします。

このスクリプトを入手するには:

Azure portal にサインインします。

マウントするファイル共有が含まれているストレージ アカウントに移動します。

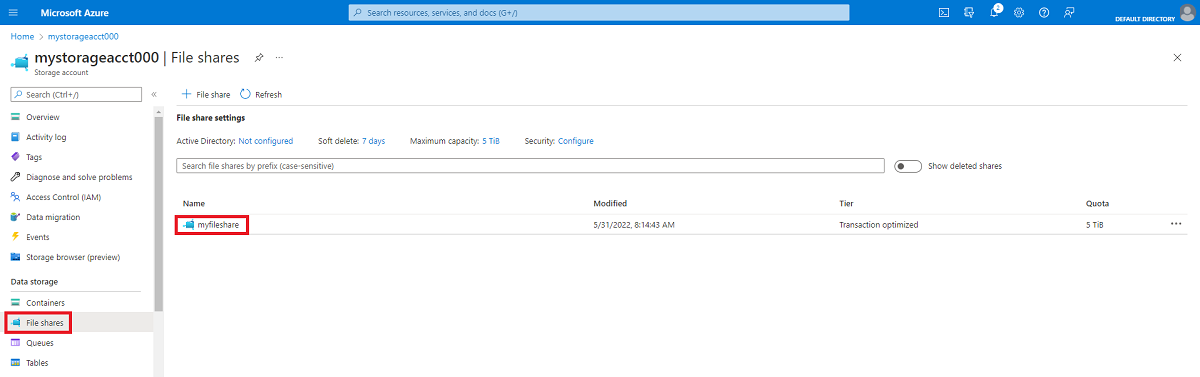

[ファイル共有] を選択します。

マウントするファイル共有を選択します。

[接続] を選択します。

共有のマウント先のドライブ文字を選択します。

表示されたスクリプトをコピーします。

ファイル共有をマウントするホスト上のシェルにスクリプトを貼り付けて実行します。

これで、Azure ファイル共有がマウントされました。

エクスプローラーを使用した Azure ファイル共有のマウント

Note

以下の手順は Windows 10 で操作する場合であり、それ以前のリリースでは少し異なることがある点に注意してください。

[スタート] メニューからまたはショートカット キー Windows + E を押してエクスプローラーを開きます。

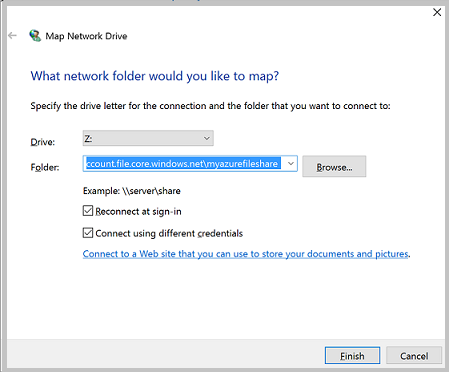

ウィンドウの左側の [PC] に移動します。 これで、リボンで使用できるメニューが変更されます。 [コンピューター] メニューの [ネットワーク ドライブの割り当て] を選択します。

ドライブ文字を選び、Azure ファイル共有への UNC パスを入力します。 UNC パス形式は

\\<storageAccountName>.file.core.windows.net\<fileShareName>です。 例:\\anexampleaccountname.file.core.windows.net\file-share-name。 [別の資格情報を使用して接続する] チェックボックスをオンにします。 [完了] を選びます。

[その他の選択肢]>[別のアカウントを使う] を選びます。 [メール アドレス] で、ストレージ アカウント名と、パスワードとしてストレージ アカウント キーを使用します。 [OK] を選択します。

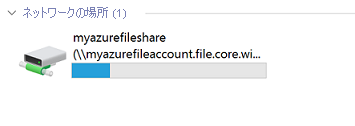

Azure ファイル共有を自由に使用します。

Azure ファイル共有をマウント解除する準備ができたら、エクスプローラーの [ネットワークの場所] の下にある共有のエントリを右クリックし、[切断] を選びます。

UNC パスを使用して Azure ファイル共有にアクセスする

Azure ファイル共有を使用するためにドライブ文字にマウントする必要はありません。 UNC パスを使用して Azure ファイル共有に直接アクセスするには、エクスプローラーに次のように入力します。 必ず storageaccountname をストレージ アカウント名に置換し、myfileshare をファイル共有名に置換してください。

\\storageaccountname.file.core.windows.net\myfileshare

ネットワーク資格情報を使用してサインインするように求められます。 ストレージ アカウントとファイル共有を作成した Azure サブスクリプションでサインインします。 資格情報の入力を求められない場合は、次のコマンドを使用して資格情報を追加できます。

cmdkey /add:StorageAccountName.file.core.windows.net /user:localhost\StorageAccountName /pass:StorageAccountKey

Azure Government Cloud の場合は、サーバー名を次の名前に変更してください。

\\storageaccountname.file.core.usgovcloudapi.net\myfileshare

Windows から共有スナップショットへのアクセス

手動で、またはスクリプトや Azure Backup のようなサービスを通じて自動で共有スナップショットを取得した場合、Windows のファイル共有内にある以前のバージョンの共有、ディレクトリ、または特定のファイルを表示することができます。 共有スナップショットは、Azure portal、Azure PowerShell、Azure CLI のいずれかを使用して取得できます。

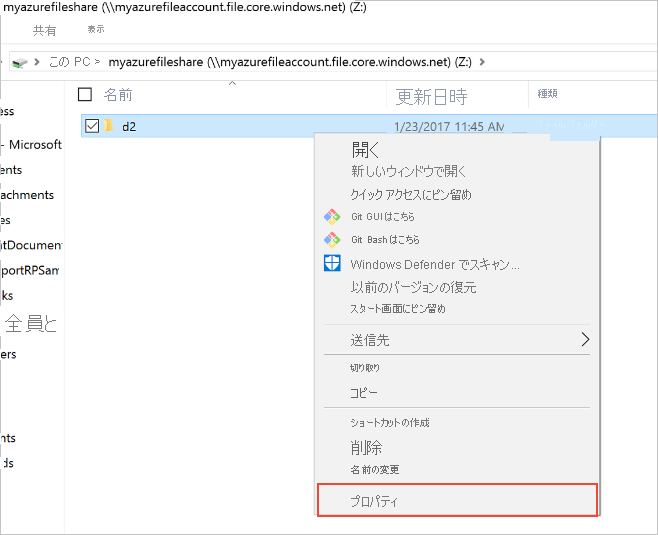

以前のバージョンを一覧表示する

復元が必要な項目または親項目を参照します。 ダブルクリックして、目的のディレクトリに移動します。 右クリックして、メニューから [プロパティ] を選択します。

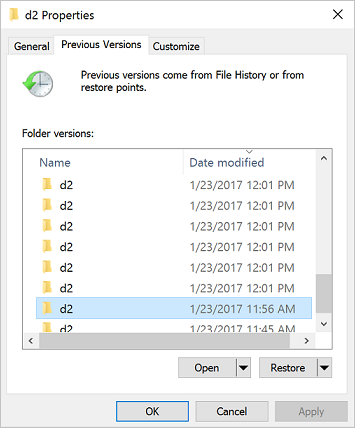

[以前のバージョン] を選択して、このディレクトリの共有スナップショットの一覧を表示します。 ネットワークの速度とディレクトリ内の共有のスナップショットの数に応じて、一覧の読み込みに数秒かかる場合があります。

[開く] を選択して、特定のスナップショットを開くことができます。

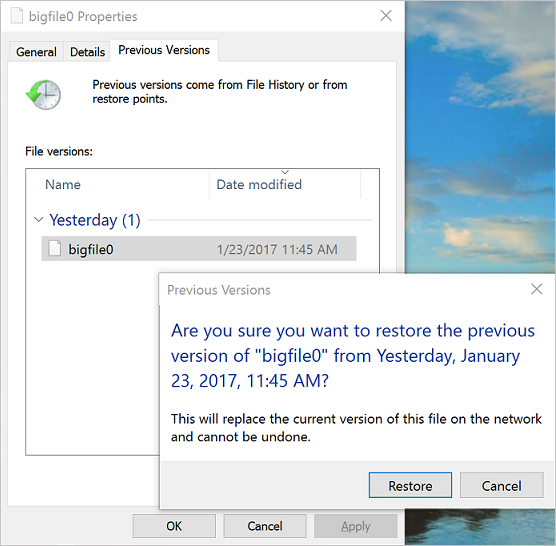

以前のバージョンから復元する

共有スナップショット作成時のディレクトリ全体の内容を元の場所に再帰的にコピーするには、 [復元] を選択します。

SMB マルチチャネルを有効にする

Azure Files で SMB マルチチャネルをサポートするには、Windows に関連するすべてのパッチが適用されていることを確認する必要があります。 Windows Server 2016、Windows 10 バージョン 1607、Windows 10 バージョン 1507 を含むいくつかの古い Windows バージョンでは、完全にパッチが適用されたインストールで関連するすべての SMB マルチチャネルの修正を適用するために、追加のレジストリ キーを設定する必要があります。 これらの 3 つのバージョンより新しい Windows バージョンを実行している場合は、追加の操作は必要ありません。

Windows Server 2016 および Windows 10 バージョン 1607

Windows Server 2016 および Windows 10 バージョン 1607 の SMB マルチチャネルの修正をすべて有効にするには、次の PowerShell コマンドを実行します。

Set-ItemProperty `

-Path "HKLM:SYSTEM\CurrentControlSet\Policies\Microsoft\FeatureManagement\Overrides" `

-Name "2291605642" `

-Value 1 `

-Force

Windows 10 バージョン 1507

Windows 10 バージョン 1507 の SMB マルチチャネルの修正をすべて有効にするには、次の PowerShell コマンドを実行します。

Set-ItemProperty `

-Path "HKLM:\SYSTEM\CurrentControlSet\Services\MRxSmb\KBSwitch" `

-Name "{FFC376AE-A5D2-47DC-A36F-FE9A46D53D75}" `

-Value 1 `

-Force

次のステップ

Azure Files の詳細については、次のリンクをご覧ください。