チュートリアル: 組織の機密情報を検出して保護する

理想の世界では、社員が全員、情報保護の重要性を理解し、会社の方針から外れることなく仕事をします。 実際には、会計情報を頻繁に使用している多忙なパートナーが、機密情報を誤ったアクセス許可でうっかり Box リポジトリにアップロードしてしまう可能性があります。 1 週間後に、会社の機密情報が競合他社にリークしたことに気付くのです。

このような事態を回避するために、Microsoft Defender for Cloud Apps には、組織内に存在するさまざまなデータ リーク ポイントをカバーする広範な DLP のスイートが用意されています。

このチュートリアルでは、Defender for Cloud Apps を使用して、公開されている可能性がある機密データを検出し、コントロールを適用して、公開されないようにする方法について説明します。

組織内の機密情報を検出して保護する方法

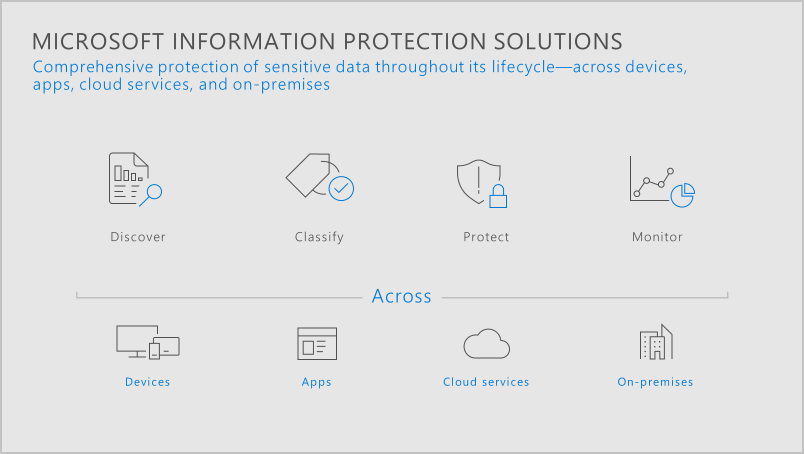

情報保護に対する当社のアプローチは次のフェーズに分割でき、複数の場所やデバイスにわたってライフサイクル全体を通じてデータを保護できます。

フェーズ 1: データを発見する

アプリを接続する: 組織で使用されているデータを検出するための最初の手順は、組織で使用されているクラウド アプリを Defender for Cloud Apps に接続することです。 接続すると、Defender for Cloud Apps によってデータのスキャン、分類の追加、ポリシーと制御の適用を行うことができます。 アプリの接続方法に応じて、スキャンと制御がいつどのように適用されるかが決まります。 アプリは、次のいずれかの方法で接続できます。

アプリ コネクタを使用する: 当社のアプリ コネクタは、アプリ プロバイダーによって提供される API を使用します。 これにより、組織で使用されるアプリを詳細に把握し、制御することができます。 スキャンは定期的 (12 時間ごと) に、およびリアルタイムで (変更が検出されるたびにトリガー) 実行されます。 アプリの追加方法の詳細と手順については、「アプリの接続」を参照してください。

条件付きアクセスアプリコントロールを使用し: 条件付きアクセスアプリコントロールソリューションは、Microsoft Entra条件付きアクセスと一意に統合されており、任意のアプリにコントロールを適用することができます。

Microsoft Edgeユーザーは、直接のブラウザー内保護を利用できます。 条件付きアクセスアプリの制御は、リバースプロキシアーキテクチャを使用して他のブラウザーに適用されます。 詳細については、 「Microsoft Defender for Cloud Appsでアプリを保護する」 および 「Microsoft Edge for Business (プレビュー) を使用したブラウザー内保護」 を参照してください。

調査する: API コネクタを使用してアプリを Defender for Cloud Apps に接続したら、使用されるすべてのファイルが Defender for Cloud Apps によってスキャンされます。 Microsoft Defender ポータルの [クラウド アプリ] で、[ファイル] に移動して、クラウド アプリで共有されているファイル、そのアクセシビリティ、およびその状態の概要を確認します。 詳細については、ファイルの調査に関する記事をご覧ください。

フェーズ 2: 機密情報を分類する

どの情報が機密であるかを定義する: ファイル内の機密情報を探す前に、まず組織にとって何が機密であるかを定義する必要があります。 当社のデータ分類サービスの一環として、100 を超えるすぐに使用できる機密情報の種類を提供しています。また、会社のポリシーに合わせて独自の機密情報を作成することもできます。 Defender for Cloud Apps は Microsoft Purview Information Protection とネイティブに統合されているため、両方のサービスで同じ機密情報の種類とラベルを利用できます。 したがって、機密情報を定義する場合は、Microsoft Purview Information Protection ポータルにアクセスしてそれらを作成します。定義すると、Defender for Cloud Apps でそれらを使用できるようになります。 指紋や完全データ一致 (EDM) などの高度な分類タイプを使用することもできます。

機密情報を特定し、適切な機密ラベルを適用するという大変な作業をすでに行っている場合は、コンテンツを再度スキャンすることなく、それらのラベルをポリシーで使用できます。

Microsoft Information Protection 統合を有効にする

- Microsoft Defender ポータルで、[設定] を選択します。 次に、[クラウド アプリ] を選択します。

- [情報保護] で、[Microsoft Information Protection] に移動します。 [Microsoft Information Protection の秘密度ラベルとコンテンツ検査の警告に対して新しいファイルを自動的にスキャンする] をオンにします。

詳細については、「Microsoft Purview Information Protection の統合」を参照してください。

ファイル内の機密情報を識別するポリシーを作成する: 保護したい情報の種類がわかったら、それらを検出するためのポリシーを作成します。 まず、次のポリシーを作成します。

[ファイル ポリシー]

このタイプのポリシーを使用して、API に接続されたクラウド アプリに保存されているファイルのコンテンツと保存データをほぼリアルタイムでスキャンします。 サポートされている検査方法の 1 つを使用して、ファイルがスキャンされます。たとえば、Microsoft Purview Information Protection の暗号化されたコンテンツが、Defender for Cloud Apps とのネイティブ統合を利用して使用されます。Microsoft Defender ポータルの [クラウド アプリ] で [ポリシー] ->[ポリシー管理]] を選択します。

[ポリシーの作成]、[ファイル ポリシー] の順に選択します。

検査方法 で、次の分類サービスのいずれかを選択して構成します。

- データ分類サービス: Microsoft 365、Microsoft Purview Information Protection、Defender for Cloud Apps 全体で行った分類の決定を使用して、統一されたラベル付けエクスペリエンスを提供します。 これは、Microsoft 製品全体で一貫した統一されたエクスペリエンスを提供するため、推奨されるコンテンツ検査方法です。

機密性の高いファイルの場合は、 [一致するファイルごとにアラートを作成する] を選択し、必要なアラートを選択します。これにより、組織内に保護されていない機密情報を含むファイルがある場合に通知が届きます。

[作成] を選択します

セッション ポリシー

このタイプのポリシーを使用して、以下へのアクセス時にファイルをリアルタイムでスキャンして保護します。- データ漏洩の防止: 管理されていないデバイスなどでの機密文書のダウンロード、切り取り、コピー、印刷をブロックします。

- ダウンロード時にファイルを保護する: ドキュメントにラベルを付け、Microsoft Purview Information Protection で保護する必要があります。 このアクションにより、危険を及ぼす可能性のあるセッションにおいて確実にドキュメントが保護され、ユーザー アクセスが制限されます。

- ラベルのないファイルのアップロードを防止します: 機密ファイルがアップロードされ、配布され、他の人によって使用される前に、ファイルに適切なラベルと保護が必要です。 このアクションを使用すると、機密コンテンツを含むラベルのないファイルは、ユーザーがコンテンツを分類するまでアップロードをブロックできます。

Microsoft Defender ポータルの [クラウド アプリ] で [ポリシー] ->[ポリシー管理]] を選択します。

[ポリシーの作成]、[セッションポリシー] の順に選択します。

セッション制御タイプ で、DLP のオプションの 1 つを選択します。

検査方法 で、次の分類サービスのいずれかを選択して構成します。

機密性の高いファイルの場合は、 [アラートの作成] を選択し、必要なアラートを選択します。これにより、組織内に保護されていない機密情報を含むファイルがある場合に通知が届きます。

[作成] を選択します

会社のポリシーに従って機密データを検出するには、必要な数のポリシーを作成する必要があります。

フェーズ 3: データを保護する

これで、機密情報を含むファイルを検出できるようになりましたが、実際にしたいのは、その情報を潜在的な脅威から保護することです。 インシデントを認識したら、手動で状況を修復するか、Defender for Cloud Apps が提供する自動ガバナンス アクションの 1 つを使用してファイルをセキュリティで保護することができます。 アクションには、Microsoft Purview Information Protection のネイティブ制御や、API によって提供されるアクション、およびリアルタイム監視などが含まれていますが、これらだけに制限されるわけではありません。 適用できるガバナンスの種類は、次のように、構成しているポリシーの種類によって異なります。

ファイル ポリシー ガバナンスアクション: クラウド アプリ プロバイダーの API とネイティブ統合を使用して、次のようなファイルを保護します。

- アラートをトリガーし、インシデントに関する電子メール通知を送信します

- ファイルに適用されるラベルを管理し、Microsoft Purview Information Protection のネイティブ制御を適用する

- ファイルへの共有アクセスを変更する

- ファイルを検疫する

- Microsoft 365 の特定のファイルまたはフォルダーのアクセス許可を削除する

- ファイルをゴミ箱フォルダーに移動する

セッション ポリシー制御: リバース プロキシ機能を使用して、次のようなファイルを保護します。

- アラートをトリガーし、インシデントに関する電子メール通知を送信します

- すべてのアクティビティを監視: ファイルのダウンロードまたはアップロードを明示的に許可し、関連するすべてのアクティビティを監視します。

- ブロック: ファイルのダウンロードまたはアップロードを明示的にブロックします。 このオプションを使用して、組織の機密ファイルを、管理対象外のデバイスを含むあらゆるデバイスからの流出または侵入から保護します。

- [保護]:ポリシーのファイル フィルターと一致するファイルに、秘密度ラベルを自動的に適用します。 このオプションを使用して、機密ファイルのダウンロードを保護します。

フェーズ 4: データの監視とレポート

データを検査して保護するために、すべてのポリシーが揃いました。 次は、毎日ダッシュボードをチェックして、トリガーされた新しいアラートを確認します。 これは、クラウド環境の正常性を監視するのに適した場所です。 ダッシュボードを使用すると、何が起こっているかを把握し、必要に応じて調査を開始できます。

機密ファイルのインシデントを監視する最も効果的な方法の 1 つは、 ポリシー ページに移動し、構成したポリシーの一致を確認することです。 また、アラートを構成した場合は、ファイルのアラートを定期的に監視することも検討する必要があります。それには、 [アラート] ページに移動し、カテゴリを DLP として指定して、どのファイル関連ポリシーがトリガーされているかを確認します。 これらのインシデントを確認することで、ポリシーを微調整し、組織にとって重要な脅威に焦点を当てることができます。

結論として、このように機密情報を管理することで、クラウドに保存されたデータを悪意のある流出および侵入から最大限に保護することができます。 また、ファイルが共有されたり紛失したりした場合、そのファイルには許可されたユーザーのみがアクセスできます。

関連項目

問題が発生した場合は、ここにお問い合わせください。 お使いの製品の問題について支援やサポートを受けるには、サポート チケットを作成してください。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示