概要: Microsoft 365 の VPN 分割トンネリング

注:

この記事は、リモート ユーザー向けの Microsoft 365 の最適化に対処する一連の記事の一部です。

- VPN 分割トンネリングの実装に関する詳細なガイダンスについては、「 Microsoft 365 の VPN 分割トンネリングの実装」を参照してください。

- VPN 分割トンネリング シナリオの詳細な一覧については、「 Microsoft 365 の一般的な VPN 分割トンネリング シナリオ」を参照してください。

- VPN 分割トンネリング環境での Teams メディア トラフィックのセキュリティ保護に関するガイダンスについては、「 VPN 分割トンネリングのための Teams メディア トラフィックのセキュリティ保護」を参照してください。

- VPN 環境で Stream イベントとライブ イベントを構成する方法については、「VPN 環境での Stream イベントとライブ イベントに関する特別な考慮事項」を参照してください。

- 中国のユーザー向けの Microsoft 365 ワールドワイド テナント パフォーマンスの最適化の詳細については、「中国 ユーザー向けの Microsoft 365 パフォーマンスの最適化」を参照してください。

企業は、従来、VPN を使用して、ユーザーの安全なリモート エクスペリエンスをサポートしてきました。 コア ワークロードはオンプレミスのままでしたが、リモート ユーザーが企業リソースにアクセスするための主な方法は、企業ネットワーク上のデータセンターを経由してルーティングされたリモート クライアントからの VPN でした。 接続を保護するため、企業は VPN パスに沿ってネットワーク セキュリティ ソリューションのレイヤを構築します。 このセキュリティは、内部インフラストラクチャを保護し、トラフィックを VPN に再ルーティングし、オンプレミスのインターネット境界を経由して外部 Web サイトのモバイル 閲覧を保護するために構築されました。 VPN、ネットワーク境界、および関連するセキュリティ インフラストラクチャは、多くの場合、定義されたトラフィック量に対して専用に構築され、スケーリングされていました。通常、ほとんどの接続は企業ネットワーク内から開始され、そのほとんどは内部ネットワーク境界内に留まります。

長い間、リモート ユーザー デバイスからのすべての接続がオンプレミス ネットワークにルーティングされる VPN モデル (いわゆる 強制トンネリング) は、リモート ユーザーの同時接続規模を控えめにし、VPN を横断するトラフィック量を少なく済ませる限りは、ほぼ持続可能でした。 一部のお客様は、アプリケーションが企業の境界内からパブリック SaaS クラウドに移行した後でも、現状として VPN フォース トンネリングを使用し続けました。

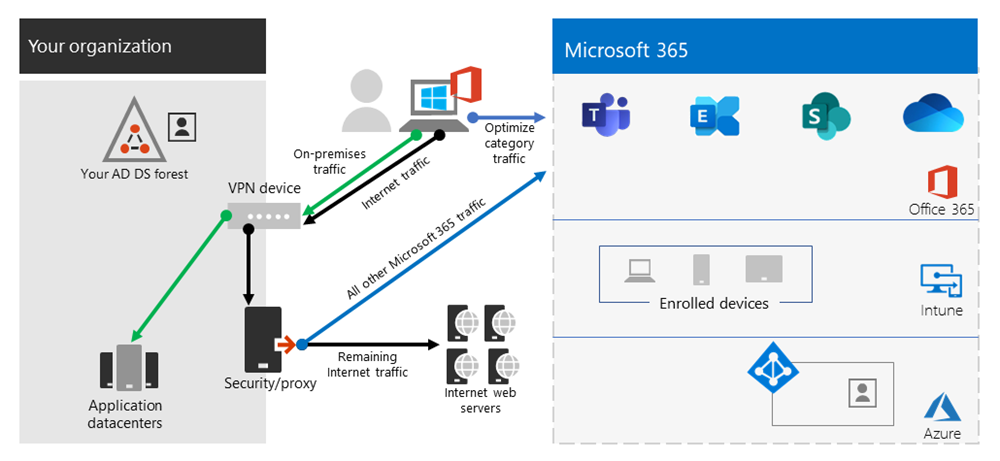

分散型およびパフォーマンスに依存するクラウド アプリケーションへの接続に強制トンネリング VPN を使用することは最適ではありませんが、セキュリティの現状を維持するために、一部の企業では悪影響が受け入れられます。 このシナリオの例となる図を次に示します。

図 1: 従来の強制トンネル VPN ソリューション。

この問題は長年にわたって増加しており、多くのお客様がネットワーク トラフィック パターンの大幅なシフトを報告しています。 オンプレミスを維持するために使用されたトラフィックが、外部クラウド エンドポイントに接続されるようになりました。 多くの Microsoft のお客様は、以前は、ネットワーク トラフィックの約 80% が内部ソース (上の図の点線で表される) にあったと報告しています。 2020 年には、主要なワークロードをクラウドに移行するにつれて、その数は約 20% 以下に減少しました。 これらの傾向は、他の企業では珍しいことではありません。 時間が経つにつれて、クラウド体験が進むにつれて、上記のモデルはますます面倒で持続不可能になり、クラウドファーストの世界に移行する際にorganizationがアジャイルになるのを防ぎます。

世界的なCOVID-19危機により、この問題がエスカレートされ、直ちに修復が必要となりました。 従業員の安全を確保する必要性は、危機後の時代にはまだ当てはまる大規模な在宅勤務の生産性をサポートするために、エンタープライズ IT に対する前例のない要求を生み出しました。 Microsoft 365 は、お客様がその需要を満たすのに役立ちますが、自宅で作業するユーザーのコンカレンシーが高い場合、大量の Microsoft 365 トラフィックが生成され、強制トンネル VPN とオンプレミスのネットワーク境界を介してルーティングされると、急速な飽和状態が発生し、VPN インフラストラクチャが容量不足で実行されます。 この危機後の現実では、VPN を使用して Microsoft 365 にアクセスすることは、もはや単なるパフォーマンス障害ではなく、Microsoft 365 に影響を与えるだけでなく、VPN を運用するために引き続き必要な重要なビジネス運用に影響を与えるハードウォールです。

Microsoft は、Microsoft 独自のサービス内からこれらの問題に対して効果的で最新のソリューションを提供し、業界のベスト プラクティスに合わせて、お客様や幅広い業界と緊密に協力してきました。 Microsoft 365 サービスの接続の原則は、リモート ユーザーが効率的に動作するように設計されていますが、organizationはセキュリティを維持し、接続を制御できます。 これらのソリューションは、限られた作業で迅速に実装することもできますが、上記の問題に対して大きなプラスの効果を達成できます。

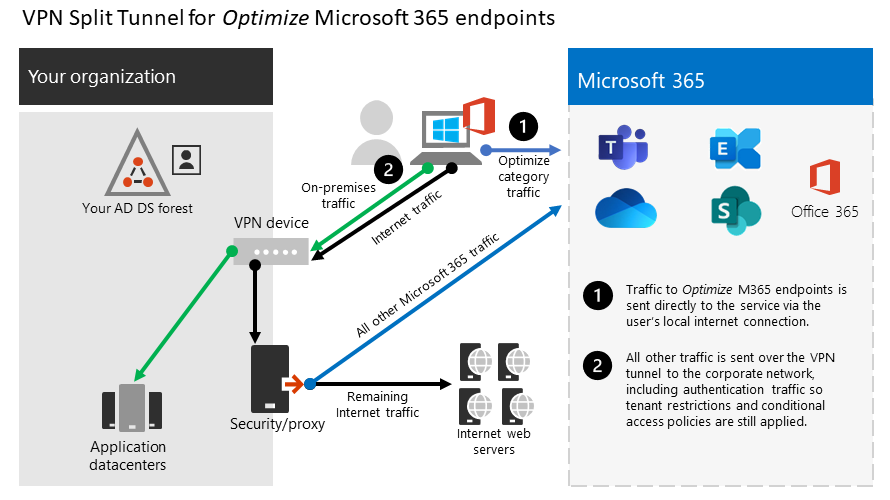

リモート ワーカー デバイスを VPN 経由で企業ネットワークまたはクラウド インフラストラクチャに接続する場合、Microsoft では、Microsoft Teams、SharePoint Online、Exchange Onlineの主要な Microsoft 365 シナリオを VPN 分割トンネル構成経由でルーティングすることをお勧めします。 これは、COVID-19危機などの大規模な在宅勤務中に従業員の生産性を継続するための第一線の戦略として特に重要になります。

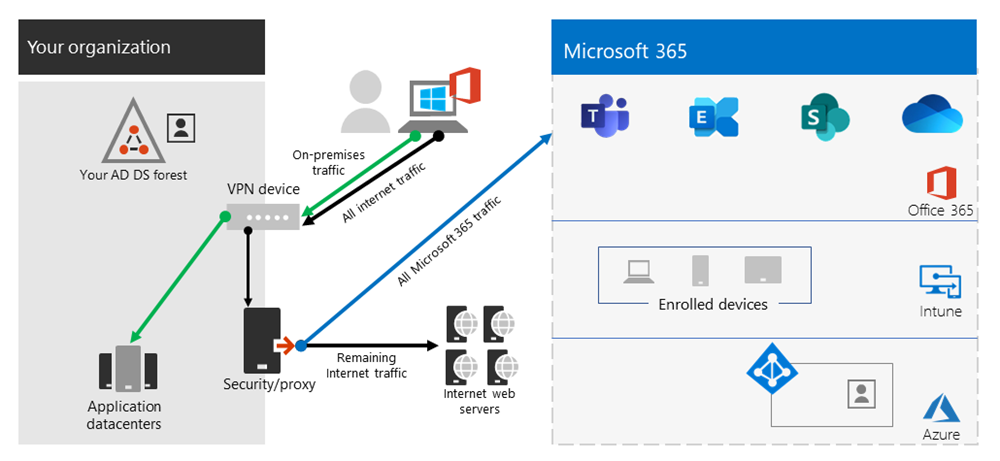

図 2: 定義された Microsoft 365 例外をサービスに直接送信する VPN 分割トンネル ソリューション。 その他のすべてのトラフィックは、宛先に関係なく VPN トンネルを通過します。

このアプローチの本質は、企業が VPN インフラストラクチャの飽和のリスクを軽減し、可能な限り最短の期間で Microsoft 365 のパフォーマンスを劇的に向上させる簡単な方法を提供することです。 最も重要で大量の Microsoft 365 トラフィックが VPN トンネルをバイパスできるように VPN クライアントを構成すると、次の利点が得られます。

Microsoft 365 ユーザー エクスペリエンスに影響を与えるエンタープライズ VPN アーキテクチャで、お客様から報告されたパフォーマンスとネットワーク容量の問題の大部分の根本原因を直ちに軽減します

推奨されるソリューションは、特に、「Microsoft 365 URL と IP アドレス範囲」のトピックで最適化として分類された Microsoft 365 サービス エンドポイントを対象とします。 これらのエンドポイントへのトラフィックは待機時間と帯域幅の調整に非常に敏感であり、VPN トンネルをバイパスできるようにすることで、エンド ユーザー エクスペリエンスを大幅に向上させ、企業ネットワークの負荷を軽減できます。 帯域幅またはユーザー エクスペリエンスフットプリントの大部分を構成しない Microsoft 365 接続は、インターネットに接続されたトラフィックの残りの部分と共に VPN トンネルを介して引き続きルーティングできます。 詳細については、「VPN スプリット トンネル戦略」を参照してください。

追加のインフラストラクチャやアプリケーション要件なしで、顧客が迅速に構成、テスト、実装できます

VPN プラットフォームやネットワーク アーキテクチャによっては、実装に数時間かかる場合があります。 詳細については、「VPN スプリット トンネリングの実装」を参照してください。

インターネットへのトラフィックを含む他の接続のルーティング方法を変更しないことで、お客様の VPN 実装のセキュリティ体制を維持する

推奨される構成では、VPN トラフィックの例外に対する最小限の特権の原則に従い、ユーザーやインフラストラクチャを追加のセキュリティ リスクにさらすことなく、スプリット トンネル VPN を実装することができます。 Microsoft 365 エンドポイントに直接ルーティングされるネットワーク トラフィックは暗号化され、Office クライアント アプリケーション スタックによって整合性が検証され、アプリケーションとネットワーク レベルの両方で強化された Microsoft 365 サービス専用の IP アドレスにスコープが設定されます。 詳細については、「セキュリティ専門家と IT による、現代のユニークなリモート ワーク シナリオで最新のセキュリティ管理を実現するための代替的な方法 (Microsoft セキュリティ チーム ブログ)」を参照してください。

ほとんどのエンタープライズ VPN プラットフォームでネイティブにサポートされている

Microsoft は引き続き商用 VPN ソリューションを製造している業界のパートナーと協力して、上記の推奨事項に沿ったソリューションのための、ターゲットを絞ったガイダンスや構成テンプレートをパートナーが開発できるように支援していきます。 詳細については、「一般 VPN プラットフォームのHOWTO ガイド」を参照してください。

ヒント

Microsoft では、Microsoft 365 サービスの文書化された専用 IP 範囲に分割トンネル VPN 構成を集中することをお勧めします。 FQDN または AppID ベースのスプリット トンネル構成は、特定の VPN クライアント プラットフォームでは可能ですが、Microsoft 365 の主要なシナリオを完全にカバーしていない可能性があり、IP ベースの VPN ルーティング規則と競合する可能性があります。 このため、Microsoft では、分割トンネル VPN を構成するために Microsoft 365 FQDN を使用することはお勧めしません。 FQDN 構成の使用は、その他の関連するシナリオ (.pac ファイルのカスタマイズやプロキシ バイパスの実装など) に役立つ場合があります。

完全な実装ガイダンスについては、「 Microsoft 365 の VPN 分割トンネリングの実装」を参照してください。

リモート ワーカー用に Microsoft 365 を構成する手順については、「リモート作業用のインフラストラクチャを設定する」を参照してください。

VPN スプリット トンネリング戦略

従来の社内ネットワークは、大多数のユーザーがそうであるように、ほとんどの重要なデータ、サービス、アプリケーションが構内でホストされ、内部の社内ネットワークに直接接続するという、クラウド以前の環境で安全に動作するように設計されていることが多いです。 したがって、支社はマルチプロトコル ラベル スイッチング (MPLS) ネットワークを介して本社に接続し、オンプレミスのエンドポイントとインターネットの両方にアクセスするリモート ユーザーは、VPN 経由で社内ネットワークに接続する必要があるという要素を中心に、ネットワーク インフラストラクチャが構築されます。 このモデルでは、リモート ユーザーからのすべてのトラフィックが社内ネットワークを通過し、共通の出口ポイントを通ってクラウド サービスにルーティングされます。

図 2: 接続先に関係なく、すべてのトラフィックを社内ネットワークに強制的に戻すリモート ユーザー用の一般 VPN ソリューション

組織がデータとアプリケーションをクラウドに移行するにつれて、このモデルは、ユーザーのネットワークパフォーマンスと効率に大きな影響を与え、変化するニーズに適応するためのorganizationの能力を制限する、面倒で高価で、難解になり、効果が低下し始めました。 Microsoft のお客様の多くが、数年前にネットワーク トラフィックの 80% が内部宛先に送信されたと報告していますが、2020 年には 80% 以上のトラフィックが外部クラウドベースのリソースに接続されています。

COVID-19危機は、この問題を悪化させ、大多数の組織に即時の解決策を要求しました。 この危機で必要とされているような 100% リモート ワークのシナリオには、強制 VPN モデルでは十分なスケーラビリティやパフォーマンスが得られないことに、多くのお客様が気付きました。 これらの組織が効率的に運用するには、迅速なソリューションが必要です。

Microsoft 365 サービスの場合、Microsoft は、この問題を念頭に置いてサービスの接続要件を設計しました。この問題を考慮して、サービスにアクセスするユーザーに高パフォーマンスを提供できるように、焦点を絞った、厳密に制御された比較的静的なサービス エンドポイントセットを非常に簡単かつ迅速に最適化し、必要なトラフィックで使用できるように VPN インフラストラクチャの負担を軽減します。

Microsoft 365 は、Microsoft 365 に必要なエンドポイントを、 最適化、 許可、既定の 3 つのカテゴリに分類 します。 最適化 のエンドポイントはここでの焦点であり、次の特徴があります。

- Microsoft インフラストラクチャにホストされている Microsoft が所有および管理するエンドポイントである

- Exchange Online、SharePoint Online、Skype for Business Online、Microsoft Teams などの主要な Microsoft 365 ワークロード専用

- IP が提供されている

- 変化率が低く、数も少ないと予想される (現在 20 の IP サブネット)

- 大量のトラフィックや遅延の影響を受けやすい

- 必要なセキュリティ要素をネットワーク上で、インラインではなくサービスで提供することができる

- Microsoft 365 サービスへのトラフィック量の約 70 ~ 80% を占める

この厳密にスコープが設定されたエンドポイントのセットは、強制 VPN トンネルから分割し、ユーザーのローカル インターフェイスを介して安全かつ直接 Microsoft 365 サービスに送信できます。 これはスプリット トンネリングと呼ばれます。

DLP、AV 保護、認証、アクセス制御などのセキュリティ要素はすべて、サービス内のさまざまなレイヤーでこれらのエンドポイントに対してはるかに効率的に配信できます。 また、トラフィック量の大部分を VPN ソリューションから遠ざけるので、引き続きそれに依存しているビジネス クリティカルなトラフィックの VPN 容量が解放されます。 この新しい動作方法に対処するための、多くの場合長期にわたり費用のかかるアップグレード プログラムを実行する必要もなくなります。

図 3: 定義された Microsoft 365 例外がサービスに直接送信された VPN 分割トンネル ソリューション。 他のすべてのトラフィックは、宛先に関係なく、企業ネットワークに強制的に戻されます。

セキュリティの観点では、Microsoft には、オンプレミスのセキュリティ スタックによるインライン検査で提供されるセキュリティと同様の、またはより強化されたセキュリティを提供する機能が豊富に用意されています。 Microsoft セキュリティ チームのブログ投稿「セキュリティ専門家と IT による、現代のユニークなリモート ワーク シナリオで最新のセキュリティ管理を実現するための代替的な方法」には、利用可能な機能が明確にまとめられていますので、より詳細なガイダンスを確認できます。 また、Microsoft による VPN スプリット トンネリングの実装については、「VPN で実行: Microsoft がリモート ワークの従業員の接続を維持している方法」を参照してください。

多くの場合、この実装は数時間のうちに実現できます。本格的なリモート ワークへの移行を急速に進めるにつれ、組織が直面している最も差し迫った問題の 1 つを迅速に解決することができます。 VPN 分割トンネルの実装ガイダンスについては、「 Microsoft 365 の VPN 分割トンネリングの実装」を参照してください。

FAQ

Microsoft セキュリティ チームは、 セキュリティプロフェッショナルと IT 部門が、今日のユニークなリモートワークシナリオで最新のセキュリティ制御を実現するための代替方法を発表しました。ブログ記事では、セキュリティプロフェッショナルと IT が今日のユニークなリモートワークシナリオで最新のセキュリティ制御を実現するための主要な方法について説明しています。 さらに、この件に関してお客様からよく寄せられる質問と回答を以下に示します。

データを引き出される可能性がある、信頼していない他のテナントにユーザーがアクセスすることを防ぐにはどうすればいいですか?

「テナントの制限」と呼ばれる機能が回答になります。 認証トラフィックはボリュームが多く、特に待機時間が影響を受けないため、VPN ソリューションを介して機能が適用されているオンプレミス プロキシに送信できます。 信頼されたテナントの許可リストはここで管理され、クライアントが信頼されていないテナントにトークンを取得しようとすると、プロキシは要求を拒否するだけです。 信頼されているテナントの場合、ユーザーが適切な資格情報とアクセス権限を持っていると、トークンを取得できます。

そのため、ユーザーは上記の Optimize マーク付きエンドポイントに TCP/UDP 接続を行うことができますが、問題のテナントにアクセスするための有効なトークンがなくても、ログインしてデータにアクセス/移動することはできません。

このモデルでは、個人の OneDrive アカウントなど、コンシューマー サービスへのアクセスはできますか?

いいえ。Microsoft 365 エンドポイントはコンシューマー サービス (例として Onedrive.live.com) と同じではないため、分割トンネルではユーザーがコンシューマー サービスに直接アクセスできなくなります。 コンシューマー エンドポイントへのトラフィックは引き続き VPN トンネルを使用し、既存のポリシーが引き続き適用されます。

トラフィックがオンプレミスのソリューションを通過しなくなったときに、DLP を適用して機密データを保護するにはどうすればよいですか?

機密情報が誤って開示されるのを防ぐために、Microsoft 365 には豊富な 組み込みツールが組み込まれています。 Teams と SharePoint の組み込みの DLP 機能を使用して、不適切に保存または共有された機密情報を検出できます。 リモート作業戦略の一部に Bring-your-own-device (BYOD) ポリシーが含まれている場合は、 アプリベースの条件付きアクセス を使用して、機密データがユーザーの個人用デバイスにダウンロードされるのを防ぐことができます

ユーザーが直接接続を行っている時に、ユーザーの認証制御を評価、維持するにはどうすればよいですか?

Q1 に記載されているテナント制限機能に加えて、「条件付きアクセス ポリシー」を適用して、認証リクエストのリスクを動的に評価し、適切な対応を行うことができます。 Microsoft では、ゼロ トラスト モデルを時間の経過と同時に実装することをお勧めします。また、Microsoft Entra条件付きアクセス ポリシーを使用して、モバイルとクラウドファーストの世界で制御を維持できます。 条件付きアクセス ポリシーを使用すると、次のようなさまざまな要因に基づいて、認証要求が成功したかどうかをリアルタイムで判断できます。

- デバイス、デバイスは既知/信頼済み/ドメインに参加しているか?

- IP アドレス – 認証要求は既知の企業 IP アドレスからのものか? または、信頼できない国/地域からですか?

- アプリケーション – ユーザーはこのアプリケーションの使用を許可されているか?

次に、承認、MFA のトリガー、またはこれらのポリシーに基づく認証のブロックなどのポリシーをトリガーできます。

ウイルスやマルウェアからの保護はどうすればいいですか?

ここでも、Microsoft 365 は、サービス自体のさまざまなレイヤーでマークされたエンドポイントを最適化するための保護を提供 します。このドキュメントで説明します。 説明したように、これらのセキュリティ要素をプロトコル/トラフィックを完全に理解していない可能性のあるデバイスに沿って実行するのではなく、サービス自体にこれらのセキュリティ要素を提供する方が非常に効率的です。 既定では、SharePoint Online は既知のマルウェアのファイルアップロードを自動的にスキャンします

上記の Exchange エンドポイントの場合、Microsoft 365 のExchange Online ProtectionとMicrosoft Defenderは、サービスへのトラフィックのセキュリティを提供する優れた作業を行います。

「最適化」トラフィック以外にも直接送信は行えますか?

「最適化」マークの付いたエンドポイントが優先されます。これらのエンドポイントは、下位レベルでの作業に最大の利益をもたらすからです。 ただし、必要に応じて、サービスが機能し、必要に応じて使用できるエンドポイントに IP アドレスを指定するには、[マークされたエンドポイントを許可する] が必要です。

また、セキュリティで 保護された Web ゲートウェイ と呼ばれるクラウドベースのプロキシ/セキュリティ ソリューションを提供するさまざまなベンダーも存在し、一般的な Web 閲覧のための中央のセキュリティ、制御、および企業ポリシー アプリケーションを提供します。 これらのソリューションは、ユーザーに近いクラウドベースの場所から安全なインターネット アクセスを配信できるようにすることで、高可用性、パフォーマンス、プロビジョニングがユーザーの近くであれば、クラウドファーストの世界でも適切に機能します。 これにより、一般的な閲覧トラフィックに対する VPN/企業ネットワークを介したヘアピンの必要性が排除され、一元的なセキュリティ制御が可能になります。

ただし、これらのソリューションが実施されている場合でも、オプティマイズでマークされた Microsoft 365 トラフィックをサービスに直接送信することを強くお勧めします。

Azure Virtual Networkへの直接アクセスを許可する方法については、「Azure VPN Gateway ポイント対サイトを使用したリモート作業」を参照してください。

なぜポート 80 が必要なのですか? トラフィックは平文で送信されていますか?

ポート 80 はポート 443 セッションへのリダイレクトなどにのみ使用され、顧客データは送信されないか、ポート 80 経由ではアクセスできません。 暗号化 では、転送中のデータと Microsoft 365 の保存データの暗号化の概要と、SRTP を使用して Teams メディア トラフィック を保護する方法について説明します。

このアドバイスは、Microsoft 365 の世界的なインスタンスを使用している中国のユーザーに適用されますか?

いいえ、されません。 上記のアドバイスに関する注意点の 1 つは、MICROSOFT 365 の世界的なインスタンスに接続している PRC のユーザーです。 この地域ではクロスボーダー ネットワークの混雑が頻繁に発生するため、直接のインターネットの下りのパフォーマンスは変動する可能性があります。 リージョン内のほとんどのお客様は、VPN を使用してトラフィックを企業ネットワークに取り込み、承認された MPLS 回線または最適化されたパスを介して国/地域外のエグレスと同様に利用しています。 これについては、 中国ユーザー向けの Microsoft 365 パフォーマンスの最適化に関する記事で詳しく説明されています。

分割トンネル構成は、ブラウザーで実行されている Teams に対して機能しますか?

はい。注意が必要です。 ほとんどの Teams 機能は、「 Microsoft Teams のクライアントを取得する」に記載されているブラウザーでサポートされています。

さらに、Microsoft Edge 96 以降 では、Edge WebRtcRespectOsRoutingTableEnabled ポリシーを有効にすることで、ピアツーピア トラフィックの VPN 分割トンネリングがサポートされています。 現時点では、他のブラウザーでは、ピアツーピア トラフィックの VPN 分割トンネリングがサポートされていない可能性があります。

関連記事

Microsoft 365 の VPN 分割トンネリングの実装

Microsoft 365 の一般的な VPN 分割トンネリング シナリオ

VPN 分割トンネリングのための Teams メディア トラフィックのセキュリティ保護

VPN 環境での Stream イベントとライブ イベントに関する特別な考慮事項

中国ユーザー向けの Microsoft 365 パフォーマンスの最適化

Microsoft 365 ネットワークとパフォーマンスのチューニング

セキュリティ専門家と IT による、現代のユニークなリモート ワーク シナリオで最新のセキュリティ管理を実現するための代替的な方法 (Microsoft セキュリティ チーム ブログ)

Microsoft での VPN のパフォーマンス強化: Windows 10 の VPN プロファイルを使用して自動接続を許可する

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示