ゼロ トラストでインフラストラクチャをセキュリティ保護する

![]()

インフラストラクチャは重大な脅威ベクトルとなっています。 IT インスラストラクチャとは、IT サービスの開発、テスト、提供、監視、制御またはサポートに必要なすべてのハードウェア (物理、仮想、コンテナ化)、ソフトウェア (オープン ソース、ファーストおよびサードパーティー、PaaS、SaaS)、マイクロサービス (機能、API)、ネットワーク インフラストラクチャ、施設などを指し、オンプレミスおよびマルチクラウドのものを含みます。 Microsoft はこの分野に膨大なリソースを投資し、未来のクラウドおよびオンプレミス インフラストラクチャの安全を確保するために必要な、あらゆる機能を開発してきました。

エンドツーエンドのゼロ トラストを用いた最新のセキュリティにより、次のことを実施しやすくなります。

- バージョンを評価する。

- 構成管理を行う。

- Just-In-Time and Just-Enough-Access (JIT/JEA) の管理特権によって保護を強化する。

- テレメトリを使用して攻撃と異常を検出する。

- リスクのある操作を自動的に阻止してフラグを立て、保護措置を実行する。

同様に重要なことは、Microsoft Azure Blueprints と関連機能を使用すれば、組織のポリシー、基準、要件に合わせて、リソースを設計、実装、管理できることです。

Azure Blueprints、Azure Policy、Microsoft Defender for Cloud、Microsoft Sentinel、Azure Sphere によって展開したインフラストラクチャのセキュリティが大幅に向上します。 これらを組み合わせることで、インフラストラクチャの定義、設計、プロビジョニング、デプロイ、監視に対して異なるアプローチが可能になります。

インフラストラクチャのゼロ トラスト展開目標

ヒント

ゼロ トラスト未導入の組織のほとんどは、次のようなインフラストラクチャ セキュリティ対策を行っています。

- アクセス許可は環境全体で手動で管理される。

- ワークロードが実行されている VM とサーバーの構成管理。

|

インフラストラクチャの管理、監視のためにエンドツーエンドのゼロ トラスト フレームワークを導入するときは、はじめに、これらの最初の展開目標に取り組むことをお勧めします。 |

|

|

|

|

|

初期目標が完了したら、次の追加の展開目標に焦点を合わせます。 |

|

|

|

|

インフラストラクチャのゼロ トラスト展開ガイド

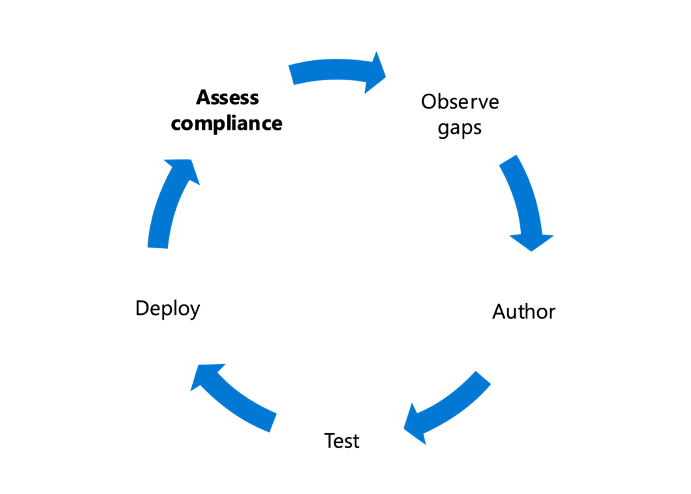

このガイドでは、ゼロ トラスト セキュリティ フレームワークの原則に従ってインフラストラクチャのセキュリティを確保する手順を説明します。

最初に、これらのインフラストラクチャ展開の基本目標をすでに達成していることをご確認ください。

Microsoft Tenant Baseline を設定する

インフラストラクチャ管理のために、基本となるベースラインを設定する必要があります。 インフラストラクチャ管理の要件を決める際は、NIST 800-53 などの業界のガイダンスを適用できます。 Microsoft では、次の要件を最低限のベースラインとして設定しています。

-

データ、ネットワーク、サービス、ユーティリティ、ツール、アプリケーションへのアクセスは、認可および認証の仕組みによって制御する。

-

以降時および保管時にデータを暗号化する。

-

ネットワークのトラフィックを制限する。

-

すべての資産で、セキュリティ チームに対する可視性を確保する。

-

監視と監査を有効にし、組織の既定に従って適切に構成する。

-

最新のマルウェア対策を実行している。

-

組織の既定に従って脆弱性スキャンを実行し、脆弱性を解消する。

この最低限の、あるいは拡張した、ベースラインに対するコンプライアンスを測定、推進するため、Azure テナント全体で セキュリティ閲覧者ロールを適用して、テナント単位で、およびオンプレミス環境全体で、可視性の実現に取り組みます。 セキュリティ閲覧者ロールを適用すれば、Microsoft Defender for Cloud と Azure Policy によって可視性を高められます。これは、業界基準 (Azure CIS、PCI、ISO 27001 など) に基づくベースラインや、組織が設定したカスタム ベースラインの運用に役立ちます。

すべての環境で権限を手動で管理する

テナント全体から、各リソース グループおよびサブスクリプションの個別のリソースに至るまで、あらゆる規模で、ロールに基づく適切なアクセス制御を行う必要があります。

ワークロードを実行する VM とサーバーの構成管理

これまでのオンプレミス データ センターの環境の管理と同様に、クラウドのリソースも効果的に管理する必要があります。 Azure の利点は、Azure Arc (プレビュー) を使用して 1 つのプラットフォームですべての VM を管理できることです。 Azure Arc を使用すれば、Azure Policy、Microsoft Defender for Cloud ポリシー、セキュア スコアの評価によって、セキュリティ ベースラインを拡張できます。また、すべてのリソースを 1 か所で監視してログを取ることができます。 以下に、最初に実施するいくつかの作業を説明します。

Azure Arc (プレビュー) を導入する

Azure Arc を使えば、Azure の使い慣れたセキュリティ制御機能をオンプレミスでも、あるいは組織のインフラストラクチャのエッジでも使用できます。 オンプレミスのリソースを Azure Arc に接続する方法はいくつかあります。たとえば、Azure ポータルや PowerShell を使用する方法、サービス プリンシパルを使用するスクリプトを Windows に配置する方法があります。

Azure Policy を使用して、ゲスト内ポリシーなどのセキュリティ ベースラインを適用する

Defender for Cloud を有効にすると、Azure Policy の Microsoft Defender for Cloud 用の組み込みポリシー定義を使用して、一連のベースライン コントロールを組み込むことができます。 ベースラインのポリシーは Defender for Cloud セキュア スコアに反映されるため、それらのポリシーに対するコンプライアンスを測定できます。

組み込みが使用できない場合は、ポリシーの適用範囲を Defender for Cloud 以外にも拡大したり、カスタム ポリシーを作成したりできます。 サブスクリプションのゲスト VM でのコンプライアンスを測定するゲスト構成ポリシーを組み込むこともできます。

Defender for Cloud Endpoint Protection および Vulnerability Management による制御を適用する

エンドポイント保護は、インフラストラクチャを安全で使用可能な状態に保つために不可欠です。 エンドポイント保護および脆弱性の管理の戦略では、一元的にコンプライアンスを測定し、Microsoft Defender for Cloud によるエンドポイント保護の評価とレコメンデーションに基づいて、マルウェアに対する保護を構成し有効にしておくことができます。

複数のサブスクリプションのベースラインを一元的に可視化する

テナント閲覧者ロールの割り当てを受けたユーザーは、評価を行っている Defender for Cloud セキュア スコア、Azure Policy、ゲスト構成ポリシーの個別のポリシーの状態を、テナント全体で閲覧できます。 それを組織のコンプライアンス ダッシュボードに送ることで、テナントの状態の報告を一元的に管理できます。

また、Defender for Servers の “組み込みの脆弱性評価ソリューションを仮想マシンで有効にする (Qualys を利用)” ポリシーを使用して VM の脆弱性をスキャンし、それを Defender for Cloud に直接反映させることができます。 既に脆弱性スキャン ソリューションを会社に展開している場合は、“脆弱性評価ソリューション” ポリシーを代わりに使用できます。これは、パートナー企業の脆弱性スキャン ソリューションを展開するために、仮想マシンにインストールする必要があります。

|

|

初期のデプロイの目的 |

インフラストラクチャの基本目標を達成したら、エンドツーエンドのゼロ トラストによる最新のインフラストラクチャの構築に着手できます。

I. ワークロードを監視し、異常に対して警報を出す

新しいインフラストラクチャを作成するときは、監視および警報のルールも設定する必要があります。 これは、リソースの異常の発生を把握するために不可欠です。

Microsoft Defender for Cloud とリソースの種類を保護するプランを有効にすることをお勧めします。リソースの種類には、Defender for Servers、Defender for Storage、Defender for Containers、Defender for SQL などが含まれます。

ID の監視では、Microsoft Defender for Identity と Advanced Threat Analytics を有効にして信号収集を有効にし、高度な脅威、ID の漏洩、組織に対するインサイダーの悪意ある行為を特定、検出、調査することをお勧めします。

Defender for Cloud、Defender for Identity、Advanced Threat Analytics などの監視および監査システムによるこれらの信号を、クラウドネイティブなセキュリティ情報イベント管理 (SIEM) とセキュリティ オーケストレーション自動応答 (SOAR) ソリューションを兼ねた Microsoft Sentinel に取り込むことで、セキュリティ オペレーション センター (SOC) は組織全体のセキュリティ イベントを一元的に監視できます。

II. すべてのワークロードにアプリ ID を割り当て、一貫性のある構成、展開を行う

リソースまたはワークロードの作成時に割り当てられ、実行されるポリシーの使用をお勧めしています。 ポリシーを使用すれば、リソースの作成時にタグを付けたり、リソース グループを割り当てたり、許可されているリージョンや VM の仕様 (VM の種類、ディスク、適用されるネットワーク ポリシーなど) などの技術的属性を制限/管理したりできます。

III. 人がリソースにアクセスするには、Just-In-Time が必要

職員が使用する管理アクセス権は、最小限にとどめる必要があります。 管理機能を使用する必要があるときは、一時的な管理アクセス権をユーザーに割り当てます。

組織は、管理者保護プログラムを導入する必要があります。 これらのプログラムには次の役割があります。

- 管理者権限を持つユーザーを目的の数まで減らす。

- 高度な権限を持つアカウントとロールを監査する。

- 高価値資産 (HVA) 用特別インフラストラクチャ ゾーンを作成して攻撃対象領域を減らす。

- 管理者に特別な Secure Admin Workstations (SAWs) を割り当てて、認証情報を漏洩しにくくする。

これらはすべて、管理者権限がどのように使用され、どこで必要かを組織が把握し、安全な運営を実現する計画を立てるのに役立ちます。

|

|

その他のデプロイの目的 |

最初の 3 つの目標を達成したら、未認可の展開を阻止するなどの追加目標に着手できます。

IV. 未認可の展開を阻止して警報を出す

クラウドに移行すれば組織は無限の可能性が手に入ります。 ですが、いいことばかりではありません。 さまざまな理由により、組織は、未認可の展開を阻止し、警報を出して担当者や経営者に問題を知らせることができなければなりません。

Microsoft Azure の Azure Blueprints では、リソースを展開する方法を管理し、承認を受けたリソース (ARM テンプレートなど) だけを展開できるようにします。 Blueprints により、ブループリントのポリシーや他のルールに反するリソースの展開を阻止できます。 ブループリントに対する違反 (未遂含む) が行われた場合に、必要に応じて警報を出したり、通知を送ったり、Webhook または Automation Runbook をアクティブ化したり、さらにはサービス管理チケットを作成することもできます。

V. すべてのワークロードで詳細な可視化とアクセス制御を行う

Microsoft Azure では、さまざまな方法によってリソースを可視化します。 リソースの所有者は、Azure portal で、多数のメトリックとログの収集および分析の機能を設定できます。 こうした可視性は、セキュリティ管理に利用できるだけでなく、計算処理の効率化や組織の目標達成にも役立ちます。 ここには、Virtual Machine Scale Sets のような機能も含まれます。これは、メトリックに基づいて安全かつ効率的にリソースをスケール アウト/スケール インする機能です。

アクセス制御に関しては、ロールベースのアクセス制御 (RBAC) を利用してリソースに権限を割り当てられます。 これにより、組み込みおよびカスタムのさまざまなロールを使用して、個別およびグループ単位で、権限の割り当て/取り消しを一括で実施できます。

VI. ユーザーとリソースへのアクセス権をワークロードごとにセグメント化する

Microsoft Azure では、ユーザーとリソースへのアクセス権を管理するために、さまざまな方法でワークロードをセグメント化します。 主としてネットワークのセグメント化を利用します。Azure では、仮想ネットワーク (VNets)、Vnet ピアリング ルール、ネットワーク セキュリティ グループ (NSGs)、アプリケーション セキュリティ グループ (ASGs)、Azure Firewall を含むサブスクリプションごとに、リソースを分離できます。 ワークロードのセグメント化を行う最適な方法を判断するために、いくつかの手段が存在します。

このガイドで説明されている製品

Microsoft Azure

Azure Resource Manager (ARM) テンプレート

まとめ

インフラストラクチャがゼロ トラスト成功の鍵です。 詳しい情報や導入のサポートが必要な場合は、カスタマー サクセス チームにご連絡いただくか、このガイドの他のチャプターを読み進めてください。このガイドではゼロ トラストの要点をすべて説明しています。

ゼロ トラスト展開ガイド シリーズ

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示