Atferdsbasert blokkering og oppdemming

Gjelder for:

- Microsoft Defender for endepunkt plan 1

- Microsoft Defender for endepunkt plan 2

- Microsoft Defender XDR

- Microsoft Defender Antivirus

Plattformer

- Windows

Vil du oppleve Defender for endepunkt? Registrer deg for en gratis prøveperiode.

Oversikt

Dagens trussellandskap blir overkjørt av filløs skadelig programvare , og som lever av landet, svært polymorfe trusler som muterer raskere enn tradisjonelle løsninger kan holde tritt med, og menneskestyrte angrep som tilpasser seg det motstandere finner på kompromitterte enheter. Tradisjonelle sikkerhetsløsninger er ikke tilstrekkelige til å stoppe slike angrep; du trenger kunstig intelligens (AI) og funksjoner for enhetslæring (ML), for eksempel atferdsblokkering og inneslutning, inkludert i Defender for Endpoint.

Funksjoner for blokkering og innesperring av virkemåter kan bidra til å identifisere og stoppe trusler, basert på deres atferd og behandle trær selv når trusselen har startet kjøringen. Neste generasjons beskyttelse, EDR og Defender for endepunktkomponenter og -funksjoner fungerer sammen i funksjoner for atferdsblokkering og inneslutning.

Funksjoner for blokkering og inneslutning av virkemåte fungerer med flere komponenter og funksjoner i Defender for Endpoint for å stoppe angrep umiddelbart og forhindre at angrep utvikler seg.

Neste generasjons beskyttelse (som inkluderer Microsoft Defender Antivirus) kan oppdage trusler ved å analysere atferd og stoppe trusler som har begynt å kjøre.

Gjenkjenning og respons for endepunkt (EDR) mottar sikkerhetssignaler på tvers av nettverket, enheter og kjerneatferd. Når trusler oppdages, opprettes varsler. Flere varsler av samme type aggregeres i hendelser, noe som gjør det enklere for sikkerhetsoperasjonsteamet å undersøke og svare.

Defender for Endpoint har et bredt spekter av optikk på tvers av identiteter, e-post, data og apper, i tillegg til nettverks-, endepunkt- og kjerneatferdssignalene som mottas via EDR. En komponent i Microsoft Defender XDR, Defender for Endpoint-prosesser og korrelerer disse signalene, hever gjenkjenningsvarsler og kobler sammen relaterte varsler i hendelser.

Med disse funksjonene kan flere trusler forhindres eller blokkeres, selv om de begynner å kjøre. Når mistenkelig oppførsel oppdages, blir trusselen inneholdt, varsler opprettes og trusler stoppes i deres spor.

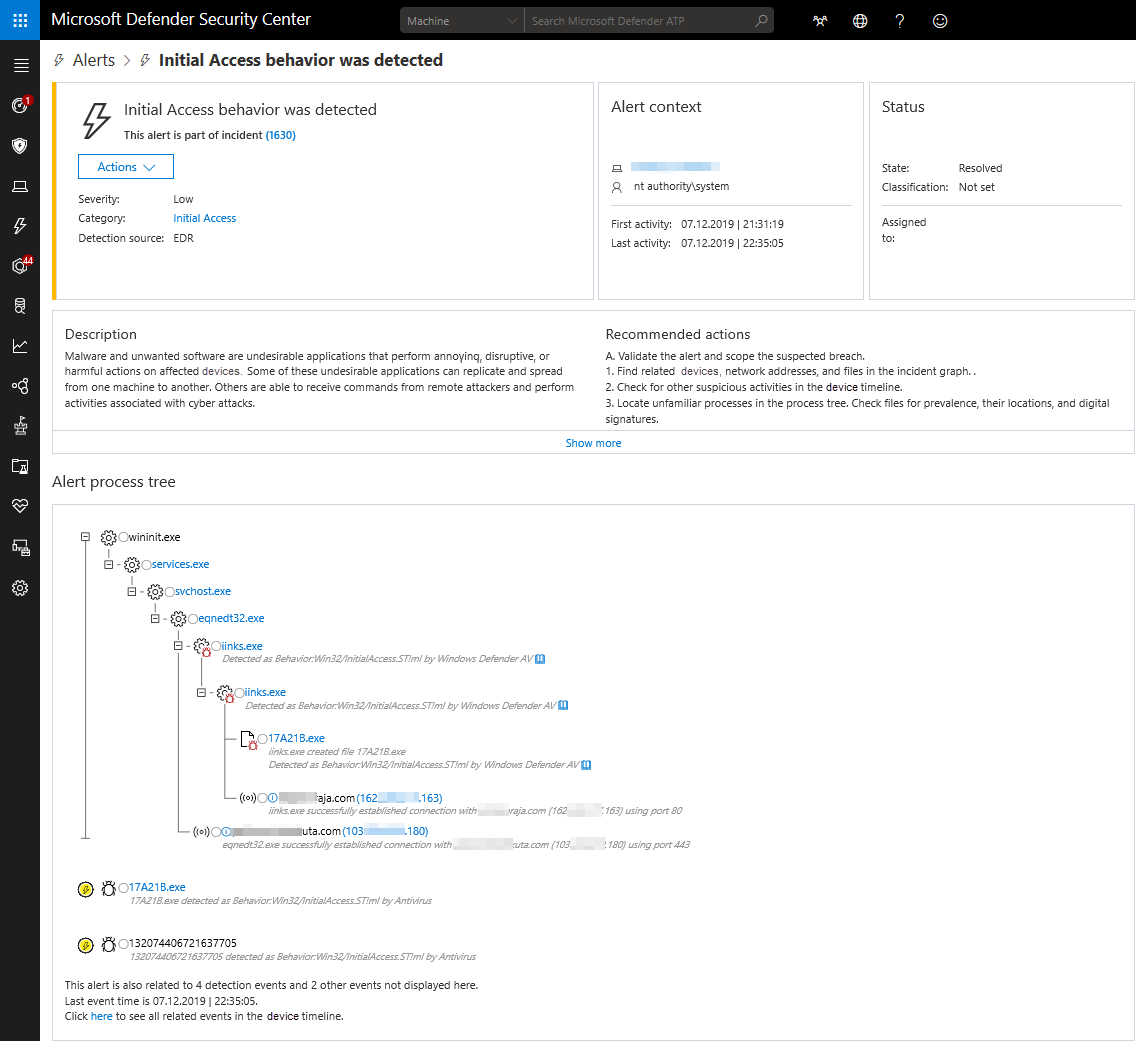

Bildet nedenfor viser et eksempel på et varsel som ble utløst av funksjoner for atferdsblokkering og innesperring:

Komponenter for blokkering og innesperring av virkemåte

Policydrevne regler for reduksjon av angrepsoverflate på klienten Forhåndsdefinerte vanlige angrepsatferd er forhindret fra å utføres, i henhold til reglene for reduksjon av angrepsoverflaten. Når slike virkemåter forsøker å kjøre, kan de ses i Microsoft Defender XDR som informasjonsvarsler. Regler for reduksjon av angrepsoverflate er ikke aktivert som standard. du konfigurerer policyene i Microsoft Defender-portalen.

Klientatferdsblokkering Trusler på endepunkter oppdages gjennom maskinlæring, og blokkeres og utbedres deretter automatisk. (Klientatferdsblokkering er aktivert som standard.)

Blokkering av tilbakemeldingssløyfer (også referert til som rask beskyttelse) Trusselregistreringer observeres gjennom atferdsintelligens. Trusler stoppes og forhindres fra å kjøre på andre endepunkter. (Blokkering av tilbakemeldingssløyfe er aktivert som standard.)

Gjenkjenning av endepunkt og svar (EDR) i blokkmodus Skadelige artefakter eller virkemåter som observeres gjennom beskyttelse etter brudd, blokkeres og finnes. EDR i blokkmodus fungerer selv om Microsoft Defender Antivirus ikke er den primære antivirusløsningen. (EDR i blokkmodus er ikke aktivert som standard. Du aktiverer den på Microsoft Defender XDR.)

Forvent at flere kommer innen atferdsblokkering og innesperring, ettersom Microsoft fortsetter å forbedre funksjoner og funksjoner for trusselbeskyttelse. Hvis du vil se hva som er planlagt og rulles ut nå, kan du gå til Microsoft 365-veikartet.

Eksempler på atferdsblokkering og innesperring i praksis

Funksjoner for blokkering og innesperring av virkemåter har blokkert angriperteknikker, for eksempel følgende:

- Legitimasjonsdumping fra LSASS

- Innsetting på tvers av prosesser

- Prosesshuling

- Omgå brukerkontokontroll

- Tukle med antivirus (for eksempel deaktivere det eller legge til skadelig programvare som utelukkelse)

- Kontaktkommando og kontroll (C&C) for å laste ned nyttelaster

- Myntutvinning

- Endring av oppstartspost

- Send-the-hash-angrep

- Installasjon av rotsertifikat

- Utnyttelsesforsøk for ulike sårbarheter

Nedenfor finner du to virkelige eksempler på atferdsblokkering og innesperring i praksis.

Eksempel 1: Angrep på legitimasjonstyveri mot 100 organisasjoner

Som beskrevet i i varm jakt på unnvikende trusler: AI-drevet atferdsbasert blokkering stopper angrep i sine spor, et legitimasjonstyveriangrep mot 100 organisasjoner over hele verden ble stoppet av atferdsblokkering og innesperringsevner. Spear-phishing-e-postmeldinger som inneholdt et lokkedokument, ble sendt til de målrettede organisasjonene. Hvis en mottaker åpnet vedlegget, kunne et relatert eksternt dokument kjøre kode på brukerens enhet og laste lokibot malware, som stjal legitimasjon, exfiltrated stjålne data, og ventet på ytterligere instruksjoner fra en kommando-og-kontroll server.

Atferdsbaserte enhetslæringsmodeller i Defender for Endpoint fanget og stoppet angriperens teknikker på to punkter i angrepskjeden:

- Det første beskyttelseslaget oppdaget utnyttelsesatferden. Klassifier for enhetslæring i skyen identifiserte trusselen på riktig måte som, og instruerte umiddelbart klientenheten om å blokkere angrepet.

- Det andre beskyttelseslaget, som bidro til å stoppe tilfeller der angrepet kom forbi det første laget, oppdaget prosesshuling, stoppet denne prosessen og fjernet de tilsvarende filene (for eksempel Lokibot).

Mens angrepet ble oppdaget og stoppet, ble varsler, for eksempel et «innledende tilgangsvarsel», utløst og dukket opp i Microsoft Defender-portalen.

Dette eksemplet viser hvordan atferdsbaserte enhetslæringsmodeller i skyen legger til nye lag med beskyttelse mot angrep, selv etter at de har begynt å kjøre.

Eksempel 2: NTLM-relé – variant av saftig potet-skadelig programvare

Som beskrevet i det siste blogginnlegget oppdaget atferdsblokkering og -inneslutning: Transformering av optikk til beskyttelse, i januar 2020 oppdaget Defender for Endpoint en rettighetsopptrappingsaktivitet på en enhet i en organisasjon. Et varsel kalt «Mulig videresending av rettigheter ved hjelp av NTLM-videresending» ble utløst.

Trusselen viste seg å være skadelig programvare. det var en ny, ikke-sett-før variant av en beryktet hacking verktøy kalt Saftig potet, som brukes av angripere for å få privilegium eskalering på en enhet.

Minutter etter at varselet ble utløst, ble filen analysert og bekreftet å være ondsinnet. Prosessen ble stoppet og blokkert, som vist på følgende bilde:

Noen minutter etter at artefakten ble blokkert, ble flere forekomster av samme fil blokkert på samme enhet, noe som hindret flere angripere eller annen skadelig programvare fra å distribuere på enheten.

Dette eksemplet viser at med virkemåteblokkering og innesperringsfunksjoner oppdages trusler, inneholder og blokkeres automatisk.

Tips

Hvis du leter etter antivirusrelatert informasjon for andre plattformer, kan du se:

- Angi innstillinger for Microsoft Defender for endepunkt på macOS

- Microsoft Defender for endepunkt på Mac

- Innstillinger for macOS-antiviruspolicy for Microsoft Defender Antivirus for Intune

- Angi innstillinger for Microsoft Defender for endepunkt på Linux

- Microsoft Defender for endepunkt på Linux

- Konfigurer Defender for endepunkt på Android-funksjoner

- Konfigurer Microsoft Defender for endepunkt for iOS-funksjoner

Neste trinn

Tips

Vil du lære mer? Engage med Microsoft Security-fellesskapet i teknisk fellesskap: Microsoft Defender for endepunkt teknisk fellesskap.

Tilbakemeldinger

Kommer snart: Gjennom 2024 faser vi ut GitHub Issues som tilbakemeldingsmekanisme for innhold, og erstatter det med et nytt system for tilbakemeldinger. Hvis du vil ha mer informasjon, kan du se: https://aka.ms/ContentUserFeedback.

Send inn og vis tilbakemelding for