Distribuer Power BI-innhold til eksterne gjestebrukere ved hjelp av Microsoft Entra B2B

Sammendrag: Dette er en teknisk hvitbok som beskriver hvordan du distribuerer innhold til brukere utenfor organisasjonen ved hjelp av integrering av Microsoft Entra ID (tidligere kjent som Azure Active Directory) business-to-business (Microsoft Entra B2B).

Forfattere: Lukasz Pawlowski, Kasper de Jonge

Tekniske anmeldere: Adam Wilson, Sheng Liu, Qian Liang, Sergei Gundorov, Jacob Grimm, Adam Saxton, Maya Shenhav, Nimrod Shalit, Elisabeth Olson

Merk

Du kan lagre eller skrive ut denne hvitboken ved å velge Skriv ut fra nettleseren, og deretter velge Lagre som PDF.

Innledning

Power BI gir organisasjoner en 360-graders visning av virksomheten sin og gir alle i disse organisasjonene mulighet til å ta intelligente beslutninger ved hjelp av data. Mange av disse organisasjonene har sterke og pålitelige relasjoner med eksterne partnere, kunder og entreprenører. Disse organisasjonene må gi sikker tilgang til Power BI-instrumentbord og rapporter til brukere i disse eksterne partnerne.

Power BI integreres med Microsoft Entra business-to-business (Microsoft Entra B2B) for å tillate sikker distribusjon av Power BI-innhold til gjestebrukere utenfor organisasjonen – samtidig som kontrollen og styrende tilgang til interne data opprettholdes.

Denne hvitboken dekker alle detaljene du trenger for å forstå Power BIs integrasjon med Microsoft Entra B2B. Vi dekker det vanligste brukstilfellet, oppsettet, lisensieringen og sikkerhet på radnivå.

Scenarioer

Contoso er en bilprodusent og samarbeider med mange forskjellige leverandører som leverer alle komponenter, materialer og tjenester som er nødvendige for å drive produksjonsvirksomheten. Contoso ønsker å effektivisere forsyningskjedelogistikken og planlegger å bruke Power BI til å overvåke viktige ytelsesmåledata for forsyningskjeden. Contoso ønsker å dele med analyse av eksterne forsyningskjedepartnere på en sikker og håndterbar måte.

Contoso kan aktivere følgende opplevelser for eksterne brukere ved hjelp av Power BI og Microsoft Entra B2B.

Ad hoc per elementdeling

Contoso jobber med en leverandør som bygger radiatorer for Contosos biler. Ofte må de optimalisere påliteligheten til radiatorene ved hjelp av data fra alle Contosos biler. En analytiker hos Contoso bruker Power BI til å dele en radiatorpålitelighetsrapport med en ingeniør hos leverandøren. Ingeniøren mottar en e-postmelding med en kobling for å vise rapporten.

Som beskrevet ovenfor utføres denne ad hoc-delingen av forretningsbrukere etter behov. Koblingen som sendes av Power BI til den eksterne brukeren, er en Microsoft Entra B2B-invitasjonskobling. Når den eksterne brukeren åpner koblingen, blir de bedt om å bli med i Contosos Microsoft Entra-organisasjon som gjestebruker. Når invitasjonen er godtatt, åpner koblingen den bestemte rapporten eller instrumentbordet. Microsoft Entra-administratoren gir tillatelse til å invitere eksterne brukere til organisasjonen og velger hva disse brukerne kan gjøre når de godtar invitasjonen som beskrevet i styringsdelen av dette dokumentet. Contoso-analytikeren kan bare invitere gjestebrukeren fordi Microsoft Entra-administratoren tillot denne handlingen, og Power BI-administratoren tillot brukere å invitere gjester til å vise innhold i Power BIs leierinnstillinger.

- Prosessen starter med at en intern Contoso-bruker deler et instrumentbord eller en rapport med en ekstern bruker. Hvis den eksterne brukeren ikke allerede er gjest i Contosos Microsoft Entra-ID, er de invitert. En e-postmelding sendes til e-postadressen deres som inneholder en invitasjon til Contosos Microsoft Entra-ID.

- Mottakeren godtar invitasjonen til Contosos Microsoft Entra-ID og legges til som gjestebruker i Contosos Microsoft Entra-ID.

- Mottakeren omdirigeres deretter til Power BI-instrumentbordet, rapporten eller appen.

Prosessen regnes som ad hoc siden forretningsbrukere i Contoso utfører invitasjonshandlingen etter behov for sine forretningsformål. Hvert element som deles, er én enkelt kobling som den eksterne brukeren har tilgang til for å vise innholdet.

Når den eksterne brukeren er invitert til å få tilgang til Contoso-ressurser, kan det opprettes en skyggekonto for dem i Contoso Microsoft Entra ID, og de trenger ikke å inviteres på nytt. Første gang de prøver å få tilgang til en Contoso-ressurs som et Power BI-instrumentbord, går de gjennom en samtykkeprosess som løser inn invitasjonen. Hvis de ikke fullfører samtykket, får de ikke tilgang til noe av Contosos innhold. Hvis de har problemer med å løse inn invitasjonen via den opprinnelige koblingen, kan en Microsoft Entra-administrator sende inn en bestemt invitasjonskobling på nytt for å løse inn.

Planlagt deling per element

Contoso arbeider med en underleverandør for å utføre pålitelighetsanalyse av radiatorer. Underleverandøren har et team på 10 personer som trenger tilgang til data i Contosos Power BI-miljø. Contoso Microsoft Entra-administratoren er involvert for å invitere alle brukerne og håndtere eventuelle tillegg/endringer etter hvert som personellet i underleverandøren endres. Microsoft Entra-administratoren oppretter en sikkerhetsgruppe for alle ansatte hos underleverandøren. Ved hjelp av sikkerhetsgruppen kan Contosos ansatte enkelt administrere tilgang til rapporter og sikre at alle nødvendige underleverandørpersonell har tilgang til alle nødvendige rapporter, instrumentbord og Power BI-apper. Microsoft Entra-administratoren kan også unngå å være involvert i invitasjonsprosessen helt ved å velge å delegere invitasjonsrettigheter til en klarert ansatt hos Contoso eller hos underleverandøren for å sikre at personaladministrasjon er i tide.

Noen organisasjoner krever mer kontroll over når eksterne brukere legges til, inviterer mange brukere i en ekstern organisasjon eller mange eksterne organisasjoner. I slike tilfeller kan planlagt deling brukes til å administrere omfanget av deling, til å håndheve organisasjonspolicyer og til og med å delegere rettigheter til klarerte personer til å invitere og administrere eksterne brukere. Microsoft Entra B2B støtter planlagte invitasjoner som skal sendes direkte fra Azure-portalen av en IT-administrator, eller via PowerShell ved hjelp av API-en for invitasjonsbehandling der et sett med brukere kan inviteres i én handling. Ved hjelp av den planlagte invitasjonstilnærmingen kan organisasjonen kontrollere hvem som kan invitere brukere og implementere godkjenningsprosesser. Avanserte Microsoft Entra-funksjoner som dynamiske grupper kan gjøre det enkelt å opprettholde medlemskap i sikkerhetsgrupper automatisk.

- Prosessen starter med at en IT-administrator inviterer gjestebrukeren enten manuelt eller via API-en som leveres av Microsoft Entra ID.

- Brukeren godtar invitasjonen til organisasjonen.

- Når brukeren har godtatt invitasjonen, kan en bruker i Power BI dele en rapport eller et instrumentbord med den eksterne brukeren eller en sikkerhetsgruppe de er i. Akkurat som med vanlig deling i Power BI mottar den eksterne brukeren en e-postmelding med koblingen til elementet.

- Når den eksterne brukeren får tilgang til koblingen, sendes godkjenningen i katalogen til Contosos Microsoft Entra-ID og brukes til å få tilgang til Power BI-innholdet.

Ad hoc eller planlagt deling av Power BI-apper

Contoso har et sett med rapporter og instrumentbord de trenger for å dele med én eller flere leverandører. For å sikre at alle nødvendige eksterne brukere har tilgang til dette innholdet, pakkes det som en Power BI-app. De eksterne brukerne legges enten direkte til i apptilgangslisten eller gjennom sikkerhetsgrupper. Noen hos Contoso sender deretter nettadressen for appen til alle eksterne brukere, for eksempel i en e-postmelding. Når de eksterne brukerne åpner koblingen, ser de alt innholdet i én enkelt enkelt navigeringsopplevelse.

Bruk av en Power BI-app gjør det enkelt for Contoso å bygge en BI-portal for leverandørene. En enkelt tilgangsliste styrer tilgangen til alt nødvendig innhold som reduserer bortkastet tidskontroll og angir tillatelser for elementnivå. Microsoft Entra B2B opprettholder sikkerhetstilgang ved hjelp av leverandørens opprinnelige identitet, slik at brukerne ikke trenger ekstra påloggingslegitimasjon. Hvis du bruker planlagte invitasjoner med sikkerhetsgrupper, blir tilgangsadministrasjon til appen når personell roterer inn eller ut av prosjektet forenklet. Medlemskap i sikkerhetsgrupper manuelt eller ved hjelp av dynamiske grupper, slik at alle eksterne brukere fra en leverandør automatisk legges til i den aktuelle sikkerhetsgruppen.

- Prosessen starter med at brukeren blir invitert til Contosos Microsoft Entra-organisasjon gjennom Azure-portalen eller PowerShell.

- Brukeren kan legges til i en brukergruppe i Microsoft Entra ID. En statisk eller dynamisk brukergruppe kan brukes, men dynamiske grupper bidrar til å redusere manuelt arbeid.

- De eksterne brukerne får tilgang til Power BI-appen gjennom brukergruppen. URL-adressen for appen skal sendes direkte til den eksterne brukeren eller plasseres på et nettsted de har tilgang til. Power BI gjør det beste for å sende en e-postmelding med appkoblingen til eksterne brukere, men når du bruker brukergrupper med medlemskap som kan endres, kan ikke Power BI sende til alle eksterne brukere som administreres gjennom brukergrupper.

- Når den eksterne brukeren får tilgang til nettadressen for Power BI-appen, godkjennes de av Contosos Microsoft Entra ID, appen er installert for brukeren, og brukeren kan se alle de inneholdde rapportene og instrumentbordene i appen.

Apper har også en unik funksjon som gjør det mulig for appforfattere å installere programmet automatisk for brukeren, slik at det er tilgjengelig når brukeren logger på. Denne funksjonen installeres bare automatisk for eksterne brukere som allerede er en del av Contosos organisasjon når programmet publiseres eller oppdateres. Dermed brukes den best med den planlagte invitasjonstilnærmingen, og avhenger av at appen publiseres eller oppdateres etter at brukerne er lagt til i Contosos Microsoft Entra-ID. Eksterne brukere kan alltid installere appen ved hjelp av appkoblingen.

Kommentere og abonnere på innhold på tvers av organisasjoner

Ettersom Contoso fortsetter å jobbe med sine underleverandører eller leverandører, må de eksterne ingeniørene jobbe tett med Contosos analytikere. Power BI har flere samarbeidsfunksjoner som hjelper brukerne med å kommunisere om innhold de kan bruke. Instrumentbordkommentarer (og snart rapportkommentarer) gjør det mulig for brukere å diskutere datapunkter de ser og kommuniserer med rapportforfattere for å stille spørsmål.

For øyeblikket kan eksterne gjestebrukere delta i kommentarer ved å legge igjen kommentarer og lese svarene. Men i motsetning til interne brukere kan ikke gjestebrukere være @mentioned og ikke motta varsler om at de har mottatt en kommentar. Gjestebrukere kan bruke abonnementsfunksjonen i Power BI til å abonnere på en rapport eller et instrumentbord. Mer informasjon i E-postabonnementer for rapporter og instrumentbord i Power Bi-tjeneste.

Få tilgang til innhold i Power BI-mobilapper

Når gjestebrukeren åpner koblingen til rapporten eller instrumentbordet på mobilenheten, åpnes innholdet i de opprinnelige Power BI-mobilappene på enheten, hvis de er installert. Gjestebrukeren vil da kunne navigere mellom innhold som deles med dem i den eksterne leieren, og tilbake til sitt eget innhold fra hjemmeleieren. Hvis du vil ha mer informasjon om tilgang til innhold som har blitt delt med deg fra en ekstern organisasjon via Power BI-mobilapper, kan du se Vise Power BI-innhold som er delt med deg fra en ekstern organisasjon.

Organisasjonsrelasjoner ved hjelp av Power BI og Microsoft Entra B2B

Når alle brukerne av Power BI er interne for organisasjonen, er det ikke nødvendig å bruke Microsoft Entra B2B. Men når to eller flere organisasjoner ønsker å samarbeide om data og innsikt, gjør Power BIs støtte for Microsoft Entra B2B det enkelt og kostnadseffektivt å gjøre det.

Nedenfor finner du vanligvis organisasjonsstrukturer som er godt egnet for samarbeid på tvers av organisasjoner i Microsoft Entra B2B-stil i Power BI. Microsoft Entra B2B fungerer bra i de fleste tilfeller, men i enkelte tilfeller er de vanlige alternative tilnærmingene som dekkes på slutten av dette dokumentet verdt å vurdere.

Sak 1: Direkte samarbeid mellom organisasjoner

Contosos forhold til radiatorleverandøren er et eksempel på direkte samarbeid mellom organisasjoner. Siden det er relativt få brukere hos Contoso og leverandøren som trenger tilgang til pålitelighetsinformasjon for radiatorer, er det ideelt å bruke Microsoft Entra B2B-basert ekstern deling. Det er enkelt å bruke og enkelt å administrere. Dette er også et vanlig mønster i konsulenttjenester der en konsulent kanskje må bygge innhold for en organisasjon.

Vanligvis skjer denne delingen i utgangspunktet ved hjelp av Ad hoc per elementdeling. Men etter hvert som teamene vokser eller relasjonene blir dypere, blir fremgangsmåten for deling av planlagt per element den foretrukne metoden for å redusere administrasjonskostnader. I tillegg kan Ad hoc eller planlagt deling av Power BI-apper, kommentering og abonnement på innhold på tvers av organisasjoner, tilgang til innhold i mobilapper også komme inn i bildet. Viktigere er at hvis begge organisasjonens brukere har Power BI Pro-lisenser i sine respektive organisasjoner, kan de bruke disse Pro-lisensene i hverandres Power BI-miljøer. Dette gir fordelaktig lisensiering fordi den innbydende organisasjonen kanskje ikke trenger å betale for en Power BI Pro-lisens for eksterne brukere. Dette beskrives mer detaljert i lisensieringsdelen senere i dette dokumentet.

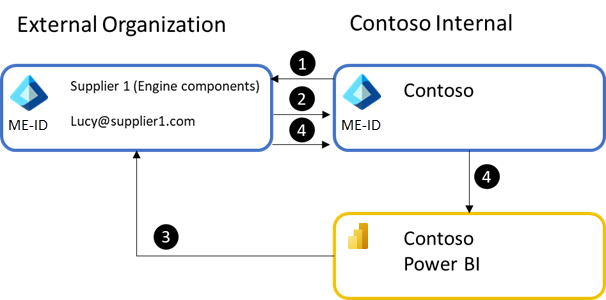

Sak 2: Overordnet og dets datterselskaper eller tilknyttede selskaper

Noen organisasjonsstrukturer er mer komplekse, inkludert delvis eller heleide datterselskaper, tilknyttede selskaper eller administrerte tjenesteleverandørrelasjoner. Disse organisasjonene har en overordnet organisasjon som et holdingselskap, men de underliggende organisasjonene opererer semi-autonomt, noen ganger under ulike regionale krav. Dette fører til at hver organisasjon har sitt eget Microsoft Entra-miljø og skiller Power BI-leiere.

I denne strukturen må den overordnede organisasjonen vanligvis distribuere standardisert innsikt til datterselskapene. Vanligvis skjer denne delingen ved hjelp av Ad hoc eller planlagt deling av Power BI Apps tilnærming som illustrert i følgende bilde, siden det tillater distribusjon av standardisert autoritativt innhold til brede målgrupper. I praksis brukes en kombinasjon av alle scenarioene nevnt tidligere i dette dokumentet.

Dette følger følgende prosess:

- Brukere fra hvert datterselskap inviteres til Contosos Microsoft Entra ID

- Deretter publiseres Power BI-appen for å gi disse brukerne tilgang til de nødvendige dataene

- Til slutt åpner brukerne appen via en kobling de har fått for å se rapportene

Organisasjoner står overfor flere viktige utfordringer i denne strukturen:

- Slik distribuerer du koblinger til innhold i Den overordnede organisasjonens Power BI

- Slik tillater du at underordnede brukere får tilgang til datakilden som driftes av den overordnede organisasjonen

Distribuere koblinger til innhold i overordnet organisasjons Power BI

Tre fremgangsmåter brukes ofte til å distribuere koblinger til innholdet. Det første og mest grunnleggende er å sende koblingen til appen til de nødvendige brukerne eller plassere den på et SharePoint Online-nettsted som den kan åpnes fra. Brukere kan deretter bokmerke koblingen i nettleserne for raskere tilgang til dataene de trenger.

Den andre fremgangsmåten er hvor den overordnede organisasjonen tillater brukere fra datterselskapene å få tilgang til Power BI og kontroller som de kan få tilgang til gjennom tillatelse. Dette gir tilgang til Power BI Start der brukeren fra datterselskapet ser en omfattende liste over innhold som deles med dem i den overordnede organisasjonens leier. Deretter gis nettadressen til Den overordnede organisasjonens Power BI-miljø til brukerne i datterselskapene.

Den endelige fremgangsmåten bruker en Power BI-app som er opprettet i Power BI-tenanten for hvert datterselskap. Power BI-appen inneholder et instrumentbord med fliser som er konfigurert med alternativet for ekstern kobling. Når brukeren trykker flisen, blir de tatt til riktig rapport, instrumentbord eller app i den overordnede organisasjonens Power BI. Denne fremgangsmåten har den ekstra fordelen at appen kan installeres automatisk for alle brukere i datterselskapet og er tilgjengelig for dem når de logger på sitt eget Power BI-miljø. En ekstra fordel med denne tilnærmingen er at den fungerer bra med Power BI-mobilapper som kan åpne koblingen opprinnelig. Du kan også kombinere dette med den andre fremgangsmåten for å gjøre det enklere å bytte mellom Power BI-miljøer.

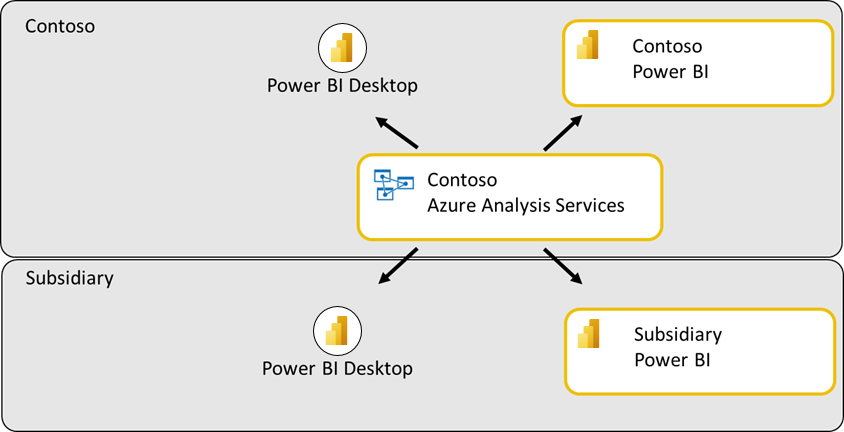

Gi underordnede brukere tilgang til datakilder som driftes av den overordnede organisasjonen

Ofte må analytikere i et datterselskap opprette sine egne analyser ved hjelp av data levert av den overordnede organisasjonen. I dette tilfellet brukes ofte skybaserte datakilder til å løse utfordringen.

Den første tilnærmingen bruker Azure Analysis Services til å bygge et datalager i foretaksklasse som betjener behovene til analytikere på tvers av overordnede og datterselskaper, som vist på følgende bilde. Contoso kan være vert for dataene og bruke funksjoner som sikkerhet på radnivå for å sikre at brukere i hvert datterselskap bare har tilgang til dataene sine. Analytikere i hver organisasjon kan få tilgang til datalageret via Power BI Desktop og publisere resulterende analyser til sine respektive Power BI-leiere.

Den andre fremgangsmåten bruker Azure SQL Database til å bygge et relasjonsdatalager for å gi tilgang til data. Dette fungerer på samme måte som Azure Analysis Services-tilnærmingen, selv om noen funksjoner som sikkerhet på radnivå kan være vanskeligere å distribuere og vedlikeholde på tvers av datterselskaper.

Mer avanserte tilnærminger er også mulig, men ovennevnte er desidert vanligste.

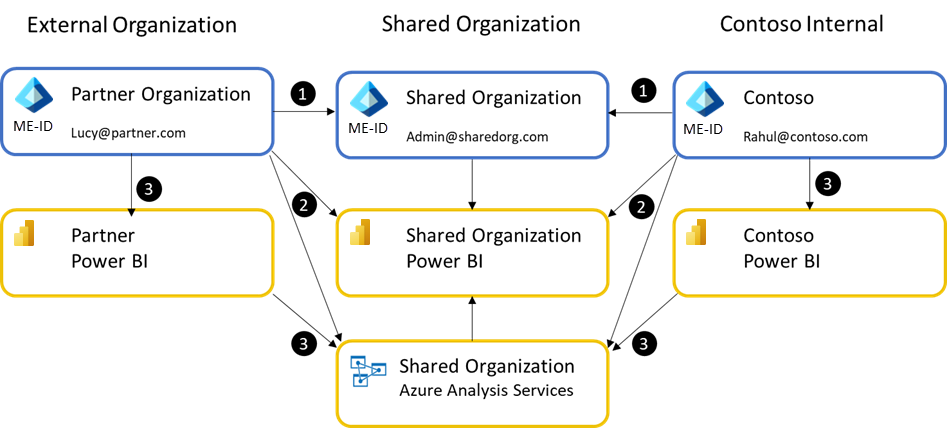

Sak 3: Delt miljø på tvers av partnere

Contoso kan inngå et partnerskap med en konkurrent for å i fellesskap bygge en bil på en delt samlebånd, men å distribuere kjøretøyet under forskjellige merker eller i forskjellige regioner. Dette krever omfattende samarbeid og medeierskap av data, intelligens og analyse på tvers av organisasjoner. Denne strukturen er også vanlig i konsulenttjenestebransjen, der et team av konsulenter kan utføre prosjektbasert analyse for en klient.

I praksis er disse strukturene komplekse som vist i bildet nedenfor, og krever at de ansatte vedlikeholder. Organisasjoner kan bruke Power BI Pro-lisenser som er kjøpt for sine respektive Power BI-leiere, på nytt for å være effektive.

For å etablere en delt Power BI-leier må det opprettes en Microsoft Entra-ID, og minst én Power BI Pro-brukerkonto må kjøpes for en bruker i denne leieren. Denne brukeren inviterer de nødvendige brukerne til den delte organisasjonen. Viktigere, i dette scenarioet behandles Contosos brukere som eksterne brukere når de opererer i Den delte organisasjonens Power BI.

Prosessen er som følger:

- Den delte organisasjonen er etablert som en ny Microsoft Entra-ID, og minst én brukerkonto opprettes i den nye leieren. Denne brukeren skal ha en Power BI Pro-lisens tilordnet til seg.

- Denne brukeren etablerer deretter en Power BI-leier og inviterer de nødvendige brukerne fra Contoso og partnerorganisasjonen. Brukeren etablerer også alle delte dataressurser som Azure Analysis Services. Contoso og partnerbrukerne har tilgang til den delte organisasjonens Power BI som gjestebrukere. Vanligvis lagres og åpnes alle delte ressurser fra den delte organisasjonen.

- Avhengig av hvordan partene godtar å samarbeide, er det mulig for hver organisasjon å utvikle sine egne proprietære data og analyser ved hjelp av delte datalagerressurser. De kan distribuere dem til sine respektive interne brukere ved hjelp av sine interne Power BI-leiere.

Sak 4: Distribusjon til hundrevis eller tusenvis av eksterne partnere

Mens Contoso opprettet en radiatorpålitelighetsrapport for én leverandør, ønsker Contoso nå å opprette et sett med standardiserte rapporter for hundrevis av leverandører. Dette gjør det mulig for Contoso å sikre at alle leverandører har analysen de trenger for å gjøre forbedringer eller for å løse produksjonsfeil.

Når en organisasjon trenger å distribuere standardiserte data og innsikter til mange eksterne brukere/organisasjoner, kan de bruke Ad hoc eller planlagt deling av Power BI Apps-scenarioet til å bygge en BI-portal raskt og uten omfattende utviklingskostnader. Prosessen for å bygge en slik portal ved hjelp av en Power BI-app dekkes i case-studien: Å bygge en BI-portal ved hjelp av Power BI + Microsoft Entra B2B – trinnvise instruksjoner senere i dette dokumentet.

En vanlig variant av dette tilfellet er når en organisasjon prøver å dele innsikt med forbrukere, spesielt når de ønsker å bruke Azure Active Directory B2C med Power BI. Power BI støtter ikke Opprinnelig Støtte for Azure Active Directory B2C. Hvis du vurderer alternativer for dette tilfellet, kan du vurdere å bruke Alternativ alternativ 2 i Common-alternativet nærmer seg inndelingen senere i dette dokumentet.

Eksempelstudie: Bygge en BI-portal ved hjelp av Power BI + Microsoft Entra B2B – trinnvise instruksjoner

Power BIs integrasjon med Microsoft Entra B2B gir Contoso en sømløs, problemfri måte å gi gjestebrukere sikker tilgang til BI-portalen. Contoso kan konfigurere dette med tre trinn:

Opprett BI-portal i Power BI

Den første oppgaven for Contoso er å opprette BI-portalen i Power BI. Contosos BI-portal vil bestå av en samling av spesialbygde instrumentbord og rapporter som vil bli gjort tilgjengelig for mange interne brukere og gjestebrukere. Den anbefalte måten å gjøre dette på i Power BI er å bygge en Power BI-app. Mer informasjon om apper i Power BI.

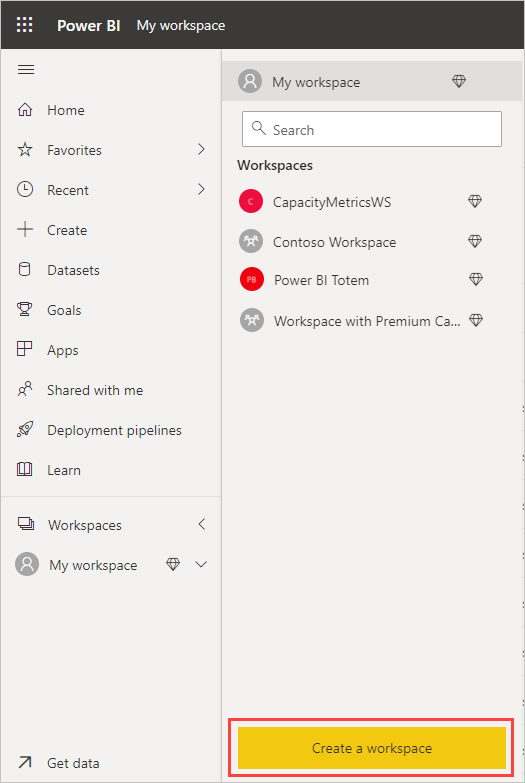

Contosos BI-team oppretter et arbeidsområde i Power BI

Andre forfattere legges til i arbeidsområdet

Innhold opprettes i arbeidsområdet

Nå som innholdet er opprettet i et arbeidsområde, er Contoso klar til å invitere gjestebrukere i partnerorganisasjoner til å bruke dette innholdet.

Inviter gjestebrukere

Contoso kan invitere gjestebrukere til BI-portalen i Power BI på to måter:

- Planlagte invitasjoner

- Ad hoc-invitasjoner

Planlagte invitasjoner

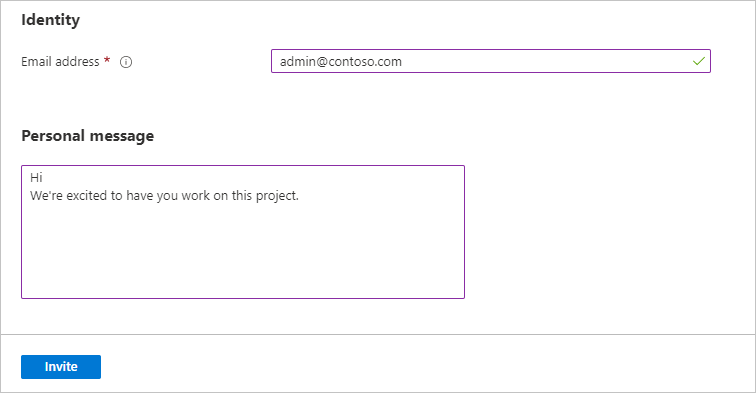

I denne fremgangsmåten inviterer Contoso gjestebrukerne til Microsoft Entra på forhånd og distribuerer deretter Power BI-innhold til dem. Contoso kan invitere gjestebrukere fra Azure-portalen eller bruke PowerShell. Her er fremgangsmåten for å invitere gjestebrukere fra Azure-portalen:

- Contosos Microsoft Entra-administrator navigerer til Azure Portal>Microsoft Entra ID-brukere>>Alle brukere>Ny gjestebruker

- Legg til en invitasjonsmelding for gjestebrukerne, og velg Inviter

Merk

Hvis du vil invitere gjestebrukere fra Azure-portalen, trenger du en Microsoft Entra-administrator for leieren.

Hvis Contoso ønsker å invitere mange gjestebrukere, kan de gjøre det ved hjelp av PowerShell. Contosos Microsoft Entra-administrator lagrer e-postadressene til alle gjestebrukerne i en CSV-fil. Her er Microsoft Entra B2B-samarbeidskode og PowerShell-eksempler og instruksjoner.

Etter invitasjonen mottar gjestebrukere en e-postmelding med invitasjonskoblingen.

Når gjestebrukerne har valgt koblingen, får de tilgang til innhold i Contoso Microsoft Entra-leieren.

Merk

Det er mulig å endre oppsettet for invitasjons-e-postmeldingen ved hjelp av microsoft Entra ID-varemerkingsfunksjonen som beskrevet her.

Ad hoc-invitasjoner

Hva om Contoso ikke kjenner alle gjestebrukerne den ønsker å invitere på forhånd? Eller hva om analytikeren i Contoso som opprettet BI-portalen ønsker å distribuere innhold til gjestebrukere selv? Vi støtter også dette scenarioet i Power BI med ad hoc-invitasjoner.

Analytikeren kan bare legge til de eksterne brukerne i tilgangslisten for appen når de publiserer den. Gjestebrukerne får en invitasjon, og når de godtar den, omdirigeres de automatisk til Power BI-innholdet.

Merk

Invitasjoner kreves bare første gang en ekstern bruker inviteres til organisasjonen.

Distribuer innhold

Nå som Contosos BI-team har opprettet BI-portalen og invitert gjestebrukere, kan de distribuere portalen til sluttbrukerne ved å gi gjestebrukere tilgang til appen og publisere den. Power BI autofullfører navn på gjestebrukere som tidligere har blitt lagt til i Contoso-leieren. Adhoc-invitasjoner til andre gjestebrukere kan også legges til på dette tidspunktet.

Merk

Hvis du bruker sikkerhetsgrupper til å administrere tilgang til appen for eksterne brukere, bruker du planlagte invitasjoner-tilnærmingen og deler appkoblingen direkte med hver ekstern bruker som må ha tilgang til den. Ellers kan det hende at den eksterne brukeren ikke kan installere eller vise innhold fra app._

Gjestebrukere får en e-post med en kobling til appen.

Når du klikker på denne koblingen, blir gjestebrukere bedt om å godkjenne med sin egen organisasjons identitet.

Når de er godkjent, omdirigeres de til Contosos BI-app.

Gjestebrukere kan senere gå til Contosos app ved å klikke koblingen i e-postmeldingen eller bokmerke koblingen. Contoso kan også gjøre det enklere for gjestebrukere ved å legge til denne koblingen i en eksisterende ekstranettportal som gjestebrukerne allerede bruker.

Neste trinn

Ved hjelp av en Power BI-app og Microsoft Entra B2B kunne Contoso raskt opprette en BI-portal for leverandørene på en kodefri måte. Denne forenklede distribusjonen av standardiserte analyser til alle leverandørene som trengte det.

Selv om eksemplet viste hvordan en enkelt felles rapport kunne distribueres blant leverandører, kan Power BI gå mye lenger. For å sikre at hver partner bare ser data som er relevante for seg selv, kan sikkerhet på radnivå enkelt legges til i rapporten og datamodellen. Delen Datasikkerhet for eksterne partnere senere i dette dokumentet beskriver denne prosessen i detalj.

Ofte må individuelle rapporter og instrumentbord bygges inn i en eksisterende portal. Dette kan også oppnås ved å gjenbruke mange av teknikkene som vises i eksemplet. I slike tilfeller kan det imidlertid være enklere å bygge inn rapporter eller instrumentbord direkte fra et arbeidsområde. Prosessen for å invitere og tilordne sikkerhetstillatelse til de nødvendige brukerne forblir den samme.

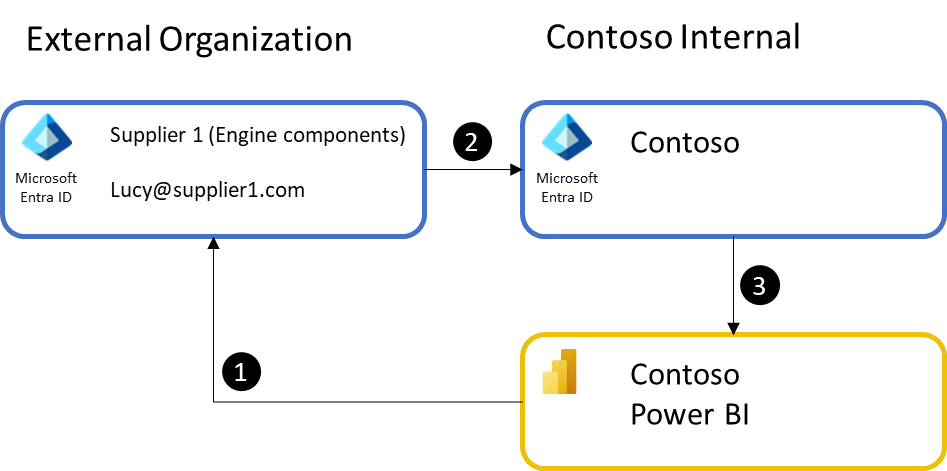

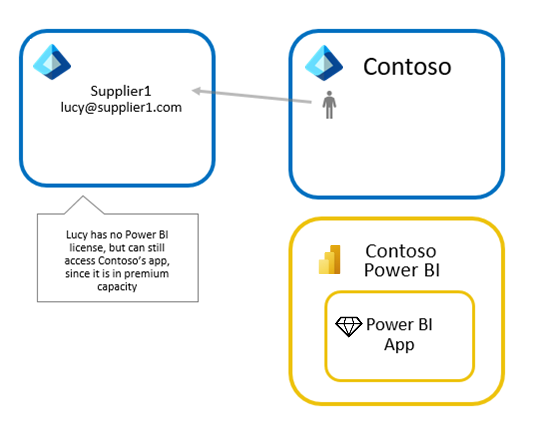

Under panseret: Hvordan får Lucy fra Supplier1 tilgang til Power BI-innhold fra Contosos leier?

Nå som vi har sett hvordan Contoso sømløst kan distribuere Power BI-innhold til gjestebrukere i partnerorganisasjoner, kan vi se på hvordan dette fungerer under panseret.

Når Contoso inviterte lucy@supplier1.com til katalogen, oppretter Microsoft Entra ID en kobling mellom Lucy@supplier1.com og Contoso Microsoft Entra-leieren. Denne koblingen lar Microsoft Entra ID få Lucy@supplier1.com tilgang til innhold i Contoso-leieren.

Når Lucy prøver å få tilgang til Contosos Power BI-app, bekrefter Microsoft Entra ID at Lucy har tilgang til Contoso-leieren, og deretter gir Power BI et token som indikerer at Lucy godkjennes for å få tilgang til innhold i Contoso-leieren. Power BI bruker dette tokenet til å godkjenne og sikre at Lucy har tilgang til Contosos Power BI-app.

Power BIs integrasjon med Microsoft Entra B2B fungerer med alle e-postadresser for bedrifter. Hvis brukeren ikke har en Microsoft Entra-identitet, kan de bli bedt om å opprette en. Følgende bilde viser den detaljerte flyten:

Det er viktig å erkjenne at Microsoft Entra-kontoen vil bli brukt eller opprettet i den eksterne partens Microsoft Entra-ID, dette vil gjøre det mulig for Lucy å bruke sitt eget brukernavn og passord, og legitimasjonen vil automatisk slutte å fungere i andre leiere når Lucy forlater selskapet når organisasjonen også bruker Microsoft Entra ID.

Lisensiering

Contoso kan velge én av tre fremgangsmåter for å lisensiere gjestebrukere fra leverandører og partnerorganisasjoner for å få tilgang til Power BI-innhold.

Merk

Gratisnivået til Microsoft Entra B2B er nok til å bruke Power BI med Microsoft Entra B2B. Noen avanserte Microsoft Entra B2B-funksjoner som dynamiske grupper krever ekstra lisensiering. Hvis du vil ha mer informasjon, kan du se Microsoft Entra B2B-dokumentasjonen.

Tilnærming 1: Contoso bruker Power BI Premium

Med denne fremgangsmåten kjøper Contoso Power BI Premium-kapasitet og tilordner BI-portalinnholdet til denne kapasiteten. Dette gjør det mulig for gjestebrukere fra partnerorganisasjoner å få tilgang til Contosos Power BI-app uten Power BI-lisens.

Eksterne brukere er også underlagt forbruksopplevelsene som tilbys til «Gratis»-brukere i Power BI når de bruker innhold i Power BI Premium.

Contoso kan også dra nytte av andre Power BI Premium-funksjoner for appene sine, for eksempel økt oppdateringsfrekvens, kapasitet og store modellstørrelser.

Tilnærming 2: Contoso tilordner Power BI Pro-lisenser til gjestebrukere

Med denne fremgangsmåten tilordner Contoso pro-lisenser til gjestebrukere fra partnerorganisasjoner – dette kan gjøres fra Contosos Administrasjonssenter for Microsoft 365. Dette gjør det mulig for gjestebrukere fra partnerorganisasjoner å få tilgang til Contosos Power BI-app uten å kjøpe en lisens selv. Dette kan være aktuelt for deling med eksterne brukere med organisasjonen som ikke har tatt i bruk Power BI ennå.

Merk

Contosos pro-lisens gjelder bare for gjestebrukere når de får tilgang til innhold i Contoso-leieren. Pro-lisenser gir tilgang til innhold som ikke er i en Power BI Premium-kapasitet.

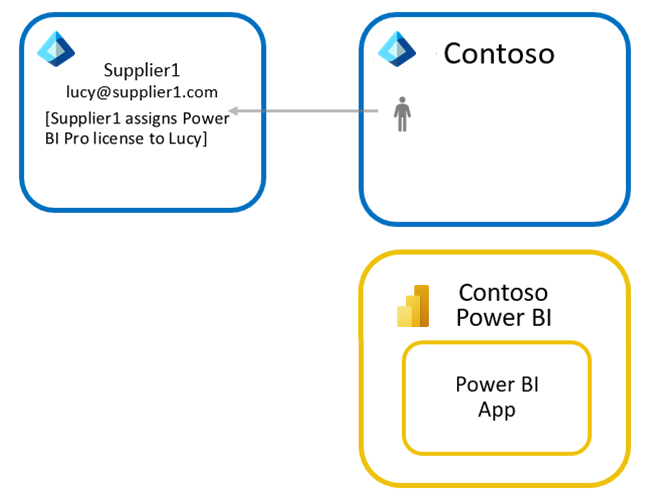

Tilnærming 3: Gjestebrukere tar med sin egen Power BI Pro-lisens

Med denne fremgangsmåten tilordner Leverandør 1 en Power BI Pro-lisens til Lucy. De kan deretter få tilgang til Contosos Power BI-app med denne lisensen. Siden Lucy kan bruke Pro-lisensen sin fra sin egen organisasjon når hun får tilgang til et eksternt Power BI-miljø, kalles denne tilnærmingen noen ganger å ta med din egen lisens (BYOL). Hvis begge organisasjonene bruker Power BI, tilbyr dette fordelaktig lisensiering for den generelle analyseløsningen og minimerer kostnadene ved å tilordne lisenser til eksterne brukere.

Merk

Pro-lisensen gitt til Lucy av leverandør 1 gjelder for alle Power BI-leiere der Lucy er gjestebruker. Pro-lisenser gir tilgang til innhold som ikke er i en Power BI Premium-kapasitet.

Datasikkerhet for eksterne partnere

Vanligvis når du arbeider med flere eksterne leverandører, må Contoso sørge for at hver leverandør bare ser data om sine egne produkter. Brukerbasert sikkerhet og dynamisk sikkerhet på radnivå gjør dette enkelt å oppnå med Power BI.

Brukerbasert sikkerhet

En av de kraftigste funksjonene i Power BI er sikkerhet på radnivå. Denne funksjonen gjør det mulig for Contoso å opprette én enkelt rapport og semantisk modell (tidligere kalt et datasett), men likevel bruke forskjellige sikkerhetsregler for hver bruker. Hvis du vil ha en detaljert forklaring, kan du se Sikkerhet på radnivå (RLS).

Power BIs integrasjon med Microsoft Entra B2B gjør det mulig for Contoso å tilordne sikkerhetsregler på radnivå til gjestebrukere så snart de er invitert til Contoso-leieren. Som vi har sett tidligere, kan Contoso legge til gjestebrukere gjennom enten planlagte eller ad hoc-invitasjoner. Hvis Contoso ønsker å fremtvinge sikkerhet på radnivå, anbefales det på det sterkeste å bruke planlagte invitasjoner til å legge til gjestebrukerne på forhånd og tilordne dem til sikkerhetsrollene før du deler innholdet. Hvis Contoso i stedet bruker ad hoc-invitasjoner, kan det være en kort periode da gjestebrukerne ikke kan se noen data.

Merk

Denne forsinkelsen i tilgang til data som er beskyttet av RLS når du bruker ad hoc-invitasjoner, kan føre til støtteforespørsler til IT-teamet fordi brukerne ser enten tomme eller ødelagte rapporter/instrumentbord når de åpner en delingskobling i e-postmeldingen de mottar. Derfor anbefales det på det sterkeste å bruke planlagte invitasjoner i dette scenarioet.

La oss gå gjennom dette med et eksempel.

Som nevnt tidligere har Contoso leverandører over hele verden, og de ønsker å sørge for at brukerne fra deres leverandørorganisasjoner får innsikt fra data fra bare deres territorium. Brukere fra Contoso har imidlertid tilgang til alle dataene. I stedet for å opprette flere forskjellige rapporter oppretter Contoso én enkelt rapport og filtrerer dataene basert på brukeren som viser den.

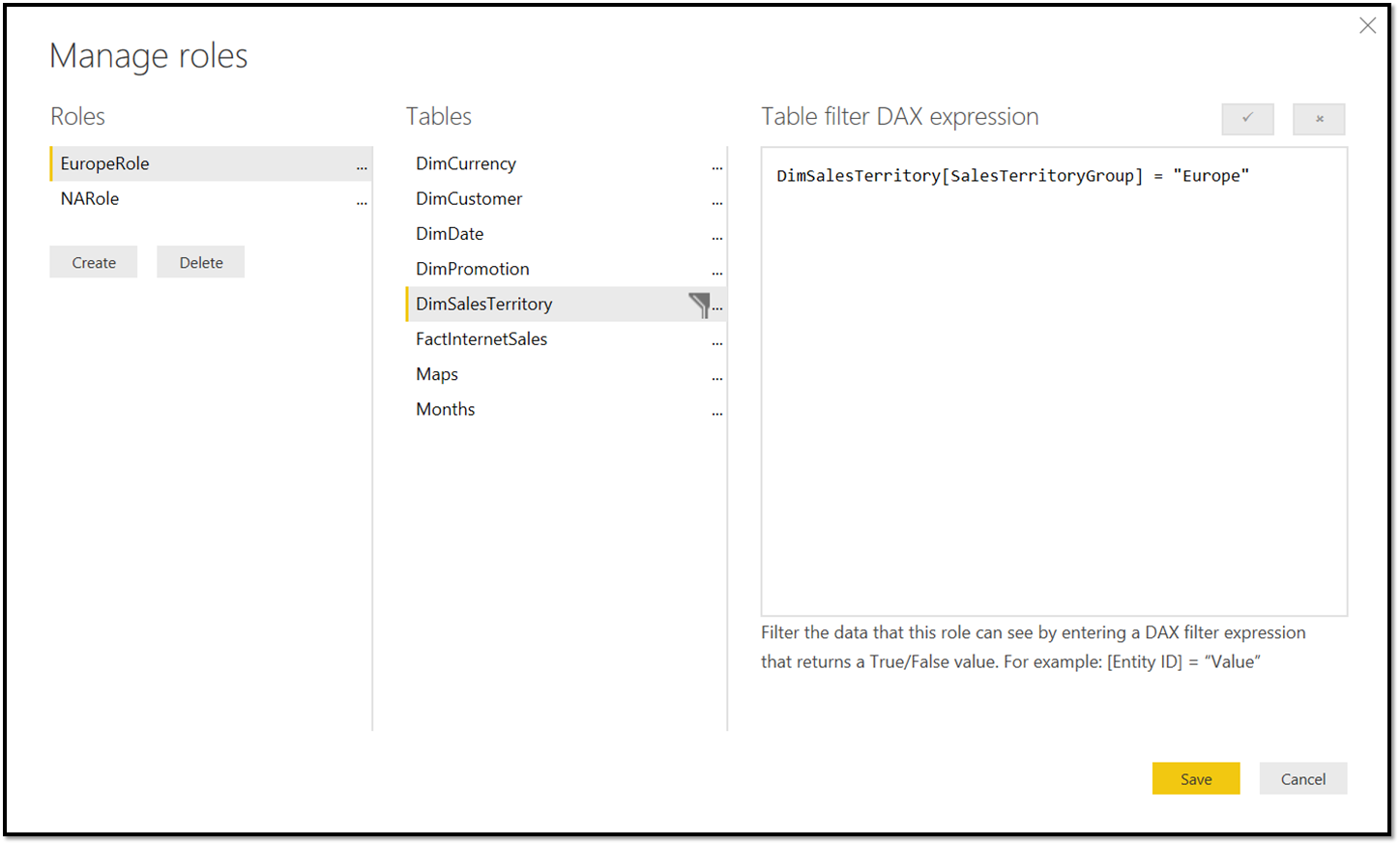

To roller opprettes i Power BI Desktop for å sikre at Contoso kan filtrere data basert på hvem som kobler til. En for å filtrere alle dataene fra SalesTerritory "Europa" og en annen for "Nord-Amerika".

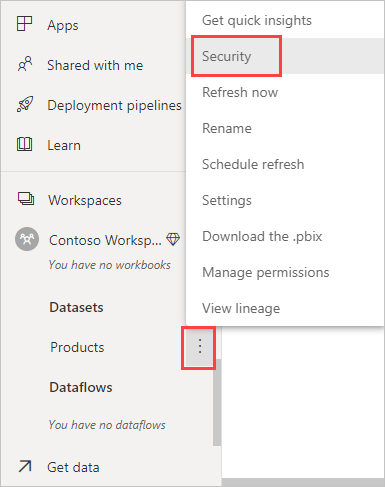

Når roller er definert i rapporten, må en bruker tilordnes en bestemt rolle for at de skal kunne få tilgang til data. Oppgaven med roller skjer i Power Bi-tjeneste ( Semantiske modeller > Security ).

Dette åpner en side der Contosos BI-team kan se de to rollene de opprettet. Nå kan Contosos BI-team tilordne brukere til rollene.

I eksemplet legger Contoso til en bruker i en partnerorganisasjon med e-postadresse admin@fabrikam.com i Europa-rollen:

Når dette løses av Microsoft Entra ID, kan Contoso se navnet vises i vinduet som er klart til å legges til:

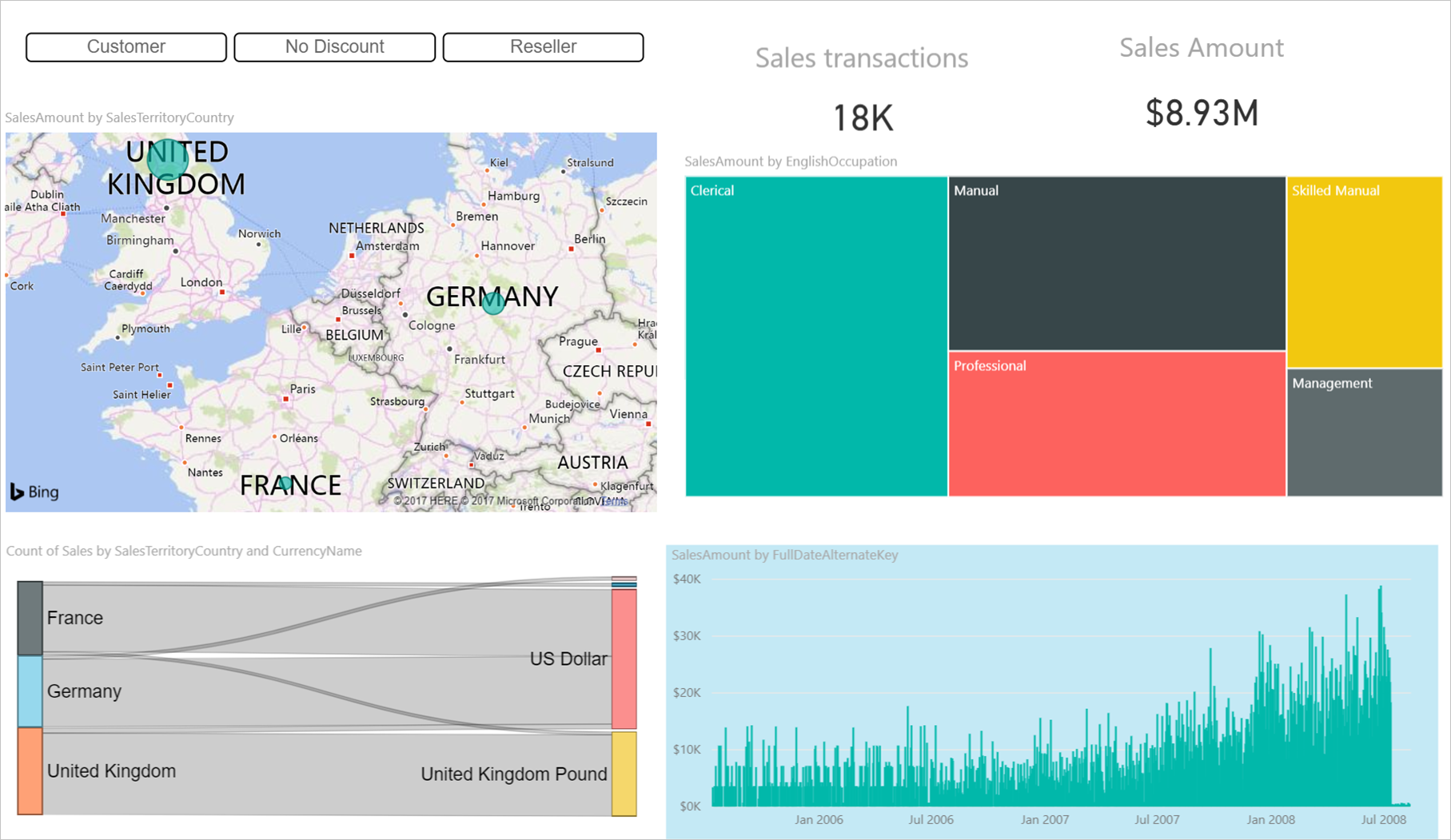

Når denne brukeren åpner appen som ble delt med dem, ser de bare en rapport med data fra Europa:

Dynamisk sikkerhet på radnivå

Et annet interessant emne er å se hvordan dynamisk sikkerhet på radnivå (RLS) fungerer med Microsoft Entra B2B.

Kort sagt fungerer dynamisk sikkerhet på radnivå ved å filtrere data i modellen basert på brukernavnet til personen som kobler til Power BI. I stedet for å legge til flere roller for grupper med brukere, definerer du brukerne i modellen. Vi vil ikke beskrive mønsteret i detalj her. Kasper de Jong tilbyr en detaljert skrive opp på alle smaker av radnivå sikkerhet i Power BI Desktop Dynamisk sikkerhet jukse ark, og i denne hvitboken .

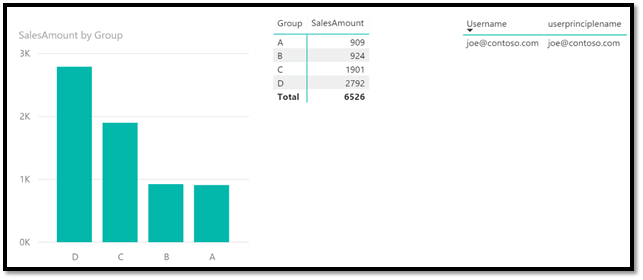

La oss se på et lite eksempel – Contoso har en enkel rapport om salg etter grupper:

Nå må denne rapporten deles med to gjestebrukere og en intern bruker – den interne brukeren kan se alt, men gjestebrukerne kan bare se gruppene de har tilgang til. Dette betyr at vi bare må filtrere dataene for gjestebrukerne. Contoso bruker dynamisk RLS-mønster som beskrevet i hvitboken og blogginnlegget for å filtrere dataene på riktig måte. Dette betyr at Contoso legger til brukernavnene i selve dataene:

Deretter oppretter Contoso den riktige datamodellen som filtrerer dataene riktig med de riktige relasjonene:

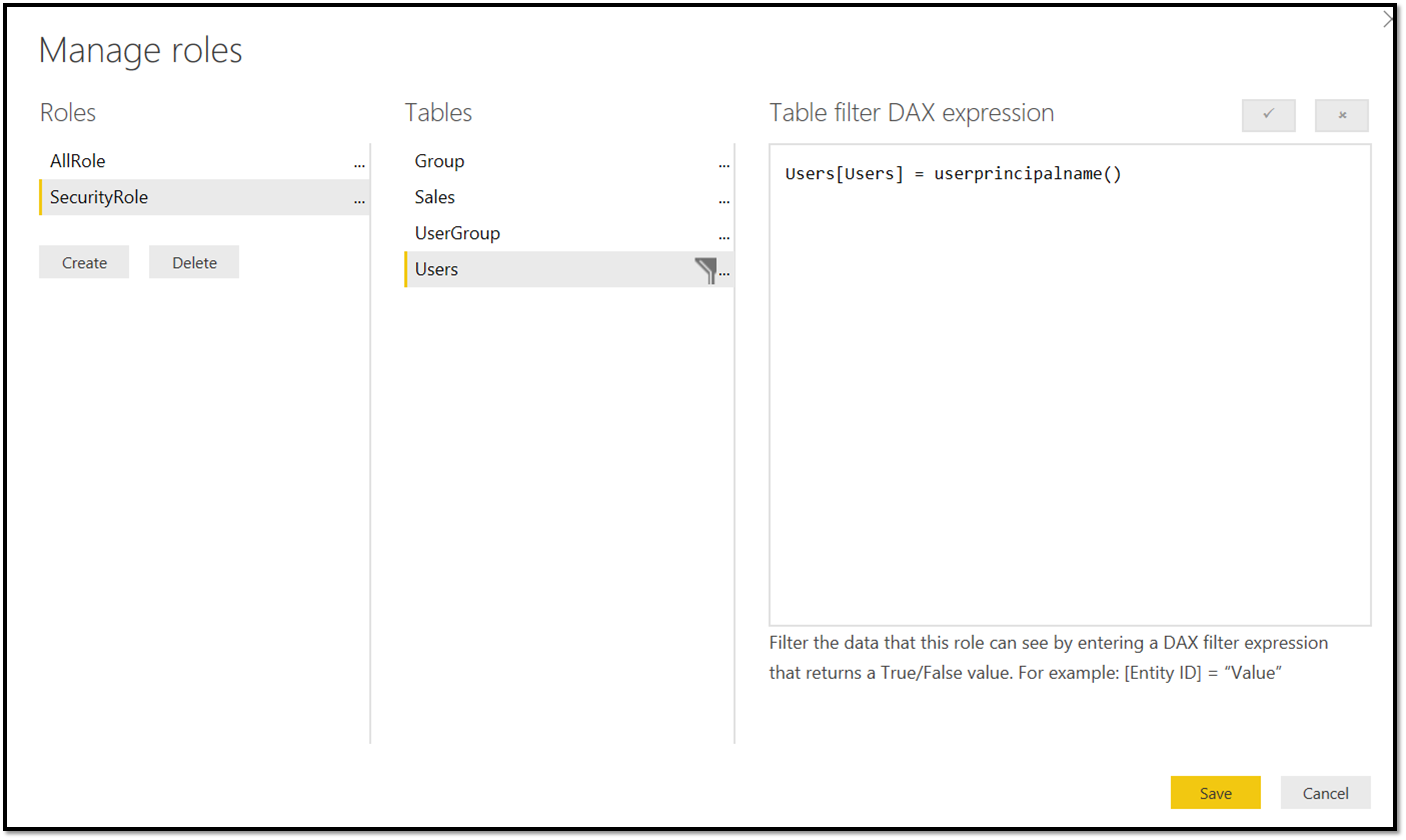

Hvis du vil filtrere dataene automatisk basert på hvem som er logget på, må Contoso opprette en rolle som sendes til brukeren som kobler til. I dette tilfellet oppretter Contoso to roller – den første er sikkerhetskontrollen som filtrerer Brukere-tabellen med gjeldende brukernavn for brukeren som er logget på Power BI (dette fungerer også for microsoft Entra B2B-gjestebrukere).

Contoso oppretter også en annen "AllRole" for sine interne brukere som kan se alt – denne rollen har ikke noe sikkerhetspredikat.

Når du har lastet opp Power BI Desktop-filen til tjenesten, kan Contoso tilordne gjestebrukere til SecurityRole og interne brukere til AllRole

Når gjestebrukerne nå åpner rapporten, ser de bare salg fra gruppe A:

I matrisen til høyre kan du se resultatet av USERNAME() og USERPRINCIPALNAME()-funksjonen som begge returnerer gjestebrukernes e-postadresse.

Nå får den interne brukeren se alle dataene:

Som du kan se, fungerer Dynamisk RLS med både interne brukere eller gjestebrukere.

Merk

Dette scenarioet fungerer også når du bruker en modell i Azure Analysis Services. Vanligvis er Azure Analysis Service koblet til samme Microsoft Entra-ID som Power BI – i så fall kjenner Azure Analysis Services også gjestebrukerne som er invitert via Microsoft Entra B2B.

Koble til til lokale datakilder

Power BI gir Contoso muligheten til å bruke lokale datakilder som SQL Server Analysis Services eller SQL Server direkte takket være den lokale datagatewayen. Det er også mulig å logge på disse datakildene med samme legitimasjon som brukes med Power BI.

Merk

Når du installerer en gateway for å koble til Power BI-leieren, må du bruke en bruker som er opprettet i leieren. Eksterne brukere kan ikke installere en gateway og koble den til tenant._

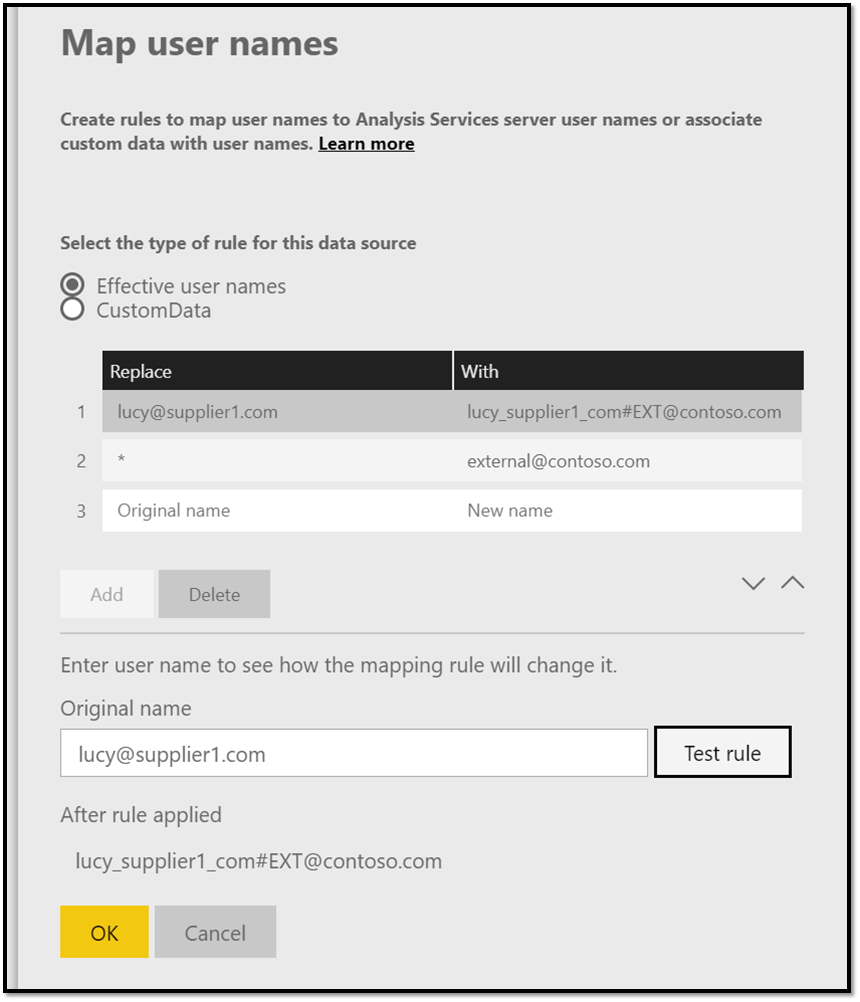

For eksterne brukere kan dette være mer komplisert ettersom de eksterne brukerne vanligvis ikke er kjent for den lokale AD-en. Power BI tilbyr en midlertidig løsning for dette ved å la Contoso-administratorer tilordne de eksterne brukernavnene til interne brukernavn som beskrevet i Behandle datakilden – Analysis Services. Kan lucy@supplier1.com for eksempel tilordnes til lucy_supplier1_com#EXT@contoso.com.

Denne metoden er bra hvis Contoso bare har en håndfull brukere, eller hvis Contoso kan tilordne alle eksterne brukere til én enkelt intern konto. For mer komplekse scenarioer der hver bruker trenger sin egen legitimasjon, finnes det en mer avansert tilnærming som bruker egendefinerte AD-attributter til å gjøre tilordningen som beskrevet i Behandle datakilden – Analysis Services. Dette gjør det mulig for Contoso-administratoren å definere en tilordning for hver bruker i Microsoft Entra-ID-en (også eksterne B2B-brukere). Disse attributtene kan angis gjennom AD-objektmodellen ved hjelp av skript eller kode, slik at Contoso kan automatisere tilordningen ved invitasjon eller på en planlagt kadens.

Styring

Flere Microsoft Entra ID-innstillinger som påvirker opplevelser i Power BI relatert til Microsoft Entra B2B

Når du bruker Microsoft Entra B2B-deling, kontrollerer Microsoft Entra-administratoren aspekter ved den eksterne brukerens opplevelse. Disse styres på siden innstillinger for eksternt samarbeid i Microsoft Entra-ID-innstillingene for leieren.

Hvis du vil ha mer informasjon, kan du se Konfigurere innstillinger for eksternt samarbeid.

Merk

Som standard er gjestebrukernes tillatelser begrenset til Ja, slik at gjestebrukere i Power BI har begrensede opplevelser, spesielt surrounddeling der personvelger-UIer ikke fungerer for disse brukerne. Det er viktig å samarbeide med Microsoft Entra-administratoren for å sette den til Nei, som vist nedenfor for å sikre en god opplevelse.

Kontrollere gjesteinvitasjoner

Power BI-administratorer kan kontrollere ekstern deling bare for Power BI ved å gå til administrasjonsportalen for Power BI. Administratorer kan imidlertid også kontrollere ekstern deling med ulike Microsoft Entra-policyer. Disse policyene tillater administratorer å:

- Deaktivere invitasjoner fra sluttbrukere

- Bare administratorer og brukere i gjesteinvitasjonsrollen kan invitere

- Administratorer, gjesteinvitasjonsrollen og medlemmer kan invitere

- Alle brukere, inkludert gjester, kan invitere

Du kan lese mer om disse policyene i representantinvitasjoner for Microsoft Entra B2B-samarbeid.

Alle Power BI-handlinger fra eksterne brukere overvåkes også i overvåkingsportalen vår.

Policyer for betinget tilgang for gjestebrukere

Contoso kan håndheve policyer for betinget tilgang for gjestebrukere som har tilgang til innhold fra Contoso-leieren. Du finner detaljerte instruksjoner i betinget tilgang for B2B-samarbeidsbrukere.

Vanlige alternative tilnærminger

Selv om Microsoft Entra B2B gjør det enkelt å dele data og rapporter på tvers av organisasjoner, finnes det flere andre fremgangsmåter som vanligvis brukes og kan være overlegne i visse tilfeller.

Alternativ alternativ 1: Opprette dupliserte identiteter for partnerbrukere

Med dette alternativet måtte Contoso manuelt opprette dupliserte identiteter for hver partnerbruker i Contoso-leieren, som vist i bildet nedenfor. Deretter kan Contoso dele de aktuelle rapportene, instrumentbordene eller appene til de tilordnede identitetene i Power BI.

Grunner til å velge dette alternativet:

- Siden brukerens identitet styres av organisasjonen, er alle relaterte tjenester som e-post, SharePoint osv. også innenfor organisasjonens kontroll. IT-administratorene kan tilbakestille passord, deaktivere tilgang til kontoer eller overvåke aktiviteter i disse tjenestene.

- Brukere som bruker personlige kontoer for virksomheten sin, er ofte begrenset fra å få tilgang til visse tjenester, så det kan hende at de trenger en organisasjonskonto.

- Noen tjenester fungerer bare over organisasjonens brukere. Hvis du for eksempel bruker Intune til å administrere innhold på personlige/mobile enheter for eksterne brukere som bruker Microsoft Entra B2B, kan det hende at det ikke er mulig å bruke Microsoft Entra B2B.

Grunner til ikke å velge dette alternativet:

- Brukere fra partnerorganisasjoner må huske to sett med legitimasjon– ett for å få tilgang til innhold fra sin egen organisasjon og den andre for å få tilgang til innhold fra Contoso. Dette er et problem for disse gjestebrukerne, og mange gjestebrukere blir forvirret av denne opplevelsen.

- Contoso må kjøpe og tilordne lisenser per bruker til disse brukerne. Hvis en bruker må motta e-post eller bruke Office-programmer, trenger de riktige lisensene, inkludert Power BI Pro for å redigere og dele innhold i Power BI.

- Contoso vil kanskje håndheve strengere autorisasjons- og styringspolicyer for eksterne brukere sammenlignet med interne brukere. For å oppnå dette må Contoso opprette en intern nomenklatur for eksterne brukere, og alle Contoso-brukere må være utdannet om denne nomenklaturen.

- Når brukeren forlater organisasjonen, fortsetter de å ha tilgang til Contosos ressurser til Contoso-administratoren sletter kontoen manuelt

- Contoso-administratorer må administrere identiteten for gjesten, inkludert oppretting, tilbakestilling av passord osv.

Alternativ alternativ 2: Opprette et egendefinert Power BI Embedded-program ved hjelp av egendefinert godkjenning

Et annet alternativ for Contoso er å bygge sitt eget egendefinerte innebygde Power BI-program med egendefinert godkjenning (App eier data). Selv om mange organisasjoner ikke har tid eller ressurser til å opprette et egendefinert program for å distribuere Power BI-innhold til sine eksterne partnere, er dette for noen organisasjoner den beste tilnærmingen og fortjener seriøs vurdering.

Organisasjoner har ofte eksisterende partnerportaler som sentraliserer tilgang til alle organisasjonsressurser for partnere, gir isolasjon fra interne organisasjonsressurser og gir strømlinjeformede opplevelser for partnere for å støtte mange partnere og deres individuelle brukere.

I eksemplet ovenfor logger brukere fra hver leverandør på Contosos partnerportal som bruker Microsoft Entra ID som identitetsleverandør. Det kan bruke Microsoft Entra B2B, Azure Active Directory B2C, opprinnelige identiteter eller forbund med en rekke andre identitetsleverandører. Brukeren ville logge på og få tilgang til en partnerportalbygging ved hjelp av Azure Web App eller en lignende infrastruktur.

Power BI-rapporter er innebygd fra en Power BI Embedded-distribusjon i nettappen. Nettappen effektiviserer tilgangen til rapportene og eventuelle relaterte tjenester i en sammenhengende opplevelse som tar sikte på å gjøre det enkelt for leverandører å samhandle med Contoso. Dette portalmiljøet vil være isolert fra Contosos interne Microsoft Entra ID og Contosos interne Power BI-miljø for å sikre at leverandører ikke får tilgang til disse ressursene. Vanligvis lagres data i et eget partnerdatalager for å sikre isolering av data også. Denne isolasjonen har fordeler siden den begrenser antall eksterne brukere med direkte tilgang til organisasjonens data, begrenser hvilke data som potensielt kan være tilgjengelige for den eksterne brukeren, og begrenser utilsiktet deling med eksterne brukere.

Ved hjelp av Power BI Embedded kan portalen bruke fordelaktig lisensiering ved hjelp av et apptoken eller hovedbrukeren pluss premium-kapasitet kjøpt i Azure-modellen, noe som forenkler bekymringer om å tilordne lisenser til sluttbrukere, og kan skalere opp/ned basert på forventet bruk. Portalen kan tilby en generell høyere kvalitet og konsekvent opplevelse siden partnere får tilgang til én enkelt portal som er utformet med alle behovene til en partner i tankene. Til slutt, siden Power BI Embedded-baserte løsninger vanligvis er utformet for å være flere leiere, gjør det det enklere å sikre isolering mellom partnerorganisasjoner.

Grunner til å velge dette alternativet:

- Enklere å administrere etter hvert som antall partnerorganisasjoner vokser. Siden partnere legges til i en egen katalog isolert fra Contosos interne Microsoft Entra-katalog, forenkler den IT-styringsoppgaver og bidrar til å forhindre utilsiktet deling av interne data til eksterne brukere.

- Typiske partnerportaler er svært merkede opplevelser med konsekvente opplevelser på tvers av partnere og strømlinjeformet for å møte behovene til vanlige partnere. Contoso kan derfor tilby en bedre generell opplevelse til partnere ved å integrere alle nødvendige tjenester i én enkelt portal.

- Lisensieringskostnader for avanserte scenarioer som redigering av innhold i Power BI Embedded dekkes av Azure kjøpte Power BI Premium, og krever ikke tildeling av Power BI Pro-lisenser til disse brukerne.

- Gir bedre isolasjon på tvers av partnere hvis det er utformet som en løsning med flere leiere.

- Partnerportalen inneholder ofte andre verktøy for partnere utover Power BI-rapporter, instrumentbord og apper.

Grunner til ikke å velge dette alternativet:

- Det kreves betydelig innsats for å bygge, drifte og vedlikeholde en slik portal, noe som gjør den til en betydelig investering i ressurser og tid.

- Tid til løsning er mye lengre enn å bruke B2B-deling siden nøye planlegging og utførelse på tvers av flere arbeidsstrømmer er nødvendig.

- Der det er et mindre antall partnere, er innsatsen som kreves for dette alternativet sannsynligvis for høy til å rettferdiggjøre.

- Samarbeid med ad hoc-deling er det primære scenarioet organisasjonen står overfor.

- Rapportene og instrumentbordene er forskjellige for hver partner. Dette alternativet introduserer administrasjonskostnader utover bare å dele direkte med partnere.

Vanlige spørsmål

Kan Contoso sende en invitasjon som løses inn automatisk, slik at brukeren bare er klar til å dra? Eller må brukeren alltid klikke gjennom nettadressen for innløsning?

Sluttbrukeren må alltid klikke gjennom samtykkeopplevelsen før de får tilgang til innhold.

Hvis du inviterer mange gjestebrukere, anbefaler vi at du delegerer dette fra dine viktigste Microsoft Entra-administratorer ved å legge til en bruker i gjesteinvitasjonsrollen i ressursorganisasjonen. Denne brukeren kan invitere andre brukere i partnerorganisasjonen ved hjelp av brukergrensesnittet for pålogging, PowerShell-skript eller API-er. Dette reduserer den administrative byrden for Microsoft Entra-administratorene til å invitere eller mislike invitasjoner til brukere i partnerorganisasjonen.

Kan Contoso tvinge godkjenning med flere faktorer for gjestebrukere hvis partnerne ikke har godkjenning med flere faktorer?

Ja. Hvis du vil ha mer informasjon, kan du se Betinget tilgang for B2B-samarbeidsbrukere.

Hvordan fungerer B2B-samarbeid når den inviterte partneren bruker forbund til å legge til sin egen lokale godkjenning?

Hvis partneren har en Microsoft Entra-leier som er i forbund til den lokale godkjenningsinfrastrukturen, oppnås enkel pålogging (SSO) automatisk. Hvis partneren ikke har en Microsoft Entra-leier, kan det opprettes en Microsoft Entra-konto for nye brukere.

Kan jeg invitere gjestebrukere med forbruker-e-postkontoer?

Invitasjon av gjestebrukere med forbruker-e-postkontoer støttes i Power BI. Dette omfatter domener som hotmail.com, outlook.com og gmail.com. Disse brukerne kan imidlertid oppleve begrensninger utover det brukere med jobb- eller skolekontoer støter på.

Tilbakemeldinger

Kommer snart: Gjennom 2024 faser vi ut GitHub Issues som tilbakemeldingsmekanisme for innhold, og erstatter det med et nytt system for tilbakemeldinger. Hvis du vil ha mer informasjon, kan du se: https://aka.ms/ContentUserFeedback.

Send inn og vis tilbakemelding for