Locatiebeleid strikt afdwingen met behulp van continue toegangsevaluatie (preview)

Locatiebeleid strikt afdwingen is een nieuwe afdwingingsmodus voor continue toegangsevaluatie (CAE), die wordt gebruikt in beleid voor voorwaardelijke toegang. Deze nieuwe modus biedt beveiliging voor resources, waardoor de toegang onmiddellijk wordt gestopt als het IP-adres dat door de resourceprovider is gedetecteerd, niet is toegestaan door beleid voor voorwaardelijke toegang. Deze optie is de hoogste beveiligingsmodaliteit van het afdwingen van CAE-locaties en vereist dat beheerders de routering van verificatie- en toegangsaanvragen in hun netwerkomgeving begrijpen. Zie onze inleiding tot continue toegangsevaluatie voor een overzicht van hoe clients en resourceproviders die geschikt zijn voor CAE, zoals de Outlook-e-mailclient en Exchange Online locatiewijzigingen evalueren.

| Modus voor het afdwingen van locaties | Aanbevolen netwerktopologie | Als het IP-adres dat door de resource is gedetecteerd, zich niet in de lijst met toegestane adressen bevindt | Vergoedingen | Configuratie |

|---|---|---|---|---|

| Standaard (standaard) | Geschikt voor alle topologieën | Er wordt alleen een kortlevend token uitgegeven als Microsoft Entra ID een toegestaan IP-adres detecteert. Anders wordt de toegang geblokkeerd | Valt terug naar de pre-CAE-locatiedetectiemodus in split tunnel-netwerkimplementaties waarbij CAE-afdwinging van invloed zou zijn op de productiviteit. CAE dwingt nog steeds andere gebeurtenissen en beleidsregels af. | Geen (standaardinstelling) |

| Strikt afgedwongen locatiebeleid | Uitgaande IP-adressen zijn toegewezen en inventariseerbaar voor zowel Microsoft Entra-id als al het verkeer van de resourceprovider | Toegang geblokkeerd | Meest veilig, maar vereist goed begrepen netwerkpaden | 1. Ip-adresveronderstellingen testen met een kleine populatie 2. 'Strikt afdwingen' inschakelen onder Sessiebeheer |

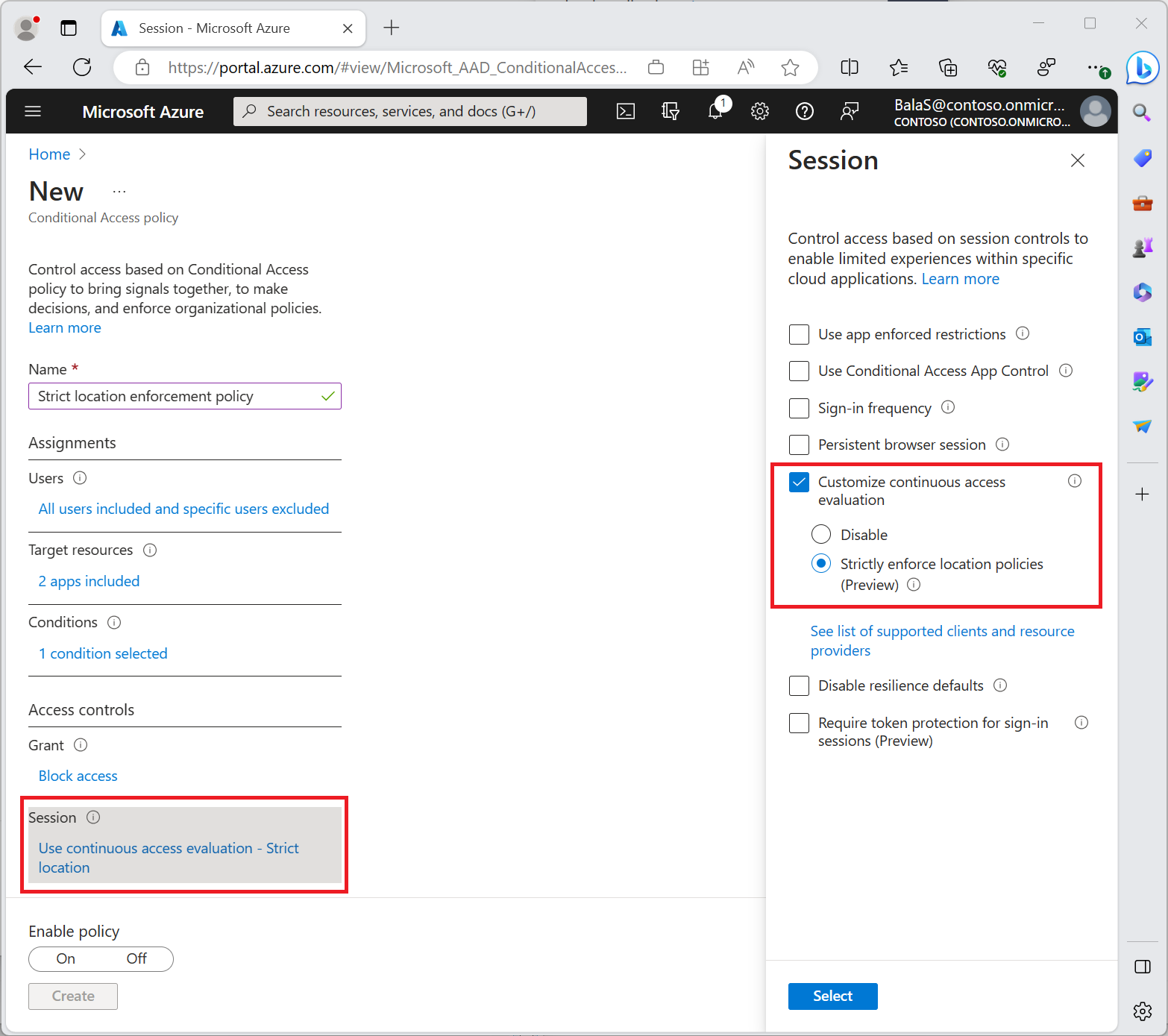

Strikt afgedwongen locatiebeleid configureren

Stap 1: een beleid op basis van voorwaardelijke toegang configureren voor uw doelgebruikers

Voordat beheerders een beleid voor voorwaardelijke toegang maken waarvoor strikte afdwinging van locaties is vereist, moeten ze vertrouwd zijn met beleidsregels zoals die worden beschreven in beleid voor voorwaardelijke toegang. Beleidsregels zoals deze moeten worden getest met een subset van gebruikers voordat u doorgaat met de volgende stap. Beheer istrators kunnen verschillen voorkomen tussen de toegestane en werkelijke IP-adressen die tijdens de verificatie door Microsoft Entra-id worden gezien, door te testen voordat strikte afdwinging wordt ingeschakeld.

Stap 2: test beleid voor een kleine subset van gebruikers

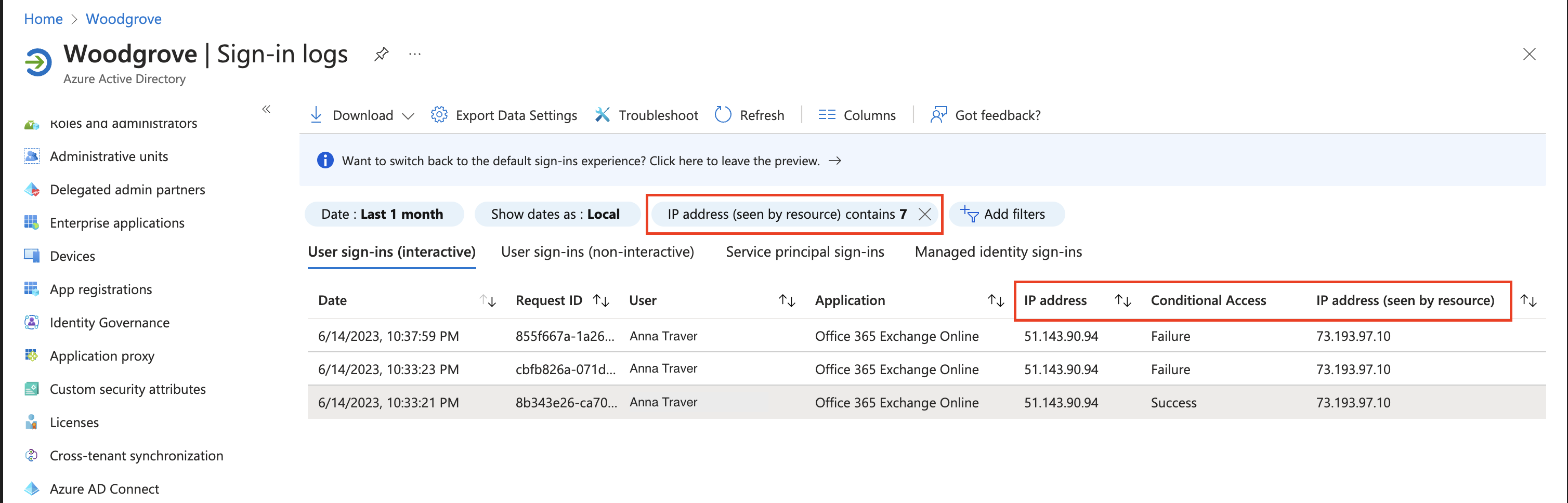

Na het inschakelen van beleidsregels waarvoor strikte locatie afdwinging is vereist voor een subset van testgebruikers, valideert u uw testervaring met behulp van het filter-IP-adres (gezien door resource) in de aanmeldingslogboeken van Microsoft Entra. Met deze validatie kunnen beheerders scenario's vinden waarbij het afdwingen van strikte locaties gebruikers met een niet-toegestaan IP-adres kan blokkeren dat wordt gezien door de resourceprovider met CAE-functionaliteit.

Voordat beheerders beleid voor voorwaardelijke toegang inschakelen waarvoor strikte locatieafdwinging is vereist, moeten ze:

- Zorg ervoor dat al het verificatieverkeer naar Microsoft Entra-id en toegangsverkeer naar resourceproviders afkomstig zijn van toegewezen UITGAANDE IP-adressen die bekend zijn.

- Zoals Exchange Online, Teams, SharePoint Online en Microsoft Graph

- Zorg ervoor dat alle IP-adressen van waaruit hun gebruikers toegang hebben tot Microsoft Entra-id en resourceproviders, zijn opgenomen in hun op IP gebaseerde benoemde locaties.

- Zorg ervoor dat ze geen verkeer verzenden naar niet-Microsoft 365-toepassingen via Global Secure Access.

- Bron-IP-herstel wordt niet ondersteund voor deze niet-Microsoft 365-toepassingen. Het inschakelen van strikte locatie afdwingen met Global Secure Access blokkeert de toegang, zelfs als de gebruiker zich op een vertrouwde IP-locatie bevindt.

- Controleer hun beleid voor voorwaardelijke toegang om ervoor te zorgen dat ze geen beleid hebben dat CAE niet ondersteunt. Zie CAE-ondersteund CA-beleid voor meer informatie.

Als beheerders deze validatie niet uitvoeren, worden hun gebruikers mogelijk negatief beïnvloed. Als verkeer naar Microsoft Entra ID of een door CAE ondersteunde resource zich bevindt via een gedeeld of niet-definieerbaar uitgaand IP-adres, moet u geen strikte locatieafdwinging inschakelen in uw beleid voor voorwaardelijke toegang.

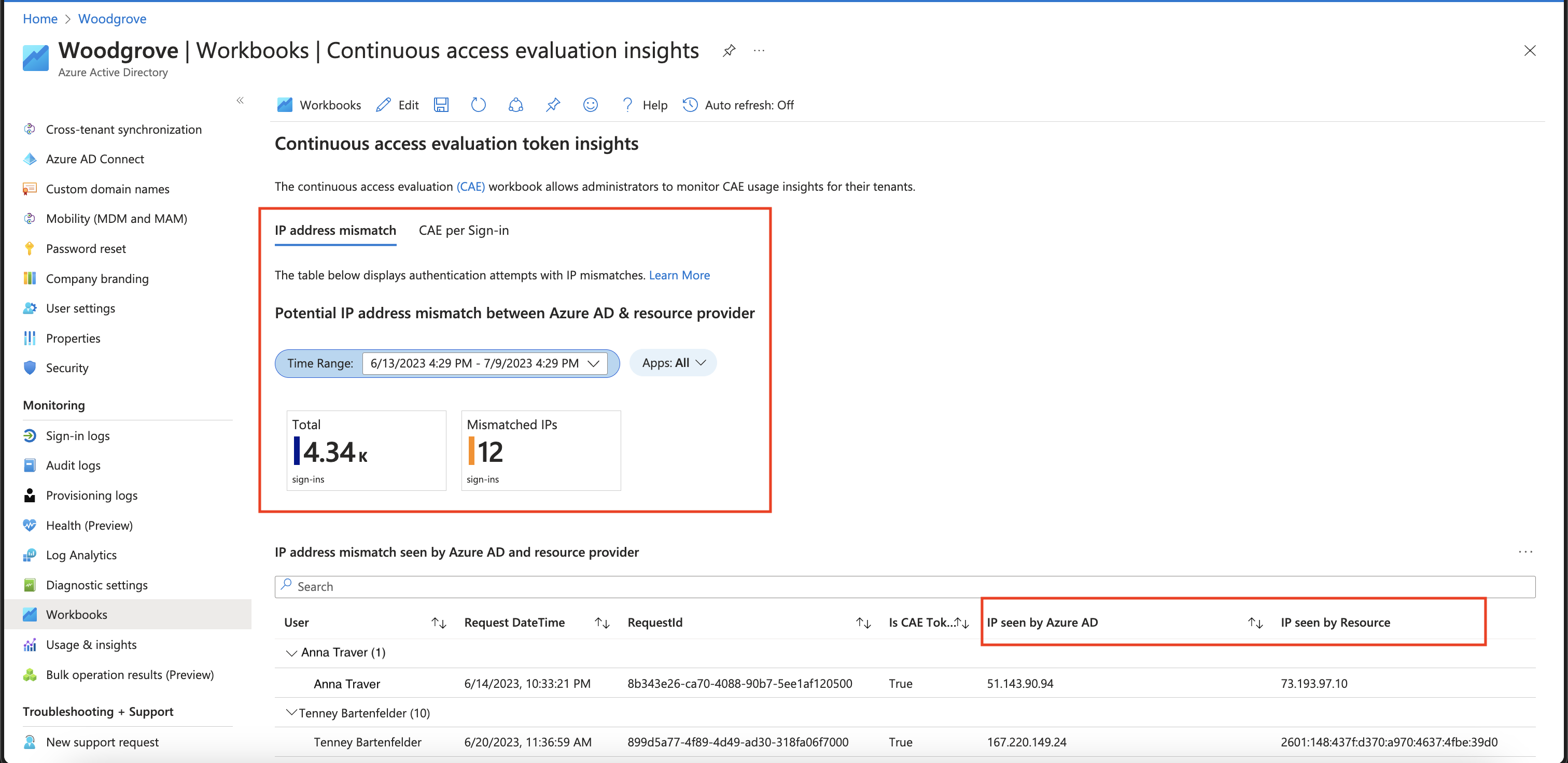

Stap 3: gebruik de CAE-werkmap om IP-adressen te identificeren die moeten worden toegevoegd aan uw benoemde locaties

Als u dat nog niet hebt gedaan, maakt u een nieuwe Azure-werkmap met behulp van de openbare sjabloon Continuous Access Evaluation Insights om IP-adressen te identificeren die niet overeenkomen tussen ip-adressen die worden gezien door Microsoft Entra-id en IP-adres (gezien door resource). In dit geval hebt u mogelijk een split tunnel-netwerkconfiguratie. Beheerders moeten het volgende doen om ervoor te zorgen dat uw gebruikers niet per ongeluk worden vergrendeld wanneer strikte locatie afdwinging is ingeschakeld:

Onderzoek en identificeer alle IP-adressen die zijn geïdentificeerd in de CAE-werkmap.

Voeg openbare IP-adressen toe die zijn gekoppeld aan bekende uitgaande locaties van de organisatie.

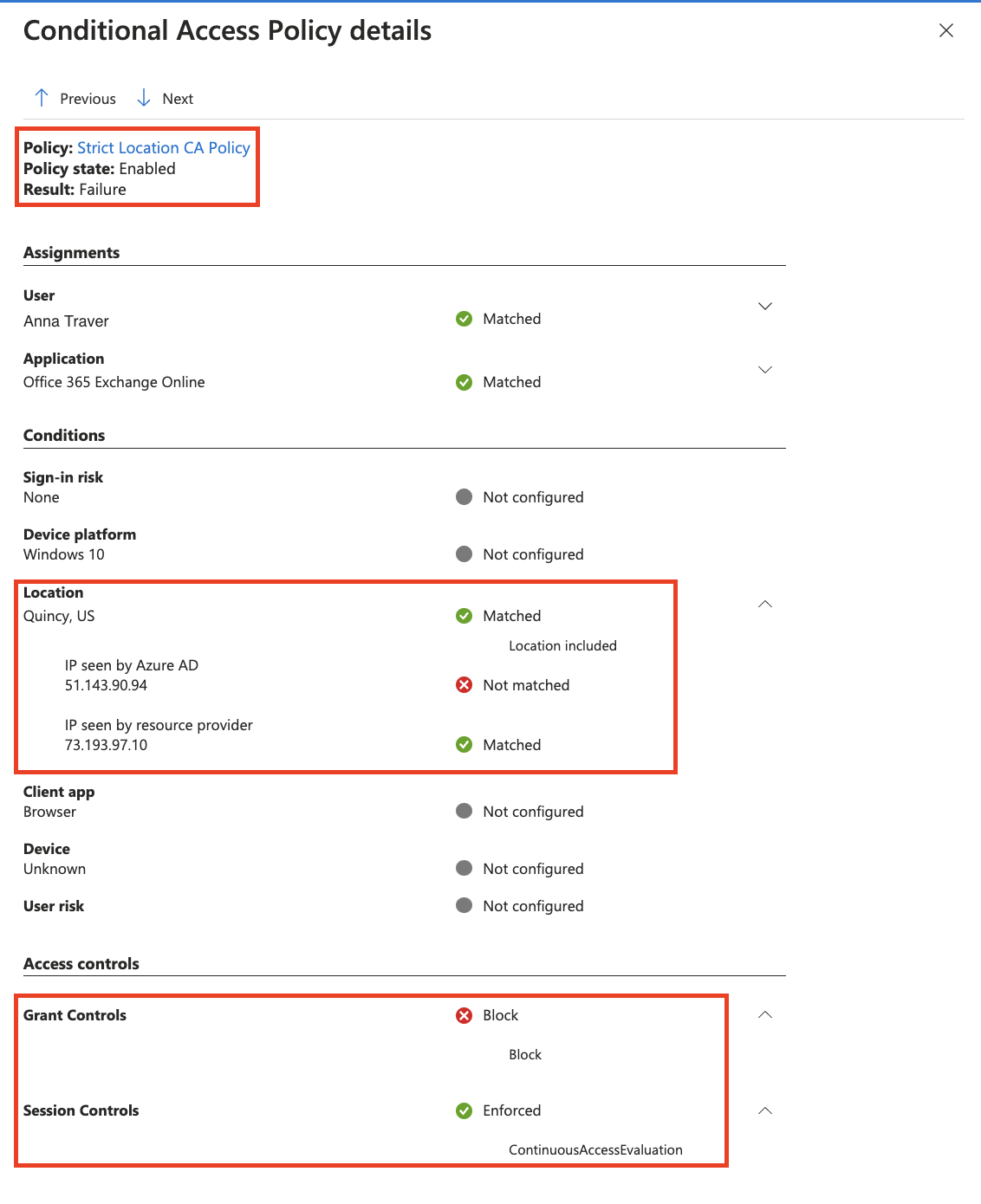

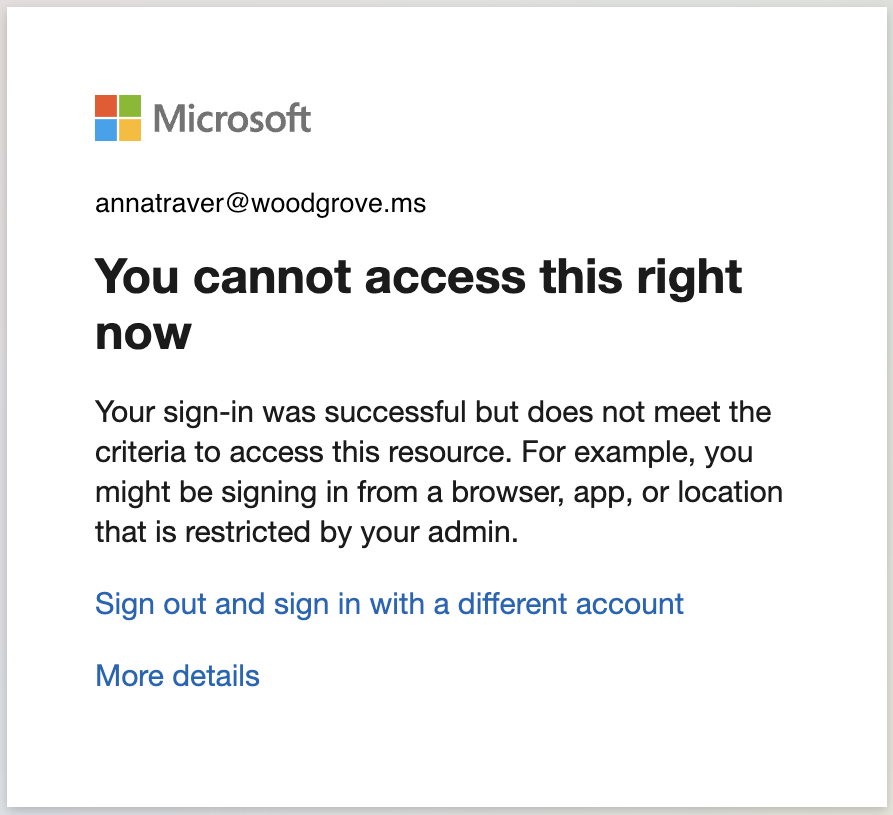

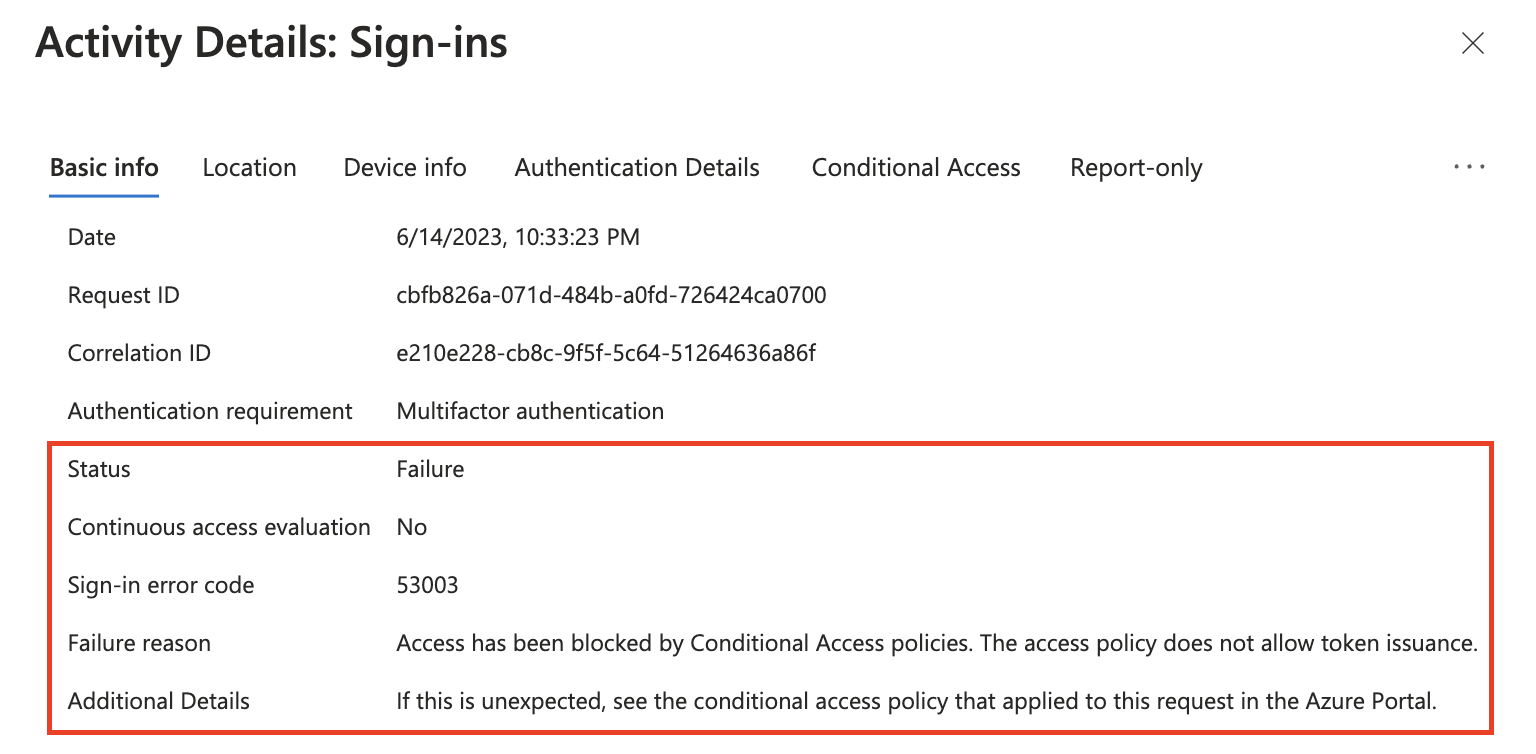

In de volgende schermopname ziet u een voorbeeld van de toegang van een client tot een resource die wordt geblokkeerd. Dit blok is het gevolg van beleidsregels waarvoor strikte afdwinging van CAE-locaties wordt geactiveerd, waardoor de sessie van de client wordt ingetrokken.

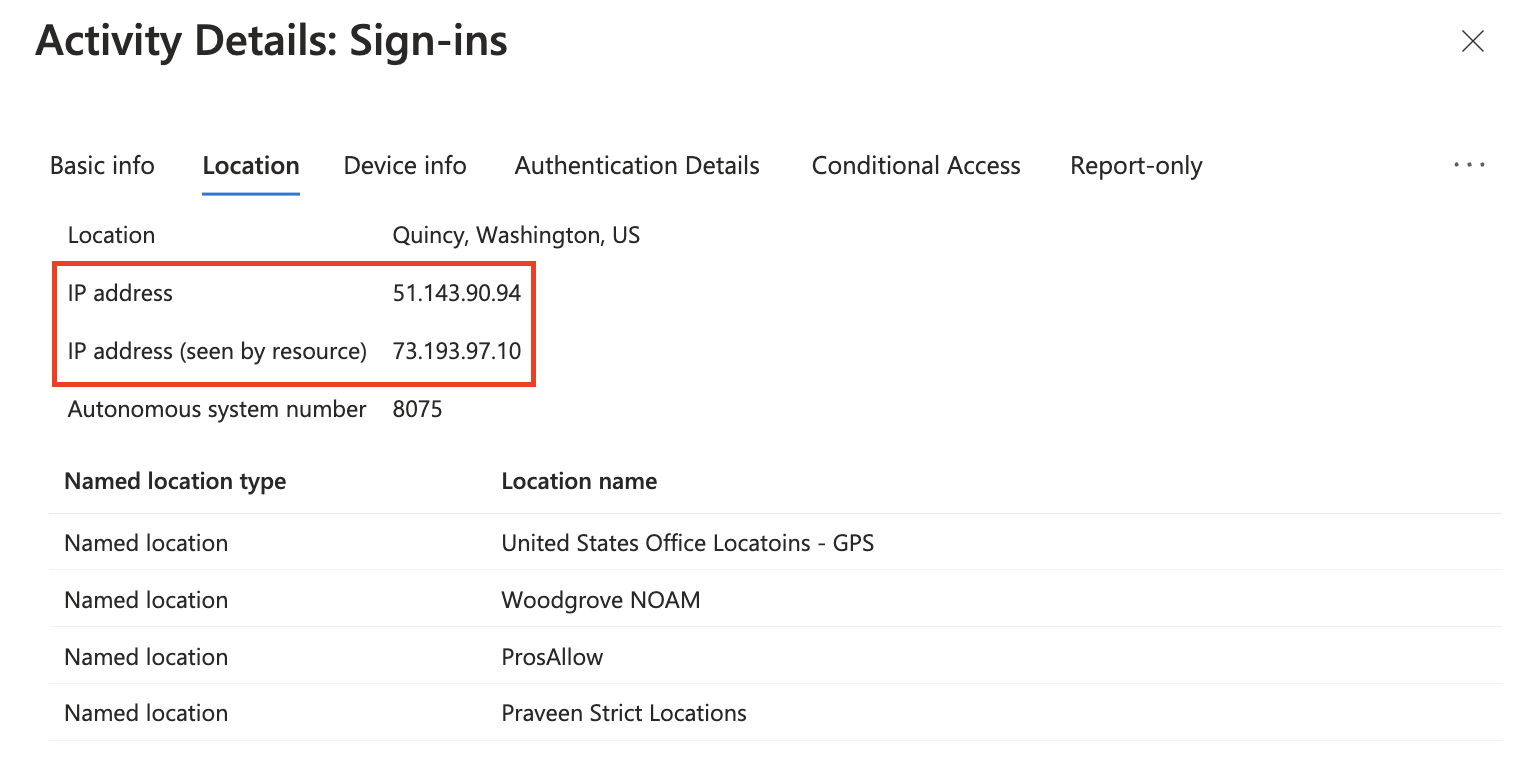

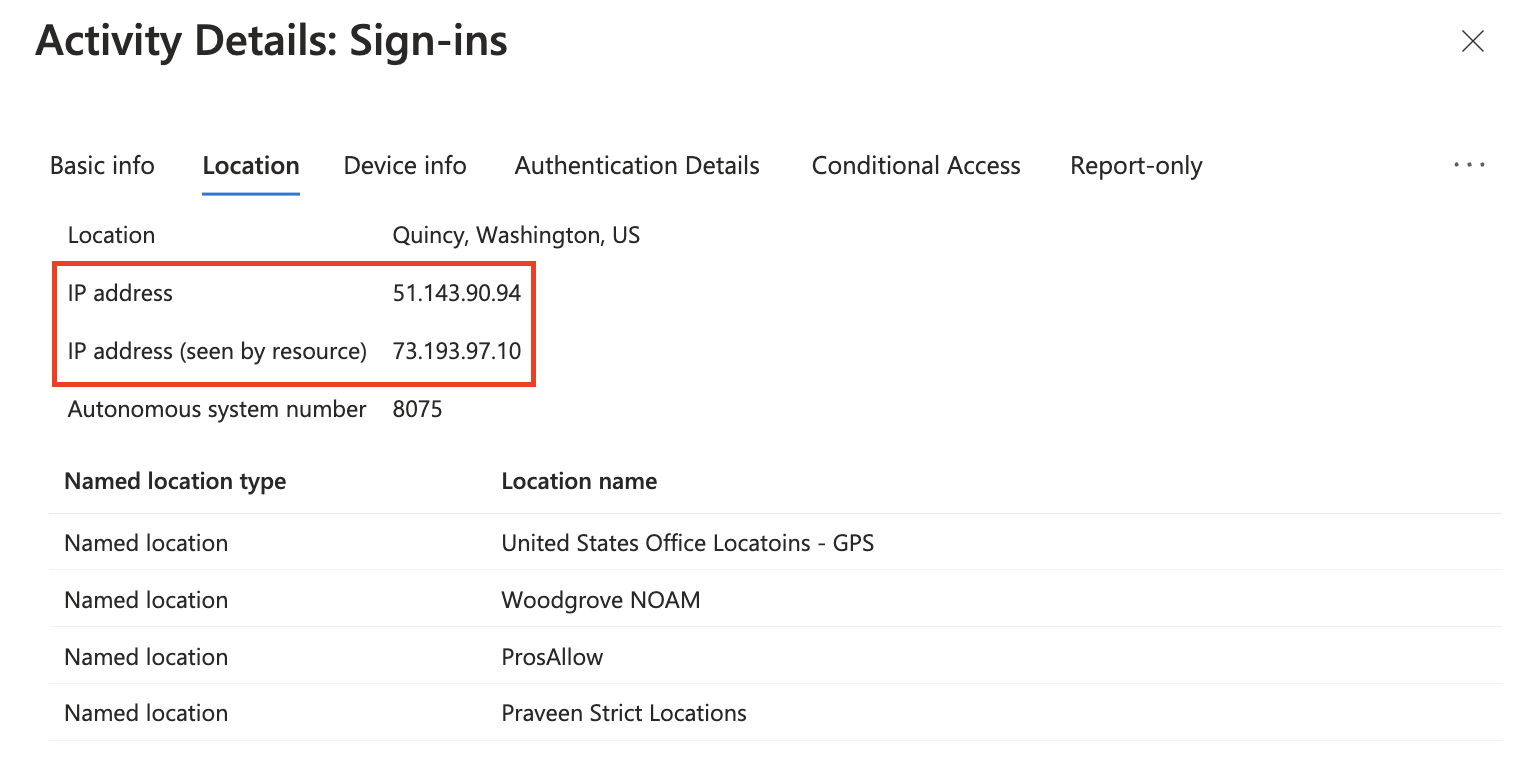

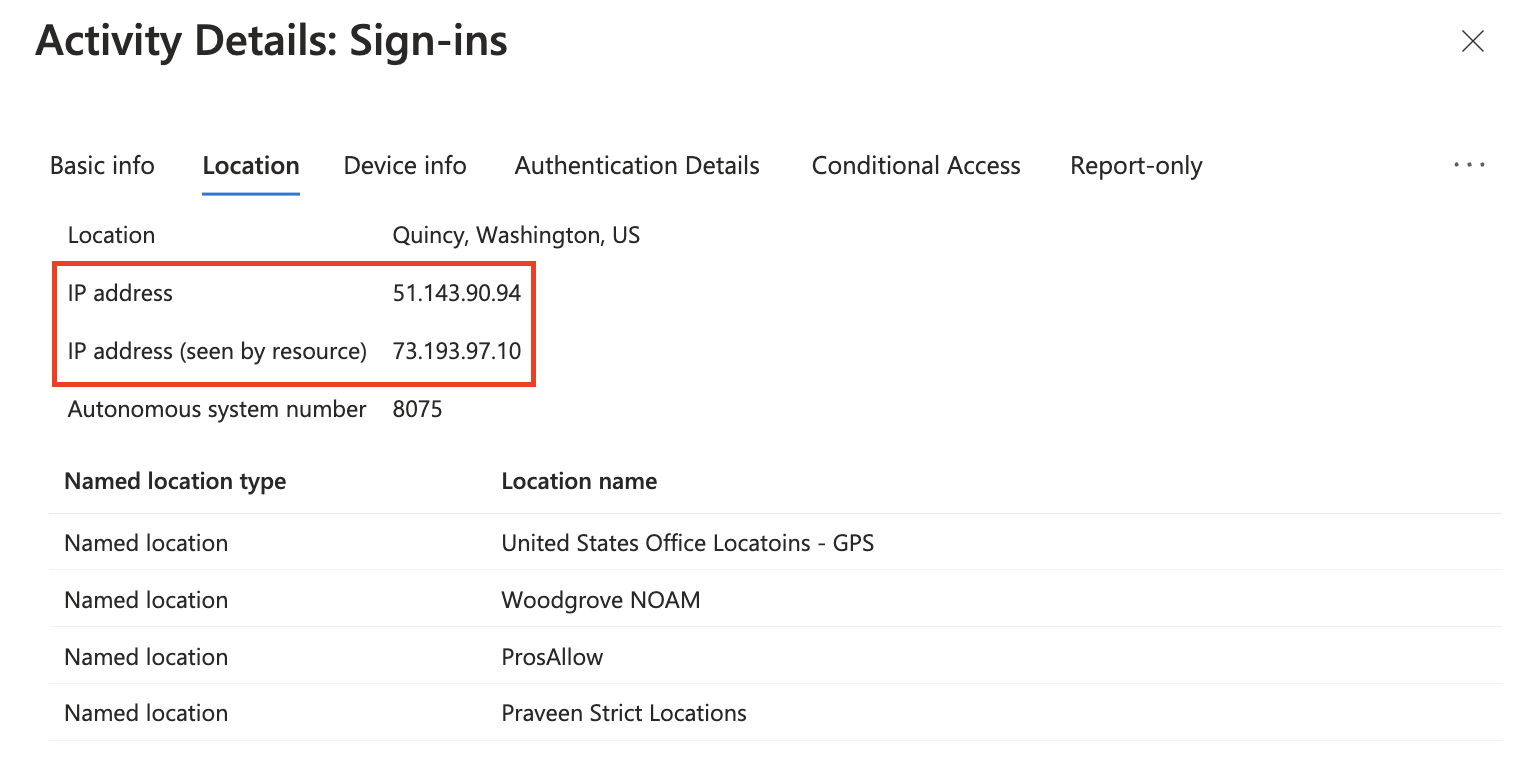

Dit gedrag kan worden geverifieerd in de aanmeldingslogboeken. Zoek naar IP-adres (gezien door resource) en onderzoek het toevoegen van dit IP-adres aan benoemde locaties als er onverwachte blokken van voorwaardelijke toegang voor gebruikers zijn.

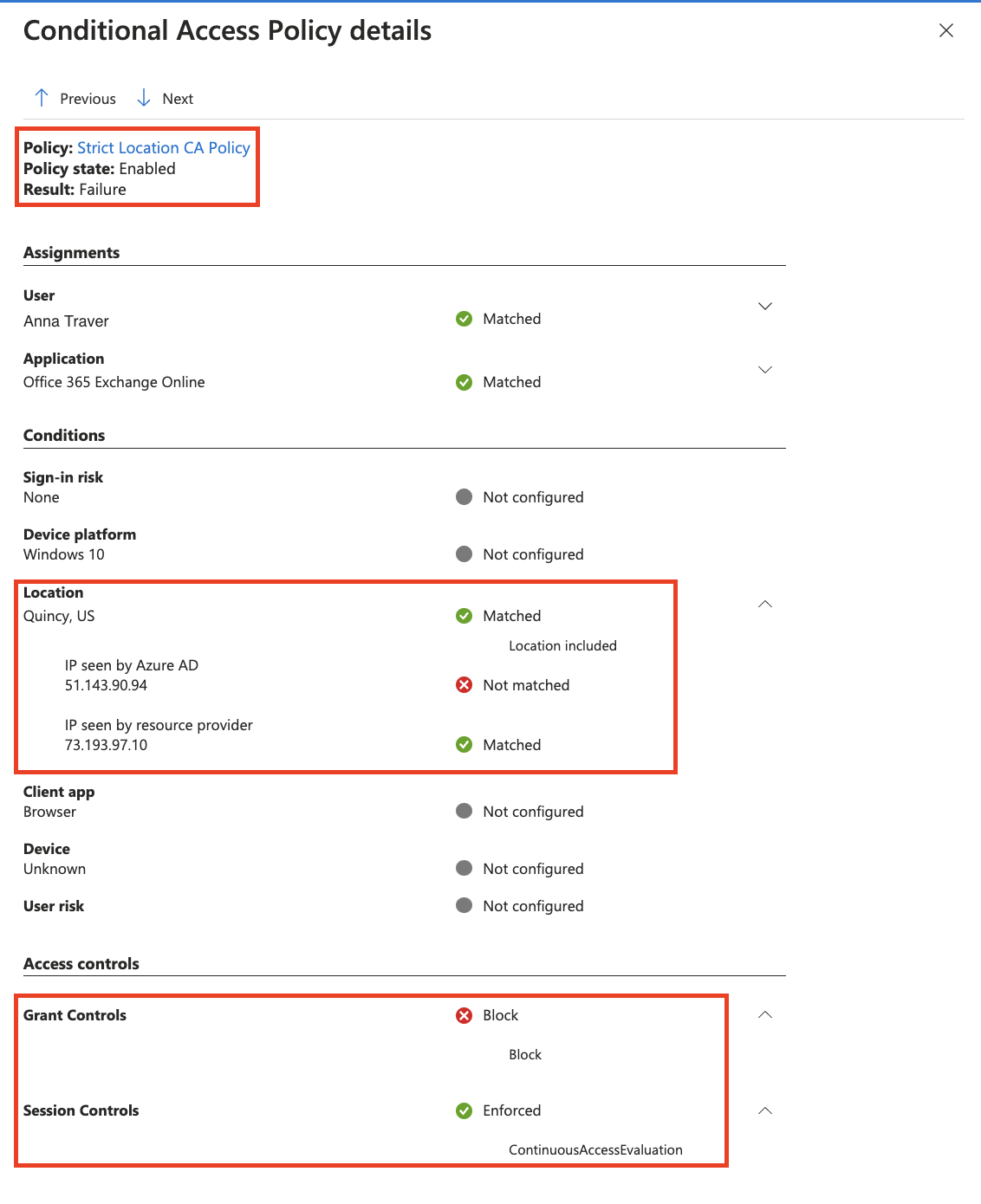

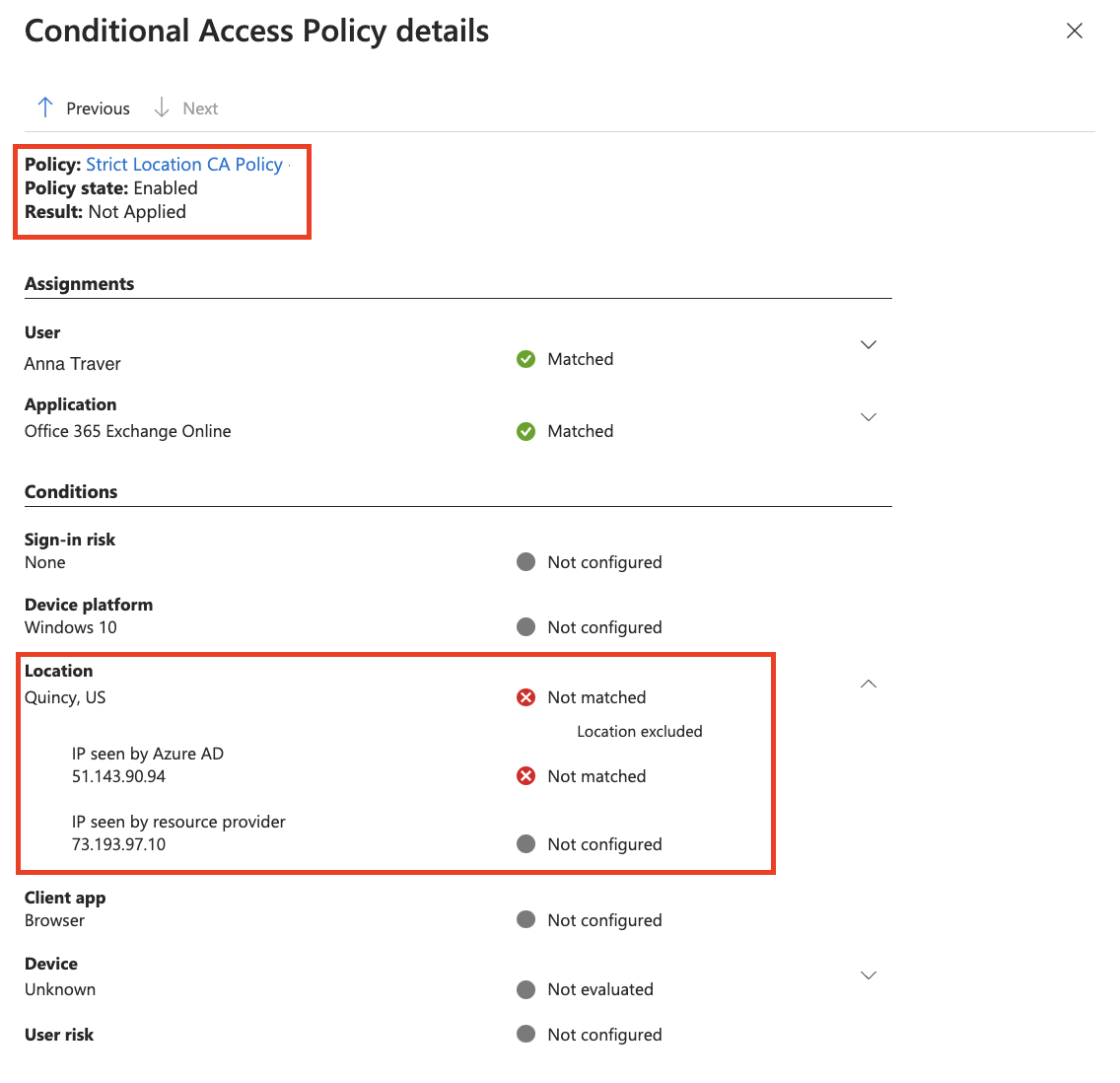

Op het tabblad Details van het beleid voor voorwaardelijke toegang vindt u meer informatie over geblokkeerde aanmeldingsgebeurtenissen.

Stap 4: Implementatie voortzetten

Herhaal stap 2 en 3 met het uitbreiden van groepen gebruikers totdat strikt afdwingen locatiebeleid wordt toegepast op uw doelgebruikersbestand. Implementatie zorgvuldig om te voorkomen dat dit van invloed is op de gebruikerservaring.

Problemen met aanmeldingslogboeken oplossen

Beheer istrators kunnen de aanmeldingslogboeken onderzoeken om cases te vinden met IP-adres (gezien door resource).

- Meld u aan bij het Microsoft Entra-beheercentrum als minimaal een rapportlezer.

- Blader naar aanmeldingslogboeken voor identiteitsbewaking>en -status>.

- Zoek gebeurtenissen die u wilt controleren door filters en kolommen toe te voegen om overbodige informatie uit te filteren.

Voeg de kolom IP-adres (gezien op resource) toe en filter alle lege items om het bereik te beperken. Het IP-adres (gezien door de resource) is leeg wanneer dat IP-adres dat wordt gezien door de Microsoft Entra-id overeenkomt met het IP-adres dat door de resource wordt gezien.

HET IP-adres (gezien door resource) bevat geen filter in de volgende voorbeelden:

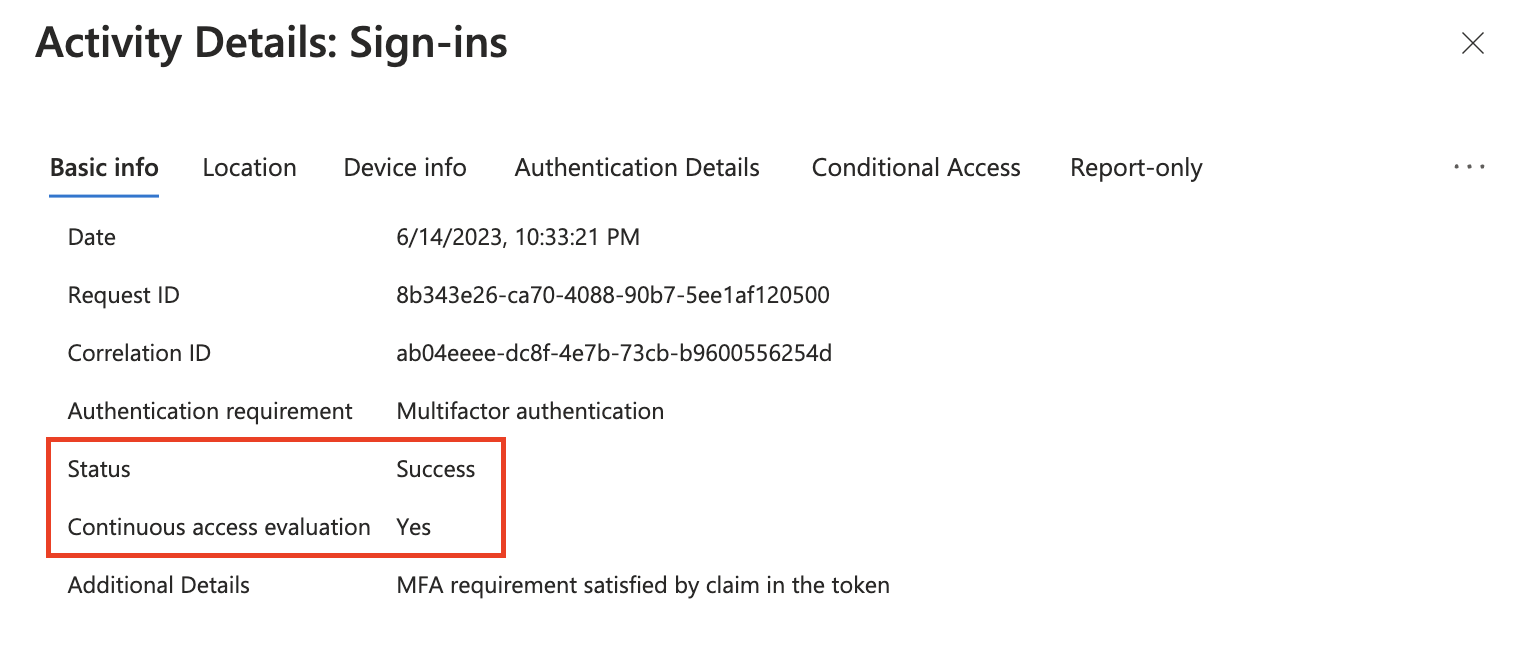

Initiële verificatie

Verificatie slaagt met behulp van een CAE-token.

Het IP-adres (gezien door resource) verschilt van het IP-adres dat wordt gezien door de Microsoft Entra-id. Hoewel het IP-adres van de resource bekend is, is er geen afdwinging totdat de resource de gebruiker omleidt voor herwaardering van het IP-adres dat door de resource wordt gezien.

Microsoft Entra-verificatie is geslaagd omdat strikte afdwinging van locaties niet wordt toegepast op resourceniveau.

Resourceomleiding voor herwaardering

Verificatie mislukt en er wordt geen CAE-token uitgegeven.

HET IP-adres (gezien door de resource) verschilt van het IP-adres dat wordt gezien door de Microsoft Entra-id.

Verificatie is niet gelukt omdat het IP-adres (gezien door de resource) geen bekende locatie met de naam in voorwaardelijke toegang is.