Azure Enterprise-scaffold: Prescriptive subscription governance

Notitie

Azure Enterprise-scaffolding is geïntegreerd in het Microsoft Cloud Adoption Framework. De inhoud in dit artikel wordt nu weergegeven in de ready-methodologie van het framework. Dit artikel wordt begin 2020 afgeschaft. Als u het nieuwe proces wilt gaan gebruiken, raadpleegt u het overzicht van de gereedheidsmethodologie, Azure-landingszones en overwegingen voor landingszones.

Ondernemingen nemen steeds meer gebruik van de openbare cloud voor hun flexibiliteit en flexibiliteit. Ze zijn afhankelijk van de sterke punten van de cloud om inkomsten te genereren en het resourcegebruik voor het bedrijf te optimaliseren. Microsoft Azure biedt een groot aantal services en mogelijkheden die ondernemingen samenstellen als bouwstenen om een breed scala aan workloads en toepassingen aan te pakken.

Het kiezen van Microsoft Azure is alleen de eerste stap om het voordeel van de cloud te bereiken. De tweede stap is het begrijpen hoe de onderneming Azure effectief kan gebruiken en de basislijnmogelijkheden kan identificeren die moeten worden gebruikt om vragen te beantwoorden, zoals:

- "Ik ben bezorgd over gegevenssoevereine; Hoe kan ik ervoor zorgen dat mijn gegevens en systemen voldoen aan onze wettelijke vereisten?"

- "Hoe kan ik weten wat elke resource ondersteunt, zodat ik er rekening mee kan houden en deze nauwkeurig kan factureren?"

- "Ik wil er zeker van zijn dat alles wat we in de openbare cloud implementeren of doen, eerst begint met de mindset van beveiliging, hoe kan ik dat faciliteren?"

Het perspectief van een leeg abonnement zonder kaders is ontmoedigend. Deze lege ruimte kan uw overstap naar Azure belemmeren.

In dit artikel vindt u een uitgangspunt voor technische professionals om te voldoen aan de behoefte aan governance en deze te verdelen met de behoefte aan flexibiliteit. Het introduceert het concept van een bedrijfsstructuur die organisaties begeleidt bij het implementeren en beheren van hun Azure-omgevingen op een veilige manier. Het biedt het kader voor het ontwikkelen van effectieve en efficiënte controles.

Behoefte aan governance

Wanneer u overstapt naar Azure, moet u het onderwerp van governance vroeg aanpakken om ervoor te zorgen dat de cloud binnen de onderneming succesvol wordt gebruikt. Helaas betekent de tijd en bureaucratie van het creëren van een uitgebreid governancesysteem dat sommige bedrijfsgroepen rechtstreeks naar providers gaan zonder dat er zakelijke IT nodig is. Deze benadering kan de onderneming open laten om inbreuk te maken als de resources niet goed worden beheerd. De kenmerken van de openbare cloud, flexibiliteit, flexibiliteit en op verbruik gebaseerde prijzen, zijn belangrijk voor bedrijfsgroepen die snel moeten voldoen aan de eisen van klanten (zowel intern als extern). Maar it-bedrijven moeten ervoor zorgen dat gegevens en systemen effectief worden beveiligd.

Bij het maken van een gebouw wordt bouwsteen gebruikt om de basis van een structuur te maken. De steiger begeleidt het algemene overzicht en biedt ankerpunten voor meer permanente systemen die moeten worden gemonteerd. Een bedrijfsstructuur is hetzelfde: een set flexibele besturingselementen en Azure-mogelijkheden die structuur bieden aan de omgeving en ankers voor services die zijn gebouwd op de openbare cloud. Het biedt de bouwers (IT en bedrijfsgroepen) een basis om nieuwe services te maken en bij te voegen, rekening houdend met de snelheid van levering.

De scaffold is gebaseerd op procedures die we hebben verzameld uit veel afspraken met klanten van verschillende grootten. Deze klanten variëren van kleine organisaties die oplossingen in de cloud ontwikkelen tot grote multinationals en onafhankelijke softwareleveranciers die workloads migreren en cloudeigen oplossingen ontwikkelen. De bedrijfsstructuur is 'speciaal ontworpen' om flexibel te zijn ter ondersteuning van zowel traditionele IT-workloads als flexibele workloads, zoals ontwikkelaars die SaaS-toepassingen (Software as a Service) maken op basis van de mogelijkheden van het Azure-platform.

De enterprise-scaffold kan fungeren als de basis van elk nieuw abonnement in Azure. Hiermee kunnen beheerders ervoor zorgen dat workloads voldoen aan de minimale governancevereisten van een organisatie zonder te voorkomen dat bedrijfsgroepen en ontwikkelaars snel aan hun eigen doelstellingen voldoen. Onze ervaring laat zien dat dit de groei van de openbare cloud aanzienlijk versnelt, in plaats van de groei van de openbare cloud te belemmeren.

Notitie

Microsoft heeft een preview-versie uitgebracht met de naam Azure Blueprints waarmee u algemene installatiekopieën, sjablonen, beleidsregels en scripts in abonnementen en beheergroepen kunt verpakken, beheren en implementeren. Deze mogelijkheid is de brug tussen het doel van de scaffold als referentiemodel en het implementeren van dat model in uw organisatie.

In de volgende afbeelding ziet u de onderdelen van de scaffold. De basis is afhankelijk van een solide plan voor de beheerhiërarchie en abonnementen. De pijlers bestaan uit Resource Manager-beleid en sterke naamgevingsstandaarden. De rest van de scaffold zijn de belangrijkste Azure-mogelijkheden en -functies waarmee een veilige en beheerbare omgeving kan worden ingeschakeld en verbonden.

Uw hiërarchie definiëren

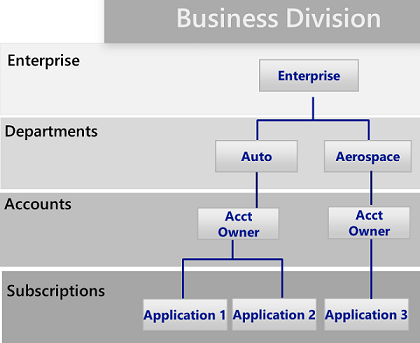

De basis van de scaffold is de hiërarchie en relatie van de Enterprise Overeenkomst (EA)-inschrijving via abonnementen en resourcegroepen. De inschrijving definieert de vorm en het gebruik van Azure-services binnen uw bedrijf vanuit een contractueel oogpunt. In de Enterprise Overeenkomst kunt u de omgeving verder onderverdelen in afdelingen, accounts, abonnementen en resourcegroepen die overeenkomen met de structuur van uw organisatie.

Een Azure-abonnement is de basiseenheid waarin alle resources zich bevinden. Er worden ook verschillende limieten binnen Azure gedefinieerd, zoals het aantal kernen, virtuele netwerken en andere resources. Resourcegroepen worden gebruikt om het abonnementsmodel verder te verfijnen en een natuurlijkere groepering van resources mogelijk te maken.

Elke onderneming is anders en de hiërarchie in de bovenstaande afbeelding biedt een aanzienlijke flexibiliteit in de manier waarop Azure binnen uw bedrijf wordt georganiseerd. Het modelleren van uw hiërarchie om de facturerings-, resourcebeheer- en resourcetoegangsbehoeften van uw bedrijf weer te geven, is de eerste en belangrijkste beslissing die u neemt bij het starten in de openbare cloud.

Afdelingen en accounts

De drie algemene patronen voor EA-inschrijvingen zijn:

Het functionele patroon:

Het bedrijfseenheidpatroon :

Het geografische patroon:

Hoewel deze patronen hun plaats hebben, wordt het business unit-patroon steeds meer gebruikt voor de flexibiliteit van het modelleren van het kostenmodel van een organisatie en het weerspiegelen van de controleoverspanning. De kern-engineering- en operationele groep van Microsoft heeft een effectieve subset gemaakt van het bedrijfseenheidpatroon dat is gemodelleerd op Federal, State en Local. Zie Uw abonnementen en resourcegroepen organiseren voor meer informatie.

Azure-beheergroepen

Microsoft biedt nu een andere manier om uw hiërarchie te modelleren: Azure-beheergroepen. Beheergroepen zijn veel flexibeler dan afdelingen en accounts en ze kunnen maximaal zes niveaus worden genest. Met beheergroepen kunt u een hiërarchie maken die gescheiden is van uw factureringshiërarchie, uitsluitend voor efficiënt beheer van resources. Beheergroepen kunnen uw factureringshiërarchie spiegelen en bedrijven beginnen vaak op die manier. De kracht van beheergroepen is echter wanneer u ze gebruikt om uw organisatie te modelleren, gerelateerde abonnementen te groeperen (ongeacht hun locatie in de factureringshiërarchie) en algemene rollen, beleidsregels en initiatieven toe te wijzen. Enkele voorbeelden:

- Productie versus niet-productie. Sommige ondernemingen maken beheergroepen om hun productie- en niet-productieabonnementen te identificeren. Met beheergroepen kunnen deze klanten rollen en beleid eenvoudiger beheren. Met een niet-productieabonnement kunnen ontwikkelaars bijvoorbeeld 'inzender'-toegang toestaan, maar in productie hebben ze alleen 'lezer'-toegang.

- Interne services versus externe services. Ondernemingen hebben vaak verschillende vereisten, beleidsregels en rollen voor interne services versus klantgerichte services.

Goed ontworpen beheergroepen zijn, samen met Azure Policy- en beleidsinitiatieven, de backbone van efficiënt beheer van Azure.

Abonnementen

Wanneer u beslist over uw afdelingen en accounts (of beheergroepen), beoordeelt u voornamelijk hoe u uw Azure-omgeving zo rangschikt dat deze overeenkomt met uw organisatie. Abonnementen zijn echter waar het echte werk gebeurt en uw beslissingen hier zijn van invloed op beveiliging, schaalbaarheid en facturering. Veel organisaties gebruiken de volgende patronen als handleidingen:

- Toepassing/service: Abonnementen vertegenwoordigen een toepassing of een service (portfolio met toepassingen)

- Levenscyclus: Abonnementen vertegenwoordigen een levenscyclus van een service, zoals

ProductionofDevelopment. - Afdeling: Abonnementen vertegenwoordigen afdelingen in de organisatie.

De eerste twee patronen worden het meest gebruikt en beide worden ten zeerste aanbevolen. De levenscyclusbenadering is geschikt voor de meeste organisaties. In dit geval is de algemene aanbeveling om twee basisabonnementen Production te gebruiken en Nonproductionvervolgens resourcegroepen te gebruiken om de omgevingen verder te scheiden.

Resourcegroepen

Met Azure Resource Manager kunt u resources ordenen in zinvolle groepen voor beheer, facturering of natuurlijke affiniteit. Resourcegroepen zijn containers van resources die een gemeenschappelijke levenscyclus hebben of een kenmerk zoals All SQL servers of Application Adelen.

Resourcegroepen kunnen niet worden genest en resources kunnen maar tot één resourcegroep behoren. Sommige acties kunnen worden uitgevoerd op alle resources in een resourcegroep. Als u bijvoorbeeld een resourcegroep verwijdert, worden alle resources in de resourcegroep verwijderd. Net als abonnementen zijn er veelvoorkomende patronen bij het maken van resourcegroepen en varieert dit van traditionele IT-workloads tot flexibele IT-workloads:

- Traditionele IT-workloads worden doorgaans gegroepeerd op items binnen dezelfde levenscyclus, zoals een toepassing. Door op toepassing te groeperen, is het beheer van afzonderlijke toepassingen mogelijk.

- Flexibele IT-workloads richten zich meestal op externe klantgerichte cloudtoepassingen. De resourcegroepen weerspiegelen vaak de implementatielagen (zoals een weblaag of toepassingslaag) en beheer.

Notitie

Inzicht in uw workload helpt u bij het ontwikkelen van een resourcegroepstrategie. Deze patronen kunnen worden gemengd en overeenkomen. Een resourcegroep voor gedeelde services kan zich bijvoorbeeld in hetzelfde abonnement bevinden als flexibele workloadresourcegroepen.

Naamgevingsstandaarden

De eerste pijler van de scaffold is een consistente naamgevingsstandaard. Met goed ontworpen naamgevingsstandaarden kunt u resources in de portal, op een factuur en in scripts identificeren. U hebt waarschijnlijk al bestaande naamgevingsstandaarden voor on-premises infrastructuur. Als u Azure aan uw omgeving toevoegt, moet u deze naamgevingsstandaarden uitbreiden naar uw Azure-resources.

Fooi

Voor naamconventies:

- Bekijk en adopteer waar mogelijk de richtlijnen voor naamgeving en taggen van Het Cloud Adoption Framework. Deze richtlijnen helpen u bij het bepalen van een zinvolle naamgevingsstandaard en biedt uitgebreide voorbeelden.

- Resource Manager-beleid gebruiken om naamgevingsstandaarden af te dwingen.

Houd er rekening mee dat het lastig is om later namen te wijzigen, dus een paar minuten bespaart u later problemen.

Richt uw naamgevingsstandaarden op die resources die vaker worden gebruikt en waarnaar wordt gezocht. Alle resourcegroepen moeten bijvoorbeeld een sterke standaard voor duidelijkheid volgen.

Resourcetags

Resourcetags zijn nauw afgestemd op naamgevingsstandaarden. Naarmate resources worden toegevoegd aan abonnementen, wordt het steeds belangrijker om ze logisch te categoriseren voor facturering, beheer en operationele doeleinden. Raadpleeg Tags gebruiken om uw Azure-resources te organiseren voor meer informatie.

Belangrijk

Tags kunnen persoonlijke gegevens bevatten en kunnen onder de regelgeving van de AVG vallen. Plan zorgvuldig het beheer van uw tags. Als u op zoek bent naar algemene informatie over de AVG, raadpleegt u de sectie AVG van de Microsoft Service Trust Portal.

Tags worden op veel manieren gebruikt, behalve facturering en beheer. Ze worden vaak gebruikt als onderdeel van automatisering (zie latere sectie). Dit kan conflicten veroorzaken als deze niet vooraf worden overwogen. De best practice is om alle algemene tags op ondernemingsniveau (zoals ApplicationOwner en CostCenter) te identificeren en ze consistent toe te passen bij het implementeren van resources met behulp van automatisering.

Azure Policy en initiatieven

De tweede pijler van de scaffold omvat het gebruik van Azure Policy en initiatieven om risico's te beheren door regels (met effecten) af te dwingen voor de resources en services in uw abonnementen. Azure Policy-initiatieven zijn verzamelingen beleidsregels die zijn ontworpen om één doel te bereiken. Vervolgens worden beleidsregels en initiatieven toegewezen aan een resourcebereik om te beginnen met het afdwingen van dit beleid.

Beleidsregels en initiatieven zijn nog krachtiger wanneer ze worden gebruikt met de eerder genoemde beheergroepen. Beheergroepen maken het toewijzen van een initiatief of beleid mogelijk aan een hele set abonnementen.

Algemene toepassingen van Resource Manager-beleid

Beleid en initiatieven zijn krachtige Azure-hulpprogramma's. Met beleidsregels kunnen bedrijven besturingselementen bieden voor traditionele IT-workloads die stabiliteit bieden voor Line-Of-Business-toepassingen, terwijl ze ook flexibelere workloadontwikkeling mogelijk maken, zoals het ontwikkelen van klanttoepassingen zonder dat de onderneming extra risico's biedt. De meest voorkomende patronen voor beleidsregels zijn:

- Geo-naleving en gegevenssoevereine. Azure heeft een steeds groeiende lijst met regio's over de hele wereld. Ondernemingen moeten er vaak voor zorgen dat resources in een specifiek bereik in een geografische regio blijven om te voldoen aan wettelijke vereisten.

- Vermijd het openbaar maken van servers. Azure Policy kan de implementatie van bepaalde resourcetypen verbieden. Het is gebruikelijk om een beleid te maken om het maken van een openbaar IP-adres binnen een specifiek bereik te weigeren, waardoor onbedoelde blootstelling van een server aan internet wordt vermeden.

- Kostenbeheer en metagegevens. Resourcetags worden vaak gebruikt om belangrijke factureringsgegevens toe te voegen aan resources en resourcegroepen, zoals

CostCenterenOwner. Deze tags zijn waardevol voor nauwkeurige facturering en beheer van resources. Beleidsregels kunnen de toepassing van resourcetags afdwingen voor alle geïmplementeerde resources, waardoor het eenvoudiger te beheren is.

Gemeenschappelijk gebruik van initiatieven

Initiatieven bieden ondernemingen de mogelijkheid om logisch beleid te groeperen en ze bij te houden als één entiteit. Initiatieven helpen de onderneming tegemoet te komen aan de behoeften van zowel flexibele als traditionele workloads. Veelvoorkomende toepassingen van initiatieven zijn:

- Schakel bewaking in Microsoft Defender voor Cloud in. Dit is een standaardinitiatief in Azure Policy en een uitstekend voorbeeld van wat initiatieven zijn. Het maakt beleidsregels mogelijk waarmee niet-versleutelde SQL-databases, VM-beveiligingsproblemen (virtuele machines) en meer algemene beveiligingsgerelateerde behoeften worden geïdentificeerd.

- Initiatief voor regelgeving. Ondernemingen groeperen vaak groepsbeleid dat gemeenschappelijk is voor een wettelijke vereiste (zoals HIPAA), zodat controles en naleving van deze controles efficiënt worden bijgehouden.

- Resourcetypen en SKU's. Het maken van een initiatief waarmee de typen resources worden beperkt die kunnen worden geïmplementeerd en de SKU's die kunnen worden geïmplementeerd, kunnen helpen bij het beheren van de kosten en ervoor zorgen dat uw organisatie alleen resources implementeert die uw team de vaardighedenset en procedures heeft ter ondersteuning.

Fooi

U wordt aangeraden altijd initiatiefdefinities te gebruiken in plaats van beleidsdefinities. Nadat u een initiatief hebt toegewezen aan een bereik, zoals een abonnement of beheergroep, kunt u eenvoudig een ander beleid aan het initiatief toevoegen zonder dat u toewijzingen hoeft te wijzigen. Dit maakt het begrijpen wat er wordt toegepast en het bijhouden van naleving veel eenvoudiger.

Beleids- en initiatieftoewijzingen

Nadat u beleidsregels hebt gemaakt en gegroepeerd in logische initiatieven, moet u het beleid toewijzen aan een bereik, zoals een beheergroep, een abonnement of een resourcegroep. Met toewijzingen kunt u ook een subscope uitsluiten van de toewijzing van een beleid. Als u bijvoorbeeld het maken van openbare IP-adressen binnen een abonnement weigert, kunt u een toewijzing maken met een uitsluiting voor een resourcegroep die is verbonden met uw beveiligde DMZ.

Voorbeelden die laten zien hoe beleidsregels en initiatieven kunnen worden toegepast op resources in Azure, zijn beschikbaar in de azure-policy GitHub-opslagplaats.

Identiteits- en toegangsbeheer

De belangrijkste vragen die u moet stellen bij de overstap naar de openbare cloud, zijn 'Wie toegang tot resources moeten hebben?' en 'Hoe kan ik deze toegang beheren?' Het beheren van de toegang tot Azure Portal en resources is essentieel voor de langetermijnveiligheid van uw assets in de cloud.

Als u de toegang tot uw resources wilt beveiligen, configureert u eerst uw id-provider en configureert u vervolgens rollen en toegang. Microsoft Entra ID, verbonden met uw on-premises Active Directory, vormt de basis van identiteit in Azure. Microsoft Entra-id is echter niet hetzelfde als on-premises Active Directory en het is belangrijk om te begrijpen wat een Microsoft Entra-tenant is en hoe deze zich verhoudt tot uw inschrijving. Bekijk resourcetoegangsbeheer in Azure om een solide kennis te krijgen van Microsoft Entra-id en on-premises Active Directory. Als u uw on-premises adreslijst wilt verbinden en synchroniseren met Microsoft Entra ID, installeert en configureert u het hulpprogramma Microsoft Entra Verbinding maken on-premises.

Toen Azure oorspronkelijk werd uitgebracht, waren toegangsbeheer voor een abonnement eenvoudig: gebruikers kunnen een rol van Beheer istrator of Co-Beheer istrator toewijzen. Toegang tot een abonnement in dit klassieke model impliciete toegang tot alle resources in de portal. Dit gebrek aan fijnmazige controle leidde tot de verspreiding van abonnementen om een redelijk toegangsbeheerniveau voor een inschrijving te bieden. Deze verspreiding van abonnementen is niet meer nodig. Met op rollen gebaseerd toegangsbeheer van Azure (RBAC) kunt u gebruikers toewijzen aan standaardrollen, zoals Eigenaar, Inzender of Lezer die algemene machtigingen bieden of zelfs uw eigen rollen maken.

Bij het implementeren van op rollen gebaseerd toegangsbeheer van Azure worden de volgende procedures ten zeerste aanbevolen:

- Beheer de Beheer istrator- en co-Beheer istrator-rollen van een abonnement, omdat deze rollen uitgebreide machtigingen hebben. U hoeft de eigenaar van het abonnement alleen toe te voegen als co-Beheer istrator als ze klassieke Azure-implementaties moeten beheren.

- Gebruik beheergroepen om rollen toe te wijzen aan meerdere abonnementen en om de beheertaken op abonnementsniveau te verminderen.

- Voeg Azure-gebruikers toe aan een groep (bijvoorbeeld

Application X Owners) in Active Directory. Gebruik de gesynchroniseerde groep om groepsleden de juiste rechten te bieden om de resourcegroep met de toepassing te beheren. - Volg het principe van het verlenen van de minimale bevoegdheid die vereist is om het verwachte werk uit te voeren.

Belangrijk

Overweeg het gebruik van Microsoft Entra Privileged Identity Management, meervoudige verificatie van Azure en de mogelijkheden voor voorwaardelijke toegang van Microsoft Entra om betere beveiliging en meer zichtbaarheid te bieden voor beheeracties in uw Azure-abonnementen. Deze mogelijkheden zijn afkomstig van een geldige Microsoft Entra ID P1- of P2-licentie (afhankelijk van de functie) om uw identiteit verder te beveiligen en te beheren. Microsoft Entra PIM maakt Just-In-Time-beheerderstoegang mogelijk met goedkeuringswerkstroom, evenals een volledige controle van activeringen en activiteiten van beheerders. Meervoudige verificatie van Azure is een andere kritieke mogelijkheid en maakt verificatie in twee stappen mogelijk voor aanmelding bij Azure Portal. In combinatie met besturingselementen voor voorwaardelijke toegang van Microsoft Entra kunt u uw risico op inbreuk effectief beheren.

Het plannen en voorbereiden van uw identiteits- en toegangsbeheer en het volgen van best practices voor Azure-identiteitsbeheer is een van de beste risicobeperkingsstrategieën die u kunt gebruiken en moet worden beschouwd als verplicht voor elke implementatie.

Beveiliging

Een van de grootste obstakels voor cloudimplementatie is van oudsher zorgen over beveiliging. IT-risicomanagers en beveiligingsafdelingen moeten ervoor zorgen dat resources in Azure standaard worden beveiligd en beveiligd. Azure biedt mogelijkheden die u kunt gebruiken om resources te beveiligen tijdens het detecteren en elimineren van bedreigingen voor deze resources.

Microsoft Defender for Cloud

Microsoft Defender voor Cloud biedt een uniforme weergave van de beveiligingsstatus van resources in uw omgeving, naast advanced threat protection. Defender voor Cloud is een open platform waarmee Microsoft-partners software kunnen maken die aansluit op en de mogelijkheden ervan verbetert. De basislijnmogelijkheden van de gratis laag van Defender voor Cloud bieden evaluatie en aanbevelingen die uw beveiligingspostuur verbeteren. De betaalde lagen maken extra en waardevolle mogelijkheden mogelijk, zoals Just-In-Time bevoegde toegang en adaptieve toepassingsbesturingselementen (acceptatielijsten).

Fooi

Defender voor Cloud is een krachtig hulpprogramma dat regelmatig wordt verbeterd met nieuwe mogelijkheden die u kunt gebruiken om bedreigingen te detecteren en uw onderneming te beschermen. Het wordt ten zeerste aanbevolen om Defender voor Cloud altijd in te schakelen.

Vergrendelingen voor Azure-resources

Naarmate uw organisatie kernservices toevoegt aan abonnementen, wordt het steeds belangrijker om bedrijfsonderbreking te voorkomen. Een veelvoorkomende onderbreking treedt op wanneer een script of hulpprogramma dat wordt uitgevoerd in een Azure-abonnement onbedoeld een resource verwijdert. Vergrendelingen beperken bewerkingen voor hoogwaardige resources waarbij het wijzigen of verwijderen ervan een aanzienlijke invloed zou hebben. U kunt vergrendelingen toepassen op abonnementen, resourcegroepen of afzonderlijke resources. Vergrendelingen toepassen op basisbronnen zoals virtuele netwerken, gateways, netwerkbeveiligingsgroepen en sleutelopslagaccounts.

Secure DevOps Kit voor Azure

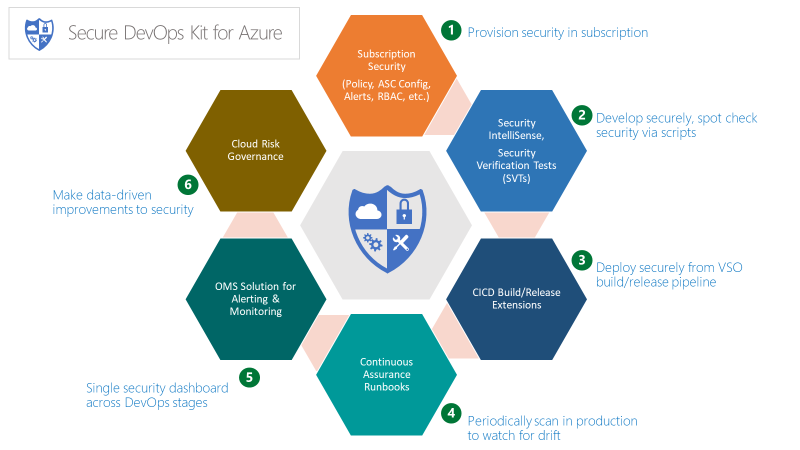

De Secure DevOps Kit voor Azure (AzSK) is een verzameling scripts, hulpprogramma's, extensies en automatiseringsmogelijkheden die oorspronkelijk door het eigen IT-team van Microsoft zijn gemaakt en als open source zijn uitgebracht via GitHub. AzSK is geschikt voor de end-to-end Azure-abonnements- en resourcebeveiligingsbehoeften voor teams met behulp van uitgebreide automatisering en het probleemloos integreren van beveiliging in systeemeigen DevOps-werkstromen om veilige DevOps te realiseren met deze zes aandachtsgebieden:

- Het abonnement beveiligen

- Veilige ontwikkeling inschakelen

- Beveiliging integreren in CI/CD

- Continue zekerheid

- Waarschuwingen en bewaking

- Cloudrisicobeheer

AzSK is een uitgebreide set hulpprogramma's, scripts en informatie die een belangrijk onderdeel vormen van een volledig Azure-governanceplan en deze in uw scaffold opnemen is van cruciaal belang voor het ondersteunen van de doelstellingen voor risicobeheer van uw organisatie.

Azure Updatebeheer

Een van de belangrijkste taken die u kunt uitvoeren om uw omgeving veilig te houden, is ervoor te zorgen dat uw servers worden gepatcht met de nieuwste updates. Hoewel er veel hulpprogramma's zijn om dit te bereiken, biedt Azure de Azure Update Management-oplossing om de identificatie en implementatie van kritieke patches voor het besturingssysteem aan te pakken. Deze maakt gebruik van Azure Automation, die verderop in deze handleiding wordt besproken in de sectie Automate .

Bewaken en waarschuwingen

Het verzamelen en analyseren van telemetriegegevens die een overzicht bieden van de activiteiten, metrische prestatiegegevens, status en beschikbaarheid van de services die u in uw Azure-abonnementen gebruikt, is essentieel om uw toepassingen en infrastructuur proactief te beheren en is een fundamentele behoefte aan elk Azure-abonnement. Elke Azure-service verzendt telemetrie in de vorm van activiteitenlogboeken, metrische gegevens en diagnostische logboeken.

- In activiteitenlogboeken worden alle bewerkingen beschreven die worden uitgevoerd op resources in uw abonnementen.

- Metrische gegevens zijn numerieke gegevens die worden verzonden door een resource die de prestaties en status van een resource beschrijft.

- Diagnostische logboeken worden verzonden door een Azure-service en bieden uitgebreide, frequente gegevens over de werking van die service.

Deze informatie kan op meerdere niveaus worden bekeken en gehandeld en wordt voortdurend verbeterd. Azure biedt gedeelde, kern- en uitgebreide bewakingsmogelijkheden van Azure-resources via de services die in het volgende diagram worden beschreven.

Mogelijkheden voor delen

Waarschuwingen: U kunt elk logboek, elke gebeurtenis en metrische gegevens verzamelen van Azure-resources, maar zonder dat u op de hoogte kunt worden gesteld van kritieke omstandigheden en handelen, zijn deze gegevens alleen nuttig voor historische doeleinden en forensische gegevens. Azure-waarschuwingen stellen u proactief op de hoogte van de voorwaarden die u in al uw toepassingen en infrastructuur definieert. U maakt waarschuwingsregels voor logboeken, gebeurtenissen en metrische gegevens die gebruikmaken van actiegroepen om sets geadresseerden op de hoogte te stellen. Actiegroepen bieden ook de mogelijkheid om herstel te automatiseren met behulp van externe acties zoals webhooks om Azure Automation-runbooks en Azure Functions uit te voeren.

Dashboards: Met dashboards kunt u bewakingsweergaven aggregeren en gegevens combineren tussen resources en abonnementen om u een bedrijfsbreed inzicht te geven in de telemetrie van Azure-resources. U kunt uw eigen weergaven maken en configureren en deze delen met anderen. U kunt bijvoorbeeld een dashboard maken dat bestaat uit verschillende tegels voor databasebeheerders voor informatie over alle Azure-databaseservices, waaronder Azure SQL Database, Azure Database for PostgreSQL en Azure Database for MySQL.

Metrics Explorer: Metrische gegevens zijn numerieke waarden die worden gegenereerd door Azure-resources (CPU-percentage of schijf-I/O-metrische gegevens) die inzicht bieden in de werking en prestaties van uw resources. Met Metrics Explorer kunt u de metrische gegevens definiëren en verzenden die u interesseren voor Log Analytics voor aggregatie en analyse.

Kernbewaking

Azure Monitor: Azure Monitor is de belangrijkste platformservice die één bron biedt voor het bewaken van Azure-resources. De Azure Portal-interface van Azure Monitor biedt een gecentraliseerd jump-offpunt voor alle bewakingsfuncties in Azure, waaronder de uitgebreide bewakingsmogelijkheden van Application Insights, Log Analytics, netwerkbewaking, beheeroplossingen en servicetoewijzingen. Met Azure Monitor kunt u de metrische gegevens en logboeken die afkomstig zijn van Azure-resources in uw hele cloudomgeving visualiseren, doorzoeken, routeren, archiveren en erop reageren. Naast de portal kunt u gegevens ophalen via de Azure Monitor PowerShell-cmdlets, platformoverschrijdende CLI of de Azure Monitor REST API's.

Azure Advisor: Azure Advisor bewaakt voortdurend telemetrie in uw abonnementen en omgevingen. Ook worden aanbevolen procedures aanbevolen voor het optimaliseren van uw Azure-resources en het verbeteren van de prestaties, beveiliging en beschikbaarheid van uw toepassingsbronnen.

Azure Service Health: Azure Service Health identificeert eventuele problemen met Azure-services die van invloed kunnen zijn op uw toepassingen en helpt u bij het plannen van geplande onderhoudsvensters.

Activiteitenlogboek: In het activiteitenlogboek worden alle bewerkingen op resources in uw abonnementen beschreven. Het biedt een audittrail om te bepalen wat, wie en wanneer van een CRUD-bewerking (maken, bijwerken, verwijderen) voor resources. Gebeurtenissen in het activiteitenlogboek worden opgeslagen in het platform en kunnen gedurende 90 dagen worden opgeslagen. U kunt activiteitenlogboeken opnemen in Log Analytics voor langere retentieperioden en diepere query's en analyses voor meerdere resources.

Uitgebreide toepassingsbewaking

- Application Insights: Met Application Insights kunt u toepassingsspecifieke telemetrie verzamelen en de prestaties, beschikbaarheid en het gebruik van toepassingen in de cloud of on-premises bewaken. Door uw toepassing te instrumenteren met ondersteunde SDK's voor meerdere talen, waaronder .NET, JavaScript, Java, Node.js, Ruby en Python. Application Insights-gebeurtenissen worden opgenomen in hetzelfde Log Analytics-gegevensarchief dat infrastructuur- en beveiligingsbewaking ondersteunt, zodat u gebeurtenissen in de loop van de tijd kunt correleren en aggregeren via een uitgebreide querytaal.

Diepgaande infrastructuurbewaking

Log Analytics: Log Analytics speelt een centrale rol in Azure-bewaking door telemetrie en andere gegevens uit verschillende bronnen te verzamelen en een querytaal en analyse-engine te bieden waarmee u inzicht krijgt in de werking van uw toepassingen en resources. U kunt rechtstreeks met Log Analytics-gegevens communiceren via snelle zoekopdrachten en weergaven in logboeken, of u kunt analysehulpprogramma's gebruiken in andere Azure-services die hun gegevens opslaan in Log Analytics, zoals Application Insights of Microsoft Defender voor Cloud.

Netwerkbewaking: met de netwerkbewakingsservices van Azure kunt u inzicht krijgen in de netwerkverkeersstroom, prestaties, beveiliging, connectiviteit en knelpunten. Een goed gepland netwerkontwerp moet bestaan uit het configureren van Azure-netwerkbewakingsservices zoals Network Watcher en ExpressRoute Monitor.

Beheeroplossingen: Beheeroplossingen zijn verpakte sets logica, inzichten en vooraf gedefinieerde Log Analytics-query's voor een toepassing of service. Ze zijn afhankelijk van Log Analytics als de basis voor het opslaan en analyseren van gebeurtenisgegevens. Voorbeeldbeheeroplossingen omvatten het bewaken van containers en Azure SQL Database-analyses.

Serviceoverzicht: Serviceoverzicht biedt een grafische weergave van uw infrastructuuronderdelen, hun processen en onderlinge afhankelijkheden van andere computers en externe processen. Het integreert evenementen, prestatiegegevens en beheeroplossingen in Log Analytics.

Fooi

Voordat u afzonderlijke waarschuwingen maakt, maakt en onderhoudt u een set gedeelde actiegroepen die kunnen worden gebruikt in Azure-waarschuwingen. Hierdoor kunt u de levenscyclus van uw adressenlijsten, methoden voor het leveren van meldingen (e-mail, sms-telefoonnummers) en webhooks centraal onderhouden voor externe acties (Azure Automation-runbooks, Azure Functions en Logic Apps, ITSM).

Kostenbeheer

Een van de belangrijkste wijzigingen die u ondervindt wanneer u overstapt van de on-premises cloud naar de openbare cloud, is de overstap van kapitaaluitgaven (hardware kopen) naar operationele uitgaven (betalen voor service wanneer u deze gebruikt). Deze switch vereist ook zorgvuldiger beheer van uw kosten. Het voordeel van de cloud is dat u de kosten van een service die u gebruikt fundamenteel en positief kunt beïnvloeden door deze alleen af te sluiten of het formaat ervan te wijzigen wanneer deze niet nodig is. Het bewust beheren van uw kosten in de cloud is een best practice en een die klanten dagelijks volwassen maakt.

Microsoft biedt verschillende hulpprogramma's waarmee u uw kosten kunt visualiseren, bijhouden en beheren. We bieden ook een volledige set API's waarmee u kostenbeheer kunt aanpassen en integreren in uw eigen hulpprogramma's en dashboards. Deze hulpprogramma's worden losjes gegroepeerd in de mogelijkheden en externe mogelijkheden van Azure Portal.

Mogelijkheden van Azure Portal

Dit zijn hulpprogramma's waarmee u direct informatie krijgt over de kosten en de mogelijkheid om acties uit te voeren.

- Kosten voor abonnementsresources: in de portal vindt u in de weergave Azure Cost Management en facturering een beknopt overzicht van uw kosten en informatie over dagelijkse uitgaven per resource of resourcegroep.

- Azure Cost Management en facturering: hiermee kunt u uw Azure-uitgaven beheren en analyseren en wat u besteedt aan andere openbare cloudproviders. Er zijn zowel gratis als betaalde lagen, met een grote schat aan mogelijkheden.

- Azure-budgetten en actiegroepen: weten wat er iets kost en iets eraan doen totdat onlangs meer van een handmatige oefening is geweest. Met de introductie van Azure-budgetten en de bijbehorende API's kunt u nu acties maken die worden uitgevoerd wanneer de kosten een drempelwaarde bereiken. U kunt bijvoorbeeld een

testresourcegroep afsluiten wanneer het verbruik 100% van het budget bereikt. - Azure Advisor: Weten wat iets kost is slechts de helft van de strijd; de andere helft is weten wat er met die informatie moet worden gedaan. Azure Advisor biedt aanbevelingen voor acties die u kunt ondernemen om geld te besparen, de betrouwbaarheid te verbeteren of zelfs de beveiliging te verhogen.

Hulpprogramma's voor extern kostenbeheer

Power BI Azure Consumption Insights: Wilt u uw eigen visualisaties maken voor uw organisatie? Zo ja, dan is het Azure Consumption Insights-inhoudspakket voor Power BI uw keuzeprogramma. Met behulp van dit inhoudspakket en Power BI kunt u aangepaste visualisaties maken die uw organisatie vertegenwoordigen, diepere analyses uitvoeren op kosten en andere gegevensbronnen toevoegen voor verdere verrijking.

Azure Consumption-API's: de Verbruiks-API's bieden u programmatische toegang tot kosten- en gebruiksgegevens, naast informatie over budgetten, gereserveerde instanties en marketplace-kosten. Deze API's zijn alleen toegankelijk voor EA-inschrijvingen en sommige Web Direct-abonnementen, maar ze bieden u de mogelijkheid om uw kostengegevens te integreren in uw eigen hulpprogramma's en datawarehouses. U kunt deze API's ook openen via de Azure CLI.

Klanten die op lange termijn en volwassen cloudgebruikers zijn, volgen bepaalde aanbevolen procedures:

- Bewaak de kosten actief. Organisaties die volwassen Azure-gebruikers zijn, bewaken voortdurend de kosten en nemen zo nodig acties. Sommige organisaties besteden zelfs mensen aan analyse en stellen wijzigingen in gebruik voor, en deze personen betalen meer dan voor zichzelf betalen wanneer ze voor het eerst een ongebruikt HDInsight-cluster vinden dat maanden wordt uitgevoerd.

- Gebruik gereserveerde VM-instanties van Azure. Een ander belangrijk tenet voor het beheren van kosten in de cloud is het gebruik van het juiste hulpprogramma voor de taak. Als u een IaaS-VM hebt die 24x7 moet blijven gebruiken, bespaart u aanzienlijk geld met behulp van een gereserveerde instantie. Het vinden van de juiste balans tussen het automatiseren van het afsluiten van VM's en het gebruik van gereserveerde instanties neemt ervaring en analyse.

- Automatisering effectief gebruiken. Veel workloads hoeven niet elke dag te worden uitgevoerd. Als u een VIRTUELE machine gedurende een periode van vier uur elke dag uitschakelt, kunt u 15% van uw kosten besparen. Automation betaalt snel voor zichzelf.

- Gebruik resourcetags voor zichtbaarheid. Zoals elders in dit document wordt vermeld, biedt het gebruik van resourcetags een betere analyse van de kosten.

Kostenbeheer is een discipline die de kern vormt van de effectieve en efficiënte uitvoering van een openbare cloud. Ondernemingen die succes behalen, kunnen hun kosten beheersen en aan hun werkelijke vraag voldoen, in plaats van overbuyering en hoop dat de vraag komt.

Automatiseren

Een van de vele mogelijkheden die de volwassenheid van organisaties onderscheiden met behulp van cloudproviders is het automatiseringsniveau dat ze hebben opgenomen. Automatisering is een proces dat nooit eindigt. Naarmate uw organisatie overstapt naar de cloud, is het een gebied dat u nodig hebt om resources en tijd te investeren in het bouwen. Automatisering dient voor veel doeleinden, waaronder een consistente implementatie van resources (waarbij deze rechtstreeks is gekoppeld aan een ander kernconcept, sjablonen en DevOps) voor het oplossen van problemen. Automatisering verbindt elk gebied van de Azure-scaffold.

Verschillende hulpprogramma's kunnen u helpen deze mogelijkheid uit te bouwen, van hulpprogramma's van derden, zoals Azure Automation, Event Grid en de Azure CLI, tot een uitgebreid aantal hulpprogramma's van derden, zoals Terraform, Jenkins, Chef en Puppet. Belangrijke automatiseringshulpprogramma's zijn Onder andere Azure Automation, Event Grid en De Azure Cloud Shell.

- Met Azure Automation kunt u runbooks maken in PowerShell of Python waarmee processen worden geautomatiseerd, resources worden geconfigureerd en zelfs patches worden toegepast. Azure Automation heeft een uitgebreide set platformoverschrijdende mogelijkheden die integraal zijn voor uw implementatie, maar die hier te uitgebreid zijn.

- Event Grid is een volledig beheerd systeem voor gebeurtenisroutering waarmee u kunt reageren op gebeurtenissen in uw Azure-omgeving. Net zoals Azure Automation het bindweefsel is van volwassen cloudorganisaties, is Event Grid het bindweefsel van goede automatisering. Met Event Grid kunt u een eenvoudige serverloze actie maken om een e-mailbericht naar een beheerder te verzenden wanneer er een nieuwe resource wordt gemaakt en die resource in een database te registreren. Hetzelfde Event Grid kan melden wanneer een resource wordt verwijderd en het item uit de database wordt verwijderd.

- Azure Cloud Shell is een interactieve, browsergebaseerde shell voor het beheren van resources in Azure. Het biedt een volledige omgeving voor PowerShell of Bash die indien nodig wordt gestart (en voor u wordt onderhouden), zodat u een consistente omgeving hebt waaruit u uw scripts kunt uitvoeren. De Azure Cloud Shell biedt toegang tot aanvullende belangrijke hulpprogramma's (al geïnstalleerd) om uw omgeving te automatiseren, waaronder Azure CLI, Terraform en een groeiende lijst met extra hulpprogramma's voor het beheren van containers, databases (sqlcmd) en meer.

Automatisering is een fulltimetaak en wordt snel een van de belangrijkste operationele taken binnen uw cloudteam. Organisaties die de aanpak 'eerst automatiseren' hanteren, hebben meer succes bij het gebruik van Azure:

- Kosten beheren: actief op zoek naar mogelijkheden en automatisering maken om het formaat van resources te wijzigen, omhoog of omlaag te schalen en ongebruikte resources uit te schakelen.

- Operationele flexibiliteit: Met automatisering (samen met sjablonen en DevOps) krijgt u een herhalingsniveau dat de beschikbaarheid verhoogt, de beveiliging verhoogt en uw team zich kan richten op het oplossen van zakelijke problemen.

Sjablonen en DevOps

Zoals eerder is gemarkeerd, moet uw doel als organisatie zijn om resources in te richten via brongestuurde sjablonen en scripts en om de interactieve configuratie van uw omgevingen te minimaliseren. Deze benadering van 'infrastructuur als code' samen met een gedisciplineerd DevOps-proces voor continue implementatie kan consistentie garanderen en de drift in uw omgevingen verminderen. Bijna elke Azure-resource kan worden geïmplementeerd via JSON-sjablonen van Azure Resource Manager in combinatie met PowerShell of de platformoverschrijdende CLI en hulpprogramma's van Azure, zoals Terraform van HashiCorp, die eersteklas ondersteuning en integratie met de Azure Cloud Shell heeft.

Artikelen zoals best practices voor het gebruik van Azure Resource Manager-sjablonen bieden een uitstekende bespreking van best practices en lessen die zijn geleerd voor het toepassen van een DevOps-benadering op Azure Resource Manager-sjablonen met de Azure DevOps-hulpprogrammaketen . Neem de tijd en moeite om een kernset sjablonen te ontwikkelen die specifiek zijn voor de vereisten van uw organisatie en om pijplijnen voor continue levering te ontwikkelen met DevOps-hulpprogrammaketens (zoals Azure DevOps, Jenkins, Bamboo, TeamCity en Concourse), met name voor uw productie- en QA-omgevingen. Er is een grote bibliotheek met Azure-quickstartsjablonen op GitHub die u kunt gebruiken als uitgangspunt voor sjablonen en u kunt snel leveringspijplijnen in de cloud maken met Azure DevOps.

Als best practice voor productieabonnementen of resourcegroepen moet u Azure RBAC-beveiliging gebruiken om interactieve gebruikers standaard niet toe te staan en geautomatiseerde pijplijnen voor continue levering te gebruiken op basis van service-principals om alle resources in te richten en alle toepassingscode te leveren. Geen beheerder of ontwikkelaar moet de Azure-portal aanraken om resources interactief te configureren. Dit niveau van DevOps vergt een gezamenlijke inspanning en maakt gebruik van alle concepten van de Azure-scaffold, waardoor een consistente en veiligere omgeving wordt geboden die voldoet aan de behoeften van uw organisatie om te schalen.

Fooi

Bij het ontwerpen en ontwikkelen van complexe Azure Resource Manager-sjablonen gebruikt u gekoppelde sjablonen om complexe resourcerelaties te organiseren en te herstructureren vanuit monolithische JSON-bestanden. Hierdoor kunt u resources afzonderlijk beheren en uw sjablonen beter leesbaar, testbaar en herbruikbaar maken.

Azure is een hyperscale-cloudprovider. Wanneer u uw organisatie verplaatst van on-premises servers naar de cloud, is het veel efficiënter om te vertrouwen op dezelfde concepten die cloudproviders en SaaS-toepassingen gebruiken.

Basisnetwerk

Het laatste onderdeel van het Referentiemodel van De Azure-scaffold is de kern van de manier waarop uw organisatie Op een veilige manier toegang heeft tot Azure. Toegang tot resources kan intern zijn (binnen het netwerk van de onderneming) of extern (via internet). Het is eenvoudig voor gebruikers in uw organisatie om per ongeluk resources op de verkeerde plek te plaatsen en ze mogelijk te openen voor schadelijke toegang. Net als bij on-premises apparaten moeten ondernemingen de juiste besturingselementen toevoegen om ervoor te zorgen dat Azure-gebruikers de juiste beslissingen nemen. Voor abonnementsbeheer identificeren we kernresources die basisbeheer voor toegang bieden. De kernresources bestaan uit:

- Virtuele netwerken zijn containerobjecten voor subnetten. Hoewel dit niet strikt noodzakelijk is, wordt het vaak gebruikt bij het verbinden van toepassingen met interne bedrijfsbronnen.

- Met door de gebruiker gedefinieerde routes kunt u de routetabel in een subnet bewerken, zodat u verkeer kunt verzenden via een virtueel netwerkapparaat of naar een externe gateway in een gekoppeld virtueel netwerk.

- Met peering voor virtuele netwerken kunt u naadloos twee of meer virtuele netwerken in Azure verbinden, waardoor complexere hub- en spoke-ontwerpen of gedeelde servicesnetwerken worden gemaakt.

- Service-eindpunten. In het verleden hebben PaaS-services gebruikgemaakt van verschillende methoden om de toegang tot deze resources vanuit uw virtuele netwerken te beveiligen. Met service-eindpunten kunt u toegang tot ingeschakelde PaaS-services beveiligen vanaf alleen verbonden eindpunten, waardoor de algehele beveiliging toeneemt.

- Beveiligingsgroepen zijn een uitgebreide set regels die de mogelijkheid bieden om binnenkomend en uitgaand verkeer naar/van Azure-resources toe te staan of te weigeren. Beveiligingsgroepen bestaan uit beveiligingsregels die kunnen worden uitgebreid met servicetags (die algemene Azure-services zoals Azure Key Vault of Azure SQL Database definiëren) en toepassingsbeveiligingsgroepen (die definiëren en toepassingsstructuur, zoals web- of toepassingsservers).

Fooi

Gebruik servicetags en toepassingsbeveiligingsgroepen in uw netwerkbeveiligingsgroepen om:

- Verbeter de leesbaarheid van uw regels, wat van cruciaal belang is om de impact te begrijpen.

- Maak effectieve microsegmentatie mogelijk binnen een groter subnet, waardoor de sprawl en toenemende flexibiliteit worden verminderd.

Azure Virtual Datacenter

Azure biedt zowel interne als externe mogelijkheden van ons uitgebreide partnernetwerk waarmee u een effectieve beveiligingshouding krijgt. Belangrijker is dat Microsoft best practices en richtlijnen biedt in de vorm van het Azure Virtual Datacenter (VDC). Wanneer u overstapt van één workload naar meerdere workloads die gebruikmaken van hybride mogelijkheden, biedt de VDC-richtlijnen u 'recepten' om een flexibel netwerk mogelijk te maken dat groeit naarmate uw workloads in Azure groeien.

Volgende stappen

Governance is van cruciaal belang voor het succes van Azure. Dit artikel is gericht op de technische implementatie van een bedrijfsstructuur, maar raakt alleen aan het bredere proces en de relaties tussen de onderdelen. Beleidsbeheer stroomt van boven naar beneden en wordt bepaald door wat het bedrijf wil bereiken. Het maken van een governancemodel voor Azure omvat natuurlijk vertegenwoordigers van IT, maar belangrijker is dat het een sterke vertegenwoordiging moet hebben van leiders van bedrijfsgroepen en beveiligings- en risicobeheer. Uiteindelijk gaat een ondernemingsstructuur over het beperken van bedrijfsrisico's om de missie en doelstellingen van een organisatie te vergemakkelijken.

Nu u meer hebt geleerd over abonnementsbeheer, bekijkt u de best practices voor azure-gereedheid om deze aanbevelingen in de praktijk te bekijken.