Verkeer omleiden met een geografisch gedistribueerde app met behulp van Azure en Azure Stack Hub

Meer informatie over het doorsturen van verkeer naar specifieke eindpunten op basis van verschillende metrische gegevens met behulp van het patroon voor geografisch gedistribueerde apps. Het maken van een Traffic Manager-profiel met geografische routering en eindpuntconfiguratie zorgt ervoor dat informatie wordt doorgestuurd naar eindpunten op basis van regionale vereisten, bedrijfs- en internationale regelgeving en uw gegevensbehoeften.

In deze oplossing bouwt u een voorbeeldomgeving voor het volgende:

- Maak een geografisch gedistribueerde app.

- Gebruik Traffic Manager om uw app te targeten.

Het patroon geo-gedistribueerde apps gebruiken

Met het geografisch gedistribueerde patroon beslaat uw app regio's. U kunt standaard naar de openbare cloud gaan, maar voor sommige gebruikers is het mogelijk dat hun gegevens zich in hun regio bevinden. U kunt gebruikers naar de meest geschikte cloud leiden op basis van hun vereisten.

Problemen en overwegingen

Schaalbaarheidsoverwegingen

De oplossing die u met dit artikel bouwt, is niet geschikt voor schaalbaarheid. Als u echter in combinatie met andere Azure- en on-premises oplossingen gebruikt, kunt u voldoen aan schaalbaarheidsvereisten.

Beschikbaarheidsoverwegingen

Zoals het geval is bij overwegingen voor schaalbaarheid, heeft deze oplossing niet rechtstreeks betrekking op beschikbaarheid. Azure- en on-premises oplossingen kunnen echter binnen deze oplossing worden geïmplementeerd om hoge beschikbaarheid te garanderen voor alle betrokken onderdelen.

Wanneer dit patroon gebruiken

Uw organisatie heeft internationale vestigingen waarvoor aangepast regionaal beveiligings- en distributiebeleid is vereist.

Elk van de kantoren van uw organisatie haalt werknemers-, bedrijfs- en faciliteitgegevens op, waarvoor rapportageactiviteiten per lokale regelgeving en tijdzones vereist zijn.

Aan hoge vereisten wordt voldaan door apps horizontaal uit te schalen met meerdere app-implementaties binnen één regio en in verschillende regio's om extreme belastingsvereisten af te handelen.

De topologie plannen

Voordat u een gedistribueerde app-footprint bouwt, is het handig om de volgende dingen te weten:

Aangepast domein voor de app: Wat is de aangepaste domeinnaam die klanten gebruiken voor toegang tot de app? Voor de voorbeeld-app is de aangepaste domeinnaam www.scalableasedemo.com.

Traffic Manager-domein: een domeinnaam wordt gekozen bij het maken van een Azure Traffic Manager-profiel. Deze naam wordt gecombineerd met het achtervoegsel trafficmanager.net om een domeinvermelding te registreren die wordt beheerd door Traffic Manager. Voor de voorbeeld-app is de gekozen naam schaalbaar als demo. Als gevolg hiervan wordt de volledige domeinnaam die wordt beheerd door Traffic Manager, scalable-ase-demo.trafficmanager.net.

Strategie voor het schalen van de app-footprint: bepaal of de app-footprint wordt verdeeld over meerdere App Service-omgevingen in één regio, meerdere regio's of een combinatie van beide benaderingen. De beslissing moet zijn gebaseerd op de verwachtingen van waar het klantverkeer vandaan komt en hoe goed de rest van de ondersteunende back-endinfrastructuur van een app kan worden geschaald. Met een staatloze app van 100% kan een app bijvoorbeeld enorm worden geschaald met behulp van een combinatie van meerdere App Service-omgevingen per Azure-regio, vermenigvuldigd met App Service-omgevingen die zijn geïmplementeerd in meerdere Azure-regio's. Met 15+ wereldwijde Azure-regio's waaruit u kunt kiezen, kunnen klanten echt een wereldwijde hyperschaal-app-footprint bouwen. Voor de voorbeeld-app die hier wordt gebruikt, zijn er drie App Service-omgevingen gemaakt in één Azure-regio (VS - zuid-centraal).

Naamconventie voor de App Service-omgevingen: Voor elke App Service-omgeving is een unieke naam vereist. Naast een of twee App Service-omgevingen is het handig om een naamconventie te hebben om elke App Service-omgeving te identificeren. Voor de voorbeeld-app die hier wordt gebruikt, is er een eenvoudige naamconventie gebruikt. De namen van de drie App Service-omgevingen zijn fe1ase, fe2ase en fe3ase.

Naamconventie voor de apps: Omdat er meerdere exemplaren van de app worden geïmplementeerd, is er een naam nodig voor elk exemplaar van de geïmplementeerde app. Met App Service Environment voor Power Apps kan dezelfde app-naam worden gebruikt in meerdere omgevingen. Omdat elke App Service-omgeving een uniek domeinachtervoegsel heeft, kunnen ontwikkelaars ervoor kiezen om exact dezelfde app-naam in elke omgeving opnieuw te gebruiken. Een ontwikkelaar kan bijvoorbeeld apps hebben met de volgende naam: myapp.foo1.p.azurewebsites.net, myapp.foo2.p.azurewebsites.net, myapp.foo3.p.azurewebsites.net enzovoort. Voor de app die hier wordt gebruikt, heeft elk app-exemplaar een unieke naam. De gebruikte namen van app-exemplaren zijn webfrontend1, webfrontend2 en webfrontend3.

Tip

Microsoft Azure Stack Hub is een uitbreiding van Azure. Azure Stack Hub brengt de flexibiliteit en innovatie van cloud-computing naar uw on-premises omgeving, waardoor de enige hybride cloud wordt ingeschakeld waarmee u overal hybride apps kunt bouwen en implementeren.

Microsoft Azure Stack Hub is een uitbreiding van Azure. Azure Stack Hub brengt de flexibiliteit en innovatie van cloud-computing naar uw on-premises omgeving, waardoor de enige hybride cloud wordt ingeschakeld waarmee u overal hybride apps kunt bouwen en implementeren.

In het artikel Overwegingen bij het ontwerpen van hybride apps worden de pijlers van softwarekwaliteit (plaatsing, schaalbaarheid, beschikbaarheid, tolerantie, beheerbaarheid en beveiliging) beoordeeld voor het ontwerpen, implementeren en gebruiken van hybride apps. De ontwerpoverwegingen helpen bij het optimaliseren van het ontwerp van hybride apps, waardoor uitdagingen in productieomgevingen worden geminimaliseerd.

Deel 1: Een geografisch gedistribueerde app maken

In dit deel maakt u een web-app.

- Web-apps maken en publiceren.

- Code toevoegen aan Azure-opslagplaatsen.

- Wijs de app-build aan op meerdere clouddoelen.

- Het CD-proces beheren en configureren.

Vereisten

Een Azure-abonnement en Azure Stack Hub-installatie zijn vereist.

Stappen voor geografisch gedistribueerde apps

Een aangepast domein verkrijgen en DNS configureren

Werk het DNS-zonebestand voor het domein bij. Microsoft Entra ID kan vervolgens het eigendom van de aangepaste domeinnaam verifiëren. Gebruik Azure DNS voor Azure/Microsoft 365/externe DNS-records in Azure of voeg de DNS-vermelding toe aan een andere DNS-registrar.

Registreer een aangepast domein bij een openbare registrar.

Meld u aan bij de domeinnaamregistrar voor het domein. Mogelijk is een goedgekeurde beheerder vereist om de DNS-updates te maken.

Werk het DNS-zonebestand voor het domein bij door de DNS-vermelding toe te voegen die is geleverd door Microsoft Entra-id. De DNS-vermelding wijzigt geen gedrag, zoals e-mailroutering of webhosting.

Web-apps maken en publiceren

Stel hybride continue integratie/continue levering (CI/CD) in om web-apps te implementeren in Azure en Azure Stack Hub, en wijzigingen automatisch naar beide clouds te pushen.

Notitie

Azure Stack Hub met de juiste installatiekopieën die zijn gesyndiceerd om uit te voeren (Windows Server en SQL) en App Service-implementatie zijn vereist. Zie Vereisten voor het implementeren van App Service in Azure Stack Hub voor meer informatie.

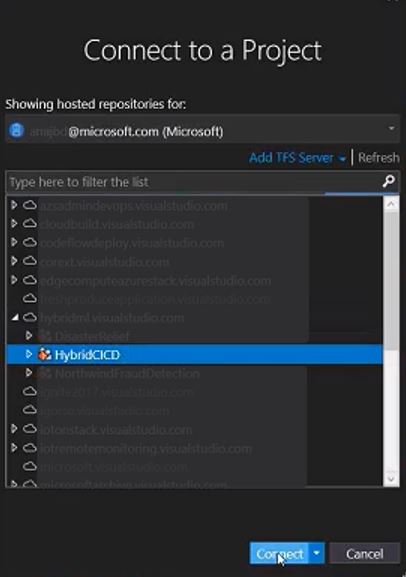

Code toevoegen aan Azure-opslagplaatsen

Meld u aan bij Visual Studio met een account met rechten voor het maken van projecten in Azure-opslagplaatsen.

CI/CD kan worden toegepast op zowel app-code als infrastructuurcode. Gebruik Azure Resource Manager-sjablonen voor zowel privé- als gehoste cloudontwikkeling.

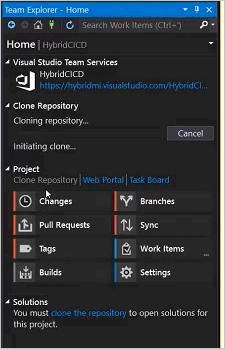

Kloon de opslagplaats door de standaardweb-app te maken en te openen.

Implementatie van web-apps maken in beide clouds

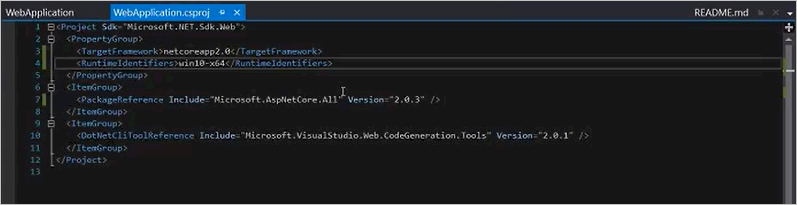

Bewerk het bestand WebApplication.csproj : Selecteren

Runtimeidentifieren toevoegenwin10-x64. (Zie Documentatie voor zelfstandige implementatie .)

Controleer de code naar Azure-opslagplaatsen met behulp van Team Explorer.

Controleer of de toepassingscode is ingecheckt in Azure-opslagplaatsen.

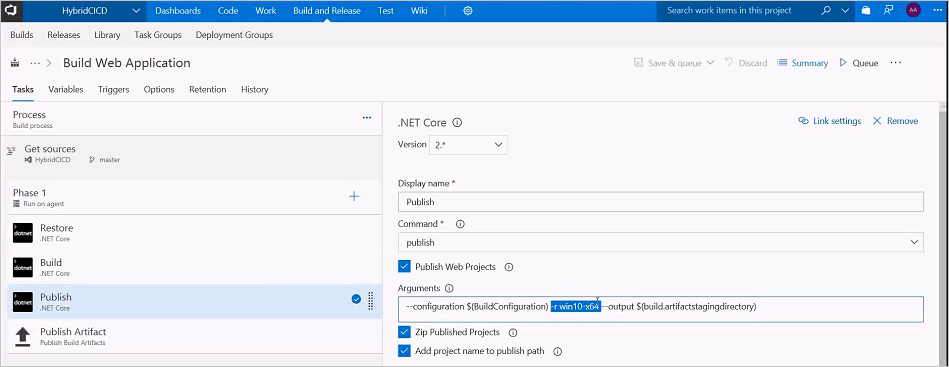

De builddefinitie maken

Meld u aan bij Azure Pipelines om de mogelijkheid om builddefinities te maken te bevestigen.

Voeg code toe

-r win10-x64. Deze toevoeging is nodig om een zelfstandige implementatie met .NET Core te activeren.

Voer de build uit. Het zelf-ingesloten buildproces voor implementatie publiceert artefacten die kunnen worden uitgevoerd in Azure en Azure Stack Hub.

Een gehoste Azure-agent gebruiken

Het gebruik van een gehoste agent in Azure Pipelines is een handige optie voor het bouwen en implementeren van web-apps. Onderhoud en upgrades worden automatisch uitgevoerd door Microsoft Azure, wat ononderbroken ontwikkeling, testen en implementatie mogelijk maakt.

Het CD-proces beheren en configureren

Azure DevOps Services bieden een zeer configureerbare en beheerbare pijplijn voor releases naar meerdere omgevingen, zoals ontwikkeling, fasering, QA en productieomgevingen; inclusief het vereisen van goedkeuringen in specifieke fasen.

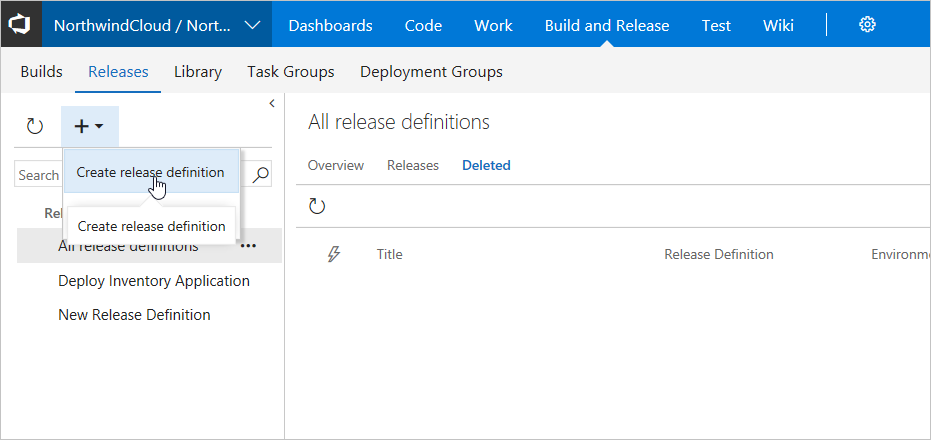

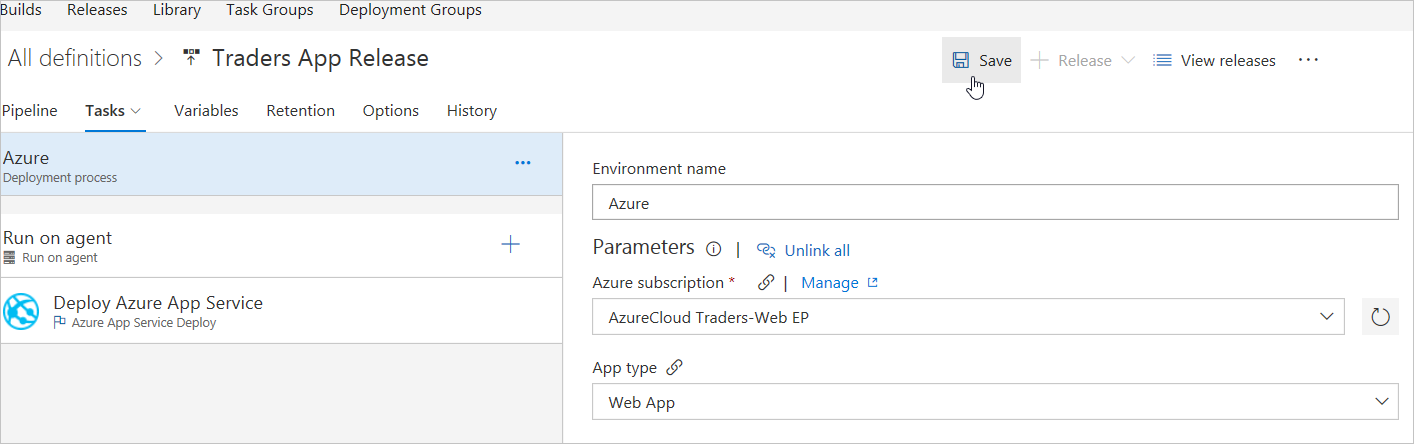

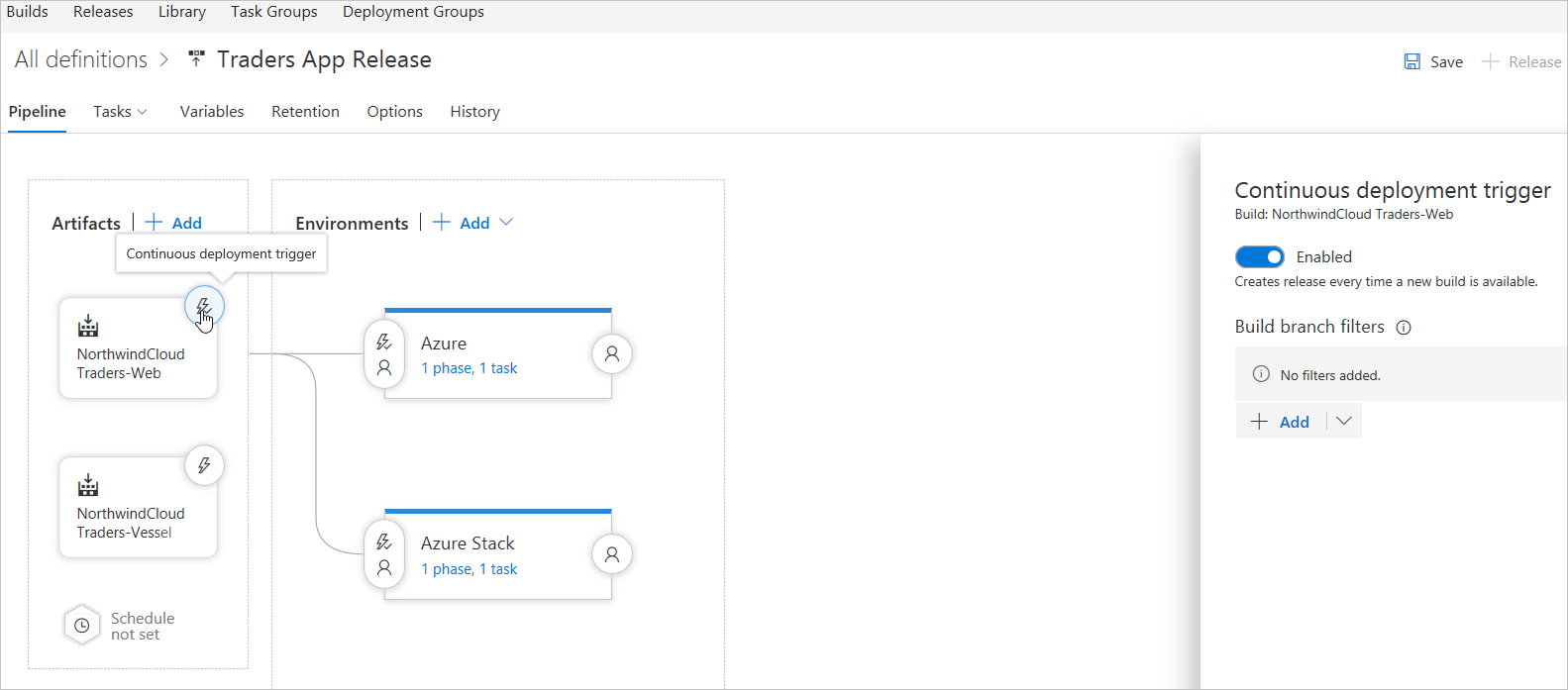

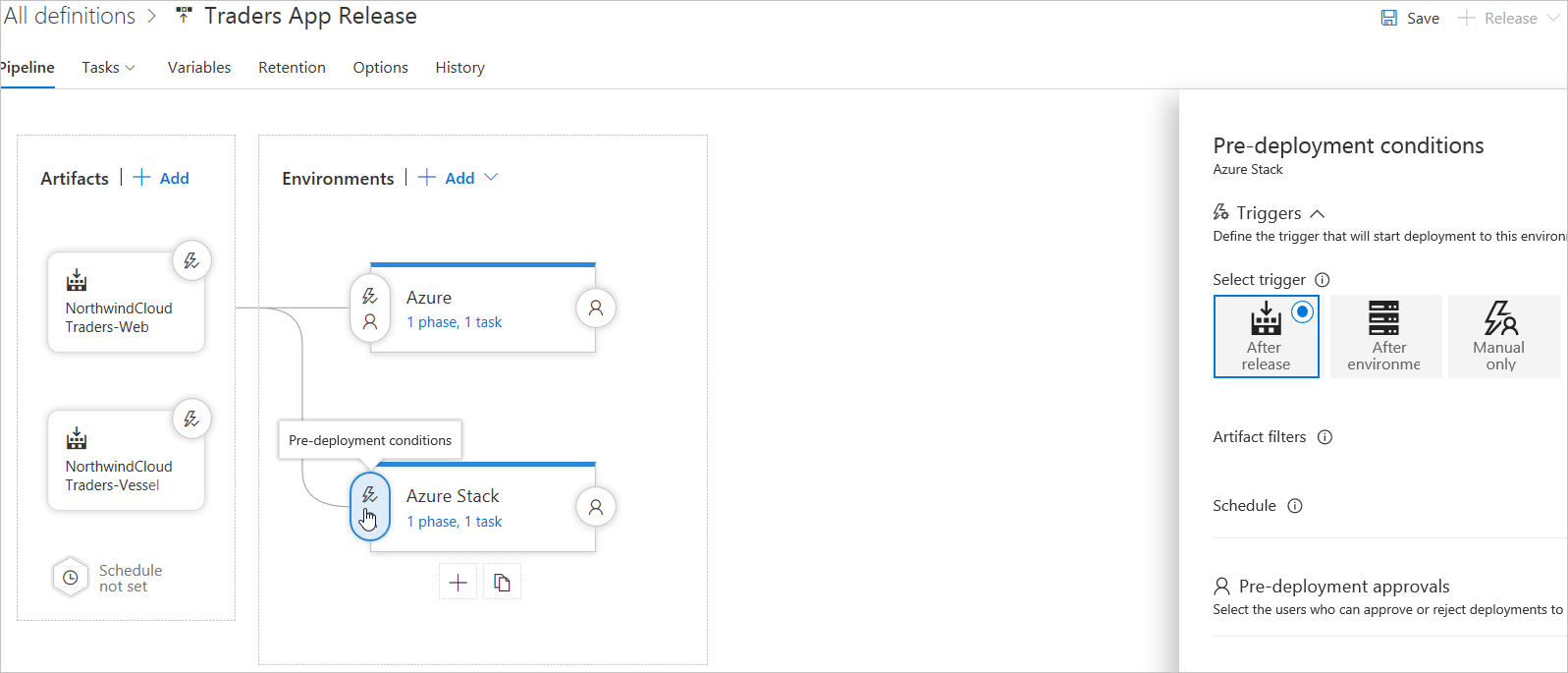

Releasedefinitie maken

Selecteer de plusknop om een nieuwe release toe te voegen op het tabblad Releases in de sectie Build en Release van Azure DevOps Services.

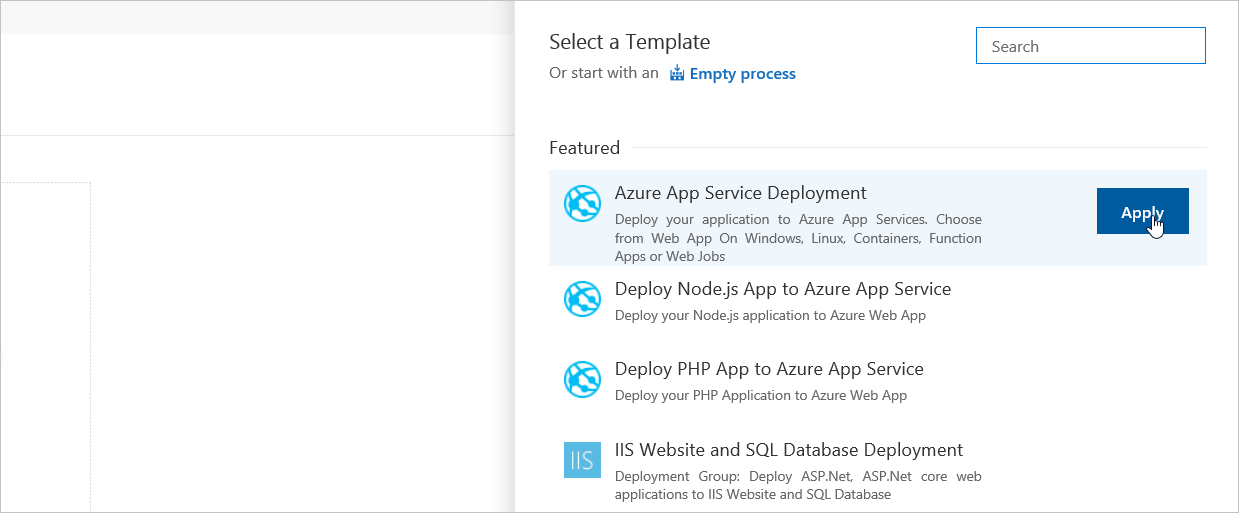

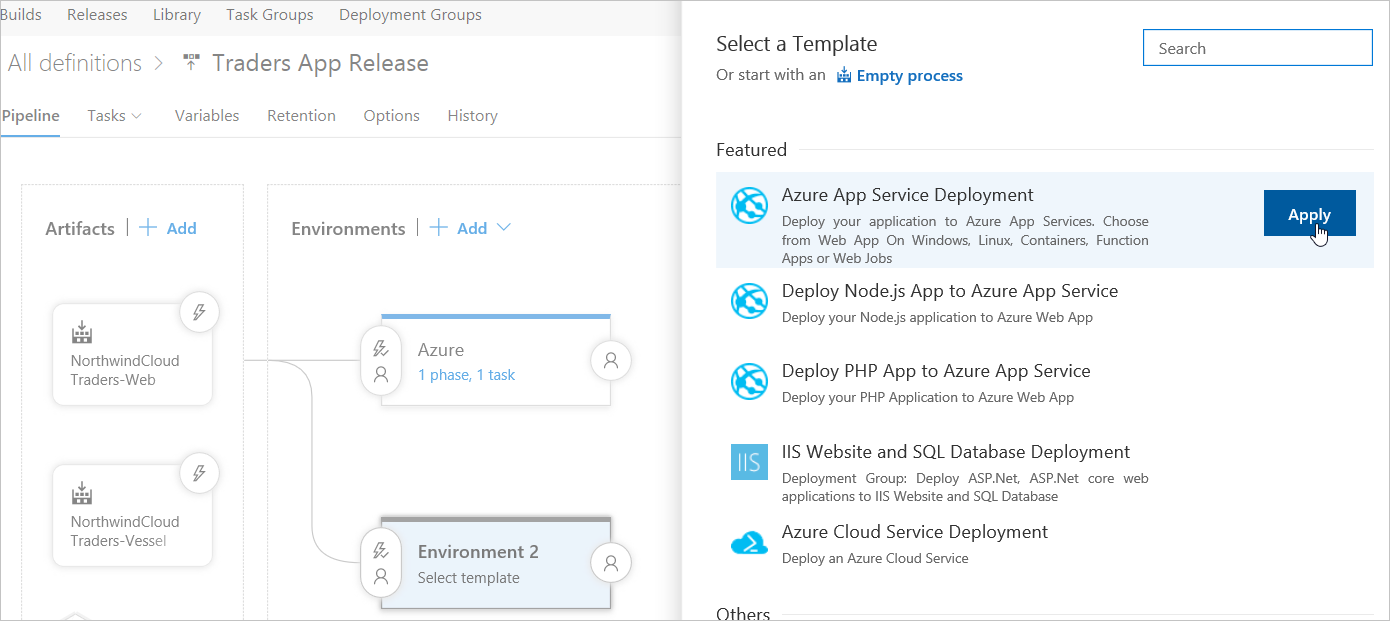

Pas de sjabloon Azure-app service-implementatie toe.

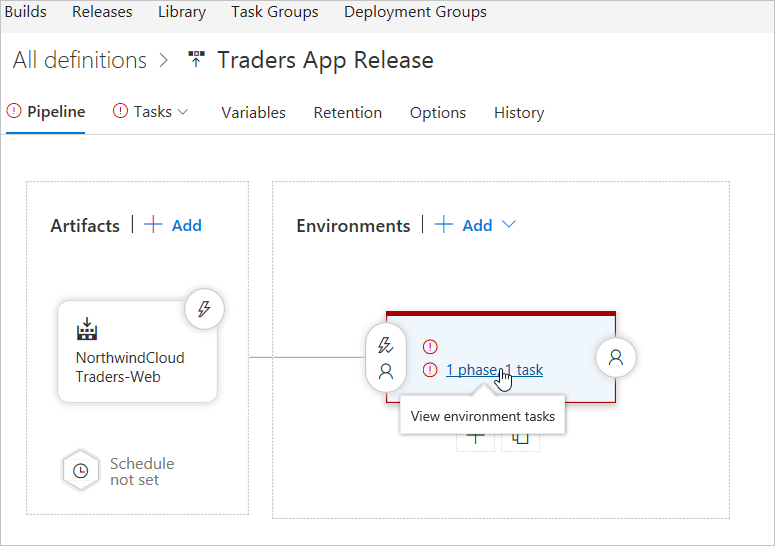

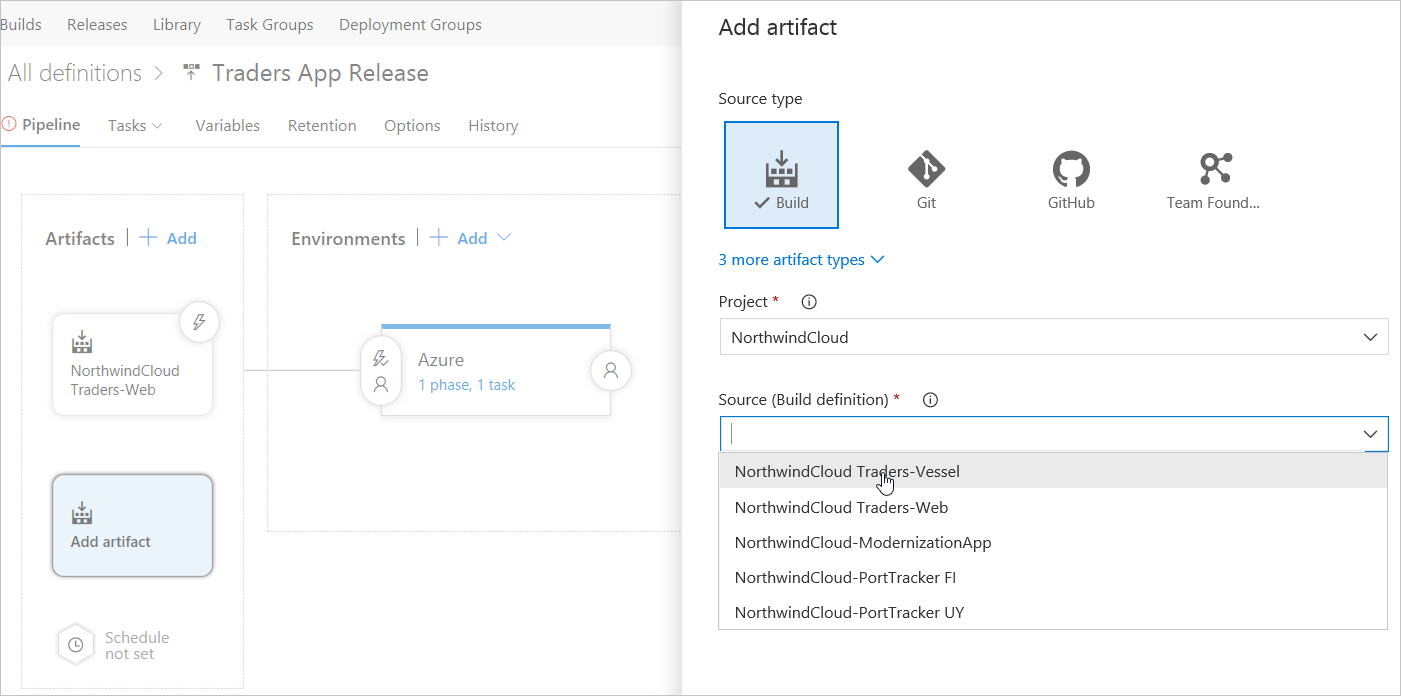

Voeg onder Artefact toevoegen het artefact toe voor de Azure Cloud-build-app.

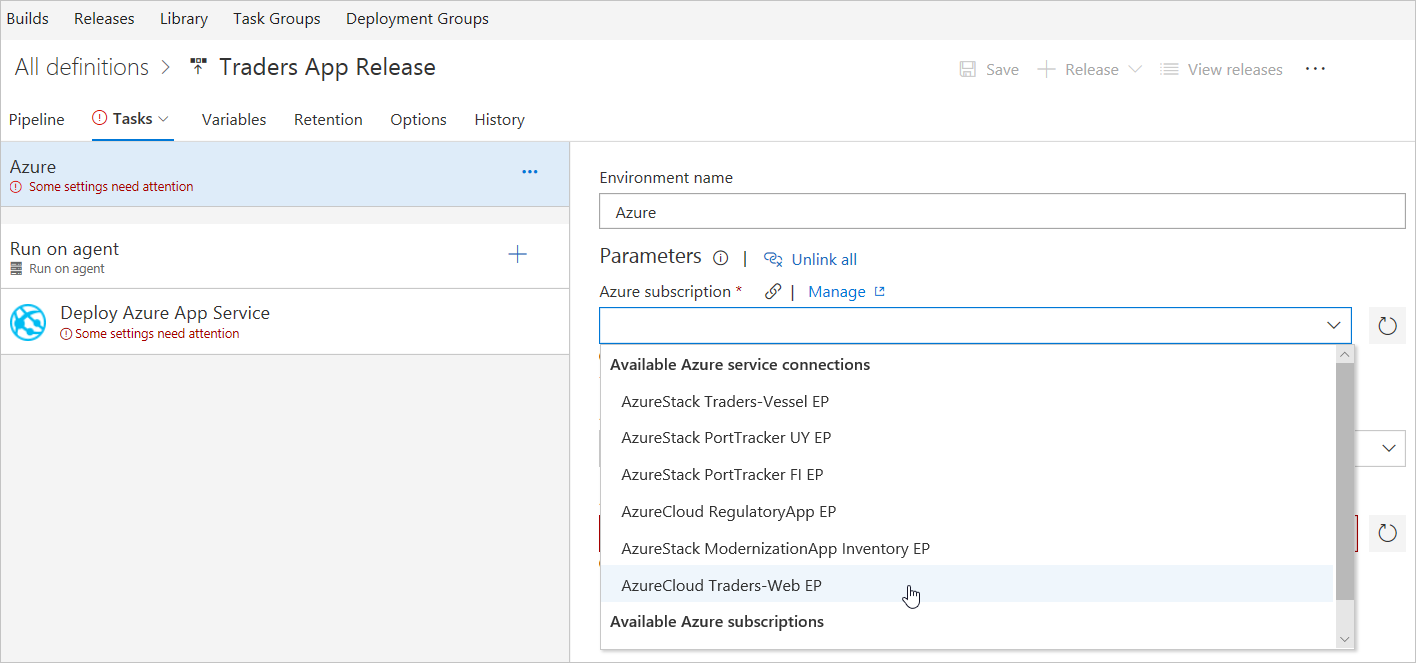

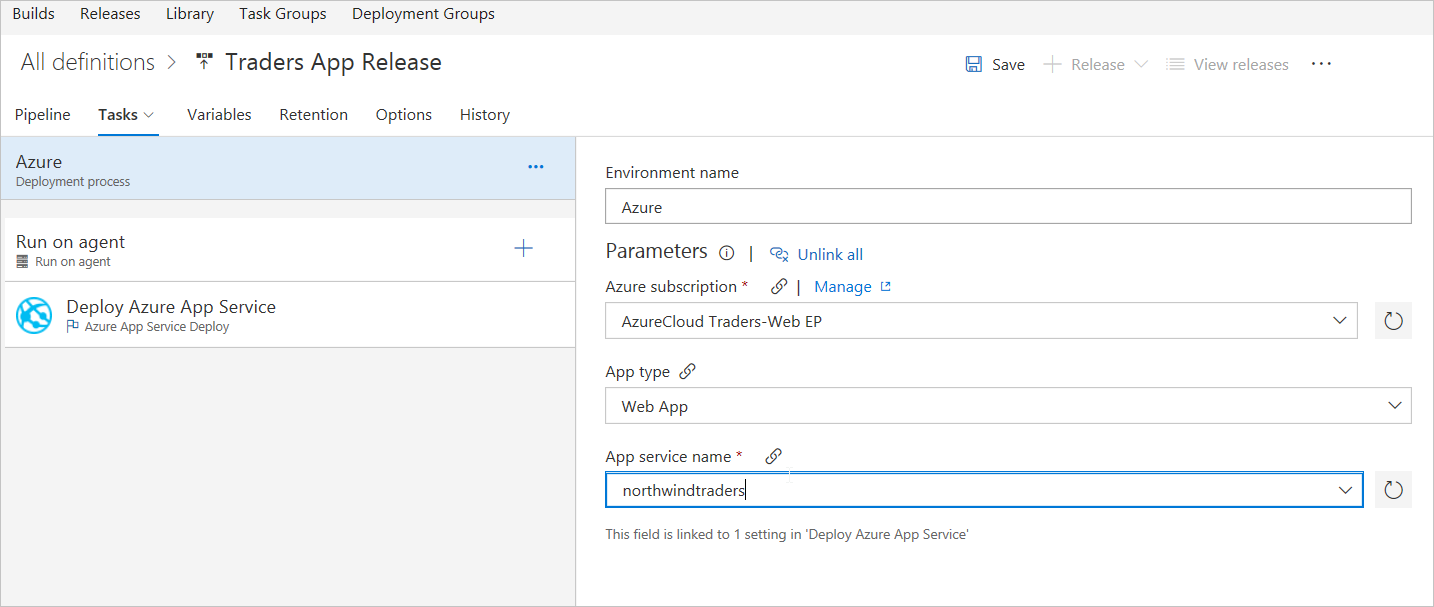

Selecteer op het tabblad Pijplijn de fase, taakkoppeling van de omgeving en stel de azure-cloudomgevingswaarden in.

Stel de naam van de omgeving in en selecteer het Azure-abonnement voor het Azure Cloud-eindpunt.

Stel onder De naam van de App Service de vereiste Azure App Service-naam in.

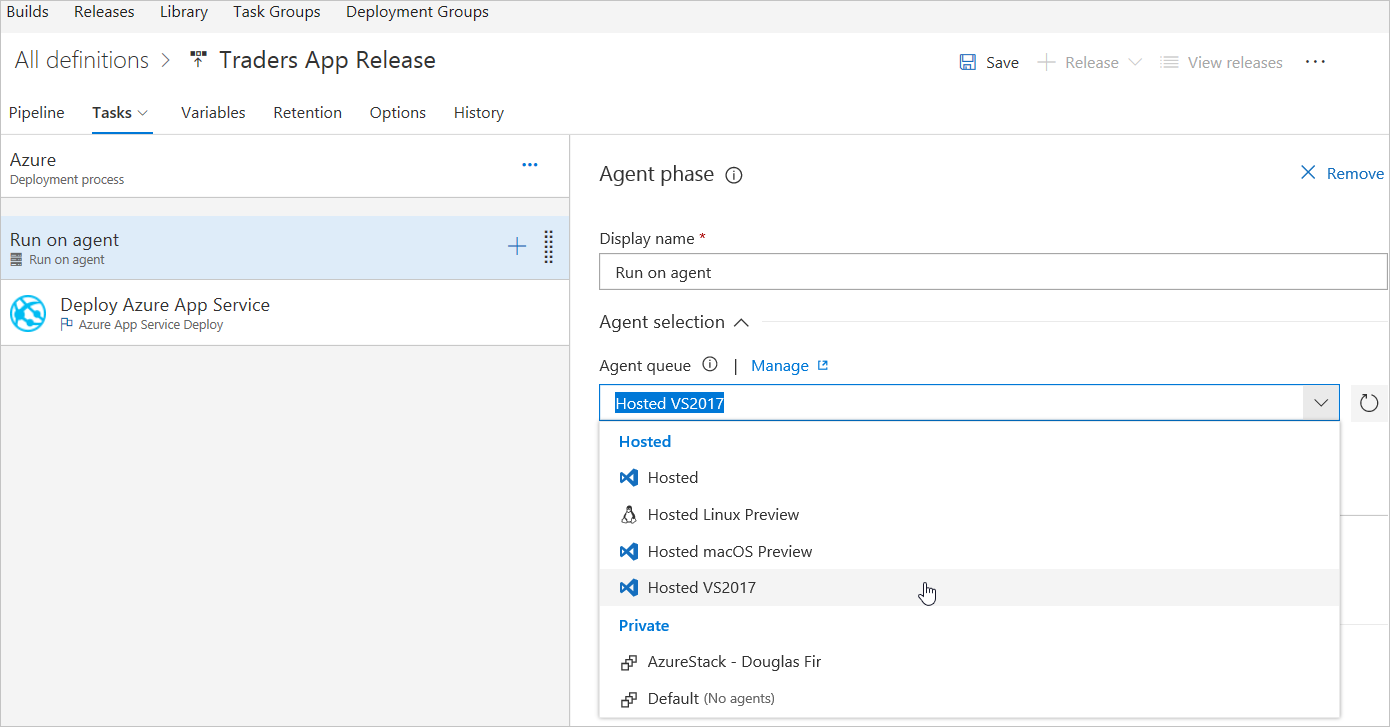

Voer 'Gehoste VS2017' in onder Agentwachtrij voor een gehoste Azure-cloudomgeving.

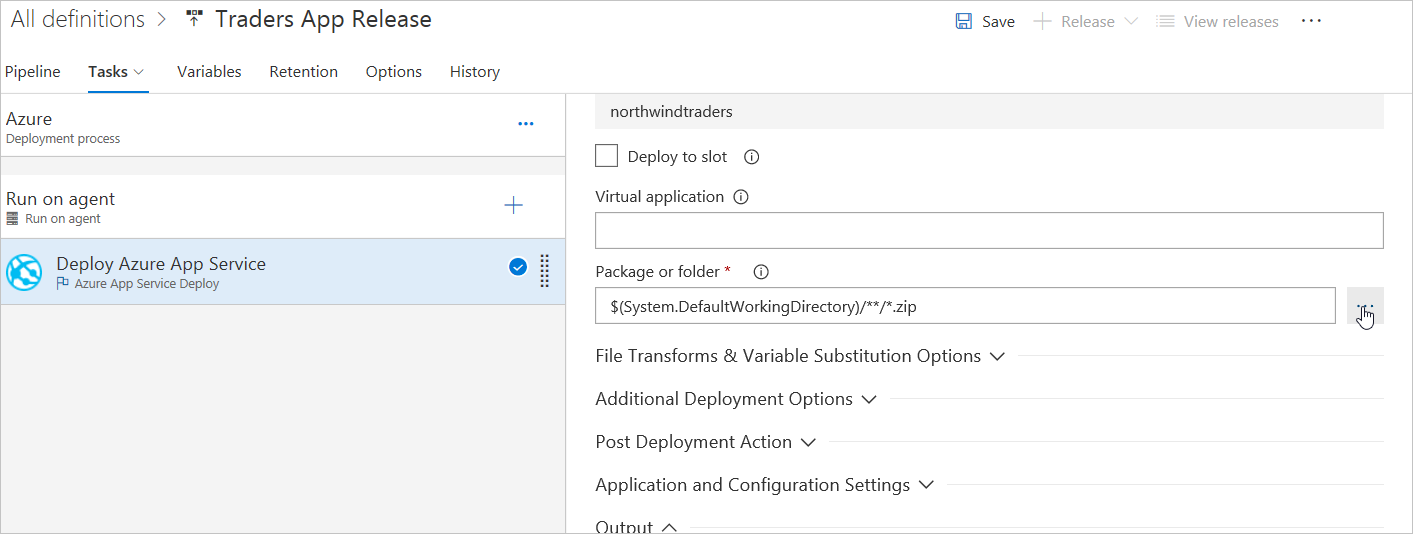

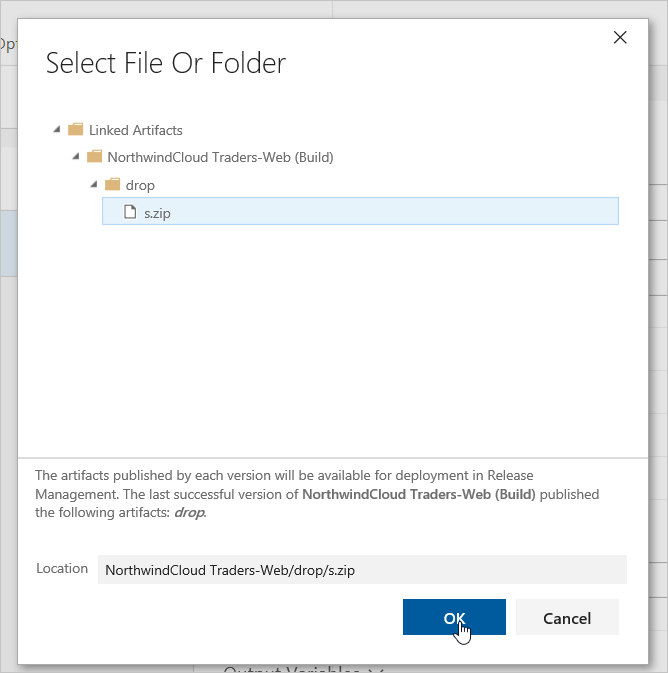

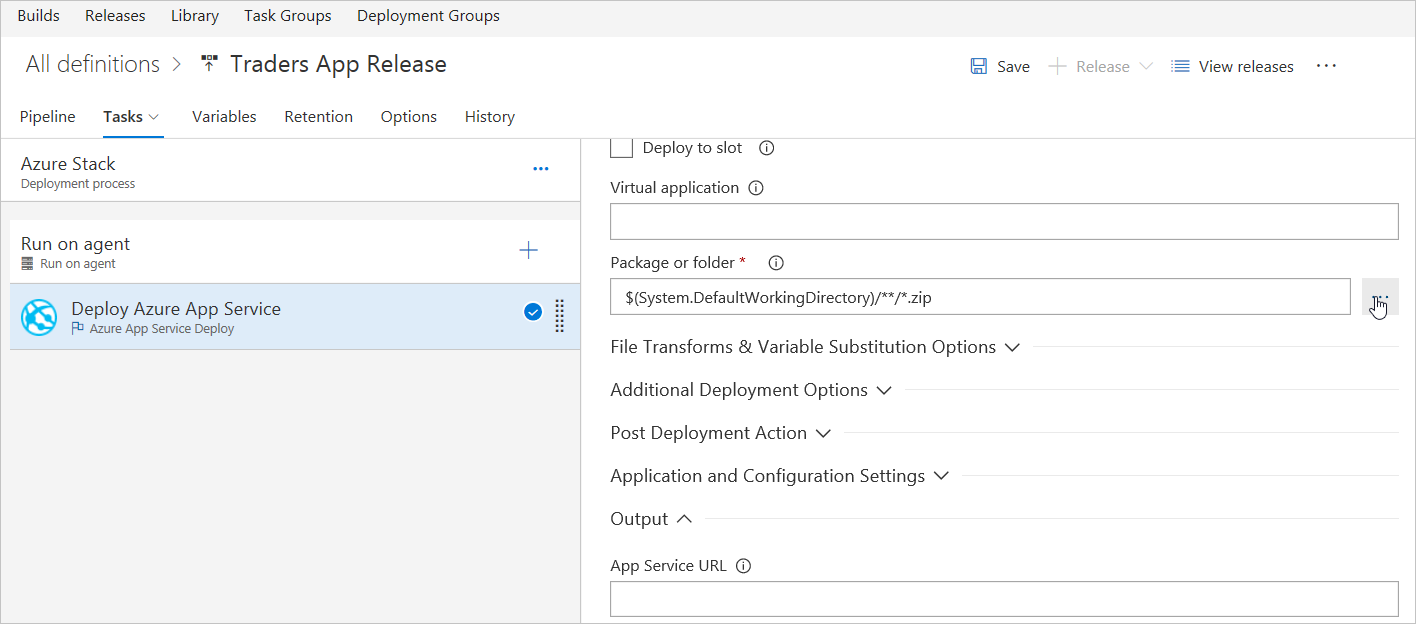

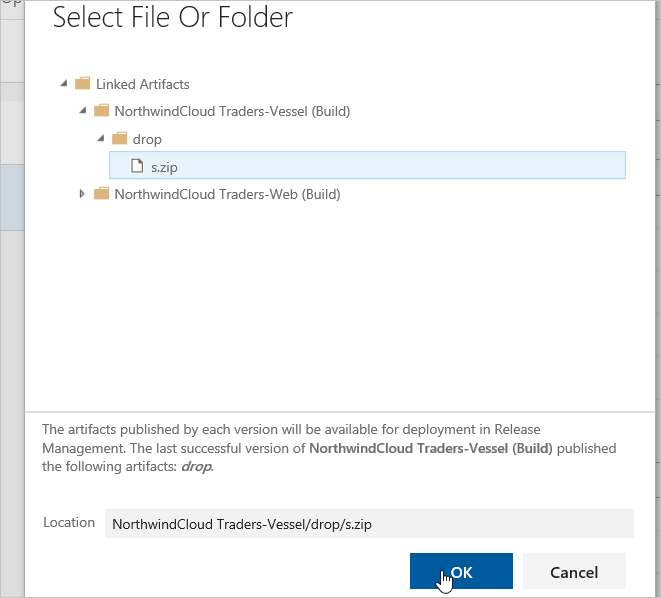

Selecteer in het menu Azure-app Service implementeren het geldige pakket of de geldige map voor de omgeving. Selecteer OK naar maplocatie.

Sla alle wijzigingen op en ga terug naar de release-pijplijn.

Voeg een nieuw artefact toe dat de build voor de Azure Stack Hub-app selecteert.

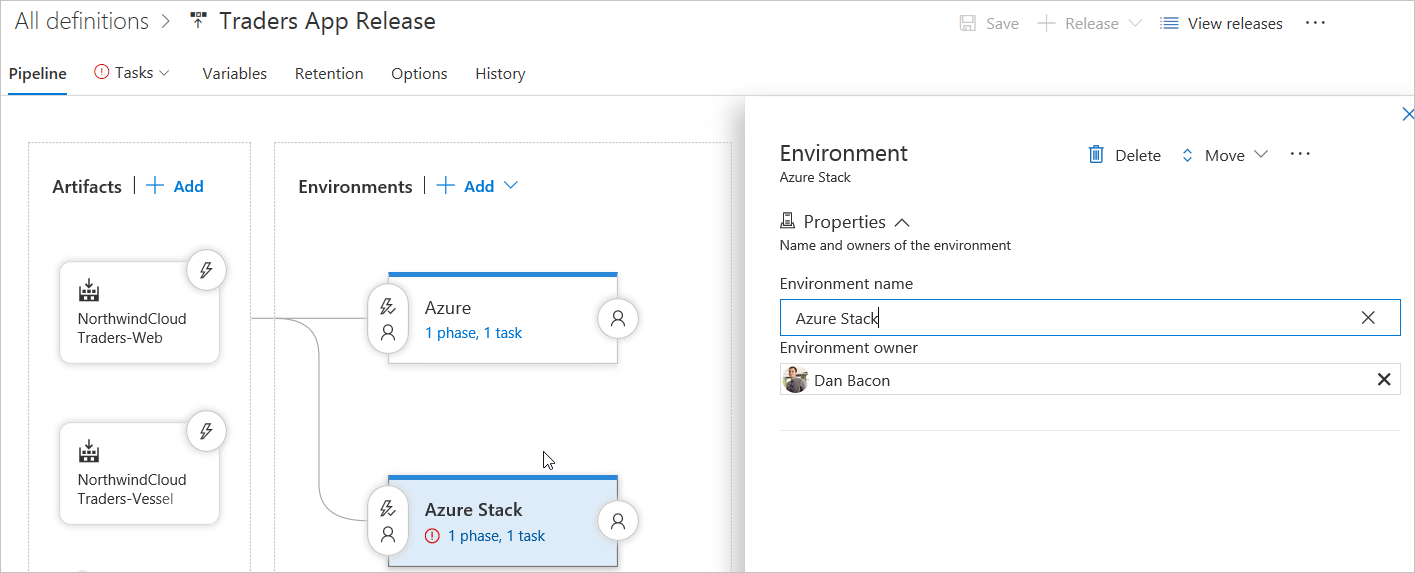

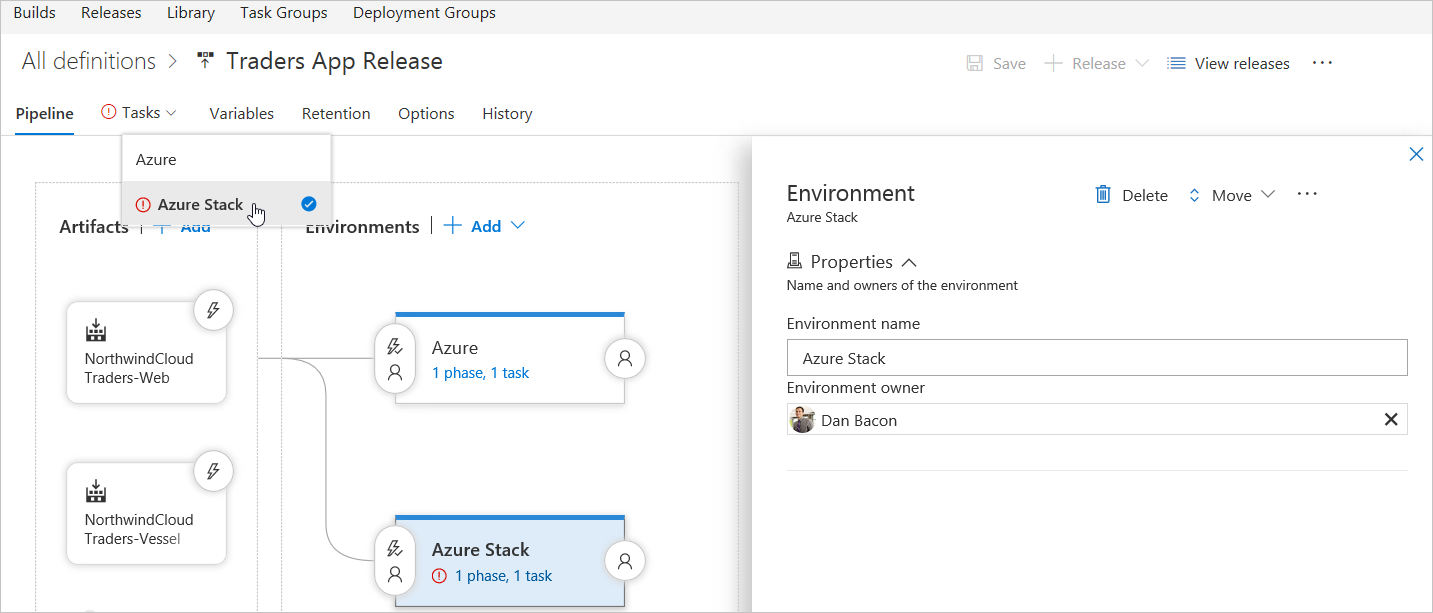

Voeg nog een omgeving toe door de Azure-app-service-implementatie toe te passen.

Geef de nieuwe omgeving de naam Azure Stack Hub.

Zoek de Azure Stack Hub-omgeving op het tabblad Taak .

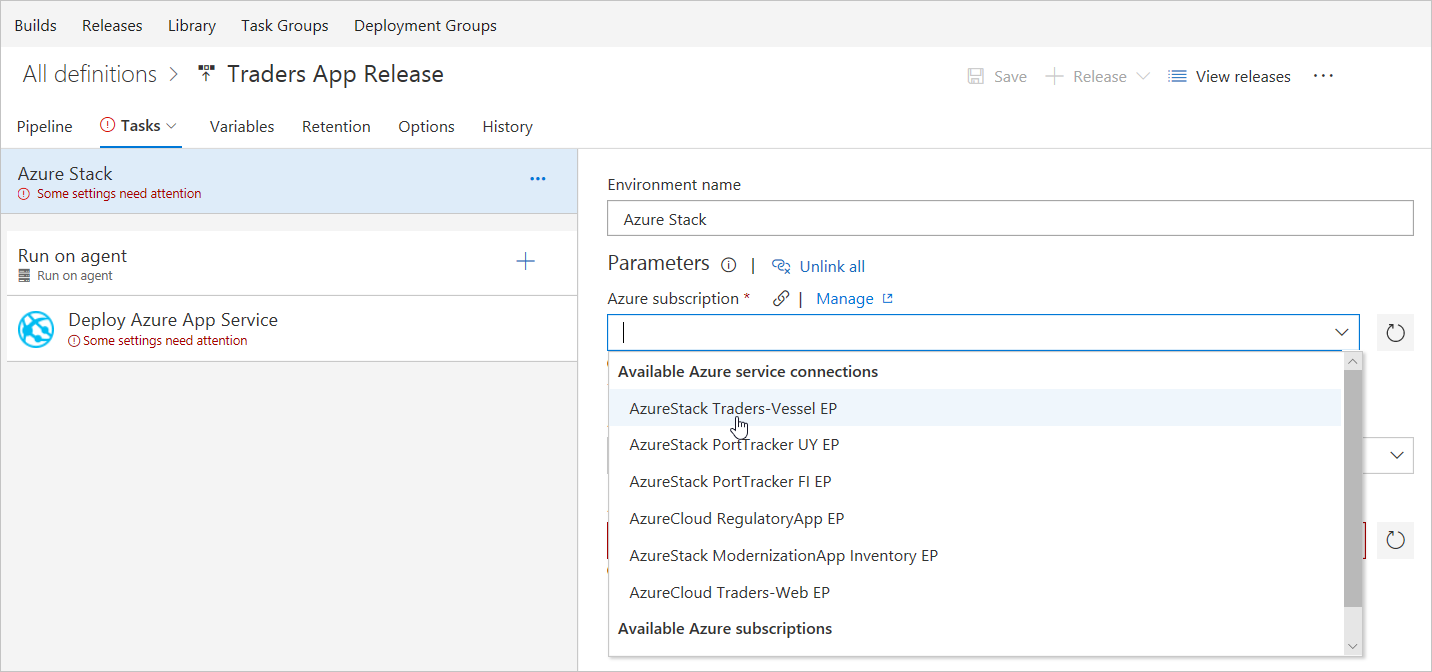

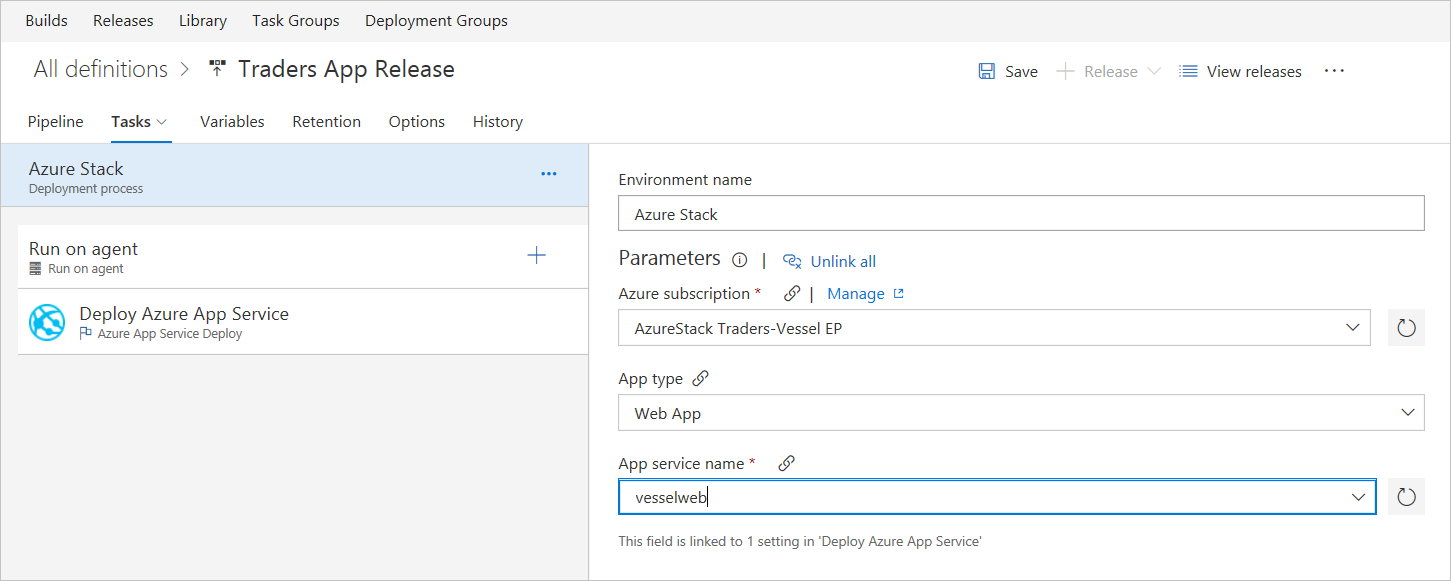

Selecteer het abonnement voor het Azure Stack Hub-eindpunt.

Stel de naam van de Azure Stack Hub-web-app in als de naam van de App Service.

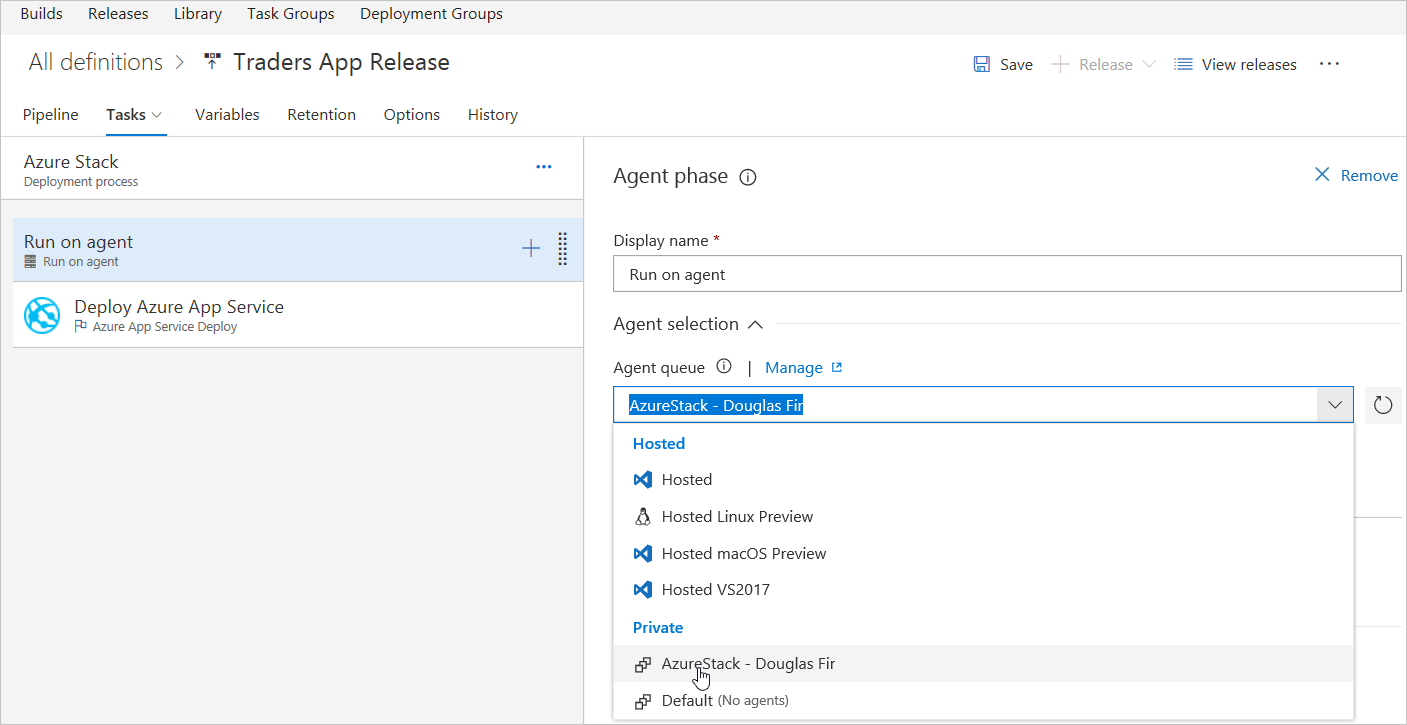

Selecteer de Azure Stack Hub-agent.

Selecteer in de sectie Implementeren Azure-app Service het geldige pakket of de geldige map voor de omgeving. Selecteer OK naar maplocatie.

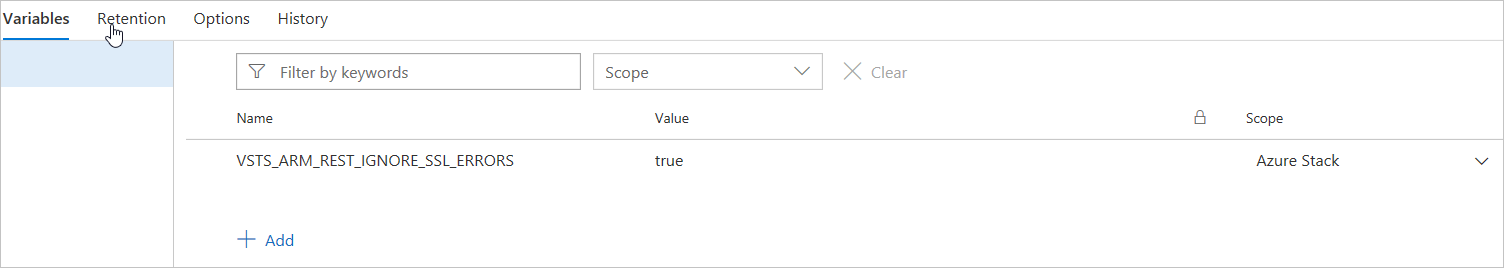

Voeg op het tabblad Variabele een variabele toe met de naam

VSTS\_ARM\_REST\_IGNORE\_SSL\_ERRORS, stel de waarde ervan in op true en stel het bereik in op Azure Stack Hub.

Selecteer het pictogram Continue implementatietrigger in beide artefacten en schakel de implementatietrigger Continue in.

Selecteer het pictogram Voorwaarden vóór de implementatie in de Azure Stack Hub-omgeving en stel de trigger in op Na release.

Sla alle wijzigingen op.

Notitie

Sommige instellingen voor de taken zijn mogelijk automatisch gedefinieerd als omgevingsvariabelen bij het maken van een releasedefinitie op basis van een sjabloon. Deze instellingen kunnen niet worden gewijzigd in de taakinstellingen; In plaats daarvan moet het bovenliggende omgevingsitem worden geselecteerd om deze instellingen te bewerken.

Deel 2: Web-app-opties bijwerken

Azure App Service biedt een uiterst schaalbare webhostingservice met self-patchfunctie.

- Wijs een bestaande aangepaste DNS-naam toe aan Azure Web Apps.

- Gebruik een CNAME-record en een A-record om een aangepaste DNS-naam toe te wijzen aan App Service.

Een bestaande aangepaste DNS-naam toewijzen aan Azure Web Apps

Notitie

Gebruik een CNAME voor alle aangepaste DNS-namen behalve een hoofddomein (bijvoorbeeld northwind.com).

Zie voor het migreren van een live site en de DNS-domeinnaam naar App Service, Een actieve DNS-naam migreren naar Azure App Service.

Vereisten

Ga als volgt te werk om deze oplossing te voltooien:

Maak een App Service-app of gebruik een app die is gemaakt voor een andere oplossing.

Koop een domeinnaam en zorg ervoor dat u toegang hebt tot het DNS-register voor de domeinprovider.

Werk het DNS-zonebestand voor het domein bij. Microsoft Entra ID controleert het eigendom van de aangepaste domeinnaam. Gebruik Azure DNS voor Azure/Microsoft 365/externe DNS-records in Azure of voeg de DNS-vermelding toe aan een andere DNS-registrar.

Registreer een aangepast domein bij een openbare registrar.

Meld u aan bij de domeinnaamregistrar voor het domein. (Mogelijk is een goedgekeurde beheerder vereist om DNS-updates te maken.)

Werk het DNS-zonebestand voor het domein bij door de DNS-vermelding toe te voegen die is geleverd door Microsoft Entra-id.

Als u bijvoorbeeld DNS-vermeldingen voor northwindcloud.com en www.northwindcloud.com wilt toevoegen, configureert u DNS-instellingen voor het northwindcloud.com hoofddomein.

Notitie

Een domeinnaam kan worden aangeschaft met behulp van Azure Portal. Om een aangepaste DNS-naam toe te wijzen aan een web-app, moet het App Service-plan van de web-app een betaalde categorie zijn (Shared, Basic, Standard of Premium).

CNAME- en A-records maken en toewijzen

Toegang tot DNS-records via domeinprovider

Notitie

Gebruik Azure DNS om een aangepaste DNS-naam voor Azure Web Apps te configureren. Zie Use Azure DNS to provide custom domain settings for an Azure service (Azure DNS gebruiken om aangepaste domeininstellingen te verstrekken voor een Azure-service) voor meer informatie.

Meld u aan bij de website van de hoofdprovider.

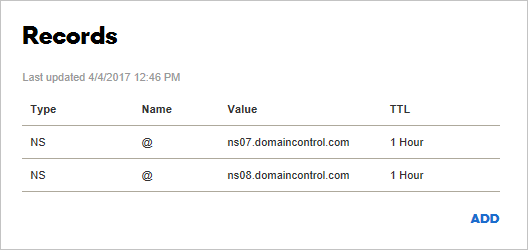

Ga naar de pagina voor het beheren van DNS-records. Elke domeinprovider heeft een eigen DNS-recordsinterface. Doorgaans heeft het sitegedeelte waar u moet zijn, een naam als Domain Name, DNS of Name Server Management.

De pagina DNS-records kan worden weergegeven in Mijn domeinen. Zoek de koppeling met de naam Zone-bestand, DNS-records of Geavanceerde configuratie.

In de schermafbeelding hieronder wordt een voorbeeld van een pagina met DNS-records weergegeven:

Selecteer toevoegen of maken in domeinnaamregistrar om een record te maken. Sommige providers hebben afzonderlijke links voor verschillende typen records. Raadpleeg de documentatie van de provider.

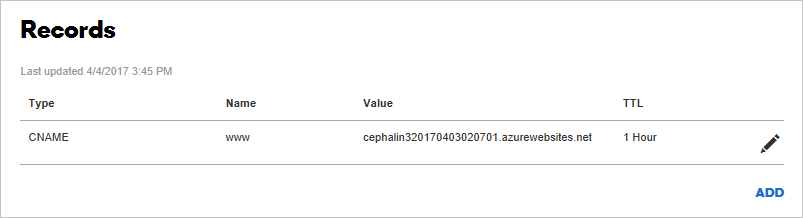

Voeg een CNAME-record toe om een subdomein toe te wijzen aan de standaardhostnaam van de app.

Voeg voor het www.northwindcloud.com-domeinvoorbeeld een CNAME-record toe waaraan de naam is toegewezen

<app_name>.azurewebsites.net.

Nadat u de CNAME hebt toegevoegd, ziet de pagina DNS-records er als volgt uit:

De toewijzing van het CNAME-record in Azure inschakelen

Meld u op een nieuw tabblad aan bij Azure Portal.

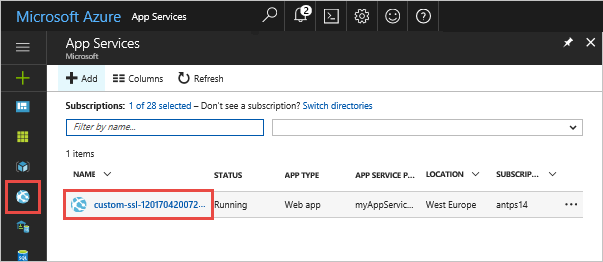

Ga naar App Services.

Selecteer de web-app.

Selecteer in het linkernavigatievenster van de app-pagina in de Azure portal Aangepaste domeinen.

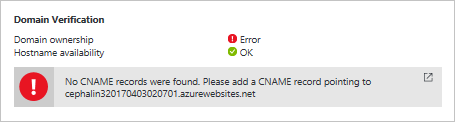

Selecteer het pictogram + naast Hostnaam toevoegen.

Typ de volledig gekwalificeerde domeinnaam, bijvoorbeeld

www.northwindcloud.com.Selecteer Valideren.

Voeg, indien aangegeven, aanvullende records van andere typen (

AofTXT) toe aan de DNS-records van de domeinnaamregistrars. Azure biedt de waarden en typen van deze records:a. Een A-record toewijzen aan het IP-adres van de app.

b. Een TXT-record toewijzen aan de standaardhostnaam

<app_name>.azurewebsites.netvan de app. App Service gebruikt deze record alleen tijdens de configuratie om het eigendom van aangepaste domeinen te verifiëren. Verwijder na verificatie de TXT-record.Voltooi deze taak op het tabblad domeinregistrar en hervalideer totdat de knop Hostnaam toevoegen is geactiveerd.

Zorg ervoor dat het recordtype Hostname is ingesteld op CNAME (www.example.com of een subdomein).

Selecteer Hostnaam toevoegen.

Typ de volledig gekwalificeerde domeinnaam, bijvoorbeeld

northwindcloud.com.Selecteer Valideren. De functie Toevoegen is geactiveerd.

Zorg ervoor dat Hostnaam recordtype is ingesteld op A-record (voorbeeld.com).

Voeg hostnaam toe.

Het kan enige tijd duren voordat de nieuwe hostnamen worden weergegeven op de pagina Aangepaste domeinen van de app. Vernieuw de browser voor om de gegevens bij te werken.

Als er een fout optreedt, wordt onder aan de pagina een verificatiefoutmelding weergegeven.

Notitie

De bovenstaande stappen kunnen worden herhaald om een domein met jokertekens (*.northwindcloud.com) toe te wijzen. Hierdoor kunnen eventuele extra subdomeinen aan deze app-service worden toegevoegd zonder dat u voor elke subservice een afzonderlijke CNAME-record hoeft te maken. Volg de instructies van de registrar om deze instelling te configureren.

Testen in een browser

Blader naar de EERDER geconfigureerde DNS-naam(en) (bijvoorbeeld northwindcloud.com ).www.northwindcloud.com

Deel 3: Een aangepast SSL-certificaat binden

In dit gedeelte doen we het volgende:

- Bind het aangepaste SSL-certificaat aan App Service.

- HTTPS afdwingen voor de app.

- Automatiseer SSL-certificaatbinding met scripts.

Notitie

Indien nodig, verkrijgt u een SSL-certificaat van de klant in Azure Portal en verbindt u het met de web-app. Zie de zelfstudie App Service-certificaten voor meer informatie.

Vereisten

Ga als volgt te werk om deze oplossing te voltooien:

- Maak een App Service-app.

- Wijs een aangepaste DNS-naam toe aan uw web-app.

- Verwerf een SSL-certificaat van een vertrouwde certificeringsinstantie en gebruik de sleutel om de aanvraag te ondertekenen.

Vereisten voor uw SSL-certificaat

Als u een certificaat in App Service wilt gebruiken, moet het certificaat aan de volgende vereisten voldoen:

Ondertekend door een vertrouwde certificeringsinstantie.

Geëxporteerd als met een wachtwoord beveiligd PFX-bestand.

Bevat persoonlijke sleutel met een lengte van minimaal 2048 bits.

Bevat alle tussencertificaten in de certificaatketen.

Notitie

ECC-certificaten (Elliptic Curve Cryptography) werken met App Service, maar zijn niet opgenomen in deze handleiding. Raadpleeg een certificeringsinstantie voor hulp bij het maken van ECC-certificaten.

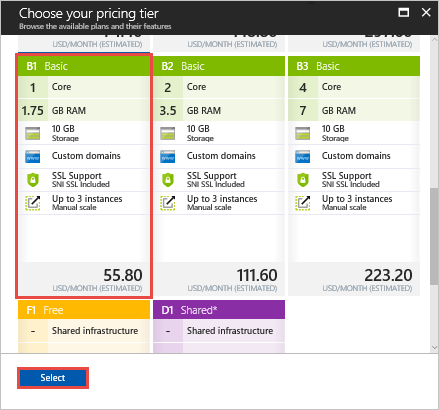

De web-app voorbereiden

Als u een aangepast SSL-certificaat aan de web-app wilt binden, moet het App Service-plan zich in de Basic- , Standard- of Premium-laag bevinden.

Aanmelden bij Azure

Open Azure Portal en ga naar de web-app.

Selecteer App Services in het linkermenu en selecteer vervolgens de naam van de web-app.

Controleer de prijscategorie

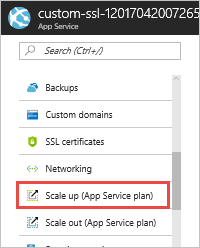

Schuif in de linkernavigatiebalk van de pagina met web-apps naar de sectie Instellingen en selecteer Omhoog schalen (App Service-plan).

Zorg ervoor dat de web-app zich niet in de laag Gratis of Gedeeld bevindt . De huidige laag van de web-app is gemarkeerd in een donkerblauw vak.

Aangepaste SSL wordt niet ondersteund in de laag Gratis of Gedeeld . Als u wilt opschalen, volgt u de stappen in de volgende sectie of de pagina Kies uw prijscategorie en gaat u verder met uploaden en binden van uw SSL-certificaat.

Uw App Service-plan omhoog schalen

Selecteer de prijscategorie Basic, Standard of Premium.

Selecteer Selecteren.

De schaalbewerking is voltooid wanneer er een melding wordt weergegeven.

Uw SSL-certificaat binden en tussenliggende certificaten samenvoegen

Voeg meerdere certificaten in de keten samen.

Open elk certificaat dat u hebt ontvangen in een teksteditor.

Maak een bestand voor het samengevoegde certificaat met de naam mergedcertificate.crt. Kopieer de inhoud van elk certificaat in dit bestand in een teksteditor. De volgorde van uw certificaten moet de volgorde in de certificaatketen volgen, beginnend met uw certificaat en eindigend met het hoofdcertificaat. Het lijkt op het volgende voorbeeld:

-----BEGIN CERTIFICATE----- <your entire Base64 encoded SSL certificate> -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- <The entire Base64 encoded intermediate certificate 1> -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- <The entire Base64 encoded intermediate certificate 2> -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- <The entire Base64 encoded root certificate> -----END CERTIFICATE-----

Certificaat naar PFX exporteren

Exporteer het samengevoegde SSL-certificaat met de persoonlijke sleutel die door het certificaat is gegenereerd.

Er wordt een privésleutelbestand gemaakt via OpenSSL. Als u het certificaat wilt exporteren naar PFX, voert u de volgende opdracht uit en vervangt u de tijdelijke aanduidingen <private-key-file> en <merged-certificate-file> door het pad naar de persoonlijke sleutel en het samengevoegde certificaatbestand:

openssl pkcs12 -export -out myserver.pfx -inkey <private-key-file> -in <merged-certificate-file>

Wanneer u hierom wordt gevraagd, definieert u een exportwachtwoord voor het uploaden van uw SSL-certificaat naar App Service later.

Wanneer IIS of Certreq.exe worden gebruikt om de certificaataanvraag te genereren, installeert u het certificaat op een lokale computer en exporteert u het certificaat vervolgens naar PFX.

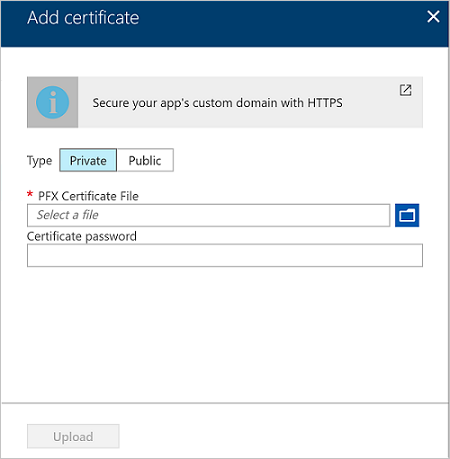

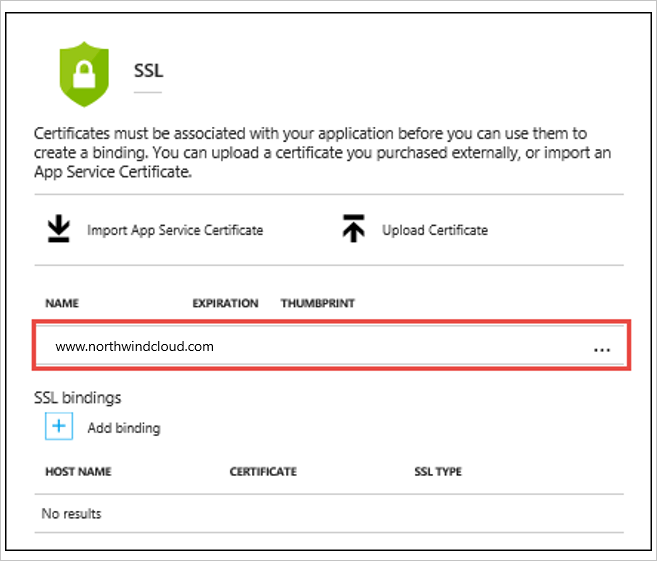

Het SSL-certificaat uploaden

Selecteer SSL-instellingen in de linkernavigatiebalk van de web-app.

Selecteer Certificaat uploaden.

Selecteer pfx-bestand in het PFX-certificaatbestand.

Typ in het certificaatwachtwoord het wachtwoord dat is gemaakt bij het exporteren van het PFX-bestand.

Selecteer Uploaden.

Wanneer App Service klaar is met het uploaden van het certificaat, wordt het weergegeven op de pagina SSL-instellingen .

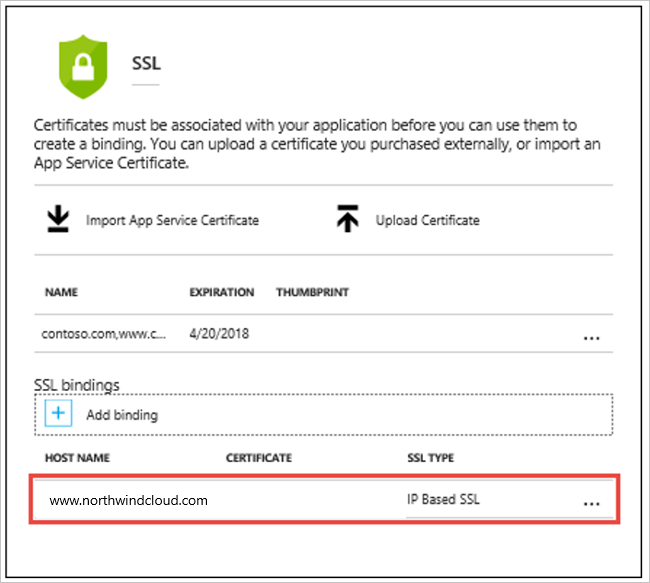

Uw SSL-certificaat binden

Selecteer Binding toevoegen in de sectie SSL-bindingen.

Notitie

Als het certificaat is geüpload, maar niet wordt weergegeven in domeinnaam(en) in de vervolgkeuzelijst Hostnaam , vernieuwt u de browserpagina.

Gebruik op de pagina SSL-binding toevoegen de vervolgkeuzelijsten om de domeinnaam te selecteren die u wilt beveiligen en het certificaat dat u wilt gebruiken.

Selecteer in SSL-type of u Servernaamindicatie (SNI) wilt gebruiken of op IP gebaseerde SSL.

Ssl op basis van SNI: er kunnen meerdere SSL-bindingen op basis van SNI worden toegevoegd. Met deze optie kunnen meerdere SSL-certificaten verschillende domeinen beveiligen op hetzelfde IP-adres. De meeste moderne browsers (waaronder Internet Explorer, Chrome, Firefox en Opera) ondersteunen SNI. Ga voor uitgebreidere informatie over browserondersteuning naar Servernaamindicatie.

OP IP gebaseerde SSL: er kan slechts één OP IP gebaseerde SSL-binding worden toegevoegd. Met deze optie kan slechts één SSL-certificaat een specifiek openbaar IP-adres beveiligen. Als u meerdere domeinen wilt beveiligen, moet u ze allemaal beveiligen met hetzelfde SSL-certificaat. OP IP gebaseerde SSL is de traditionele optie voor SSL-binding.

Selecteer Binding toevoegen.

Wanneer App Service klaar is met het uploaden van het certificaat, wordt het weergegeven in de secties SSL-bindingen .

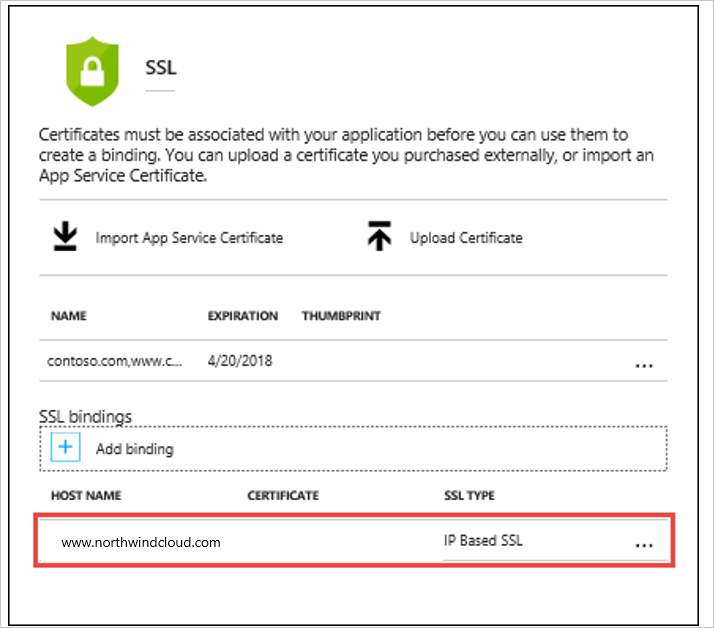

De A-record voor IP SSL opnieuw toewijzen

Als SSL op basis van IP niet wordt gebruikt in de web-app, gaat u verder met HTTPS testen voor uw aangepaste domein.

De web-app maakt standaard gebruik van een gedeeld openbaar IP-adres. Wanneer het certificaat is gebonden aan OP IP gebaseerde SSL, maakt App Service een nieuw en toegewezen IP-adres voor de web-app.

Wanneer een A-record is toegewezen aan de web-app, moet het domeinregister worden bijgewerkt met het toegewezen IP-adres.

De pagina Aangepast domein wordt bijgewerkt met het nieuwe, toegewezen IP-adres. Kopieer dit IP-adres en wijs de A-record vervolgens opnieuw toe aan dit nieuwe IP-adres.

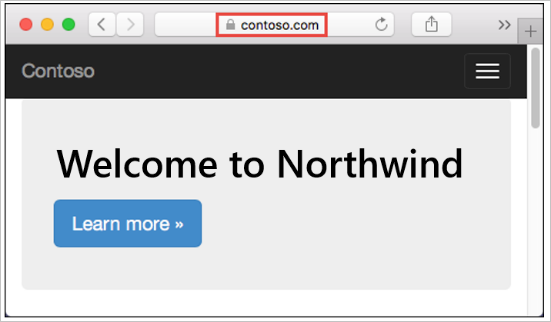

HTTPS testen

Ga in verschillende browsers om ervoor te https://<your.custom.domain> zorgen dat de web-app wordt geleverd.

Notitie

Als er certificaatvalidatiefouten optreden, kan een zelfondertekend certificaat de oorzaak zijn of zijn tussenliggende certificaten mogelijk gebleven bij het exporteren naar het PFX-bestand.

HTTPS afdwingen

Standaard heeft iedereen toegang tot de web-app via HTTP. Alle HTTP-aanvragen naar de HTTPS-poort kunnen worden omgeleid.

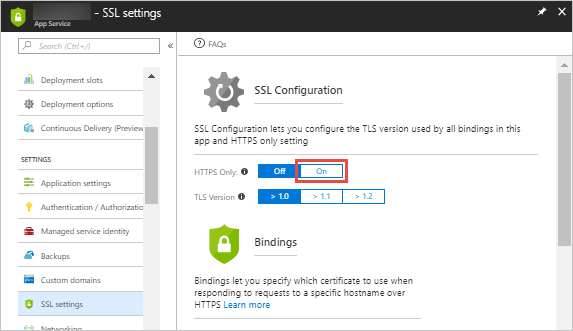

Selecteer SL-instellingen op de pagina van de web-app. Klik op Alleen HTTPS en selecteer Aan.

Wanneer de bewerking is voltooid, gaat u naar een van de HTTP-URL's die naar de app verwijzen. Voorbeeld:

- <https:// app_name.azurewebsites.net>

https://northwindcloud.comhttps://www.northwindcloud.com

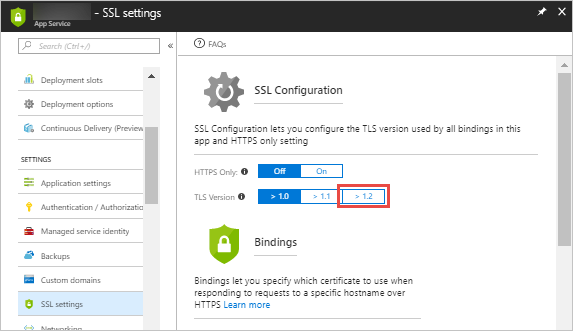

TLS 1.1/1.2 afdwingen

De app staat TLS 1.0 standaard toe, wat niet langer als veilig wordt beschouwd volgens industriestandaarden (zoals PCI DSS). Als u hogere TLS-versies wilt afdwingen, volgt u deze stappen:

Selecteer SSL-instellingen op de pagina van de web-app in het linkernavigatievenster.

Selecteer in TLS-versie de minimale TLS-versie.

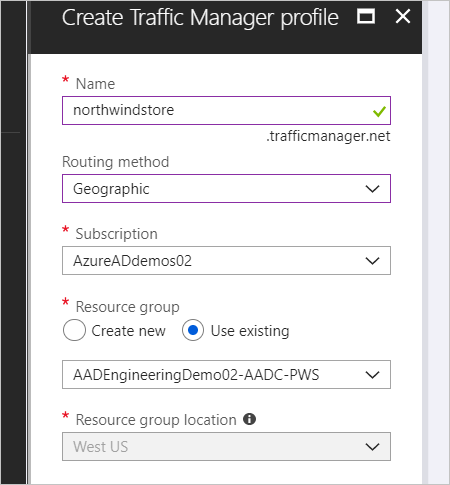

Een Traffic Manager-profiel maken

Selecteer Een Netwerknetwerkprofiel>>voor Traffic Manager> maken.

Vul het volgende in bij Traffic Manager-profiel maken:

Geef in Naam een naam op voor het profiel. Deze naam moet uniek zijn binnen het verkeer manager.net zone en resulteert in de DNS-naam, trafficmanager.net, die wordt gebruikt voor toegang tot het Traffic Manager-profiel.

Selecteer in de routeringsmethode de geografische routeringsmethode.

Selecteer in Abonnement het abonnement waaronder u dit profiel wilt maken.

In Resourcegroep maakt u een nieuwe resourcegroep om dit profiel voor te maken.

In Locatie van de resourcegroep selecteert u de locatie van de resourcegroep. Deze instelling verwijst naar de locatie van de resourcegroep en heeft geen invloed op het Traffic Manager-profiel dat wereldwijd is geïmplementeerd.

Selecteer Maken.

Wanneer de globale implementatie van het Traffic Manager-profiel is voltooid, wordt het in de respectieve resourcegroep vermeld als een van de resources.

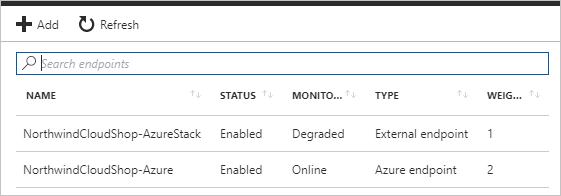

Traffic Manager-eindpunten toevoegen

Zoek in de zoekbalk van de portal naar de naam van het Traffic Manager-profiel die in de vorige sectie is gemaakt en selecteer het Traffic Manager-profiel in de weergegeven resultaten.

Selecteer Eindpunten in het Traffic Manager-profiel in de sectie Instellingen.

Selecteer Toevoegen.

Het Azure Stack Hub-eindpunt toevoegen.

Selecteer voor Type het externe eindpunt.

Geef een naam op voor dit eindpunt, idealiter de naam van de Azure Stack Hub.

Gebruik voor FQDN (Fully Qualified Domain Name) de externe URL voor de Azure Stack Hub-web-app.

Selecteer onder Geotoewijzing een regio/continent waar de resource zich bevindt. Bijvoorbeeld Europa.

Selecteer onder de vervolgkeuzelijst Land/regio die wordt weergegeven het land/de regio die van toepassing is op dit eindpunt. Bijvoorbeeld Duitsland.

Laat Toevoegen als uitgeschakeld uit staan.

Selecteer OK.

Het Azure-eindpunt toevoegen:

Selecteer voor Type het Azure-eindpunt.

Geef een naam op voor het eindpunt.

Selecteer App Service voor het doelresourcetype.

Voor de doelresource selecteert u Een app-service kiezen om de lijst met web-apps onder hetzelfde abonnement weer te geven. Kies in Resource de App Service die wordt gebruikt als het eerste eindpunt.

Selecteer onder Geotoewijzing een regio/continent waar de resource zich bevindt. Bijvoorbeeld Noord-Amerika/Centraal-Amerika/Caribisch gebied.

Laat deze plek leeg in de vervolgkeuzelijst Land/regio die wordt weergegeven om alle bovenstaande regionale groeperingen te selecteren.

Laat Toevoegen als uitgeschakeld uit staan.

Selecteer OK.

Notitie

Maak ten minste één eindpunt met een geografisch bereik van Alle (wereld) om te fungeren als het standaardeindpunt voor de resource.

Wanneer de toevoeging van beide eindpunten is voltooid, worden ze weergegeven in het Traffic Manager-profiel , samen met hun bewakingsstatus als Online.

Global Enterprise is afhankelijk van de mogelijkheden voor geografische distributie van Azure

Door gegevensverkeer via Azure Traffic Manager en geografisch specifieke eindpunten te leiden, kunnen wereldwijde ondernemingen voldoen aan regionale voorschriften en gegevens conform en veilig houden. Dit is van cruciaal belang voor het succes van lokale en externe bedrijfslocaties.

Volgende stappen

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor