Strategie voor cloudbewaking

Dit artikel maakt deel uit van een reeks in de handleiding voor cloudbewaking.

Wanneer uw organisatie migreert naar een cloudomgeving, is het belangrijk om een effectieve bewakingsstrategie te plannen en te ontwikkelen met deelname van ontwikkelaars, operationele medewerkers en infrastructuurtechnici. De strategie moet groeigericht zijn, minimaal gedefinieerd en vervolgens iteratief verfijnd. Het moet altijd zijn afgestemd op bedrijfsbehoeften en een flexibele organisatie produceren die proactief complexe gedistribueerde toepassingen kan bewaken waarvoor het bedrijf afhankelijk is.

Waar starten?

Gebruik de strategie - en planningsfasen van het Cloud Adoption Framework om uw reis naar de cloud te vereenvoudigen. Neem bewaking op in uw strategie- en planningsfasen voor al uw initiatieven en projecten.

Bekijk bijvoorbeeld hoe het eerste implementatieproject vroege operationele beheer in Azure tot stand brengt. Stel dat het cloudbedrijfsmodel eruit moet zien, inclusief de rol van bewaking. Bewaking wordt het beste geleverd met een servicegebaseerde benadering, als een operationele functie, waarbij bewaking een adviesservice is en een aanbieder van expertise aan zakelijke en IT-consumenten.

Hier volgen belangrijke gebieden die sterk van invloed zijn op een goede bewakingsstrategie:

Controleer de status van uw toepassingen op basis van onderdelen en hun relatie met andere afhankelijkheden. Begin met het cloudserviceplatform, resources, het netwerk en ten slotte de toepassing door waar van toepassing metrische gegevens en logboeken te verzamelen. Neem voor het hybride cloudmodel on-premises infrastructuur en andere systemen op waarop de toepassing afhankelijk is.

Meet de ervaring van de eindgebruiker in het prestatiebewakingsplan van uw toepassing door de typische interacties van uw klant met de toepassing na te bootsen.

Zorg ervoor dat de beveiligingsvereisten overeenkomen met het beveiligingsnalevingsbeleid van uw organisatie.

Prioriteit geven aan waarschuwingen van relevante en praktische incidenten, zoals waarschuwingen en uitzonderingen. De ernst ervan afstemmen op hun significantie na uw incidentprioriteit en escalatiematrix voor urgentie.

Verzamel alleen de metrische gegevens en logboeken die nuttig, meetbaar en identificeerbaar zijn voor de bedrijfs- en IT-organisatie.

Definieer een integratieplan met bestaande ITSM-oplossingen (IT Service Management), zoals remedie of ServiceNow, voor het genereren van incidenten of upstream-bewaking. Bepaal welke waarschuwingen moeten worden doorgestuurd, of verrijking van waarschuwingen vereist is om specifieke filtervereisten te ondersteunen en hoe u deze configureert.

Begrijpen wie zichtbaarheid nodig heeft, wat ze moeten zien en hoe deze moeten worden gevisualiseerd op basis van hun rollen en verantwoordelijkheden.

In het hart van operationeel beheer moet uw IT-organisatie gecentraliseerde governance en strikte delegatie tot stand brengen over benaderingen voor het bouwen, gebruiken en beheren van IT-services.

Initiële strategiedoelstellingen

Als architect of strategische planner moet u mogelijk een vroege strategie formuleren voor operationeel beheer, waarbij bewaking een belangrijke rol speelt. Houd rekening met deze vier resultaten:

Cloudproductieservices beheren wanneer ze live in productie gaan, zoals netwerken, toepassingen, beveiliging en virtuele infrastructuur.

Pas beperkte resources toe om uw bestaande bewakingshulpprogramma's, vaardigheden en expertise te rationaliseren en cloudbewaking te gebruiken om de complexiteit te verminderen.

Maak uw bewakingsoplossingsprocessen efficiënter, werk sneller en soepeler, op schaal en kan ook snel veranderen.

Account voor hoe uw organisatie bewaking plant en host op basis van cloudmodellen. Werk samen met het doel om uw vereisten te verminderen wanneer de organisatie overstapt van IaaS naar PaaS en vervolgens naar SaaS.

Bepalen wat u hebt

U kunt nauw samenwerken met een stuurcomité, architect en strategische planners. Mogelijk werkt u aan het formuleren van uw bewakingsstrategie door de huidige status van uw systeembeheer te beoordelen, waaronder de mensen, partners, uitbesteding, tooling, complexiteit, hiaten en risico's. Een evaluatie helpt u bij het prioriteren van de set gevonden problemen en het selecteren van de belangrijkste kansen die de huidige situatie verbeteren. Bepaal ook de services, systemen en gegevens die waarschijnlijk on-premises blijven als één belangrijk resultaat. Idealiter wil het management een roadmap van initiatieven, maar in directe verhouding tot de bekende planningshorizon. Onbekenden bespreken is net zo belangrijk.

Modellering op hoog niveau

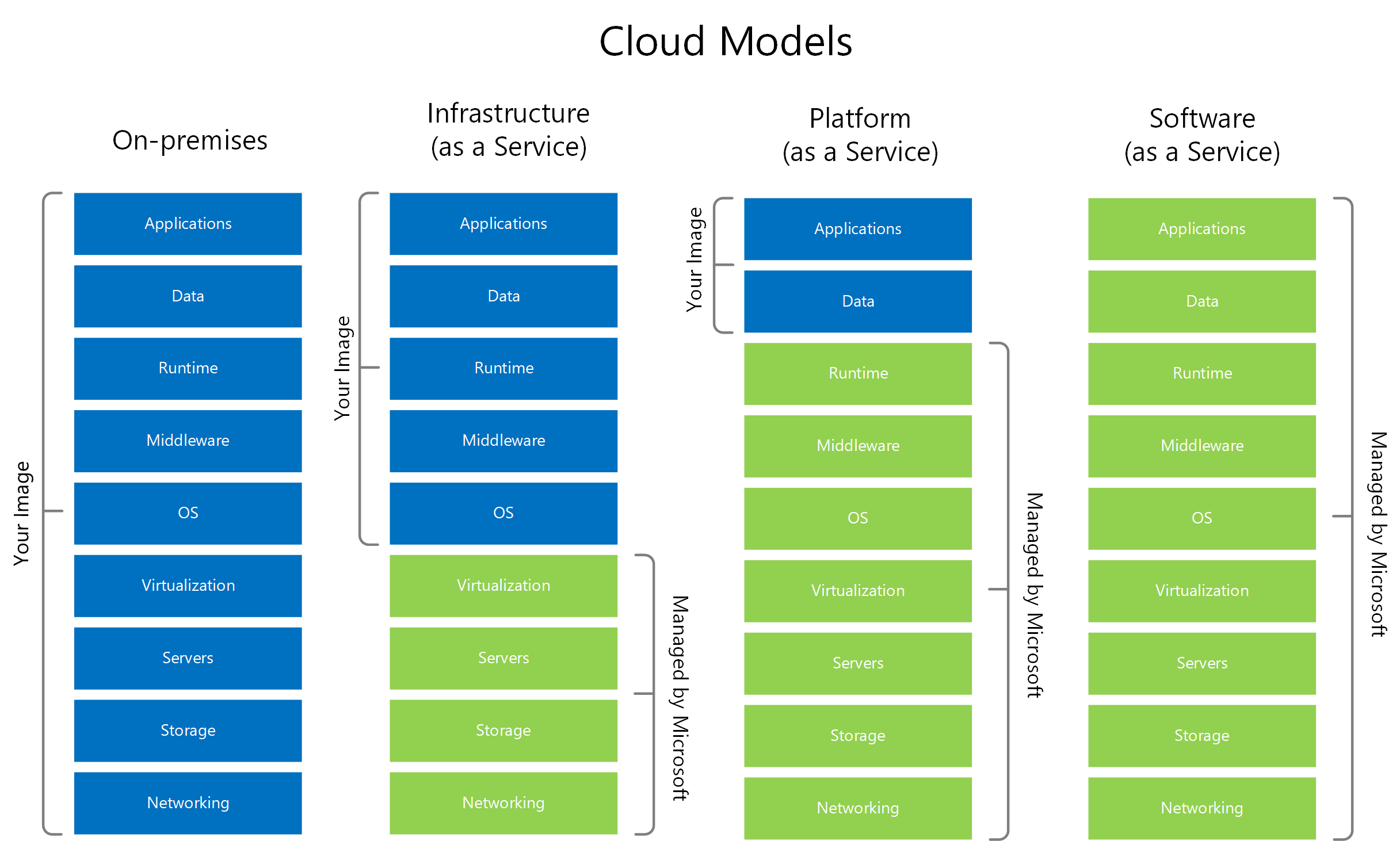

Aangezien het bedrijf bepaalt welke services naar de cloud moeten worden verplaatst, moet u uw resources zorgvuldig investeren. Voor on-premises bent u eigenaar van alle verantwoordelijkheden voor bewaking en wordt sterk geïnvesteerd. De stappen die zijn doorgevoerd naar SaaS-services, elimineren bijvoorbeeld uw bewakingsverantwoordelijkheid niet. U bepaalt wie toegang nodig heeft, wie waarschuwingen ontvangt en wie minimaal toegang nodig heeft tot analyses. Azure Monitor en Azure Arc zijn services met de flexibiliteit van het aanpakken van bewakingsscenario's in alle vier cloudmodellen, niet alleen resources in Azure. Kijk verder dan de algemene cloudmodellen, zoals hieronder wordt weergegeven. Voor Microsoft Office-app licenties die worden geleverd door Microsoft 365-services, moet u naast Microsoft Defender voor Cloud ook beveiligings- en nalevingsbewaking met Microsoft 365 opnemen. U moet identiteiten, eindpuntbeheer en apparaatbewaking buiten uw bedrijfsnetwerk opnemen.

Bewaking informeert strategie

Veel strategiebeslissingen zijn afhankelijk van vroege bewakingsgegevens om een roadmap voor mogelijkheden te bouwen die beperkte resources begeleidt en vertrouwen toevoegt. Strategieën hebben ook echte input nodig van het bewaken van service-activering.

Houd rekening met de rol die bewaking speelt in strategieën om de digitale activa incrementeel te beveiligen en beveiligen:

Activiteitenlogboeken en beveiligingsbewaking zijn nodig om het adreslijstgebruik en extern delen van gevoelige inhoud te meten, om een incrementele benadering te informeren over beschermende functies en het juiste evenwicht te bereiken met privacybewaking.

Beleidsregels en basislijnen informeren de rationaliseringsdoelstelling (migreren, lift-and-shift of opnieuw ontwerpen) en verbeteren het vertrouwen dat gegevens en informatie kunnen worden gemigreerd van on-premises naar cloudservices.

Verderop in deze handleiding ontdekt u enkele veelvoorkomende bewakingsscenario's of gebruiksscenario's die helpen de acceptatie te versnellen.

Een bewakingsarchitectuur formuleren

Definieer uw huidige en toekomstige architectuur voor bewaking om het volgende te doen:

Consolideer uw bewakingsinvestering wanneer resources beperkt zijn.

Bepaal hoe bewaking helpt bij het inschakelen van toekomstige services die uw bedrijf nodig heeft.

Stem af op toekomstige services en resources die u in de cloud bewaakt.

Identificeer gaten in de drie dimensies (diepte, breedte en over) van het statusmodel.

Modelleer de financiële aspecten, kosten en ondersteuningsfactoren die ondersteuning bieden voor een kosten-batenanalyse.

De hybride beslissingen begeleiden die u moet nemen.

Een principe van bewaking is zichtbaarheid van services. Als u een service, asset of onderdeel volledig zichtbaar wilt maken, moet u de drie zijden van dit principe in balans hebben. Dit zijn:

- Bewaak diepgaande door zinvolle en relevante signalen te verzamelen.

- Bewaak end-to-end of breedte van de laagste laag van de stapel tot aan de toepassing.

- Controleer oost naar west met een focus op aspecten van de status: beschikbaarheid, prestaties, beveiliging en continuïteit.

Enkele belangrijke vragen zijn:

Hoe deelt u beveiligingslogboeken en beveiligt u hun toegang?

Welke services zijn wereldwijd beschikbaar en kunnen als zodanig wereldwijd worden bewaakt aan de rand van de service?

Hoe zit het met de netwerkpunten tussen uw netwerkinfrastructuur en de netwerkverbinding met service- en toepassingseindpunten om aan te geven of er een probleem is met uw systeem of met de cloudprovider?

Wat zijn de grenzen van beveiligingsbewerkingen versus status en prestaties? Hoe kunt u samenvattingen van de status en status opgeven voor beveiligingsbewerkingen, en omgekeerd, terug naar service-eigenaren?

U kunt deze architectuur als volgt samenstellen:

Overweeg een gegevensstroombenadering die begint met serviceassets en de stapel omhoog gaat: metrische gegevens en logboekgegevens die worden verzonden door infrastructuur, IoT-apparaten, mobiele apparaten en andere. Zijn alle items onder beheer-naar-bewakingshulpprogramma's (middellaag)? Omhoog en naar buiten (ITSM-hulpprogramma's, wereldwijde bewaking, beveiligingsinformatie en gebeurtenisbeheer (SIEM), aangepaste waarschuwingsverrijking en andere.

Of u nu wilt doorgaan met System Center Operations Manager of andere bewakingshulpprogramma's.

De economische kosten.

Hoe het bedrijf logboeken en metrische gegevens gaat gebruiken. Azure Monitor brengt een aanzienlijk aantal logboek- en tijdreeksgegevens naar de prestatie- en statuszijde van bewaking, vergelijkbaar met wat beveiligingsbewerkingen ervaren. Logboeken en metrische gegevens zijn twee belangrijke gegevensonderdelen van de Azure Monitor-architectuur. Ze zijn om de volgende redenen belangrijk:

Omdat u grootschalige complexe cloudservices kunt bouwen, worden uw kosten voor probleembeheer verlaagd. U kunt de oorzaken van problemen op één plaats analyseren, correleren en bepalen, waardoor de noodzaak om rechtstreeks toegang te krijgen tot resources wordt verminderd, waardoor de beveiliging wordt verbeterd.

Net als bij een SIEM consolideert Azure Monitor machinegegevens van on-premises assets en Azure-resources, waaronder activiteitenlogboeken, tenant- en abonnementsgegevens en logboekgegevens van een REST-client. U kunt een querytaal gebruiken om gegevens veel verder te analyseren dan voorheen mogelijk was.

Houd rekening met uw gegevensstromen en hulpprogramma's:

Bronnen en typen: telemetrisch, traceringen, stateful, tijdreeksen.

Hulpprogramma's en suites (rijen): Kolommen: beschikbaarheid, capaciteit, beveiliging, continuïteit en naleving.

De rol van globale bewaking of de bovenste laag.

De rol van ITSM-integratie voor het activeren van belangrijke gebeurtenissen.

Overweeg één beleid in uw governanceplan voor belangrijke gebeurtenissen om waarschuwingen en meldingen te stimuleren. Het is een van de belangrijkste beleidsregels in uw bewakingsstrategie. De volgende tabel is een voorbeeld van het prioriteitsmodel voor incidentbeheer om gebeurtenissen, significantie en waarschuwingen te standaardiseren die worden gebruikt voor meldingen.

Initiatieven formuleren

Als bewakingsexpert of systeembeheerder hebt u ontdekt dat cloudbewaking sneller en eenvoudiger tot stand is gebracht, wat leidt tot goedkope demo's of proofs-of-value. Om de neiging om in de demomodus te blijven, moet u in contact blijven met strategie en in staat zijn om op productie gerichte bewakingsplannen uit te voeren. Omdat strategie veel onzekerheid en onbekenden heeft, weet u niet alle bewakingsvereisten van tevoren. Beslis daarom over de eerste set acceptatieplannen, op basis van wat minimaal haalbaar is voor het bedrijfs- en IT-beheer. U kunt deze mogelijkheid raadplegen als die nodig is om de reis te starten. Hier volgen twee voorbeeldinitiatieven die helpen bij het declareren van voorwaartse beweging:

Initiatief 1: Om de diversiteit en complexiteit van onze huidige bewakingsinvestering te verminderen, investeren we eerst in het opzetten van een kernmogelijkheid met Behulp van Azure Monitor, gezien dezelfde vaardigheden en gereedheid van toepassing zijn op andere gebieden van cloudbewaking.

Initiatief 2: Om te bepalen hoe we onze licentieplannen gebruiken voor identiteits-, toegangs- en algemene gegevensbescherming, helpen we de beveiligings- en privacykantoren vroege activiteiten te bewaken van gebruikers en inhoud tijdens de migratie naar de cloud, om vragen over classificatielabels, preventie van gegevensverlies, versleuteling en bewaarbeleid te verduidelijken.

Schaal overwegen

Overweeg om in uw strategie te schalen en wie bewaking als code gaat definiëren en standaardiseren. Uw organisatie moet van plan zijn om gestandaardiseerde oplossingen te bouwen met behulp van een combinatie van hulpprogramma's zoals:

- Azure Resource Manager-sjablonen.

- Initiatiefdefinities en -beleidsregels voor Azure Policy-bewaking.

- GitHub om een broncodebeheer voor de scripts, code en documentatie tot stand te brengen.

Houd rekening met privacy en beveiliging

In Azure moet u bepaalde bewakingsgegevens beveiligen die worden verzonden door resources en de besturingsvlakacties die zijn vastgelegd in Azure, ook wel activiteitenlogboeken genoemd. Daarnaast bevatten gespecialiseerde logboeken die gebruikersactiviteiten registreren, zoals de aanmeldings- en auditlogboeken van Microsoft Entra, en indien geïntegreerd, het geïntegreerde Microsoft 365-auditlogboek gevoelige gegevens die mogelijk moeten worden beveiligd volgens de privacywetgeving.

Uw bewakingsstrategie moet de volgende acties bevatten:

- Scheid niet-bewakingsgegevens van bewakingsgegevens.

- Toegang tot resources beperken.

Overweeg bedrijfscontinuïteit

Azure Monitor verzamelt, indexeert en analyseert realtime machine- en resource-gegenereerde gegevens om uw activiteiten te ondersteunen en zakelijke beslissingen te nemen. Onder zeldzame omstandigheden is het mogelijk dat faciliteiten in een hele regio ontoegankelijk kunnen worden, bijvoorbeeld vanwege netwerkfouten. Of faciliteiten kunnen volledig verloren gaan, bijvoorbeeld vanwege een natuurramp. Wanneer deze services worden overgedragen naar de cloud, is uw planning niet gericht op infrastructuurtolerantie en hoge beschikbaarheid. In plaats daarvan is het van plan om:

- Beschikbaarheid voor gegevensopname van al uw afhankelijke services en resources in Azure, resources in andere clouds en on-premises.

- Beschikbaarheid van gegevens voor inzichten, oplossingen, werkmappen en andere visualisaties, waarschuwingen, integratie met ITSM en andere besturingsvlakservices in ondersteuning voor Azure uw operationele vereisten.

Maak een herstelplan en zorg ervoor dat het gegevensherstel dekt, evenals netwerkstoringen, fouten van afhankelijke services en regiobrede serviceonderbrekingen.

Houd rekening met de vervaldatum

Uw bewakingsstrategie groeit en ontwikkelt zich. U kunt het beste beginnen met het verzamelen van gegevens, zodat u uw strategie kunt bepalen. De eerste bewakingsoplossingen die u nodig hebt, zijn oplossingen die de waarneembaarheid garanderen, om responsieve processen op te nemen, zoals incident- en probleembeheer.

Maak een of meer Log Analytics-werkruimten.

Agents inschakelen.

Schakel diagnostische instellingen voor resources in.

Schakel initiële waarschuwingsregels in.

Naarmate u meer vertrouwen krijgt in de mogelijkheden van Azure Monitor, kunt u beginnen met het meten van statusindicatoren door de focus uit te breiden op het verzamelen van logboeken, inzichten en metrische gegevens te gebruiken, en zoekquery's voor logboeken te definiëren die de meting en berekening bepalen van wat in orde of niet in orde is.

Als onderdeel van de leercyclus krijgt u bewakingsgegevens en inzichten in de handen van managers en zorgt u ervoor dat de juiste consumenten de controlegegevens hebben die ze nodig hebben. Leercycli omvatten continu afstemmen en optimaliseren van uw eerste bewakingsplannen om aan te passen, om de service te verbeteren en acceptatieplannen te informeren.

Het DIKW-model wordt vaak gebruikt voor leren. Acties en beslissingen gaan van gegevens naar informatie, kennis en wijsheid.

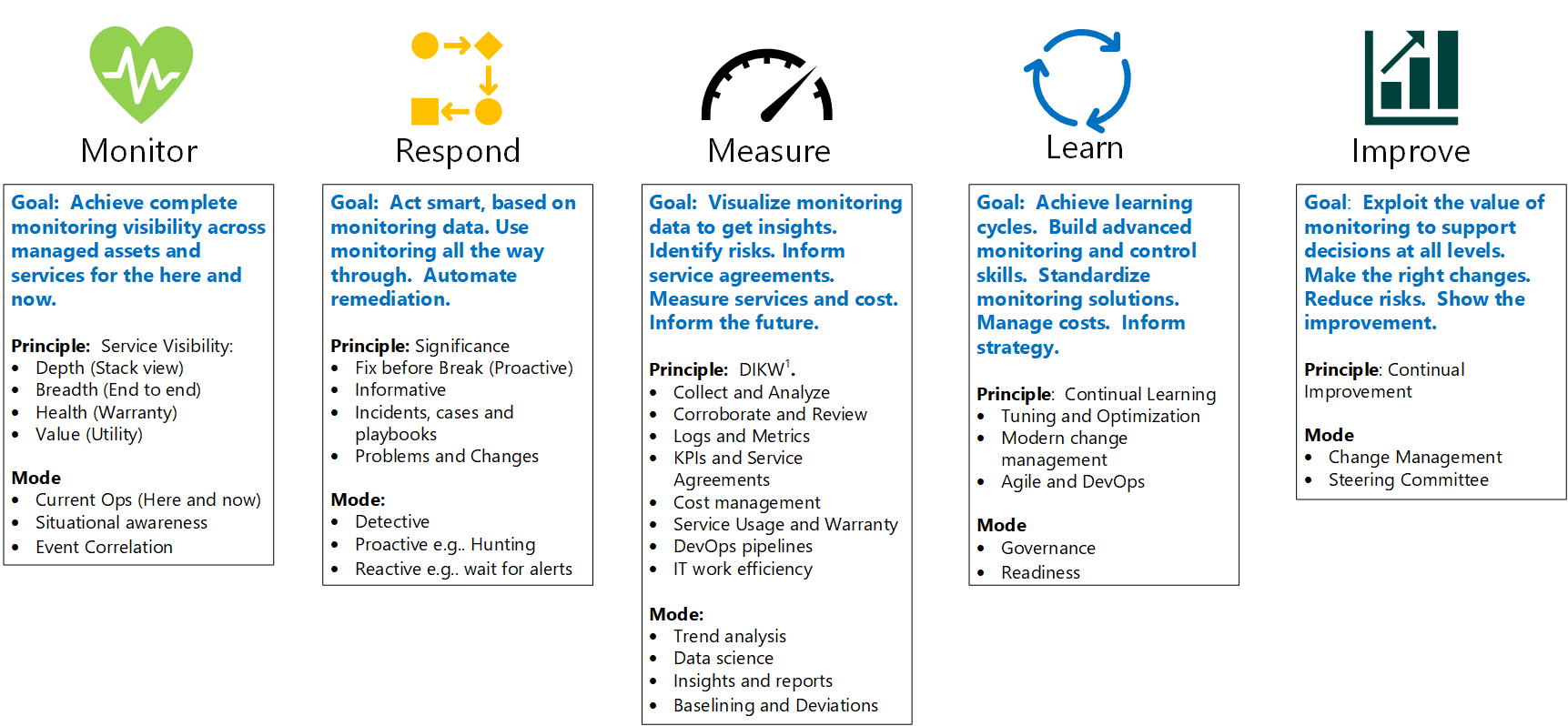

Bewaking is een basis voor services die u in Azure bouwt. Uw strategie kan deze vijf disciplines van moderne bewaking aanpakken, om u te helpen minimale levensvatbare bewaking te definiëren en vertrouwen te krijgen in stappen. Het verplaatsen van uw mogelijkheden van reactief naar proactief en schalen van het bereik naar eindgebruikers is maar één doel.

Monitor: Eerst moet u zich richten op het tot stand brengen van bewaking om de status en status van Azure-services en -resources te observeren. Configureer basisbewaking en automatiseer vervolgens met Azure Policy- en Azure Resource Manager-sjablonen om de initiële zichtbaarheid van services en hun garantie te bepalen: beschikbaarheid, prestaties of capaciteit, beveiliging en configuratiecompatibiliteit. Bijvoorbeeld, op basis van de minimaal levensvatbare installatie van Azure Monitor, resources configureren voor bewaking en diagnose, waarschuwingen en inzichten instellen. Neem kennis en gereedheid op voor het bewaken van consumenten, het definiëren en activeren van gebeurtenissen, voor servicewerkzaamheden zoals incidenten en problemen. Een indicator van de volwassenheid is hoeveel kan worden geautomatiseerd om onnodige menselijke kosten te verminderen om de gezondheid en status handmatig te observeren. Weten welke services in orde zijn, is net zo belangrijk als worden gewaarschuwd voor services die niet in orde zijn.

Meting: Configureer het verzamelen van metrische gegevens en logboeken van alle resources om te controleren op symptomen/omstandigheden die problemen zijn, die duiden op potentiële of werkelijke impact op de beschikbaarheid van de service, of impact van de consumenten van de service/toepassing. Bijvoorbeeld:

Wanneer u een functie in de toepassing gebruikt, wordt de latentie van de reactietijd weergegeven, wordt er een fout geretourneerd wanneer ik iets heb geselecteerd of reageert deze niet?

Zorg ervoor dat services voldoen aan serviceovereenkomsten door het nut van de service of toepassing te meten.

Reageren: Op basis van de context van bekende problemen om te observeren en te meten, evalueert u wat in aanmerking komt als een bug, automatisch herstel of handmatige reactie vereist op basis van wat is geclassificeerd als een incident, probleem of wijziging.

Leren en verbeteren: Met deze twee onderling afhankelijke disciplines nemen providers en consumenten deel aan leercycli. Ze gebruiken bewakingsgegevens via inzichten, rapporten en werkmappen. Met deze methoden kunt u uw bewakingsconfiguratie afstemmen en optimaliseren om de doelservice continu te verbeteren. Verandering is ook belangrijk. De bewakingsconfiguratie verandert in combinatie met wijzigingen in het bedrijf, de technologie, de cloudprovider en andere services om de servicegarantie te ontwikkelen.

Als u bewakingsplannen wilt uitlijnen op strategie, gebruikt u de volgende tabel om de verschillende bewakingsscenario's te categoriseren die in meer detail optreden. Houd er rekening mee dat de vijf R's van rationalisatie die eerder tijdens de planningsfase zijn geïntroduceerd. Als u System Center Operations Manager gebruikt, zijn er hybride en cloudopties beschikbaar om uw investering te rationaliseren.

| Type | Bewakingsdoelstelling | Voorbeelddoelstelling |

|---|---|---|

| 1 | Alleen on-premises | System Center Operations Manager. Ga door met het bewaken van services, infrastructuur, netwerken van de toepassingslaag in datacenters in eigendom zonder cloudoverwegingen. |

| 2 | On-premises naar de cloud | Blijf System Center Operations Manager gebruiken en pas de Microsoft 365- en Azure-management packs toe. |

| 3 | On-premises naar/met cloud (coöperatief) waar services worden uitgevoerd in zowel de cloud als on-premises | Stel de eerste bewaking in met Azure Monitor. Verbinding maken Azure Monitor naar System Center Operations Manager of System Center Operations Manager Managed Instance (preview) en waarschuwingsbronnen, zoals Zabbix of Nagios. Implementeer azure Monitor-bewakingsagents, multihoming met System Center Operations Manager waar ze samenwerken. |

| 4 | Hybride migratie | Bewaak de migratie, bijvoorbeeld Microsoft Exchange Server naar Microsoft 365 Exchange Online. Exchange Online-servicestatus en servicegebruik, beveiliging en naleving, allemaal van Microsoft 365. U kunt System Center Operations Manager Managed Instance (preview) gebruiken. Als u System Center Operations Manager gebruikt, moet u de bewakingsuitwisseling geleidelijk buiten gebruik stellen met System Center Operations Manager totdat de migratie is voltooid. |

| 5 | Hybride voor altijd | System Center Operations Manager Managed Instance (preview), Microsoft Entra ID, Azure Monitor, Microsoft Defender voor Cloud, Intune en anderen; een reeks hulpprogramma's voor een combinatie van digitale assets. |

| 6 | Cloudeigen | Azure Monitor, Azure Policy, Microsoft Defender voor Cloud, Microsoft 365, Azure Service Health, Azure Resource Health en andere. |

| 7 | Tenants in meerdere clouds (samenvoegen) | Centraliseer de bewaking van veel tenants. Azure Lighthouse, Azure Policy, Azure Monitor en Microsoft Sentinel. |

| 8 | Ecosysteem voor meerdere clouds | Centraliseer de bewaking van verschillende cloudproviders: Microsoft, Amazon, Google en andere. |

| 9 | Providergebruiker > | Oplossingen en services bewaken als cloudprovider. |

Bewakingsvereisten formuleren

Wanneer u dit proces doorloopt, kan uw strategie laten zien dat er uiteindelijk veel te doen is. Uiteindelijk moet bewaking buiten het bedrijfsnetwerk worden uitgebreid naar apparaten en eindpunten, en verder naar de identiteits-as-beveiligingsgrens. De nieuwe rand die is gedefinieerd met cloudbewaking, is een sterke motiverende functie in tegenstelling tot een datacentrum en werkplekmentaliteit.

U kunt Azure gebruiken om alle of bepaalde aspecten van uw on-premises resources geleidelijk te beheren, zelfs voor services die on-premises blijven. U wilt ook een strategie om uw bewakingsgrenzen van verantwoordelijkheid te definiëren in overeenstemming met de strategie voor cloudimplementatie van het bedrijf, op basis van het cloudservicemodel dat uw bedrijf aanneemt. Zelfs voor services op basis van IaaS krijgt u metrische gegevens, logboeken, weergaven en waarschuwingsmogelijkheden via Azure Service Health. U kunt waarschuwingen configureren van beschikbaarheidsbewaking van uw Azure-resources met resourcestatus. Met SaaS-services, zoals Microsoft 365, is er al veel beschikbaar en moet u de juiste toegang tot portals, dashboards, analyses en waarschuwingen configureren. Vanuit het oogpunt van een service heeft een grote service met gedistribueerde onderdelen zoals Microsoft 365 Exchange Online veel doelstellingen, niet alleen de noodzaak om de status en status ervan te observeren.

| Hoofddoel | Doel en resultaat |

|---|---|

| Status- en statuscontrole | Holistisch observeren, meten, leren en verbeteren van de langetermijngarantie van de service of het onderdeel, inclusief serviceniveaus, in deze aspecten: beschikbaarheid, capaciteit, prestaties, beveiliging en naleving. Een gezond systeem, service of onderdeel is online, goed presterend, veilig en compatibel. Statuscontrole omvat logboeken en is stateful met realtime statussen en metrische gegevens. Het omvat ook trending rapporten, inzichten en trends die zijn gericht op servicegebruik. |

| Bewaking van hulpprogramma's | Bekijk, meet, leer en verbeter de kwaliteit of kwalitatieve aspecten van hoe een systeem waarde levert. Gebruikerservaring is één type gebruiksscenario voor bewaking. |

| Controleren van beveiliging | Bekijk, meet, leer en verbeter bescherming ter ondersteuning van strategie en functies voor cyberbeveiliging, zoals beveiligingsbewerkingen, identiteit en toegang, informatiebescherming, privacy, bedreigingsbeheer en naleving. Bewaken met behulp van Microsoft Defender voor Cloud en Microsoft Sentinel en Microsoft 365. |

| Kosten bewaken | Bewaak het gebruik en schat de kosten met behulp van Azure Monitor en Azure Cost Management + Billing als een nieuwe primaire doelstelling. Met de Azure Cost Management + Billing-API's kunt u kosten- en gebruiksgegevens verkennen met behulp van multidimensionale analyse. |

| Tertiaire doelstelling | Doel en resultaat |

|---|---|

| Controle van activiteiten | Bekijk, meet, leer en verbeter gebruik, beveiliging en naleving van bronnen zoals Azure-activiteitenlogboeken, auditlogboeken en het geïntegreerde Microsoft 365-auditlogboek voor gebeurtenissen op abonnementsniveau, acties op resources, activiteiten van gebruikers en beheerders, inhoud, gegevens en voor uw beveiligings- en nalevingsbehoeften in Azure en Microsoft 365. |

| Servicegebruik | Service-eigenaren willen analyses en inzichten voor het meten, leren en verbeteren van het gebruik van Azure- en Microsoft 365-services (IaaS, PaaS, SaaS) met servicegebruiksrapporten, analyses en inzichten. Zorg ervoor dat plannen toegang nodig hebben tot de beheerportals, dashboards, inzichten en rapporten. |

| Service- en resourcestatus | Bekijk de status van uw cloudresources en servicestoringen en adviezen van Microsoft om op de hoogte te blijven van incidenten en onderhoud. Neem resourcestatus op bij het bewaken van de beschikbaarheid van uw resources en waarschuwingen over wijzigingen in beschikbaarheid. |

| Capaciteits- en prestatiebewaking | Ter ondersteuning van statuscontrole is mogelijk meer diepgaande en specialisatie vereist voor uw behoeften. |

| Controle van wijzigingen en naleving | Bekijk, meet, leer en verbeter het configuratiebeheer van resources, waaronder nu beveiliging in de formulering, die wordt beïnvloed door een goed gebruik van Azure Policy om bewakingsconfiguraties te standaardiseren en beveiligingsmaatregelen af te dwingen. Logboekgegevens om te filteren op belangrijke wijzigingen die worden aangebracht in resources. |

| Identiteits- en toegangsbewaking | Bekijk, meet, leer en verbeter het gebruik en de beveiliging van Active Directory, Microsoft Entra ID en identiteitsbeheer om gebruikers, toepassingen, apparaten en andere resources te integreren, ongeacht waar ze zich bevinden. |

| Gegevensbeveiliging | Azure Information Protection omvat, afhankelijk van het plan, gebruiksanalyses die essentieel zijn voor een robuuste strategie voor gegevensbeveiliging in Azure en Microsoft. |

| Privacycontrole | Organisaties hebben te maken met groeiende privacybehoeften, waaronder bescherming van digitale activa, gegevensclassificatie en preventie van gegevensverlies om risico's op privacyschendingen en inbreuken op privacy te beperken. Microsoft 365-gegevensbeveiliging omvat bewakingsmogelijkheden die ook kunnen worden geïntegreerd met Azure Monitor. |

| Bedreigingsbeheer en geïntegreerde bedreigingsbeveiliging | De cloud brengt de afzonderlijke, traditionele rollen van beveiligingsbewaking samen met statuscontrole. Geïntegreerde bedreigingsbeveiliging omvat bijvoorbeeld bewaking om een optimale status van nul vertrouwen te versnellen. Met Microsoft Defender for Identity kunt u uw Active Directory-beveiligingssignalen integreren om geavanceerde aanvallen in hybride omgevingen te detecteren. |

Agile-oplossingsreleases

Uiteindelijk levert u bewakingsconfiguraties of oplossingen in productie. Overweeg een standaard, eenvoudige taxonomie om de communicatie met consumenten, managers en IT-bewerkingen te verbeteren. Een flexibele DevOps-benadering zorgt ervoor dat bewaking is ingesloten binnen de teams die cloudservices gaan bouwen en gebruiken. Hoewel traditioneel projectmanagement werkt, is het niet snel genoeg en wordt het meestal niet geaccepteerd als een standaardpraktijk door operationele teams.

Neem op in uw strategie en operationeel model hoe u bewakingsplannen, doelstellingen en configuraties (de oplossingen) communiceert. Bijvoorbeeld hoe u Azure Boards kunt gebruiken:

| Agile-term | Wat u moet opnemen | Voorbeelden |

|---|---|---|

| Epics | Brede bewaking, Initiatieven voor bewakingsstrategie |

Azure-cloudbewaking consolideren, Bewaking van hybride clouds, Privécloudbewaking, Kernbewakingsservice tot stand brengen |

| Functies | Individuele bewaking, Plannen en projecten |

Bewakingsvereisten, Consumenten en providers bewaken, Doelstellingen Tools Plannen |

| Gebruikersverhalen en -taken | Het eindresultaat is een bewakingsconfiguratie of -oplossing | Netwerkbewaking (bijvoorbeeld ExpressRoute), Gestandaardiseerde IaaS-VM-bewaking (bijvoorbeeld Azure Monitor voor VM's, Application Insights, Azure Policy, instellingen, beleid, rapporten, werkruimten.) |

Minimale governance instellen

Bepaal zo snel mogelijk hoe u uw investering in cloudbewaking wilt beheren. Houd er rekening mee dat Azure Monitor een tenantservice is met zichtbaarheid in beheergroepen en abonnementen en dat op rollen gebaseerd toegangsbeheer van Azure gebruikersbevoegdheden kan beperken.

Definieer wie welk toegangsniveau in Azure heeft om hun rol en verantwoordelijkheid te ondersteunen. U moet de roltoegang van lezer zo vroeg mogelijk instellen voor het bewaken van consumenten en vervolgens bepalen wie de rol Inzender heeft gekregen.

Bepaal eerst welke rollen eigenaar zijn van en beheren van resourcegroepen in Azure als onderdeel van uw governanceframework:

Bepaal of een bewakingsteam of een of meer beheerders van resources en resourcegroepen bevoorrechte toegang hebben tot de rol Controlebijdrager.

Selecteer consumenten die de rol Controlelezer moeten krijgen, die toegang tot functies in Azure Monitor mogelijk maakt en problemen in de bewakingssectie onderzoeken die bij elke Azure-resource zijn opgenomen.

Kies welke managers toegang nodig hebben tot andere Azure-lezerrollen, zoals de rol Rapportlezer.

Kortom, uw bewakingsrollen voor consumenten hebben waarschijnlijk brede toegang nodig, versus uw ontwikkelaars en systeembeheerders die alleen op rollen gebaseerde toegang tot bepaalde Azure-resources nodig hebben. Als een andere beperking moet u ervoor zorgen dat lezers geen toegang hebben tot gevoelige bewakingsgegevens, zoals beveiliging, aanmelding en activiteitenlogboeken van gebruikers.

Gereedheid vaststellen

Formuleer vroeg een gereedheidsplan om uw IT-medewerkers te helpen nieuwe vaardigheden, procedures en technieken voor cloudbewaking in Azure te gebruiken. Bekijk de richtlijnen voor gereedheid van vaardigheden.

Volgende stappen

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor