Sjablonen configureren en beheren voor Azure Information Protection

Beveiligingssjablonen, ook wel Rights Management sjablonen genoemd, zijn een groepering van door de beheerder gedefinieerde beveiligingsinstellingen voor Azure Information Protection. Deze instellingen omvatten uw gekozen gebruiksrechten voor geautoriseerde gebruikers en toegangsbeheer voor verlopen en offlinetoegang. Deze sjablonen zijn geïntegreerd met het Azure Information Protection-beleid:

Wanneer u een abonnement hebt met classificatie, labels en beveiliging (Azure Information Protection P1 of P2):

- Sjablonen die niet zijn geïntegreerd met uw labels voor uw tenant, worden weergegeven in de sectie Beveiligingssjablonen na uw labels in het deelvenster Azure Information Protection - Labels. Als u naar dit deelvenster wilt navigeren, selecteert u de menuoptie Classificatielabels>. U kunt deze sjablonen converteren naar labels of u kunt er een koppeling naar maken wanneer u de beveiliging voor uw labels configureert.

Wanneer u een abonnement hebt dat alleen beveiliging bevat (een Microsoft 365-abonnement dat de Azure Rights Management-service bevat):

- Sjablonen voor uw tenant worden weergegeven in de sectie Beveiligingssjablonen in het deelvenster Azure Information Protection - Labels. Als u naar dit deelvenster wilt navigeren, selecteert u de menuoptie Classificatielabels>. Er worden geen labels weergegeven. U ziet ook configuratie-instellingen die specifiek zijn voor classificatie en labeling, maar deze instellingen hebben geen invloed op uw sjablonen of kunnen niet worden geconfigureerd.

Als gebruikers bijvoorbeeld melden dat ze beveiligde inhoud kunnen openen, maar ze niet over de benodigde rechten beschikken, kan het probleem zijn dat de gebruiker zich niet in de juiste groep bevindt die is geconfigureerd voor een Rights Management sjabloon. Of het probleem kan zijn dat de sjabloon opnieuw moet worden geconfigureerd voor de gebruiker of groep, zoals beschreven in dit artikel.

Notitie

In sommige toepassingen en services ziet u mogelijk niet doorsturen en alleen versleutelen (Versleutelen) weergegeven als sjabloon. Dit zijn geen sjablonen die u kunt bewerken of verwijderen, maar opties die standaard worden geleverd met de Exchange-service.

Standaardsjablonen

Wanneer u uw abonnement voor Azure Information Protection of voor een Microsoft 365-abonnement met de Azure Rights Management-service verkrijgt, worden er automatisch twee standaardsjablonen voor uw tenant gemaakt. Deze sjablonen beperken de toegang tot geautoriseerde gebruikers in uw organisatie. Wanneer deze sjablonen worden gemaakt, hebben ze de machtigingen die worden vermeld in de documentatie over het configureren van gebruiksrechten voor Azure Information Protection.

Bovendien zijn de sjablonen geconfigureerd om offlinetoegang gedurende zeven dagen toe te staan en hebben ze geen vervaldatum.

Notitie

U kunt deze instellingen en de namen en beschrijvingen van de standaardsjablonen wijzigen. Deze mogelijkheid was niet mogelijk met de klassieke Azure-portal en blijft niet ondersteund voor PowerShell.

Met deze standaardsjablonen kunt u en anderen eenvoudig beginnen met het beveiligen van gevoelige gegevens van uw organisatie. Deze sjablonen kunnen worden gebruikt met Azure Information Protection labels of zelf met toepassingen en services die Rights Management sjablonen kunnen gebruiken.

U kunt ook uw eigen aangepaste sjablonen maken. Hoewel u waarschijnlijk slechts een paar sjablonen nodig hebt, kunt u in Azure maximaal 500 aangepaste sjablonen opslaan.

Rechten die beschikbaar zijn in de standaardsjablonen

De volgende tabel bevat de gebruiksrechten die worden opgenomen wanneer de standaardsjablonen worden gemaakt. De gebruiksrechten worden vermeld onder hun algemene naam.

Deze standaardsjablonen worden gemaakt wanneer uw abonnement is gekocht en de namen en gebruiksrechten kunnen worden gewijzigd in de Azure Portal en met PowerShell.

| Weergavenaam van sjabloon | Gebruiksrechten 6 oktober 2017 tot huidige datum | Gebruiksrechten vóór 6 oktober 2017 |

|---|---|---|

| <organisatienaam> - Alleen vertrouwelijke weergave of Zeer vertrouwelijk \ Alle werknemers |

Weergeven, openen, lezen; Kopiëren; Rechten weergeven; Macro's toestaan; Afdrukken; Doorsturen; Beantwoorden; Allen beantwoorden; Opslaan; Inhoud bewerken, bewerken | Weergeven, Openen, Lezen |

| <organisatienaam>- Vertrouwelijk of Vertrouwelijk \ Alle werknemers |

Weergeven, openen, lezen; Opslaan als, exporteren; Kopiëren; Rechten weergeven; Rechten wijzigen; Macro's toestaan; Afdrukken; Doorsturen; Beantwoorden; Allen beantwoorden; Opslaan; Inhoud bewerken, bewerken; Volledig beheer | Weergeven, openen, lezen; Opslaan als, exporteren; Inhoud bewerken, bewerken; Rechten weergeven; Macro's toestaan; Doorsturen; Beantwoorden; Allen beantwoorden |

Standaardsjabloonnamen

Als u onlangs uw abonnement hebt verkregen, worden uw standaardsjablonen gemaakt met de volgende namen:

Vertrouwelijk\Alle werknemers

Uiterst vertrouwelijk\Alle werknemers

Als u uw abonnement enige tijd geleden hebt verkregen, kunnen uw standaardsjablonen worden gemaakt met de volgende namen:

<organisatienaam> - Vertrouwelijk

<organisatienaam> - Alleen vertrouwelijke weergave

U kunt de naam van deze standaardsjablonen wijzigen (en opnieuw configureren) wanneer u de Azure Portal gebruikt.

Notitie

Als u uw standaardsjablonen niet ziet in het deelvenster Azure Information Protection - Labels, worden ze geconverteerd naar labels of gekoppeld aan een label. Ze bestaan nog steeds als sjablonen, maar in de Azure Portal ziet u ze als onderdeel van een labelconfiguratie met beveiligingsinstellingen voor een cloudsleutel. U kunt altijd bevestigen welke sjablonen uw tenant heeft door get-AipServiceTemplate uit te voeren vanuit de AIPService PowerShell-module.

U kunt sjablonen handmatig converteren, zoals uitgelegd in de latere sectie, als u sjablonen wilt converteren naar labels en deze desgewenst een andere naam geven. Of ze worden automatisch voor u geconverteerd als uw standaardbeleid voor Azure Information Protection onlangs is gemaakt en de Azure Rights Management-service voor uw tenant op dat moment is geactiveerd.

Sjablonen die zijn gearchiveerd, worden weergegeven als niet beschikbaar in het deelvenster Azure Information Protection - Labels. Deze sjablonen kunnen niet worden geselecteerd voor labels, maar ze kunnen worden geconverteerd naar labels.

Overwegingen voor sjablonen in Azure Portal

Voordat u deze sjablonen bewerkt of converteert naar labels, moet u rekening houden met de volgende wijzigingen en overwegingen. Vanwege implementatiewijzigingen is de volgende lijst vooral belangrijk als u eerder beheerde sjablonen in de klassieke Azure-portal hebt beheerd.

Nadat u een sjabloon hebt bewerkt of geconverteerd en het Azure Information Protection-beleid hebt opgeslagen, worden de volgende wijzigingen aangebracht in de oorspronkelijke gebruiksrechten. Indien nodig kunt u afzonderlijke gebruiksrechten toevoegen of verwijderen met behulp van de Azure Portal. Of gebruik PowerShell met de cmdlets New-AipServiceRightsDefinition en Set-AipServiceTemplateProperty .

- Macro's toestaan (algemene naam), wordt automatisch toegevoegd. Dit gebruiksrecht is vereist voor de Azure Information Protection-balk in Office-apps.

Gepubliceerde en gearchiveerde instellingen worden weergegeven als Ingeschakeld: Aan en Ingeschakeld: respectievelijk uit in het deelvenster Label . Voor sjablonen die u wilt behouden, maar die niet zichtbaar zijn voor gebruikers of services, stelt u deze sjablonen in op Ingeschakeld: Uit.

U kunt een sjabloon in de Azure Portal niet kopiëren of verwijderen. Wanneer de sjabloon wordt geconverteerd naar een label, kunt u het label zo configureren dat het gebruik van de sjabloon wordt gestopt door Niet geconfigureerd te selecteren voor de machtigingen Instellen voor documenten en e-mailberichten met deze labeloptie . Of u kunt het label verwijderen. In beide scenario's wordt de sjabloon echter niet verwijderd en blijft deze in een gearchiveerde status.

Het verwijderen van sjablonen met behulp van de PowerShell Remove-AipServiceTemplate-cmdlet is permanent. U kunt deze PowerShell-cmdlet ook gebruiken voor sjablonen die niet worden geconverteerd naar labels. Om ervoor te zorgen dat eerder beveiligde inhoud kan worden geopend en gebruikt zoals bedoeld, raden we meestal af sjablonen te verwijderen. Verwijder sjablonen alleen als u zeker weet dat ze niet zijn gebruikt om documenten of e-mailberichten in productie te beveiligen. Als voorzorgsmaatregel voordat u een sjabloon definitief verwijdert met behulp van PowerShell, kunt u overwegen de sjabloon als back-up te exporteren met behulp van de cmdlet Export-AipServiceTemplate .

Momenteel wordt de bereiksconfiguratie verwijderd als u een afdelingssjabloon bewerkt en opslaat. Het equivalent van een sjabloon met een bereik in het Azure Information Protection-beleid is een beleid met een bereik. Als u de sjabloon naar een label converteert, kunt u een bestaand bereik selecteren.

Bovendien kunt u de toepassingscompatibiliteitsinstelling voor een afdelingssjabloon niet instellen met behulp van de Azure Portal. Indien nodig kunt u deze toepassingscompatibiliteitsinstelling instellen met behulp van de cmdlet Set-AipServiceTemplateProperty en de parameter EnableInLegacyApps .

Wanneer u een sjabloon converteert of koppelt aan een label, kan deze niet meer worden gebruikt door andere labels. Bovendien wordt deze sjabloon niet meer weergegeven in de sectie Beveiligingssjablonen .

U maakt geen nieuwe sjabloon vanuit de sectie Beveiligingssjablonen . Maak in plaats daarvan een label met de instelling Beveiligen en configureer de gebruiksrechten en instellingen in het deelvenster Beveiliging . Zie Een nieuwe sjabloon maken voor volledige instructies.

De sjablonen in het Azure Information Protection-beleid configureren

Als u dat nog niet hebt gedaan, opent u een nieuw browservenster en meldt u zich aan bij Azure Portal. Navigeer vervolgens naar het deelvenster Azure Information Protection - Labels.

Bijvoorbeeld in het zoekvak voor resources, services en documenten: Startmenu gegevens typen en Azure Information Protection selecteren.

Ga naar de menuoptie Classificatielabels>: vouw in het deelvenster Azure Information Protection - Labelsbeveiligingssjablonen uit en zoek vervolgens de sjabloon die u wilt configureren.

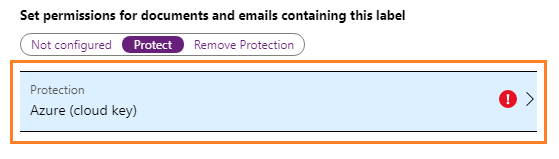

Selecteer de sjabloon en in het deelvenster Label kunt u indien nodig de naam en beschrijving van de sjabloon wijzigen door de weergavenaam en beschrijving van het label te bewerken. Selecteer vervolgens Beveiliging met een waarde van Azure (cloudsleutel) om het deelvenster Beveiliging te openen.

In het deelvenster Beveiliging kunt u de instellingen voor machtigingen, verlooptijd van inhoud en offlinetoegang wijzigen. Zie Een label configureren voor Rights Management-beveiliging voor meer informatie over het configureren van de beveiligingsinstellingen

Klik op OK om de wijzigingen te behouden en klik in het deelvenster Label op Opslaan.

Notitie

U kunt een sjabloon ook bewerken met de knop Sjabloon bewerken in het deelvenster Beveiliging als u een label hebt geconfigureerd voor het gebruik van een vooraf gedefinieerde sjabloon. Als er geen ander label wordt gebruikt, wordt de sjabloon met deze knop geconverteerd naar een label en gaat u naar stap 5. Zie de volgende sectie voor meer informatie over wat er gebeurt wanneer sjablonen worden geconverteerd naar labels.

Sjablonen converteren naar labels

Wanneer u een abonnement hebt dat classificatie, labelen en beveiliging omvat, kunt u een sjabloon converteren naar een label. Wanneer u een sjabloon converteert, blijft de oorspronkelijke sjabloon behouden, maar wordt deze in de Azure Portal weergegeven als opgenomen in een nieuw label.

Als u bijvoorbeeld een sjabloon converteert met de naam Marketing waarmee gebruiksrechten aan de groep Marketing worden toegekend, wordt deze nu in Azure Portal weergegeven als een label met de naam Marketing die dezelfde beveiligingsinstellingen heeft. Als u de beveiligingsinstellingen in dit zojuist gemaakte label wijzigt, wijzigt u deze in de sjabloon en gebruikers of services die gebruikmaken van deze sjabloon ontvangen de nieuwe beveiligingsinstellingen bij de volgende keer dat de sjabloon wordt vernieuwd.

Het is niet vereist om alle sjablonen naar labels te converteren. Wanneer u dit wel doet, worden de beveiligingsinstellingen volledig geïntegreerd met de volledige functionaliteit van de labels zodat u de instellingen niet afzonderlijk hoeft te onderhouden.

Als u een sjabloon wilt converteren naar een label, klikt u met de rechtermuisknop op de sjabloon en selecteert u Converteren naar label. U kunt ook het snelmenu gebruiken om deze optie te selecteren.

U kunt een sjabloon ook converteren naar een label wanneer u een label configureert voor beveiliging en een vooraf gedefinieerde sjabloon met behulp van de knop Sjabloon bewerken .

Wanneer u een sjabloon converteert naar een label:

De naam van de sjabloon wordt geconverteerd naar een nieuwe labelnaam en de sjabloonbeschrijving wordt geconverteerd naar de knopinfo van het label.

Als de status van de sjabloon is gepubliceerd, wordt deze instelling toegewezen aan Ingeschakeld: aan voor het label. Hierdoor wordt deze nu als dit label weergegeven voor gebruikers bij de volgende keer dat u het Azure Information Protection-beleid publiceert. Als de status van de sjabloon is gearchiveerd, wordt deze instelling toegewezen aan Ingeschakeld: Uit voor het label en wordt niet weergegeven als een beschikbaar label voor gebruikers.

De beveiligingsinstellingen blijven behouden en u kunt deze zo nodig bewerken, en ook andere labelinstellingen zoals visuele markeringen en voorwaarden toevoegen.

De oorspronkelijke sjabloon wordt niet meer weergegeven in beveiligingssjablonen en kan niet worden geselecteerd als een vooraf gedefinieerde sjabloon wanneer u beveiliging voor een label configureert. Als u deze sjabloon in de Azure Portal wilt bewerken, bewerkt u nu het label dat is gemaakt toen u de sjabloon hebt geconverteerd. De sjabloon blijft beschikbaar voor de Azure Rights Management-service en kan nog steeds worden beheerd met PowerShell-opdrachten.

Een nieuwe sjabloon maken

Sjablonen kunnen worden gemaakt met behulp van de portal of met Behulp van PowerShell.

Sjabloon maken met PowerShell

Als u een nieuwe beveiligingssjabloon wilt maken met PowerShell met de opgegeven naam, beschrijving, beleid en gewenste statusinstelling, gebruikt u de cmdlet Add-AipServiceTemplate .

Sjabloon maken met behulp van de portal

Wanneer u een nieuw label maakt met behulp van de portal met de beveiligingsinstelling van Azure (cloudsleutel),wordt met deze actie een nieuwe aangepaste sjabloon gemaakt die vervolgens toegankelijk is voor services en toepassingen die kunnen worden geïntegreerd met Rights Management sjablonen.

Selecteer in het menuOptie Classificatielabels>: selecteer een nieuw label toevoegen in het deelvenster Azure Information Protection - Labels.

Behoud in het deelvenster Label de standaardinstelling Ingeschakeld: Aan en voer vervolgens een labelnaam en beschrijving in voor de sjabloonnaam en beschrijving.

Selecteer voor Machtigingen instellen voor documenten en e-mailberichten met dit label de optie Beveiligen en vervolgens Beveiliging:

In het deelvenster Beveiliging kunt u de instellingen voor machtigingen, verlooptijd van inhoud en offlinetoegang wijzigen. Zie Een label configureren voor Rights Management-beveiliging voor meer informatie over het configureren van deze beveiligingsinstellingen

Klik op OK om de wijzigingen te behouden en klik in het deelvenster Label op Opslaan.

In het deelvenster Azure Information Protection - Labels ziet u nu dat het nieuwe label wordt weergegeven met de kolom PROTECTION om aan te geven dat deze beveiligingsinstellingen bevat. Deze beveiligingsinstellingen worden weergegeven als sjablonen voor toepassingen en services die ondersteuning bieden voor de Azure Rights Management-service.

Hoewel het label is ingeschakeld, wordt de sjabloon standaard gearchiveerd. Zodat toepassingen en services de sjabloon kunnen gebruiken om documenten en e-mailberichten te beveiligen, voltooit u de laatste stap om de sjabloon te publiceren.

Selecteer in de menuoptie Classificatiebeleid> het beleid dat de nieuwe beveiligingsinstellingen moet bevatten. Selecteer vervolgens Labels toevoegen of verwijderen. Selecteer in het deelvenster Beleid: voeg labels toe of verwijder het zojuist gemaakte label dat uw beveiligingsinstellingen bevat, selecteer OK en selecteer Vervolgens Opslaan.

Volgende stappen

Het kan maximaal 15 minuten duren voordat een computer waarop de Azure Information Protection-client wordt uitgevoerd, deze gewijzigde instellingen opgeeft. Zie het artikel op GitHub over het vernieuwen van sjablonen voor gebruikers en services voor informatie over hoe computers en services sjablonen downloaden en vernieuwen.

Zorg ervoor dat u gebruikers instructies geeft over welke sjablonen moeten worden geselecteerd als de sjabloonnaam en beschrijving niet voldoende zijn om de juiste sjabloon te kiezen.

Alles wat u in de Azure Portal kunt configureren om uw sjablonen te maken en beheren, kunt u doen met behulp van PowerShell. Daarnaast biedt PowerShell meer opties die niet beschikbaar zijn in de portal. Zie de PowerShell-referentie voor beveiligingssjablonen voor meer informatie.

Gebruik de koppelingen in de sectie Het beleid van uw organisatie configureren voor meer informatie over het configureren van uw Azure Information Protection-beleid.