Problemen in Azure RBAC oplossen

In dit artikel worden enkele veelvoorkomende oplossingen beschreven voor problemen met betrekking tot op rollen gebaseerd toegangsbeheer van Azure (Azure RBAC).

Azure-roltoewijzingen

Symptoom: optie roltoewijzing toevoegen is uitgeschakeld

U kunt geen rol toewijzen in Azure Portal op Toegangsbeheer (IAM), omdat de optie Roltoewijzing toevoegen>is uitgeschakeld

Oorzaak

U bent momenteel aangemeld met een gebruiker die niet gemachtigd is om rollen toe te wijzen in het geselecteerde bereik.

Oplossing

Controleer of u momenteel bent aangemeld met een gebruiker waaraan een rol is toegewezen die de Microsoft.Authorization/roleAssignments/write machtiging heeft, zoals op rollen gebaseerd toegangsbeheer Beheer istrator in het bereik dat u probeert toe te wijzen.

Symptoom : rollen of principals worden niet vermeld

Wanneer u probeert een rol toe te wijzen in Azure Portal, worden sommige rollen of principals niet vermeld. Op het tabblad Rol ziet u bijvoorbeeld een gereduceerde set rollen.

Of in het deelvenster Leden selecteren ziet u een gereduceerde set principals.

Oorzaak

Er zijn beperkingen voor de roltoewijzingen die u kunt toevoegen. U bent bijvoorbeeld beperkt in de rollen waaraan u rollen kunt toewijzen of beperken in de principals waaraan u rollen kunt toewijzen.

Oplossing

Bekijk de rollen die aan u zijn toegewezen. Controleer of er een voorwaarde is die de roltoewijzingen beperkt die u kunt toevoegen. Zie Azure-toegangsbeheer delegeren aan anderen voor meer informatie.

Symptoom - Kan geen rol toewijzen

U kunt geen rol toewijzen en u krijgt een foutmelding die vergelijkbaar is met de volgende:

Failed to add {securityPrincipal} as {role} for {scope} : The client '{clientName}' with object id '{objectId}' does not have authorization or an ABAC condition not fulfilled to perform action 'Microsoft.Authorization/roleAssignments/write' over scope '/subscriptions/{subscriptionId}/Microsoft.Authorization/roleAssignments/{roleAssignmentId}' or the scope is invalid. If access was recently granted, please refresh your credentials.

Oorzaak 1

U bent momenteel aangemeld met een gebruiker die niet gemachtigd is om rollen toe te wijzen in het geselecteerde bereik.

Oplossing 1

Controleer of u momenteel bent aangemeld met een gebruiker waaraan een rol is toegewezen die de Microsoft.Authorization/roleAssignments/write machtiging heeft, zoals op rollen gebaseerd toegangsbeheer Beheer istrator in het bereik dat u probeert toe te wijzen.

Oorzaak 2

Er zijn beperkingen voor de roltoewijzingen die u kunt toevoegen. U bent bijvoorbeeld beperkt in de rollen waaraan u rollen kunt toewijzen of beperken in de principals waaraan u rollen kunt toewijzen.

Oplossing 2

Bekijk de rollen die aan u zijn toegewezen. Controleer of er een voorwaarde is die de roltoewijzingen beperkt die u kunt toevoegen. Zie Azure-toegangsbeheer delegeren aan anderen voor meer informatie.

Symptoom: kan geen rol toewijzen met behulp van een service-principal met Azure CLI

U gebruikt een service-principal om rollen toe te wijzen met Azure CLI en u krijgt de volgende fout:

Insufficient privileges to complete the operation

Stel dat u bijvoorbeeld een service-principal hebt aan wie de rol Eigenaar is toegewezen en dat u de volgende roltoewijzing als service-principal wilt maken met behulp van Azure CLI:

az login --service-principal --username "SPNid" --password "password" --tenant "tenantid"

az role assignment create --assignee "userupn" --role "Contributor" --scope "/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}"

Oorzaak

Azure CLI probeert waarschijnlijk de identiteit van de toegewezen gebruiker in Microsoft Entra ID op te zoeken en de service-principal kan de Microsoft Entra-id niet standaard lezen.

Oplossing

Er zijn twee manieren om deze fout mogelijk op te lossen. De eerste manier is om de rol Adreslijstlezers toe te wijzen aan de service-principal, zodat deze gegevens in de directory kan lezen.

De tweede manier om deze fout op te lossen, is door de roltoewijzing te maken met behulp van de --assignee-object-id parameter in plaats van --assignee. Met behulp van --assignee-object-idAzure CLI wordt de Microsoft Entra-zoekactie overgeslagen. U moet de object-id ophalen van de gebruiker, groep of toepassing waaraan u de rol wilt toewijzen. Zie Azure-rollen toewijzen met behulp van Azure CLI voor meer informatie.

az role assignment create --assignee-object-id 11111111-1111-1111-1111-111111111111 --role "Contributor" --scope "/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}"

Symptoom: het toewijzen van een rol aan een nieuwe principal mislukt soms

U maakt een nieuwe gebruiker, groep of service-principal en probeert onmiddellijk een rol toe te wijzen aan die principal en de roltoewijzing mislukt soms. Er wordt een bericht weergegeven dat lijkt op de volgende fout:

PrincipalNotFound

Principal {principalId} does not exist in the directory {tenantId}. Check that you have the correct principal ID. If you are creating this principal and then immediately assigning a role, this error might be related to a replication delay. In this case, set the role assignment principalType property to a value, such as ServicePrincipal, User, or Group. See https://aka.ms/docs-principaltype

Oorzaak

De reden is waarschijnlijk een replicatievertraging. De principal wordt in één regio gemaakt; De roltoewijzing kan echter plaatsvinden in een andere regio die de principal nog niet heeft gerepliceerd.

Oplossing 1

Als u een nieuwe gebruiker of service-principal maakt met behulp van de REST API of ARM-sjabloon, stelt u de principalType eigenschap in wanneer u de roltoewijzing maakt met behulp van de roltoewijzingen - API maken .

| principalType | apiVersion |

|---|---|

User |

2020-03-01-preview of hoger |

ServicePrincipal |

2018-09-01-preview of hoger |

Zie Azure-rollen toewijzen aan een nieuwe service-principal met behulp van de REST API of Azure-rollen toewijzen aan een nieuwe service-principal met behulp Azure Resource Manager-sjablonen voor meer informatie.

Oplossing 2

Als u een nieuwe gebruiker of service-principal maakt met behulp van Azure PowerShell, stelt u de ObjectType parameter User in op of ServicePrincipal bij het maken van de roltoewijzing met behulp van New-AzRoleAssignment. Dezelfde onderliggende API-versiebeperkingen van Oplossing 1 gelden nog steeds. Zie Azure-rollen toewijzen met behulp van Azure PowerShell voor meer informatie.

Oplossing 3

Als u een nieuwe groep maakt, wacht u enkele minuten voordat u de roltoewijzing maakt.

Symptoom- Arm-sjabloonroltoewijzing retourneert de BadRequest-status

Wanneer u probeert een Bicep-bestand of ARM-sjabloon te implementeren die een rol toewijst aan een service-principal, krijgt u de volgende foutmelding:

Tenant ID, application ID, principal ID, and scope are not allowed to be updated. (code: RoleAssignmentUpdateNotPermitted)

Als u bijvoorbeeld een roltoewijzing voor een beheerde identiteit maakt, verwijdert u de beheerde identiteit en maakt u deze opnieuw, dan heeft de nieuwe beheerde identiteit een andere principal-id. Als u de roltoewijzing opnieuw probeert te implementeren en dezelfde naam voor de roltoewijzing gebruikt, mislukt de implementatie.

Oorzaak

De roltoewijzing name is niet uniek en wordt weergegeven als een update.

Roltoewijzingen worden uniek geïdentificeerd door hun naam. Dit is een GUID (Globally Unique Identifier). U kunt geen twee roltoewijzingen met dezelfde naam maken, zelfs niet in verschillende Azure-abonnementen. U kunt ook de eigenschappen van een bestaande roltoewijzing niet wijzigen.

Oplossing

Geef een idempotent unieke waarde op voor de roltoewijzing name. Het is een goed idee om een GUID te maken die het bereik, de principal-id en de rol-id samen gebruikt. Het is een goed idee om de functie te gebruiken om u te helpen bij het guid() maken van een deterministische GUID voor uw roltoewijzingsnamen, zoals in dit voorbeeld:

resource roleAssignment 'Microsoft.Authorization/roleAssignments@2020-10-01-preview' = {

name: guid(resourceGroup().id, principalId, roleDefinitionId)

properties: {

roleDefinitionId: roleDefinitionId

principalId: principalId

principalType: principalType

}

}

Zie Azure RBAC-resources maken met Bicep voor meer informatie.

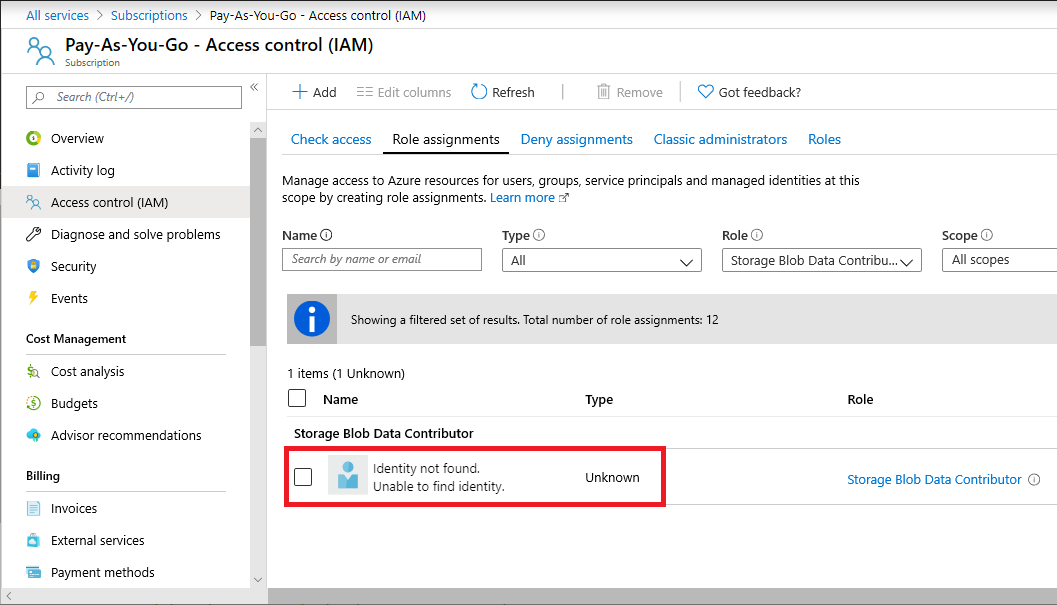

Symptoom - Roltoewijzingen met identiteit niet gevonden

In de lijst met roltoewijzingen voor Azure Portal ziet u dat de beveiligingsprincipaal (gebruiker, groep, service-principal of beheerde identiteit) wordt vermeld als Identiteit die niet is gevonden met een onbekend type.

Als u deze roltoewijzing vermeldt met behulp van Azure PowerShell, ziet u mogelijk een lege DisplayName en , of een waarde voor UnknownObjectType .SignInName Get-AzRoleAssignment retourneert bijvoorbeeld een roltoewijzing die vergelijkbaar is met de volgende uitvoer:

RoleAssignmentId : /subscriptions/11111111-1111-1111-1111-111111111111/providers/Microsoft.Authorization/roleAssignments/22222222-2222-2222-2222-222222222222

Scope : /subscriptions/11111111-1111-1111-1111-111111111111

DisplayName :

SignInName :

RoleDefinitionName : Storage Blob Data Contributor

RoleDefinitionId : ba92f5b4-2d11-453d-a403-e96b0029c9fe

ObjectId : 33333333-3333-3333-3333-333333333333

ObjectType : User

CanDelegate : False

Als u deze roltoewijzing vermeldt met behulp van Azure CLI, ziet u mogelijk een lege principalName. az role assignment list retourneert bijvoorbeeld een roltoewijzing die vergelijkbaar is met de volgende uitvoer:

{

"canDelegate": null,

"id": "/subscriptions/11111111-1111-1111-1111-111111111111/providers/Microsoft.Authorization/roleAssignments/22222222-2222-2222-2222-222222222222",

"name": "22222222-2222-2222-2222-222222222222",

"principalId": "33333333-3333-3333-3333-333333333333",

"principalName": "",

"roleDefinitionId": "/subscriptions/11111111-1111-1111-1111-111111111111/providers/Microsoft.Authorization/roleDefinitions/ba92f5b4-2d11-453d-a403-e96b0029c9fe",

"roleDefinitionName": "Storage Blob Data Contributor",

"scope": "/subscriptions/11111111-1111-1111-1111-111111111111",

"type": "Microsoft.Authorization/roleAssignments"

}

Oorzaak 1

U hebt onlangs een gebruiker uitgenodigd bij het maken van een roltoewijzing en deze beveiligingsprincipal bevindt zich nog steeds in het replicatieproces tussen regio's.

Oplossing 1

Wacht even en vernieuw de lijst met roltoewijzingen.

Oorzaak 2

U hebt een beveiligingsprincipaal verwijderd met een roltoewijzing. Als u een rol toewijst aan een beveiligingsprincipal en u deze beveiligingsprincipal later verwijdert zonder eerst de roltoewijzing te verwijderen, wordt de beveiligingsprincipal vermeld als Identiteit niet gevonden en met type Onbekend.

Oplossing 2

Het is geen probleem om deze roltoewijzingen te verlaten waarbij de beveiligingsprincipaal is verwijderd. Als u wilt, kunt u deze roltoewijzingen verwijderen met behulp van stappen die vergelijkbaar zijn met andere roltoewijzingen. Zie Azure-roltoewijzingen verwijderen voor meer informatie over het verwijderen van roltoewijzingen.

Als u in PowerShell de roltoewijzingen probeert te verwijderen met behulp van de object-id en de naam van de roldefinitie, en meer dan één roltoewijzing overeenkomt met uw parameters, krijgt u het volgende foutbericht: The provided information does not map to a role assignment In de volgende uitvoer ziet u een voorbeeld van het foutbericht:

PS C:\> Remove-AzRoleAssignment -ObjectId 33333333-3333-3333-3333-333333333333 -RoleDefinitionName "Storage Blob Data Contributor"

Remove-AzRoleAssignment : The provided information does not map to a role assignment.

At line:1 char:1

+ Remove-AzRoleAssignment -ObjectId 33333333-3333-3333-3333-333333333333 ...

+ ~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

+ CategoryInfo : CloseError: (:) [Remove-AzRoleAssignment], KeyNotFoundException

+ FullyQualifiedErrorId : Microsoft.Azure.Commands.Resources.RemoveAzureRoleAssignmentCommand

Als u dit foutbericht krijgt, moet u ook de -Scope of -ResourceGroupName parameters opgeven.

PS C:\> Remove-AzRoleAssignment -ObjectId 33333333-3333-3333-3333-333333333333 -RoleDefinitionName "Storage Blob Data Contributor" - Scope /subscriptions/11111111-1111-1111-1111-111111111111

Symptoom: kan de laatste roltoewijzing van de eigenaar niet verwijderen

U probeert de laatste roltoewijzing eigenaar voor een abonnement te verwijderen en u ziet de volgende fout:

Cannot delete the last RBAC admin assignment

Oorzaak

Het verwijderen van de laatste roltoewijzing van een eigenaar voor een abonnement wordt niet ondersteund om zwevend abonnement te voorkomen.

Oplossing

Zie Uw Azure-abonnement annuleren als u uw Azure-abonnement wilt annuleren.

Als u een globale Beheer istrator bent voor de tenant of een klassieke beheerder (Service Beheer istrator of Co-Beheer istrator) voor het abonnement, kunt u de roltoewijzing van de laatste eigenaar (of gebruikerstoegang Beheer istrator) voor het abonnement verwijderen. In dit geval is er geen beperking voor verwijdering. Als de aanroep echter afkomstig is van een andere principal, kunt u de laatste roltoewijzing van eigenaar niet verwijderen binnen het abonnementsbereik.

Symptoom: roltoewijzing wordt niet verplaatst na het verplaatsen van een resource

Oorzaak

Als u een resource verplaatst met een Azure-rol die rechtstreeks is toegewezen aan de resource (of een onderliggende resource), wordt de roltoewijzing niet verplaatst en wordt deze zwevend.

Oplossing

Nadat u een resource hebt verplaatst, moet u de roltoewijzing opnieuw maken. Uiteindelijk wordt de zwevende roltoewijzing automatisch verwijderd, maar het is een best practice om de roltoewijzing te verwijderen voordat u de resource verplaatst. Zie Resources verplaatsen naar een nieuwe resourcegroep of een nieuw abonnement voor meer informatie over het verplaatsen van resources.

Symptoom: wijzigingen in roltoewijzing worden niet gedetecteerd

U hebt onlangs een roltoewijzing toegevoegd of bijgewerkt, maar de wijzigingen worden niet gedetecteerd. Mogelijk ziet u het bericht Status: 401 (Unauthorized).

Oorzaak 1

Azure Resource Manager slaat soms configuraties en gegevens op in de cache om de prestaties te verbeteren.

Oplossing 1

Wanneer u rollen toewijst of roltoewijzingen verwijdert, kan het tot tien minuten duren voordat wijzigingen van kracht worden. Als u Azure Portal, Azure PowerShell of Azure CLI gebruikt, kunt u het vernieuwen van uw roltoewijzingswijzigingen afdwingen door u af te melden en aan te melden. Als u wijzigingen aanbrengt in de roltoewijzing met REST API-aanroepen, kunt u een vernieuwing afdwingen door uw toegangstoken te vernieuwen.

Oorzaak 2

U hebt beheerde identiteiten toegevoegd aan een groep en een rol aan die groep toegewezen. De back-endservices voor beheerde identiteiten onderhouden ongeveer 24 uur een cache per resource-URI.

Oplossing 2

Het kan enkele uren duren voordat wijzigingen in de groep of het rollidmaatschap van een beheerde identiteit van kracht worden. Zie Beperking van het gebruik van beheerde identiteiten voor autorisatie voor meer informatie.

Symptoom: wijzigingen in roltoewijzing binnen het bereik van de beheergroep worden niet gedetecteerd

U hebt onlangs een roltoewijzing toegevoegd of bijgewerkt in het bereik van de beheergroep, maar de wijzigingen worden niet gedetecteerd.

Oorzaak

Azure Resource Manager slaat soms configuraties en gegevens op in de cache om de prestaties te verbeteren.

Oplossing

Wanneer u rollen toewijst of roltoewijzingen verwijdert, kan het tot tien minuten duren voordat wijzigingen van kracht worden. Als u een ingebouwde roltoewijzing toevoegt of verwijdert voor het bereik van de beheergroep en de ingebouwde rol heeft DataActions, wordt de toegang op het gegevensvlak mogelijk enkele uren niet bijgewerkt. Dit geldt alleen voor het bereik van de beheergroep en het gegevensvlak. Aangepaste rollen met DataActions kunnen niet worden toegewezen in het bereik van de beheergroep.

Symptoom: roltoewijzingen voor wijzigingen in beheergroepen worden niet gedetecteerd

U hebt een nieuwe onderliggende beheergroep gemaakt en de roltoewijzing voor de bovenliggende beheergroep wordt niet gedetecteerd voor de onderliggende beheergroep.

Oorzaak

Azure Resource Manager slaat soms configuraties en gegevens op in de cache om de prestaties te verbeteren.

Oplossing

Het kan tot 10 minuten duren voordat de roltoewijzing van de onderliggende beheergroep van kracht wordt. Als u de Azure Portal, Azure PowerShell of Azure CLI gebruikt, kunt u het vernieuwen van de wijzigingen in uw roltoewijzing forceren door u af te melden en weer aan te melden. Als u wijzigingen aan de roltoewijzing aanroept met REST API, kunt u een vernieuwing forceren door uw toegangstoken te vernieuwen.

Symptoom: het verwijderen van roltoewijzingen met Behulp van PowerShell duurt enkele minuten

U gebruikt de opdracht Remove-AzRoleAssignment om een roltoewijzing te verwijderen. Vervolgens gebruikt u de opdracht Get-AzRoleAssignment om te controleren of de roltoewijzing is verwijderd voor een beveiligingsprincipal. Voorbeeld:

Get-AzRoleAssignment -ObjectId $securityPrincipalObject.Id

De opdracht Get-AzRoleAssignment geeft aan dat de roltoewijzing niet is verwijderd. Als u echter 5-10 minuten wacht en Get-AzRoleAssignment opnieuw uitvoert, geeft de uitvoer aan dat de roltoewijzing is verwijderd.

Oorzaak

De roltoewijzing is verwijderd. PowerShell gebruikt echter een cache bij het weergeven van roltoewijzingen om de prestaties te verbeteren. Er kan een vertraging van ongeveer 10 minuten zijn voordat de cache wordt vernieuwd.

Oplossing

In plaats van de roltoewijzingen voor een beveiligingsprincipaal weer te geven, vermeldt u alle roltoewijzingen in het abonnementsbereik en filtert u de uitvoer. Bijvoorbeeld de volgende opdracht:

$validateRemovedRoles = Get-AzRoleAssignment -ObjectId $securityPrincipalObject.Id

Kan in plaats daarvan worden vervangen door deze opdracht:

$validateRemovedRoles = Get-AzRoleAssignment -Scope /subscriptions/$subId | Where-Object -Property ObjectId -EQ $securityPrincipalObject.Id

Aangepaste rollen

Symptoom: kan een aangepaste rol niet bijwerken of verwijderen

U kunt een bestaande aangepaste rol niet bijwerken of verwijderen.

Oorzaak 1

U bent momenteel aangemeld met een gebruiker die niet gemachtigd is om aangepaste rollen bij te werken of te verwijderen.

Oplossing 1

Controleer of u momenteel bent aangemeld met een gebruiker waaraan een rol is toegewezen met de Microsoft.Authorization/roleDefinitions/write machtiging zoals Gebruikerstoegang Beheer istrator.

Oorzaak 2

De aangepaste rol bevat een abonnement in toewijsbare bereiken en dat abonnement de status Uitgeschakeld heeft.

Oplossing 2

Het uitgeschakelde abonnement opnieuw activeren en de aangepaste rol indien nodig bijwerken. Raadpleeg Een uitgeschakeld Azure-abonnement opnieuw activeren voor meer informatie.

Symptoom: kan geen aangepaste rol maken of bijwerken

Wanneer u een aangepaste rol probeert te maken of bij te werken, krijgt u een foutmelding die er ongeveer als volgt uitziet:

The client '<clientName>' with object id '<objectId>' has permission to perform action 'Microsoft.Authorization/roleDefinitions/write' on scope '/subscriptions/<subscriptionId>'; however, it does not have permission to perform action 'Microsoft.Authorization/roleDefinitions/write' on the linked scope(s)'/subscriptions/<subscriptionId1>,/subscriptions/<subscriptionId2>,/subscriptions/<subscriptionId3>' or the linked scope(s)are invalid

Oorzaak

Deze fout geeft meestal aan dat u geen machtigingen hebt voor een of meer van de toewijsbare bereiken in de aangepaste rol.

Oplossing

Probeer het volgende:

- Controleer Wie een aangepaste rol kan maken, verwijderen, bijwerken of weergeven en controleren of u gemachtigd bent om de aangepaste rol te maken of bij te werken voor alle toewijsbare bereiken.

- Als u geen machtigingen hebt, vraagt u de beheerder om u een rol toe te wijzen met de

Microsoft.Authorization/roleDefinitions/writeactie, zoals Gebruikerstoegang Beheer istrator, op het bereik van het toewijsbare bereik. - Controleer of alle toewijsbare bereiken in de aangepaste rol geldig zijn. Als dat niet het geval is, verwijdert u ongeldige toewijsbare bereiken.

Zie de zelfstudies voor aangepaste rollen met behulp van Azure Portal, Azure PowerShell of Azure CLI voor meer informatie.

Symptoom: kan een aangepaste rol niet verwijderen

U kunt een aangepaste rol niet verwijderen en het volgende foutbericht krijgen:

There are existing role assignments referencing role (code: RoleDefinitionHasAssignments)

Oorzaak

Er zijn nog steeds roltoewijzingen die de aangepaste rol gebruiken.

Oplossing

Verwijder de roltoewijzingen die gebruikmaken van de aangepaste rol en probeer de aangepaste rol opnieuw te verwijderen. Zie Roltoewijzingen zoeken om een aangepaste rol te verwijderen voor meer informatie.

Symptoom: kan niet meer dan één beheergroep toevoegen als toewijsbaar bereik

Wanneer u een aangepaste rol probeert te maken of bij te werken, kunt u niet meer dan één beheergroep toevoegen als toewijsbaar bereik.

Oorzaak

U kunt slechts één beheergroep in AssignableScopes van een aangepaste rol definiëren.

Oplossing

Definieer één beheergroep in AssignableScopes uw aangepaste rol. Zie Uw resources indelen met Azure-beheergroepen voor meer informatie over aangepaste rollen en beheergroepen.

Symptoom: kan geen gegevensacties toevoegen aan een aangepaste rol

Wanneer u een aangepaste rol probeert te maken of bij te werken, kunt u geen gegevensacties toevoegen of ziet u het volgende bericht:

You cannot add data action permissions when you have a management group as an assignable scope

Oorzaak

U probeert een aangepaste rol te maken met gegevensacties en een beheergroep als toewijsbaar bereik. Aangepaste rollen met DataActions kunnen niet worden toegewezen in het bereik van de beheergroep.

Oplossing

Maak de aangepaste rol met een of meer abonnementen als het toewijsbare bereik. Zie Uw resources indelen met Azure-beheergroepen voor meer informatie over aangepaste rollen en beheergroepen.

Toegang geweigerd of machtigingsfouten

Symptoom - Autorisatie is mislukt

Wanneer u een resource probeert te maken, wordt het volgende foutbericht weergegeven:

The client with object id does not have authorization to perform action over scope (code: AuthorizationFailed)

Oorzaak 1

U bent momenteel aangemeld met een gebruiker die geen schrijfmachtiging heeft voor de resource in het geselecteerde bereik.

Oplossing 1

Controleer of u momenteel bent aangemeld met een gebruiker waaraan een rol is toegewezen met schrijfmachtigingen voor de resource in het geselecteerde bereik. Als u bijvoorbeeld virtuele machines in een resourcegroep wilt beheren, moet u de rol Inzender voor virtuele machines toewijzen aan de resourcegroep (of bovenliggend bereik). Voor een lijst met machtigingen voor elke ingebouwde rol, raadpleegt u Ingebouwde rollen voor Azure.

Oorzaak 2

De momenteel aangemelde gebruiker heeft een roltoewijzing met de volgende criteria:

- De rol bevat een microsoft.Storage-gegevensactie

- Roltoewijzing bevat een ABAC-voorwaarde die gebruikmaakt van een GUID-vergelijkingsoperator

Oplossing 2

Op dit moment kunt u geen roltoewijzing hebben met een Microsoft.Storage-gegevensactie en een ABAC-voorwaarde die gebruikmaakt van een GUID-vergelijkingsoperator. Hier volgen een aantal opties om deze fout op te lossen:

- Als de rol een aangepaste rol is, verwijdert u gegevensacties van Microsoft.Storage

- Wijzig de voorwaarde voor roltoewijzing zodat deze geen GUID-vergelijkingsoperatoren gebruikt

Symptoom: gastgebruiker krijgt autorisatie mislukt

Wanneer een gastgebruiker toegang probeert te krijgen tot een resource, krijgt deze een foutbericht dat vergelijkbaar is met de volgende:

The client '<client>' with object id '<objectId>' does not have authorization to perform action '<action>' over scope '<scope>' or the scope is invalid.

Oorzaak

De gastgebruiker heeft geen machtigingen voor de resource in het geselecteerde bereik.

Oplossing

Controleer of aan de gastgebruiker een rol is toegewezen met minimaal bevoegde machtigingen voor de resource in het geselecteerde bereik. Wijs Azure-rollen toe aan externe gebruikers met behulp van Azure Portal voor meer informatie.

Symptoom: kan geen ondersteuningsaanvraag maken

Wanneer u probeert een ondersteuningsticket te maken of bij te werken, wordt het volgende foutbericht weergegeven:

You don't have permission to create a support request

Oorzaak

U bent momenteel aangemeld met een gebruiker die niet gemachtigd is voor het maken van ondersteuningsaanvragen.

Oplossing

Controleer of u momenteel bent aangemeld met een gebruiker waaraan een rol is toegewezen die de Microsoft.Support/supportTickets/write machtiging heeft, zoals Inzender voor ondersteuningsaanvragen.

Azure-functies zijn uitgeschakeld

Symptoom: sommige web-app-functies zijn uitgeschakeld

Een gebruiker heeft leestoegang tot een web-app en sommige functies zijn uitgeschakeld.

Oorzaak

Als u een gebruiker leestoegang verleent tot een web-app, zijn sommige functies uitgeschakeld die u mogelijk niet verwacht. De volgende beheermogelijkheden vereisen schrijftoegang tot een web-app en zijn niet beschikbaar in een alleen-lezen scenario.

- Opdrachten (zoals starten, stoppen, etc.)

- Instellingen wijzigen zoals algemene configuratie, schaalinstellingen, back-upinstellingen en bewakingsinstellingen

- Toegang tot publicatiereferenties en andere geheimen, zoals app-instellingen en verbindingsreeksen

- Streaminglogboeken

- Configuratie van resourcelogboeken

- Console (opdrachtprompt)

- Actieve en recente implementaties (voor continue implementatie van lokale Git)

- Geschatte uitgaven

- Webtests

- Virtueel netwerk (alleen zichtbaar voor een lezer als een virtueel netwerk eerder is geconfigureerd door een gebruiker met schrijftoegang).

Oplossing

Wijs de inzender of een andere ingebouwde Azure-rol toe met schrijfmachtigingen voor de web-app.

Symptoom: sommige webresources voor web-apps zijn uitgeschakeld

Een gebruiker heeft schrijftoegang tot een web-app en sommige functies zijn uitgeschakeld.

Oorzaak

Web-apps worden gecompliceerd door de aanwezigheid van een paar verschillende resources die een wisselwerking met elkaar hebben. Hier volgt een typische resourcegroep met een aantal websites:

Als u iemand alleen toegang verleent tot de web-app, is een groot deel van de functionaliteit op de blade van de website in Azure Portal uitgeschakeld.

Voor deze items is schrijftoegang tot het App Service-plan vereist dat overeenkomt met uw website:

- De prijscategorie van de web-app weergeven (gratis of standaard)

- Schaalconfiguratie (aantal exemplaren, grootte van virtuele machines, instellingen voor automatisch schalen)

- Quota (opslag, bandbreedte, CPU)

Voor deze items is schrijftoegang vereist tot de hele resourcegroep die uw website bevat:

- TLS/SSL-certificaten en -bindingen (TLS/SSL-certificaten kunnen worden gedeeld tussen sites in dezelfde resourcegroep en geografische locatie)

- Waarschuwingsregels

- Instellingen voor automatisch schalen

- Application Insights-onderdelen

- Webtests

Oplossing

Wijs een ingebouwde Azure-rol toe met schrijfmachtigingen voor het App Service-plan of de resourcegroep.

Symptoom: sommige functies van virtuele machines zijn uitgeschakeld

Een gebruiker heeft toegang tot een virtuele machine en sommige functies zijn uitgeschakeld.

Oorzaak

Net als bij web-apps vereisen sommige functies op de blade van de virtuele machine schrijftoegang tot de virtuele machine of andere resources in de resourcegroep.

Virtuele machines zijn gerelateerd aan domeinnamen, virtuele netwerken, opslagaccounts en waarschuwingsregels.

Voor deze items is schrijftoegang tot de virtuele machine vereist:

- Eindpunten

- IP-adressen

- Disks

- Uitbreidingen

Deze vereisen schrijftoegang tot zowel de virtuele machine als de resourcegroep (samen met de domeinnaam) waarin deze zich bevindt:

- Beschikbaarheidsset

- Set met gelijke taakverdeling

- Waarschuwingsregels

Als u geen toegang hebt tot een van deze tegels, vraagt u de beheerder om toegang als Inzender voor de resourcegroep.

Oplossing

Wijs een ingebouwde Azure-rol toe met schrijfmachtigingen voor de virtuele machine of resourcegroep.

Symptoom: sommige functie-app-functies zijn uitgeschakeld

Een gebruiker heeft toegang tot een functie-app en sommige functies zijn uitgeschakeld. Ze kunnen bijvoorbeeld op het tabblad Platformfuncties klikken en vervolgens op Alle instellingen klikken om bepaalde instellingen weer te geven die betrekking hebben op een functie-app (vergelijkbaar met een web-app), maar ze kunnen geen van deze instellingen wijzigen.

Oorzaak

Sommige functies van Azure Functions vereisen schrijftoegang. Als een gebruiker bijvoorbeeld de rol Lezer heeft toegewezen, kunnen ze de functies in een functie-app niet weergeven. De portal wordt weergegeven (geen toegang).

Oplossing

Wijs een ingebouwde Azure-rol toe met schrijfmachtigingen voor de functie-app of resourcegroep.

Een abonnement overdragen naar een andere map

Symptoom: alle roltoewijzingen worden verwijderd na het overdragen van een abonnement

Oorzaak

Wanneer u een Azure-abonnement overdraagt naar een andere Microsoft Entra-directory, worden alle roltoewijzingen definitief verwijderd uit de Microsoft Entra-bronmap en worden ze niet gemigreerd naar de Microsoft Entra-doelmap.

Oplossing

U moet uw roltoewijzingen opnieuw maken in de doeldirectory. U moet ook handmatig beheerde identiteiten voor Azure-resources opnieuw maken. Zie Een Azure-abonnement overdragen naar een andere Microsoft Entra-directory en veelgestelde vragen en bekende problemen met beheerde identiteiten voor meer informatie.

Symptoom: kan geen toegang krijgen tot het abonnement nadat een abonnement is overgedragen

Oplossing

Als u een Microsoft Entra Global Beheer istrator bent en u geen toegang hebt tot een abonnement nadat het is overgedragen tussen mappen, gebruikt u de wisselknop Toegangsbeheer voor Azure-resources om uw toegang tijdelijk te verhogen om toegang tot het abonnement te krijgen.

Klassieke abonnementsbeheerders

Belangrijk

Klassieke resources en klassieke beheerders worden op 31 augustus 2024 buiten gebruik gesteld. Vanaf 3 april 2024 kunt u geen nieuwe co-Beheer istrators toevoegen. Deze datum is onlangs verlengd. Verwijder overbodige co-Beheer istrators en gebruik Azure RBAC voor gedetailleerd toegangsbeheer.

Ga voor meer informatie naar Klassieke abonnementsbeheerders van Azure.