Een VPN-client configureren voor punt-naar-site: RADIUS - certificaatverificatie

Als u verbinding wilt maken met een virtueel netwerk via punt-naar-site (P2S), moet u het clientapparaat configureren waarmee u verbinding maakt. Dit artikel helpt u bij het maken en installeren van de VPN-clientconfiguratie voor RADIUS-certificaatverificatie.

Wanneer u RADIUS-verificatie gebruikt, zijn er meerdere verificatie-instructies: certificaatverificatie, wachtwoordverificatie en andere verificatiemethoden en protocollen. De configuratie van de VPN-client verschilt voor elk type verificatie. Als u een VPN-client wilt configureren, gebruikt u clientconfiguratiebestanden die de vereiste instellingen bevatten.

Notitie

Vanaf 1 juli 2018 is ondersteuning voor TLS 1.0 en 1.1 uit Azure VPN Gateway verwijderd. VPN Gateway ondersteunt alleen TLS 1.2. Alleen punt-naar-site-verbindingen worden beïnvloed; site-naar-site-verbindingen worden niet beïnvloed. Als u TLS gebruikt voor punt-naar-site-VPN's op Windows 10 of latere clients, hoeft u geen actie te ondernemen. Als u TLS gebruikt voor punt-naar-site-verbindingen in Windows 7 en Windows 8-clients, raadpleegt u de veelgestelde vragen over VPN Gateway voor update-instructies.

Werkstroom

De configuratiewerkstroom voor P2S RADIUS-verificatie is als volgt:

Haal de CONFIGURATIE van de VPN-client op voor de verificatieoptie van uw keuze en gebruik deze om de VPN-client in te stellen (dit artikel).

Belangrijk

Als er wijzigingen zijn aangebracht in de punt-naar-site-VPN-configuratie nadat u het configuratieprofiel voor de VPN-client hebt gegenereerd, zoals het VPN-protocoltype of verificatietype, moet u een nieuwe VPN-clientconfiguratie genereren en installeren op de apparaten van uw gebruikers.

U kunt VPN-clientconfiguratiebestanden maken voor RADIUS-certificaatverificatie die gebruikmaakt van het EAP-TLS-protocol. Normaal gesproken wordt een door de onderneming uitgegeven certificaat gebruikt om een gebruiker voor VPN te verifiëren. Zorg ervoor dat alle verbindende gebruikers een certificaat op hun apparaten hebben geïnstalleerd en dat uw RADIUS-server het certificaat kan valideren.

In de opdrachten -AuthenticationMethod is EapTls. Tijdens certificaatverificatie valideert de client de RADIUS-server door het certificaat te valideren. -RadiusRootCert is het CER-bestand dat het basiscertificaat bevat dat wordt gebruikt om de RADIUS-server te valideren.

Voor elk VPN-clientapparaat is een geïnstalleerd clientcertificaat vereist. Soms heeft een Windows-apparaat meerdere clientcertificaten. Tijdens de verificatie kan dit resulteren in een pop-updialoogvenster met alle certificaten. De gebruiker moet vervolgens het certificaat kiezen dat moet worden gebruikt. Het juiste certificaat kan worden gefilterd door het basiscertificaat op te geven waaraan het clientcertificaat moet worden gekoppeld.

-ClientRootCert is het CER-bestand dat het basiscertificaat bevat. Het is een optionele parameter. Als het apparaat waarmee u verbinding wilt maken slechts één clientcertificaat heeft, hoeft u deze parameter niet op te geven.

Configuratiebestanden voor VPN-client genereren

U kunt de CONFIGURATIEbestanden van de VPN-client genereren met behulp van de Azure Portal of met behulp van Azure PowerShell.

Azure Portal

Navigeer naar de gateway van het virtuele netwerk.

Klik op Punt-naar-site-configuratie.

Klik op VPN-client downloaden.

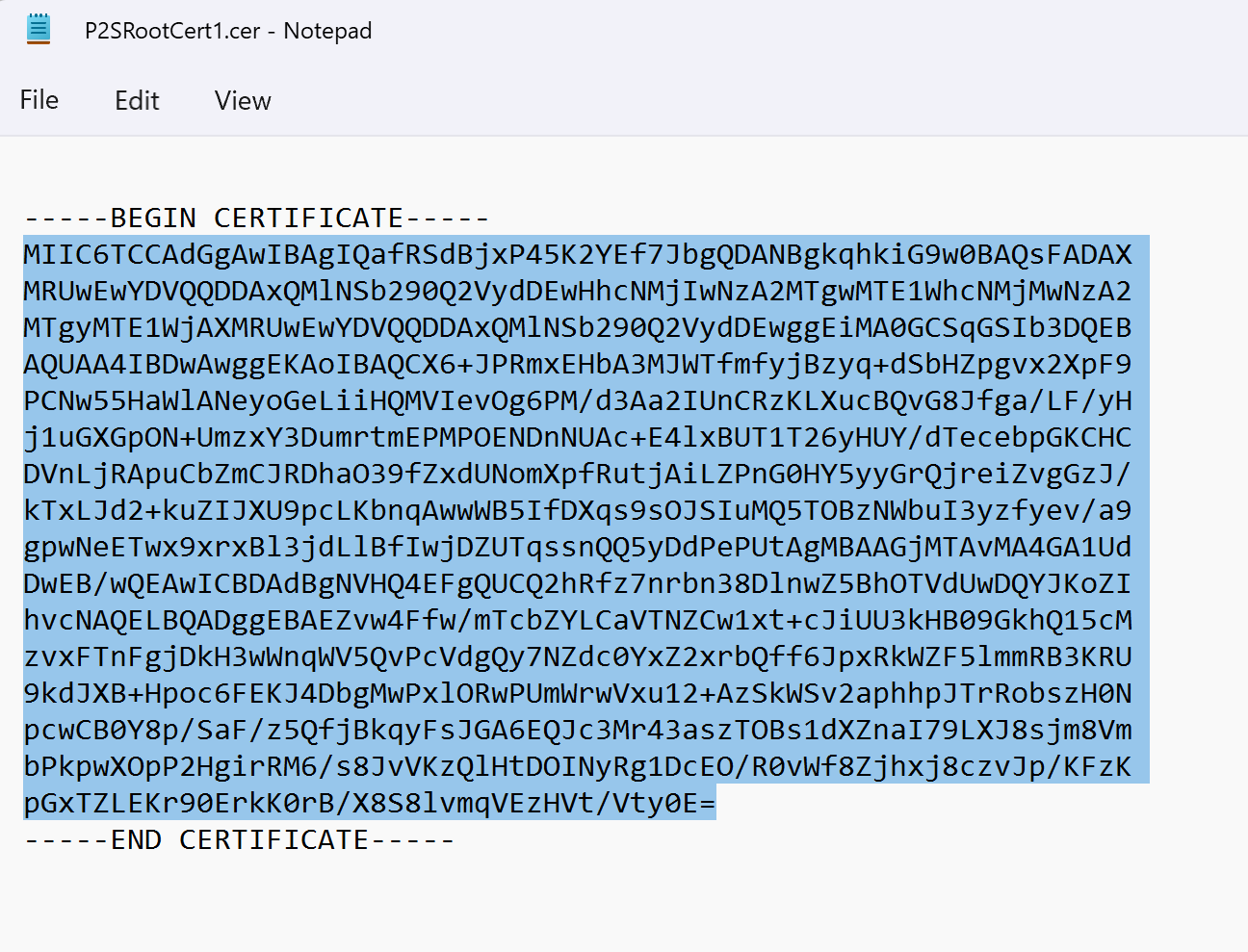

Selecteer de client en vul de gevraagde gegevens in. Afhankelijk van de configuratie wordt u mogelijk gevraagd het Radius-basiscertificaat te uploaden naar de portal. Exporteer het certificaat in de vereiste Base-64 gecodeerde X.509 (. CER) opmaken en openen met een teksteditor, zoals Kladblok. U ziet tekst die lijkt op het volgende voorbeeld. De sectie die blauw is gemarkeerd, bevat de informatie die u kopieert en uploadt naar Azure.

Als uw bestand er niet uitziet zoals in het voorbeeld, betekent dit meestal dat u het niet hebt geëxporteerd met behulp van de base-64 gecodeerde X.509(. CER)-indeling. Als u een andere teksteditor dan Kladblok gebruikt, moet u er bovendien rekening mee houden dat sommige editors onbedoelde opmaak op de achtergrond kunnen introduceren. Dit kan problemen veroorzaken bij het uploaden van de tekst van dit certificaat naar Azure.

Klik op Downloaden om het .zip-bestand te genereren.

Het .zip-bestand wordt gedownload, meestal naar de map Downloads.

Azure PowerShell

Genereer configuratiebestanden voor VPN-client voor gebruik met certificaatverificatie. U kunt de configuratiebestanden van de VPN-client genereren met behulp van de volgende opdracht:

New-AzVpnClientConfiguration -ResourceGroupName "TestRG" -Name "VNet1GW" -AuthenticationMethod "EapTls" -RadiusRootCert <full path name of .cer file containing the RADIUS root> -ClientRootCert <full path name of .cer file containing the client root> | fl

Als u de opdracht uitvoert, wordt een koppeling geretourneerd. Kopieer en plak de koppeling in een webbrowser om VpnClientConfiguration.zip te downloaden. Pak het bestand uit om de volgende mappen weer te geven:

- WindowsAmd64 en WindowsX86: deze mappen bevatten respectievelijk de 64-bits en 32-bits installatiepakketten van Windows.

- GenericDevice: deze map bevat algemene informatie die wordt gebruikt om uw eigen VPN-clientconfiguratie te maken.

Als u al clientconfiguratiebestanden hebt gemaakt, kunt u deze ophalen met behulp van de Get-AzVpnClientConfiguration cmdlet. Maar als u wijzigingen aanbrengt in uw P2S VPN-configuratie, zoals het VPN-protocoltype of verificatietype, wordt de configuratie niet automatisch bijgewerkt. U moet de New-AzVpnClientConfiguration cmdlet uitvoeren om een nieuwe configuratiedownload te maken.

Gebruik de volgende opdracht om eerder gegenereerde clientconfiguratiebestanden op te halen:

Get-AzVpnClientConfiguration -ResourceGroupName "TestRG" -Name "VNet1GW" | fl

Systeemeigen VPN-client van Windows

U kunt de systeemeigen VPN-client gebruiken als u IKEv2 of SSTP hebt geconfigureerd.

Selecteer een configuratiepakket en installeer het op het clientapparaat. Voor een 64-bits processorarchitectuur kiest u het installatiepakket VpnClientSetupAmd64 . Voor een 32-bits processorarchitectuur kiest u het installatiepakket VpnClientSetupX86 . Als u een SmartScreen-pop-up ziet, selecteert u Meer informatie>Toch uitvoeren. U kunt het pakket ook opslaan en op andere clientcomputers installeren.

Elke client vereist een clientcertificaat voor verificatie. Installeer het clientcertificaat. Zie Clientcertificaten voor punt-naar-site voor meer informatie over clientcertificaten. Zie Een certificaat installeren op Windows-clients als u een gegenereerd certificaat wilt installeren.

Blader op de clientcomputer naar Netwerkinstellingen en selecteer VPN. De VPN-verbinding bevat de naam van het virtuele netwerk waarmee verbinding wordt gemaakt.

Systeemeigen VPN-client voor Mac (macOS)

U moet een afzonderlijk profiel maken voor elk Mac-apparaat dat verbinding maakt met het virtuele Azure-netwerk. Dit komt doordat voor deze apparaten het gebruikerscertificaat voor verificatie moet worden opgegeven in het profiel. Bovendien kunt u de systeemeigen VPN-client van macOS alleen gebruiken als u het tunneltype IKEv2 in uw configuratie hebt opgenomen. De map Algemeen bevat alle informatie die nodig is om een profiel te maken:

- VpnSettings.xml bevat belangrijke instellingen, zoals serveradres en tunneltype.

- VpnServerRoot.cer bevat het basiscertificaat dat is vereist voor het valideren van de VPN-gateway tijdens het instellen van de P2S-verbinding.

- RadiusServerRoot.cer bevat het basiscertificaat dat is vereist voor het valideren van de RADIUS-server tijdens de verificatie.

Gebruik de volgende stappen om de systeemeigen VPN-client op een Mac te configureren voor certificaatverificatie:

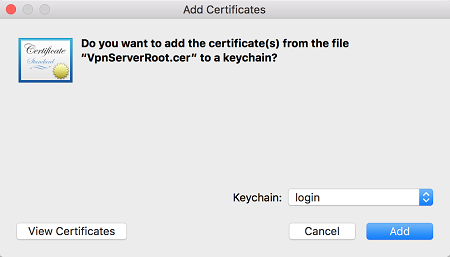

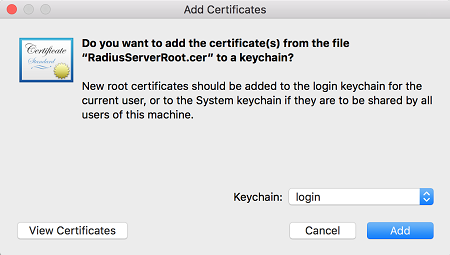

Importeer de basiscertificaten VpnServerRoot en RadiusServerRoot op uw Mac. Kopieer elk bestand naar uw Mac, dubbelklik erop en selecteer vervolgens Toevoegen.

Elke client vereist een clientcertificaat voor verificatie. Installeer het clientcertificaat op het clientapparaat.

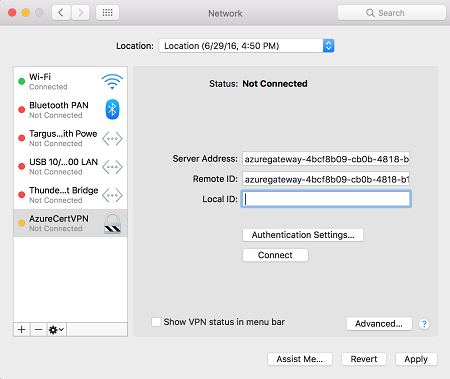

Open het dialoogvenster Netwerk onder Netwerkvoorkeuren. Selecteer + om een nieuw VPN-clientverbindingsprofiel te maken voor een P2S-verbinding met het virtuele Azure-netwerk.

De waarde interface is VPN en de waarde vpn-type is IKEv2. Geef een naam op voor het profiel in het vak Servicenaam en selecteer vervolgens Maken om het vpn-clientverbindingsprofiel te maken.

Kopieer in de map Algemeen vanuit het VpnSettings.xml-bestand de tagwaarde VpnServer . Plak deze waarde in de vakken Serveradres en Externe id van het profiel. Laat het vak Lokale id leeg.

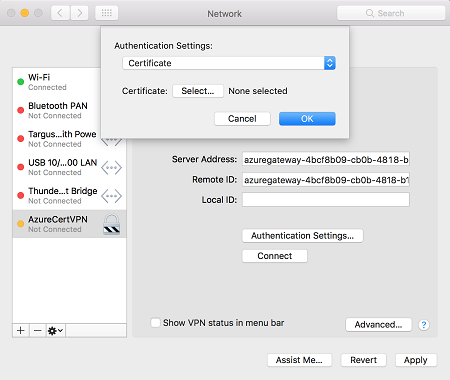

Selecteer Verificatie-instellingen en selecteer Certificaat.

Klik op Selecteren om het certificaat te kiezen dat u wilt gebruiken voor verificatie.

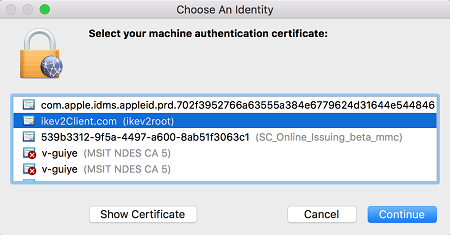

Kies Een identiteit geeft een lijst met certificaten weer waaruit u kunt kiezen. Selecteer het juiste certificaat en selecteer vervolgens Doorgaan.

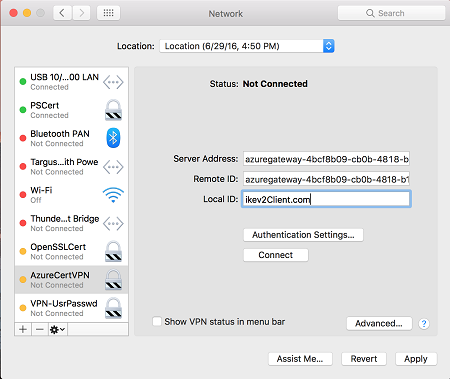

Geef in het vak Lokale id de naam van het certificaat op (uit stap 6). In dit voorbeeld is dit ikev2Client.com. Selecteer vervolgens de knop Toepassen om de wijzigingen op te slaan.

Selecteer toepassen in het dialoogvenster Netwerk om alle wijzigingen op te slaan. Selecteer vervolgens Verbinding maken om de P2S-verbinding met het virtuele Azure-netwerk te starten.

Volgende stappen

Ga terug naar het artikel om uw P2S-configuratie te voltooien.

Zie Problemen met punt-naar-site-verbindingen in Azure oplossen voor informatie over het oplossen van problemen met P2S.