Een VPN-client configureren voor punt-naar-site: RADIUS - wachtwoordverificatie

Als u verbinding wilt maken met een virtueel netwerk via punt-naar-site (P2S), moet u het clientapparaat configureren waarmee u verbinding maakt. U kunt P2S VPN-verbindingen maken vanaf Windows-, macOS- en Linux-clientapparaten. Dit artikel helpt u bij het maken en installeren van de VPN-clientconfiguratie voor RADIUS-verificatie met gebruikersnaam en wachtwoord.

Wanneer u RADIUS-verificatie gebruikt, zijn er meerdere verificatie-instructies: certificaatverificatie, wachtwoordverificatie en andere verificatiemethoden en protocollen. De configuratie van de VPN-client verschilt voor elk type verificatie. Als u een VPN-client wilt configureren, gebruikt u clientconfiguratiebestanden die de vereiste instellingen bevatten.

Notitie

Vanaf 1 juli 2018 is ondersteuning voor TLS 1.0 en 1.1 uit Azure VPN Gateway verwijderd. VPN Gateway ondersteunt alleen TLS 1.2. Alleen punt-naar-site-verbindingen worden beïnvloed; site-naar-site-verbindingen worden niet beïnvloed. Als u TLS gebruikt voor punt-naar-site-VPN's op Windows 10- of hoger-clients, hoeft u geen actie te ondernemen. Als u TLS gebruikt voor punt-naar-site-verbindingen op Windows 7- en Windows 8-clients, raadpleegt u de veelgestelde vragen over VPN Gateway voor update-instructies.

Workflow

De configuratiewerkstroom voor P2S RADIUS-verificatie is als volgt:

- Stel de Azure VPN-gateway in voor P2S-connectiviteit.

- Stel uw RADIUS-server in voor verificatie.

- Haal de VPN-clientconfiguratie op voor de verificatieoptie van uw keuze en gebruik deze om de VPN-client in te stellen (dit artikel).

- Voltooi uw P2S-configuratie en maak verbinding.

Belangrijk

Als er wijzigingen zijn aangebracht in de punt-naar-site-VPN-configuratie nadat u het configuratieprofiel voor de VPN-client hebt gegenereerd, zoals het type VPN-protocol of het verificatietype, moet u een nieuwe VPN-clientconfiguratie genereren en installeren op de apparaten van uw gebruikers.

U kunt verificatie met gebruikersnaam en wachtwoord configureren voor het gebruik van Active Directory of niet van Active Directory. Zorg er in beide scenario's voor dat alle gebruikers die verbinding maken, referenties voor gebruikersnaam en wachtwoord hebben die kunnen worden geverifieerd via RADIUS.

Wanneer u verificatie van gebruikersnaam/wachtwoord configureert, kunt u alleen een configuratie maken voor het EAP-MSCHAPv2-protocol voor gebruikersnaam/wachtwoordverificatie. In de opdrachten -AuthenticationMethod is EapMSChapv2.

VPN-clientconfiguratiebestanden genereren

U kunt de configuratiebestanden van de VPN-client genereren met behulp van De Azure-portal of met behulp van Azure PowerShell.

Azure Portal

- Navigeer naar de gateway van het virtuele netwerk.

- Klik op Punt-naar-site-configuratie.

- Klik op VPN-client downloaden.

- Selecteer de client en vul alle gevraagde gegevens in.

- Klik op Downloaden om het .zip-bestand te genereren.

- Het .zip-bestand wordt meestal naar de map Downloads gedownload.

Azure PowerShell

Genereer configuratiebestanden voor VPN-clients voor gebruik met verificatie via gebruikersnaam en wachtwoord. U kunt de configuratiebestanden van de VPN-client genereren met behulp van de volgende opdracht:

New-AzVpnClientConfiguration -ResourceGroupName "TestRG" -Name "VNet1GW" -AuthenticationMethod "EapMSChapv2"

Als u de opdracht uitvoert, wordt een koppeling geretourneerd. Kopieer en plak de koppeling naar een webbrowser om VpnClientConfiguration.zip te downloaden. Pak het bestand uit om de volgende mappen weer te geven:

- WindowsAmd64 en WindowsX86: deze mappen bevatten respectievelijk de windows 64-bits en 32-bits installatiepakketten.

- Algemeen: Deze map bevat algemene informatie die u gebruikt om uw eigen VPN-clientconfiguratie te maken. U hebt deze map niet nodig voor configuraties voor gebruikersnaam/wachtwoordverificatie.

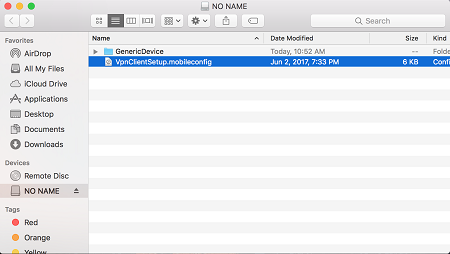

- Mac: Als u IKEv2 hebt geconfigureerd toen u de gateway voor het virtuele netwerk maakte, ziet u een map met de naam Mac die een mobileconfig-bestand bevat. U gebruikt dit bestand om Mac-clients te configureren.

Als u al clientconfiguratiebestanden hebt gemaakt, kunt u deze ophalen met behulp van de Get-AzVpnClientConfiguration cmdlet. Maar als u wijzigingen aanbrengt in uw P2S VPN-configuratie, zoals het type VPN-protocol of verificatietype, wordt de configuratie niet automatisch bijgewerkt. U moet de New-AzVpnClientConfiguration cmdlet uitvoeren om een nieuwe configuratiedownload te maken.

Gebruik de volgende opdracht om eerder gegenereerde clientconfiguratiebestanden op te halen:

Get-AzVpnClientConfiguration -ResourceGroupName "TestRG" -Name "VNet1GW"

Windows VPN-client

U kunt hetzelfde VPN-clientconfiguratiepakket op elke Windows-clientcomputer gebruiken, zolang de versie overeenkomt met de architectuur voor de client. Zie de veelgestelde vragen voor de lijst met ondersteunde clientbesturingssystemen.

Gebruik de volgende stappen om de systeemeigen Windows VPN-client te configureren voor certificaatverificatie:

Selecteer de VPN-clientconfiguratiebestanden die overeenkomen met de architectuur van de Windows-computer. Kies voor een 64-bits processorarchitectuur het installatiepakket VpnClientSetupAmd64 . Kies voor een 32-bits processorarchitectuur het installatiepakket VpnClientSetupX86 .

Dubbelklik op het pakket om het pakket te installeren. Als u een SmartScreen-pop-upvenster ziet, selecteert u toch Meer informatie>uitvoeren.

Blader op de clientcomputer naar Netwerk Instellingen en selecteer VPN. De VPN-verbinding bevat de naam van het virtuele netwerk waarmee verbinding wordt gemaakt.

Vpn-client voor Mac (macOS)

Selecteer het mobileconfig-bestand VpnClientSetup en verzend het naar elk van de gebruikers. U kunt e-mail of een andere methode gebruiken.

Zoek het mobileconfig-bestand op de Mac.

Optionele stap: als u een aangepaste DNS wilt opgeven, voegt u de volgende regels toe aan het mobileconfig-bestand :

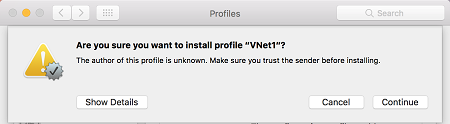

<key>DNS</key> <dict> <key>ServerAddresses</key> <array> <string>10.0.0.132</string> </array> <key>SupplementalMatchDomains</key> <array> <string>TestDomain.com</string> </array> </dict>Dubbelklik op het profiel om het te installeren en selecteer Doorgaan. De profielnaam is hetzelfde als de naam van uw virtuele netwerk.

Selecteer Doorgaan om de afzender van het profiel te vertrouwen en ga door met de installatie.

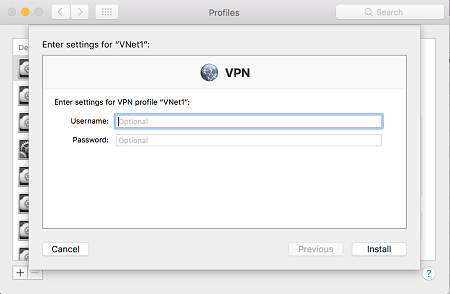

Tijdens de profielinstallatie kunt u de gebruikersnaam en het wachtwoord voor VPN-verificatie opgeven. Het is niet verplicht om deze gegevens in te voeren. Als u dit doet, worden de gegevens opgeslagen en automatisch gebruikt wanneer u een verbinding initieert. Selecteer Installeren om door te gaan.

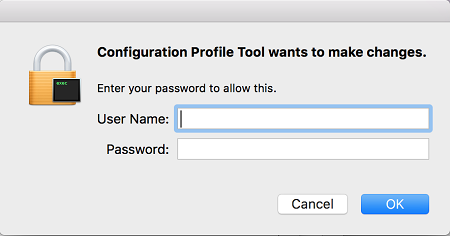

Voer een gebruikersnaam en wachtwoord in voor de bevoegdheden die vereist zijn om het profiel op uw computer te installeren. Selecteer OK.

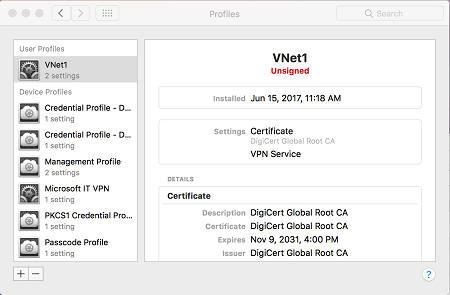

Nadat het profiel is geïnstalleerd, is het zichtbaar in het dialoogvenster Profielen . U kunt dit dialoogvenster ook later openen vanuit systeemvoorkeuren.

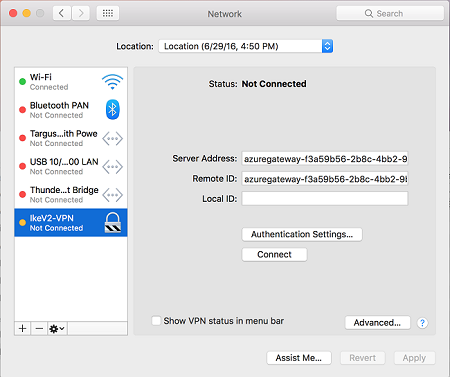

Als u toegang wilt krijgen tot de VPN-verbinding, opent u het dialoogvenster Netwerk vanuit systeemvoorkeuren.

De VPN-verbinding wordt weergegeven als IkeV2-VPN. U kunt de naam wijzigen door het mobileconfig-bestand bij te werken.

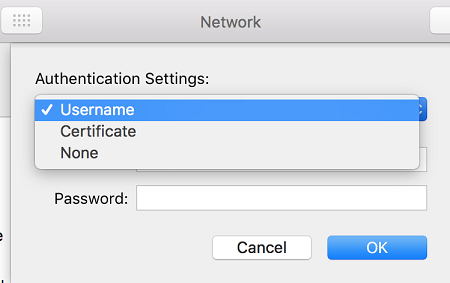

Selecteer Verificatie Instellingen. Selecteer Gebruikersnaam in de lijst en voer uw referenties in. Als u de referenties eerder hebt ingevoerd, wordt gebruikersnaam automatisch gekozen in de lijst en worden de gebruikersnaam en het wachtwoord vooraf ingevuld. Selecteer OK om de instellingen op te slaan.

Selecteer Toepassen in het dialoogvenster Netwerk om de wijzigingen op te slaan. Selecteer Verbinding maken om de verbinding te starten.

Linux VPN-client - strongSwan

De volgende instructies zijn gemaakt via strongSwan 5.5.1 op Ubuntu 17.0.4. De werkelijke schermen kunnen afwijken, afhankelijk van uw versie van Linux en strongSwan.

Open de Terminal om strongSwan en de netwerkbeheerder te installeren door de opdracht in het voorbeeld uit te voeren. Als u een fout krijgt die is gerelateerd aan

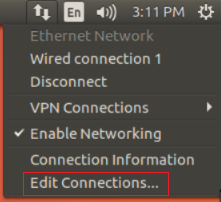

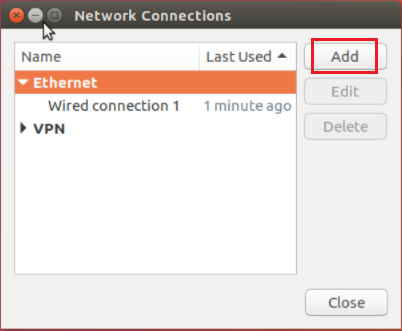

libcharon-extra-plugins, vervangt u deze doorstrongswan-plugin-eap-mschapv2.sudo apt-get install strongswan libcharon-extra-plugins moreutils iptables-persistent network-manager-strongswanSelecteer het pictogram Netwerkbeheer (pijl-omhoog/pijl-omlaag) en selecteer Verbinding maken ions bewerken.

Selecteer de knop Toevoegen om een nieuwe verbinding te maken.

Selecteer IPsec/IKEv2 (strongswan) in de vervolgkeuzelijst en selecteer vervolgens Maken. In deze stap kunt u de naam van uw verbinding wijzigen.

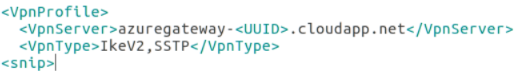

Open het Vpn Instellingen.xml-bestand in de algemene map van de gedownloade clientconfiguratiebestanden. Zoek de tag met de aangeroepen

VpnServeren kopieer de naam, beginnend metazuregatewayen eindigend met.cloudapp.net.Plak deze naam in het veld Adres van uw nieuwe VPN-verbinding in de sectie Gateway . Selecteer vervolgens het mappictogram aan het einde van het veld Certificaat , blader naar de map Algemeen en selecteer het VpnServerRoot-bestand .

Selecteer in de sectie Client van de verbinding EAP voor verificatie en voer uw gebruikersnaam en wachtwoord in. Mogelijk moet u het vergrendelingspictogram aan de rechterkant selecteren om deze informatie op te slaan. Selecteer vervolgens Opslaan.

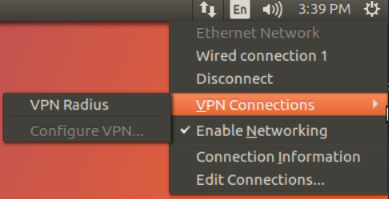

Selecteer het pictogram Netwerkbeheer (pijl-omhoog/pijl-omlaag) en beweeg de muisaanwijzer over VPN-Verbinding maken ions. U ziet de VPN-verbinding die u hebt gemaakt. Als u de verbinding wilt initiëren, selecteert u deze.

Aanvullende stappen voor virtuele Azure-machine

Als u de procedure uitvoert op een virtuele Azure-machine waarop Linux wordt uitgevoerd, zijn er extra stappen die u moet uitvoeren.

Bewerk het bestand /etc/netplan/50-cloud-init.yaml om de volgende parameter voor de interface op te nemen

renderer: NetworkManagerNadat u het bestand hebt bewerkt, voert u de volgende twee opdrachten uit om de nieuwe configuratie te laden

sudo netplan generatesudo netplan applyDe virtuele machine stoppen/starten of opnieuw implementeren.

Volgende stappen

Ga terug naar het artikel om uw P2S-configuratie te voltooien.

Zie Problemen met punt-naar-site-verbindingen in Azure oplossen voor informatie over het oplossen van problemen met P2S.