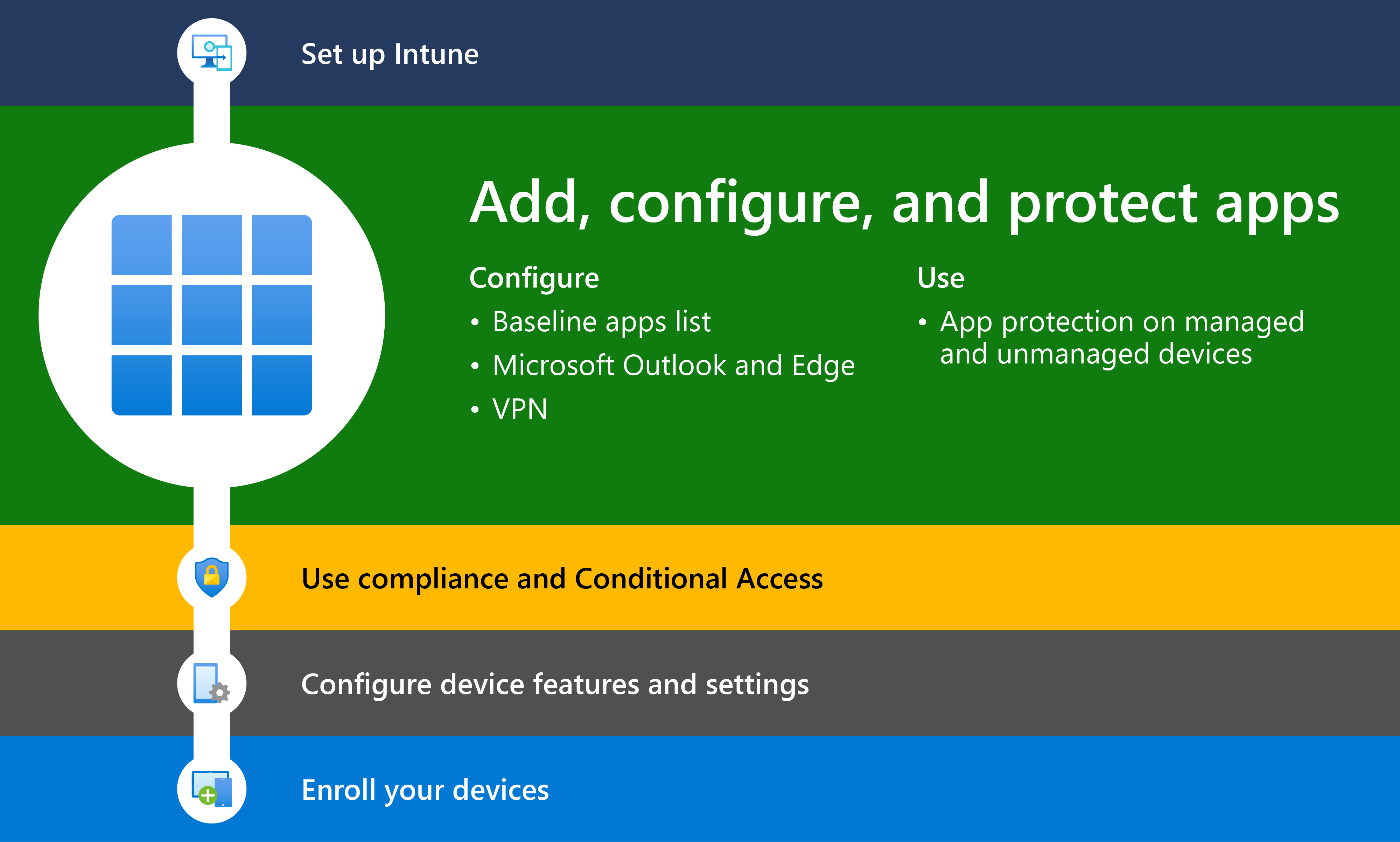

Stap 2: apps toevoegen, configureren en beveiligen met Intune

De volgende stap bij het implementeren van Intune is het toevoegen en beveiligen van apps die toegang hebben tot organisatiegegevens.

Het beheren van toepassingen op apparaten in uw organisatie is een centraal onderdeel van een veilig en productief bedrijfsecosysteem. U kunt Microsoft Intune gebruiken om de apps te beheren die het personeel van uw bedrijf gebruikt. Door apps te beheren, kunt u bepalen welke apps uw bedrijf gebruikt, evenals de configuratie en beveiliging van de apps. Deze functionaliteit wordt Mobile Application Management (MAM) genoemd. MAM in Intune is ontworpen om organisatiegegevens op toepassingsniveau te beveiligen, inclusief aangepaste apps en store-apps. App-beheer kan worden gebruikt op apparaten van de organisatie en persoonlijke apparaten. Wanneer deze wordt gebruikt met persoonlijke apparaten, worden alleen de toegang en gegevens van de organisatie beheerd. Dit type app-beheer wordt MAM zonder inschrijving (MAM-WE) genoemd, of vanuit het perspectief van de eindgebruiker, Bring Your Own Device (BYOD).

MAM-configuraties

Wanneer apps zonder beperkingen worden gebruikt, kunnen bedrijfs- en persoonlijke gegevens met elkaar worden vermengd. Bedrijfsgegevens kunnen terechtkomen op locaties zoals persoonlijke opslag of worden overgedragen naar apps buiten uw bevoegdheidsbereik, wat kan leiden tot gegevensverlies. Een van de belangrijkste redenen om MAM te gebruiken zonder apparaatinschrijving of Intune MDM + MAM is om de gegevens van uw organisatie te beschermen.

Microsoft Intune ondersteunt twee MAM-configuraties:

MAM zonder apparaatbeheer

Met deze configuratie kunnen de apps van uw organisatie worden beheerd door Intune, maar worden de apparaten niet geregistreerd die door Intune moeten worden beheerd. Deze configuratie wordt gewoonlijk MAM zonder apparaatinschrijving of MAM-WE genoemd. IT-beheerders kunnen apps beheren met mam met behulp van Intune-configuratie- en beveiligingsbeleid op apparaten die niet zijn ingeschreven bij Intune Mobile Device Management (MDM).

Opmerking

Deze configuratie omvat het beheren van apps met Intune op apparaten die zijn ingeschreven bij externe EMM-providers (Enterprise Mobility Management). U kunt intune-beveiligingsbeleid voor apps onafhankelijk van elke MDM-oplossing gebruiken. Deze onafhankelijkheid helpt u bij het beveiligen van de gegevens van uw bedrijf met of zonder het registreren van apparaten in een apparaatbeheeroplossing. Door beleid op app-niveau te implementeren, kunt u de toegang tot bedrijfsresources beperken en gegevens binnen het beheer van uw IT-afdeling houden.

Mobile Application Management (MAM) is ideaal voor het beveiligen van organisatiegegevens op mobiele apparaten die door leden van uw organisatie worden gebruikt voor zowel persoonlijke als zakelijke taken. Terwijl u ervoor zorgt dat uw leden van uw organisatie productief kunnen zijn, wilt u opzettelijk en onbedoeld gegevensverlies voorkomen. U wilt ook bedrijfsgegevens beveiligen die worden geopend vanaf apparaten die niet door u worden beheerd. Met MAM kunt u de gegevens van uw organisatie in een toepassing beheren en beveiligen.

Tip

Veel productiviteits-apps, zoals de Microsoft Office-apps, kunnen worden beheerd door Intune MAM. Zie de officiële lijst met Microsoft Intune beveiligde apps die beschikbaar zijn voor openbaar gebruik.

Voor BYOD-apparaten die niet zijn ingeschreven in een MDM-oplossing, kan het beveiligingsbeleid voor apps helpen bij het beveiligen van bedrijfsgegevens op app-niveau. Er zijn echter enkele beperkingen waar u rekening mee moet houden, zoals:

- U kunt geen apps implementeren op het apparaat. De eindgebruiker moet de apps uit de Store downloaden.

- U kunt geen certificaatprofielen inrichten op deze apparaten.

- U kunt geen bedrijfsinstellingen Wi-Fi en VPN-instellingen op deze apparaten inrichten.

Zie overzicht van App-beveiliging beleid voor meer informatie over app-beveiliging in Intune.

MAM met apparaatbeheer

Met deze configuratie kunnen de apps en apparaten van uw organisatie worden beheerd. Deze configuratie wordt gewoonlijk MAM + MDM genoemd. IT-beheerders kunnen apps beheren met mam op apparaten die zijn ingeschreven bij Intune MDM.

MDM zorgt er, naast MAM, voor dat het apparaat is beveiligd. U kunt bijvoorbeeld een pincode vereisen om toegang te krijgen tot het apparaat of u kunt beheerde apps implementeren op het apparaat. U kunt ook apps implementeren op apparaten via uw MDM-oplossing, zodat u meer controle hebt over app-beheer.

Er zijn extra voordelen aan het gebruik van MDM met app-beveiligingsbeleid en bedrijven kunnen tegelijkertijd app-beveiligingsbeleid met en zonder MDM gebruiken. Een lid van uw organisatie kan bijvoorbeeld zowel een telefoon van het bedrijf als een eigen persoonlijke tablet hebben. De bedrijfstelefoon kan worden ingeschreven bij MDM en worden beveiligd door app-beveiligingsbeleid, terwijl het persoonlijke apparaat alleen wordt beveiligd door app-beveiligingsbeleid.

Op ingeschreven apparaten die gebruikmaken van een MDM-service, kan app-beveiligingsbeleid een extra beveiligingslaag toevoegen. Een gebruiker meldt zich bijvoorbeeld aan bij een apparaat met zijn of haar organisatiereferenties. Wanneer die organisatiegegevens worden gebruikt, bepalen beleidsregels voor app-beveiliging hoe de gegevens worden opgeslagen en gedeeld. Wanneer gebruikers zich aanmelden met hun persoonlijke identiteit, worden dezelfde beveiligingen (toegang en beperkingen) niet toegepast. Op deze manier heeft IT controle over organisatiegegevens, terwijl eindgebruikers de controle en privacy over hun persoonlijke gegevens behouden.

De MDM-oplossing voegt waarde toe door het volgende op te geven:

- Het apparaat inschrijven

- Hiermee worden de apps op het apparaat geïmplementeerd

- Biedt doorlopende naleving en beheer van apparaten

Het App-beveiliging-beleid voegt waarde toe door het volgende op te geven:

- Bedrijfsgegevens beschermen tegen lekken naar consumenten-apps en -services

- Beperkingen zoals opslaan als, klembord of pincode toepassen op client-apps

- Bedrijfsgegevens wissen wanneer dat nodig is vanuit apps zonder deze apps van het apparaat te verwijderen

Voordelen van MAM met Intune

Wanneer apps worden beheerd in Intune, kunnen beheerders het volgende doen:

- Beveilig bedrijfsgegevens op app-niveau. U kunt mobiele apps toevoegen en toewijzen aan gebruikersgroepen en apparaten. Hierdoor kunnen uw bedrijfsgegevens op app-niveau worden beveiligd. U kunt bedrijfsgegevens beveiligen op zowel beheerde als onbeheerde apparaten, omdat voor het beheer van mobiele apps geen apparaatbeheer is vereist. Het beheer is gecentreerd op de gebruikersidentiteit, waardoor de vereiste voor apparaatbeheer wordt verwijderd.

- Apps configureren om te starten of uit te voeren met specifieke instellingen ingeschakeld. Daarnaast kunt u bestaande apps bijwerken die al op het apparaat staan.

- Wijs beleidsregels toe om de toegang te beperken en te voorkomen dat gegevens buiten uw organisatie worden gebruikt. U kiest de instelling voor dit beleid op basis van de vereisten van uw organisatie. U kunt bijvoorbeeld:

- Een pincode vereisen om een app te openen in een werkcontext.

- Verhinderen dat beheerde apps worden uitgevoerd op apparaten die zijn opengebroken of geroot.

- Het delen van gegevens tussen apps beheren.

- Voorkom het opslaan van bedrijfsgegevens op een persoonlijke opslaglocatie met behulp van beleid voor gegevensverplaatsing, zoals Kopieën van organisatiegegevens opslaan en Knippen, kopiëren en plakken beperken.

- Ondersteuning van apps op verschillende platforms en besturingssystemen. Elk platform is anders. Intune biedt specifieke beschikbare instellingen voor elk ondersteund platform.

- Bekijk rapporten over welke apps worden gebruikt en houd het gebruik ervan bij. Daarnaast biedt Intune eindpuntanalyses om u te helpen problemen te beoordelen en op te lossen.

- Selectief wissen door alleen organisatiegegevens uit apps te verwijderen.

- Zorg ervoor dat persoonsgegevens gescheiden worden gehouden van beheerde gegevens. De productiviteit van eindgebruikers wordt niet beïnvloed en het beleid is niet van toepassing wanneer u de app in een persoonlijke context gebruikt. Het beleid wordt alleen toegepast in een werkcontext, waardoor u bedrijfsgegevens kunt beveiligen zonder persoonlijke gegevens aan te raken.

Apps toevoegen aan Intune

De eerste stap bij het leveren van apps aan uw organisatie is het toevoegen van de apps aan Intune voordat u ze vanuit Intune toewijst aan apparaten of gebruikers. Hoewel u met veel verschillende app-typen kunt werken, zijn de basisprocedures hetzelfde. Met Intune kunt u verschillende app-typen toevoegen, waaronder apps die intern zijn geschreven (line-of-business), apps uit de Store, apps die zijn ingebouwd en apps op internet.

De gebruikers van apps en apparaten in uw bedrijf (het personeel van uw bedrijf) hebben mogelijk verschillende app-vereisten. Voordat u apps toevoegt aan Intune en deze beschikbaar maakt voor uw werknemers, is het misschien handig om enkele basisprincipes van apps te beoordelen en te begrijpen. Er zijn verschillende soorten apps beschikbaar voor Intune. U moet app-vereisten bepalen die nodig zijn voor de gebruikers in uw bedrijf, zoals de platforms en mogelijkheden die uw werknemers nodig hebben. U moet bepalen of u Intune wilt gebruiken om de apparaten (inclusief apps) te beheren of intune de apps te laten beheren zonder de apparaten te beheren. U moet ook bepalen welke apps en mogelijkheden uw werknemers nodig hebben en wie ze nodig heeft. De informatie in dit artikel helpt u op weg.

Voordat u apps toevoegt aan Intune, kunt u overwegen de typen ondersteunings-apps te bekijken en de vereisten voor uw app te beoordelen. Zie Apps toevoegen aan Microsoft Intune voor meer informatie.

Tip

Zie de oplossing Apps aanschaffen en toevoegen voor Microsoft Intune voor meer inzicht in app-typen, app-aankopen en app-licenties voor Intune. Deze oplossingsinhoud bevat ook aanbevolen stappen voor het beoordelen van app-vereisten, het maken van app-categorieën, het aanschaffen van apps en het toevoegen van apps. Daarnaast wordt in deze oplossingsinhoud uitgelegd hoe u apps en app-licenties beheert.

Microsoft-apps toevoegen

Intune bevat een aantal Microsoft-apps op basis van de Microsoft-licentie die u voor Intune gebruikt. Zie Microsoft Intune licenties voor meer informatie over de verschillende Microsoft Enterprise-licenties die beschikbaar zijn met Intune. Als u de verschillende Microsoft-apps wilt vergelijken die beschikbaar zijn met Microsoft 365, raadpleegt u de licentieopties die beschikbaar zijn met Microsoft 365. Als u alle opties voor elk abonnement wilt bekijken (inclusief de beschikbare Microsoft-apps), downloadt u de volledige vergelijkingstabel voor Microsoft-abonnementen en zoekt u de abonnementen met Microsoft Intune.

Een van de beschikbare app-typen is Microsoft 365-apps voor Windows 10-apparaten. Door dit app-type in Intune te selecteren, kunt u Microsoft 365-apps toewijzen en installeren op apparaten die u beheert waarop Windows 10 wordt uitgevoerd. U kunt ook apps toewijzen en installeren voor de Microsoft Project Online-bureaubladclient en Microsoft Visio Online Abonnement 2, als u hiervoor licenties hebt. De beschikbare Microsoft 365-apps worden weergegeven als één vermelding in de lijst met apps in de Intune-console in Azure.

Voeg de volgende microsoft-kern-apps toe aan Intune:

- Microsoft Edge

- Microsoft Excel

- Microsoft Office

- Microsoft OneDrive

- Microsoft OneNote

- Microsoft Outlook

- Microsoft PowerPoint

- Microsoft SharePoint

- Microsoft Teams

- Microsoft To Do

- Microsoft Word

Ga naar de volgende onderwerpen voor meer informatie over het toevoegen van Microsoft-apps aan Intune:

- Apps toevoegen aan Microsoft Intune

- Microsoft 365-apps toevoegen aan Windows 10/11-apparaten met Microsoft Intune

Store-apps toevoegen (optioneel)

Veel van de standaard store-apps die in de Intune-console worden weergegeven, zijn gratis beschikbaar voor het toevoegen en implementeren van leden van uw organisatie. Daarnaast kunt u Store-apps kopen voor elk apparaatplatform.

De volgende tabel bevat de verschillende categorieën die beschikbaar zijn voor Store-apps:

| Store-app-categorie | Omschrijving |

|---|---|

| Gratis Store-apps | U kunt deze apps gratis toevoegen aan Intune en ze implementeren voor de leden van uw organisatie. Voor deze apps zijn geen extra kosten in rekening gebracht. |

| Aangeschafte apps | U moet licenties voor deze apps aanschaffen voordat u deze toevoegt aan Intune. Elk apparaatplatform (Windows, iOS, Android) biedt een standaardmethode om licenties voor deze apps aan te schaffen. Intune biedt methoden voor het beheren van de app-licentie voor elke eindgebruiker. |

| Apps waarvoor een account, abonnement of licentie van de app-ontwikkelaar is vereist | U kunt deze apps gratis toevoegen en implementeren vanuit Intune, maar voor de app is mogelijk een account, abonnement of licentie van de leverancier van de app vereist. Zie Partnerproductiviteits-apps en Partner UEM-apps voor een lijst met apps die ondersteuning bieden voor intune-beheerfunctionaliteit. OPMERKING: Voor apps waarvoor mogelijk een account, abonnement of licentie is vereist, moet u contact opnemen met de leverancier van de app voor specifieke app-details. |

| Apps die deel uitmaken van uw Intune-licentie | De licentie die u met Microsoft Intune gebruikt, kan de app-licenties bevatten die u nodig hebt. |

Opmerking

Naast het kopen van app-licenties kunt u Intune-beleid maken waarmee eindgebruikers persoonlijke accounts aan hun apparaten kunnen toevoegen om onbeheerde apps te kopen.

Ga naar de volgende onderwerpen voor meer informatie over het toevoegen van Microsoft-apps aan Intune:

- Microsoft Store-apps toevoegen aan Microsoft Intune

- iOS Store-apps toevoegen aan Microsoft Intune

- Android Store-apps toevoegen aan Microsoft Intune

Apps configureren met Intune

App-configuratiebeleid kan u helpen problemen met het instellen van apps te elimineren door configuratie-instellingen voor een beleid te selecteren. Dat beleid wordt vervolgens toegewezen aan eindgebruikers voordat ze een specifieke app uitvoeren. De instellingen worden vervolgens automatisch opgegeven wanneer de app is geconfigureerd op het apparaat van de eindgebruiker. Eindgebruikers hoeven geen actie te ondernemen. De configuratie-instellingen zijn uniek voor elke app.

U kunt app-configuratiebeleidsregels maken en gebruiken om configuratie-instellingen te bieden voor zowel iOS-/iPadOS- als Android-apps. Met deze configuratie-instellingen kan een app worden aangepast met behulp van app-configuratie en -beheer. De instellingen voor het configuratiebeleid worden gebruikt wanneer de app op deze instellingen controleert, meestal de eerste keer dat de app wordt uitgevoerd.

Voor een app-configuratie-instelling moet u bijvoorbeeld een van de volgende details opgeven:

- Een aangepast poortnummer

- Taalinstellingen

- Beveiligingsinstellingen

- Huisstijlinstellingen, zoals een bedrijfslogo

Als eindgebruikers in plaats daarvan deze instellingen zouden invoeren, kunnen ze dit onjuist doen. App-configuratiebeleid kan helpen bij het bieden van consistentie binnen een onderneming en het verminderen van helpdeskaanroepen van eindgebruikers die zelf instellingen proberen te configureren. Door app-configuratiebeleid te gebruiken, kan de acceptatie van nieuwe apps eenvoudiger en sneller zijn.

De beschikbare configuratieparameters worden uiteindelijk bepaald door de ontwikkelaars van de app. Documentatie van de leverancier van de toepassing moet worden gecontroleerd om te zien of een app configuratie ondersteunt en welke configuraties beschikbaar zijn. Voor sommige toepassingen vult Intune de beschikbare configuratie-instellingen in.

Ga naar de volgende onderwerpen voor meer informatie over app-configuratie:

- Beleidsregels voor app-configuratie voor Microsoft Intune

- App-configuratiebeleid voor beheerde iOS-/iPadOS-apparaten toevoegen

- App-configuratiebeleid toevoegen voor beheerde Android Enterprise-apparaten

Microsoft Outlook configureren

De app Outlook voor iOS en Android is ontworpen om gebruikers in uw organisatie in staat te stellen meer te doen vanaf hun mobiele apparaten, door e-mail, agenda, contactpersonen en andere bestanden samen te brengen.

De uitgebreidste en breedste beveiligingsmogelijkheden voor Microsoft 365 gegevens zijn beschikbaar wanneer u zich abonneert op de Enterprise Mobility + Security suite, die Microsoft Intune- en Microsoft Entra ID P1- of P2-functies bevat, zoals voorwaardelijke toegang. U wilt ten minste een beleid voor voorwaardelijke toegang implementeren dat connectiviteit met Outlook voor iOS en Android vanaf mobiele apparaten toestaat en een Intune-beleid voor app-beveiliging dat ervoor zorgt dat de samenwerkingservaring wordt beveiligd.

Ga naar het volgende onderwerp voor meer informatie over het configureren van Microsoft Outlook:

Microsoft Edge configureren

Edge voor iOS en Android is ontworpen om gebruikers in staat te stellen op internet te surfen en ondersteunt meerdere identiteiten. Gebruikers kunnen een werkaccount en een persoonlijk account toevoegen om te bladeren. Er is volledige scheiding tussen de twee identiteiten, wat lijkt op wat wordt aangeboden in andere mobiele Microsoft-apps.

Ga naar het volgende onderwerp voor meer informatie over het configureren van Microsoft Edge:

VPN configureren

Virtuele particuliere netwerken (VPN) bieden gebruikers toegang tot organisatieresources op afstand, waaronder vanuit huis, hotels, cafés en meer. In Microsoft Intune kunt u VPN-client-apps configureren op Android Enterprise-apparaten met behulp van een app-configuratiebeleid. Implementeer vervolgens dit beleid met de BIJBEHORENDE VPN-configuratie op apparaten in uw organisatie.

U kunt ook VPN-beleid maken dat wordt gebruikt door specifieke apps. Deze functie wordt VPN per app genoemd. Wanneer de app actief is, kan deze verbinding maken met het VPN en toegang krijgen tot resources via het VPN. Wanneer de app niet actief is, wordt de VPN niet gebruikt.

Ga naar het volgende onderwerp voor meer informatie over het configureren van e-mail:

Apps beveiligen met Intune

App-beveiliging beleid (APP) zijn regels die ervoor zorgen dat de gegevens van een organisatie veilig blijven of in een beheerde app zijn opgenomen. Een beleid kan een regel zijn die wordt afgedwongen wanneer de gebruiker probeert 'zakelijke' gegevens te openen of te verplaatsen, of een set acties die zijn verboden of bewaakt wanneer de gebruiker zich in de app bevindt. Een beheerde app is een app waarop app-beveiligingsbeleid is toegepast en die kan worden beheerd door Intune.

Met mam-app-beveiligingsbeleid (Mobile Application Management) kunt u de gegevens van uw organisatie binnen een toepassing beheren en beveiligen. Veel productiviteits-apps, zoals de Microsoft Office-apps, kunnen worden beheerd door Intune MAM. Zie de officiële lijst met Microsoft Intune beveiligde apps die beschikbaar zijn voor openbaar gebruik.

Een van de belangrijkste manieren waarop Intune mobiele app-beveiliging biedt, is via beleid. met App-beveiliging beleid kunt u de volgende acties uitvoeren:

- Gebruik Microsoft Entra identiteit om organisatiegegevens te isoleren van persoonlijke gegevens. Persoonlijke gegevens worden dus geïsoleerd van het IT-bewustzijn van de organisatie. Gegevens die worden gebruikt met organisatiereferenties, krijgen extra beveiliging.

- Beveilig de toegang op persoonlijke apparaten door acties te beperken die gebruikers kunnen uitvoeren met organisatiegegevens, zoals kopiëren en plakken, opslaan en weergeven.

- Maak en implementeer op apparaten die zijn ingeschreven bij Intune, zijn ingeschreven bij een andere MDM-service (Mobile Device Management) of die niet zijn ingeschreven bij een MDM-service.

Opmerking

App-beveiliging beleidsregels zijn ontworpen om uniform toe te passen op een groep apps, zoals het toepassen van een beleid op alle mobiele Office-apps.

Organisaties kunnen tegelijkertijd app-beveiligingsbeleid met en zonder MDM gebruiken. Denk bijvoorbeeld aan een werknemer die zowel een tablet van het bedrijf als een eigen persoonlijke telefoon gebruikt. De bedrijfstablet is ingeschreven bij MDM en beveiligd door app-beveiligingsbeleid, terwijl de persoonlijke telefoon alleen wordt beveiligd door app-beveiligingsbeleid.

Ga naar de volgende onderwerpen voor meer informatie over app-beveiliging in Intune:

Niveaus van app-beveiliging

Naarmate meer organisaties strategieën voor mobiele apparaten implementeren voor toegang tot werk- of schoolgegevens, wordt bescherming tegen gegevenslekken van cruciaal belang. De mobile application management-oplossing van Intune voor beveiliging tegen gegevenslekken is App-beveiligingsbeleid (APP). APP zijn regels die ervoor zorgen dat de gegevens van een organisatie veilig blijven of zijn opgenomen in een beheerde app, ongeacht of het apparaat is ingeschreven.

Bij het configureren van app-beveiligingsbeleid kunnen organisaties met de verschillende instellingen en opties de beveiliging aanpassen aan hun specifieke behoeften. Vanwege deze flexibiliteit is het mogelijk niet duidelijk welke permutatie van beleidsinstellingen vereist is om een volledig scenario te implementeren. Om organisaties te helpen prioriteit te geven aan beveiliging van clienteindpunten, heeft Microsoft een nieuwe taxonomie voor beveiligingsconfiguraties in Windows 10 geïntroduceerd. Intune maakt gebruik van een vergelijkbare taxonomie voor het app-gegevensbeveiligingsframework voor het beheer van mobiele apps.

Het configuratieframework voor APP-gegevensbeveiliging is ingedeeld in drie verschillende configuratiescenario's:

Niveau 1 enterprise-basisgegevensbeveiliging: Microsoft raadt deze configuratie aan als de minimale configuratie voor gegevensbeveiliging voor een bedrijfsapparaat.

Verbeterde gegevensbeveiliging op niveau 2: Microsoft raadt deze configuratie aan voor apparaten waarop gebruikers toegang hebben tot gevoelige of vertrouwelijke informatie. Deze configuratie is van toepassing op de meeste mobiele gebruikers die toegang hebben tot werk- of schoolgegevens. Sommige besturingselementen kunnen van invloed zijn op de gebruikerservaring.

Hoge gegevensbescherming op bedrijfsniveau 3: Microsoft raadt deze configuratie aan voor apparaten die worden uitgevoerd door een organisatie met een groter of geavanceerder beveiligingsteam, of voor specifieke gebruikers of groepen die een uniek hoog risico lopen (gebruikers die zeer gevoelige gegevens verwerken wanneer onbevoegde openbaarmaking aanzienlijke materiële verliezen voor de organisatie veroorzaakt). Een organisatie die waarschijnlijk het doelwit is van goed gefinancierde en geavanceerde aanvallers, moet deze configuratie nastreven.

Basis-app-beveiliging (niveau 1)

Eenvoudige app-beveiliging in Intune (niveau 1) is de minimale configuratie voor gegevensbeveiliging voor een mobiel bedrijfsapparaat. Deze configuratie vervangt de behoefte aan basisbeleid voor Exchange Online apparaattoegang door een pincode te vereisen voor toegang tot werk- of schoolgegevens, het versleutelen van de werk- of schoolaccountgegevens en het bieden van de mogelijkheid om de school- of werkgegevens selectief te wissen. In tegenstelling tot Exchange Online apparaattoegangsbeleid zijn de onderstaande instellingen voor app-beveiligingsbeleid echter van toepassing op alle apps die in het beleid zijn geselecteerd, waardoor de toegang tot gegevens wordt beveiligd buiten scenario's voor mobiele berichten.

Het beleid in niveau 1 dwingt een redelijk toegangsniveau af, terwijl de impact op gebruikers wordt geminimaliseerd en de standaardinstellingen voor gegevensbescherming en toegang worden gespiegeld bij het maken van een app-beveiligingsbeleid binnen Microsoft Intune.

Ga naar het volgende onderwerp voor specifieke gegevensbeveiliging, toegangsvereisten en instellingen voor voorwaardelijk starten voor basisbeveiliging van apps:

Verbeterde app-beveiliging (niveau 2)

Verbeterde app-beveiliging in Intune (niveau 2) is de configuratie voor gegevensbeveiliging die wordt aanbevolen als standaard voor apparaten waarop gebruikers toegang hebben tot meer gevoelige informatie. Deze apparaten zijn tegenwoordig een natuurlijk doel in ondernemingen. Deze aanbevelingen gaan niet uit van een groot aantal hoogopgeleide beveiligingsprofessionals en moeten daarom toegankelijk zijn voor de meeste ondernemingsorganisaties. Deze configuratie breidt de configuratie in niveau 1 uit door scenario's voor gegevensoverdracht te beperken en door een minimale versie van het besturingssysteem te vereisen.

De beleidsinstellingen die worden afgedwongen in niveau 2 bevatten alle beleidsinstellingen die worden aanbevolen voor niveau 1, maar bevatten alleen de instellingen hieronder die zijn toegevoegd of gewijzigd om meer besturingselementen en een geavanceerdere configuratie dan niveau 1 te implementeren. Hoewel deze instellingen een iets grotere impact kunnen hebben op gebruikers of toepassingen, wordt hiermee een niveau van gegevensbescherming afgedwongen dat beter in overeenstemming is met de risico's waarmee gebruikers toegang hebben tot gevoelige informatie op mobiele apparaten.

Ga naar het volgende onderwerp voor specifieke instellingen voor gegevensbescherming en voorwaardelijke start voor verbeterde app-beveiliging:

Hoge app-beveiliging (niveau 3)

Hoge app-beveiliging voor Intune (niveau 3) is de configuratie voor gegevensbeveiliging die wordt aanbevolen als standaard voor organisaties met grote en geavanceerde beveiligingsorganisaties, of voor specifieke gebruikers en groepen die het unieke doelwit zijn van kwaadwillenden. Dergelijke organisaties zijn doorgaans het doelwit van goed gefinancierde en geavanceerde aanvallers en verdienen als zodanig de aanvullende beperkingen en controles die worden beschreven. Deze configuratie breidt de configuratie in niveau 2 uit door aanvullende scenario's voor gegevensoverdracht te beperken, de complexiteit van de pincodeconfiguratie te vergroten en detectie van mobiele bedreigingen toe te voegen.

De beleidsinstellingen die worden afgedwongen in niveau 3 bevatten alle beleidsinstellingen die worden aanbevolen voor niveau 2, maar bevatten alleen de instellingen hieronder die zijn toegevoegd of gewijzigd om meer besturingselementen en een geavanceerdere configuratie dan niveau 2 te implementeren. Deze beleidsinstellingen kunnen een potentieel aanzienlijke impact hebben op gebruikers of toepassingen, waardoor een beveiligingsniveau wordt afgedwongen dat in verhouding staat tot de risico's van doelorganisaties.

Ga naar het volgende onderwerp voor specifieke gegevensbeveiliging, toegangsvereisten en instellingen voor voorwaardelijk starten voor basisbeveiliging van apps:

E-mail Exchange Online beveiligen op beheerde apparaten

U kunt nalevingsbeleid voor apparaten met voorwaardelijke toegang gebruiken om ervoor te zorgen dat de apparaten van uw organisatie alleen toegang hebben tot Exchange Online e-mail als ze worden beheerd door Intune en een goedgekeurde e-mail-app gebruiken. U kunt een Intune-nalevingsbeleid voor apparaten maken om de voorwaarden in te stellen waaraan een apparaat moet voldoen om als compatibel te worden beschouwd. U kunt ook een Microsoft Entra beleid voor voorwaardelijke toegang maken dat vereist dat apparaten zich registreren bij Intune, voldoen aan het Intune-beleid en de goedgekeurde mobiele Outlook-app gebruiken om toegang te krijgen tot Exchange Online e-mail.

Ga naar het volgende onderwerp voor meer informatie over het beveiligen van Exchange Online:

Vereisten van eindgebruikers voor het gebruik van app-beveiligingsbeleid

De volgende lijst bevat de vereisten voor eindgebruikers voor het gebruik van app-beveiligingsbeleid voor apps die worden beheerd door Intune:

- De eindgebruiker moet een Microsoft Entra-account hebben. Zie Gebruikers toevoegen en beheerdersmachtigingen verlenen aan Intune voor meer informatie over het maken van Intune-gebruikers in Microsoft Entra-id.

- De eindgebruiker moet een licentie voor Microsoft Intune toegewezen aan het Microsoft Entra-account. Zie Intune-licenties beheren voor meer informatie over het toewijzen van Intune-licenties aan eindgebruikers.

- De eindgebruiker moet deel uitmaken van een beveiligingsgroep waarop een app-beveiligingsbeleid van toepassing is. Hetzelfde app-beveiligingsbeleid moet gericht zijn op de specifieke app die wordt gebruikt. App-beveiliging-beleid kan worden gemaakt en geïmplementeerd in het Microsoft Intune-beheercentrum. Beveiligingsgroepen kunnen momenteel worden gemaakt in de Microsoft 365-beheercentrum.

- De eindgebruiker moet zich aanmelden bij de app met zijn Microsoft Entra-account.

Volg het minimale aanbevolen basislijnbeleid

- Microsoft Intune instellen

- 🡺 Apps toevoegen, configureren en beveiligen (U bent hier)

- Nalevingsbeleid plannen

- Apparaatfuncties configureren

- Apparaten registreren

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor