Gevoelige bedrijfsgegevens identificeren en beveiligen

In dit artikel wordt het bedrijfsscenario beschreven voor het beveiligen van uw meest kritieke gegevensassets als onderdeel van zero Trust-acceptatierichtlijnen. Dit scenario is gericht op het identificeren en beveiligen van gevoelige bedrijfsgegevens.

Digitale transformatie heeft organisaties geleid tot toenemende hoeveelheden gegevens. Externe medewerkers, zoals partners, leveranciers en klanten, hebben echter toegang tot veel van die gedeelde gegevens buiten het bedrijfsnetwerk. Deze verschuiving heeft een complex gegevenslandschap gecreëerd, met name wanneer u rekening houdt met de verspreiding van hybride werknemers en cloudmigraties, groeiende cyberdreigingen, veranderende beveiliging en veranderende wettelijke vereisten omtrent hoe gegevens worden beheerd en beschermd.

Met hybride werkmodellen zijn bedrijfsassets en -gegevens onderweg. Uw organisatie moet bepalen waar de gegevens worden opgeslagen en overgedragen op apparaten, binnen apps en met partners. Voor moderne beveiliging kunt u echter niet langer vertrouwen op traditionele besturingselementen voor netwerkbeveiliging.

| Traditionele gegevensbeveiliging met netwerkbesturingselementen | Moderne gegevensbeveiliging met Zero Trust |

|---|---|

| In traditionele netwerken bepaalt netwerkperimeterbeheer kritieke gegevenstoegang, niet gegevensgevoeligheid. U past doorgaans handmatig labels toe op gevoelige gegevens, wat kan leiden tot inconsistente gegevensclassificatie. | Een Zero Trust-model past sterke verificatie toe op aanvragen voor gegevenstoegang, met behulp van beleid om elke identiteit te verifiëren en ervoor te zorgen dat identiteiten toegang hebben tot apps en gegevens. Een Zero Trust-model omvat het identificeren van gevoelige gegevens en het toepassen van classificatie en beveiliging, waaronder preventie van gegevensverlies (DLP). Zero Trust bevat beveiligingen die uw gegevens beschermen, zelfs nadat deze uw gecontroleerde omgeving hebben verlaten. Het omvat ook adaptieve beveiliging om intern risico te verminderen. Naast deze beveiligingen omvat Zero Trust continue bewaking en bescherming tegen bedreigingen om het bereik van een gegevenslek te voorkomen en te beperken. |

Het volgende diagram illustreert de verschuiving van traditionele beveiliging met netwerkbesturingselementen aan de linkerkant (van beperkte bekende locaties) tot moderne beveiliging met Zero Trust aan de rechterkant (naar onbekende locaties) waarin beveiliging wordt toegepast, ongeacht waar gebruikers en apparaten zich bevinden.

In de richtlijnen in dit artikel wordt uitgelegd hoe u aan de slag kunt gaan met uw strategie voor het identificeren en beveiligen van gevoelige gegevens. Als uw organisatie onderhevig is aan voorschriften voor het beveiligen van gegevens, gebruikt u het artikel Voldoen aan wettelijke en nalevingsvereisten in deze reeks om te leren hoe u kunt toepassen wat u in dit artikel leert om gegevens te beveiligen die zijn gereguleerd.

Hoe zakelijke leiders nadenken over het beveiligen van gevoelige gegevens

Voordat u begint met technisch werk, is het belangrijk om inzicht te hebben in de verschillende motivaties voor het beveiligen van bedrijfsgegevens, aangezien deze helpen bij het informeren van de strategie, doelstellingen en maatregelen voor succes.

De volgende tabel bevat redenen waarom zakelijke leiders in een organisatie moeten investeren in zero Trust-gegevensbescherming.

| Role | Waarom het beveiligen van gevoelige gegevens belangrijk is |

|---|---|

| Chief Executive Officer (CEO) | Intellectueel eigendom is de ruggengraat van de bedrijfsmodellen van veel organisaties. Voorkomen dat het lekken en het toestaan van naadloze samenwerking met geautoriseerde partijen is essentieel voor het bedrijf. In organisaties die omgaan met persoonlijke informatie van klanten (PII), kan het risico op lekkage niet alleen leiden tot financiële sancties, maar ook tot schade aan de reputatie van het bedrijf. Ten slotte kunnen gevoelige zakelijke gesprekken (zoals fusies en overnames, bedrijfsherstructurering, strategie en juridische zaken) een organisatie ernstig beschadigen indien gelekt. |

| Chief Marketing Officer (CMO) | Productplanning, berichten, huisstijl en aanstaande productaankondigingen moeten op het juiste moment en op de juiste manier worden uitgebracht om de impact te maximaliseren. Ontijdig lekken kan het rendement van investeringen verminderen en concurrenten aan toekomstige plannen fooien geven. |

| Chief Information Officer (CIO) | Hoewel traditionele benaderingen voor het beveiligen van informatie afhankelijk zijn van het beperken van de toegang tot deze gegevens, maakt het beveiligen van gevoelige gegevens adequaat door moderne technologieën mogelijk flexibeler samen te werken met externe partijen, indien nodig, zonder dat het risico toeneemt. Uw IT-afdelingen kunnen voldoen aan hun mandaat om productiviteit te garanderen en tegelijkertijd risico's te minimaliseren. |

| Chief Information Security Officer (CISO) | Als primaire functie van deze rol is het beveiligen van gevoelige bedrijfsgegevens een integraal onderdeel van informatiebeveiliging. Dit resultaat is rechtstreeks van invloed op de grotere strategie voor cyberbeveiliging van de organisatie. Geavanceerde beveiligingstechnologie en -hulpprogramma's bieden de mogelijkheid om gegevens te bewaken en lekkage en verlies te voorkomen. |

| Chief Technology Officer (CTO) | Intellectueel eigendom kan een succesvol bedrijf onderscheiden van een falende onderneming. Het beveiligen van deze gegevens tegen oversharing, onbevoegde toegang en diefstal is essentieel om toekomstige groei van de organisatie te garanderen. |

| Chief Operations Officer (COO) | Operationele gegevens, procedures en productieplannen zijn een belangrijk strategisch voordeel voor een organisatie. Deze plannen kunnen ook strategische beveiligingsproblemen blootleggen die door concurrenten kunnen worden misbruikt. Het beschermen van deze gegevens tegen diefstal, oversharing en misbruik is essentieel voor het voortdurende succes van het bedrijf. |

| Chief Financial Officer (CFO) | Openbaar verhandelde bedrijven hebben de plicht om specifieke financiële gegevens te beschermen voordat ze openbaar worden gemaakt. Andere financiële gegevens kunnen plannen en strategische sterke of zwakke punten onthullen. Deze gegevens moeten allemaal worden beschermd om ervoor te zorgen dat zowel de bestaande regelgeving wordt nageleefd als strategische voordelen behouden. |

| Chief Compliance Officer (CCO) | Voorschriften over de hele wereld vereisen bescherming van PII van klanten of werknemers en andere gevoelige gegevens. De CCO is verantwoordelijk voor het waarborgen dat de organisatie zich houdt aan dergelijke voorschriften. Een uitgebreide strategie voor gegevensbescherming is essentieel om dat doel te bereiken. |

| Chief Privacy Officer (CPO) | Een CPO is doorgaans verantwoordelijk voor de bescherming van persoonsgegevens. In organisaties die omgaan met grote hoeveelheden persoonlijke gegevens van klanten en organisaties die in regio's werken met strikte privacyvoorschriften, kan het niet beschermen van gevoelige gegevens leiden tot steile boetes. Deze organisaties lopen ook het risico om het vertrouwen van klanten te verliezen als gevolg hiervan. CPO's moeten ook voorkomen dat persoonsgegevens worden misbruikt op manieren die in strijd zijn met klantovereenkomsten of wetten, waaronder onjuist delen van de gegevens binnen de organisatie en met partners. |

De acceptatiecyclus voor het beveiligen van kritieke bedrijfsgegevens

In dit artikel wordt dit bedrijfsscenario beschreven met behulp van dezelfde levenscyclusfasen als het Cloud Adoption Framework voor Azure: Strategie, Plan, Ready, Adopt en Governance definiëren en beheren, maar aangepast voor Zero Trust.

De volgende tabel is een toegankelijke versie van de afbeelding.

| Strategie definiëren | Plannen | Gereed | Adopteren | Beheren en beheren |

|---|---|---|---|---|

| Resultaten Organisatie-uitlijning Strategische doelstellingen |

Belanghebbendenteam Technische plannen Gereedheid op het gebied van vaardigheden |

Evalueren Test Pilot |

Incrementeel implementeren in uw digitale activa | Bijhouden en meten Bewaken en detecteren Herhalen voor vervaldatum |

Lees meer over de zero Trust-acceptatiecyclus in het overzicht van het Zero Trust-acceptatieframework.

Strategiefase definiëren

De fase Strategie definiëren is essentieel om onze inspanningen te definiëren en te formaliseren. Het formaliseert de "Waarom?" van dit scenario. In deze fase begrijpt u het scenario via bedrijfs-, IT-, operationele en strategische perspectieven. U definieert de resultaten waarmee succes in het scenario kan worden gemeten, waarbij u begrijpt dat beveiliging een incrementeel en iteratief traject is.

In dit artikel worden motivaties en resultaten voorgesteld die relevant zijn voor veel organisaties. Gebruik deze suggesties om de strategie voor uw organisatie te verfijnen op basis van uw unieke behoeften.

Redenen voor gegevensbescherming

De motivaties voor het identificeren en beveiligen van gevoelige bedrijfsgegevens zijn eenvoudig, maar verschillende onderdelen van uw organisatie hebben verschillende stimulansen voor dit werk. De volgende tabel bevat een overzicht van enkele van deze motivaties.

| Gebied | Redenen |

|---|---|

| Bedrijfsbehoeften | Om gevoelige bedrijfsgegevens te beschermen, met name wanneer ze worden gedeeld met partners. |

| IT-behoeften | Een gestandaardiseerd schema voor gegevensclassificatie dat consistent kan worden toegepast in de digitale activa. |

| Operationele behoeften | Implementeer gegevensbeveiliging op een consistente en standaard manier, met behulp van automatisering waar mogelijk. |

| Strategische behoeften | Verminder de schade die een insider kan veroorzaken (opzettelijk of onbedoeld) of door een slechte actor die toegang krijgt tot de omgeving. |

Houd er rekening mee dat het voldoen aan wettelijke vereisten mogelijk de primaire motivatie voor sommige organisaties is. Als dit voor u het geval is, voegt u dit toe aan uw organisatiestrategie en gebruikt u dit bedrijfsscenario samen met het artikel Voldoen aan regelgeving en nalevingsvereisten in deze reeks.

Resultaten van gegevensbescherming

Door het algemene doel van Zero Trust toe te passen op 'nooit vertrouwen, altijd verifiëren' aan uw gegevens wordt een aanzienlijke beveiligingslaag toegevoegd aan uw omgeving. Het is belangrijk om duidelijk te zijn over de resultaten die u verwacht te bereiken, zodat u de juiste balans kunt vinden tussen de beveiliging en bruikbaarheid voor alle betrokken teams, inclusief uw gebruikers. De volgende tabel bevat voorgestelde doelstellingen en resultaten.

| Doelstelling | Resultaat |

|---|---|

| Productiviteit | Gebruikers kunnen eenvoudig samenwerken aan het maken van bedrijfsgegevens of hun taakfuncties uitvoeren met behulp van bedrijfsgegevens. |

| Veilige toegang | Toegang tot gegevens en apps wordt beveiligd op het juiste niveau. Voor zeer gevoelige gegevens zijn strengere waarborgen vereist, maar deze beveiligingen mogen gebruikers die naar verwachting aan deze gegevens bijdragen of gebruiken, niet belasten. Gevoelige bedrijfsgegevens zijn beperkt tot gebruikers die deze nodig hebben en u hebt besturingselementen ingesteld om gebruikers te beperken of te ontmoedigen om deze gegevens buiten de beoogde gebruiksgroep te delen of te repliceren. |

| Eindgebruikers ondersteunen | Besturingselementen voor het beveiligen van gegevens zijn geïntegreerd in de algehele Zero Trust-architectuur. Deze besturingselementen omvatten eenmalige aanmelding, meervoudige verificatie (MFA) en voorwaardelijke toegang van Microsoft Entra, zodat gebruikers niet voortdurend te maken krijgen met verificatie- en autorisatieaanvragen. Gebruikers ontvangen training over het veilig classificeren en delen van gegevens. Gebruikers kunnen de controle over hun belangrijke gegevens overnemen, zodat ze de toegang in het geval van behoefte kunnen intrekken of het gebruik van de gegevens kunnen bijhouden nadat deze zijn gedeeld. Beleidsregels voor gegevensbescherming worden waar mogelijk geautomatiseerd om de belasting van gebruikers te verminderen. |

| Beveiliging verhogen | De toevoeging van gegevensbescherming in de digitale activa beschermt deze kritieke bedrijfsactiva en helpt de potentiële schade aan een gegevenslek te verminderen. Gegevensbescherming omvat waarborgen om te beschermen tegen opzettelijke, onbedoelde of onopzettelijke gegevensschendingen door huidige of voormalige werknemers en partners. |

| IT in staat stellen | Uw IT-team heeft een duidelijk inzicht in wat als gevoelige bedrijfsgegevens in aanmerking komt. Ze hebben een goed geredeneerd schema om in overeenstemming te zijn met en de technologiehulpprogramma's en mogelijkheden om zowel de plannen te implementeren als de status en het succes te bewaken. |

Planfase

Acceptatieplannen zetten de principes van Zero Trust-strategie om in een uitvoerbaar plan. Uw collectieve teams kunnen het overstapplan gebruiken om hun technische inspanningen te begeleiden en deze af te stemmen op de bedrijfsstrategie van uw organisatie.

De motivaties en resultaten die u definieert, samen met uw leidinggevenden en teams, ondersteunen de 'Waarom?' voor uw organisatie en de North Star voor uw strategie worden. Vervolgens komt de technische planning om de doelstellingen te bereiken.

Technische acceptatie voor het identificeren en beveiligen van gevoelige bedrijfsgegevens omvat:

- Gevoelige gegevens in uw digitale activa detecteren en identificeren.

- Een classificatie- en beveiligingsschema samenstellen, inclusief DLP.

- Het schema implementeren in uw digitale activa, te beginnen met gegevens in Microsoft 365 en de beveiliging uitbreiden naar alle SaaS-apps, uw cloudinfrastructuur en gegevens in on-premises opslagplaatsen. SaaS-apps zijn apps die zich buiten uw Microsoft 365-abonnement bevinden, maar die zijn geïntegreerd met uw Microsoft Entra-tenant.

Het beveiligen van uw gevoelige bedrijfsgegevens omvat ook enkele gerelateerde activiteiten, waaronder:

- Netwerkcommunicatie versleutelen.

- Externe toegang tot Teams en projecten beheren waar gevoelige gegevens worden gedeeld.

- Het instellen en gebruiken van toegewezen en geïsoleerde teams in Microsoft Teams voor projecten met zeer gevoelige bedrijfsgegevens, die zeldzaam moeten zijn. De meeste organisaties hebben dit niveau van gegevensbeveiliging en isolatie niet nodig.

Veel organisaties kunnen een vierfasenbenadering hanteren voor deze implementatiedoelstellingen, samengevat in de volgende tabel.

| Fase 1 | Fase 2 | Fase 3 | Fase 4 |

|---|---|---|---|

| Gevoelige bedrijfsgegevens detecteren en identificeren Niet-sanceerde SaaS-apps ontdekken Netwerkcommunicatie versleutelen |

Een classificatieschema ontwikkelen en testen Labels toepassen op gegevens in Microsoft 365 Basis-DLP-beleid introduceren Veilige Microsoft Teams instellen voor het intern en extern delen van gegevens met zakelijke partners |

Beveiliging toevoegen aan specifieke labels (versleuteling en andere beveiligingsinstellingen) Automatische en aanbevolen labels introduceren in Office-app s en services DLP-beleid uitbreiden voor Microsoft 365-services Belangrijke beleidsregels voor intern risicobeheer implementeren |

Labels en beveiliging uitbreiden naar gegevens in SaaS-apps, inclusief DLP Automatische classificatie uitbreiden naar alle services Labels en beveiliging uitbreiden naar data-at-rest in on-premises opslagplaatsen Organisatiegegevens in uw cloudinfrastructuur beveiligen |

Als deze gefaseerde benadering werkt voor uw organisatie, kunt u het volgende gebruiken:

Deze downloadbare PowerPoint-diaserie om uw voortgang door deze fasen en doelstellingen voor leidinggevenden en andere belanghebbenden te presenteren en bij te houden. Dit is de dia voor dit bedrijfsscenario.

Deze Excel-werkmap om eigenaren toe te wijzen en uw voortgang voor deze fasen, doelstellingen en hun taken bij te houden. Dit is het werkblad voor dit bedrijfsscenario.

Inzicht in uw organisatie

Deze aanbevolen gefaseerde benadering voor technische implementatie kan helpen om context te geven aan de oefening van inzicht in uw organisatie. De behoeften van elke organisatie voor het beveiligen van gevoelige bedrijfsgegevens en de samenstelling en het volume van gegevens verschillen.

Een fundamentele stap in de levenscyclus van Zero Trust-acceptatie voor elk bedrijfsscenario omvat het inventariseren. Voor dit bedrijfsscenario inventariseert u de gegevens van uw organisatie.

De volgende acties zijn van toepassing:

Inventariseer uw gegevens.

Bekijk eerst waar al uw gegevens zich bevinden, wat net zo eenvoudig kan zijn als het weergeven van de apps en opslagplaatsen met uw gegevens. Nadat technologieën zoals vertrouwelijkheidslabels zijn geïmplementeerd, kunt u andere locaties detecteren waar gevoelige gegevens worden opgeslagen. Deze locaties worden soms donker of grijs IT genoemd.

Het is ook handig om te schatten hoeveel gegevens u wilt inventariseren (het volume). Tijdens het aanbevolen technische proces gebruikt u de set hulpprogramma's om bedrijfsgegevens te detecteren en te identificeren. U leert welke soorten gegevens u hebt en waar deze gegevens zich bevinden in services en cloud-apps, zodat u de vertrouwelijkheid van de gegevens kunt correleren met het blootstellingsniveau van de locaties waar deze aanwezig zijn.

Met Microsoft Defender voor Cloud-apps kunt u bijvoorbeeld SaaS-apps identificeren waarvan u mogelijk niet op de hoogte bent geweest. Het werk om te ontdekken waar uw gevoelige gegevens zich bevinden, begint in fase 1 van de technische implementatie en trapsgewijs door alle vier fasen.

Documenteer de doelstellingen en het plan voor incrementele acceptatie op basis van prioriteiten.

De vier fasen die worden aanbevolen, vertegenwoordigen een incrementeel acceptatieplan. Pas dit plan aan op basis van de prioriteiten van uw organisatie en de samenstelling van uw digitale activa. Houd rekening met de mijlpalen of verplichtingen op de tijdlijn voor het voltooien van dit werk.

Inventariseer alle gegevenssets of speciale projecten waarvoor compartimentale bescherming is vereist (bijvoorbeeld tented of speciale projecten).

Niet elke organisatie vereist compartimentale bescherming.

Organisatieplanning en -uitlijning

Het technische werk van het beveiligen van gevoelige bedrijfsgegevens overschrijdt verschillende overlappende gebieden en rollen:

- Gegevens

- Apps

- Eindpunten

- Netwerk

- Identiteiten

Deze tabel bevat een overzicht van rollen die worden aanbevolen bij het bouwen van een sponsorship-programma en projectbeheerhiërarchie om resultaten te bepalen en te stimuleren.

| Programmaleiders en technische eigenaren | Verantwoordelijkheid |

|---|---|

| CISO, CIO of Director of Data Security | Ondersteuning door uitvoerende sponsor |

| Programmaleider van Gegevensbeveiliging | Resultaten en samenwerking tussen teams stimuleren |

| Beveiligingsarchitect | Adviseren over configuratie en standaarden, met name rondom versleuteling, sleutelbeheer en andere fundamentele technologieën |

| Compliance officer | Nalevingsvereisten en risico's toewijzen aan specifieke controles en beschikbare technologieën |

| Microsoft 365-beheer s | Wijzigingen implementeren in uw Microsoft 365-tenant voor OneDrive en beveiligde mappen |

| Toepassingseigenaren | Kritieke bedrijfsassets identificeren en compatibiliteit van toepassingen met gelabelde, beveiligde en versleutelde gegevens garanderen |

| Gegevensbeveiliging Beheer | Configuratiewijzigingen implementeren |

| IT-Beheer | Standaarden en beleidsdocumenten bijwerken |

| Beveiligingsbeheer en/of IT-Beheer | Controleren om naleving te garanderen |

| Team voor gebruikersonderwijs | Zorg ervoor dat richtlijnen voor gebruikers beleidsupdates weerspiegelen en inzicht bieden in de acceptatie van de taxonomie van labels |

De PowerPoint-presentatie met resources voor deze acceptatie-inhoud bevat de volgende dia met een belanghebbendeweergave die u kunt aanpassen voor uw eigen organisatie.

Gereedheid voor technische planning en vaardigheden

Voordat u aan het technische werk begint, raadt Microsoft aan om de mogelijkheden te leren kennen, hoe ze samenwerken en aanbevolen procedures voor het benaderen van dit werk. De volgende tabel bevat verschillende resources om uw teams te helpen vaardigheden op te doen.

| Bron | Beschrijving |

|---|---|

| Implementatieversnellingshandleiding voor gegevensbescherming en preventie van gegevensverlies | Meer informatie over best practices van de Microsoft Customer Engagement-teams. Deze richtlijnen leiden organisaties tot volwassenheid door middel van een verkenning, walk, run model, dat overeenkomt met de aanbevolen fasen in deze acceptatierichtlijnen. |

RaMP-controlelijst: Gegevensbeveiliging  |

Een andere resource voor het vermelden en prioriteren van het aanbevolen werk, inclusief belanghebbenden. |

| Inleiding tot Microsoft Purview-preventie van gegevensverlies (beginner) | In deze resource leert u meer over DLP in Microsoft Purview Informatiebeveiliging. |

Leer modulepictogram voor de inleiding tot informatiebescherming en gegevenslevenscyclusbeheer in microsoft Purview Microsoft Learn-module. (Tussenliggend) |

Meer informatie over hoe microsoft 365-oplossingen voor gegevensbescherming en gegevenslevenscyclusbeheer u helpen uw gegevens gedurende de gehele levenscyclus te beveiligen en te beheren, ongeacht waar ze zich bevinden en reizen. |

Certificeringen-pictogram voor Microsoft Certified: Information Protection Beheer istrator Associate-certificering |

Aanbevolen leertrajecten voor het worden van certified Information Protection Beheer istrator Associate. |

Fase 1

De implementatiedoelstellingen voor fase 1 omvatten het proces voor het inventariseren van uw gegevens. Dit omvat het identificeren van niet-opgegeven SaaS-apps die uw organisatie gebruikt om gegevens op te slaan, te verwerken en te delen. U kunt deze niet-opgegeven apps overbrengen naar uw app-beheerproces en beveiligingen toepassen, of u kunt voorkomen dat uw bedrijfsgegevens met deze apps worden gebruikt.

Gevoelige bedrijfsgegevens detecteren en identificeren

Vanaf Microsoft 365 zijn enkele van de belangrijkste hulpprogramma's die u gebruikt om gevoelige informatie te identificeren die moet worden beveiligd, gevoelige informatietypen (SIT's) en andere classificaties, waaronder trainbare classificaties en vingerafdrukken. Deze id's helpen bij het vinden van veelvoorkomende typen gevoelige gegevens, zoals creditcardnummers of overheidsidentificatienummers, en het identificeren van gevoelige documenten en e-mailberichten met behulp van machine learning en andere methoden. U kunt ook aangepaste SIT's maken om gegevens te identificeren die uniek zijn voor uw omgeving, waaronder het gebruik van exacte gegevenskoppeling om onderscheid te maken tussen gegevens die betrekking hebben op specifieke personen, bijvoorbeeld piI van klanten, die speciale beveiliging nodig hebben.

Wanneer gegevens worden toegevoegd aan uw Microsoft 365-omgeving of worden gewijzigd, worden deze automatisch geanalyseerd op gevoelige inhoud met behulp van eventuele SIT's die momenteel in uw tenant zijn gedefinieerd.

U kunt inhoudsverkenner in de Microsoft Purview-nalevingsportal gebruiken om alle gedetecteerde gevoelige gegevens in de omgeving te zien. De resultaten laten u weten of u de SIT's voor uw omgeving moet aanpassen of afstemmen voor een grotere nauwkeurigheid. De resultaten geven u ook een eerste afbeelding van uw gegevensvoorraad en de status van uw gegevensbescherming. Als u bijvoorbeeld te veel fout-positieven ontvangt voor een SIT of geen bekende gegevens vindt, kunt u aangepaste kopieën van de standaard-SID's maken en deze wijzigen zodat ze beter werken voor uw omgeving. U kunt deze ook verfijnen met behulp van exacte gegevenskoppeling.

Daarnaast kunt u ingebouwde trainbare classificaties gebruiken om documenten te identificeren die deel uitmaken van bepaalde categorieën, zoals contracten of vrachtdocumenten. Als u specifieke klassen documenten hebt waarvan u weet dat u moet identificeren en mogelijk beveiligen, kunt u voorbeelden in de Microsoft Purview-nalevingsportal gebruiken om uw eigen classificaties te trainen. Deze voorbeelden kunnen worden gebruikt om de aanwezigheid van andere documenten met vergelijkbare inhoudspatronen te ontdekken.

Naast de inhoudsverkenner hebben organisaties toegang tot de inhoudszoekfunctie om aangepaste zoekopdrachten naar gegevens in de omgeving te produceren, waaronder het gebruik van geavanceerde zoekcriteria en aangepaste filters.

De volgende tabel bevat resources voor het detecteren van gevoelige bedrijfsgegevens.

| Bron | Beschrijving |

|---|---|

| Een oplossing voor gegevensbeveiliging implementeren met Microsoft 365 Purview | Introduceert een framework, proces en mogelijkheden die u kunt gebruiken om uw specifieke bedrijfsdoelstellingen voor gegevensbeveiliging te bereiken. |

| Typen gevoelige informatie | Begin hier om aan de slag te gaan met typen gevoelige informatie. Deze bibliotheek bevat veel artikelen voor het experimenteren met en optimaliseren van SIT's. |

| Inhoudsverkenner | Scan uw Microsoft 365-omgeving op het exemplaar van SIT's en bekijk de resultaten in het hulpprogramma Content Explorer. |

| Trainbare classificaties | Met trainbare classificaties kunt u voorbeelden van het type inhoud meenemen dat u wilt detecteren (seeding) en vervolgens de machine learning-engine laten leren hoe u meer van deze gegevens kunt ontdekken. U neemt deel aan de classificatietraining door de resultaten te valideren totdat de nauwkeurigheid is verbeterd. |

| Exacte gegevenskoppeling | Met exacte gegevenskoppeling kunt u gevoelige gegevens vinden die overeenkomen met bestaande records, zoals de PII van uw klanten, zoals vastgelegd in uw Line-Of-Business-apps, waarmee u dergelijke gegevens nauwkeurig kunt richten op gegevensbeschermingsbeleid, waardoor fout-positieven virtueel worden geëlimineerd. |

| Inhoud zoeken | Gebruik Inhoud zoeken voor geavanceerde zoekopdrachten, inclusief aangepaste filters. U kunt trefwoorden en Booleaanse zoekoperators gebruiken. U kunt ook zoekquery's maken met behulp van KQL (Keyword Query Language). |

| RaMP-controlelijst: Gegevensbeveiliging: uw gegevens kennen | Een controlelijst met implementatiestappen met stapeigenaren en koppelingen naar documentatie. |

Niet-sanceerde SaaS-apps ontdekken

Uw organisatie abonneert zich waarschijnlijk op veel SaaS-apps, zoals Salesforce of apps die specifiek zijn voor uw branche. De SaaS-apps die u kent en beheert, worden beschouwd als goedgekeurd. In latere fasen breidt u het schema voor gegevensbescherming en DLP-beleid dat u maakt met Microsoft 365 uit om gegevens in deze voorwaardelijke SaaS-apps te beveiligen.

In deze fase is het echter belangrijk om niet-sanceerde SaaS-apps te ontdekken die uw organisatie gebruikt. Hiermee kunt u verkeer van en naar deze apps bewaken om te bepalen of de bedrijfsgegevens van uw organisatie worden gedeeld met deze apps. Zo ja, dan kunt u deze apps in beheer brengen en beveiliging toepassen op deze gegevens, te beginnen met het inschakelen van eenmalige aanmelding met Microsoft Entra ID.

Het hulpprogramma voor het detecteren van SaaS-apps die uw organisatie gebruikt, is Microsoft Defender voor Cloud Apps.

| Bron | Beschrijving |

|---|---|

| SaaS-apps voor Zero Trust integreren met Microsoft 365 | Deze oplossingshandleiding begeleidt het proces voor het beveiligen van SaaS-apps met Zero Trust-principes. De eerste stap in deze oplossing omvat het toevoegen van uw SaaS-apps aan Microsoft Entra-id en aan de bereiken van beleid. Dit moet een prioriteit zijn. |

| Microsoft Defender voor Cloud-apps evalueren | Deze handleiding helpt u om Microsoft Defender voor Cloud Apps zo snel mogelijk aan de slag te gaan. U kunt niet-opgegeven SaaS-apps ontdekken zo vroeg als de evaluatie- en testfase. |

Netwerkcommunicatie versleutelen

Dit doel is meer van een controle om ervoor te zorgen dat uw netwerkverkeer is versleuteld. Neem contact op met uw netwerkteam om ervoor te zorgen dat aan deze aanbevelingen wordt voldaan.

| Bron | Beschrijving |

|---|---|

| Netwerken beveiligen met Zero Trust-Objective 3: intern verkeer van gebruikers naar app is versleuteld | Zorg ervoor dat intern verkeer van gebruikers naar app is versleuteld:

|

| Netwerken beveiligen met Zero Trust-Objective 6: al het verkeer wordt versleuteld | Versleutel het back-endverkeer van toepassingen tussen virtuele netwerken. Versleutel verkeer tussen on-premises en cloud. |

| Netwerken tot (naar de cloud)- Het standpunt van één architect | Voor netwerkarchitecten helpt dit artikel aanbevolen netwerkconcepten in perspectief te plaatsen. Ed Fisher, Security & Compliance Architect bij Microsoft beschrijft hoe u uw netwerk optimaliseert voor cloudconnectiviteit door de meest voorkomende valkuilen te vermijden. |

Fase 2

Nadat u hebt geïnventariseerd en ontdekt waar uw gevoelige gegevens zich bevinden, gaat u verder met fase 2 waarin u een classificatieschema ontwikkelt en begint u dit te testen met uw organisatiegegevens. Deze fase omvat ook het identificeren waar gegevens of projecten een betere beveiliging vereisen.

Bij het ontwikkelen van een classificatieschema is het verleidelijk om veel categorieën en niveaus te maken. Organisaties die het meeste succes hebben, beperken echter het aantal classificatielagen tot een klein aantal, zoals 3-5. Minder is beter.

Voordat u het classificatieschema van uw organisatie vertaalt naar labels en beveiliging toevoegt aan labels, is het handig om na te denken over het grote geheel. Het is het beste om zo uniform mogelijk te zijn bij het toepassen van elk type beveiliging binnen een organisatie en met name een grote digitale activa. Dit geldt ook voor gegevens.

Veel organisaties worden dus goed bediend door een drielaags beveiligingsmodel voor gegevens, apparaten en identiteiten. In dit model kunnen de meeste gegevens worden beveiligd op basislijnniveau. Voor een kleinere hoeveelheid gegevens is mogelijk een betere beveiliging vereist. Sommige organisaties hebben een zeer kleine hoeveelheid gegevens waarvoor beveiliging op veel hogere niveaus is vereist. Voorbeelden hiervan zijn handelsgeheimen of gegevens die sterk gereglementeerd zijn vanwege de uiterst gevoelige aard van de gegevens of projecten.

Als er drie beveiligingslagen voor uw organisatie werken, vereenvoudigt u hiermee hoe u dit vertaalt naar labels en de beveiliging die u toepast op labels.

Voor deze fase ontwikkelt u uw vertrouwelijkheidslabels en gaat u deze gebruiken voor gegevens in Microsoft 365. Maak u nog geen zorgen over het toevoegen van beveiliging aan de labels, die bij voorkeur in een later stadium wordt uitgevoerd zodra gebruikers vertrouwd raken met de labels en deze zonder zorgen over hun beperkingen al enige tijd toepassen. Het toevoegen van beveiliging aan labels wordt opgenomen in de volgende fase. Het is echter raadzaam om ook aan de slag te gaan met basis-DLP-beleid. Ten slotte past u in deze fase specifieke beveiliging toe op projecten of gegevenssets waarvoor zeer gevoelige beveiliging is vereist.

Een classificatieschema ontwikkelen en testen

| Bron | Beschrijving |

|---|---|

| Vertrouwelijkheidslabels | Meer informatie over en aan de slag met vertrouwelijkheidslabels. De belangrijkste overweging in deze fase is ervoor te zorgen dat de labels zowel de behoeften van het bedrijf als de taal weerspiegelen die door gebruikers worden gebruikt. Als de namen van de labels niet intuïtief resoneren met gebruikers of als hun betekenissen niet consistent worden toegewezen aan het beoogde gebruik, kan de acceptatie van labelen worden belemmerd en zal de nauwkeurigheid van de labeltoepassing waarschijnlijk lijden. |

Labels toepassen op gegevens in Microsoft 365

| Bron | Beschrijving |

|---|---|

| Vertrouwelijkheidslabels inschakelen voor Office-bestanden in SharePoint en OneDrive | Ingebouwde labels inschakelen voor ondersteunde Office-bestanden in SharePoint en OneDrive, zodat gebruikers uw vertrouwelijkheidslabels in webversie van Office kunnen toepassen. |

| Vertrouwelijkheidslabels beheren in Office-app s | Begin vervolgens met het introduceren van labels voor gebruikers waar ze ze kunnen zien en toepassen. Wanneer u vertrouwelijkheidslabels uit de Microsoft Purview-nalevingsportal hebt gepubliceerd, worden ze weergegeven in Office-app s, zodat gebruikers gegevens kunnen classificeren en beveiligen terwijl ze worden gemaakt of bewerkt. |

| Labels toepassen op Microsoft Teams en Microsoft 365-groepen | Als u klaar bent, moet u Microsoft Teams en Microsoft 365-groepen opnemen in het bereik van uw labelimplementatie. |

Basis-DLP-beleid introduceren

| Bron | Beschrijving |

|---|---|

| Gegevensverlies voorkomen | Aan de slag met DLP-beleid. Het is raadzaam om te beginnen met 'zachte' DLP-beleidsregels, die waarschuwingen bieden, maar geen acties blokkeren, of maximaal blokacties, terwijl gebruikers het beleid kunnen negeren. Hiermee kunt u de impact van dit beleid meten zonder de productiviteit te schaden. U kunt het beleid verfijnen om strenger te worden, omdat u vertrouwen krijgt in hun nauwkeurigheid en compatibiliteit met de bedrijfsbehoeften. |

Veilige teams instellen voor het intern en extern delen van gegevens met zakelijke partners

Als u projecten of gegevens hebt geïdentificeerd waarvoor zeer gevoelige beveiliging is vereist, beschrijven deze resources hoe u dit instelt in Microsoft Teams. Als de gegevens worden opgeslagen in SharePoint zonder een gekoppeld team, gebruikt u de instructies in deze resources voor SharePoint-instellingen.

| Bron | Beschrijving |

|---|---|

| Teams configureren met beveiliging voor zeer gevoelige gegevens | Biedt beschrijvende aanbevelingen voor het beveiligen van projecten met zeer gevoelige gegevens, waaronder het beveiligen en beheren van gasttoegang (uw partners die mogelijk met u samenwerken aan deze projecten). |

Fase 3

In deze fase gaat u verder met het implementeren van het schema voor gegevensclassificatie dat u hebt verfijnd. U past ook de beveiligingen toe die u hebt gepland.

Zodra u beveiliging aan een label hebt toegevoegd (zoals versleuteling en rechtenbeheer):

- Alle documenten die het label zojuist ontvangen, bevatten de beveiliging.

- Documenten die zijn opgeslagen in SharePoint Online of OneDrive die het label hebben ontvangen voordat de beveiliging werd toegevoegd, worden toegepast wanneer het document wordt geopend of gedownload.

Bestanden die in rust zijn in de service of zich op de computer van een gebruiker bevinden, ontvangen niet de beveiliging die is toegevoegd aan het label nadat deze bestanden het label hebben ontvangen. Met andere woorden, als het bestand eerder is gelabeld en u later beveiliging aan het label toevoegt, wordt de beveiliging niet toegepast op deze bestanden.

Beveiliging toevoegen aan labels

| Bron | Beschrijving |

|---|---|

| Meer informatie over vertrouwelijkheidslabels | Zie dit artikel voor veel manieren waarop u specifieke labels kunt configureren om beveiliging toe te passen. Het is raadzaam om te beginnen met basisbeleid zoals 'alleen versleutelen' voor e-mailberichten en 'alle werknemers - volledig beheer' voor documenten. Deze beleidsregels bieden een sterk beveiligingsniveau en bieden gebruikers eenvoudige manieren om situaties te vinden waarin de introductie van versleuteling compatibiliteitsproblemen veroorzaakt of conflicten met bedrijfsvereisten veroorzaakt. U kunt later incrementeel beperkingen aanscherpen, omdat u vertrouwen krijgt en inzicht krijgt in de manier waarop gebruikers de gevoelige gegevens moeten gebruiken. |

| Algemene scenario's voor vertrouwelijkheidslabels | Bekijk deze lijst met scenario's die worden ondersteund door vertrouwelijkheidslabels. |

Automatisch labelen in Office-app s introduceren

| Bron | Beschrijving |

|---|---|

| Een vertrouwelijkheidslabel automatisch toepassen op inhoud | Wijs automatisch een label toe aan bestanden en e-mailberichten wanneer het overeenkomt met de voorwaarden die u opgeeft. Het is raadzaam om de labels in eerste instantie te configureren om een interactieve aanbeveling voor labelen aan gebruikers te bieden. Zodra u hebt bevestigd dat deze algemeen worden geaccepteerd, schakelt u deze over naar het automatisch toepassen van het label. |

DLP-beleid uitbreiden in Microsoft 365

| Bron | Beschrijving |

|---|---|

| Gegevensverlies voorkomen | Ga door met deze stappen om DLP toe te passen op uw Microsoft 365-omgeving, waarbij het beleid wordt uitgebreid naar meer locaties en services en de regelacties worden aangescherpt door onnodige uitzonderingen te verwijderen. |

Basisbeleid voor intern risicobeheer implementeren

| Bron | Beschrijving |

|---|---|

| Intern risicobeheer | Aan de slag met de aanbevolen acties. U kunt beginnen met beleidssjablonen om snel aan de slag te gaan, inclusief gegevensdiefstal door vertrekkende gebruikers. |

Fase 4

In deze fase breidt u de beveiligingen uit die u in Microsoft 365 hebt ontwikkeld naar gegevens in uw SaaS-apps. U gaat ook over naar automatisering van zoveel mogelijk gegevensclassificatie en governance.

Labels en beveiliging uitbreiden naar gegevens in SaaS-apps, inclusief DLP

| Bron | Beschrijving |

|---|---|

| Informatiebeveiliging voor SaaS-apps implementeren | Met Microsoft Defender voor Cloud-apps kunt u het classificatieschema uitbreiden dat u hebt ontwikkeld met Microsoft 365-mogelijkheden om gegevens in uw SaaS-apps te beveiligen. |

Automatische classificatie uitbreiden

| Bron | Beschrijving |

|---|---|

| Een vertrouwelijkheidslabel automatisch toepassen op inhoud | Blijf de geautomatiseerde methoden implementeren voor het toepassen van labels op uw gegevens. Breid ze uit naar documenten die inactief zijn in SharePoint, OneDrive en Teams, en naar e-mailberichten die door gebruikers worden verzonden of ontvangen. |

Labels en beveiliging uitbreiden naar gegevens in on-premises opslagplaatsen

| Bron | Beschrijving |

|---|---|

| Microsoft 365 Purview Information Protection Scanner | Scan gegevens in on-premises opslagplaatsen, waaronder Microsoft Windows-bestandsshares en SharePoint Server. De scanner voor gegevensbeveiliging kan alle bestanden inspecteren die windows kan indexeren. Als u vertrouwelijkheidslabels hebt geconfigureerd om automatische classificatie toe te passen, kan de scanner gedetecteerde bestanden labelen om die classificatie toe te passen en eventueel beveiliging toe te passen of te verwijderen. |

Organisatiegegevens in uw cloudinfrastructuur beveiligen

| Bron | Beschrijving |

|---|---|

| Documentatie voor Microsoft Purview-gegevensbeheer | Meer informatie over het gebruik van de Microsoft Purview-beheerportal, zodat uw organisatie gegevensbronnen kan vinden, begrijpen, beheren en gebruiken. Zelfstudies, REST API-naslaginformatie en andere documentatie laten zien hoe u uw gegevensopslagplaats kunt plannen en configureren, waar u beschikbare gegevensbronnen kunt detecteren en het gebruik van rechten kunt beheren. |

Plan voor cloudmigratie

Een acceptatieplan is een essentiële vereiste voor een succesvolle cloudimplementatie. Belangrijke kenmerken van een geslaagd acceptatieplan voor het beveiligen van gegevens zijn onder andere:

- Strategie en planning worden uitgelijnd: Wanneer u uw plannen voor testen, testen en implementeren van de mogelijkheden voor gegevensclassificatie en -beveiliging in uw digitale activa op elkaar stelt, moet u uw strategie en doelstellingen opnieuw bekijken om ervoor te zorgen dat uw plannen zijn afgestemd. Dit omvat prioriteit van gegevenssets, doelstellingen voor gegevensbescherming en doelmijlpalen.

- Het plan is iteratief: wanneer u begint met het implementeren van uw plan, leert u veel dingen over uw omgeving en de mogelijkhedenset die u gebruikt. Bekijk in elke fase van de implementatie uw resultaten in vergelijking met de doelstellingen en verfijn de plannen. Dit kan bijvoorbeeld het opnieuw bekijken van eerder werk zijn om beleidsregels af te stemmen.

- Het trainen van uw personeel en gebruikers is goed gepland: Van uw administratiepersoneel tot helpdesk en uw gebruikers wordt iedereen getraind om succesvol te zijn met hun verantwoordelijkheden voor gegevensidentificatie en -bescherming.

Zie Plan voor cloudimplementatie voor meer informatie van het Cloud Adoption Framework voor Azure.

Fase Gereed

Gebruik de eerder vermelde resources om prioriteit te geven aan uw plan voor het identificeren en beveiligen van gevoelige gegevens. Het werk van het beveiligen van gevoelige bedrijfsgegevens vertegenwoordigt een van de lagen in uw implementatiestrategie voor Zero Trust met meerdere lagen.

De gefaseerde benadering die in dit artikel wordt aanbevolen, omvat het trapsgewijze werk op een methodische manier in uw digitale activa. Bekijk in deze fase Gereed deze elementen van het plan om er zeker van te zijn dat alles klaar is om te gaan:

- Gegevens die gevoelig zijn voor uw organisatie, zijn goed gedefinieerd. U past deze definities waarschijnlijk aan wanneer u naar gegevens zoekt en de resultaten analyseert.

- U hebt een duidelijk overzicht van de gegevenssets en apps waarmee u moet beginnen en een plan met prioriteit voor het vergroten van het bereik van uw werk totdat deze uw hele digitale activa omvat.

- Aanpassingen aan de voorgeschreven technische richtlijnen die geschikt zijn voor uw organisatie en omgeving, zijn geïdentificeerd en gedocumenteerd.

Deze lijst bevat een overzicht van het methodische proces op hoog niveau voor het uitvoeren van dit werk:

- Maak kennis met de mogelijkheden voor gegevensclassificatie, zoals typen gevoelige informatie, trainbare classificaties, vertrouwelijkheidslabels en DLP-beleid.

- Begin met het gebruik van deze mogelijkheden met gegevens in Microsoft 365-services. Deze ervaring helpt u bij het verfijnen van uw schema.

- Introduceer classificatie in Office-app s.

- Ga verder met de beveiliging van gegevens op apparaten door te experimenteren met en vervolgens eindpunt-DLP uit te rollen.

- Breid de mogelijkheden uit die u in uw Microsoft 365-omgeving hebt verfijnd naar gegevens in cloud-apps met behulp van Defender voor Cloud Apps.

- Gegevens on-premises detecteren en toepassen met behulp van Microsoft Purview Informatiebeveiliging scanner

- Gebruik Microsoft Purview-gegevensbeheer om gegevens te detecteren en te beveiligen in cloudgegevensopslagservices, waaronder Azure Blobs, Cosmos DB, SQL-databases en Amazon Web Services S3-opslagplaatsen.

In dit diagram wordt het proces weergegeven.

Uw prioriteiten voor gegevensdetectie en -beveiliging kunnen verschillen.

Let op de volgende afhankelijkheden van andere bedrijfsscenario's:

- Voor het uitbreiden van informatiebeveiliging naar eindpuntapparaten is coördinatie met Intune vereist (opgenomen in het artikel Beveiligd extern en hybride werk ).

- Voor het uitbreiden van informatiebeveiliging naar gegevens in SaaS-apps is Microsoft Defender voor Cloud Apps vereist. Het piloten en implementeren van Defender voor Cloud Apps is opgenomen in het bedrijfsscenario Voorkomen of verminderen van bedrijfsschade.

Wanneer u uw acceptatieplannen voltooit, moet u de implementatieversnellingshandleiding voor informatiebescherming en preventie van gegevensverlies opnieuw raadplegen om de aanbevelingen te bekijken en uw strategie af te stemmen.

Fase adopteren

Microsoft raadt een trapsgewijze, iteratieve benadering aan voor het detecteren en beveiligen van gevoelige gegevens. Hiermee kunt u uw strategie en beleid verfijnen terwijl u de nauwkeurigheid van de resultaten verhoogt. Begin bijvoorbeeld met het werken aan een classificatie- en beveiligingsschema wanneer u gevoelige gegevens detecteert en identificeert. De gegevens die u detecteert, informeren het schema en het schema u bij het verbeteren van de hulpprogramma's en methoden die u gebruikt om gevoelige gegevens te detecteren. Op dezelfde manier helpen de resultaten bij het testen en testen van het schema het beveiligingsbeleid dat u eerder hebt gemaakt, te verbeteren. U hoeft niet te wachten totdat één fase is voltooid voordat u begint met de volgende. Uw resultaten zijn effectiever als u onderweg itereert.

Fasen beheren en beheren

Governance van de gegevens van uw organisatie is een iteratief proces. Door zorgvuldig uw classificatieschema te maken en het uit te rollen in uw digitale activa, hebt u een basis gemaakt. Gebruik de volgende oefeningen om u te helpen bij het bouwen van uw eerste governanceplan voor deze basis:

- Stel uw methodologie vast: stel een basismethodologie in voor het beoordelen van uw schema, hoe het wordt toegepast op uw digitale activa en het succes van de resultaten. Bepaal hoe u het succes van uw gegevensbeveiligingsprotocol bewaakt en evalueert, inclusief uw huidige status en toekomstige status.

- Begin uw governancetraject met een kleine, eenvoudig geïmplementeerde set governancehulpprogramma's. Deze startbasis voor governance heet een Minimum Viable Product (MVP).

- Verbeter uw eerste governancebasis: voeg iteratief governancebesturingselementen toe om tastbare risico's aan te pakken wanneer u verder gaat met de eindstatus.

Microsoft Purview biedt verschillende mogelijkheden om u te helpen uw gegevens te beheren, waaronder:

- Bewaarbeleid

- Mogelijkheden voor bewaren en archiveren van postvakken

- Recordbeheer voor geavanceerdere bewaar- en verwijderingsbeleidsregels en -schema's

Zie Uw gegevens beheren met Microsoft Purview. Daarnaast krijgt u in Activity Explorer inzicht in welke inhoud is gedetecteerd en gelabeld, en waar die inhoud zich bevindt. Voor SaaS-apps biedt Microsoft Defender voor Cloud-apps uitgebreide rapportage voor gevoelige gegevens die van en naar SaaS-apps gaan. Bekijk de vele zelfstudies in de inhoudsbibliotheek Microsoft Defender voor Cloud Apps.

Volgende stappen

- Overzicht van zero Trust Adoption Framework

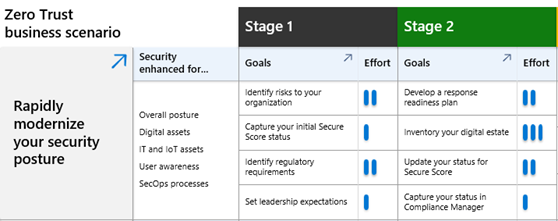

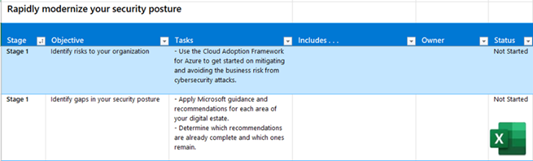

- Uw beveiligingspostuur snel moderniseren

- Extern en hybride werk beveiligen

- Bedrijfsschade voorkomen of verminderen door een inbreuk

- Voldoen aan wettelijke en nalevingsvereisten

Resources voor het bijhouden van voortgang

Voor een van de Zero Trust-bedrijfsscenario's kunt u de volgende resources voor het bijhouden van voortgang gebruiken.

| Resource voor voortgangstracering | Dat helpt je... | Ontworpen voor |

|---|---|---|

Implementatiescenarioplan Phase Grid downloadbaar Visio-bestand of PDF

|

Eenvoudig inzicht in de beveiligingsverbeteringen voor elk bedrijfsscenario en het inspanningsniveau voor de fasen en doelstellingen van de fase Plan. | Zakelijke scenarioprojectleiders, leidinggevenden en andere belanghebbenden. |

| Zero Trust Adoption Tracker downloadbare PowerPoint-diaserie |

Volg uw voortgang door de fasen en doelstellingen van de fase Plan. | Zakelijke scenarioprojectleiders, leidinggevenden en andere belanghebbenden. |

Bedrijfsscenariodoelstellingen en -taken die kunnen worden gedownload voor Excel-werkmappen

|

Wijs het eigendom toe en houd uw voortgang bij via de fasen, doelstellingen en taken van de fase Plan. | Zakelijke scenarioprojectleiders, IT-leads en IT-implementers. |

Zie Zero Trust-evaluatie en resources voor het bijhouden van voortgang voor aanvullende resources.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor