Uw beveiligingspostuur snel moderniseren

Als onderdeel van zero Trust-acceptatierichtlijnen beschrijft dit artikel het bedrijfsscenario van het snel moderniseren van uw beveiligingspostuur. In plaats van te focussen op het technische werk dat nodig is om een Zero Trust-architectuur te implementeren, richt dit scenario zich op het ontwikkelen van uw strategie en prioriteiten en vervolgens op het systematisch implementeren van uw prioriteiten, stuk voor stuk, terwijl u uw voortgang meet en rapporteert.

Uw beveiligingspostuur wordt gedefinieerd als de algehele cyberbeveiligingsbeveiligingsmogelijkheid van uw organisatie, samen met het niveau van voorbereiding en operationele status om te gaan met doorlopende cyberbeveiligingsrisico's. Deze houding moet kwantificeerbaar en meetbaar zijn, net als andere belangrijke metrische gegevens die betrekking hebben op de operationele status of het welzijn van uw organisatie.

Het snel moderniseren van uw beveiligingspostuur omvat het werken binnen uw organisatie, met name leiders in uw organisatie, om een strategie en een reeks prioriteiten en doelstellingen te ontwikkelen. Vervolgens identificeert u het technische werk dat nodig is om de doelstellingen te bereiken en leidt u de verschillende teams om ze te bereiken. De andere bedrijfsscenario's in deze acceptatierichtlijnen zijn ontworpen om dit technische werk te versnellen. Ten slotte is een belangrijk onderdeel van een sterk beveiligingspostuur de mogelijkheid om status, voortgang en waarde te communiceren met leidinggevenden.

Het snel moderniseren van uw beveiligingspostuur hangt af van uw vermogen om elk onderdeel van uw Zero Trust-architectuur systematisch te leiden via de acceptatielevenscyclus. Elk artikel met zero Trust-bedrijfsscenario's beveelt doelstellingen aan in vier fasen. U kunt elke doelstelling beschouwen als een technisch project dat u kunt leiden door het acceptatieproces. Hier ziet u een gedetailleerdere weergave van het acceptatieproces voor één doelstelling of een reeks doelstellingen.

De volgende tabel is een toegankelijke versie van de afbeelding.

| Strategie definiëren | Plannen | Gereed | Adopteren | Beheren en beheren |

|---|---|---|---|---|

| Organisatie-uitlijning Strategische doelstellingen Resultaten |

Belanghebbendenteam Technische plannen Gereedheid op het gebied van vaardigheden |

Evalueren Test Pilot |

Incrementeel implementeren in uw digitale activa | Bijhouden en meten Bewaken en detecteren Herhalen voor vervaldatum |

Snel moderniseren verwijst naar uw vermogen om de capaciteit van uw organisatie te versnellen om beveiligingsconfiguraties en mogelijkheden voor bedreigingsbeveiliging in uw digitale activa in een tempo te implementeren waarmee u bedreigingen voorkomt en uw belangrijkste risico's kunt beperken. U kunt het zien als een vliegwiel waarin u een herhaalbaar proces hebt gemaakt waarmee u veel technische projecten kunt doorvoeren.

Wanneer u de capaciteit van uw organisatie bouwt voor het implementeren van beveiligingsconfiguraties, kunt u beginnen met het faseren van hun implementatie. Nadat u bijvoorbeeld de strategie en doelstellingen voor een bedrijfsscenario hebt gedefinieerd, kunt u de implementatie van de technische doelstellingen verspringen. Hier volgt een voorbeeld.

Sommige bedrijfsscenario's zijn breed en u wilt mogelijk specifieke elementen van het scenario prioriteren om eerst aan te werken. U kunt ook eerst prioriteit geven aan specifieke zones van uw digitale activa voor configuratie-implementatie.

Strategiefase definiëren

Een van de grootste uitdagingen bij het aannemen van Zero Trust is het verkrijgen van ondersteuning en bijdrage van leiders binnen uw organisatie. Deze acceptatierichtlijnen zijn ontworpen om u te helpen met hen te communiceren, zodat u organisatie-afstemming kunt krijgen, uw strategische doelen kunt definiëren en resultaten kunt identificeren.

Het definiëren van beveiliging als een imperatief op bedrijfsniveau is de eerste stap in de richting van een moderne en schaalbare beveiligingsbenadering.

| Traditionele rol van beveiliging als uitbreiding van IT-verantwoordelijkheid | Moderne beveiligingspostuur met Zero Trust |

|---|---|

| Traditionele beveiliging is afhankelijk van beveiligingsspecialisten die deel uitmaken van het IT-team. Beveiliging is een IT-functie. | Beveiliging is een verantwoordelijkheid die wordt gedeeld door alle niveaus van het bedrijf. Verantwoordelijkheid voor beveiliging rust bij de leidinggevende, terwijl de verantwoordelijkheid wordt gedeeld met behulp van de drie nulvertrouwensprincipes van Schending aannemen, Expliciet verifiëren en Toegang tot minimale bevoegdheden gebruiken. Een Zero Trust-model verplaatst de beveiliging van reactief (wie deed wat en wanneer op basis van logboekregistratie) naar minimale bevoegdheden (op basis van Just-In-Time-toegang tot systemen indien nodig). Het implementeert ook architectuurelementen en mogelijkheden voor beveiligingsbewerkingen om de schade aan een inbreuk te beperken. |

In het overzichtsartikel over acceptatie van Zero Trust wordt uitgelegd hoe Zero Trust van toepassing is op leiderschapsrollen in veel organisaties. Dit artikel bevat zakelijke beschrijvingen van de Zero Trust-principes en een zakelijke vertaling van de technische gebieden die zijn opgenomen in een Zero Trust-architectuur, waaronder identiteiten, apparaten en apps. Deze onderwerpen zijn goede plaatsen om gesprekken te beginnen met uw team van leiders. Zorg ervoor dat u inzicht krijgt in wat de leiders in uw organisatie motiveren, zodat u gemakkelijker akkoord kunt gaan met prioriteiten en afstemming en deelname kunt krijgen.

Voor dit bedrijfsscenario, waarbij uw beveiligingspostuur snel wordt gemoderniseerd, doet u het werk om de risico's voor uw organisatie, uw beveiligingsstrategie en uw technische prioriteiten op elkaar af te stemmen. Idealiter helpt u financiering en middelen te werven om het werk uit te voeren.

Inzicht in de motivaties van uw leidinggevenden

Het verkrijgen van uitlijning begint met begrijpen wat uw leiders motiveren en waarom ze om uw beveiligingspostuur moeten geven. De volgende tabel bevat voorbeelden van perspectieven, maar het is belangrijk dat u met elk van deze leiders en teams vergadert en een gedeeld begrip krijgt van elkaars motivaties.

| Role | Waarom het snel moderniseren van uw beveiligingspostuur belangrijk is |

|---|---|

| Chief Executive Officer (CEO) | In principe zal de CEO naar verwachting de rendementen naar de aandeelhouders binnen de wet maximaliseren. Hiervoor moet het bedrijf bevoegd zijn om zijn strategische doelstellingen en doelstellingen te bereiken, inclusief de beveiligingsstrategie, op een kwantificeerbare manier die de evaluatie van risico's en kosten mogelijk maakt. Bedrijfsflexibiliteit en bedrijfsuitvoering moeten worden ingeschakeld door het beveiligingspostuur. |

| Chief Marketing Officer (CMO) | Hoe het bedrijf zowel intern als extern wordt gezien, heeft betrekking op het vertrouwen van werknemers en klanten. Communicatiestrategie voor inbreukgereedheid en beveiligingsincidenten is essentieel voor het beheren van perceptie en meningen. |

| Chief Information Officer (CIO) | De toepassingen die door mobiele en hybride werknemers worden gebruikt, moeten toegankelijk zijn tijdens het beveiligen van de gegevens van het bedrijf. Beveiliging moet een meetbaar resultaat zijn en afgestemd op de IT-strategie. |

| Chief Information Security Officer (CISO) | De meeste best practice-beveiligingsstandaarden en -protocollen vereisen dat organisaties voortdurend de geschiktheid, adequaatheid en effectiviteit van het informatiebeveiligingssysteem verbeteren. Het moderniseren van de beveiligingspostuur maakt het mogelijk om het beveiligingsbeleid en de procedures voor het bedrijf te ontwikkelen die op hun beurt de algehele beveiligingsstrategie binnen het bedrijf bevorderen. |

| Chief Technology Officer (CTO) | De technologie die wordt gebruikt om het bedrijf te beveiligen, kan niet worden beperkt tot wat haalbaar is met behulp van het vorige datacentrumdenken. Gratis technologieën die bedrijfsresultaten op een veilige manier beschermen en mogelijk maken, moeten worden gebruikt. |

| Chief Operations Officer (COO) | Het bedrijf moet winstgevend kunnen werken voor, tijdens en na een aanval. Beveiligingspostuur moet fouttolerantie en herstelbaarheid inschakelen om bedrijfsstoring te voorkomen. |

| Chief Financial Officer (CFO) | De beveiligingspostuur moet een voorspelbare kosten zijn met een meetbaar resultaat, zoals andere zakelijke prioriteiten. |

Daarnaast hebben verschillende onderdelen van uw organisatie verschillende motivaties en stimulansen voor het uitvoeren van dit werk. De volgende tabel bevat een overzicht van enkele van deze motivaties. Zorg ervoor dat u contact maakt met uw belanghebbenden om inzicht te hebben in hun motivaties.

| Gebied | Redenen |

|---|---|

| Bedrijfsbehoeften | Als u een bedrijf wilt bedienen met een beveiligingspostuur die is geïntegreerd in bedrijfsbehoeften en imperatieven. Deze beveiligingspostuur is afgestemd op bedrijfsresultaten en stelt het bedrijf in staat om beveiliging te implementeren zonder dat er sprake is van onmatige operationele wrijving. |

| IT-behoeften | Een gestandaardiseerde beveiligingspostuur die geschikt is voor it- en operationele technologie (OT) beveiligingsvereisten, definieert en instrumenteert hulpprogramma's voor beveiligingspostuur en methodologie, en biedt voorspelbare uitgaven die zijn afgestemd op resultaten. |

| Operationele behoeften | Implementeer bestaande beveiligingsoplossingen op een gestandaardiseerde manier. Verlaag de beheerinspanningen die nodig zijn om een beveiligingspostuur te implementeren en te onderhouden. Governance van beveiligingspostuur leidt naar een SecOps-model (Security Operations) met gedefinieerde rollen en verantwoordelijkheden. |

| Strategische behoeften | Om de wrijving die is gecreëerd door beveiligingsoplossingen voor aanvalsscenario's te verhogen en het rendement van een aanvaller op investering te ruïneren. Stel dat een inbreuk moet worden gepland om straal- en aanvalsoppervlakken te minimaliseren en de hersteltijd van een inbreuk te verminderen. |

Bedrijfsuitlijning bereiken

Om de principes van Zero Trust samen met uw partnerteams te implementeren, is het essentieel dat u bedrijfsuitlijning bereikt. Wanneer u akkoord gaat met de risico's en hiaten in uw huidige beveiligingspostuur, de stappen om deze te beperken en de methode die u gebruikt om de voortgang bij te houden en te communiceren, bouwt u vertrouwen in uw veranderende beveiligingspostuur.

Bedrijfsuitlijning kan worden bereikt met behulp van een of beide van de volgende benaderingen.

Neem een op risico's gebaseerde benadering waarin u de belangrijkste risico's voor uw organisatie en de risicobeperkende maatregelen identificeert die het meest geschikt zijn.

Maak een defensieve strategie op basis van inzicht in waar uw digitale activa zich bevinden, waarvan ze bestaan en het relatieve risicoprofiel op basis van exfiltratie of verlies van toegang tot uw digitale activa.

U kunt dit artikel doorlopen met behulp van een van beide benaderingen. De technische doelstellingen en het werk dat in de andere bedrijfsscenario's wordt beschreven, ondersteunen beide benaderingen.

U kunt zelfs een op risico's gebaseerde benadering nemen om te beginnen (beperken tegen uw belangrijkste risico's) en vervolgens overstappen op een defensieve strategie om de hiaten in te vullen. In deze sectie wordt beschreven hoe u beide benaderingen gebruikt om uw beveiligingspostuur snel te moderniseren.

Op risico's gebaseerde benadering

Sommige organisaties kiezen ervoor om prioriteit te geven aan werk en de voortgang te meten tegen risico's. Twee veelgebruikte hulpprogramma's voor het identificeren van risico's zijn tabletopoefeningen en ISO-normen.

Evaluatie van tabletop-oefening

Een eenvoudige manier om aan de slag te gaan is door Six Tabletop-oefeningen te gebruiken om uw cybersecurityteam voor te bereiden, dat wordt geleverd door het Center for Internet Security (CIS).

Deze tabletopoefeningen zijn ontworpen om organisaties te helpen verschillende risicoscenario's te doorlopen met als doel de status van de voorbereiding van de organisatie te evalueren. Ze zijn elk ontworpen om samen met uw team van belanghebbenden 'in zo'n 15 minuten' te worden voltooid.

Deze oefeningen leiden deelnemers door het proces van een gesimuleerd incident en vereisen dat afdelingen en teams reageren. De oefeningen helpen u bij het evalueren van uw voorbereiding op een cross-discipline-manier.

Deze oefeningen zijn representatief en inclusief verschillende bedrijfsonderdelen, niet alleen IT of beveiliging. Overweeg de oefeningen zo nodig te doorlopen en te wijzigen om ervoor te zorgen dat ze relevant zijn voor uw organisatie en vertegenwoordiging van verschillende onderdelen van uw organisatie bevatten, waaronder marketing, leidinggevenden en klantgerichte rollen die kunnen worden beïnvloed door het scenario.

De uitvoer van deze oefeningen is van belang voor uw algehele strategie en prioriteiten. De uitvoer helpt u hiaten te identificeren en prioriteit te geven aan herstelbewerkingen. Deze prioriteiten informeren vervolgens uw werk in de planfase. Deze oefeningen kunnen ook helpen bij het creëren van urgentie en investeringen in uw leiderschapsteam om de risico's te beperken die u samen identificeert.

Resources en hulpprogramma's van ISO-standaarden gebruiken

Veel organisaties gebruiken bronnen en hulpprogramma's van ISO-standaarden (International Organization for Standardization) om het risico van een organisatie te meten. Deze bieden een gestructureerde en uitgebreide manier om de risico's die van toepassing zijn op uw organisatie en risicobeperking te beoordelen en te meten. Zie de sectie Voortgang bijhouden van het overzichtsartikel voor meer informatie.

Net als bij de tabletopoefeningen wordt de uitvoer van deze formelere beoordeling van de risico's van uw organisatie meegenomen in uw algehele strategie en prioriteiten. De uitvoer moet ook helpen bij het creëren van urgentie en investeringen in uw teams om deel te nemen aan het moderniseren van uw beveiligingspostuur.

Defensieve strategie

Met een defensieve strategie kijkt u naar uw digitale activa om te bepalen waar uw digitale activa zijn, wat ze bestaan en het relatieve risicoprofiel op basis van de exfiltratie of verlies van toegang tot uw digitale assets.

U geeft prioriteit aan defensieve gebieden om u te richten door elk gebied te nemen en de mogelijke schade aan uw bedrijf te schatten voor deze veelvoorkomende soorten incidenten:

- Gegevensverlies

- Gegevenslekken

- Gegevenslek

- Verlies van gegevenstoegang

- Nalevingsverlies vanwege cyberincident

Nadat u de prioriteitsgebieden hebt geïdentificeerd die u moet verdedigen, kunt u systematisch werken om Zero Trust-principes op deze gebieden toe te passen. U kunt ook een verdedigbaar geval maken voor de financiering en middelen die nodig zijn om dit werk uit te voeren.

Ontwikkel de strategie voor het snel moderniseren van uw beveiligingspostuur

Na het inventariseren van uw risico's en defensieve gebieden van uw digitale activa waar u wilt investeren in defensie, kunnen verschillende andere resources u helpen uw strategie te informeren.

Deze richtlijnen voor acceptatie

Of u nu een risicobenadering of defensieve benadering (of beide) gebruikt, gebruik de richtlijnen voor acceptatie van Zero Trust in dit artikel als uitgangspunt en geef prioriteit aan het werk op basis van de prioriteiten van uw organisatie. De richtlijnen van dit artikel bieden een systematische benadering voor het toepassen van de principes van Zero Trust. Het is gebaseerd op het versterken van de meest voorkomende doelen die aanvallers gebruiken om toegang te krijgen tot een omgeving (identiteiten en apparaten) en beveiligingen toe te passen op uw interne omgeving (zoals minst bevoegde toegang en netwerksegmentatie) om de schade van een inbreuk te voorkomen of te beperken.

De sterke punten van uw huidige organisatie en resource

Houd ook rekening met de volwassenheid van medewerkers en de resources en kan versnellen voor snelle overwinningen. Als u bijvoorbeeld een zeer gemotiveerd en goed resourcenetwerkteam hebt, kunt u de aanbevelingen versnellen waarvoor deze vaardigheden zijn vereist.

Model voor gedeelde verantwoordelijkheid voor de cloud

Een andere resource die vaak wordt gebruikt om strategie en prioriteiten te informeren, is het model voor gedeelde verantwoordelijkheid. Uw verantwoordelijkheid voor beveiliging is gebaseerd op het type cloudservice. In het volgende diagram ziet u een overzicht van de balans van de verantwoordelijkheden voor zowel u als Microsoft.

Zie Gedeelde verantwoordelijkheid in de cloud in de Bibliotheek basisinformatie over Azure-beveiliging voor meer informatie.

Gedeelde verantwoordelijkheid is een planningsmodel dat vaak wordt gebruikt door beveiligingsteams om de mindset en strategie te transformeren van 'in controle over alles' tot 'verantwoordelijkheid delen met de cloudprovider'. Dit model benadrukt de strategie van het verplaatsen van apps en resources naar vertrouwde cloudproviders om het beveiligingswerk te verminderen dat voor uw organisatie blijft.

Dit kan deel uitmaken van uw langetermijnstrategie, te beginnen met de aanschaf van nieuwe cloud-apps als motivatie om verouderde apps en servers die uw organisatie persoonlijk onderhoudt buiten gebruik te stellen.

Uw branche verticaal

De aard of branche verticaal van uw bedrijf is een grote driver van uw strategie. Het heeft grote invloed op de inhoud van uw digitale activa, uw risico's en wettelijke nalevingsverplichtingen.

Aanvaller rendement op investering

Ten slotte maakt het verhogen van de kosten van een aanval voor aanvallers uw organisatie toleranter voor cyberbeveiligingsrisico's. Naast het voldoen aan specifieke wettelijke vereisten, moet uw budgetuitgaven het duurder en moeilijker maken voor een aanvaller om toegang te krijgen tot uw omgeving en activiteiten uit te voeren zoals gegevensexfiltratie of gegevensvernietiging. Met andere woorden, u vermindert het rendement op investeringen (ROI) van aanvallers, waardoor ze mogelijk verdergaan met een andere organisatie.

Aanvallers worden vaak gecategoriseerd op niveau van verfijning en resources (zoals bestaande hulpmiddelen en ervaren medewerkers), van laag naar hoog: amateur, georganiseerde misdaad en natiestaten.

De principes van Zero Trust helpen uw organisatie bij het identificeren en prioriteren van hoe u uw beveiligingsbeschermingsbudget het beste kunt uitgeven om de kosten van een aanval te verhogen, zodat u zich kunt beschermen tegen alle niveaus van aanvallers.

In de volgende afbeelding ziet u de kwalitatieve relatie tussen uw beveiligingsbeschermingsbudget met Zero Trust-principes en uw defensieve kracht.

Defensieve kracht kan snel toenemen wanneer u basisbeveiligingsveiligheid implementeert en oefent op basis van Zero Trust-principes. Naast de vroege winsten krijgt u extra defensieve kracht door geavanceerdere beveiligingsmaatregelen te implementeren. Hogere verdedigingssterkte biedt bescherming tegen hogere niveaus van aanvallers.

In de volgende afbeelding ziet u de kwalitatieve relatie tussen uw defensieve kracht en de impact van de kosten en roi van een aanvaller.

Naarmate uw defensieve kracht toeneemt, neemt de kosten voor de aanvaller toe en vermindert u het RENDEMENT van de aanvalsinspanning.

Het ROI-model van de aanvaller helpt leiders te begrijpen dat er weinig absolute gegevens zijn. Een beveiligingspostuur wordt nooit beschouwd als perfect of ondoordringbaar. Er is echter veel kans voor uw organisatie om strategisch te zijn en prioriteit te geven aan uw budget en resources. Het is extra stimulans voor uw team van leidinggevenden om samen te werken om uw organisatie te beschermen.

Resultaten van uw beveiligingspostuur identificeren

Nadat u hebt samengewerkt om bedrijfsuitlijning te verkrijgen en strategische prioriteiten te identificeren, moet u specifieke resultaten identificeren. Deze kunnen leiden tot verdere prioriteitstelling en planning.

De volgende tabel bevat algemene doelresultaten om uw beveiligingspostuur snel te moderniseren.

| Doelstelling | Resultaat |

|---|---|

| Beveiligingsresultaten | Organisaties willen de wrijving van de beveiliging vergroten om aanvallers te dwarsbomen zonder bedrijfs- en technologieresultaten te beperken. |

| Beheer | Bedrijfsmiddelen, gegevens en apps moeten worden beveiligd terwijl ze voldoen aan architectuurpatronen en toenemende naleving. |

| Preventie | Toegangsbeheer en assetbeveiliging worden afgestemd op een geïntegreerde beveiligingshulpprogrammaketen die alle fysieke en digitale assets omvat. |

| Visibility | De risico- en beveiligingsstatus van de organisatie moet meetbaar en zichtbaar zijn voor meerdere doelgroeptypen. Voorspelbare beveiligingsresultaten moeten leiden tot voorspelbare bestedingsresultaten. |

| Respons | SecOps-rollen en -verantwoordelijkheden worden gedefinieerd en geïmplementeerd binnen de organisatie, het leiderschap en de operationele bedrijfsfuncties. Hulpprogramma's en processen correleren beveiligingsbewerkingen en beveiligingsresultaten. Automatisering maakt snelle incidentdetectie mogelijk en verhoogt de mogelijkheid van uw implementatie om te reageren zonder handmatige tussenkomst. |

Documenteer en rapport over uw beveiligingspostuur

Ten slotte is het belangrijk dat u op een doorlopende manier rapporteert over uw beveiligingspostuur, met behulp van een of meer mechanismen, waaronder scoremechanismen van Microsoft en andere dashboards. Er zijn veel methoden en hulpprogramma's die u kunt gebruiken. In dit scenario identificeert u rapporten en hulpprogramma's die het nuttigst zijn voor uw organisatie. U ontwikkelt ook een methode voor het documenteren van uw beveiligingspostuur die geschikt is voor uw organisatie.

Planfase

Acceptatieplannen zetten de ambitieuze doelstellingen van een Zero Trust-strategie om in een uitvoerbaar plan. Uw collectieve teams kunnen het overstapplan gebruiken om hun technische inspanningen te begeleiden en deze af te stemmen op de bedrijfsstrategie van uw organisatie.

Het snel moderniseren van uw beveiligingspostuur omvat het nemen van een gegradeerde benadering voor het bouwen van volwassenheid, waaronder het gebruiken van methoden om uw voortgang en status te meten en te rapporteren.

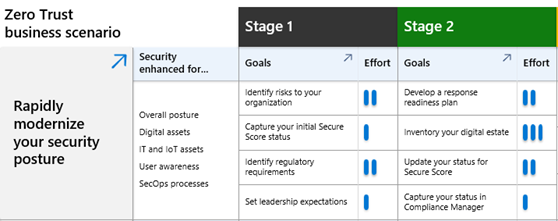

Veel organisaties kunnen een vierzijdige benadering hanteren voor deze technische activiteiten, samengevat in de volgende grafiek.

| Fase 1 | Fase 2 | Fase 3 | Fase 4 |

|---|---|---|---|

| Risico's voor uw organisatie identificeren Hiaten in uw beveiligingspostuur identificeren Uw eerste beveiligingsscorestatus vastleggen Wettelijke vereisten identificeren Leiderschapswachtingen instellen |

Een plan voor reactiegereedheid ontwikkelen Uw digitale activa inventariseren Basisprocedures voor hygiëne implementeren Uw status voor Secure Score bijwerken Uw status vastleggen in Compliancebeheer |

Uw beveiligingspostuur visualiseren met behulp van dashboards die geschikt zijn voor doelgroepen Schaduw-IT documenteer en beheer met behulp van Microsoft Defender voor Cloud Apps Een methodologie ontwikkelen voor het patchen en bijwerken van systemen |

Uw gebruikers continu opleiden De SecOps-mogelijkheden van uw organisatie ontwikkelen Risico's blijven beheren |

Als deze gefaseerde benadering werkt voor uw organisatie, kunt u het volgende gebruiken:

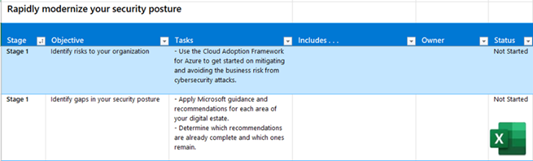

Deze downloadbare PowerPoint-diaserie om uw voortgang door deze fasen en doelstellingen voor leidinggevenden en andere belanghebbenden te presenteren en bij te houden. Dit is de dia voor dit bedrijfsscenario.

Deze Excel-werkmap om eigenaren toe te wijzen en uw voortgang voor deze fasen, doelstellingen en hun taken bij te houden. Dit is het werkblad voor dit bedrijfsscenario.

Belanghebbendenteam

Uw belanghebbendenteam voor dit bedrijfsscenario omvat leiders in uw organisatie die zijn geïnvesteerd in uw beveiligingspostuur en omvatten waarschijnlijk de volgende rollen en verantwoordelijkheden:

| Belanghebbende | Rollen en verantwoordelijkheden |

|---|---|

| Sponsor | Strategie, stuur, escalatie, aanpak, bedrijfsuitlijning en coördinatie beheren. |

| Projectleider | Algemene betrokkenheid, resources, tijdlijn en planning, communicatie en andere elementen. |

| CISO | Beveiliging en governance van identiteiten, apparaten en apps. Is eigenaar van risico- en beleidsbepaling, tracering en rapportage. |

| Architectuurleider | Technische vereisten, architectuur, beoordelingen, beslissingen en prioriteitstelling. |

| Euc-lead (beveiliging en bruikbaarheid van eindgebruikers) | De behoeften en feedback van uw gebruikers. |

| Architectuur voor apparaatbeheer | De strategie voor het beveiligen van organisatiegegevens op apparaten, waaronder het beheren van apparaten. |

| Lead voor app-beheer | Prioriteits- en technische vereisten voor app-investeringen, waaronder het beschikbaar maken van apps aan standaarden met moderne verificatie en beleid voor voorwaardelijke toegang van Microsoft Entra. |

| Servicebeheerders | Tenantomgeving (voorbereiding, testen, configuratie). |

| Vertegenwoordigers van bedrijfseenheden | Behoeften en feedback van uw bedrijfseenheden. |

De PowerPoint-diaserie met resources voor deze acceptatie-inhoud bevat de volgende dia met een belanghebbendeweergave die u kunt aanpassen voor uw eigen organisatie.

Technische plannen en gereedheid voor vaardigheden

Microsoft biedt bronnen om u te helpen uw beveiligingspostuur snel te moderniseren. In de volgende secties worden resources gemarkeerd voor specifieke taken in de vier fasen die eerder zijn gedefinieerd.

Fase 1

In fase 1 begint u uw huidige beveiligingspostuur te begrijpen. U start de gesprekken in uw leiderschapsteam en organisatie om te leren wat Zero Trust is en hoe het overeenkomt met bedrijfsstrategie en -doelstellingen.

| Doelstellingen voor fase 1 | Resources |

|---|---|

| Risico's voor uw organisatie identificeren | Beveiliging implementeren binnen de onderneming Deze introductiehandleiding bevat een overzicht van de belangrijkste stappen die het bedrijfsrisico van cyberbeveiligingsaanvallen kunnen beperken of voorkomen. Hiermee kunt u snel essentiële beveiligingsprocedures in de cloud vaststellen en beveiliging integreren in uw cloudimplementatieproces. Zie ook de resources eerder in dit artikel:

|

| Hiaten in uw beveiligingspostuur identificeren | Zero Trust-concepten en implementatiedoelstellingen Deze reeks artikelen bevat aanbevelingen per gebied (zoals identiteit en eindpunten). U kunt deze artikelen gebruiken om te beoordelen hoeveel van de aanbevelingen al zijn voltooid en welke blijven bestaan. De planningsbronnen in de andere bedrijfsscenario's bevatten ook aanbevolen resources voor dit werk. |

| Uw eerste beveiligingsscorestatus vastleggen | Uw beveiligingspostuur beoordelen met Microsoft Secure Score Als u uw eerste beveiligingsscore begrijpt, kunt u kwantificeerbare beveiligingsdoelen instellen en de voortgang in de loop van de tijd meten. Hiermee kunt u ook neerwaartse trends in uw houding herkennen, waardoor de reden voor modernere functie-implementaties wordt vergemakkelijkt. |

| Wettelijke vereisten identificeren | Neem contact op met uw complianceteam om meer te weten te komen over de voorschriften van uw organisatie. Vermeld de frameworks voor regelgeving en governance en eventuele bevindingen van controles of specifieke controles waaraan moet worden voldaan om een veilige nalevingsstatus te bereiken. Bekijk Microsoft Purview Compliance Manager om te zien of uw organisatie de voortgang van het bijhouden van de voortgang aan de hand van specifieke vereisten heeft gestart. Enkele van de meest vereiste standaarden en het configureren van Microsoft Entra-id voor naleving vindt u in onze documentatiebibliotheek voor standaarden. |

| Leiderschapswachtingen instellen | Gebruik het overzichtsartikel als een resource om gesprekken met uw leiderschapsteam op Zero Trust te vergemakkelijken. Het kadert beveiliging als bedrijfs imperatief en definieert nul vertrouwensrelaties die specifiek zijn voor leiderschapsrollen. Gebruik de voortgangsdia's in de sectie Bedrijfsscenario's om het werk te presenteren en uw voortgang bij te houden op een hoog niveau voor leidinggevenden en andere belanghebbenden. |

Fase 2

In fase 2 gaat u verder met het detail van uw huidige beveiligingspostuur, waaronder:

- Een plan voor reactiegereedheid ontwikkelen

- Een inventaris van uw digitale activa starten

- Eenvoudige hygiëne implementeren

Een plan voor reactiegereedheid ontwikkelen

Zero Trust gaat ervan uit dat er inbreuk wordt gepleegd, rekening wordt houden met de impact van een langdurige aanval op uw omgeving en dat u snel kunt herstellen na een incident. Uw verwachting van een aanval moet leiden tot de operationele gereedheid om te detecteren, te reageren en te herstellen.

In deze fase ontwikkelt u een reactiegereedheidsplan voor veelvoorkomende typen aanvallen. Dit plan omvat hoe u kunt reageren op uw gebruikers, uw klanten en hoe u zo nodig met het publiek kunt communiceren.

Overweeg voor elk van de volgende scenario's een tabletop-oefening die het huidige antwoord op het verlies van toegang tot:

- Verificatie: Microsoft Entra-id of uw on-premises Active Directory-domein Services (AD DS)

- Productiviteit: Tenantvergrendeling

- Gegevensverlies: kwaadwillende verwijdering of versleuteling van gegevens, willekeurige scenario's

- Gegevenslek: Exfiltratie van gegevens voor industriële of natiestaat espionage, WikiLeaks

- Denial of Service: Lob (Line-Of-Business) of gegevens (zoals gestructureerde gegevens of een data lake)

Zorg ervoor dat u vertegenwoordigers van alle rollen opneemt die worden beïnvloed, waaronder HR, marketing en relevante bedrijfsgroepen.

Voor elk scenario:

- Houd rekening met de communicatiestrategie voor zowel openbare als interne communicatie. Uw plan moet u in staat stellen op verantwoorde wijze te communiceren in overeenstemming met de voorschriften van uw overheid en branche. Uw antwoord moet ook de hoeveelheid informatie verminderen die u per ongeluk met aanvallers kunt delen.

- Evalueer de interne gereedheid om te reageren op IT- en bedrijfsteams en wanneer een extern antwoordteam zoals Microsoft Detection and Response Team (DART) of een andere inbreukpartner is vereist om operationele gereedheid/cybertolerantie te vergroten of te reageren op een incident als interne teams worden overweldigd.

Naast het ontwikkelen van gereedheidsplannen voor veelvoorkomende aanvallen, kan deze oefening helpen bij het verkrijgen van ondersteuning en investeringen in uw organisatie voor het implementeren van oplossingen.

Uw digitale activa inventariseren

Wanneer u de gereedheid van inbreuk plant, moet u de status van uw fysieke en digitale assets begrijpen. Het eerste doel in deze fase is het inventariseren. De andere bedrijfsscenario's omvatten het inventariseren van de assets die worden beïnvloed door het scenario. Deze inventarissen en de status van de items worden onderdeel van uw beveiligingspostuur.

Voor dit bedrijfsscenario is het raadzaam om een lijst te maken met alle fysieke en digitale assets en services en LOB-toepassingen. Fysieke assets omvatten eindpunten (mobiele telefoons, pc's en laptops) en servers (fysiek of virtueel). Voorbeelden van digitale assets zijn services zoals e-mailberichten en bewaargegevens in Exchange Online, bestanden en records in SharePoint Online, SQL PaaS-services, data lakes, bestanden op on-premises bestandsservers of Azure-bestandsshares. Overweeg het gebruik van een CASB-service (Cloud Access Security Broker), zoals Microsoft Defender voor Cloud om de services beschikbaar te maken die door gebruikers worden gebruikt, inclusief schaduw-IT-gegevenslocaties.

Hier volgen digitale assets die u in uw inventaris wilt opnemen:

- Identiteiten

- Apparaten

- Gegevens

- Apps

- Infrastructuur

- Netwerk

Het is in deze fase mogelijk niet mogelijk om een gedetailleerde lijst met activa en hun status te ontwikkelen. In sommige gevallen is deze inventaris afhankelijk van het installeren van hulpprogramma's, zoals Microsoft Intune en Defender voor Cloud Apps. Begin gewoon met het proces. Wanneer u de andere bedrijfsscenario's doorloopt, worden deze inventarisaties completer.

Idealiter kunt u het volgende bereiken:

- Beoordeel uw digitale assets op inhoudsgevoeligheid en -kritiek. Als u zich niet bewust bent van de locaties van deze assets, kunt u Overwegen Om Microsoft Purview te gebruiken om kritieke gegevens te detecteren.

- Bewaar een bijgewerkte lijst met beveiligingsproblemen die aanwezig zijn in uw digitale activa voor alle assets.

In het volgende diagram van de Zero Trust-architectuur ziet u de relatie tussen deze assets en elkaar.

Basis hygiëne implementeren

Deze fase omvat ook de implementatie van basisprocedures voor hygiëne. Volgens het Microsoft Digital Defense Report (2022) "Hoewel nationale staatsactoren technisch geavanceerd kunnen zijn en een breed scala aan tactieken kunnen gebruiken, kunnen hun aanvallen vaak worden beperkt door goede cyber hygiëne." In het rapport wordt geschat: 'Negentig acht procent van de aanvallen kan worden gestopt met elementaire hygiënemaatregelen.'

| Doelstellingen voor fase 2 | Resources |

|---|---|

| Een plan voor reactiegereedheid ontwikkelen | Cyberaanvallen zijn onvermijdelijk. Is uw bedrijf voorbereid? (Harvard Business Review) |

| Uw digitale activa inventariseren | Hoe beheert u de inventaris en documentatie van IT-assets? (LinkedIn-artikel). It Asset Valuation, Risk Assessment and Control Implementation Model by the Information Systems Audit and Control Association (ISACA) bevat voorbeelden van het meten en categoriseren van activa. |

| Basisprocedures voor hygiëne implementeren | Documenteer de basisprocedures voor hygiëne voor uw organisatie, waaronder het meten van succes. Hygiënepraktijken zijn cyberbeveiligingspraktijken die u als routine oefent om onlineschendingen te beperken. Veel van deze procedures zijn opgenomen in fase 1 van andere bedrijfsscenario's. Sommige zijn opgenomen in latere fasen. How to Have Better Cyber Hygiene |

| Uw status voor Secure Score bijwerken | Wanneer u de aanbevelingen in bedrijfsscenario's doorloopt, werkt u uw status voor Secure Score bij. De score is een maat voor de voortgang en het succes dat u binnen uw organisatie kunt communiceren. Uw beveiligingspostuur beoordelen met Microsoft Secure Score |

| Uw status vastleggen in Compliancebeheer | Als u Microsoft Purview Compliance Manager hebt gebruikt om uw nalevingswerk voor regelgeving bij te houden, controleert u regelmatig of u uw status wilt bijwerken. Net als Secure Score is dit een maat voor voortgang en succes die kan worden opgenomen als onderdeel van uw beveiligingspostuur. |

Fase 3

Een beveiligingspostuur vereist instrumentatie om zichtbaarheid te creëren. U wilt uw hulpprogramma's en methoden samenvoegen tot zo weinig mogelijk weergaven of dashboards voor vereenvoudiging. Het eerste doel in deze fase is om uw beveiligingspostuur te visualiseren met behulp van dashboards die geschikt zijn voor doelgroepen.

Ervan uitgaande dat een schending vereist dat we op zoek zijn naar en voorbereid zijn op instrumentatie door continue bewaking te implementeren en te instrumenteren. In deze stap documenteert en bekijkt u het aantal portals of weergaven waarmee deze functie wordt bereikt. Deze interne documentatie kan rapporten zijn die u handmatig compileert of rapporten van uw beveiligingshulpprogramma's, zoals Secure Score, Compliance Manager, Microsoft Defender XDR, Microsoft Defender voor Cloud, Microsoft Sentinel en andere hulpprogramma's.

Voorbeeld:

- Een overzichtsweergave van risico's, voorbereiding van schendingen en huidige incidenten.

- Een CISO-overzichtsweergave voor IT- en OT-beveiligingsassets.

- Weergaven van beveiligingsanalisten om te reageren op incidenten.

- Een historische weergave van SIEM (Security Information and Event Management) en security orchestration, automation and response (SOAR) om te voldoen aan regelgevingsvereisten en langdurige opsporing van bedreigingen.

Door rollenspecifieke weergaven te maken en te onderhouden, ontstaat transparantie met de status van het beveiligingspostuur met uw belanghebbenden die de last van beveiligingsbeheer delen, van leidinggevenden tot reagerende incidenten.

Fase 3 omvat ook het rijpen van de schaduw-IT en het patchen van hygiënegebieden.

| Doelstellingen voor fase 3 | Resources |

|---|---|

| Uw beveiligingspostuur visualiseren met behulp van dashboards die geschikt zijn voor doelgroepen | De sectie Voortgang bijhouden in het overzichtsartikel bevat verschillende voorbeelden. Wanneer u aanvullende beveiligingsmogelijkheden implementeert en configureert, zoekt u naar aanvullende weergaven met doelgroepbereik die waardevol zijn voor uw organisatie. Zie bijvoorbeeld Zero Trust-beveiligingsarchitecturen (TIC 3.0) bewaken met Microsoft Sentinel. |

| Schaduw-IT documenteer en beheer met behulp van Defender voor Cloud Apps | Dit is een hygiënegebied dat u in deze fase kunt ontwikkelen als u Defender voor Cloud Apps hebt geïmplementeerd. Zie SaaS-apps integreren voor Zero Trust met Microsoft 365. |

| Een methodologie ontwikkelen voor het regelmatig patchen en bijwerken van systemen en met tijdgevoeligheid | Deze taak in dit bedrijfsscenario gaat niet over het patchen en bijwerken van systemen. Het gaat over het ontwikkelen van een methodologie om ervoor te zorgen dat de verschillende onderdelen van uw digitale activa regelmatig worden gepatcht en bijgewerkt met verantwoordelijkheid, zichtbaarheid en goede communicatie voor alle betrokken personen. Zoek waar mogelijk naar mogelijkheden om dit te automatiseren. Wat zijn de aanbevolen procedures voor het patchen en bijwerken van uw IT-systemen? (LinkedIn-artikel) Is patching perfect? (Infosecurity Magazine) |

Fase 4

De doelstellingen van fase 4 zijn het ontwikkelen van het vermogen van uw organisatie om aanvallen te voorkomen en erop te reageren.

| Doelstellingen voor fase 4 | Resources |

|---|---|

| Continu gebruikers opleiden | Gebruik de Microsoft Cybersecurity Awareness Kit, ontwikkeld in samenwerking met Terranova Security, om Microsoft-klanten te helpen gebruikerstraining snel, eenvoudig en effectief te implementeren. U kunt training voor aanvalssimulatie gebruiken in de Microsoft Defender-portal om realistische aanvalsscenario's in uw organisatie uit te voeren. Deze gesimuleerde aanvallen kunnen u helpen kwetsbare gebruikers te identificeren en te vinden. Zie Aan de slag met training voor aanvalssimulatie. Zie ook microsoft 365-beveiligingstips infographic en Microsoft Entra-sjablonen en -materialen voor de implementatie van eindgebruikers. |

| De mogelijkheid voor beveiligingsbewerkingen van uw organisatie ontwikkelen | De integratie van Microsoft Defender XDR in uw beveiligingsbewerkingen biedt richtlijnen voor het bouwen en trainen van uw SOC-team (Security Operations Center), inclusief het ontwikkelen en formaliseren van een proces voor het reageren op incidenten. Zie de Microsoft Security Operations-bibliotheek voor hulp bij het reageren op incidenten en playbooks voor het reageren op specifieke aanvalstypen. |

| Risico's blijven beheren | Ontwikkel een systematische manier voor uw organisatie om risico's doorlopend te evalueren en te beheren. Ga terug naar de tabletopoefeningen of ISO-standaarden om opnieuw te bepalen waar u bent en wat u hebt bereikt. |

Fase Gereed

De fase Gereed voor dit bedrijfsscenario is iets anders dan voor andere bedrijfsscenario's. In plaats van specifieke beveiligingsmogelijkheden of configuraties te evalueren, testen en testen, omvat de fase Gereed voor dit scenario het bouwen van uw belanghebbendenteam en vervolgens het doorlopen van elke fase en doelstelling met een flexibele benadering.

Bijvoorbeeld voor elke doelstelling:

- Evalueer wat er nodig is om het doel te bereiken, inclusief wie er nodig is.

- Begin met een redelijke aanpak en test het uit. Pas indien nodig aan.

- Test de aanpak en pas deze aan op basis van wat u leert.

De volgende tabel is een voorbeeld van hoe dit kan werken voor de risico's identificeren voor uw organisatiedoelstelling in fase 1 van de planfase.

| Gereede taak | Acties |

|---|---|

| Evalueren | Bepaal welke resources u gaat gebruiken om risico's te evalueren en wie er in de activiteiten moet worden opgenomen. Deze evaluatie kan bestaan uit het gebruik van de tabletopoefeningen of de ISO-normen. Bepaal wie in uw organisatie moet deelnemen. |

| Testen | Bekijk de aanbevolen oefeningen met een kleine set belanghebbenden om uw gereedheid te meten om uw volledige team van belanghebbenden te benaderen met behulp van de resources die u wilt gebruiken. |

| Pilot | Als u de tabletopoefeningen gebruikt, kunt u een van de scenario's met de gekozen deelnemers uitproberen. Bekijk de resultaten en bepaal of u klaar bent om door te gaan met de andere oefeningen. Als u de ISO-standaarden gebruikt, richt u zich op een deel van de standaard om de evaluatie uit te voeren. |

Door een agile aanpak als deze te gebruiken, kunt u mogelijkheden bieden om uw methodologie en proces aan te passen en te optimaliseren. U bouwt ook vertrouwen terwijl u gaat.

Fase adopteren

In de implementatiefase implementeert u uw strategie en implementatieplannen stapsgewijs in functionele gebieden. Voor dit scenario moet u de doelstellingen uit de vier fasen halen, of de doelstellingen en fasen die u voor uw organisatie hebt aangepast.

Het moderniseren van uw beveiligingspostuur omvat echter het uitvoeren van de technische doelstellingen die worden aanbevolen in de andere bedrijfsscenario's (of prioriteit geven aan uw organisatie). Deze zijn allemaal van toepassing op uw beveiligingspostuur.

Wanneer u overstapt naar de overstapfase voor dit scenario en de andere, moet u ervoor zorgen dat u de status, voortgang en waarde communiceert.

Beheren en beheren

Beveiligingsbeheer is een constant proces. Wanneer u overstapt naar deze fase, schakelt u over naar het bijhouden en meten van de resultaten van elk deel van de Zero Trust-architectuur die u hebt geïmplementeerd. Samen met bewaking en detectie identificeert u kansen om de vervaldatum te herhalen.

Bijhouden en meten

In dit scenarioartikel worden verschillende rapporten en dashboards voorgesteld die u kunt gebruiken om uw status te beoordelen en de voortgang te meten. Uiteindelijk wilt u een set metrische gegevens ontwikkelen die u kunt gebruiken om de voortgang weer te geven en te bepalen waar een nieuw beveiligingsprobleem opduikt. U kunt de verschillende rapporten en dashboards gebruiken om de metrische gegevens te verzamelen die het belangrijkst zijn voor uw organisatie.

Metrische gegevens van team en organisatie

De volgende tabel bevat enkele voorbeelden van metrische gegevens die u kunt gebruiken om uw team- en organisatiebeveiligingspostuur bij te houden.

| Bedrijfsactiviteit | Beveiligingspostuur | Beveiligingsantwoord | Beveiligingsverbetering |

|---|---|---|---|

| Gemiddelde tijd voor beveiligingsbeoordeling | Aantal nieuwe apps beoordeeld | Gemiddelde tijd om te herstellen (MTTR) | Aantal moderniseringsprojecten geopend |

| Aantal dagen voor toepassingsbeveiligingsbeoordeling | Score from Secure Score | Gemiddelde tijd om te bevestigen (MTTA) | Aantal mijlpalen van moderniseringsproject bereikt in de afgelopen 60 dagen |

| Gemiddelde opstart- en aanmeldingstijd voor beheerde apparaten | % van compatibele apps | Tijd om kritieke systemen te herstellen | Aantal terugkerende handmatige stappen verwijderd uit werkstromen |

| Aantal beveiligingsonderbrekingen in de gebruikerswerkstroom | Aantal bevoegde accounts die voldoen aan 100% van de vereisten | Aantal incidenten met hoge ernst | Aantal geleerde lessen van interne en externe incidenten |

| % van de IT-helpdesktijd die is besteed aan beveiligingsactiviteiten met een lage waarde | Aantal accounts dat voldoet aan 100% van de vereisten | Toename van incidenten (over het algemeen) |

Dashboards en rapporten in het product

Naast de hulpprogramma's voor het bijhouden van PowerPoint en Excel die zijn ontworpen om te werken met deze acceptatierichtlijnen, biedt Microsoft in-productervaringen om de voortgang van de technische implementatie bij te houden.

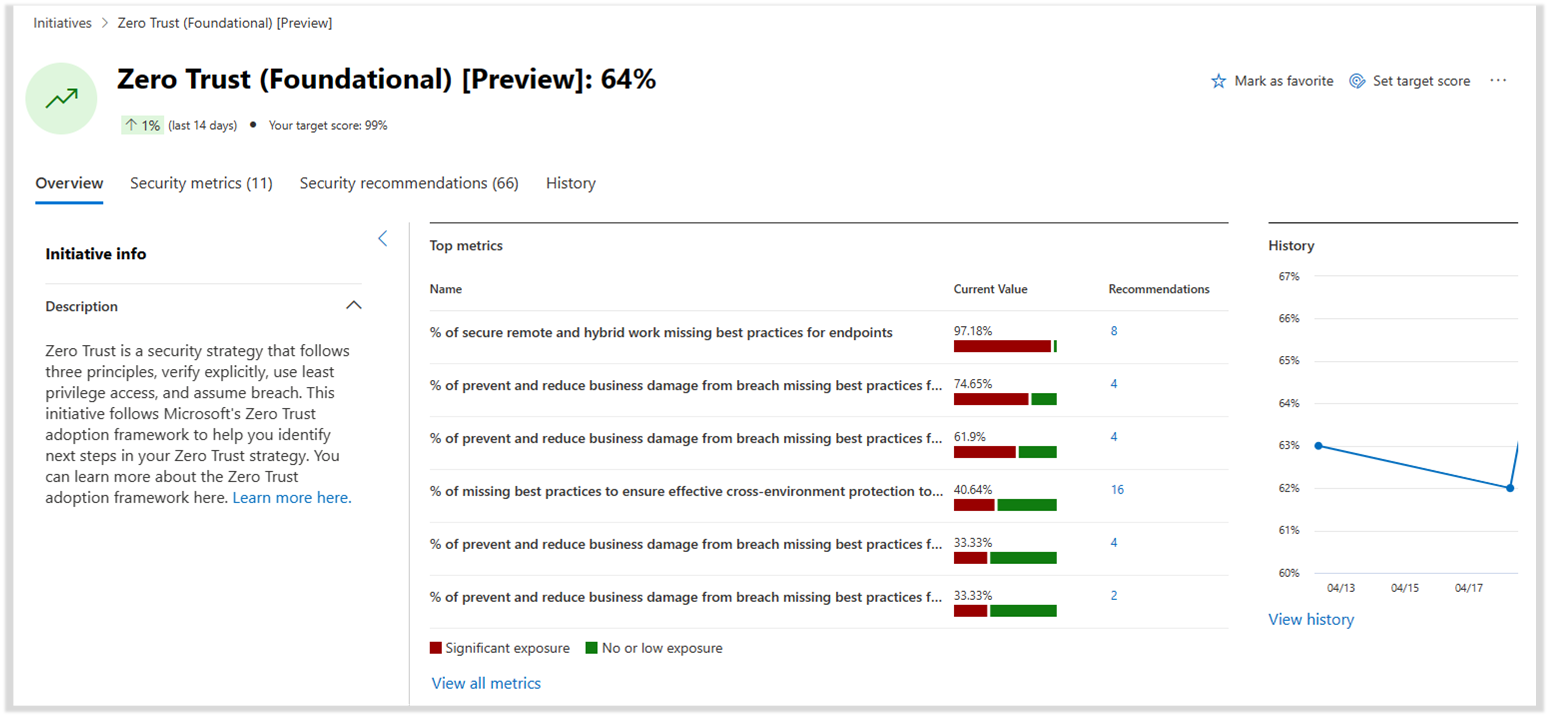

Microsoft Security Exposure Management is een beveiligingsoplossing die een uniforme weergave biedt van de beveiligingspostuur voor bedrijfsactiva en -workloads. Binnen dit hulpprogramma helpen beveiligingsinitiatieven u bij het beoordelen van gereedheid en volwassenheid op specifieke gebieden van beveiligingsrisico's. Beveiligingsinitiatieven nemen een proactieve benadering voor het beheren van beveiligingsprogramma's voor specifieke risico's of domeingerelateerde doelstellingen.

Gebruik het Zero Trust-initiatief om de voortgang van uw organisatie bij te houden voor het implementeren van Zero Trust-beveiliging. Dit initiatief is afgestemd op dit Microsoft Zero Trust-acceptatieframework, zodat u uw voortgang kunt bijhouden met metrische gegevens die zijn afgestemd op bedrijfsscenario's. Deze metrische gegevens leggen uw resourcedekking vast voor aanbevolen aanbevelingen die kunnen worden uitgevoerd om beveiligingsteams te helpen hun organisatie te beschermen. Het initiatief biedt ook realtime gegevens over uw Zero Trust-voortgang die kan worden gedeeld met belanghebbenden.

Elke metrische waarde bevat inzichten waarmee teams inzicht krijgen in de huidige status. Het bieden van teams met aanbevelingsdetails, het identificeren van welke assets worden beïnvloed en het meten van de impact op de algehele Zero Trust-volwassenheid.

Zero Trust-acceptatie is een teamspel waarbij zowel beveiligings- als IT-operationele teams moeten worden afgestemd en samenwerken om prioriteit te geven aan wijzigingen die de algehele volwassenheid van Zero Trust verbeteren. Op het niveau van metrische gegevens en taken kunt u de aanbeveling delen met het juiste team en de juiste eigenaar. De eigenaar kan vervolgens rechtstreeks een koppeling maken naar de beheerervaring van het respectieve beveiligingsbeheer om de aanbeveling te configureren en te implementeren.

Dit Zero Trust Adoption Framework moedigt u aan om een op risico's gebaseerde benadering en/of een defensieve strategie te nemen. Met een van deze benaderingen kunt u zich richten op andere beveiligingsinitiatieven binnen het hulpprogramma voor blootstellingsbeheer, zoals Ransomware Protection of een specifiek bedreigingsinitiatief, en u kunt zien hoe uw werk toegroeit tot Zero Trust-volwassenheid in het Zero Trust-initiatief.

U kunt het Zero Trust-initiatief samen met dit Zero Trust-acceptatieframework gebruiken. De metrische gegevens en taken binnen het initiatief zijn ingedeeld in het bedrijfsscenario van Zero Trust.

Bewaken en detecteren

Tijdens het doorlopen van elk bedrijfsscenario bepaalt u hoe u wijzigingen in de omgeving en schendingen bewaakt en detecteert. Veel van de mogelijkheden voor bewaking en detectie worden geboden via de XDR-hulpprogramma's (Extended Detection and Response), waaronder de suite van Microsoft Defender XDR-producten en Microsoft Sentinel. Deze worden geïmplementeerd in het bedrijfsscenario Voorkomen of verminderen van bedrijfsschade.

Herhalen voor vervaldatum

Zero Trust implementeren is een traject. In organisaties op ondernemingsniveau kan het jaren duren voordat deze volledig is geïmplementeerd. In deze tijd blijven aanvallers ook hun technieken ontwikkelen. Het is belangrijk om uw metrische gegevens samen met uw bewakings- en detectiemogelijkheden te gebruiken om te bepalen waar u een aspect van uw Zero Trust-omgeving moet herhalen en ontwikkelen. Daarnaast kunt u doorgaan met het evalueren en ontwikkelen van de manier waarop u succes meet en voortgang, status en waarde communiceert.

Volgende stappen

- Overzicht van zero Trust Adoption Framework

- Extern en hybride werk beveiligen

- Gevoelige bedrijfsgegevens identificeren en beveiligen

- Bedrijfsschade voorkomen of verminderen door een inbreuk

- Voldoen aan wettelijke en nalevingsvereisten

Resources voor het bijhouden van voortgang

Voor een van de Zero Trust-bedrijfsscenario's kunt u de volgende resources voor het bijhouden van voortgang gebruiken.

| Resource voor voortgangstracering | Dat helpt je... | Ontworpen voor |

|---|---|---|

Implementatiescenarioplan Phase Grid downloadbaar Visio-bestand of PDF

|

Eenvoudig inzicht in de beveiligingsverbeteringen voor elk bedrijfsscenario en het inspanningsniveau voor de fasen en doelstellingen van de fase Plan. | Zakelijke scenarioprojectleiders, leidinggevenden en andere belanghebbenden. |

| Zero Trust Adoption Tracker downloadbare PowerPoint-diaserie |

Volg uw voortgang door de fasen en doelstellingen van de fase Plan. | Zakelijke scenarioprojectleiders, leidinggevenden en andere belanghebbenden. |

Bedrijfsscenariodoelstellingen en -taken die kunnen worden gedownload voor Excel-werkmappen

|

Wijs het eigendom toe en houd uw voortgang bij via de fasen, doelstellingen en taken van de fase Plan. | Zakelijke scenarioprojectleiders, IT-leads en IT-implementers. |

Zie Zero Trust-evaluatie en resources voor het bijhouden van voortgang voor aanvullende resources.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor