Bedrijfsschade voorkomen of verminderen door een inbreuk

Als onderdeel van zero Trust-acceptatierichtlijnen beschrijft dit artikel het bedrijfsscenario voor het voorkomen of verminderen van bedrijfsschade aan een cyberbeveiligingsschending. In dit scenario wordt het uitgangspunt voor een schending van Zero Trust overgenomen , waaronder:

- Straal- en segmenttoegang minimaliseren

- End-to-end-versleuteling controleren

- Analyse gebruiken om zichtbaarheid te krijgen, detectie van bedreigingen te stimuleren en verdediging te verbeteren

Met hybride IT-infrastructuurmodellen bevinden de assets en gegevens van uw organisatie zich zowel on-premises als in de cloud en slechte actoren op verschillende manieren om ze aan te vallen. Uw organisatie moet deze aanvallen zoveel mogelijk kunnen voorkomen en, wanneer deze worden geschonden, de schade van de aanval minimaliseren.

Traditionele benaderingen die zich richten op het tot stand brengen van perimeterbeveiliging voor on-premises, waarbij u iedereen binnen de perimeter van het privénetwerk van uw organisatie vertrouwt, niet meer relevant zijn. Als een aanvaller toegang krijgt tot uw privénetwerk, kan deze met de juiste machtigingen toegang krijgen tot gegevens, toepassingen of resources erin. Ze kunnen uw netwerk schenden door gebruikersreferenties te stelen, te profiteren van een beveiligingsprobleem of door een malware-infectie te introduceren. Dergelijke aanvallen kunnen leiden tot verlies van inkomsten en hoge cyberverzekeringspremies, wat een aanzienlijke tegenslag kan zijn voor de financiële gezondheid en de reputatie van uw organisatie op de markt.

Forester heeft het volgende voor 2021 afgesloten:

- Bijna twee derde van de organisaties werd het afgelopen jaar geschonden en kostte ze gemiddeld $ 2,4 miljoen per inbreuk. – Forester, De Staat van Ondernemingen van 2021 (april 2022)

Met de cloud hoeven slechte actoren uw perimeter van uw privénetwerk niet fysiek te schenden. Ze kunnen uw digitale assets in de cloud overal ter wereld aanvallen.

De status en reputatie van uw organisatie zijn afhankelijk van uw beveiligingsstrategie. Met de wijdverspreide acceptatie van bedrijfsomgevingen in de cloud en de groei van het mobiele personeel bestaan gegevensvoetafdrukken buiten de traditionele grenzen van bedrijfsnetwerken. Deze tabel bevat een overzicht van de belangrijkste verschillen tussen traditionele en moderne bedreigingsbeveiliging met Zero Trust.

| Traditionele bedreigingsbeveiliging met besturingselementen voor privénetwerken | Moderne bedreigingsbeveiliging met Zero Trust |

|---|---|

| Traditionele beveiliging is afhankelijk van perimeterbeveiliging, waarbij u iedereen in het particuliere netwerk vertrouwt. Perimeternetwerken kunnen het volgende omvatten: - Weinig netwerksegmentatie of beveiligingsperimeter en open, platte netwerken. - Minimale bedreigingsbeveiliging en statische verkeersfiltering. - Niet-versleuteld intern verkeer. |

Het Zero Trust-model verplaatst netwerkbeveiliging van statische perimeters op basis van netwerken om zich te richten op gebruikers, apparaten, assets en resources. Stel dat een inbreuk wel en zal gebeuren. Beveiligingsrisico's kunnen zich binnen en buiten uw netwerk voordoen, u wordt voortdurend aangevallen en er kan op elk gewenst moment een beveiligingsincident optreden. Een uitgebreide en moderne infrastructuur voor bedreigingsbeveiliging kan tijdige aanvalsdetectie en -respons bieden. Minimaliseer de straal van beveiligingsincidenten met beveiligingslagen die samen de omvang van de schade verminderen en hoe snel deze zich kan verspreiden. |

Om de impact van een significant incident te verminderen, zijn alle volgende essentieel:

- Het bedrijfsrisico van een inbreuk identificeren

- Een op risico's gebaseerde benadering plannen voor uw reactie op schendingen

- Inzicht in de resulterende schade aan de reputatie en relaties van uw organisatie met andere organisaties

- Diepgaande beveiligingslagen toevoegen

In de richtlijnen in dit artikel wordt beschreven hoe u aan de slag kunt gaan met uw strategie voor het voorkomen en verminderen van schade aan een inbreuk. Twee aanvullende artikelen geven u de specifieke informatie over het implementeren van die strategie met behulp van:

- Een beveiligingsschendingspreventie- en herstelinfrastructuur

- Hulpprogramma's voor bedreigingsbeveiliging en eXtended detection and response (XDR)

De eerste stap voor een robuuste beveiligingspostuur is het bepalen hoe uw organisatie kwetsbaar is via risicoanalyse.

Risico's en uw beveiligingspostuur beoordelen

Wanneer u besluit een strategie aan te nemen om inbreuk te voorkomen en de schade te verminderen die is veroorzaakt door een strategie, is het belangrijk om rekening te houden met de metrische gegevens van risico's en deze te kwantificeren. Strategisch gezien kunt u met de oefening van het kwantificeren van risico's een meetwaarde instellen voor uw eetlust op risico. Hiervoor moet u een basisrisicobeoordeling uitvoeren, samen met een analyse van de bedrijfskritieke schendingen die van invloed kunnen zijn op uw bedrijf. De combinatie van uw gedocumenteerde risicobereidheid tegen inbreukscenario's die u bereid bent aan te pakken, vormt de basis van een strategie voor het voorbereiden en oplossen van inbreuken.

Houd er rekening mee dat het vrijwel onmogelijk is om schendingen als absoluut te voorkomen. Zoals beschreven in Aanvaller rendement op investeringen, is het doel om de wrijving van cyberaanvallen incrementeel te verhogen tot een punt waar de aanvallers die u kunt of bereid bent om zich te verdedigen tegen niet langer een levensvatbaar rendement op investeringen van hun aanvallen krijgen. Het soort aanvallen en de economische levensvatbaarheid om te verdedigen, moeten worden vastgelegd als onderdeel van uw risicoanalyse.

Het verminderen van schade aan een inbreuk geeft aanzienlijke energie aan opties tijdens en na inbreuk, waardoor uw organisatie snel kan herstellen na een verwachte schending of type inbreuk. Deze inbreuktypen en de gereedheid om te herstellen worden gedefinieerd in volgende secties in dit artikel.

Het herkennen van een inbreukintentie moet deel uitmaken van uw inbreukvoorbereiding. Alle schendingen hebben een element van kwaadwilligheid of criminele intentie, maar financieel gestuurde schendingen hebben het potentieel voor veel grotere schade in vergelijking met 'rijden door' of opportunistische schendingen.

Zie Snel uw beveiligingspostuur moderniseren voor meer informatie over beveiligingspostuur en risicoanalyse.

Voorbeelden van risico's per bedrijfstype

Bedrijfsvereisten zijn afhankelijk van de resulterende risicoanalyse voor uw bedrijfstype. Hieronder worden verschillende bedrijfsverticalen besproken en hoe hun specifieke behoeften de gesegmenteerde risicoanalyse stimuleren:

Mijnbouw

De mijnbouwindustrie kijkt meer naar de mijn van de toekomst, waarbij operationele technologiesystemen (OT) minder handmatige processen gebruiken. Een voorbeeld is het gebruik van Human Machine Interfaces (JM) die gebruikmaken van een toepassingsinterface om taken en taken binnen een verwerkingsinstallatie te voltooien. Omdat deze HMI's zijn ontworpen als toepassingen, kunnen de cyberbeveiligingsrisico's voor deze branche verticaal hoger zijn.

De bedreiging wordt niet langer een verlies van gegevens of diefstal van bedrijfsactiva. De bedreiging wordt een van externe actoren die identiteitsdiefstal gebruiken om toegang te krijgen tot kritieke systemen en productieprocessen te verstoren.

Retail

De belangrijkste risico's met betrekking tot inbreuk binnen de detailhandel kunnen zich voordoen wanneer er meerdere domeinen zijn voor meerdere merken die binnen dezelfde tenant wonen. De complexiteit van het beheren van on-premises of cloudidentiteiten kan beveiligingsproblemen tot stand brengen.

Gezondheidssector

De belangrijkste risico's binnen de gezondheidssector zijn gegevensverlies. De onbevoegde openbaarmaking van vertrouwelijke medische dossiers kan een directe bedreiging vormen voor gegevens- en informatieprivacywetten die zijn gereserveerd voor patiënten en klanten en, op basis van lokale voorschriften, aanzienlijke sancties kunnen oplopen.

Overheidssector

Organisaties in de overheidssector vormen de hoogste risico's voor informatiebeveiliging. Reputatieschade, nationale veiligheid en gegevensverlies staan op het spel. Dit is grotendeels de reden waarom overheidsorganisaties zich moeten abonneren op strengere normen, zoals het National Institute of Standards and Technology (NIST).

Als onderdeel van uw inbreukvoorbereiding en -reactie kunt u profiteren van Microsoft Defender-bedreigingsinformatie om te zoeken naar en meer te weten te komen over de typen aanvallen en bedreigingsvectoren die het meest relevant zijn voor uw verticale.

Risico's van veelvoorkomende soorten aanvallen

Het voorkomen of verminderen van bedrijfsschade aan een cyberbeveiligingslek omvat bewustzijn van de meest voorkomende soorten aanvallen. Hoewel de volgende aanvalstypen momenteel het meest voorkomen, moet uw cyberbeveiligingsteam ook rekening houden met nieuwe typen aanvallen, waarvan sommige deze kunnen uitbreiden of vervangen.

Identiteiten

Cyberbeveiligingsincidenten beginnen meestal met een referentiediefstal van een soort. Referenties kunnen worden gestolen met behulp van verschillende methoden:

Phishing

Een aanvaller masquereert als een vertrouwde entiteit en dupes werknemers om e-mailberichten, sms's of chatberichten te openen. Kan ook spear-phishing bevatten, waarbij een aanvaller specifiek informatie over een gebruiker gebruikt om een meer plausibele phishing-aanval te maken. Diefstal van technische referenties kan optreden als gevolg van een gebruiker die op een URL of een MFA-phishingaanval klikt.

Vishing

Een aanvaller maakt gebruik van social engineering-methoden om ondersteuningsinfrastructuur zoals helpdesks te gebruiken om referenties te verkrijgen of te wijzigen.

Wachtwoordspray

Aanvaller probeert een grote lijst met mogelijke wachtwoorden voor een bepaald account of een set accounts. Mogelijke wachtwoorden kunnen worden gebaseerd op openbare gegevens van een gebruiker, zoals geboortedatums in profielen voor sociale media.

In al deze gevallen zijn vaardigheden en onderwijs essentieel voor zowel gebruikers als het doelwit van phishingaanvallen en helpdesks als doel van vishing-aanvallen. Helpdesks moeten protocollen hebben om gebruikers te verifiëren voordat ze gevoelige acties uitvoeren op gebruikersaccounts of -machtigingen.

Apparaten

Gebruikersapparaten zijn een andere manier voor aanvallers, die doorgaans afhankelijk zijn van inbreuk op apparaten om malware te installeren, zoals virussen, spyware, ransomware en andere ongewenste software die zonder toestemming wordt geïnstalleerd.

Aanvallers kunnen ook de referenties van het apparaat gebruiken om toegang te krijgen tot uw toepassingen en gegevens.

Netwerk

Aanvallers kunnen uw netwerken ook gebruiken om uw systemen te beïnvloeden of gevoelige gegevens te bepalen. Veelvoorkomende typen netwerkaanvallen zijn:

Gedistribueerde denial of service (DDos)

Aanvallen die erop gericht zijn onlineservices te overbelasten met verkeer om de service onbruikbaar te maken.

Afluisteren

Een aanvaller onderschept netwerkverkeer en is gericht op het verkrijgen van wachtwoorden, creditcardnummers en andere vertrouwelijke informatie.

Code en SQL-injectie

Een aanvaller verzendt schadelijke code in plaats van gegevenswaarden via een formulier of via een API.

Scripting op meerdere sites

Een aanvaller gebruikt webresources van derden om scripts uit te voeren in de webbrowser van het slachtoffer.

Hoe zakelijke leiders nadenken over het voorkomen of verminderen van bedrijfsschade door een inbreuk

Voordat u begint met technisch werk, is het belangrijk om inzicht te hebben in de verschillende motivaties om te investeren in het voorkomen en verminderen van bedrijfsschade als deze motivaties helpen bij het informeren van de strategie, doelstellingen en maatregelen voor succes.

De volgende tabel bevat redenen waarom leidinggevenden in een organisatie moeten investeren in het voorkomen of verminderen van schade aan een inbreuk.

| Role | Waarom het voorkomen of verminderen van bedrijfsschade aan een inbreuk belangrijk is |

|---|---|

| Chief Executive Officer (CEO) | Het bedrijf moet in staat zijn strategische doelstellingen en doelstellingen te bereiken, ongeacht het cyberbeveiligingsklimaat. Bedrijfsflexibiliteit en zakelijke uitvoering mogen niet worden beperkt vanwege een incident of schending. Leidinggevenden moeten begrijpen dat beveiliging deel uitmaakt van bedrijfs imperatieven en investeringen in zowel preventie van schendingen als de voorbereiding op schending om bedrijfscontinuïteit te waarborgen. De kosten van een succesvolle en destructieve cyberaanval kunnen veel meer zijn dan de prijs van het implementeren van veiligheidsmaatregelen. |

| Chief Marketing Officer (CMO) | Hoe het bedrijf zowel intern als extern wordt gezien, mag niet worden beperkt op basis van een inbreuk die optreedt of de gereedheid van een inbreuk. Het is een kwestie van voorbereiding om te leren hoe u de gereedheid en berichten voor inbreuk intern en extern communiceert als reactie op een inbreuk. Een geslaagde aanval kan openbare kennis worden, mogelijk schadelijk voor de merkwaarde, tenzij er een communicatieplan voor inbreuk bestaat. |

| Chief Information Officer (CIO) | De toepassingen die door uw organisatie worden gebruikt, moeten bestand zijn tegen aanvallen tijdens het beveiligen van de gegevens van uw organisatie. Beveiliging moet een meetbaar resultaat zijn en afgestemd op de IT-strategie. Inbreukpreventie en inbreukbeheer moeten worden afgestemd op gegevensintegriteit, privacy en beschikbaarheid. |

| Chief Information Security Officer (CISO) | Beveiliging moet worden afgestemd als een bedrijfs imperatief voor de C-Suite. De gereedheid en reactie op schendingen zijn afgestemd op het bereiken van de primaire bedrijfsstrategieën, waarbij technologiebeveiliging is afgestemd op het beperken van bedrijfsrisico's. |

| Chief Operations Officer (COO) | Het incidentresponsproces is afhankelijk van het leiderschap en de strategische begeleiding die door deze rol wordt geboden. Het is noodzakelijk dat preventieve en responsieve acties worden uitgevoerd zoals afgestemd op de bedrijfsstrategie. De voorbereiding van inbreuk in een Beveiligingspostuur aannemen betekent dat alle disciplines die aan de COO rapporteren, moeten functioneren op een niveau van de gereedheid van inbreuk, zodat een inbreuk snel kan worden geïsoleerd en beperkt zonder uw bedrijf te onderbreken. |

| Chief Financial Officer (CFO) | Het voorbereiden en beperken van schendingen zijn functies van gebudgetteerde beveiligingsuitgaven. Financiële systemen moeten robuust zijn en kunnen een inbreuk overleven. Financiële gegevens moeten worden geclassificeerd, beveiligd en als back-up worden gemaakt als een gevoelige gegevensset. |

Een Zero Trust-benadering lost verschillende beveiligingsproblemen op die voortvloeien uit beveiligingsschendingen. U kunt de volgende voordelen van een Zero Trust-benadering benadrukken met uw zakelijke leiders.

| Vergoedingen | Beschrijving |

|---|---|

| Overleving garanderen | Afhankelijk van de aard of motivatie van de aanvaller kan een inbreuk worden ontworpen om de mogelijkheid van uw organisatie om normale bedrijfsactiviteiten aanzienlijk te beïnvloeden of te verstoren. Het voorbereiden van een inbreuk verbetert de kans dat uw organisatie een inbreuk overleeft die is ontworpen om te verlammen of uit te schakelen aanzienlijk. |

| Controle over schade aan uw reputatie | Een inbreuk die resulteert in toegang tot vertrouwelijke gegevens kan ernstige gevolgen hebben, zoals schade aan de reputatie van het merk, verlies van gevoelige intellectuele eigendom, onderbreking van klanten, boetes voor regelgeving en financiële schade aan uw bedrijf. Zero Trust-beveiliging helpt het aanvalsgebied te verminderen door uw IT-infrastructuur zowel on-premises als in de cloud continu te beoordelen, bewaken en analyseren. Een Zero Trust-architectuur helpt bij het definiëren van beleidsregels die automatisch worden bijgewerkt wanneer risico's worden geïdentificeerd. |

| Straal binnen uw organisatie verminderen | Het implementeren van een Zero Trust-model kan helpen de impact van een externe of interne inbreuk te minimaliseren. Het verbetert de mogelijkheid van uw organisatie om bedreigingen in realtime te detecteren en erop te reageren en vermindert de explosiezone van aanvallen door laterale beweging te beperken. |

| Robuuste beveiligings- en risicopostuur demonstreren | Met een Zero Trust-benadering kunt u waarschuwingen, correlatie van aanvullende bedreigingssignalen en herstelacties uitvoeren. Het analyseren van signalen helpt uw houding te verbeteren door uw beveiligingscultuur te evalueren en gebieden te identificeren voor verbetering of best practices. Elke wijziging in uw netwerk activeert automatisch een analyse voor mogelijk schadelijke activiteiten. U krijgt volledige zichtbaarheid van alle assets en resources in uw netwerken en hoe ze presteren, wat resulteert in een aanzienlijke algehele blootstelling aan risico's. |

| Lagere cyberverzekeringspremies | Als u de kosten van cyberverzekeringen wilt evalueren, hebt u een robuust en goed gedefinieerd beveiligingsmodel en -architectuur nodig. Door Zero Trust-beveiliging te implementeren, hebt u controle, zichtbaarheid en governance met realtimeanalyse voor het beveiligen van uw netwerk en eindpunten. Uw beveiligingsteam kan hiaten in uw algehele beveiligingspostuur detecteren en overwinnen en bewijzen aan verzekeraars dat u proactieve strategieën en systemen hebt. Een Zero Trust-benadering verbetert ook cybertolerantie en kan zelfs helpen om zichzelf te betalen door verzekeringspremies te verminderen. |

| Verhoog de efficiëntie en moraal van het beveiligingsteam | Zero Trust-implementaties verminderen handmatige inspanningen voor uw beveiligingsteam door routinetaken zoals het inrichten van resources, toegangsbeoordelingen en attestation te automatiseren. Als gevolg hiervan kunt u uw beveiligingsteams in staat stellen met de tijd en telemetrie die ze nodig hebben om de meest kritieke aanvallen en risico's te detecteren, te ontmoedigen en te verslaan, zowel intern als extern, waardoor het IT- en beveiligingsteam moreel wordt verhoogd. |

Zie het e-book Minimaliseer de impact van interne of externe slechte actoren voor meer informatie met leidinggevenden.

De acceptatiecyclus voor het voorkomen of verminderen van bedrijfsschade door een inbreuk

In deze reeks artikelen wordt dit bedrijfsscenario beschreven met behulp van dezelfde levenscyclusfasen als het Cloud Adoption Framework voor Azure: Strategie, Plan, Gereed, Adopt en Beheren definiëren, maar aangepast voor Zero Trust.

De volgende tabel is een toegankelijke versie van de afbeelding.

| Strategie definiëren | Plannen | Gereed | Adopteren | Beheren en beheren |

|---|---|---|---|---|

| Resultaten Organisatie-uitlijning Strategische doelstellingen |

Belanghebbendenteam Technische plannen Gereedheid op het gebied van vaardigheden |

Evalueren Test Pilot |

Incrementeel implementeren in uw digitale activa | Bijhouden en meten Bewaken en detecteren Herhalen voor vervaldatum |

Lees meer over de zero Trust-acceptatiecyclus in het overzicht van het Zero Trust-acceptatieframework.

Gebruik de informatie in deze aanvullende artikelen om bedrijfsschade te voorkomen of te verminderen:

- Beveiligingsinbreukpreventie en -herstelinfrastructuur implementeren

- Bedreigingsbeveiliging en XDR implementeren

Houd er rekening mee dat voor de implementatieaanvelingen voor deze twee afzonderlijke sporen de deelname van afzonderlijke groepen van uw IT-afdeling en de activiteiten voor elke track parallel kan worden uitgevoerd.

Volgende stappen

Voor dit bedrijfsscenario:

- Beveiligingsinbreukpreventie en -herstelinfrastructuur implementeren

- Bedreigingsbeveiliging en XDR implementeren

Aanvullende artikelen in het Zero Trust Adoption Framework:

- Overzicht van zero Trust Adoption Framework

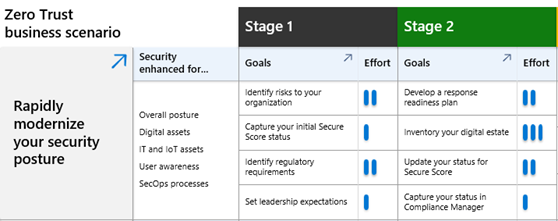

- Uw beveiligingspostuur snel moderniseren

- Extern en hybride werk beveiligen

- Gevoelige bedrijfsgegevens identificeren en beveiligen

- Voldoen aan wettelijke en nalevingsvereisten

Resources voor het bijhouden van voortgang

Voor een van de Zero Trust-bedrijfsscenario's kunt u de volgende resources voor het bijhouden van voortgang gebruiken.

| Resource voor voortgangstracering | Dat helpt je... | Ontworpen voor |

|---|---|---|

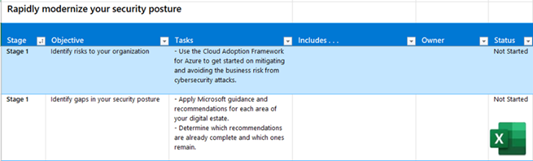

Implementatiescenarioplan Phase Grid downloadbaar Visio-bestand of PDF

|

Eenvoudig inzicht in de beveiligingsverbeteringen voor elk bedrijfsscenario en het inspanningsniveau voor de fasen en doelstellingen van de fase Plan. | Zakelijke scenarioprojectleiders, leidinggevenden en andere belanghebbenden. |

| Zero Trust Adoption Tracker downloadbare PowerPoint-diaserie |

Volg uw voortgang door de fasen en doelstellingen van de fase Plan. | Zakelijke scenarioprojectleiders, leidinggevenden en andere belanghebbenden. |

Bedrijfsscenariodoelstellingen en -taken die kunnen worden gedownload voor Excel-werkmappen

|

Wijs het eigendom toe en houd uw voortgang bij via de fasen, doelstellingen en taken van de fase Plan. | Zakelijke scenarioprojectleiders, IT-leads en IT-implementers. |

Zie Zero Trust-evaluatie en resources voor het bijhouden van voortgang voor aanvullende resources.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor