Een door de gebruiker toegewezen identiteit maken voor Azure Monitor SCOM Managed Instance

In dit artikel wordt beschreven hoe u een door de gebruiker toegewezen identiteit maakt, beheerderstoegang biedt tot Azure SQL Managed Instance en get- enlist-toegang verleent voor een sleutelkluis.

Notitie

Zie Azure Monitor SCOM Managed Instance voor meer informatie over de architectuur van Azure Monitor SCOM Managed Instance.

Een beheerde service-identiteit maken

De beheerde service-identiteit (MSI) biedt een identiteit die toepassingen kunnen gebruiken wanneer ze verbinding maken met resources die ondersteuning bieden voor Microsoft Entra ID-verificatie. Voor SCOM Managed Instance vervangt een beheerde identiteit de traditionele vier System Center Operations Manager-serviceaccounts. Deze wordt gebruikt voor toegang tot de Azure SQL Managed Instance-database. Het wordt ook gebruikt om toegang te krijgen tot de sleutelkluis.

Notitie

- Zorg ervoor dat u een inzender bent in het abonnement waarin u de MSI maakt.

- De MSI moet beheerdersmachtigingen hebben voor SQL Managed Instance en leesmachtigingen hebben voor de sleutelkluis die u gebruikt om de referenties van het domeinaccount op te slaan.

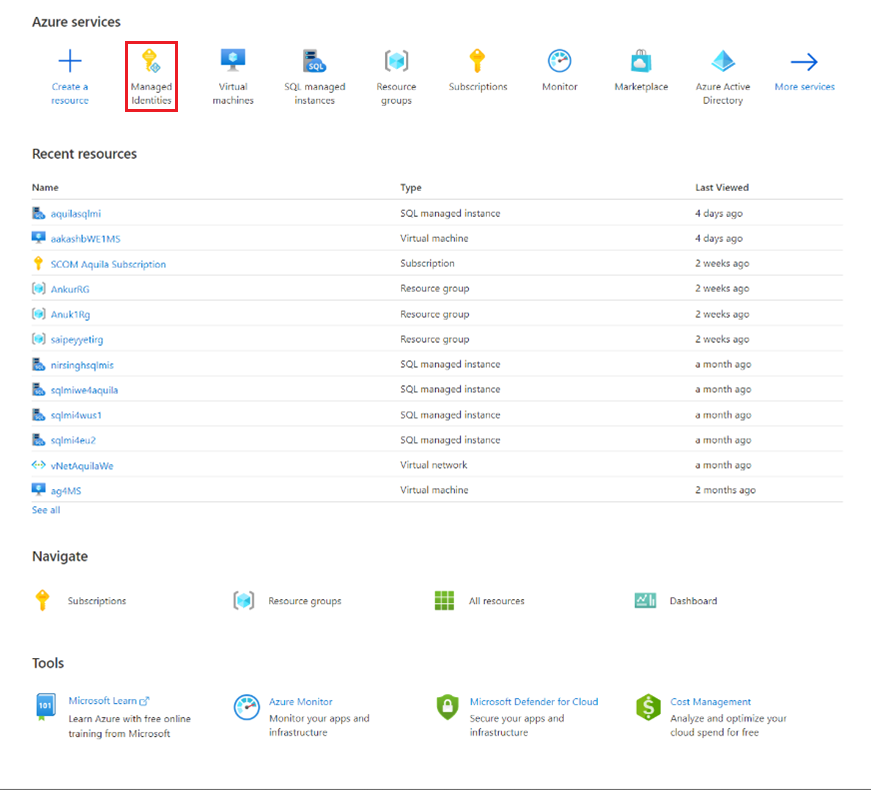

Meld u aan bij de Azure-portal. Search beheerde identiteiten en selecteer deze.

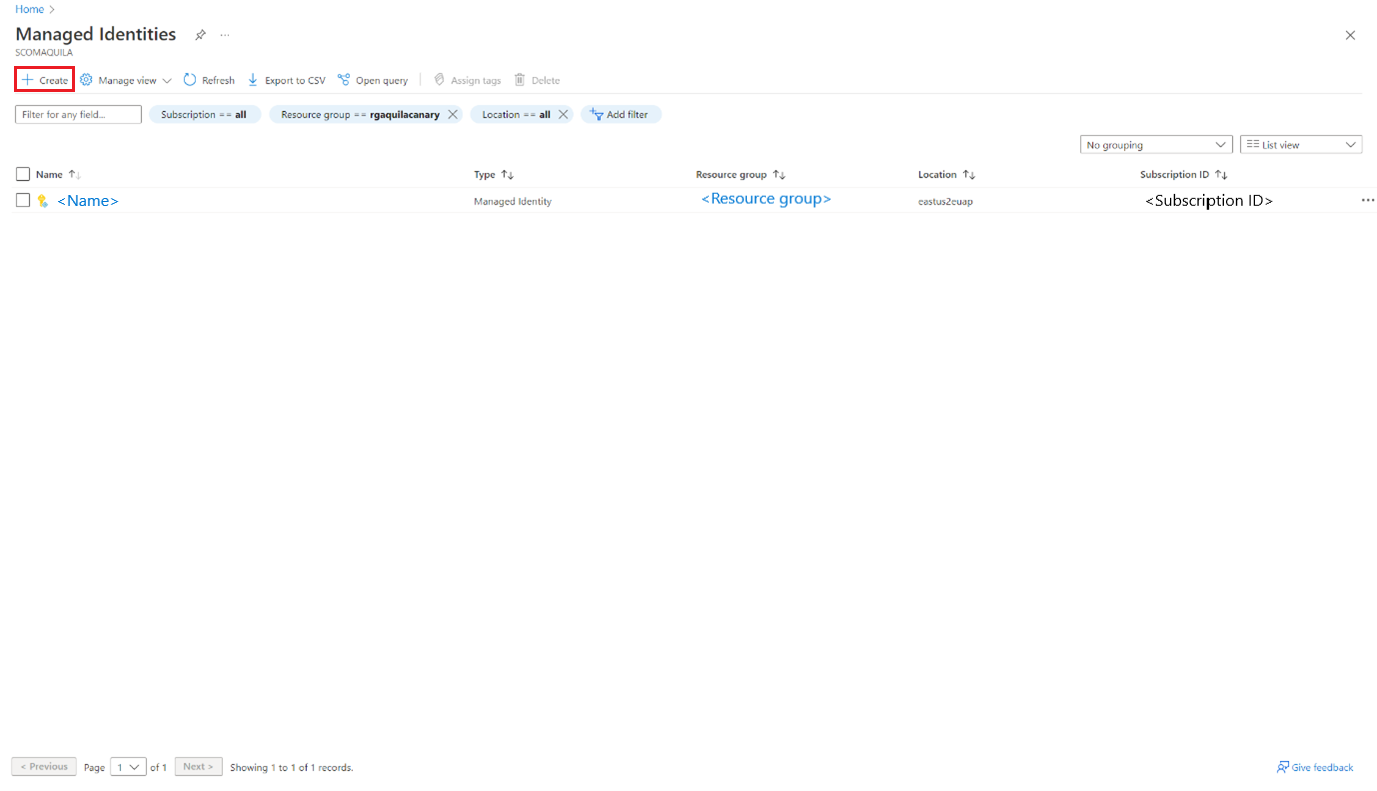

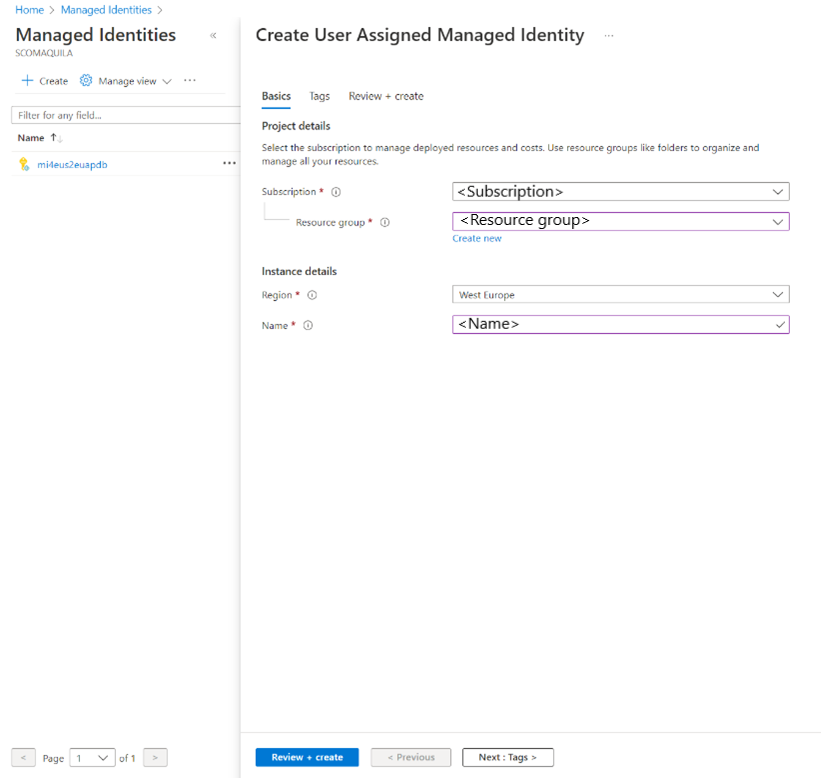

Selecteer Maken op de pagina Beheerde identiteiten.

Het deelvenster Door de gebruiker toegewezen beheerde identiteit maken wordt geopend.

Ga als volgt te werk onder Basisbeginselen:

- Projectdetails:

- Abonnement: selecteer het Azure-abonnement waarin u het beheerde SCOM-exemplaar wilt maken.

- Resourcegroep: selecteer de resourcegroep waarin u het beheerde SCOM-exemplaar wilt maken.

- Exemplaardetails:

- Regio: selecteer de regio waarin u het beheerde SCOM-exemplaar wilt maken.

- Naam: voer een naam in voor het exemplaar.

- Projectdetails:

Selecteer Volgende: Tags.

Voer op het tabblad Tags de waarde Naam in en selecteer de resource.

Tags helpen u bij het categoriseren van resources en het weergeven van geconsolideerde facturering door dezelfde tags toe te passen op meerdere resources en resourcegroepen. Zie Tags gebruiken om uw Azure-resources en -beheerhiërarchie te organiseren voor meer informatie.

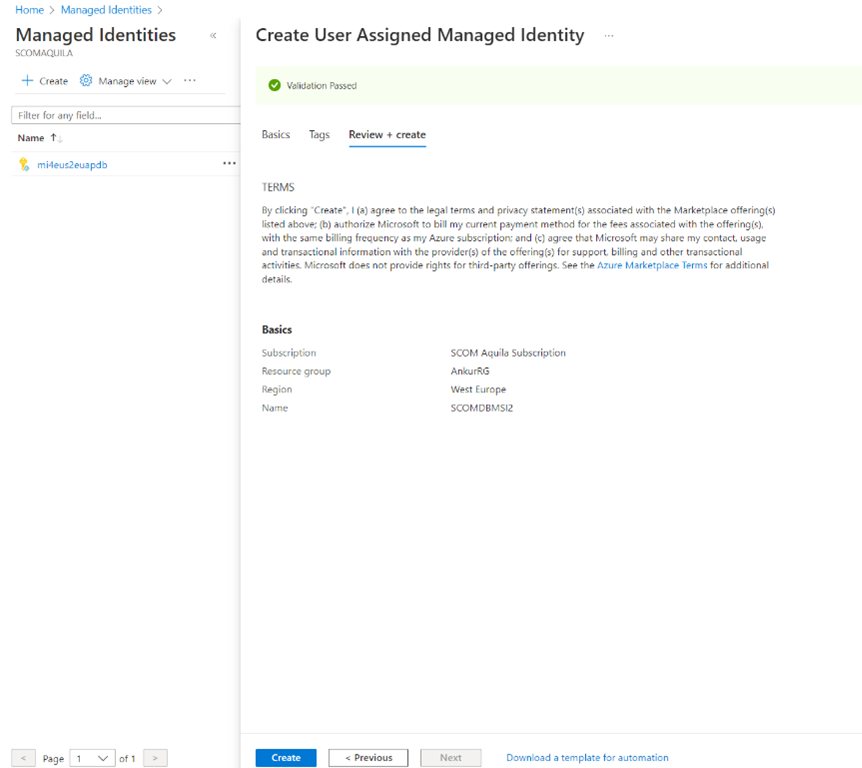

Selecteer Volgende: Beoordelen en maken.

Controleer op het tabblad Controleren en maken alle informatie die u hebt opgegeven en selecteer Maken.

Uw implementatie is nu gemaakt in Azure. U kunt toegang krijgen tot de resource en de details ervan bekijken.

De waarde Microsoft Entra beheerder instellen in het beheerde SQL-exemplaar

Voer de volgende stappen uit om de waarde voor Microsoft Entra beheerder in te stellen in het beheerde SQL-exemplaar dat u in stap 3 hebt gemaakt:

Notitie

U moet de machtiging Globale beheerder of Beheerder met bevoorrechte rol hebben voor het abonnement om de volgende bewerkingen uit te voeren.

Belangrijk

Het gebruik van Groepen als Microsoft Entra-beheerder wordt momenteel niet ondersteund.

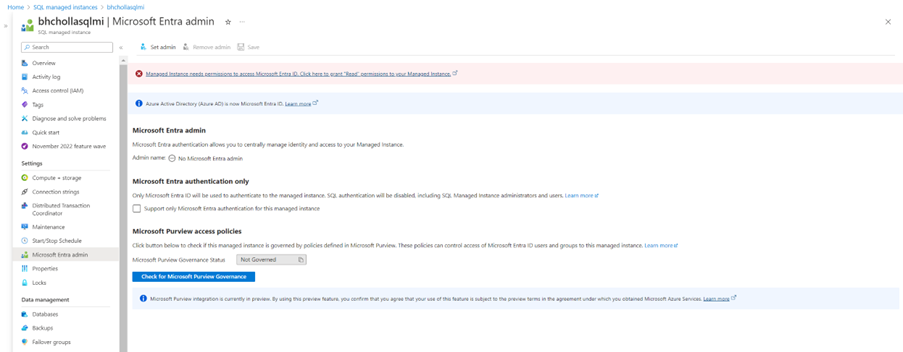

Open het beheerde SQL-exemplaar. Selecteer onder Instellingende optie Microsoft Entra beheerder.

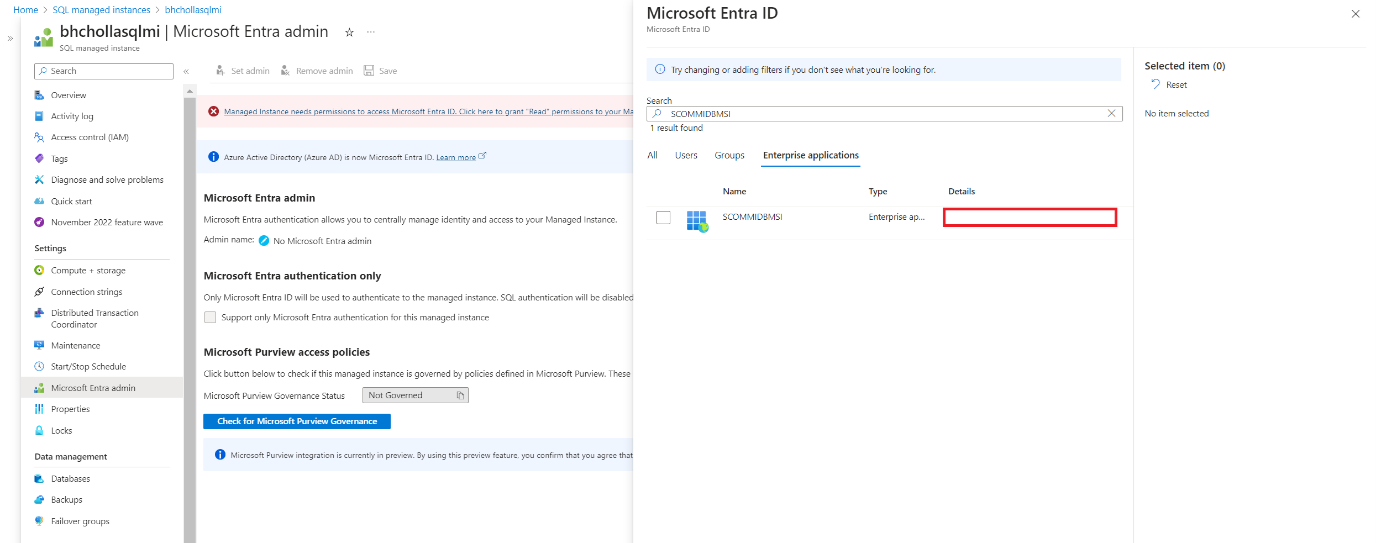

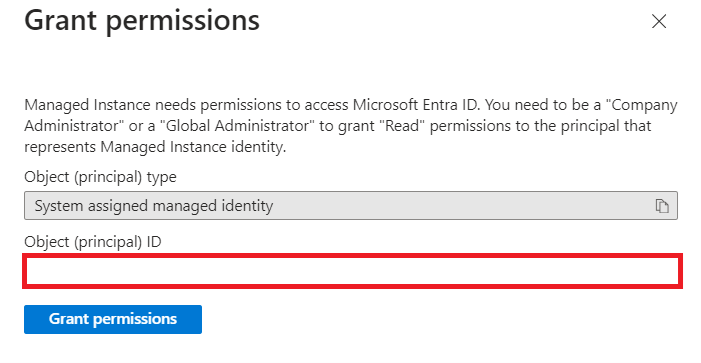

Selecteer het foutbericht om leesmachtigingen op te geven voor het beheerde SQL-exemplaar op Microsoft Entra ID. Het deelvenster Machtigingen verlenen wordt geopend om de machtigingen te verlenen.

Selecteer Machtigingen verlenen om de bewerking te starten. Zodra deze is voltooid, kunt u een melding vinden voor het bijwerken van de Microsoft Entra leesmachtigingen.

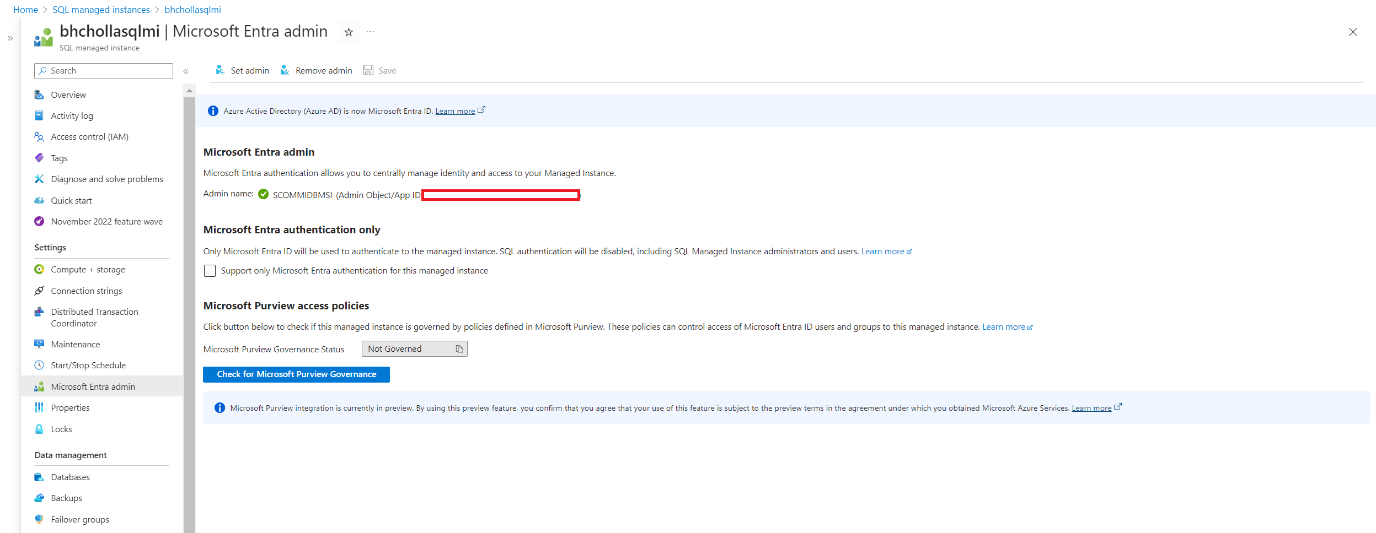

Selecteer Beheerder instellen en zoek uw MSI. Deze MSI is dezelfde die u hebt opgegeven tijdens het maken van het beheerde SCOM-exemplaar. U vindt de beheerder die is toegevoegd aan het beheerde SQL-exemplaar.

Als er een fout optreedt nadat u een account voor een beheerde identiteit hebt toegevoegd, geeft dit aan dat er nog geen leesmachtigingen zijn opgegeven voor uw identiteit. Zorg ervoor dat u de benodigde machtigingen opgeeft voordat u uw beheerde SCOM-exemplaar maakt, anders mislukt het maken van het beheerde SCOM-exemplaar.

Zie De rol Adreslijstlezers in Microsoft Entra ID voor Azure SQL voor meer informatie over machtigingen.

Machtiging verlenen voor de sleutelkluis

Voer de volgende stappen uit om machtigingen te verlenen voor de sleutelkluis die u in stap 4 hebt gemaakt:

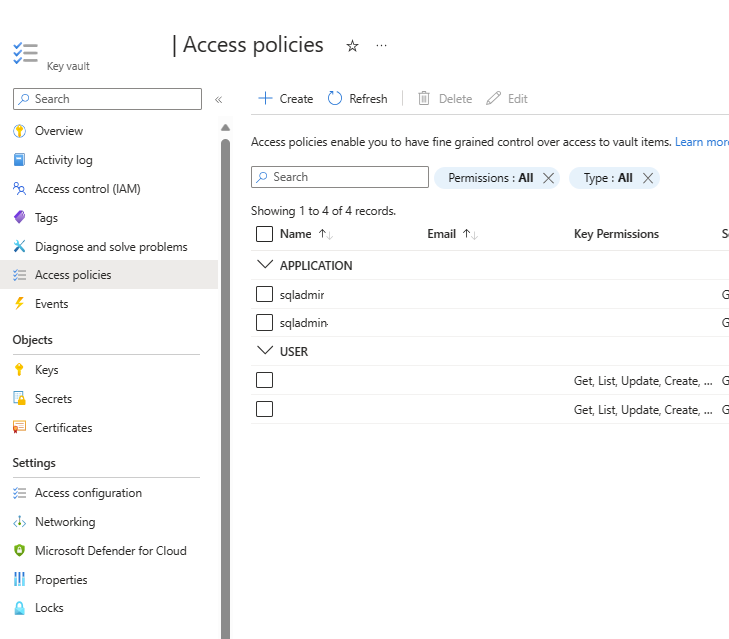

Ga naar de sleutelkluisresource die u in stap 4 hebt gemaakt en selecteer Toegangsbeleid.

Selecteer Maken op de pagina Toegangsbeleid.

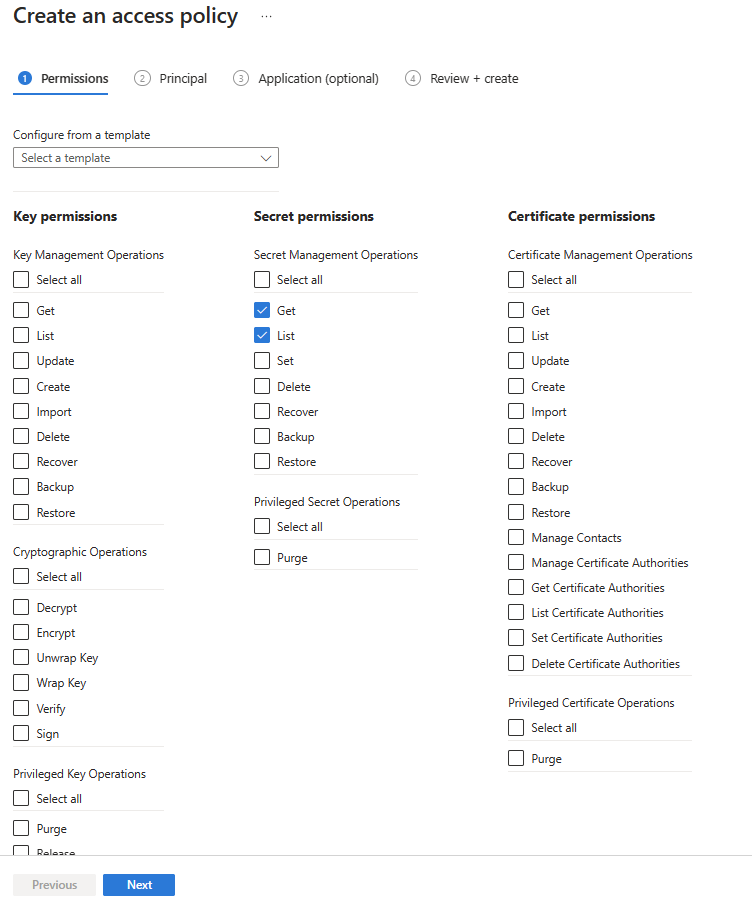

Selecteer op het tabblad Machtigingen de opties Ophalen en Lijst .

Selecteer Next.

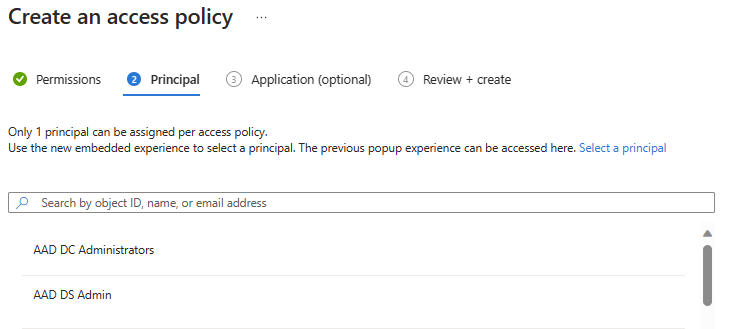

Voer op het tabblad Principal de naam in van de MSI die u hebt gemaakt.

Selecteer Next. Selecteer dezelfde MSI die u hebt gebruikt in de configuratie van de SQL Managed Instance-beheerder.

Selecteer Volgende>Maken.

Volgende stappen

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor