Rejestrowanie serwerów i przypisywanie uprawnień do wdrożenia usługi Azure Stack HCI w wersji 23H2

Dotyczy: Azure Stack HCI, wersja 23H2

W tym artykule opisano sposób rejestrowania serwerów rozwiązania Azure Stack HCI, a następnie konfigurowania wymaganych uprawnień do wdrożenia klastra usługi Azure Stack HCI w wersji 23H2.

Wymagania wstępne

Przed rozpoczęciem upewnij się, że zostały spełnione następujące wymagania wstępne:

Spełnij wymagania wstępne i kompletną listę kontrolną wdrożenia.

Przygotuj środowisko usługi Active Directory .

Zainstaluj system operacyjny Azure Stack HCI w wersji 23H2 na każdym serwerze.

Zarejestruj subskrypcję u wymaganych dostawców zasobów (RPS). Do zarejestrowania można użyć Azure Portal lub Azure PowerShell. Aby zarejestrować następujące adresy IP zasobów, musisz być właścicielem lub współautorem subskrypcji:

- Microsoft.HybridCompute

- Microsoft.GuestConfiguration

- Microsoft.HybridConnectivity

- Microsoft.AzureStackHCI

Uwaga

Zakłada się, że osoba rejestrująca subskrypcję platformy Azure u dostawców zasobów jest inną osobą niż ta, która rejestruje serwery rozwiązania Azure Stack HCI w usłudze Arc.

Jeśli rejestrujesz serwery jako zasoby usługi Arc, upewnij się, że masz następujące uprawnienia w grupie zasobów, w której zainicjowano obsługę administracyjną serwerów:

- Dołączanie połączonej maszyny platformy Azure

- Administrator zasobów połączonej maszyny platformy Azure

Aby sprawdzić, czy masz te role, wykonaj następujące kroki w Azure Portal:

- Przejdź do subskrypcji używanej na potrzeby wdrożenia rozwiązania Azure Stack HCI.

- Przejdź do grupy zasobów, w której planujesz zarejestrować serwery.

- W okienku po lewej stronie przejdź do pozycji Access Control (IAM).

- W okienku po prawej stronie przejdź do pozycji Przypisania ról. Sprawdź, czy masz przypisane role dołączania do maszyny połączonej platformy Azure i administratora zasobów połączonej maszyny platformy Azure .

Rejestrowanie serwerów w usłudze Azure Arc

Ważne

Uruchom te kroki na każdym serwerze usługi Azure Stack HCI, który zamierzasz klastrować.

Zainstaluj skrypt rejestracji usługi Arc z galerii PSGallery.

#Register PSGallery as a trusted repo Register-PSRepository -Default -InstallationPolicy Trusted #Install Arc registration script from PSGallery Install-Module AzsHCI.ARCinstaller #Install required PowerShell modules in your node for registration Install-Module Az.Accounts -Force Install-Module Az.ConnectedMachine -Force Install-Module Az.Resources -ForceOto przykładowe dane wyjściowe instalacji:

PS C:\Users\SetupUser> Install-Module -Name AzSHCI.ARCInstaller NuGet provider is required to continue PowerShellGet requires NuGet provider version '2.8.5.201' or newer to interact with NuGet-based repositories. The NuGet provider must be available in 'C:\Program Files\PackageManagement\ProviderAssemblies' or 'C:\Users\SetupUser\AppData\Local\PackageManagement\ProviderAssemblies'. You can also install the NuGet provider by running 'Install-PackageProvider -Name NuGet -MinimumVersion 2.8.5.201 -Force'. Do you want PowerShellGet to install and import the NuGet provider now? [Y] Yes [N] No [S] Suspend [?] Help (default is "Y"): Y PS C:\Users\SetupUser> PS C:\Users\SetupUser> Install-Module Az.Accounts -Force PS C:\Users\SetupUser> Install-Module Az.ConnectedMachine -Force PS C:\Users\SetupUser> Install-Module Az.Resources -ForceUstaw parametry. Skrypt przyjmuje następujące parametry:

Parametry Opis SubscriptionIDIdentyfikator subskrypcji używanej do rejestrowania serwerów w usłudze Azure Arc. TenantIDIdentyfikator dzierżawy używany do rejestrowania serwerów w usłudze Azure Arc. Przejdź do Tożsamość Microsoft Entra i skopiuj właściwość identyfikatora dzierżawy. ResourceGroupGrupa zasobów wstępnie utworzona na potrzeby rejestracji w usłudze Arc serwerów. Jeśli grupa zasobów nie istnieje, zostanie utworzona grupa zasobów. RegionRegion świadczenia usługi Azure używany do rejestracji. Zobacz Obsługiwane regiony , których można użyć. AccountIDUżytkownik, który rejestruje i wdraża klaster. DeviceCodeKod urządzenia wyświetlany w konsoli pod https://microsoft.com/deviceloginadresem i służy do logowania się do urządzenia.#Define the subscription where you want to register your server as Arc device $Subscription = "YourSubscriptionID" #Define the resource group where you want to register your server as Arc device $RG = "YourResourceGroupName" #Define the region you will use to register your server as Arc device $Region = "eastus" #Define the tenant you will use to register your server as Arc device $Tenant = "YourTenantID"Oto przykładowe dane wyjściowe parametrów:

PS C:\Users\SetupUser> $Subscription = "<Subscription ID>" PS C:\Users\SetupUser> $RG = "myashcirg" PS C:\Users\SetupUser> $Tenant = "<Tenant ID>" PS C:\Users\SetupUser> $Region = "eastus"Połącz się z kontem platformy Azure i ustaw subskrypcję. Musisz otworzyć przeglądarkę na kliencie, którego używasz, aby nawiązać połączenie z serwerem i otworzyć tę stronę:

https://microsoft.com/devicelogini wprowadzić podany kod w danych wyjściowych interfejsu wiersza polecenia platformy Azure w celu uwierzytelnienia. Pobierz token dostępu i identyfikator konta na potrzeby rejestracji.#Connect to your Azure account and Subscription Connect-AzAccount -SubscriptionId $Subscription -TenantId $Tenant -DeviceCode #Get the Access Token for the registration $ARMtoken = (Get-AzAccessToken).Token #Get the Account ID for the registration $id = (Get-AzContext).Account.IdOto przykładowe dane wyjściowe ustawiania subskrypcji i uwierzytelniania:

PS C:\Users\SetupUser> Connect-AzAccount -SubscriptionId $Subscription -TenantId $Tenant -DeviceCode WARNING: To sign in, use a web browser to open the page https://microsoft.com/devicelogin and enter the code A44KHK5B5 to authenticate. Account SubscriptionName TenantId Environment ------- ---------------- -------- ----------- guspinto@contoso.com AzureStackHCI_Content <Tenant ID> AzureCloud PS C:\Users\SetupUser> $ARMtoken = (Get-AzAccessToken).Token PS C:\Users\SetupUser> $id = (Get-AzContext).Account.IdNa koniec uruchom skrypt rejestracji usługi Arc. Wykonanie skryptu może potrwać kilka minut.

#Invoke the registration script. Use a supported region. Invoke-AzStackHciArcInitialization -SubscriptionID $Subscription -ResourceGroup $RG -TenantID $Tenant -Region $Region -Cloud "AzureCloud" -ArmAccessToken $ARMtoken -AccountID $idJeśli uzyskujesz dostęp do Internetu za pośrednictwem serwera proxy, musisz przekazać

-proxyparametr i podać serwer proxy tak, jakhttp://<Proxy server FQDN or IP address>:Portpodczas uruchamiania skryptu.Oto przykładowe dane wyjściowe pomyślnej rejestracji serwerów:

PS C:\DeploymentPackage> Invoke-AzStackHciArcInitialization -SubscriptionID $Subscription -ResourceGroup $RG -TenantID $Tenant -Region $Region -Cloud "AzureCloud" -ArmAccessToken $ARMtoken -AccountID $id -Force Installing and Running Azure Stack HCI Environment Checker All the environment validation checks succeeded Installing Hyper-V Management Tools Starting AzStackHci ArcIntegration Initialization Installing Azure Connected Machine Agent Total Physical Memory: 588,419 MB PowerShell version: 5.1.25398.469 .NET Framework version: 4.8.9032 Downloading agent package from https://aka.ms/AzureConnectedMachineAgent to C:\Users\AzureConnectedMachineAgent.msi Installing agent package Installation of azcmagent completed successfully 0 Connecting to Azure using ARM Access Token Connected to Azure successfully Microsoft.HybridCompute RP already registered, skipping registration Microsoft.GuestConfiguration RP already registered, skipping registration Microsoft.HybridConnectivity RP already registered, skipping registration Microsoft.AzureStackHCI RP already registered, skipping registration INFO Connecting machine to Azure... This might take a few minutes. INFO Testing connectivity to endpoints that are needed to connect to Azure... This might take a few minutes. 20% [==> ] 30% [===> ] INFO Creating resource in Azure... Correlation ID=<Correlation ID>=/subscriptions/<Subscription ID>/resourceGroups/myashci-rg/providers/Microsoft.HybridCompute/machines/ms309 60% [========> ] 80% [===========> ] 100% [===============] INFO Connected machine to Azure INFO Machine overview page: https://portal.azure.com/ Connected Azure ARC agent successfully Successfully got the content from IMDS endpoint Successfully got Object Id for Arc Installation <Object ID> $Checking if Azure Stack HCI Device Management Role is assigned already for SPN with Object ID: <Object ID> Assigning Azure Stack HCI Device Management Role to Object : <Object ID> $Successfully assigned Azure Stack HCI Device Management Role to Object Id <Object ID> Successfully assigned permission Azure Stack HCI Device Management Service Role to create or update Edge Devices on the resource group $Checking if Azure Connected Machine Resource Manager is assigned already for SPN with Object ID: <Object ID> Assigning Azure Connected Machine Resource Manager to Object : <Object ID> $Successfully assigned Azure Connected Machine Resource Manager to Object Id <Object ID> Successfully assigned the Azure Connected Machine Resource Manager role on the resource group $Checking if Reader is assigned already for SPN with Object ID: <Object ID> Assigning Reader to Object : <Object ID> $Successfully assigned Reader to Object Id <Object ID> Successfully assigned the reader Resource Manager role on the resource group Installing TelemetryAndDiagnostics Extension Successfully triggered TelemetryAndDiagnostics Extension installation Installing DeviceManagement Extension Successfully triggered DeviceManagementExtension installation Installing LcmController Extension Successfully triggered LCMController Extension installation Please verify that the extensions are successfully installed before continuing... Log location: C:\Users\Administrator\.AzStackHci\AzStackHciEnvironmentChecker.log Report location: C:\Users\Administrator\.AzStackHci\AzStackHciEnvironmentReport.json Use -Passthru parameter to return results as a PSObject.Po pomyślnym zakończeniu działania skryptu na wszystkich serwerach sprawdź, czy:

Serwery są zarejestrowane w usłudze Arc. Przejdź do Azure Portal, a następnie przejdź do grupy zasobów skojarzonej z rejestracją. Serwery są wyświetlane w określonej grupie zasobów jako Zasoby typu Maszyna — Azure Arc .

Obowiązkowe rozszerzenia rozwiązania Azure Stack HCI są instalowane na serwerach. W grupie zasobów wybierz zarejestrowany serwer. Przejdź do pozycji Rozszerzenia. Obowiązkowe rozszerzenia są wyświetlane w okienku po prawej stronie.

Przypisywanie wymaganych uprawnień do wdrożenia

W tej sekcji opisano sposób przypisywania uprawnień platformy Azure do wdrożenia z Azure Portal.

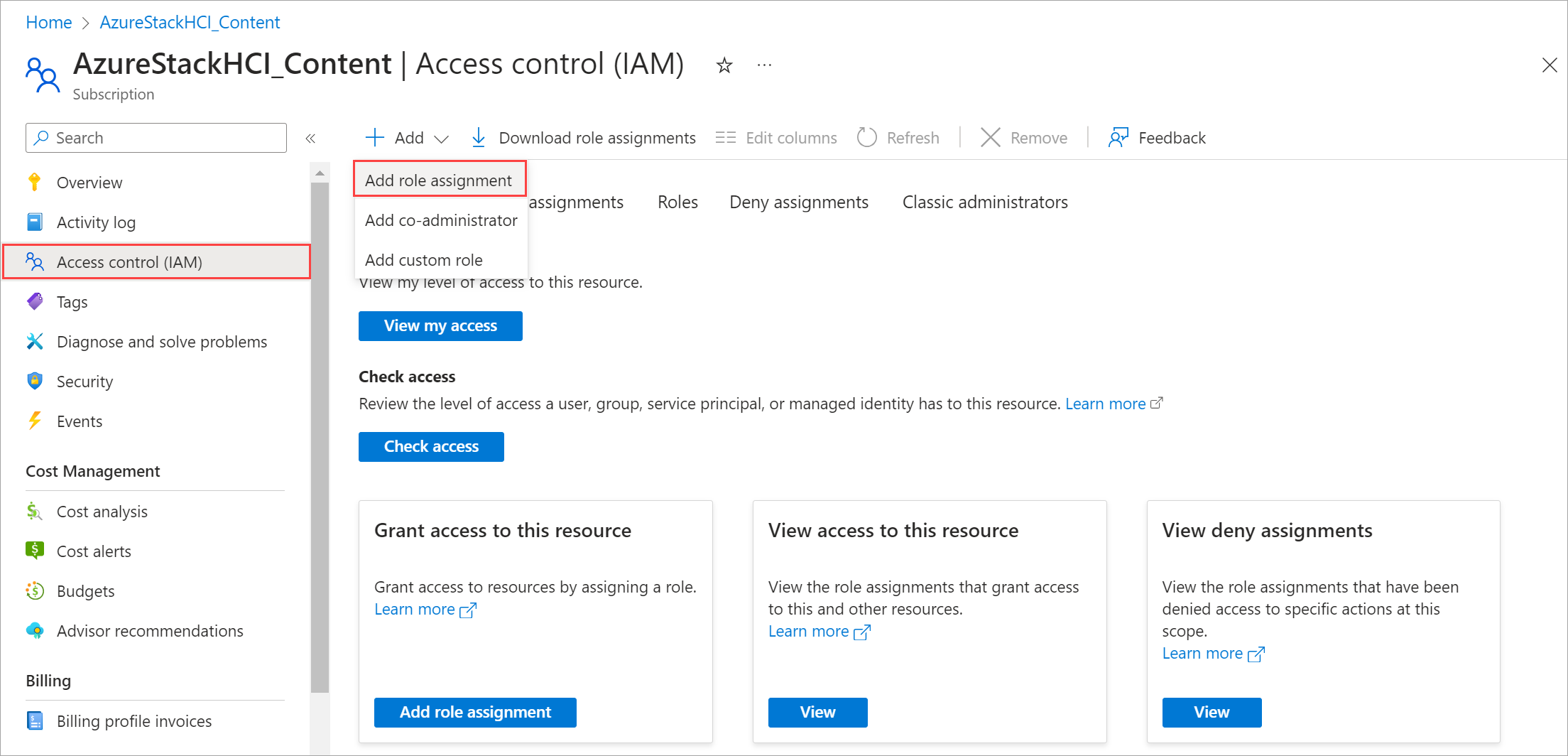

W Azure Portal przejdź do subskrypcji użytej do zarejestrowania serwerów. W okienku po lewej stronie wybierz pozycję Kontrola dostępu (Zarządzanie dostępem i tożsamościami). W okienku po prawej stronie wybierz pozycję + Dodaj , a następnie z listy rozwijanej wybierz pozycję Dodaj przypisanie roli.

Przejdź przez karty i przypisz następujące uprawnienia roli do użytkownika, który wdraża klaster:

- Azure Stack HCI Administrator

- Administrator aplikacji w chmurze

- Czytelnik

Uwaga

Uprawnienia administratora aplikacji w chmurze są tymczasowo potrzebne do utworzenia jednostki usługi. Po wdrożeniu można usunąć to uprawnienie.

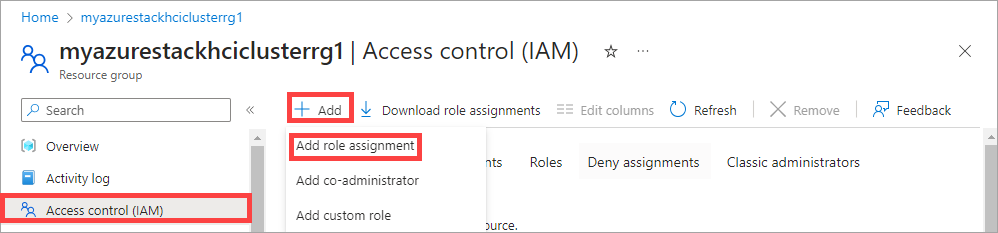

W Azure Portal przejdź do grupy zasobów użytej do zarejestrowania serwerów w ramach subskrypcji. W okienku po lewej stronie wybierz pozycję Kontrola dostępu (Zarządzanie dostępem i tożsamościami). W okienku po prawej stronie wybierz pozycję + Dodaj , a następnie z listy rozwijanej wybierz pozycję Dodaj przypisanie roli.

Przejdź przez karty i przypisz następujące uprawnienia do użytkownika, który wdraża klaster:

- Key Vault Administrator dostępu do danych: to uprawnienie jest wymagane do zarządzania uprawnieniami płaszczyzny danych do magazynu kluczy używanego do wdrożenia.

- Key Vault Secrets Officer: to uprawnienie jest wymagane do odczytywania i zapisywania wpisów tajnych w magazynie kluczy używanym do wdrożenia.

- Key Vault Współautor: to uprawnienie jest wymagane do utworzenia magazynu kluczy używanego do wdrożenia.

- Współautor konta magazynu: to uprawnienie jest wymagane do utworzenia konta magazynu używanego do wdrożenia.

W okienku po prawej stronie przejdź do pozycji Przypisania ról. Sprawdź, czy użytkownik wdrożenia ma wszystkie skonfigurowane role.

Następne kroki

Po skonfigurowaniu pierwszego serwera w klastrze możesz przystąpić do wdrażania przy użyciu Azure Portal:

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla