Planowanie aprowizacji użytkowników w chmurze w usłudze Microsoft Entra

W przeszłości pracownicy DZIAŁU IT polegali na ręcznych metodach tworzenia, aktualizowania i usuwania pracowników. Używali oni metod, takich jak przekazywanie plików CSV lub skryptów niestandardowych do synchronizowania danych pracowników. Te procesy aprowizacji są podatne na błędy, niezabezpieczone i trudne do zarządzania.

Aby zarządzać cyklem życia tożsamości pracowników, dostawców lub pracowników warunkowych, usługa aprowizacji użytkowników firmy Microsoft oferuje integrację z aplikacjami kadrowymi opartymi na chmurze (HR). Przykłady aplikacji to Workday i SuccessFactors.

Identyfikator Entra firmy Microsoft używa tej integracji, aby umożliwić następujące procesy aplikacji hr w chmurze (aplikacji):

- Aprowizuj użytkowników w usłudze Active Directory: aprowizuj wybrane zestawy użytkowników z aplikacji cloud HR do co najmniej jednej domeny usługi Active Directory.

- Aprowizuj użytkowników tylko w chmurze do identyfikatora Entra firmy Microsoft: w scenariuszach, w których usługa Active Directory nie jest używana, aprowizuj użytkowników bezpośrednio z aplikacji cloud HR do identyfikatora Entra firmy Microsoft.

- Zapisz z powrotem w aplikacji cloud HR: zapisz adresy e-mail i atrybuty nazwy użytkownika z firmy Microsoft Entra z powrotem do aplikacji cloud HR.

Poniższy film wideo zawiera wskazówki dotyczące planowania integracji aprowizacji opartej na kadrach.

Uwaga

Ten plan wdrożenia pokazuje, jak wdrożyć aplikację hr w chmurze przy użyciu aprowizacji użytkowników firmy Microsoft Entra. Aby uzyskać informacje na temat wdrażania automatycznej aprowizacji użytkowników w aplikacjach saas (Software as a service), zobacz Planowanie automatycznego wdrażania aprowizacji użytkowników.

Włączone scenariusze kadrowe

Usługa aprowizacji użytkowników firmy Microsoft entra umożliwia automatyzację następujących scenariuszy zarządzania cyklem życia tożsamości opartych na hr:

- Zatrudnianie nowych pracowników: dodanie pracownika do aplikacji cloud HR automatycznie tworzy użytkownika w usłudze Active Directory i identyfikatorze Entra firmy Microsoft. Dodanie konta użytkownika obejmuje opcję zapisywania zwrotnego adresu e-mail i atrybutów nazwy użytkownika w aplikacji cloud HR.

- Atrybut pracownika i aktualizacje profilu: jeśli rekord pracownika, taki jak nazwa, tytuł lub menedżer jest aktualizowany w aplikacji cloud HR, jego konto użytkownika jest automatycznie aktualizowane w usługach Active Directory i Microsoft Entra ID.

- Kończenie pracy pracowników: po zakończeniu pracy pracownika w aplikacji cloud HR konto użytkownika jest automatycznie wyłączone w usługach Active Directory i Microsoft Entra ID.

- Ponowne przełączenie pracownika: po ponownym uruchomieniu pracownika w aplikacji cloud HR ich stare konto może zostać automatycznie ponownie aktywowane lub ponownie aprowidowane w usługach Active Directory i Microsoft Entra ID.

KtoTo jest to najlepsza integracja?

Integracja aplikacji cloud HR z aprowizacją użytkowników firmy Microsoft Entra jest idealnie odpowiednia dla organizacji, które:

- Potrzebujesz wstępnie utworzonego rozwiązania opartego na chmurze na potrzeby aprowizacji użytkowników działu kadr w chmurze.

- Wymagaj bezpośredniej aprowizacji użytkowników z aplikacji cloud HR do usługi Active Directory lub Microsoft Entra ID.

- Wymagaj aprowizacji użytkowników przy użyciu danych uzyskanych z aplikacji cloud HR.

- Synchronizowanie użytkowników, którzy dołączają, przenoszą się i opuszczają. Synchronizacja odbywa się między co najmniej jednym lasem, domenami i jednostkami organizacyjnymi usługi Active Directory na podstawie informacji o zmianach wykrytych w aplikacji cloud HR.

- Użyj platformy Microsoft 365 do obsługi poczty e-mail.

Learn

Aprowizacja użytkowników tworzy podstawę do ciągłego zapewniania ładu tożsamości. Zwiększa to jakość procesów biznesowych, które opierają się na autorytatywnych danych tożsamości.

Terminy

W tym artykule są używane następujące terminy:

- System źródłowy: repozytorium użytkowników aprowizujących identyfikator Firmy Microsoft. Przykładem jest aplikacja hr w chmurze, taka jak Workday lub SuccessFactors.

- System docelowy: repozytorium użytkowników aprowidujących identyfikator entra firmy Microsoft. Przykłady to Active Directory, Microsoft Entra ID, Microsoft 365 lub inne aplikacje SaaS.

- Proces joiners-Movers-Leavers: termin używany do nowych pracowników, transferów i kończenia pracy przy użyciu aplikacji cloud HR jako systemu rekordów. Proces kończy się, gdy usługa pomyślnie aprowizuje niezbędne atrybuty do systemu docelowego.

Główne korzyści

Ta możliwość aprowizacji IT opartej na kadrach oferuje następujące znaczące korzyści biznesowe:

- Zwiększenie produktywności: teraz można zautomatyzować przypisywanie kont użytkowników i licencji platformy Microsoft 365 oraz zapewnić dostęp do kluczowych grup. Automatyzacja przypisań zapewnia nowym pracownikom natychmiastowy dostęp do narzędzi do pracy i zwiększa produktywność.

- Zarządzanie ryzykiem: Automatyzowanie zmian na podstawie stanu pracownika lub członkostwa w grupie w celu zwiększenia bezpieczeństwa. Ta automatyzacja zapewnia automatyczne aktualizowanie tożsamości użytkowników i dostępu do kluczowych aplikacji. Na przykład aktualizacja w aplikacji HR, gdy użytkownik przechodzi lub opuszcza organizację automatycznie.

- Rozwiązywanie problemów ze zgodnością i ładem: identyfikator Entra firmy Microsoft obsługuje natywne dzienniki inspekcji dla żądań aprowizacji użytkowników wykonywanych przez aplikacje zarówno systemów źródłowych, jak i docelowych. Dzięki inspekcji możesz śledzić, kto ma dostęp do aplikacji z jednego ekranu.

- Zarządzanie kosztami: automatyczna aprowizacja zmniejsza koszty, unikając nieefektywności i błędów ludzkich związanych z ręczną aprowizowaniem. Zmniejsza to potrzebę niestandardowych rozwiązań do aprowizacji użytkowników utworzonych w czasie przy użyciu starszych i przestarzałych platform.

Licencjonowanie

Aby skonfigurować aplikację hr w chmurze do integracji aprowizacji użytkowników firmy Microsoft Entra, musisz mieć prawidłową licencję microsoft Entra ID P1 lub P2 i licencję aplikacji hr w chmurze, taką jak Workday lub SuccessFactors.

Potrzebujesz również ważnej licencji subskrypcji Microsoft Entra ID P1 lub wyższej dla każdego użytkownika, który jest pozyskiwany z aplikacji cloud HR i aprowizacji do usługi Active Directory lub Microsoft Entra ID.

Korzystanie z przepływów pracy cyklu życia i innych funkcji Zarządzanie tożsamością Microsoft Entra w procesie aprowizacji wymaga licencji Zarządzanie tożsamością Microsoft Entra.

Wymagania wstępne

- Rola Administracja istrator tożsamości hybrydowej w celu skonfigurowania agenta aprowizacji Połączenie.

- Rola Administracja istrator aplikacji w celu skonfigurowania aplikacji aprowizacji.

- Testowe i produkcyjne wystąpienie aplikacji hr w chmurze.

- Administracja istrator uprawnień w aplikacji cloud HR w celu utworzenia użytkownika integracji systemu i wprowadzenia zmian w testowych danych pracowników na potrzeby testowania.

- W przypadku aprowizacji użytkowników w usłudze Active Directory serwer z systemem Windows Server 2016 lub nowszym jest wymagany do hostowania agenta aprowizacji usługi Microsoft Entra Połączenie. Ten serwer powinien być serwerem warstwy 0 na podstawie modelu warstwy administracyjnej usługi Active Directory.

- Microsoft Entra Połączenie do synchronizowania użytkowników między usługą Active Directory i identyfikatorem Entra firmy Microsoft.

Zasoby szkoleniowe

Architektura rozwiązania

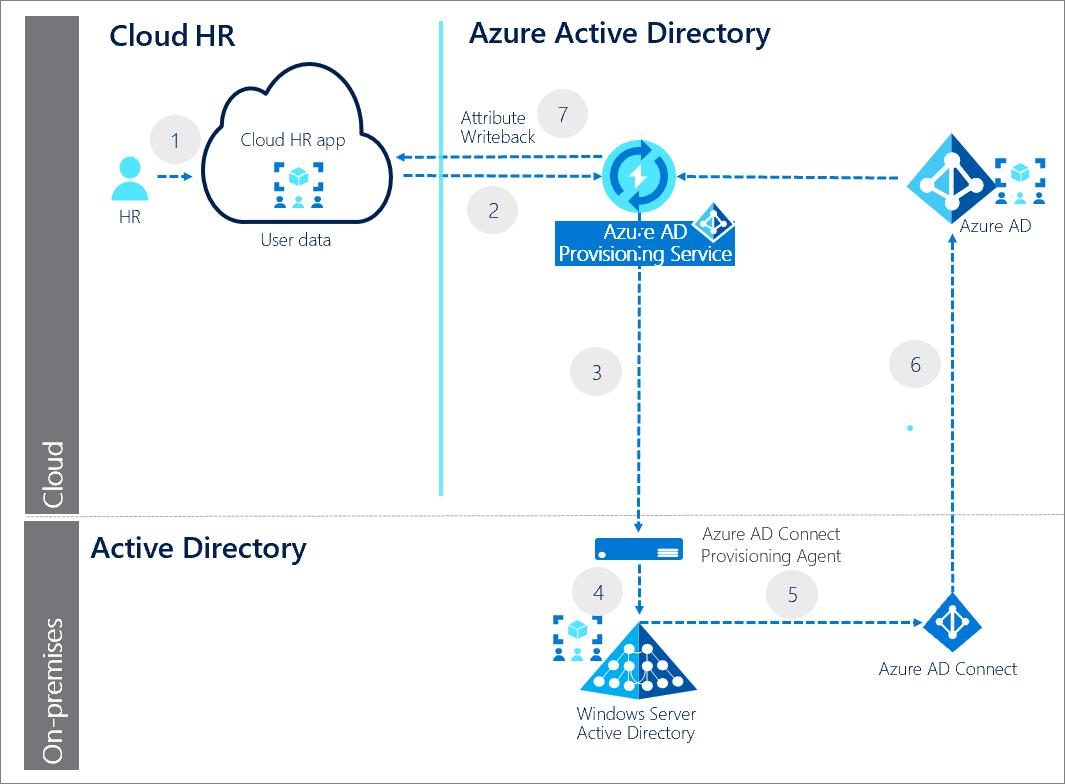

W poniższym przykładzie opisano architekturę rozwiązania do aprowizacji użytkowników końcowych dla typowych środowisk hybrydowych i obejmuje:

- Autorytatywny przepływ danych hr z aplikacji cloud HR do usługi Active Directory. W tym przepływie zdarzenie HR (proces Joiners-Movers-Leavers) jest inicjowane w dzierżawie aplikacji hr w chmurze. Usługa aprowizacji firmy Microsoft i firma Microsoft Entra Połączenie aprowizację agenta aprowizacji danych użytkownika z dzierżawy aplikacji hr w chmurze do usługi Active Directory. W zależności od zdarzenia może to prowadzić do tworzenia, aktualizowania, włączania i wyłączania operacji w usłudze Active Directory.

- Zsynchronizuj z identyfikatorem Entra firmy Microsoft i zapisz zwrotną wiadomość e-mail i nazwę użytkownika z lokalna usługa Active Directory do aplikacji cloud HR. Po zaktualizowaniu kont w usłudze Active Directory jest synchronizowany z identyfikatorem Entra firmy Microsoft za pośrednictwem usługi Microsoft Entra Połączenie. Adresy e-mail i atrybuty nazwy użytkownika można zapisać z powrotem do dzierżawy aplikacji hr w chmurze.

Opis procesu aprowizacji

Na diagramie przedstawiono następujące kluczowe kroki:

- Zespół kadr wykonuje transakcje w dzierżawie aplikacji hr w chmurze.

- Usługa aprowizacji firmy Microsoft uruchamia zaplanowane cykle z dzierżawy aplikacji hr w chmurze i identyfikuje zmiany w procesie synchronizacji z usługą Active Directory.

- Usługa aprowizacji firmy Microsoft wywołuje agenta aprowizacji firmy Microsoft Połączenie z ładunkiem żądania zawierającym operacje tworzenia, aktualizowania, włączania i wyłączania konta usługi Active Directory.

- Microsoft Entra Połączenie agent aprowizacji używa konta usługi do zarządzania danymi konta usługi Active Directory.

- Firma Microsoft Entra Połączenie uruchamia synchronizację różnicową w celu ściągnięcia aktualizacji w usłudze Active Directory.

- Aktualizacje usługi Active Directory są synchronizowane z identyfikatorem Entra firmy Microsoft.

- Usługa aprowizacji firmy Microsoft zapisuje atrybut e-mail i nazwę użytkownika z identyfikatora Entra firmy Microsoft do dzierżawy aplikacji cloud HR.

Planowanie projektu wdrożenia

Podczas określania strategii dla tego wdrożenia w danym środowisku należy wziąć pod uwagę potrzeby organizacji.

Angażowanie właściwych uczestników projektu

Gdy projekty technologiczne kończą się niepowodzeniem, zazwyczaj robią to z powodu niezgodności oczekiwań dotyczących wpływu, wyników i obowiązków. Aby uniknąć tych pułapek, upewnij się, że angażujesz odpowiednich uczestników projektu. Upewnij się również, że role uczestników projektu są dobrze zrozumiałe. Dokumentowanie osób biorących udział w projekcie oraz ich danych wejściowych i księgowych.

Dołącz przedstawiciela organizacji kadr, który może udostępniać dane wejściowe w istniejących procesach biznesowych kadr i tożsamości procesu roboczego oraz wymagania dotyczące przetwarzania danych zadań.

Planowanie komunikacji

Komunikacja ma kluczowe znaczenie dla sukcesu każdej nowej usługi. Proaktywne komunikowanie się z użytkownikami o tym, kiedy i jak zmienia się ich środowisko. Poinformuj ich, jak uzyskać pomoc techniczną, jeśli wystąpią problemy.

Planowanie pilotażu

Integracja procesów biznesowych hr i przepływów pracy tożsamości z aplikacji cloud HR do systemów docelowych wymaga znacznej ilości weryfikacji danych, transformacji danych, czyszczenia danych i kompleksowego testowania przed wdrożeniem rozwiązania w środowisku produkcyjnym.

Uruchom początkową konfigurację w środowisku pilotażowym , zanim przeskalujesz ją do wszystkich użytkowników w środowisku produkcyjnym.

Wybieranie aplikacji łącznika aprowizacji hr w chmurze

Aby ułatwić aprowizację firmy Microsoft z aplikacji cloud HR do usługi Active Directory, możesz dodać wiele aplikacji łącznika aprowizacji z galerii aplikacji Microsoft Entra:

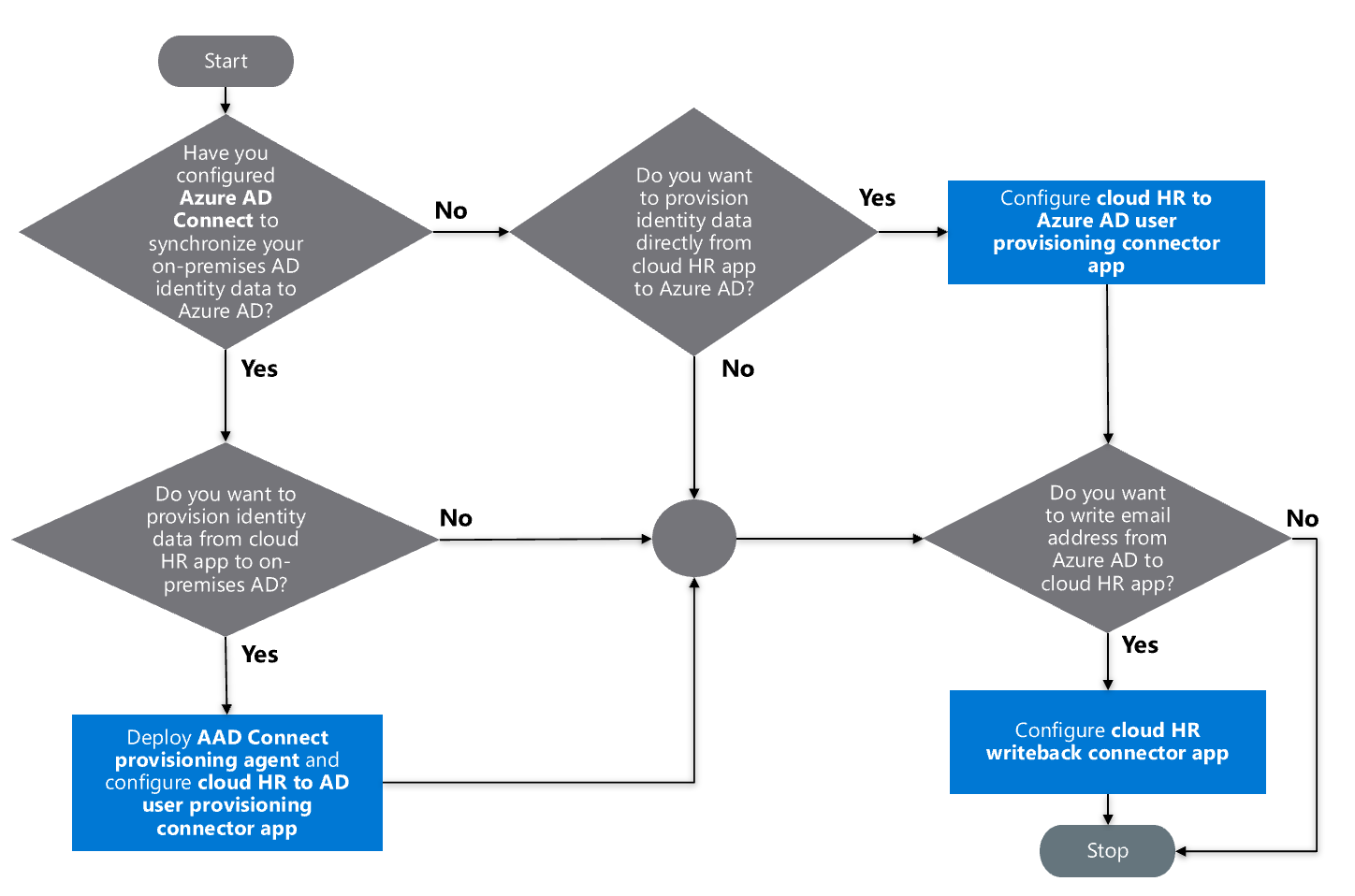

- Aprowizowanie użytkowników aplikacji Cloud HR do usługi Active Directory: ta aplikacja łącznika aprowizacji ułatwia aprowizację kont użytkowników z aplikacji cloud HR do pojedynczej domeny usługi Active Directory. Jeśli masz wiele domen, możesz dodać jedno wystąpienie tej aplikacji z galerii aplikacji Microsoft Entra dla każdej domeny usługi Active Directory, do której należy przeprowadzić aprowizację.

- Aprowizowanie użytkowników aplikacji Cloud HR do firmy Microsoft Entra: Microsoft Entra Połączenie to narzędzie służące do synchronizowania użytkowników lokalnych usługi Active Directory z identyfikatorem Entra firmy Microsoft. Aplikacja Cloud HR do firmy Microsoft Entra to łącznik używany do aprowizacji użytkowników tylko w chmurze z aplikacji cloud HR do jednej dzierżawy firmy Microsoft Entra.

- Zapisywanie zwrotne aplikacji cloud HR: ta aplikacja łącznika aprowizacji ułatwia zapisywanie zwrotnych adresów e-mail użytkownika z identyfikatora Entra firmy Microsoft do aplikacji cloud HR.

Na przykład na poniższej ilustracji przedstawiono aplikacje łącznika produktu Workday, które są dostępne w galerii aplikacji Microsoft Entra.

Schemat blokowy podejmowania decyzji

Użyj poniższego wykresu blokowego podejmowania decyzji, aby określić, które aplikacje aprowizacji kadr w chmurze są istotne dla danego scenariusza.

Projektowanie topologii wdrażania agenta aprowizacji firmy Microsoft Połączenie

Integracja aprowizacji między aplikacją cloud HR i usługą Active Directory wymaga czterech składników:

- Dzierżawa aplikacji Cloud HR

- Aprowizowanie aplikacji łącznika

- Microsoft Entra Połączenie provisioning agent

- Domena Active Directory

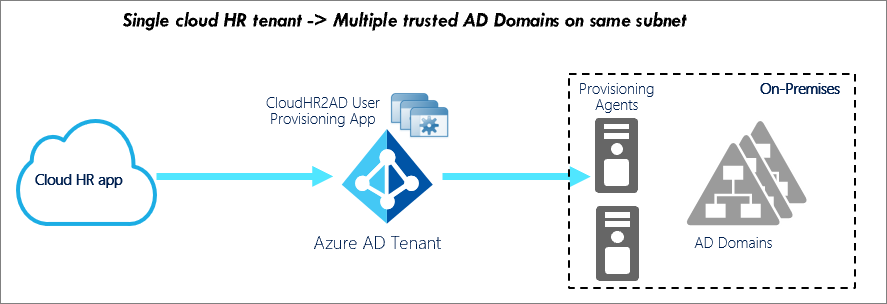

Topologia wdrażania agenta aprowizacji firmy Microsoft Połączenie zależy od liczby dzierżaw aplikacji hr w chmurze i domen podrzędnych usługi Active Directory, które mają być zintegrowane. Jeśli masz wiele domen usługi Active Directory, zależy to od tego, czy domeny usługi Active Directory są ciągłe, czy rozłączne.

Na podstawie decyzji wybierz jeden ze scenariuszy wdrażania:

- Dzierżawa pojedynczej aplikacji hr w chmurze —> docelowa jedna lub wiele domen podrzędnych usługi Active Directory w zaufanym lesie

- Dzierżawa pojedynczej aplikacji hr w chmurze —> dotyczy wielu domen podrzędnych w rozłącznym lesie usługi Active Directory

Dzierżawa pojedynczej aplikacji hr w chmurze —> docelowa jedna lub wiele domen podrzędnych usługi Active Directory w zaufanym lesie

Zalecamy następującą konfigurację produkcyjną:

| Wymaganie | Zalecenie |

|---|---|

| Liczba agentów aprowizacji firmy Microsoft Połączenie do wdrożenia. | Dwa (w przypadku wysokiej dostępności i trybu failover). |

| Liczba aplikacji łącznika aprowizacji do skonfigurowania. | Jedna aplikacja na domenę podrzędną. |

| Host serwera dla programu Microsoft Entra Połączenie agenta aprowizacji. | Windows Server 2016 z widokiem na geolokowane kontrolery domeny usługi Active Directory. Może współistnieć z usługą Microsoft Entra Połączenie. |

Dzierżawa pojedynczej aplikacji hr w chmurze —> dotyczy wielu domen podrzędnych w rozłącznym lesie usługi Active Directory

Ten scenariusz obejmuje aprowizowanie użytkowników z aplikacji cloud HR do domen w rozłącznych lasach usługi Active Directory.

Zalecamy następującą konfigurację produkcyjną:

| Wymaganie | Zalecenie |

|---|---|

| Liczba agentów aprowizacji Połączenie firmy Microsoft w celu wdrożenia lokalnego | Dwa na rozłączny las usługi Active Directory. |

| Liczba aplikacji łącznika aprowizacji do skonfigurowania | Jedna aplikacja na domenę podrzędną. |

| Host serwera dla programu Microsoft Entra Połączenie agenta aprowizacji. | Windows Server 2016 z widokiem na geolokowane kontrolery domeny usługi Active Directory. Może współistnieć z usługą Microsoft Entra Połączenie. |

Microsoft Entra Połączenie wymagania dotyczące agenta aprowizacji

Rozwiązanie aprowizacji użytkowników w chmurze hr w usłudze Active Directory wymaga wdrożenia co najmniej jednego agenta aprowizacji w usłudze Microsoft Entra Połączenie. Tych agentów należy wdrożyć na serwerach z systemem Windows Server 2016 lub nowszym. Serwery muszą mieć co najmniej 4 GB pamięci RAM i środowisko uruchomieniowe platformy .NET 4.7.1+. Upewnij się, że serwer hosta ma dostęp sieciowy do docelowej domeny usługi Active Directory.

Aby przygotować środowisko lokalne, kreator konfiguracji agenta aprowizacji firmy Microsoft Połączenie rejestruje agenta w dzierżawie firmy Microsoft Entra, otwiera porty, zezwala na dostęp do adresów URL i obsługuje konfigurację wychodzącego serwera proxy HTTPS.

Agent aprowizacji konfiguruje globalne konto usługi zarządzanej (GMSA) do komunikowania się z domenami usługi Active Directory.

Możesz wybrać kontrolery domeny, które powinny obsługiwać żądania aprowizacji. Jeśli masz kilka geograficznie rozproszonych kontrolerów domeny, zainstaluj agenta aprowizacji w tej samej lokacji co preferowane kontrolery domeny. To pozycjonowanie zwiększa niezawodność i wydajność kompleksowego rozwiązania.

W celu zapewnienia wysokiej dostępności można wdrożyć więcej niż jednego agenta aprowizacji firmy Microsoft Połączenie. Zarejestruj agenta, aby obsłużyć ten sam zestaw domen lokalna usługa Active Directory.

Projektowanie topologii wdrażania aplikacji aprowizacji hr

W zależności od liczby domen usługi Active Directory zaangażowanych w konfigurację aprowizacji użytkowników przychodzących można rozważyć jedną z następujących topologii wdrażania. Każdy diagram topologii używa przykładowego scenariusza wdrażania w celu wyróżnienia aspektów konfiguracji. Skorzystaj z przykładu, który dokładnie przypomina wymaganie wdrożenia, aby określić konfigurację, która spełnia Twoje potrzeby.

Topologia wdrożenia 1: pojedyncza aplikacja do aprowizowania wszystkich użytkowników z usługi Cloud HR do jednej domeny lokalna usługa Active Directory

Topologia wdrożenia jest najpopularniejszą topologią wdrożenia. Użyj tej topologii, jeśli musisz aprowizować wszystkich użytkowników z usługi Cloud HR do jednej domeny usługi AD i te same reguły aprowizacji mają zastosowanie do wszystkich użytkowników.

Istotne aspekty konfiguracji

- Skonfiguruj dwa węzły agenta aprowizacji pod kątem wysokiej dostępności i trybu failover.

- Użyj kreatora konfiguracji agenta aprowizacji, aby zarejestrować domenę usługi AD w dzierżawie firmy Microsoft Entra.

- Podczas konfigurowania aplikacji aprowizacji wybierz domenę usługi AD z listy rozwijanej zarejestrowanych domen.

- Jeśli używasz filtrów określania zakresu, skonfiguruj flagę pomijania usuwania zakresu, aby zapobiec przypadkowej dezaktywacji konta.

Topologia wdrożenia druga: oddzielne aplikacje do aprowizowania odrębnych zestawów użytkowników z usługi Cloud HR na pojedynczą domenę lokalna usługa Active Directory

Ta topologia obsługuje wymagania biznesowe, w których mapowanie atrybutów i logika aprowizacji różnią się w zależności od typu użytkownika (pracownika/wykonawcy), lokalizacji użytkownika lub jednostki biznesowej użytkownika. Za pomocą tej topologii można również delegować administrację i konserwację aprowizacji użytkowników przychodzących na podstawie podziału lub kraju/regionu.

Istotne aspekty konfiguracji

- Skonfiguruj dwa węzły agenta aprowizacji pod kątem wysokiej dostępności i trybu failover.

- Utwórz aplikację aprowizacji HR2AD dla każdego odrębnego zestawu użytkowników, który chcesz aprowizować.

- Użyj filtrów określania zakresu w aplikacji aprowizacji, aby zdefiniować użytkowników do przetwarzania każdej aplikacji.

- W scenariuszu, w którym odwołania do menedżera muszą być rozpoznawane w różnych zestawach użytkowników, utwórz oddzielną aplikację aprowizacji HR2AD. Na przykład wykonawcy zgłaszają menedżerom, którzy są pracownikami. Użyj oddzielnej aplikacji, aby zaktualizować tylko atrybut menedżera . Ustaw zakres tej aplikacji na wszystkich użytkowników.

- Skonfiguruj flagę pomijania usuwania zakresu, aby zapobiec przypadkowej dezaktywacji konta.

Uwaga

Jeśli nie masz testowej domeny usługi AD i użyjesz kontenera testowej jednostki organizacyjnej w usłudze AD, możesz użyć tej topologii do utworzenia dwóch oddzielnych aplikacji HR2AD (Prod) i HR2AD (test). Użyj aplikacji HR2AD (Test), aby przetestować zmiany mapowania atrybutów przed podwyższeniem jej poziomu do aplikacji HR2AD (Prod).

Topologia wdrożenia trzy: oddzielne aplikacje, aby aprowizować różne zestawy użytkowników z usługi Cloud HR do wielu domen lokalna usługa Active Directory (bez widoczności między domenami)

Użyj topologii trzy, aby zarządzać wieloma niezależnymi podrzędnymi domenami usługi AD należącymi do tego samego lasu. Upewnij się, że menedżerowie zawsze istnieją w tej samej domenie co użytkownik. Upewnij się również, że unikatowe reguły generowania identyfikatorów dla atrybutów, takich jak userPrincipalName, samAccountName i poczta nie wymagają wyszukiwania całego lasu. Topologia trzecia zapewnia elastyczność delegowania administracji każdego zadania aprowizacji według granicy domeny.

Na przykład: Na diagramie aplikacje aprowizacji są konfigurowane dla każdego regionu geograficznego: Ameryka Północna (NA), Europy, Bliskiego Wschodu i Afryki (EMEA) i Azji i Pacyfiku (APAC). W zależności od lokalizacji użytkownicy są aprowizowani w odpowiedniej domenie usługi AD. Delegowanie administracji aplikacji aprowizacji jest możliwe, aby administratorzy EMEA mogli niezależnie zarządzać konfiguracją aprowizacji użytkowników należących do regionu EMEA.

Istotne aspekty konfiguracji

- Skonfiguruj dwa węzły agenta aprowizacji pod kątem wysokiej dostępności i trybu failover.

- Użyj kreatora konfiguracji agenta aprowizacji, aby zarejestrować wszystkie podrzędne domeny usługi AD w dzierżawie firmy Microsoft Entra.

- Utwórz oddzielną aplikację aprowizacji HR2AD dla każdej domeny docelowej.

- Podczas konfigurowania aplikacji aprowizacji wybierz odpowiednią domenę podrzędną usługi AD z listy rozwijanej dostępnych domen usługi AD.

- Użyj filtrów określania zakresu w aplikacji aprowizacji, aby zdefiniować użytkowników, którzy przetwarzają poszczególne aplikacje.

- Skonfiguruj flagę pomijania usuwania zakresu, aby zapobiec przypadkowej dezaktywacji konta.

Topologia wdrożenia cztery: oddzielne aplikacje do aprowizowania różnych zestawów użytkowników z usługi Cloud HR do wielu domen lokalna usługa Active Directory (z widocznością między domenami)

Użyj topologii cztery, aby zarządzać wieloma niezależnymi podrzędnymi domenami usługi AD należącymi do tego samego lasu. Menedżer użytkownika może istnieć w innej domenie. Ponadto unikatowe reguły generowania identyfikatorów dla atrybutów, takich jak userPrincipalName, samAccountName i poczta, wymagają wyszukiwania całego lasu.

Na przykład: Na diagramie aplikacje aprowizacji są konfigurowane dla każdego regionu geograficznego: Ameryka Północna (NA), Europy, Bliskiego Wschodu i Afryki (EMEA) i Azji i Pacyfiku (APAC). W zależności od lokalizacji użytkownicy są aprowizowani w odpowiedniej domenie usługi AD. Odwołania do menedżerów między domenami i wyszukiwanie obejmujące cały las są obsługiwane przez włączenie wyszukiwania odwołań na agencie aprowizacji.

Istotne aspekty konfiguracji

- Skonfiguruj dwa węzły agenta aprowizacji pod kątem wysokiej dostępności i trybu failover.

- Skonfiguruj kierowanie na agenta aprowizacji.

- Użyj kreatora konfiguracji agenta aprowizacji, aby zarejestrować nadrzędną domenę usługi AD i wszystkie podrzędne domeny usługi AD w dzierżawie usługi Microsoft Entra.

- Utwórz oddzielną aplikację aprowizacji HR2AD dla każdej domeny docelowej.

- Podczas konfigurowania każdej aplikacji aprowizacji wybierz nadrzędną domenę usługi AD z listy rozwijanej dostępnych domen usługi AD. Wybranie domeny nadrzędnej zapewnia wyszukiwanie całego lasu podczas generowania unikatowych wartości atrybutów, takich jak userPrincipalName, samAccountName i mail.

- Użyj elementu parentDistinguishedName z mapowaniem wyrażeń, aby dynamicznie utworzyć użytkownika w prawidłowej domenie podrzędnej i kontenerze jednostki organizacyjnej.

- Użyj filtrów określania zakresu w aplikacji aprowizacji, aby zdefiniować użytkowników, którzy przetwarzają poszczególne aplikacje.

- Aby rozwiązać problemy z odwołaniami menedżerów między domenami, utwórz oddzielną aplikację aprowizacji HR2AD do aktualizowania tylko atrybutu menedżera . Ustaw zakres tej aplikacji na wszystkich użytkowników.

- Skonfiguruj flagę pomijania usuwania zakresu, aby zapobiec przypadkowej dezaktywacji konta.

Topologia wdrożenia 5: pojedyncza aplikacja do aprowizowania wszystkich użytkowników z usługi Cloud HR do wielu domen lokalna usługa Active Directory (z widocznością między domenami)

Użyj tej topologii, jeśli chcesz użyć jednej aplikacji aprowizacji do zarządzania użytkownikami należącymi do wszystkich domen nadrzędnych i podrzędnych usługi AD. Ta topologia jest zalecana, jeśli reguły aprowizacji są spójne we wszystkich domenach i nie ma potrzeby delegowanego administrowania zadaniami aprowizacji. Ta topologia obsługuje rozpoznawanie odwołań między domenami i może wykonywać sprawdzanie unikatowości całego lasu.

Na przykład: Na diagramie jedna aplikacja aprowizacji zarządza użytkownikami w trzech różnych domenach podrzędnych pogrupowanych według regionu: Ameryka Północna (NA), Europy, Bliskiego Wschodu i Afryki (EMEA) i Azji i Pacyfiku (APAC). Mapowanie atrybutów dla elementu parentDistinguishedName służy do dynamicznego tworzenia użytkownika w odpowiedniej domenie podrzędnej. Odwołania do menedżerów między domenami i wyszukiwanie obejmujące cały las są obsługiwane przez włączenie wyszukiwania odwołań na agencie aprowizacji.

Istotne aspekty konfiguracji

- Skonfiguruj dwa węzły agenta aprowizacji pod kątem wysokiej dostępności i trybu failover.

- Skonfiguruj kierowanie na agenta aprowizacji.

- Użyj kreatora konfiguracji agenta aprowizacji, aby zarejestrować nadrzędną domenę usługi AD i wszystkie podrzędne domeny usługi AD w dzierżawie usługi Microsoft Entra.

- Utwórz pojedynczą aplikację aprowizacji HR2AD dla całego lasu.

- Podczas konfigurowania aplikacji aprowizacji wybierz nadrzędną domenę usługi AD z listy rozwijanej dostępnych domen usługi AD. Wybranie domeny nadrzędnej zapewnia wyszukiwanie całego lasu podczas generowania unikatowych wartości atrybutów, takich jak userPrincipalName, samAccountName i mail.

- Użyj elementu parentDistinguishedName z mapowaniem wyrażeń, aby dynamicznie utworzyć użytkownika w prawidłowej domenie podrzędnej i kontenerze jednostki organizacyjnej.

- Jeśli używasz filtrów określania zakresu, skonfiguruj flagę pomijania usuwania zakresu, aby zapobiec przypadkowej dezaktywacji konta.

Topologia wdrożenia 6. Oddzielenie aplikacji w celu aprowizacji różnych użytkowników z działu kadr w chmurze w celu rozłączenia lasów lokalna usługa Active Directory

Użyj tej topologii, jeśli infrastruktura IT rozłączyła/rozłączyła lasy usługi AD i musisz aprowizować użytkowników w różnych lasach na podstawie przynależności biznesowej. Na przykład: użytkownicy pracujący dla spółki zależnej Contoso muszą być aprowizowani w domenie contoso.com, podczas gdy użytkownicy pracujący dla spółki zależnej Fabrikam muszą być aprowizowani w domenie fabrikam.com.

Istotne aspekty konfiguracji

- Skonfiguruj dwa różne zestawy agentów aprowizacji w celu zapewnienia wysokiej dostępności i trybu failover, po jednym dla każdego lasu.

- Utwórz dwie różne aplikacje aprowizacji— jedną dla każdego lasu.

- Jeśli musisz rozwiązać problemy z odwołaniami między domenami w lesie, włącz kierowanie na agenta aprowizacji.

- Utwórz oddzielną aplikację aprowizacji HR2AD dla każdego odłączonego lasu.

- Podczas konfigurowania każdej aplikacji aprowizacji wybierz odpowiednią nadrzędną domenę usługi AD z listy rozwijanej dostępnych nazw domen usługi AD.

- Skonfiguruj flagę pomijania usuwania zakresu, aby zapobiec przypadkowej dezaktywacji konta.

Topologia wdrożenia 7: Oddzielenie aplikacji w celu aprowizacji różnych użytkowników z wielu usług Cloud HR w celu odłączenia lokalna usługa Active Directory lasów

W dużych organizacjach nie ma często wielu systemów KADR. Podczas scenariuszy fuzji i przejęć biznesowych może wystąpić konieczność połączenia lokalna usługa Active Directory z wieloma źródłami kadr. Zalecamy topologię, jeśli masz wiele źródeł kadr i chcesz skierować dane tożsamości z tych źródeł kadr do tych lub różnych domen lokalna usługa Active Directory.

Istotne aspekty konfiguracji

- Skonfiguruj dwa różne zestawy agentów aprowizacji w celu zapewnienia wysokiej dostępności i trybu failover, po jednym dla każdego lasu.

- Jeśli musisz rozwiązać problemy z odwołaniami między domenami w lesie, włącz kierowanie na agenta aprowizacji.

- Utwórz oddzielną aplikację aprowizacji HR2AD dla każdego systemu HR i lokalna usługa Active Directory kombinację.

- Podczas konfigurowania każdej aplikacji aprowizacji wybierz odpowiednią nadrzędną domenę usługi AD z listy rozwijanej dostępnych nazw domen usługi AD.

- Skonfiguruj flagę pomijania usuwania zakresu, aby zapobiec przypadkowej dezaktywacji konta.

Planowanie filtrowania zakresów i mapowania atrybutów

Po włączeniu aprowizacji z aplikacji cloud HR do usługi Active Directory lub Microsoft Entra ID witryna Azure Portal kontroluje wartości atrybutów za pomocą mapowania atrybutów.

Definiowanie filtrów określania zakresu

Użyj filtrów określania zakresu, aby zdefiniować reguły oparte na atrybutach , które określają, którzy użytkownicy powinni być aprowizowani z aplikacji cloud HR do usługi Active Directory lub Microsoft Entra ID.

Po zainicjowaniu procesu sprzężenia zbierz następujące wymagania:

- Czy aplikacja działu kadr w chmurze jest używana do stosowania zarówno pracowników, jak i pracowników warunkowych?

- Czy planujesz używać aplikacji cloud HR do aprowizacji użytkowników firmy Microsoft, aby zarządzać zarówno pracownikami, jak i warunkowych pracowników?

- Czy planujesz wdrożyć aplikację działu kadr w chmurze w usłudze Microsoft Entra aprowizacji użytkowników tylko dla podzbioru użytkowników aplikacji hr w chmurze? Przykładem mogą być tylko pracownicy.

W zależności od wymagań podczas konfigurowania mapowań atrybutów można ustawić pole Zakres obiektu źródłowego, aby wybrać, które zestawy użytkowników w aplikacji hr w chmurze powinny znajdować się w zakresie aprowizacji w usłudze Active Directory. Aby uzyskać więcej informacji, zobacz samouczek aplikacji cloud HR dla często używanych filtrów określania zakresu.

Określanie pasujących atrybutów

W przypadku aprowizacji uzyskujesz możliwość dopasowania istniejących kont między systemem źródłowym i docelowym. Po zintegrowaniu aplikacji cloud HR z usługą aprowizacji firmy Microsoft można skonfigurować mapowanie atrybutów w celu określenia, jakie dane użytkownika powinny przepływać z aplikacji hr w chmurze do usługi Active Directory lub Microsoft Entra ID.

Po zainicjowaniu procesu sprzężenia zbierz następujące wymagania:

- Jaki jest unikatowy identyfikator w tej aplikacji hr w chmurze używany do identyfikowania każdego użytkownika?

- Z perspektywy cyklu życia tożsamości, jak można obsługiwać rehires? Czy rehires zachować swoje stare identyfikatory pracowników?

- Czy przetwarzasz przyszłych pracowników i tworzysz dla nich konta usługi Active Directory z wyprzedzeniem?

- Z perspektywy cyklu życia tożsamości jak obsłużyć pracownika do warunkowej konwersji procesu roboczego lub w inny sposób?

- Czy przekonwertowani użytkownicy zachowują stare konta usługi Active Directory, czy otrzymują nowe?

W zależności od wymagań identyfikator Entra firmy Microsoft obsługuje bezpośrednie mapowanie atrybutów do atrybutów przez podanie wartości stałych lub zapisywania wyrażeń dla mapowań atrybutów. Ta elastyczność zapewnia ostateczną kontrolę nad tym, co jest wypełniane w docelowym atrybucie aplikacji. Za pomocą interfejsu API programu Microsoft Graph i Eksploratora programu Graph można wyeksportować mapowania atrybutów aprowizacji użytkowników i schematu do pliku JSON i zaimportować go z powrotem do identyfikatora Entra firmy Microsoft.

Domyślnie atrybut w aplikacji cloud HR reprezentujący unikatowy identyfikator pracownika jest używany jako pasujący atrybut zamapowany na unikatowy atrybut w usłudze Active Directory. Na przykład w scenariuszu aplikacji Workday atrybut WorkdayWorkerID jest mapowany na atrybut employeeID usługi Active Directory.

Można ustawić wiele pasujących atrybutów i przypisać pasujący pierwszeństwo. Są one oceniane na podstawie zgodnego pierwszeństwa. Po znalezieniu dopasowania nie są oceniane żadne dalsze pasujące atrybuty.

Można również dostosować domyślne mapowania atrybutów, takie jak zmienianie lub usuwanie istniejących mapowań atrybutów. Możesz również tworzyć nowe mapowania atrybutów zgodnie z potrzebami biznesowymi. Aby uzyskać więcej informacji, zobacz samouczek aplikacji cloud HR (na przykład Workday), aby zapoznać się z listą atrybutów niestandardowych do mapowania.

Określanie stanu konta użytkownika

Domyślnie aplikacja łącznika aprowizacji mapuje stan profilu użytkownika hr na stan konta użytkownika. Stan służy do określania, czy włączyć lub wyłączyć konto użytkownika.

Po zainicjowaniu procesu Joiners-Leavers zbierz następujące wymagania.

| Przetwarzaj | Wymagania |

|---|---|

| Stolarzy | Z perspektywy cyklu życia tożsamości, jak można obsługiwać rehires? Czy rehires zachować swoje stare identyfikatory pracowników? |

| Czy przetwarzasz przyszłych pracowników i tworzysz dla nich konta usługi Active Directory z wyprzedzeniem? Czy te konta są tworzone w stanie włączonym lub wyłączonym? | |

| Z perspektywy cyklu życia tożsamości jak obsłużyć pracownika do warunkowej konwersji procesu roboczego lub w inny sposób? | |

| Czy przekonwertowani użytkownicy zachowują stare konta usługi Active Directory, czy też otrzymują nowe? | |

| Osoby opuszczane | Czy zakończenia są obsługiwane inaczej dla pracowników i pracowników warunkowych w usłudze Active Directory? |

| Jakie daty obowiązujące są brane pod uwagę w przypadku przetwarzania zakończenia działania użytkownika? | |

| Jak konwersje pracowników i warunkowych procesów roboczych wpływają na istniejące konta usługi Active Directory? | |

| Jak przetworzyć operację Rescind w usłudze Active Directory? Operacje rescind muszą być obsługiwane, jeśli przyszłe zatrudnienie dat jest tworzone w usłudze Active Directory w ramach procesu dołączania. |

W zależności od wymagań możesz dostosować logikę mapowania przy użyciu wyrażeń firmy Microsoft Entra, aby konto usługi Active Directory było włączone lub wyłączone na podstawie kombinacji punktów danych.

Mapuj aplikację cloud HR na atrybuty użytkownika usługi Active Directory

Każda aplikacja hr w chmurze jest dostarczana z domyślną aplikacją hr w chmurze do mapowań usługi Active Directory.

Po zainicjowaniu procesu Joiners-Movers-Leavers zbierz następujące wymagania.

| Przetwarzaj | Wymagania |

|---|---|

| Stolarzy | Czy proces tworzenia konta usługi Active Directory jest ręczny, zautomatyzowany lub częściowo zautomatyzowany? |

| Czy planujesz propagację atrybutów niestandardowych z aplikacji cloud HR do usługi Active Directory? | |

| Przeprowadzki międzynarodowe | Jakie atrybuty chcesz przetworzyć za każdym razem, gdy operacja przenoszenia odbywa się w aplikacji cloud HR? |

| Czy w momencie aktualizacji użytkownika przeprowadzasz jakiekolwiek konkretne weryfikacje atrybutów? Jeśli tak, podaj szczegóły. | |

| Osoby opuszczane | Czy zakończenia są obsługiwane inaczej dla pracowników i pracowników warunkowych w usłudze Active Directory? |

| Jakie daty obowiązujące są brane pod uwagę w przypadku przetwarzania zakończenia działania użytkownika? | |

| Jak konwersje pracowników i warunkowych procesów roboczych wpływają na istniejące konta usługi Active Directory? |

W zależności od wymagań można zmodyfikować mapowania, aby spełnić cele integracji. Aby uzyskać więcej informacji, zobacz konkretny samouczek aplikacji hr w chmurze (na przykład Workday), aby zapoznać się z listą atrybutów niestandardowych do mapowania.

Generowanie unikatowej wartości atrybutu

Atrybuty, takie jak CN, samAccountName i UPN, mają unikatowe ograniczenia. Podczas inicjowania procesu sprzężenia może być konieczne wygenerowanie unikatowych wartości atrybutów.

Funkcja Microsoft Entra ID SelectUniqueValues oblicza każdą regułę, a następnie sprawdza wartość wygenerowaną pod kątem unikatowości w systemie docelowym. Aby zapoznać się z przykładem, zobacz Generowanie unikatowej wartości atrybutu userPrincipalName (UPN).

Uwaga

Ta funkcja jest obecnie obsługiwana tylko w przypadku produktu Workday do usługi Active Directory i rozwiązania SAP SuccessFactors do aprowizacji użytkowników usługi Active Directory. Nie można jej używać z innymi aplikacjami aprowizacji.

Konfigurowanie przypisania kontenera jednostki organizacyjnej usługi Active Directory

Typowym wymaganiem jest umieszczenie kont użytkowników usługi Active Directory w kontenerach na podstawie jednostek biznesowych, lokalizacji i działów. Po zainicjowaniu procesu przenoszenia i zmianie organizacji nadzorczej może być konieczne przeniesienie użytkownika z jednej jednostki organizacyjnej do innej w usłudze Active Directory.

Użyj funkcji Switch(), aby skonfigurować logikę biznesową dla przypisania jednostki organizacyjnej i zamapować ją na element nadrzędny atrybutu usługi Active DirectoryDistinguishedName.

Jeśli na przykład chcesz utworzyć użytkowników w jednostkach organizacyjnych na podstawie atrybutu HR Gminy, możesz użyć następującego wyrażenia:

Switch([Municipality], "OU=Default,OU=Users,DC=contoso,DC=com", "Dallas", "OU=Dallas,OU=Users,DC=contoso,DC=com", "Austin", "OU=Austin,OU=Users,DC=contoso,DC=com", "Seattle", "OU=Seattle,OU=Users,DC=contoso,DC=com", "London", "OU=London,OU=Users,DC=contoso,DC=com")

W tym wyrażeniu, jeśli wartość Gminy to Dallas, Austin, Seattle lub Londyn, konto użytkownika zostanie utworzone w odpowiedniej jednostki organizacyjnej. Jeśli nie ma dopasowania, konto zostanie utworzone w domyślnej jednostki organizacyjnej.

Planowanie dostarczania haseł nowych kont użytkowników

Po zainicjowaniu procesu sprzężenia należy ustawić i dostarczyć tymczasowe hasło nowych kont użytkowników. Dzięki aprowizowaniu użytkowników w chmurze do firmy Microsoft Entra możesz wdrożyć funkcję samoobsługowego resetowania haseł (SSPR) firmy Microsoft dla użytkownika pierwszego dnia.

Samoobsługowe resetowanie hasła to prosty sposób, aby administratorzy IT mogli zresetować swoje hasła lub odblokować konta. Możesz aprowizować atrybut Numer telefonu komórkowego z aplikacji cloud HR do usługi Active Directory i zsynchronizować go z identyfikatorem Entra firmy Microsoft. Gdy atrybut Numer telefonu komórkowego znajduje się w identyfikatorze Entra firmy Microsoft, możesz włączyć samoobsługowe resetowanie hasła dla konta użytkownika. Następnie pierwszego dnia nowy użytkownik może użyć zarejestrowanego i zweryfikowanego numeru telefonu komórkowego do uwierzytelniania. Aby uzyskać szczegółowe informacje na temat wstępnego wypełniania informacji kontaktowych uwierzytelniania, zapoznaj się z dokumentacją samoobsługowego resetowania hasła.

Planowanie cyklu początkowego

Gdy usługa aprowizacji Firmy Microsoft jest uruchamiana po raz pierwszy, wykonuje początkowy cykl względem aplikacji cloud HR w celu utworzenia migawki wszystkich obiektów użytkownika w aplikacji cloud HR. Czas trwania cykli początkowych zależy bezpośrednio od liczby użytkowników w systemie źródłowym. Początkowy cykl dla niektórych dzierżaw aplikacji hr w chmurze z ponad 100 000 użytkowników może zająć dużo czasu.

W przypadku dużych dzierżaw aplikacji hr w chmurze (>30 000 użytkowników) uruchom początkowy cykl na etapach progresywnych. Uruchom aktualizacje przyrostowe dopiero po sprawdzeniu, czy prawidłowe atrybuty są ustawione w usłudze Active Directory dla różnych scenariuszy aprowizacji użytkowników. Postępuj zgodnie z kolejnością w tym miejscu.

- Uruchom początkowy cykl tylko dla ograniczonego zestawu użytkowników, ustawiając filtr określania zakresu.

- Sprawdź aprowizację konta usługi Active Directory i wartości atrybutów ustawione dla użytkowników wybranych dla pierwszego uruchomienia. Jeśli wynik spełnia Twoje oczekiwania, rozwiń filtr określania zakresu, aby stopniowo uwzględnić więcej użytkowników i zweryfikować wyniki drugiego uruchomienia.

Po spełnieniu wyników cyklu początkowego dla użytkowników testowych uruchom aktualizacje przyrostowe.

Planowanie testowania i zabezpieczeń

Wdrożenie składa się z etapów od początkowego pilotażu po umożliwienie aprowizacji użytkowników. Na każdym etapie upewnij się, że testujesz oczekiwane wyniki. Ponadto przeprowadź inspekcję cykli aprowizacji.

Planowanie testowania

Po skonfigurowaniu aplikacji cloud HR w usłudze Microsoft Entra aprowizacji użytkowników uruchom przypadki testowe, aby sprawdzić, czy to rozwiązanie spełnia wymagania organizacji.

| Scenariusze | Oczekiwane wyniki |

|---|---|

| Nowy pracownik jest zatrudniony w aplikacji cloud HR. | — Konto użytkownika jest aprowidowane w usłudze Active Directory. — Użytkownik może zalogować się do aplikacji domenowych w usłudze Active Directory i wykonać odpowiednie akcje. — Jeśli skonfigurowano usługę Microsoft Entra Połączenie Sync, konto użytkownika również zostanie utworzone w usłudze Microsoft Entra ID. |

| Użytkownik zostanie zakończony w aplikacji cloud HR. | — Konto użytkownika jest wyłączone w usłudze Active Directory. — Użytkownik nie może zalogować się do żadnych aplikacji dla przedsiębiorstw chronionych przez usługę Active Directory. |

| Organizacja nadzoru użytkowników jest aktualizowana w aplikacji cloud HR. | Na podstawie mapowania atrybutów konto użytkownika przenosi się z jednej jednostki organizacyjnej do innej w usłudze Active Directory. |

| Dział kadr aktualizuje menedżera użytkownika w aplikacji cloud HR. | Pole menedżera w usłudze Active Directory jest aktualizowane w celu odzwierciedlenia nazwy nowego menedżera. |

| Dział kadr ponownie tworzy pracownika w nowej roli. | Zachowanie zależy od tego, jak aplikacja hr w chmurze jest skonfigurowana do generowania identyfikatorów pracowników. Jeśli stary identyfikator pracownika jest używany dla ponownie działającego pracownika, łącznik włącza istniejące konto usługi Active Directory dla użytkownika. Jeśli ponownie utworzony pracownik otrzyma nowy identyfikator pracownika, łącznik utworzy nowe konto usługi Active Directory dla użytkownika. |

| Kadra konwertuje pracownika na pracownika kontraktowego lub odwrotnie. | Nowe konto usługi Active Directory zostanie utworzone dla nowej osoby, a stare konto zostanie wyłączone w dniu wejścia w życie konwersji. |

Użyj poprzednich wyników, aby określić, jak przenieść automatyczną implementację aprowizacji użytkowników do środowiska produkcyjnego na podstawie ustalonych osi czasu.

Napiwek

Użyj technik takich jak redukcja danych i czyszczenie danych podczas odświeżania środowiska testowego przy użyciu danych produkcyjnych w celu usunięcia lub zamaskowania poufnych danych osobowych w celu zachowania zgodności ze standardami ochrony prywatności i zabezpieczeń.

Planowanie zabezpieczeń

Przegląd zabezpieczeń jest często wymagany w ramach wdrażania nowej usługi. Jeśli przegląd zabezpieczeń jest wymagany lub nie został przeprowadzony, zapoznaj się z wieloma dokumentami dotyczącymi identyfikatora Entra firmy Microsoft, które zawierają omówienie tożsamości jako usługi.

Wycofywanie planu

Implementacja aprowizacji użytkowników działu kadr w chmurze może nie działać zgodnie z potrzebami w środowisku produkcyjnym. Jeśli tak, poniższe kroki wycofywania mogą pomóc w przywracaniu poprzedniego znanego dobrego stanu.

- Przejrzyj dzienniki aprowizacji, aby określić, jakie nieprawidłowe operacje zostały wykonane dla użytkowników lub grup, których dotyczy problem. Aby uzyskać więcej informacji na temat raportu podsumowania aprowizacji i dzienników, zobacz Manage cloud HR app provisioning user provisioning (Zarządzanie aprowizowaniem użytkowników aplikacji hr w chmurze).

- Ostatni znany dobry stan użytkowników lub grup, których dotyczy problem, można określić za pomocą dzienników inspekcji aprowizacji lub przeglądając systemy docelowe (Microsoft Entra ID lub Active Directory).

- Skontaktuj się z właścicielem aplikacji, aby zaktualizować użytkowników lub grupy, których dotyczy problem bezpośrednio w aplikacji, przy użyciu ostatnich znanych dobrych wartości stanu.

Wdrażanie aplikacji cloud HR

Wybierz aplikację cloud HR, która jest zgodna z wymaganiami rozwiązania.

Workday: aby zaimportować profile procesów roboczych z produktu Workday do usługi Active Directory i identyfikatora Entra firmy Microsoft, zobacz Samouczek: konfigurowanie produktu Workday na potrzeby automatycznej aprowizacji użytkowników. Opcjonalnie możesz zapisać adres e-mail, nazwę użytkownika i numer telefonu do produktu Workday.

SAP SuccessFactors: aby zaimportować profile procesów roboczych z rozwiązania SuccessFactors do usługi Active Directory i identyfikatora entra firmy Microsoft, zobacz Samouczek: konfigurowanie rozwiązania SAP SuccessFactors na potrzeby automatycznej aprowizacji użytkowników. Opcjonalnie możesz zapisać adres e-mail i nazwę użytkownika w usłudze SuccessFactors.

Zarządzanie konfiguracją

Identyfikator Entra firmy Microsoft może zapewnić więcej szczegółowych informacji na temat użycia i kondycji operacyjnej aprowizacji użytkowników w organizacji za pośrednictwem dzienników inspekcji i raportów.

Uzyskiwanie szczegółowych informacji z raportów i dzienników

Po pomyślnym cyklu początkowym usługa aprowizacji firmy Microsoft kontynuuje uruchamianie aktualizacji przyrostowych z powrotem na czas nieokreślony, w odstępach czasu zdefiniowanych w samouczkach specyficznych dla każdej aplikacji do momentu wystąpienia jednego z następujących zdarzeń:

- Usługa została ręcznie zatrzymana. Nowy cykl początkowy jest wyzwalany przy użyciu centrum administracyjnego firmy Microsoft Entra lub odpowiedniego polecenia interfejsu API programu Microsoft Graph.

- Nowy cykl początkowy jest wyzwalany z powodu zmiany mapowań atrybutów lub filtrów określania zakresu.

- Proces aprowizacji przechodzi do kwarantanny z powodu wysokiego współczynnika błędów. Pozostaje ona w kwarantannie przez ponad cztery tygodnie, w tym czasie jest automatycznie wyłączona.

Aby przejrzeć te zdarzenia i wszystkie inne działania wykonywane przez usługę aprowizacji, dowiedz się, jak przeglądać dzienniki i uzyskiwać raporty dotyczące działań aprowizacji.

Dzienniki usługi Azure Monitor

Wszystkie działania wykonywane przez usługę aprowizacji są rejestrowane w dziennikach inspekcji firmy Microsoft Entra. Dzienniki inspekcji firmy Microsoft Entra można kierować do dzienników usługi Azure Monitor w celu dalszej analizy. Dzienniki usługi Azure Monitor (nazywane również obszarem roboczym usługi Log Analytics) umożliwiają wykonywanie zapytań dotyczących danych w celu znajdowania zdarzeń, analizowania trendów i korelacji między różnymi źródłami danych. Obejrzyj ten film wideo , aby dowiedzieć się, jak korzystać z dzienników usługi Azure Monitor dla dzienników firmy Microsoft Entra w praktycznych scenariuszach użytkownika.

Zainstaluj widoki analizy dzienników dla dzienników aktywności firmy Microsoft Entra, aby uzyskać dostęp do wstępnie utworzonych raportów dotyczących zdarzeń aprowizacji w danym środowisku.

Aby uzyskać więcej informacji, zobacz, jak analizować dzienniki aktywności firmy Microsoft za pomocą dzienników usługi Azure Monitor.

Zarządzanie danymi osobowymi

Firma Microsoft Entra Połączenie agent aprowizacji zainstalowany na serwerze z systemem Windows tworzy dzienniki w dzienniku zdarzeń systemu Windows, które mogą zawierać dane osobowe w zależności od aplikacji hr w chmurze do mapowań atrybutów usługi Active Directory. Aby zapewnić zgodność z zobowiązaniami dotyczącymi prywatności użytkowników, skonfiguruj zaplanowane zadanie systemu Windows, aby wyczyścić dziennik zdarzeń i upewnić się, że żadne dane nie są przechowywane poza 48 godzinami.

Usługa aprowizacji firmy Microsoft nie generuje raportów, wykonywania analiz ani zapewnia szczegółowych informacji poza 30 dni, ponieważ usługa nie przechowuje, przetwarza ani nie przechowuje żadnych danych poza 30 dni.

Rozwiązywanie problemów

Aby rozwiązać wszelkie problemy, które mogą pojawić się podczas aprowizacji, zobacz następujące artykuły:

- Problem z konfigurowaniem aprowizacji użytkowników w aplikacji Microsoft Entra Gallery

- Synchronizowanie atrybutu z lokalna usługa Active Directory z identyfikatorem Entra firmy Microsoft w celu aprowizacji w aplikacji

- Problem z zapisywaniem poświadczeń administratora podczas konfigurowania aprowizacji użytkowników w aplikacji Microsoft Entra Gallery

- Żadni użytkownicy nie są aprowizowani w aplikacji Microsoft Entra Gallery

- Niewłaściwy zestaw użytkowników jest aprowizowany w aplikacji Microsoft Entra Gallery

- Konfigurowanie Podgląd zdarzeń systemu Windows na potrzeby rozwiązywania problemów z agentem

- Konfigurowanie dzienników inspekcji na potrzeby rozwiązywania problemów z usługą

- Informacje o dziennikach operacji tworzenia konta użytkownika usługi AD

- Informacje o dziennikach operacji aktualizacji programu Manager

- Rozwiązywanie często napotykanych błędów