Integrowanie istniejącej infrastruktury serwera zasad sieciowych (NPS) z uwierzytelnianiem wieloskładnikowym usługi Microsoft Entra

Rozszerzenie serwera zasad sieciowych (NPS) dla uwierzytelniania wieloskładnikowego firmy Microsoft dodaje możliwości uwierzytelniania wieloskładnikowego opartego na chmurze do infrastruktury uwierzytelniania przy użyciu istniejących serwerów. Rozszerzenie NPS umożliwia dodawanie weryfikacji połączenia telefonicznego, wiadomości SMS lub aplikacji telefonicznej do istniejącego przepływu uwierzytelniania bez konieczności instalowania, konfigurowania i obsługi nowych serwerów.

Rozszerzenie serwera NPS działa jako karta między usługą RADIUS i opartym na chmurze uwierzytelnianiem wieloskładnikowym firmy Microsoft w celu zapewnienia drugiego czynnika uwierzytelniania dla użytkowników federacyjnych lub synchronizowanych.

Jak działa rozszerzenie serwera NPS

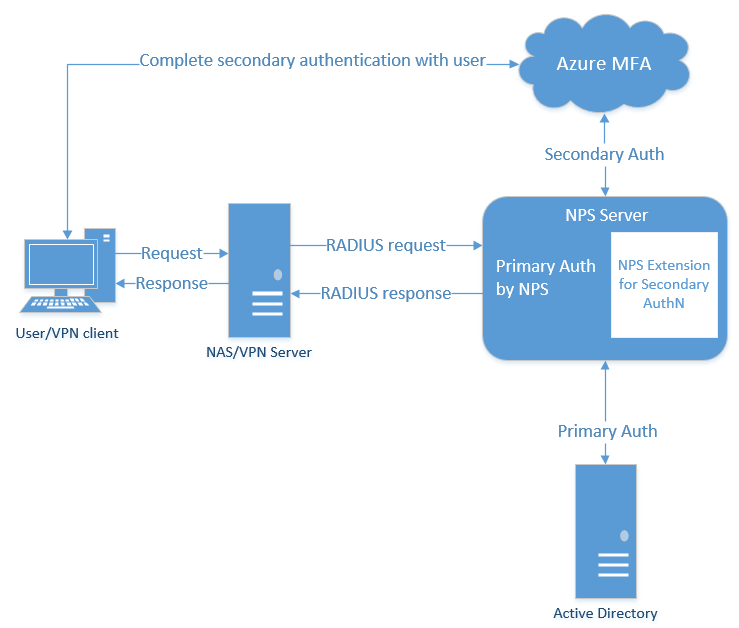

W przypadku korzystania z rozszerzenia NPS dla uwierzytelniania wieloskładnikowego firmy Microsoft przepływ uwierzytelniania obejmuje następujące składniki:

Serwer NAS/VPN odbiera żądania od klientów sieci VPN i konwertuje je na żądania USŁUGI RADIUS na serwery NPS.

Serwer NPS łączy się z usługami domena usługi Active Directory (AD DS), aby wykonać uwierzytelnianie podstawowe dla żądań USŁUGI RADIUS i po pomyślnym zakończeniu przekazuje żądanie do wszystkich zainstalowanych rozszerzeń.

Rozszerzenie serwera NPS wyzwala żądanie uwierzytelniania wieloskładnikowego firmy Microsoft na potrzeby uwierzytelniania pomocniczego. Gdy rozszerzenie odbierze odpowiedź, a żądanie uwierzytelniania wieloskładnikowego zakończy się pomyślnie, zakończy żądanie uwierzytelniania, podając serwer NPS z tokenami zabezpieczającymi, które zawierają oświadczenie uwierzytelniania wieloskładnikowego wystawione przez usługę Azure STS.

Uwaga

Mimo że serwer NPS nie obsługuje dopasowywania numerów, najnowsze rozszerzenie NPS obsługuje metody jednorazowego hasła (TOTP, time-based time password), takie jak TOTP dostępne w aplikacji Microsoft Authenticator. Logowanie TOTP zapewnia lepsze zabezpieczenia niż alternatywna opcja Zatwierdź/odmowę.

Po 8 maja 2023 r. po włączeniu dopasowania liczb dla wszystkich użytkowników każdy, kto wykonuje połączenie USŁUGI RADIUS z rozszerzeniem NPS w wersji 1.2.2216.1 lub nowszej, zostanie wyświetlony monit o zalogowanie się przy użyciu metody TOTP. Aby zobaczyć to zachowanie, użytkownicy muszą zarejestrować metodę uwierzytelniania TOTP. Bez zarejestrowanej metody TOTP użytkownicy nadal widzą pozycję Zatwierdź odmowę/.

Uwierzytelnianie wieloskładnikowe firmy Microsoft komunikuje się z identyfikatorem Entra firmy Microsoft w celu pobrania szczegółów użytkownika i wykonania uwierzytelniania pomocniczego przy użyciu metody weryfikacji skonfigurowanej dla użytkownika.

Na poniższym diagramie przedstawiono ten przepływ żądania uwierzytelniania wysokiego poziomu:

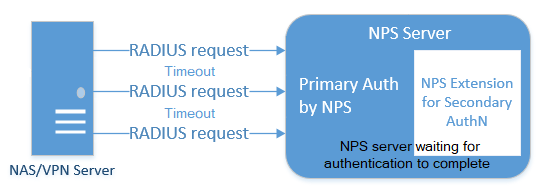

Zachowanie protokołu RADIUS i rozszerzenie serwera NPS

Ponieważ usługa RADIUS jest protokołem UDP, nadawca zakłada utratę pakietów i oczekuje na odpowiedź. Po upływie określonego czasu połączenie może upłynął limit czasu. Jeśli tak, pakiet jest wznawiany, ponieważ nadawca zakłada, że pakiet nie dotarł do miejsca docelowego. W scenariuszu uwierzytelniania w tym artykule serwery sieci VPN wysyłają żądanie i czekają na odpowiedź. Jeśli upłynął limit czasu połączenia, serwer sieci VPN ponownie wysyła żądanie.

Serwer NPS może nie odpowiadać na oryginalne żądanie serwera sieci VPN przed upływem limitu czasu połączenia, ponieważ żądanie uwierzytelniania wieloskładnikowego może być nadal przetwarzane. Użytkownik może nie odpowiedział pomyślnie na monit uwierzytelniania wieloskładnikowego, więc rozszerzenie NPS uwierzytelniania wieloskładnikowego firmy Microsoft czeka na zakończenie tego zdarzenia. W takiej sytuacji serwer NPS identyfikuje dodatkowe żądania serwera sieci VPN jako zduplikowane żądanie. Serwer NPS odrzuca te zduplikowane żądania serwera sieci VPN.

Jeśli przyjrzysz się dziennikom serwera NPS, te dodatkowe żądania mogą zostać odrzucone. Takie zachowanie ma na celu ochronę użytkownika końcowego przed uzyskaniem wielu żądań dla pojedynczej próby uwierzytelnienia. Odrzucone żądania w dzienniku zdarzeń serwera NPS nie wskazują, że wystąpił problem z serwerem NPS lub rozszerzeniem NPS uwierzytelniania wieloskładnikowego firmy Microsoft.

Aby zminimalizować odrzucone żądania, zalecamy skonfigurowanie serwerów sieci VPN z limitem czasu co najmniej 60 sekund. W razie potrzeby lub, aby zmniejszyć liczbę odrzuconych żądań w dziennikach zdarzeń, możesz zwiększyć limit czasu serwera sieci VPN do 90 lub 120 sekund.

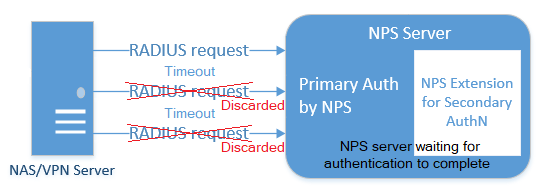

Ze względu na to zachowanie protokołu UDP serwer NPS może otrzymać zduplikowane żądanie i wysłać kolejny monit uwierzytelniania wieloskładnikowego, nawet po tym, jak użytkownik odpowiedział już na początkowe żądanie. Aby uniknąć tego warunku chronometrażu, rozszerzenie NPS uwierzytelniania wieloskładnikowego firmy Microsoft nadal filtruje i odrzuca zduplikowane żądania przez maksymalnie 10 sekund po pomyślnym wysłaniu odpowiedzi na serwer sieci VPN.

Ponownie możesz zobaczyć odrzucone żądania w dziennikach zdarzeń serwera NPS, nawet jeśli monit uwierzytelniania wieloskładnikowego firmy Microsoft zakończył się pomyślnie. Jest to oczekiwane zachowanie i nie wskazuje problemu z serwerem NPS lub rozszerzeniem NPS uwierzytelniania wieloskładnikowego firmy Microsoft.

Planowanie wdrożenia

Rozszerzenie serwera NPS automatycznie obsługuje nadmiarowość, więc nie potrzebujesz specjalnej konfiguracji.

W razie potrzeby można utworzyć dowolną liczbę serwerów NPS z obsługą uwierzytelniania wieloskładnikowego firmy Microsoft. W przypadku instalowania wielu serwerów należy użyć certyfikatu klienta różnicy dla każdego z nich. Utworzenie certyfikatu dla każdego serwera oznacza, że można aktualizować każdy certyfikat indywidualnie i nie martwić się o przestoje na wszystkich serwerach.

Serwery sieci VPN kierują żądania uwierzytelniania, dlatego muszą być świadomi nowych serwerów NPS z obsługą uwierzytelniania wieloskładnikowego firmy Microsoft.

Wymagania wstępne

Rozszerzenie serwera NPS jest przeznaczone do pracy z istniejącą infrastrukturą. Przed rozpoczęciem upewnij się, że masz następujące wymagania wstępne.

Licencje

Rozszerzenie serwera NPS dla uwierzytelniania wieloskładnikowego firmy Microsoft jest dostępne dla klientów z licencjami na uwierzytelnianie wieloskładnikowe firmy Microsoft Entra (zawarte w pakiecie Microsoft Entra ID P1 i Premium P2 lub Enterprise Mobility + Security). Licencje oparte na użyciu dla uwierzytelniania wieloskładnikowego firmy Microsoft, takie jak na użytkownika lub licencje uwierzytelniania, nie są zgodne z rozszerzeniem NPS.

Oprogramowanie

Windows Server 2012 lub nowszy. Należy pamiętać, że system Windows Server 2012 osiągnął koniec wsparcia technicznego.

Program .NET Framework 4.7.2 lub nowszy jest wymagany dla modułu Microsoft Graph PowerShell.

Program PowerShell w wersji 5.1 lub nowszej. Aby sprawdzić wersję programu PowerShell, uruchom następujące polecenie:

PS C:\> $PSVersionTable.PSVersion Major Minor Build Revision ----- ----- ----- -------- 5 1 16232 1000

Biblioteki

Pakiet redystrybucyjny programu Visual Studio 2017 C++ (x64) zostanie zainstalowany przez instalatora rozszerzenia serwera NPS.

Program Microsoft Graph PowerShell jest również instalowany za pomocą skryptu konfiguracji uruchamianego w ramach procesu instalacji, jeśli jeszcze nie istnieje. Nie ma potrzeby wcześniejszego instalowania modułu.

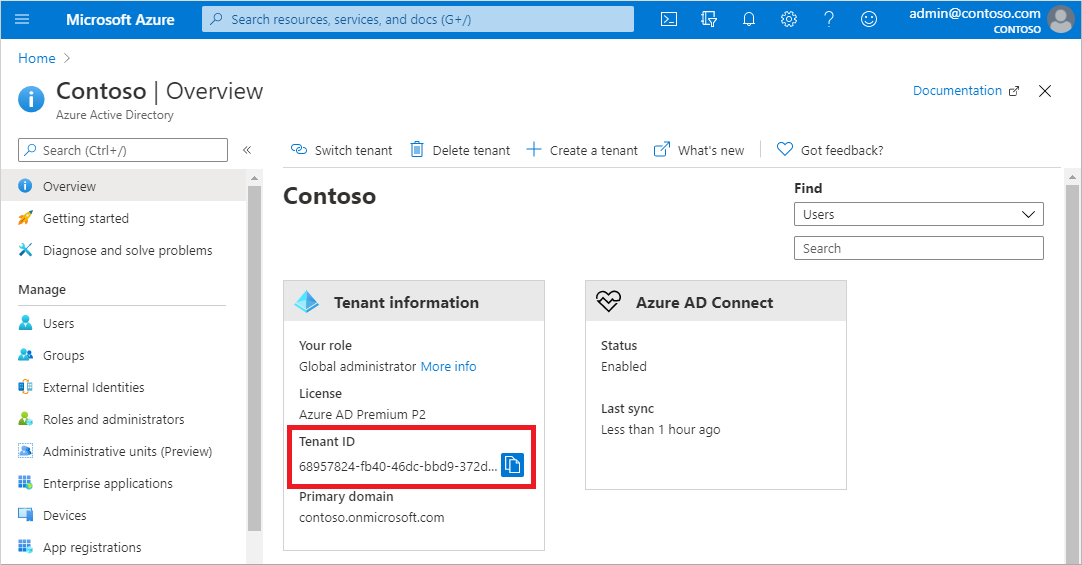

Uzyskiwanie identyfikatora dzierżawy katalogu

W ramach konfiguracji rozszerzenia serwera NPS należy podać poświadczenia administratora i identyfikator dzierżawy firmy Microsoft Entra. Aby uzyskać identyfikator dzierżawy, wykonaj następujące kroki:

Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako co najmniej globalny Administracja istrator.

Przejdź do strony Tożsamość> Ustawienia.

Wymagania dotyczące sieci

Serwer NPS musi mieć możliwość komunikowania się z następującymi adresami URL za pośrednictwem portu TCP 443:

https://login.microsoftonline.comhttps://login.microsoftonline.us (Azure Government)https://login.chinacloudapi.cn (Microsoft Azure operated by 21Vianet)https://credentials.azure.comhttps://strongauthenticationservice.auth.microsoft.comhttps://strongauthenticationservice.auth.microsoft.us (Azure Government)https://strongauthenticationservice.auth.microsoft.cn (Microsoft Azure operated by 21Vianet)https://adnotifications.windowsazure.comhttps://adnotifications.windowsazure.us (Azure Government)https://adnotifications.windowsazure.cn (Microsoft Azure operated by 21Vianet)

Ponadto łączność z następującymi adresami URL jest wymagana do ukończenia konfiguracji karty przy użyciu dostarczonego skryptu programu PowerShell:

https://onegetcdn.azureedge.nethttps://login.microsoftonline.comhttps://provisioningapi.microsoftonline.comhttps://aadcdn.msauth.nethttps://www.powershellgallery.comhttps://go.microsoft.comhttps://aadcdn.msftauthimages.net

W poniższej tabeli opisano porty i protokoły wymagane dla rozszerzenia serwera NPS. TCP 443 (przychodzący i wychodzący) jest jedynym portem wymaganym z serwera rozszerzenia SERWERA NPS do identyfikatora Entra. Porty RADIUS są wymagane między punktem dostępu a serwerem rozszerzenia serwera NPS.

| Protokół | Port | opis |

|---|---|---|

| HTTPS | 443 | Włącz uwierzytelnianie użytkowników względem identyfikatora Entra (wymagane podczas instalowania rozszerzenia) |

| UDP | 1812 | Wspólny port uwierzytelniania usługi RADIUS przez serwer NPS |

| UDP | 1645 | Nietypowy port uwierzytelniania usługi RADIUS przez serwer NPS |

| UDP | 1813 | Wspólny port ewidencjonowania aktywności usługi RADIUS według serwera NPS |

| UDP | 1646 | Nietypowy port dla ewidencjonowania aktywności usługi RADIUS przez serwer NPS |

Przygotowywanie środowiska

Przed zainstalowaniem rozszerzenia serwera NPS przygotuj środowisko do obsługi ruchu uwierzytelniania.

Włączanie roli serwera NPS na serwerze przyłączonym do domeny

Serwer NPS łączy się z identyfikatorem Entra firmy Microsoft i uwierzytelnia żądania uwierzytelniania wieloskładnikowego. Wybierz jeden serwer dla tej roli. Zalecamy wybranie serwera, który nie obsługuje żądań z innych usług, ponieważ rozszerzenie serwera NPS zgłasza błędy dla wszystkich żądań, które nie są usługą RADIUS. Serwer NPS musi być skonfigurowany jako podstawowy i pomocniczy serwer uwierzytelniania dla danego środowiska. Nie może on wysyłać żądań radius serwera proxy do innego serwera.

- Na serwerze otwórz Menedżer serwera. Wybierz pozycję Dodaj role i funkcje Kreatora z menu Szybki start .

- W przypadku typu instalacji wybierz opcję Instalacja oparta na rolach lub oparta na funkcjach.

- Wybierz pozycję Zasady sieciowe i Usługi programu Access rolę serwera. Może pojawić się okno z informacją o dodatkowych wymaganych funkcjach do uruchomienia tej roli.

- Kontynuuj pracę kreatora, dopóki nie zostanie wyświetlona strona Potwierdzenie . Gdy wszystko będzie gotowe, wybierz pozycję Zainstaluj.

Zainstalowanie roli serwera NPS może potrwać kilka minut. Po zakończeniu przejdź do poniższych sekcji, aby skonfigurować ten serwer do obsługi przychodzących żądań USŁUGI RADIUS z rozwiązania sieci VPN.

Konfigurowanie rozwiązania sieci VPN do komunikowania się z serwerem NPS

W zależności od używanego rozwiązania sieci VPN kroki konfigurowania zasad uwierzytelniania usługi RADIUS różnią się. Skonfiguruj zasady sieci VPN tak, aby wskazywały serwer NPS usługi RADIUS.

Synchronizowanie użytkowników domeny z chmurą

Ten krok może już zostać ukończony w dzierżawie, ale warto dokładnie sprawdzić, czy firma Microsoft Entra Połączenie niedawno zsynchronizowała bazy danych.

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako administrator globalny Administracja istrator.

- Przejdź do zarządzania hybrydowego>tożsamością>Firmy Microsoft Połączenie.

- Sprawdź, czy stan synchronizacji jest włączony i czy ostatnia synchronizacja była krótsza niż godzina temu.

Jeśli musisz rozpocząć nową rundę synchronizacji, zobacz Microsoft Entra Połączenie Sync: Scheduler.

Określanie metod uwierzytelniania, których użytkownicy mogą używać

Istnieją dwa czynniki wpływające na metody uwierzytelniania dostępne we wdrożeniu rozszerzenia serwera NPS:

Algorytm szyfrowania haseł używany między klientem RADIUS (serwerem VPN, Netscaler lub innym) i serwerami NPS.

- Protokół PAP obsługuje wszystkie metody uwierzytelniania wieloskładnikowego firmy Microsoft w chmurze: połączenie telefoniczne, jednokierunkowa wiadomość SMS, powiadomienie aplikacji mobilnej, tokeny sprzętowe OATH i kod weryfikacyjny aplikacji mobilnej.

- ChapV2 i EAP obsługują połączenie telefoniczne i powiadomienia aplikacji mobilnej.

Metody wejściowe obsługiwane przez aplikację kliencą (sieć VPN, serwer Netscaler lub inne). Czy na przykład klient sieci VPN ma jakiś sposób, aby umożliwić użytkownikowi wpisenie kodu weryfikacyjnego z tekstu lub aplikacji mobilnej?

Na platformie Azure można wyłączyć nieobsługiwane metody uwierzytelniania.

Uwaga

Niezależnie od używanego protokołu uwierzytelniania (PAP, CHAP lub EAP), jeśli metoda MFA jest oparta na tekście (SMS, kod weryfikacyjny aplikacji mobilnej lub token sprzętowy OATH) i wymaga od użytkownika wprowadzenia kodu lub tekstu w polu wejściowym interfejsu użytkownika klienta sieci VPN, uwierzytelnianie może zakończyć się pomyślnie. Jednak wszystkie atrybuty usługi RADIUS skonfigurowane w zasadach dostępu do sieci nie są przekazywane do klienta USŁUGI RADIUS (urządzenie dostępu do sieci, takie jak brama sieci VPN). W związku z tym klient sieci VPN może mieć więcej dostępu, niż chcesz, aby miał dostęp lub nie miał dostępu.

Aby obejść ten problem, można uruchomić skrypt CrpUsernameStuffing do przekazywania atrybutów usługi RADIUS skonfigurowanych w zasadach dostępu do sieci i zezwalać na uwierzytelnianie wieloskładnikowe, gdy metoda uwierzytelniania użytkownika wymaga użycia jednorazowego kodu dostępu (OTP), takiego jak SMS, kod dostępu Microsoft Authenticator lub sprzętowy FOB.

Rejestrowanie użytkowników na potrzeby uwierzytelniania wieloskładnikowego

Przed wdrożeniem i użyciem rozszerzenia serwera NPS użytkownicy, którzy są zobowiązani do wykonania uwierzytelniania wieloskładnikowego firmy Microsoft, muszą być zarejestrowani na potrzeby uwierzytelniania wieloskładnikowego. Aby przetestować rozszerzenie podczas wdrażania, potrzebne jest również co najmniej jedno konto testowe, które jest w pełni zarejestrowane na potrzeby uwierzytelniania wieloskładnikowego firmy Microsoft Entra.

Jeśli musisz utworzyć i skonfigurować konto testowe, wykonaj następujące kroki:

- Zaloguj się przy https://aka.ms/mfasetup użyciu konta testowego.

- Postępuj zgodnie z monitami, aby skonfigurować metodę weryfikacji.

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako co najmniej Administracja istrator zasad uwierzytelniania.

- Przejdź do strony Ochrona>uwierzytelniania wieloskładnikowego i włącz dla konta testowego.

Ważne

Upewnij się, że użytkownicy pomyślnie zarejestrowali się na potrzeby uwierzytelniania wieloskładnikowego firmy Microsoft. Jeśli użytkownicy wcześniej zarejestrowali się tylko na potrzeby samoobsługowego resetowania hasła (SSPR), dla konta jest włączona opcja StrongAuthenticationMethods . Uwierzytelnianie wieloskładnikowe firmy Microsoft jest wymuszane, gdy skonfigurowano metodę StrongAuthenticationMethods , nawet jeśli użytkownik zarejestrował się tylko w przypadku samoobsługowego resetowania hasła.

Można włączyć połączoną rejestrację zabezpieczeń, która konfiguruje samoobsługowe resetowanie hasła i uwierzytelnianie wieloskładnikowe firmy Microsoft w tym samym czasie. Aby uzyskać więcej informacji, zobacz Włączanie rejestracji połączonych informacji zabezpieczających w usłudze Microsoft Entra ID.

Możesz również wymusić na użytkownikach ponowne zarejestrowanie metod uwierzytelniania, jeśli wcześniej włączyli tylko samoobsługowe resetowanie hasła.

Użytkownicy, którzy łączą się z serwerem NPS przy użyciu nazwy użytkownika i hasła, będą musieli wykonać monit o uwierzytelnienie wieloskładnikowe.

Instalowanie rozszerzenia serwera NPS

Ważne

Zainstaluj rozszerzenie serwera NPS na innym serwerze niż punkt dostępu sieci VPN.

Pobieranie i instalowanie rozszerzenia NPS dla uwierzytelniania wieloskładnikowego firmy Microsoft

Aby pobrać i zainstalować rozszerzenie serwera NPS, wykonaj następujące kroki:

- Pobierz rozszerzenie SERWERA NPS z Centrum pobierania Microsoft.

- Skopiuj plik binarny na serwer zasad sieciowych, który chcesz skonfigurować.

- Uruchom setup.exe i postępuj zgodnie z instrukcjami instalacji. Jeśli wystąpią błędy, upewnij się, że biblioteki z sekcji wymagań wstępnych zostały pomyślnie zainstalowane.

Uaktualnianie rozszerzenia serwera NPS

Jeśli później uaktualnisz istniejące rozszerzenie serwera NPS, aby uniknąć ponownego uruchomienia serwera bazowego, wykonaj następujące kroki:

- Odinstaluj istniejącą wersję.

- Uruchom nowy instalator.

- Uruchom ponownie usługę serwera zasad sieciowych (IAS ).

Uruchamianie skryptu programu PowerShell

Instalator tworzy skrypt programu PowerShell w lokalizacji C:\Program Files\Microsoft\AzureMfa\Config (gdzie C:\ znajduje się dysk instalacyjny). Ten skrypt programu PowerShell wykonuje następujące akcje przy każdym uruchomieniu:

- Tworzy certyfikat z podpisem własnym.

- Kojarzy klucz publiczny certyfikatu z jednostką usługi w identyfikatorze Entra firmy Microsoft.

- Przechowuje certyfikat w magazynie certyfikatów komputera lokalnego.

- Udziela dostępu do klucza prywatnego certyfikatu użytkownikowi sieciowemu.

- Uruchamia ponownie usługę NPS.

Jeśli nie chcesz używać własnych certyfikatów (zamiast certyfikatów z podpisem własnym generowanych przez skrypt programu PowerShell), uruchom skrypt programu PowerShell, aby ukończyć instalację rozszerzenia serwera NPS. Jeśli zainstalujesz rozszerzenie na wielu serwerach, każdy serwer powinien mieć własny certyfikat.

Aby zapewnić możliwości równoważenia obciążenia lub nadmiarowość, powtórz następujące kroki na dodatkowych serwerach NPS zgodnie z potrzebami:

Otwórz wiersz polecenia programu Windows PowerShell jako administrator.

Zmień katalogi na miejsce, w którym instalator utworzył skrypt programu PowerShell:

cd "C:\Program Files\Microsoft\AzureMfa\Config"Uruchom skrypt programu PowerShell utworzony przez instalatora.

Może być konieczne najpierw włączenie protokołu TLS 1.2 dla programu PowerShell w celu poprawnego łączenia i pobierania pakietów:

[Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::Tls12Ważne

W przypadku klientów korzystających z platformy Azure dla instytucji rządowych USA lub platformy Azure obsługiwanych przez chmury 21Vianet najpierw zmodyfikuj skrypt AzureMfaNpsExtnConfigSetup.ps1 , aby uwzględnić parametry azureEnvironment dla wymaganej chmury. Na przykład określ wartość -AzureEnvironment USGovernment lub -AzureEnvironment AzureChinaCloud.

.\AzureMfaNpsExtnConfigSetup.ps1Po wyświetleniu monitu zaloguj się do konta Microsoft Entra ID jako administrator globalny.

Program PowerShell wyświetli monit o podanie identyfikatora dzierżawy. Użyj identyfikatora GUID dzierżawy skopiowanego w sekcji wymagań wstępnych.

Po zakończeniu działania skryptu zostanie wyświetlony komunikat o powodzeniu.

Jeśli poprzedni certyfikat komputera wygasł i został wygenerowany nowy certyfikat, należy usunąć wszystkie wygasłe certyfikaty. Posiadanie wygasłych certyfikatów może powodować problemy z uruchomieniem rozszerzenia serwera NPS.

Uwaga

Jeśli używasz własnych certyfikatów zamiast generowania certyfikatów za pomocą skryptu programu PowerShell, upewnij się, że są one zgodne z konwencją nazewnictwa serwera NPS. Nazwa podmiotu musi być CN=<TenantID,OU>=Microsoft NPS Extension.

Dodatkowe kroki platformy Microsoft Azure government lub Microsoft Azure obsługiwane przez firmę 21Vianet

W przypadku klientów korzystających z platformy Azure Government lub platformy Azure obsługiwanych przez chmury 21Vianet na każdym serwerze NPS wymagane są następujące dodatkowe kroki konfiguracji.

Ważne

Skonfiguruj te ustawienia rejestru tylko wtedy, gdy jesteś klientem platformy Azure Government lub platformą Azure obsługiwaną przez klienta 21Vianet.

Jeśli jesteś klientem platformy Azure Government lub platformą Azure obsługiwaną przez klienta 21Vianet, otwórz Edytor rejestru na serwerze NPS.

Przejdź do

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\AzureMfa.W przypadku klientów platformy Azure Government ustaw następujące wartości klucza:

Klucz rejestru Wartość AZURE_MFA_HOSTNAME strongauthenticationservice.auth.microsoft.us AZURE_MFA_RESOURCE_HOSTNAME adnotifications.windowsazure.us STS_URL https://login.microsoftonline.us/ W przypadku platformy Microsoft Azure obsługiwanych przez klientów usługi 21Vianet ustaw następujące wartości klucza:

Klucz rejestru Wartość AZURE_MFA_HOSTNAME strongauthenticationservice.auth.microsoft.cn AZURE_MFA_RESOURCE_HOSTNAME adnotifications.windowsazure.cn STS_URL https://login.chinacloudapi.cn/ Powtórz dwa poprzednie kroki, aby ustawić wartości klucza rejestru dla każdego serwera NPS.

Uruchom ponownie usługę NPS dla każdego serwera NPS.

Aby uzyskać minimalny wpływ, należy uruchomić każdy serwer NPS z rotacji równoważenia obciążenia sieciowego pojedynczo i poczekać na opróżnienie wszystkich połączeń.

Przerzucanie certyfikatu

W wersji 1.0.1.32 rozszerzenia serwera NPS odczyt wielu certyfikatów jest teraz obsługiwany. Ta funkcja ułatwia stopniowe aktualizacje certyfikatów przed ich wygaśnięciem. Jeśli twoja organizacja korzysta z poprzedniej wersji rozszerzenia serwera NPS, przeprowadź uaktualnienie do wersji 1.0.1.32 lub nowszej.

Certyfikaty utworzone przez skrypt AzureMfaNpsExtnConfigSetup.ps1 są ważne przez 2 lata. Monitorowanie certyfikatów pod kątem wygaśnięcia. Certyfikaty rozszerzenia serwera NPS są umieszczane w magazynie certyfikatów komputera lokalnego w obszarze Osobiste i są wystawiane do identyfikatora dzierżawy dostarczonego do skryptu instalacji.

Gdy zbliża się data wygaśnięcia certyfikatu, powinien zostać utworzony nowy certyfikat, aby zastąpić stary. Ten proces jest realizowane przez ponowne uruchomienie AzureMfaNpsExtnConfigSetup.ps1 polecenia i zachowanie tego samego identyfikatora dzierżawy po wyświetleniu monitu. Ten proces należy powtórzyć na każdym serwerze NPS w środowisku.

Konfigurowanie rozszerzenia serwera NPS

Po przygotowaniu środowiska, a rozszerzenie serwera NPS jest teraz zainstalowane na wymaganych serwerach, można skonfigurować rozszerzenie.

Ta sekcja zawiera zagadnienia dotyczące projektowania i sugestie dotyczące pomyślnych wdrożeń rozszerzeń serwera NPS.

Ograniczenia konfiguracji

- Rozszerzenie serwera NPS dla uwierzytelniania wieloskładnikowego firmy Microsoft nie obejmuje narzędzi do migrowania użytkowników i ustawień z serwera MFA do chmury. Z tego powodu zalecamy użycie rozszerzenia dla nowych wdrożeń, a nie istniejącego wdrożenia. Jeśli używasz rozszerzenia w istniejącym wdrożeniu, użytkownicy muszą ponownie przeprowadzić weryfikację, aby wypełnić szczegóły uwierzytelniania wieloskładnikowego w chmurze.

- Rozszerzenie serwera NPS używa nazwy UPN z lokalnego środowiska usług AD DS do identyfikowania użytkownika w firmie Microsoft Entra uwierzytelniania wieloskładnikowego na potrzeby wykonywania pomocniczego uwierzytelniania. Rozszerzenie można skonfigurować tak, aby używało innego identyfikatora, takiego jak alternatywny identyfikator logowania lub niestandardowe pole usług AD DS inne niż nazwa UPN. Aby uzyskać więcej informacji, zobacz artykuł Advanced configuration options for the NPS extension for multifactor authentication (Zaawansowane opcje konfiguracji rozszerzenia serwera NPS na potrzeby uwierzytelniania wieloskładnikowego).

- Nie wszystkie protokoły szyfrowania obsługują wszystkie metody weryfikacji.

- Pap obsługuje połączenie telefoniczne, jednokierunkową wiadomość SMS, powiadomienia aplikacji mobilnej i kod weryfikacyjny aplikacji mobilnej

- ChapV2 i EAP obsługa połączenia telefonicznego i powiadomienia aplikacji mobilnej

Kontrolowanie klientów usługi RADIUS wymagających uwierzytelniania wieloskładnikowego

Po włączeniu uwierzytelniania wieloskładnikowego dla klienta USŁUGI RADIUS przy użyciu rozszerzenia serwera NPS wszystkie uwierzytelniania dla tego klienta są wymagane do wykonania uwierzytelniania wieloskładnikowego. Jeśli chcesz włączyć uwierzytelnianie wieloskładnikowe dla niektórych klientów usługi RADIUS, ale nie innych, możesz skonfigurować dwa serwery NPS i zainstalować rozszerzenie tylko na jednym z nich.

Skonfiguruj klientów usługi RADIUS, dla których chcesz wymagać uwierzytelniania wieloskładnikowego wysyłania żądań do serwera NPS skonfigurowanego za pomocą rozszerzenia, a inni klienci radius na serwer NPS nieskonfigurowane z rozszerzeniem.

Przygotowanie użytkowników, którzy nie są zarejestrowani na potrzeby uwierzytelniania wieloskładnikowego

Jeśli masz użytkowników, którzy nie są zarejestrowani w usłudze MFA, możesz określić, co się stanie podczas próby uwierzytelnienia. Aby kontrolować to zachowanie, użyj ustawienia REQUIRE_USER_MATCH w ścieżce rejestru HKLM\Software\Microsoft\AzureMFA. To ustawienie ma jedną opcję konfiguracji:

| Key | Wartość | Wartość domyślna |

|---|---|---|

| REQUIRE_USER_MATCH | PRAWDA/FAŁSZ | Nie ustawiono (równoważne wartości TRUE) |

To ustawienie określa, co zrobić, gdy użytkownik nie jest zarejestrowany w usłudze MFA. Jeśli klucz nie istnieje, nie jest ustawiony lub jest ustawiony na wartość TRUE, a użytkownik nie jest zarejestrowany, rozszerzenie kończy się niepowodzeniem w wyzwaniu uwierzytelniania wieloskładnikowego.

Jeśli klucz jest ustawiony na WARTOŚĆ FALSE , a użytkownik nie jest zarejestrowany, uwierzytelnianie jest kontynuowane bez przeprowadzania uwierzytelniania wieloskładnikowego. Jeśli użytkownik jest zarejestrowany w usłudze MFA, musi uwierzytelnić się przy użyciu uwierzytelniania wieloskładnikowego, nawet jeśli REQUIRE_USER_MATCH ma wartość FALSE.

Możesz utworzyć ten klucz i ustawić go na WARTOŚĆ FAŁSZ podczas dołączania użytkowników i może nie być jeszcze zarejestrowany dla uwierzytelniania wieloskładnikowego firmy Microsoft. Jednak ustawienie klucza zezwala użytkownikom, którzy nie są zarejestrowani w usłudze MFA do logowania, należy usunąć ten klucz przed przejściem do środowiska produkcyjnego.

Rozwiązywanie problemów

Skrypt sprawdzania kondycji rozszerzenia serwera NPS

Skrypt sprawdzania kondycji rozszerzenia NPS uwierzytelniania wieloskładnikowego firmy Microsoft wykonuje podstawową kontrolę kondycji podczas rozwiązywania problemów z rozszerzeniem NPS. Uruchom skrypt i wybierz jedną z dostępnych opcji.

Jak naprawić błąd "Nie znaleziono jednostki usługi" podczas uruchamiania AzureMfaNpsExtnConfigSetup.ps1 skryptu?

Jeśli z jakiegokolwiek powodu jednostka usługi "Klient uwierzytelniania wieloskładnikowego platformy Azure" nie została utworzona w dzierżawie, można ją utworzyć ręcznie, uruchamiając program PowerShell.

Connect-MgGraph -Scopes 'Application.ReadWrite.All'

New-MgServicePrincipal -AppId 981f26a1-7f43-403b-a875-f8b09b8cd720 -DisplayName "Azure Multi-Factor Auth Client"

Po zakończeniu zaloguj się do centrum administracyjnego firmy Microsoft Entra jako administrator globalny Administracja istrator. Przejdź do pozycji Aplikacje> dla przedsiębiorstw usługi Identity>Applications>i wyszukaj frazę "Klient uwierzytelniania wieloskładnikowego platformy Azure". Następnie kliknij pozycję Sprawdź właściwości dla tej aplikacji. Upewnij się, że jednostka usługi jest włączona lub wyłączona. Kliknij pozycję >Właściwości aplikacji. Jeśli opcja Włączone dla użytkowników do logowania? jest ustawiona na Nie, ustaw ją na Tak.

AzureMfaNpsExtnConfigSetup.ps1 Uruchom ponownie skrypt i nie powinien zwracać jednostki usługi nie znaleziono błędu.

Jak mogę sprawdzić, czy certyfikat klienta jest zainstalowany zgodnie z oczekiwaniami?

Poszukaj certyfikatu z podpisem własnym utworzonego przez instalatora w magazynie certyfikatów i sprawdź, czy klucz prywatny ma uprawnienia przyznane usłudze sieciowej użytkownika. Certyfikat ma nazwę podmiotu <cn tenantid>, OU = Microsoft NPS Extension

Certyfikaty z podpisem własnym wygenerowane przez AzureMfaNpsExtnConfigSetup.ps1 skrypt mają okres ważności na dwa lata. Podczas sprawdzania, czy certyfikat jest zainstalowany, należy również sprawdzić, czy certyfikat nie wygasł.

Jak sprawdzić, czy mój certyfikat klienta jest skojarzony z moją dzierżawą w identyfikatorze Entra firmy Microsoft?

Otwórz wiersz polecenia programu PowerShell i uruchom następujące polecenia:

Connect-MgGraph -Scopes 'Application.Read.All'

(Get-MgServicePrincipal -Filter "appid eq '981f26a1-7f43-403b-a875-f8b09b8cd720'" -Property "KeyCredentials").KeyCredentials | Format-List KeyId, DisplayName, StartDateTime, EndDateTime, @{Name = "Key"; Expression = {[System.Convert]::ToBase64String($_.Key)}}, @{Name = "Thumbprint"; Expression = {$Cert = New-object System.Security.Cryptography.X509Certificates.X509Certificate2; $Cert.Import([System.Text.Encoding]::UTF8.GetBytes([System.Convert]::ToBase64String($_.Key))); $Cert.Thumbprint}}

Te polecenia wyświetlają wszystkie certyfikaty kojarzące dzierżawę z wystąpieniem rozszerzenia serwera NPS w sesji programu PowerShell. Poszukaj certyfikatu, eksportując certyfikat klienta jako plik X.509 zakodowany w formacie Base-64 (.cer) bez klucza prywatnego i porównaj go z listą z poziomu programu PowerShell. Porównaj odcisk palca certyfikatu zainstalowanego na serwerze z tym. Odciski palca certyfikatu powinny być zgodne.

Znaczniki czasu StartDateTime i EndDateTime, które są w postaci czytelnej dla człowieka, mogą służyć do filtrowania oczywistych błędów, jeśli polecenie zwraca więcej niż jeden certyfikat.

Dlaczego nie mogę się zalogować?

Sprawdź, czy hasło nie wygasło. Rozszerzenie NPS nie obsługuje zmieniania haseł w ramach przepływu pracy logowania. Aby uzyskać dalszą pomoc, skontaktuj się z pracownikami IT twojej organizacji.

Dlaczego moje żądania kończą się niepowodzeniem z powodu błędu tokenu zabezpieczającego?

Ten błąd może być spowodowany jedną z kilku przyczyn. Aby rozwiązać problemy, wykonaj następujące czynności:

- Uruchom ponownie serwer NPS.

- Sprawdź, czy certyfikat klienta jest zainstalowany zgodnie z oczekiwaniami.

- Sprawdź, czy certyfikat jest skojarzony z dzierżawą w witrynie Microsoft Entra ID.

- Upewnij się, że adres

https://login.microsoftonline.com/jest dostępny z serwera, na którym działa rozszerzenie.

Dlaczego uwierzytelnianie kończy się niepowodzeniem z powodu błędu w dziennikach HTTP z informacją, że użytkownik nie został znaleziony?

Sprawdź, czy usługa AD Połączenie jest uruchomiona i czy użytkownik znajduje się zarówno w lokalnym środowisku usług AD DS, jak i w identyfikatorze Entra firmy Microsoft.

Dlaczego w dziennikach są wyświetlane błędy połączenia HTTP ze wszystkimi uwierzytelnianiem zakończonym niepowodzeniem?

Sprawdź, czy https://adnotifications.windowsazure.comhttps://strongauthenticationservice.auth.microsoft.com program jest osiągalny z serwera z uruchomionym rozszerzeniem SERWERA NPS.

Dlaczego uwierzytelnianie nie działa, pomimo obecności ważnego certyfikatu?

Jeśli poprzedni certyfikat komputera wygasł i został wygenerowany nowy certyfikat, usuń wszystkie wygasłe certyfikaty. Wygasłe certyfikaty mogą powodować problemy z uruchamianiem rozszerzenia serwera NPS.

Aby sprawdzić, czy masz prawidłowy certyfikat, sprawdź magazyn certyfikatów konta komputera lokalnego przy użyciu programu MMC i upewnij się, że certyfikat nie przeszedł jego daty wygaśnięcia. Aby wygenerować nowo prawidłowy certyfikat, uruchom ponownie kroki opisane w temacie Uruchamianie skryptu instalatora programu PowerShell.

Dlaczego widzę odrzucone żądania w dziennikach serwera NPS?

Serwer sieci VPN może wysyłać powtarzające się żądania do serwera NPS, jeśli wartość limitu czasu jest zbyt niska. Serwer NPS wykrywa te zduplikowane żądania i odrzuca je. To zachowanie jest projektowane i nie wskazuje problemu z serwerem NPS lub rozszerzeniem NPS uwierzytelniania wieloskładnikowego firmy Microsoft.

Aby uzyskać więcej informacji na temat przyczyn odrzucenia pakietów w dziennikach serwera NPS, zobacz Zachowanie protokołu RADIUS i rozszerzenie serwera NPS na początku tego artykułu.

Jak mogę uzyskać numer Microsoft Authenticator pasujący do pracy z serwerem NPS?

Mimo że serwer NPS nie obsługuje dopasowywania numerów, najnowsze rozszerzenie SERWERA NPS obsługuje metody jednorazowego hasła (TOTP, time-based time password), takie jak TOTP dostępne w aplikacji Microsoft Authenticator, inne tokeny oprogramowania i sprzętowe obiekty FOB. Logowanie TOTP zapewnia lepsze zabezpieczenia niż alternatywna opcja Zatwierdź/odmowę. Upewnij się, że uruchomiono najnowszą wersję rozszerzenia serwera NPS.

Po 8 maja 2023 r. po włączeniu dopasowania liczb dla wszystkich użytkowników każdy, kto wykonuje połączenie USŁUGI RADIUS z rozszerzeniem NPS w wersji 1.2.2216.1 lub nowszej, zostanie wyświetlony monit o zalogowanie się przy użyciu metody TOTP.

Aby zobaczyć to zachowanie, użytkownicy muszą zarejestrować metodę uwierzytelniania TOTP. Bez zarejestrowanej metody TOTP użytkownicy nadal widzą pozycję Zatwierdź odmowę/.

Przed wydaniem rozszerzenia serwera NPS w wersji 1.2.2216.1 po 8 maja 2023 r. organizacje z wcześniejszymi wersjami rozszerzenia NPS mogą modyfikować rejestr, aby wymagać od użytkowników wprowadzenia protokołu TOTP. Aby uzyskać więcej informacji, zobacz rozszerzenie serwera NPS.

Zarządzanie protokołami TLS/SSL i zestawami szyfrowania

Zaleca się wyłączenie lub usunięcie starszych i słabszych zestawów szyfrowania, chyba że jest to wymagane przez organizację. Informacje na temat wykonywania tego zadania można znaleźć w artykule Zarządzanie protokołami SSL/TLS i zestawami szyfrowania dla usług AD FS

Dodatkowe procedury rozwiązywania problemów

Dodatkowe wskazówki dotyczące rozwiązywania problemów i możliwe rozwiązania można znaleźć w artykule Rozwiązywanie komunikatów o błędach z rozszerzenia SERWERA NPS dla uwierzytelniania wieloskładnikowego firmy Microsoft.

Następne kroki

Omówienie i konfiguracja serwera zasad sieciowych w systemie Windows Server

Konfigurowanie alternatywnych identyfikatorów logowania lub konfigurowanie listy wyjątków dla adresów IP, które nie powinny przeprowadzać weryfikacji dwuetapowej w opcjach konfiguracji zaawansowanych dla rozszerzenia serwera NPS na potrzeby uwierzytelniania wieloskładnikowego

Dowiedz się, jak zintegrować bramę usług pulpitu zdalnego i serwery sieci VPN przy użyciu rozszerzenia serwera NPS