Samouczek: integracja logowania jednokrotnego firmy Microsoft z aplikacją Cisco Any Połączenie

Z tego samouczka dowiesz się, jak zintegrować aplikację Cisco Any Połączenie z identyfikatorem Entra firmy Microsoft. Po zintegrowaniu aplikacji Cisco Any Połączenie z identyfikatorem Microsoft Entra ID można wykonywać następujące czynności:

- Kontroluj w usłudze Microsoft Entra ID, kto ma dostęp do aplikacji Cisco Any Połączenie.

- Zezwalaj swoim użytkownikom na automatyczne logowanie do aplikacji Cisco Any Połączenie przy użyciu kont Microsoft Entra.

- Zarządzaj kontami w jednej centralnej lokalizacji.

Wymagania wstępne

Do rozpoczęcia pracy potrzebne są następujące elementy:

- Subskrypcja firmy Microsoft Entra. Jeśli nie masz subskrypcji, możesz uzyskać bezpłatne konto.

- Subskrypcja aplikacji Cisco Any Połączenie z obsługą logowania jednokrotnego.

Opis scenariusza

W tym samouczku skonfigurujesz i przetestujesz logowanie jednokrotne firmy Microsoft w środowisku testowym.

- Aplikacja Cisco Any Połączenie obsługuje logowanie jednokrotne inicjowane przez dostawcę tożsamości.

Dodawanie aplikacji Cisco Any Połączenie z galerii

Aby skonfigurować integrację aplikacji Cisco Any Połączenie z identyfikatorem Entra firmy Microsoft, należy dodać aplikację Cisco Any Połączenie z galerii do listy zarządzanych aplikacji SaaS.

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako co najmniej Administracja istrator aplikacji w chmurze.

- Przejdź do sekcji Identity Applications Enterprise applications>New application (Aplikacje dla przedsiębiorstw w aplikacji> dla>przedsiębiorstw).

- W sekcji Dodawanie z galerii wpisz Cisco Any Połączenie w polu wyszukiwania.

- Wybierz pozycję Cisco Any Połączenie z panelu wyników, a następnie dodaj aplikację. Zaczekaj kilka sekund na dodanie aplikacji do dzierżawy.

Alternatywnie można również użyć Kreatora konfiguracji aplikacji dla przedsiębiorstw. W tym kreatorze możesz dodać aplikację do dzierżawy, dodać użytkowników/grupy do aplikacji, przypisać role, a także przejść przez konfigurację logowania jednokrotnego. Dowiedz się więcej o kreatorach platformy Microsoft 365.

Konfigurowanie i testowanie logowania jednokrotnego firmy Microsoft dla aplikacji Cisco Any Połączenie

Skonfiguruj i przetestuj logowanie jednokrotne firmy Microsoft z aplikacją Cisco Any Połączenie przy użyciu użytkownika testowego O nazwie B.Simon. Aby logowanie jednokrotne działało, należy ustanowić relację połączenia między użytkownikiem firmy Microsoft Entra i powiązanym użytkownikiem aplikacji Cisco Any Połączenie.

Aby skonfigurować i przetestować logowanie jednokrotne firmy Microsoft w aplikacji Cisco Any Połączenie, wykonaj następujące kroki:

- Skonfiguruj logowanie jednokrotne firmy Microsoft Entra — aby umożliwić użytkownikom korzystanie z tej funkcji.

- Tworzenie użytkownika testowego aplikacji Microsoft Entra — aby przetestować logowanie jednokrotne firmy Microsoft Entra z aplikacją B.Simon.

- Przypisz użytkownika testowego aplikacji Microsoft Entra — aby włączyć aplikację B.Simon do korzystania z logowania jednokrotnego firmy Microsoft Entra.

- Skonfiguruj aplikację Cisco Any Połączenie SSO — aby skonfigurować ustawienia logowania jednokrotnego po stronie aplikacji.

- Tworzenie użytkownika testowego aplikacji Cisco Any Połączenie — aby mieć w aplikacji Cisco Any odpowiednik użytkownika B.Simon Połączenie połączony z reprezentacją użytkownika w usłudze Microsoft Entra.

- Testowanie logowania jednokrotnego — aby sprawdzić, czy konfiguracja działa.

Konfigurowanie logowania jednokrotnego firmy Microsoft

Wykonaj następujące kroki, aby włączyć logowanie jednokrotne firmy Microsoft.

Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako co najmniej Administracja istrator aplikacji w chmurze.

Przejdź do aplikacji >dla przedsiębiorstw Aplikacji>tożsamości>Cisco Any Połączenie> Single logowania.

Na stronie Wybieranie metody logowania jednokrotnego wybierz pozycję SAML.

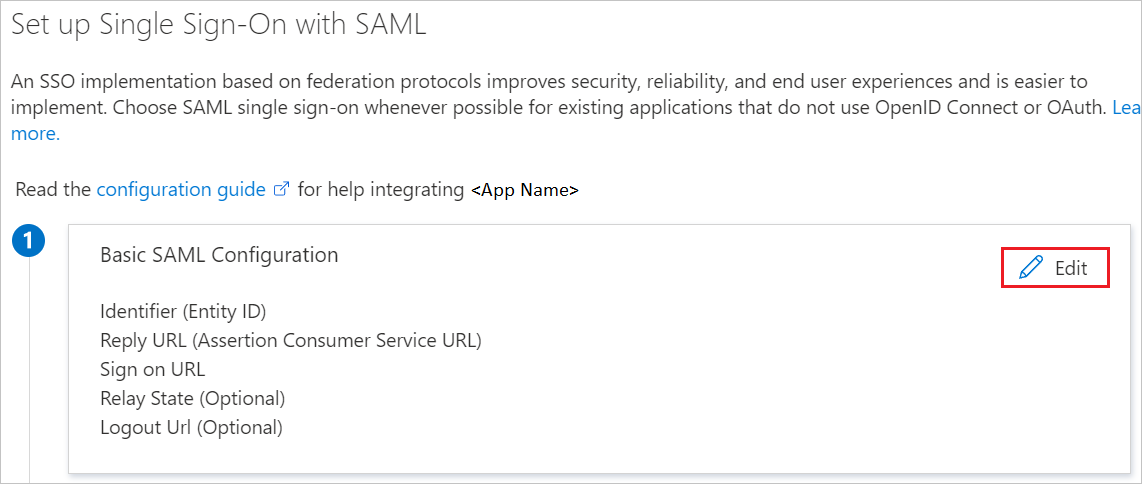

Na stronie Konfigurowanie logowania jednokrotnego przy użyciu protokołu SAML kliknij ikonę edycji/pióra dla podstawowej konfiguracji protokołu SAML, aby edytować ustawienia.

Na stronie Konfigurowanie logowania jednokrotnego przy użyciu protokołu SAML wprowadź wartości następujących pól:

W polu tekstowym Identyfikator wpisz adres URL, korzystając z następującego wzorca:

https://<SUBDOMAIN>.YourCiscoServer.com/saml/sp/metadata/<Tunnel_Group_Name>W polu tekstowym Adres URL odpowiedzi wpisz adres URL, korzystając z następującego wzorca:

https://<YOUR_CISCO_ANYCONNECT_FQDN>/+CSCOE+/saml/sp/acs?tgname=<Tunnel_Group_Name>

Uwaga

<Tunnel_Group_Name>jest uwzględniana wielkość liter, a wartość nie może zawierać kropek "." i ukośników "/".Uwaga

Aby uzyskać wyjaśnienia dotyczące tych wartości, skontaktuj się z pomocą techniczną firmy Cisco TAC. Zaktualizuj te wartości za pomocą rzeczywistego identyfikatora i adresu URL odpowiedzi dostarczonego przez firmę Cisco TAC. Aby uzyskać te wartości, skontaktuj się z zespołem pomocy technicznej klienta aplikacji Cisco Any Połączenie. Możesz również odwołać się do wzorców przedstawionych w sekcji Podstawowa konfiguracja protokołu SAML.

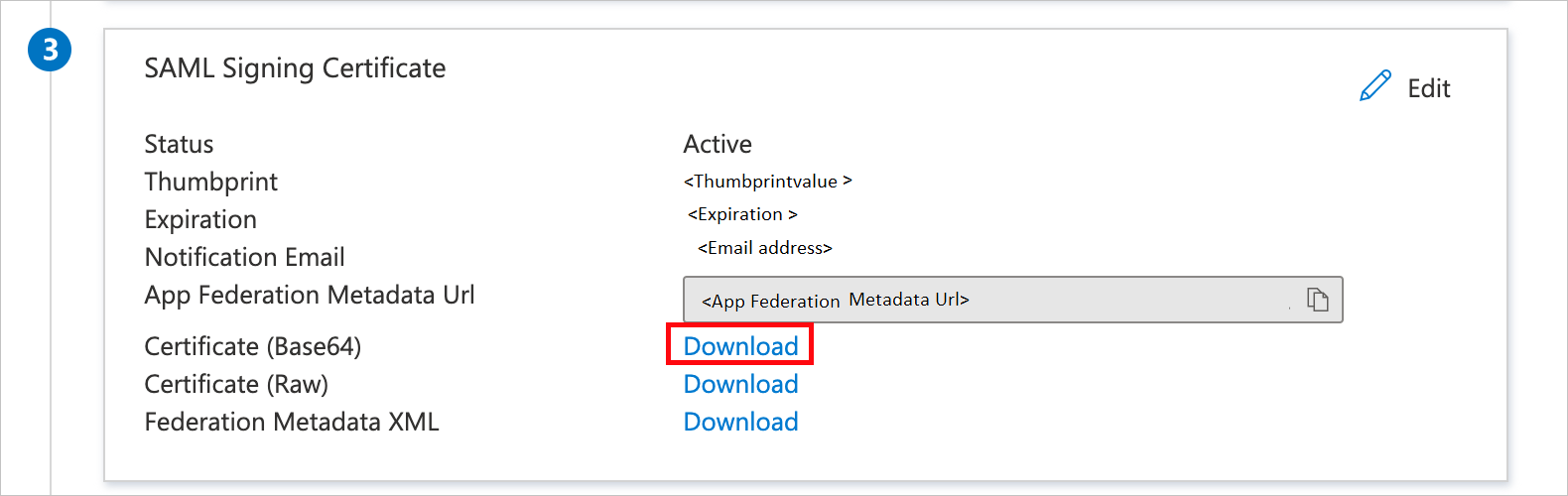

Na stronie Konfigurowanie logowania jednokrotnego przy użyciu protokołu SAML w sekcji Certyfikat podpisywania SAML znajdź pozycję Certyfikat (Base64) i wybierz pozycję Pobierz, aby pobrać plik certyfikatu i zapisać go na komputerze.

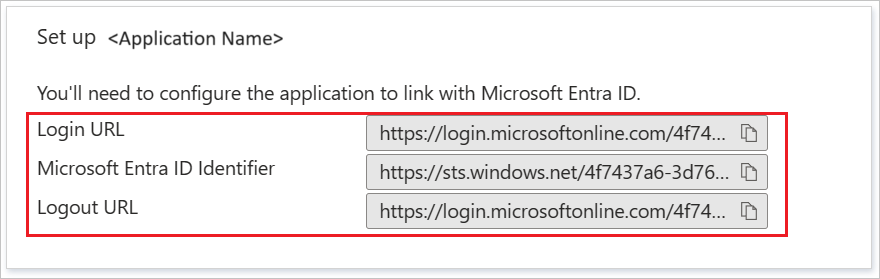

W sekcji Konfigurowanie aplikacji Cisco Any Połączenie skopiuj odpowiednie adresy URL zgodnie z wymaganiami.

Uwaga

Jeśli chcesz dodać wiele TGT serwera, musisz dodać wiele wystąpień aplikacji Cisco Any Połączenie z galerii. Możesz również przekazać własny certyfikat w usłudze Microsoft Entra ID dla wszystkich tych wystąpień aplikacji. W ten sposób można mieć ten sam certyfikat dla aplikacji, ale można skonfigurować inny identyfikator i adres URL odpowiedzi dla każdej aplikacji.

Tworzenie użytkownika testowego aplikacji Microsoft Entra

W tej sekcji utworzysz użytkownika testowego o nazwie B.Simon.

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako użytkownik Administracja istrator.

- Przejdź do pozycji Użytkownicy tożsamości>>Wszyscy użytkownicy.

- Wybierz pozycję Nowy użytkownik Utwórz nowego użytkownika> w górnej części ekranu.

- We właściwościach użytkownika wykonaj następujące kroki:

- W polu Nazwa wyświetlana wprowadź wartość

B.Simon. - W polu Główna nazwa użytkownika wprowadź username@companydomain.extensionwartość . Na przykład

B.Simon@contoso.com. - Zaznacz pole wyboru Pokaż hasło i zanotuj wartość wyświetlaną w polu Hasło.

- Wybierz pozycję Przejrzyj i utwórz.

- W polu Nazwa wyświetlana wprowadź wartość

- Wybierz pozycję Utwórz.

Przypisywanie użytkownika testowego aplikacji Microsoft Entra

W tej sekcji włączysz użytkownikowi B.Simon możliwość korzystania z logowania jednokrotnego, udzielając dostępu do aplikacji Cisco Any Połączenie.

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako co najmniej Administracja istrator aplikacji w chmurze.

- Przejdź do aplikacji>dla przedsiębiorstw Aplikacji>tożsamości>Cisco Any Połączenie.

- Na stronie przeglądu aplikacji wybierz pozycję Użytkownicy i grupy.

- Wybierz pozycję Dodaj użytkownika/grupę, a następnie wybierz pozycję Użytkownicy i grupy w oknie dialogowym Dodawanie przypisania .

- W oknie dialogowym Użytkownicy i grupy wybierz pozycję B.Simon z listy Użytkownicy, a następnie kliknij przycisk Wybierz w dolnej części ekranu.

- Jeśli oczekujesz, że rola zostanie przypisana do użytkowników, możesz wybrać ją z listy rozwijanej Wybierz rolę . Jeśli dla tej aplikacji nie skonfigurowano żadnej roli, zostanie wybrana rola "Dostęp domyślny".

- W oknie dialogowym Dodawanie przypisania kliknij przycisk Przypisz.

Konfigurowanie aplikacji Cisco Any Połączenie logowania jednokrotnego

Zrobisz to najpierw w interfejsie wiersza polecenia, możesz wrócić i wykonać przewodnik ASDM w innym czasie.

Połączenie do urządzenia sieci VPN, będziesz używać usługi ASA z uruchomionym szkoleniem kodu w wersji 9.8, a klienci sieci VPN będą mieć wartość 4.6 lub nowszą.

Najpierw utworzysz punkt zaufania i zaimportujesz certyfikat SAML.

config t crypto ca trustpoint AzureAD-AC-SAML revocation-check none no id-usage enrollment terminal no ca-check crypto ca authenticate AzureAD-AC-SAML -----BEGIN CERTIFICATE----- … PEM Certificate Text from download goes here … -----END CERTIFICATE----- quitNastępujące polecenia będą aprowizować dostawcę tożsamości SAML.

webvpn saml idp https://sts.windows.net/xxxxxxxxxxxxx/ (This is your Azure AD Identifier from the Set up Cisco AnyConnect section in the Azure portal) url sign-in https://login.microsoftonline.com/xxxxxxxxxxxxxxxxxxxxxx/saml2 (This is your Login URL from the Set up Cisco AnyConnect section in the Azure portal) url sign-out https://login.microsoftonline.com/common/wsfederation?wa=wsignout1.0 (This is Logout URL from the Set up Cisco AnyConnect section in the Azure portal) trustpoint idp AzureAD-AC-SAML trustpoint sp (Trustpoint for SAML Requests - you can use your existing external cert here) no force re-authentication no signature base-url https://my.asa.comTeraz możesz zastosować uwierzytelnianie SAML do konfiguracji tunelu sieci VPN.

tunnel-group AC-SAML webvpn-attributes saml identity-provider https://sts.windows.net/xxxxxxxxxxxxx/ authentication saml end write memUwaga

Istnieje praca z konfiguracją dostawcy tożsamości SAML. Jeśli wprowadzisz zmiany w konfiguracji dostawcy tożsamości, musisz usunąć konfigurację dostawcy tożsamości saml z grupy tunelu i ponownie zastosować ją, aby zmiany stały się skuteczne.

Tworzenie użytkownika testowego aplikacji Cisco Any Połączenie

W tej sekcji utworzysz użytkownika Britta Simon w aplikacji Cisco Any Połączenie. We współpracy z zespołem pomocy technicznej aplikacji Cisco Any Połączenie dodaj użytkowników na platformie Cisco Any Połączenie. Użytkownicy muszą być utworzeni i aktywowani przed rozpoczęciem korzystania z logowania jednokrotnego.

Testowanie logowania jednokrotnego

W tej sekcji przetestujesz konfigurację logowania jednokrotnego firmy Microsoft z następującymi opcjami.

- Kliknij pozycję Przetestuj tę aplikację i powinno nastąpić automatyczne zalogowanie do aplikacji Cisco Any Połączenie dla której skonfigurowano logowanie jednokrotne

- Możesz użyć usługi Microsoft Panel dostępu. Po kliknięciu kafelka Cisco Any Połączenie w Panel dostępu powinno nastąpić automatyczne zalogowanie do aplikacji Cisco Any Połączenie dla której skonfigurowano logowanie jednokrotne. Aby uzyskać więcej informacji na temat panelu dostępu, zobacz Introduction to the Access Panel (Wprowadzenie do panelu dostępu).

Następne kroki

Po skonfigurowaniu aplikacji Cisco Any Połączenie możesz wymusić kontrolę sesji, która chroni eksfiltrację i infiltrację poufnych danych organizacji w czasie rzeczywistym. Kontrola sesji rozszerza się od dostępu warunkowego. Dowiedz się, jak wymusić kontrolę sesji za pomocą Microsoft Defender dla Chmury Apps.