Konfigurowanie integracji sieci wirtualnej wymaganej przez bramę

Integracja z siecią wirtualną wymaganą przez bramę obsługuje nawiązywanie połączenia z siecią wirtualną w innym regionie lub z klasyczną siecią wirtualną. Integracja sieci wirtualnej wymagana przez bramę działa tylko w przypadku planów systemu Windows. Zalecamy korzystanie z regionalnej integracji sieci wirtualnej w celu integracji z sieciami wirtualnymi.

Integracja z siecią wirtualną wymaganą przez bramę:

- Umożliwia aplikacji łączenie się tylko z jedną siecią wirtualną jednocześnie.

- Umożliwia zintegrowanie maksymalnie pięciu sieci wirtualnych w ramach planu usługi App Service.

- Umożliwia używanie tej samej sieci wirtualnej przez wiele aplikacji w planie usługi App Service bez wpływu na łączną liczbę, która może być używana przez plan usługi App Service. Jeśli masz sześć aplikacji korzystających z tej samej sieci wirtualnej w tym samym planie usługi App Service, który liczy się jako używana jedna sieć wirtualna.

- Umowa SLA w bramie może mieć wpływ na ogólną umowę SLA.

- Umożliwia aplikacjom używanie systemu DNS skonfigurowanego przez sieć wirtualną.

- Wymaga bramy opartej na trasach sieci wirtualnej skonfigurowanej z siecią VPN typu punkt-lokacja SSTP, zanim będzie można połączyć ją z aplikacją.

Nie można użyć integracji z siecią wirtualną wymaganą przez bramę:

- Z siecią wirtualną połączoną z usługą ExpressRoute.

- Z poziomu aplikacji systemu Linux.

- Z kontenera systemu Windows.

- Aby uzyskać dostęp do zasobów zabezpieczonych przez punkt końcowy usługi.

- Aby rozwiązać problem z usługą App Ustawienia odwołującą się do chronionej sieci usługi Key Vault.

- W przypadku bramy współistnienia obsługującej zarówno usługę ExpressRoute, jak i sieć VPN typu punkt-lokacja lub sieć VPN typu lokacja-lokacja.

Regionalna integracja sieci wirtualnej ogranicza wymienione powyżej ograniczenia.

Konfigurowanie bramy w sieci wirtualnej platformy Azure

Aby utworzyć bramę:

Utwórz bramę sieci VPN i podsieć. Wybierz typ sieci VPN opartej na trasach.

Ustaw adresy punkt-lokacja. Jeśli brama nie znajduje się w podstawowej jednostce SKU, należy wyłączyć protokół IKEV2 w konfiguracji punkt-lokacja i należy wybrać protokół SSTP. Przestrzeń adresowa punkt-lokacja musi znajdować się w blokach adresów RFC 1918 10.0.0.0/8, 172.16.0.0/12 i 192.168.0.0/16.

Jeśli tworzysz bramę do użycia z integracją sieci wirtualnej wymaganej przez bramę, nie musisz przekazywać certyfikatu. Tworzenie bramy może potrwać 30 minut. Nie będzie można zintegrować aplikacji z siecią wirtualną, dopóki brama nie zostanie utworzona.

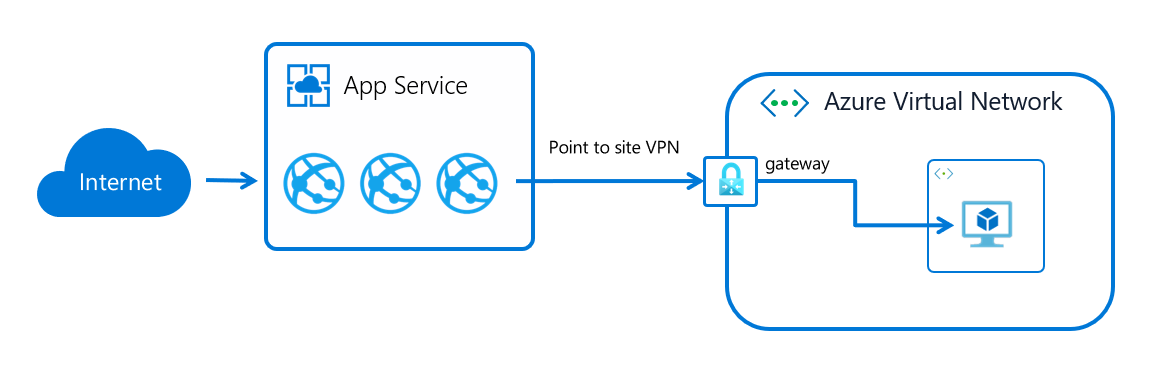

Jak działa integracja z siecią wirtualną wymaganą przez bramę

Integracja sieci wirtualnej wymagana przez bramę jest oparta na technologii sieci VPN typu punkt-lokacja. Sieci VPN typu punkt-lokacja ograniczają dostęp sieciowy do maszyny wirtualnej, która hostuje aplikację. Aplikacje są ograniczone do wysyłania ruchu do Internetu tylko za pośrednictwem połączeń hybrydowych lub integracji z siecią wirtualną. Po skonfigurowaniu aplikacji z portalem do korzystania z integracji z siecią wirtualną wymaganą przez bramę złożone negocjacje są zarządzane w Twoim imieniu w celu tworzenia i przypisywania certyfikatów po stronie bramy i aplikacji. Wynika to z tego, że procesy robocze używane do hostowania aplikacji mogą bezpośrednio łączyć się z bramą sieci wirtualnej w wybranej sieci wirtualnej.

Dostęp do zasobów lokalnych

Aplikacje mogą uzyskiwać dostęp do zasobów lokalnych przez integrację z sieciami wirtualnymi, które mają połączenia typu lokacja-lokacja. Jeśli używasz integracji z siecią wirtualną wymaganą przez bramę, zaktualizuj lokalne trasy bramy sieci VPN za pomocą bloków adresów punkt-lokacja. Po pierwszym skonfigurowaniu sieci VPN typu lokacja-lokacja skrypty używane do jej konfigurowania powinny prawidłowo konfigurować trasy. W przypadku dodawania adresów punkt-lokacja po utworzeniu sieci VPN typu lokacja-lokacja należy ręcznie zaktualizować trasy. Szczegółowe informacje o tym, jak to zrobić, różnią się w zależności od bramy i nie zostały opisane tutaj.

Trasy protokołu BGP ze środowiska lokalnego nie będą propagowane automatycznie do usługi App Service. Należy je ręcznie propagować w konfiguracji punkt-lokacja, wykonując kroki opisane w tym dokumencie Anonsowanie tras niestandardowych dla klientów sieci VPN typu punkt-lokacja.

Uwaga

Funkcja integracji sieci wirtualnej wymagana przez bramę nie integruje aplikacji z siecią wirtualną, która ma bramę usługi ExpressRoute. Nawet jeśli brama usługi ExpressRoute jest skonfigurowana w trybie współistnienia, integracja sieci wirtualnej nie działa. Jeśli musisz uzyskać dostęp do zasobów za pośrednictwem połączenia usługi ExpressRoute, użyj funkcji integracji regionalnej sieci wirtualnej lub środowiska App Service Environment, które działa w sieci wirtualnej.

Komunikacja równorzędna

Jeśli używasz integracji z siecią wirtualną wymaganą przez bramę z komunikacją równorzędną, musisz skonfigurować jeszcze kilka elementów. Aby skonfigurować komunikację równorzędną do pracy z aplikacją:

- Dodaj połączenie komunikacji równorzędnej w sieci wirtualnej, z którymi łączy się aplikacja. Po dodaniu połączenia komunikacji równorzędnej włącz opcję Zezwalaj na dostęp do sieci wirtualnej i wybierz pozycję Zezwalaj na przesyłanie dalej ruchu i Zezwalaj na tranzyt bramy.

- Dodaj połączenie komunikacji równorzędnej w sieci wirtualnej, z którą jest połączona komunikacja równorzędna. Po dodaniu połączenia komunikacji równorzędnej w docelowej sieci wirtualnej włącz opcję Zezwalaj na dostęp do sieci wirtualnej i wybierz pozycję Zezwalaj na ruch przekazywany i Zezwalaj na bramy zdalne.

- Przejdź do pozycji Plan>usługi App Service Integracja sieci>wirtualnej sieci wirtualnej w portalu. Wybierz sieć wirtualną, z z którymi łączy się aplikacja. W sekcji routingu dodaj zakres adresów sieci wirtualnej równorzędnej z siecią wirtualną, z którą aplikacja jest połączona.

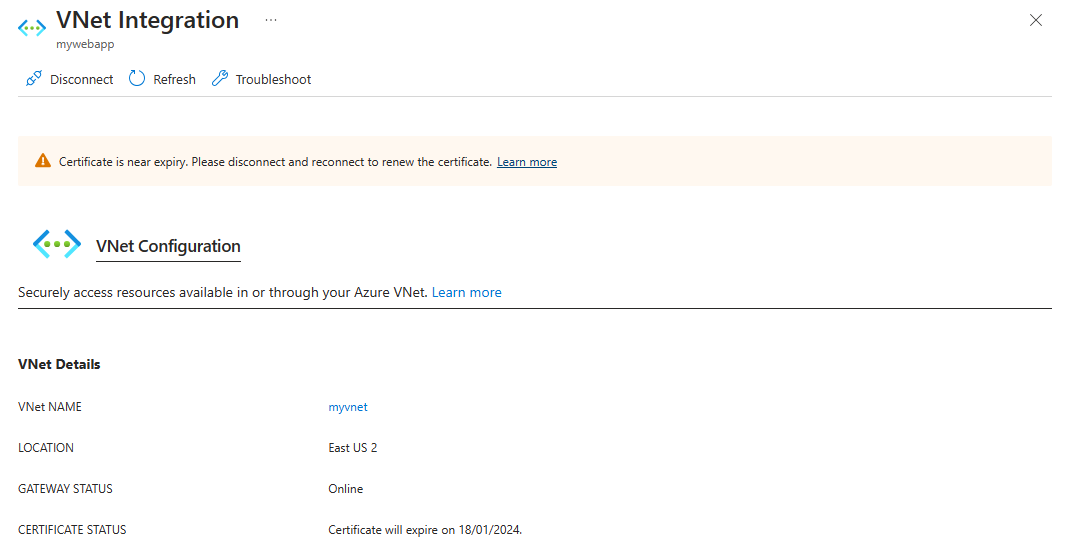

Zarządzanie integracją sieci wirtualnej

Połączenie i rozłączanie z siecią wirtualną jest na poziomie aplikacji. Operacje, które mogą mieć wpływ na integrację sieci wirtualnej w wielu aplikacjach, są na poziomie planu usługi App Service. W portalu integracji sieci wirtualnej sieci>wirtualnej aplikacji >możesz uzyskać szczegółowe informacje na temat sieci wirtualnej. Podobne informacje można wyświetlić na poziomie planu usługi App Service w portalu integracji sieci wirtualnej sieci>wirtualnej usługi App Service.>

Jedyną operacją, którą można wykonać w widoku aplikacji wystąpienia integracji sieci wirtualnej, jest odłączenie aplikacji od sieci wirtualnej, z którą jest obecnie połączona. Aby odłączyć aplikację od sieci wirtualnej, wybierz pozycję Rozłącz. Aplikacja zostanie ponownie uruchomiona po rozłączeniu się z siecią wirtualną. Rozłączanie nie zmienia sieci wirtualnej. Podsieć lub brama nie są usuwane. Jeśli chcesz usunąć sieć wirtualną, najpierw odłącz aplikację od sieci wirtualnej i usuń w niej zasoby, takie jak bramy.

Interfejs użytkownika integracji sieci wirtualnej planu usługi App Service przedstawia wszystkie integracje sieci wirtualnej używane przez aplikacje w planie usługi App Service. Aby wyświetlić szczegółowe informacje dotyczące każdej sieci wirtualnej, wybierz odpowiednią sieć wirtualną. Istnieją dwie akcje, które można wykonać w przypadku integracji z siecią wirtualną wymaganą przez bramę:

- Sieć synchronizacji: operacja sieci synchronizacji jest używana tylko w przypadku funkcji integracji sieci wirtualnej wymaganej przez bramę. Wykonanie operacji synchronizacji sieci gwarantuje, że certyfikaty i informacje o sieci są zsynchronizowane. Jeśli dodasz lub zmienisz system DNS sieci wirtualnej, wykonaj operację synchronizacji sieci. Ta operacja powoduje ponowne uruchomienie wszystkich aplikacji korzystających z tej sieci wirtualnej. Ta operacja nie będzie działać, jeśli używasz aplikacji i sieci wirtualnej należącej do różnych subskrypcji.

- Dodawanie tras: dodawanie tras powoduje ruch wychodzący do sieci wirtualnej.

Prywatny adres IP przypisany do wystąpienia jest uwidaczniany za pośrednictwem zmiennej środowiskowej WEBSITE_PRIVATE_IP. Interfejs użytkownika konsoli Kudu pokazuje również listę zmiennych środowiskowych dostępnych dla aplikacji internetowej. Ten adres IP to adres IP z zakresu adresów puli adresów punkt-lokacja skonfigurowanych w bramie sieci wirtualnej. Ten adres IP będzie używany przez aplikację internetową do łączenia się z zasobami za pośrednictwem sieci wirtualnej platformy Azure.

Uwaga

Wartość WEBSITE_PRIVATE_IP jest powiązana ze zmianą. Jednak będzie to adres IP w zakresie adresów zakresu adresów punkt-lokacja, więc musisz zezwolić na dostęp z całego zakresu adresów.

Routing integracji z siecią wirtualną wymaganą przez bramę

Trasy zdefiniowane w sieci wirtualnej są używane do kierowania ruchu do sieci wirtualnej z aplikacji. Aby wysłać więcej ruchu wychodzącego do sieci wirtualnej, dodaj tutaj te bloki adresów. Ta funkcja działa tylko z integracją sieci wirtualnej wymaganej przez bramę. Tabele tras nie wpływają na ruch aplikacji w przypadku korzystania z integracji z siecią wirtualną wymaganą przez bramę.

Certyfikaty integracji sieci wirtualnej wymagane przez bramę

Po włączeniu integracji sieci wirtualnej wymaganej przez bramę istnieje wymagana wymiana certyfikatów w celu zapewnienia bezpieczeństwa połączenia. Wraz z certyfikatami są konfiguracja, trasy i inne podobne elementy, które opisują sieć.

Jeśli certyfikaty lub informacje o sieci są zmieniane, wybierz pozycję Synchronizuj sieć. Po wybraniu pozycji Synchronizuj sieć powoduje krótką przerwę w łączności między aplikacją a siecią wirtualną. Aplikacja nie jest uruchamiana ponownie, ale utrata łączności może spowodować, że witryna nie działa prawidłowo.

Odnawianie certyfikatu

Certyfikat używany przez integrację z siecią wirtualną wymaganą przez bramę wynosi 8 lat. Jeśli masz aplikacje z wymaganą przez bramę integracją sieci wirtualnej, które działają dłużej, musisz odnowić certyfikat. Możesz sprawdzić, czy certyfikat wygasł lub ma mniej niż 6 miesięcy do wygaśnięcia, odwiedzając stronę Integracja z siecią wirtualną w witrynie Azure Portal.

Certyfikat można odnowić, gdy w portalu zostanie wyświetlony certyfikat o bliskim wygaśnięciu lub wygaśnięciu. Aby odnowić certyfikat, należy rozłączyć i ponownie połączyć sieć wirtualną. Ponowne nawiązywanie połączenia spowoduje krótką przerwę w łączności między aplikacją a siecią wirtualną. Aplikacja nie jest uruchamiana ponownie, ale utrata łączności może spowodować, że witryna nie działa prawidłowo.

Szczegóły cennika

Trzy opłaty są związane z użyciem funkcji integracji sieci wirtualnej wymaganej przez bramę:

- Opłaty za warstwę cenową planu usługi App Service: Twoje aplikacje muszą znajdować się w planie usługi App Service w warstwie Podstawowa, Standardowa, Premium, Premium v2 lub Premium w wersji 3. Aby uzyskać więcej informacji na temat tych kosztów, zobacz Cennik usługi App Service.

- Koszty transferu danych: istnieje opłata za ruch wychodzący danych, nawet jeśli sieć wirtualna znajduje się w tym samym centrum danych. Te opłaty są opisane w temacie Szczegóły cennika transferu danych.

- Koszty bramy sieci VPN: istnieje koszt bramy sieci wirtualnej, który jest wymagany dla sieci VPN typu punkt-lokacja. Aby uzyskać więcej informacji, zobacz Cennik bramy sieci VPN.

Rozwiązywanie problemów

Wiele rzeczy może uniemożliwić aplikacji dotarcie do określonego hosta i portu. W większości przypadków jest to jedna z następujących rzeczy:

- Zapora jest w ten sposób. Jeśli masz zaporę w taki sposób, przekroczono limit czasu protokołu TCP. Limit czasu protokołu TCP wynosi 21 sekund w tym przypadku. Użyj narzędzia tcpping, aby przetestować łączność. Przekroczenia limitu czasu protokołu TCP mogą być spowodowane przez wiele elementów poza zaporami, ale zacznij tam.

- System DNS nie jest dostępny. Limit czasu DNS wynosi 3 sekundy na serwer DNS. Jeśli masz dwa serwery DNS, limit czasu wynosi 6 sekund. Użyj nazwyresolver, aby sprawdzić, czy system DNS działa. Nie można użyć polecenia nslookup, ponieważ nie używa ona systemu DNS, z którym skonfigurowano sieć wirtualną. Jeśli jest niedostępna, być może zapora lub sieciowa grupa zabezpieczeń blokuje dostęp do systemu DNS lub może być wyłączona.

Jeśli te elementy nie odpowiadają na problemy, najpierw poszukaj takich elementów jak:

- Jest zakresem adresów punkt-lokacja w zakresach RFC 1918 (10.0.0.0-10.255.255.255 / 172.16.16.0.0-172.31.255.255 /192.168.0.0-192.168.255.255)?

- Czy brama jest wyświetlana jako w portalu? Jeśli brama nie działa, wróć do niej.

- Czy certyfikaty są wyświetlane jako zsynchronizowane, czy podejrzewasz, że konfiguracja sieci została zmieniona? Jeśli certyfikaty nie są zsynchronizowane lub podejrzewasz, że wprowadzono zmianę w konfiguracji sieci wirtualnej, która nie została zsynchronizowana z usługami ASPs, wybierz pozycję Synchronizuj sieć.

- Jeśli korzystasz z sieci VPN, czy brama lokalna jest skonfigurowana do kierowania ruchu z powrotem na platformę Azure? Jeśli możesz uzyskać dostęp do punktów końcowych w sieci wirtualnej, ale nie lokalnie, sprawdź trasy.

- Czy próbujesz użyć bramy współistnienia, która obsługuje zarówno punkt-lokacja, jak i usługę ExpressRoute? Bramy współistnienia nie są obsługiwane z integracją sieci wirtualnej.

Debugowanie problemów z siecią jest wyzwaniem, ponieważ nie można zobaczyć, co blokuje dostęp do konkretnej kombinacji host:port. Niektóre przyczyny to:

- Masz zaporę na hoście, która uniemożliwia dostęp do portu aplikacji z zakresu adresów IP punkt-lokacja. Przekraczanie podsieci często wymaga dostępu publicznego.

- Host docelowy nie działa.

- Aplikacja nie działa.

- Wystąpił nieprawidłowy adres IP lub nazwa hosta.

- Aplikacja nasłuchuje na innym porcie niż oczekiwano. Identyfikator procesu można dopasować do portu nasłuchiwania przy użyciu polecenia "netstat -aon" na hoście punktu końcowego.

- Sieciowe grupy zabezpieczeń są konfigurowane w taki sposób, aby uniemożliwiły dostęp do hosta aplikacji i portu z zakresu adresów IP punkt-lokacja.

Nie wiesz, jakiego adresu używa aplikacja. Może to być dowolny adres w zakresie adresów punkt-lokacja, dlatego należy zezwolić na dostęp z całego zakresu adresów.

Więcej kroków debugowania obejmuje:

- Połączenie do maszyny wirtualnej w sieci wirtualnej i spróbuj nawiązać połączenie z hostem zasobu:portem. Aby przetestować dostęp do protokołu TCP, użyj polecenia Programu PowerShell Test-Net Połączenie ion. Składnia jest następująca:

Test-NetConnection hostname [optional: -Port]

- Utwórz aplikację na maszynie wirtualnej i przetestuj dostęp do tego hosta i portu z konsoli aplikacji przy użyciu protokołu tcpping.

Zasoby lokalne

Jeśli aplikacja nie może uzyskać dostępu do zasobu lokalnego, sprawdź, czy możesz uzyskać dostęp do zasobu z sieci wirtualnej. Użyj polecenia Test-Net Połączenie ion programu PowerShell, aby sprawdzić dostęp do protokołu TCP. Jeśli maszyna wirtualna nie może nawiązać połączenia z zasobem lokalnym, połączenie sieci VPN lub usługi ExpressRoute może nie zostać prawidłowo skonfigurowane.

Jeśli maszyna wirtualna hostowana w sieci wirtualnej może nawiązać dostęp do systemu lokalnego, ale aplikacja nie może, przyczyna jest prawdopodobnie jedną z następujących przyczyn:

- Trasy nie są skonfigurowane z podsiecią ani zakresami adresów punkt-lokacja w bramie lokalnej.

- Sieciowe grupy zabezpieczeń blokują dostęp dla zakresu adresów IP punkt-lokacja.

- Zapory lokalne blokują ruch z zakresu adresów IP punkt-lokacja.

- Próbujesz uzyskać adres inny niż RFC 1918 przy użyciu funkcji integracji z siecią wirtualną w regionie.

Aby uzyskać więcej informacji, zobacz Przewodnik rozwiązywania problemów z integracją sieci wirtualnej.