Konfigurowanie kompleksowego szyfrowania TLS przy użyciu usługi Application Gateway w portalu

W tym artykule opisano sposób konfigurowania kompleksowego szyfrowania tls (Transport Layer Security) przy użyciu witryny Azure Portal, wcześniej znanego jako szyfrowanie SSL (Secure Sockets Layer) za pośrednictwem jednostki SKU usługi aplikacja systemu Azure Gateway w wersji 1.

Uwaga

Jednostka SKU usługi Application Gateway w wersji 2 wymaga zaufanych certyfikatów głównych do włączenia kompleksowej konfiguracji.

Jeśli nie masz subskrypcji platformy Azure, przed rozpoczęciem utwórz bezpłatne konto.

Zanim rozpoczniesz

Aby skonfigurować kompleksową obsługę protokołu TLS przy użyciu bramy aplikacji, potrzebny jest certyfikat bramy. Certyfikaty są również wymagane dla serwerów zaplecza. Certyfikat bramy służy do uzyskiwania klucza symetrycznego zgodnie ze specyfikacją protokołu TLS. Klucz symetryczny jest następnie używany do szyfrowania i odszyfrowywania ruchu wysyłanego do bramy.

W przypadku kompleksowego szyfrowania TLS odpowiednie serwery zaplecza muszą być dozwolone w bramie aplikacji. Aby zezwolić na ten dostęp, przekaż publiczny certyfikat serwerów zaplecza, znany również jako certyfikaty uwierzytelniania (wersja 1) lub zaufane certyfikaty główne (wersja 2) do bramy aplikacji. Dodanie certyfikatu gwarantuje, że brama aplikacji komunikuje się tylko ze znanymi wystąpieniami zaplecza. Ta konfiguracja dodatkowo zabezpiecza kompleksową komunikację.

Ważne

Jeśli zostanie wyświetlony komunikat o błędzie dotyczący certyfikatu serwera zaplecza, sprawdź, czy certyfikat frontonu jest zgodny z nazwą pospolitą certyfikatu zaplecza. Aby uzyskać więcej informacji, zobacz Niezgodność zaufanego certyfikatu głównego

Aby dowiedzieć się więcej, zobacz Overview of TLS termination and end to end TLS with Application Gateway (Omówienie kończenia żądań protokołu TLS i kompleksowego szyfrowania TLS za pomocą usługi Application Gateway).

Tworzenie nowej bramy aplikacji z kompleksową obsługą protokołu TLS

Aby utworzyć nową bramę aplikacji z kompleksowego szyfrowania TLS, należy najpierw włączyć zakończenie protokołu TLS podczas tworzenia nowej bramy aplikacji. Ta akcja umożliwia szyfrowanie TLS na potrzeby komunikacji między klientem a bramą aplikacji. Następnie należy umieścić na liście adresatów Sejf certyfikaty dla serwerów zaplecza w ustawieniach PROTOKOŁU HTTP. Ta konfiguracja umożliwia szyfrowanie TLS na potrzeby komunikacji między bramą aplikacji a serwerami zaplecza. Zapewnia to kompleksowe szyfrowanie TLS.

Włączanie kończenia żądań protokołu TLS podczas tworzenia nowej bramy aplikacji

Aby dowiedzieć się więcej, zobacz Włączanie kończenia żądań protokołu TLS podczas tworzenia nowej bramy aplikacji.

Dodawanie uwierzytelniania/certyfikatów głównych serwerów zaplecza

Wybierz pozycję Wszystkie zasoby, a następnie wybierz pozycję myAppGateway.

Wybierz pozycję Ustawienia PROTOKOŁU HTTP z menu po lewej stronie. Platforma Azure automatycznie utworzyła domyślne ustawienie HTTP appGatewayBackendHttp Ustawienia podczas tworzenia bramy aplikacji.

Wybierz kolejno pozycje appGatewayBackendHttp Ustawienia.

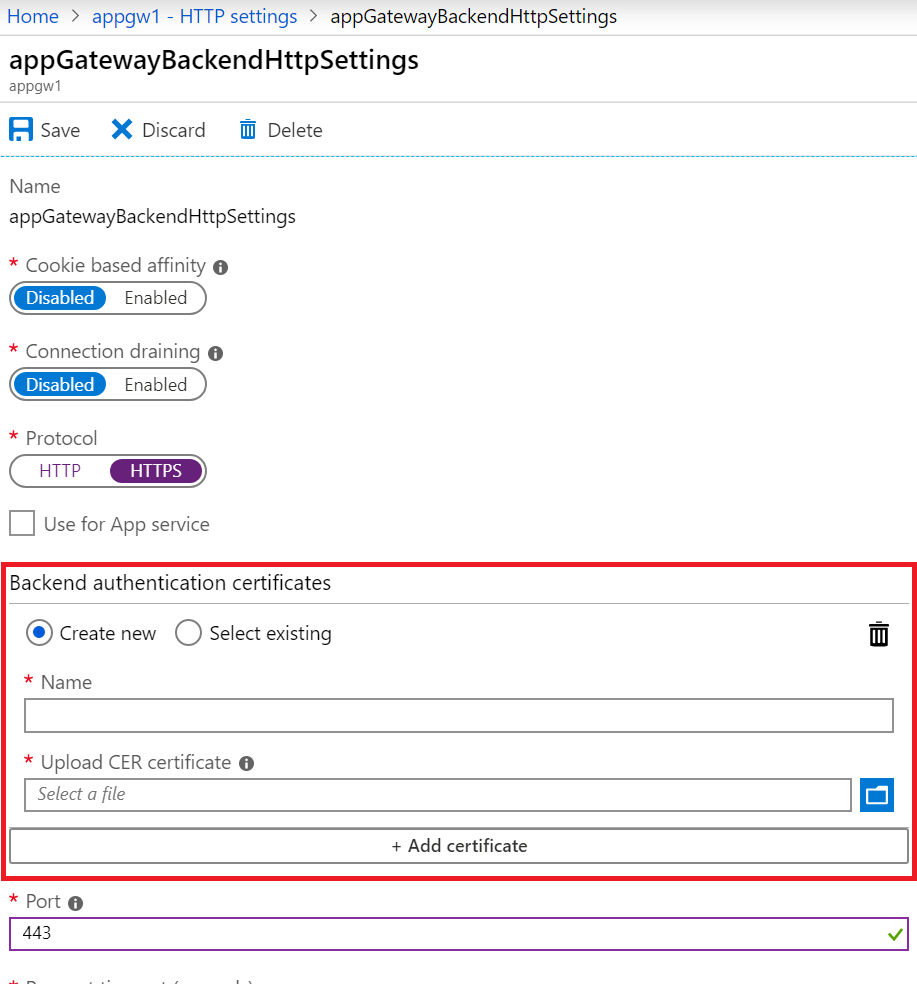

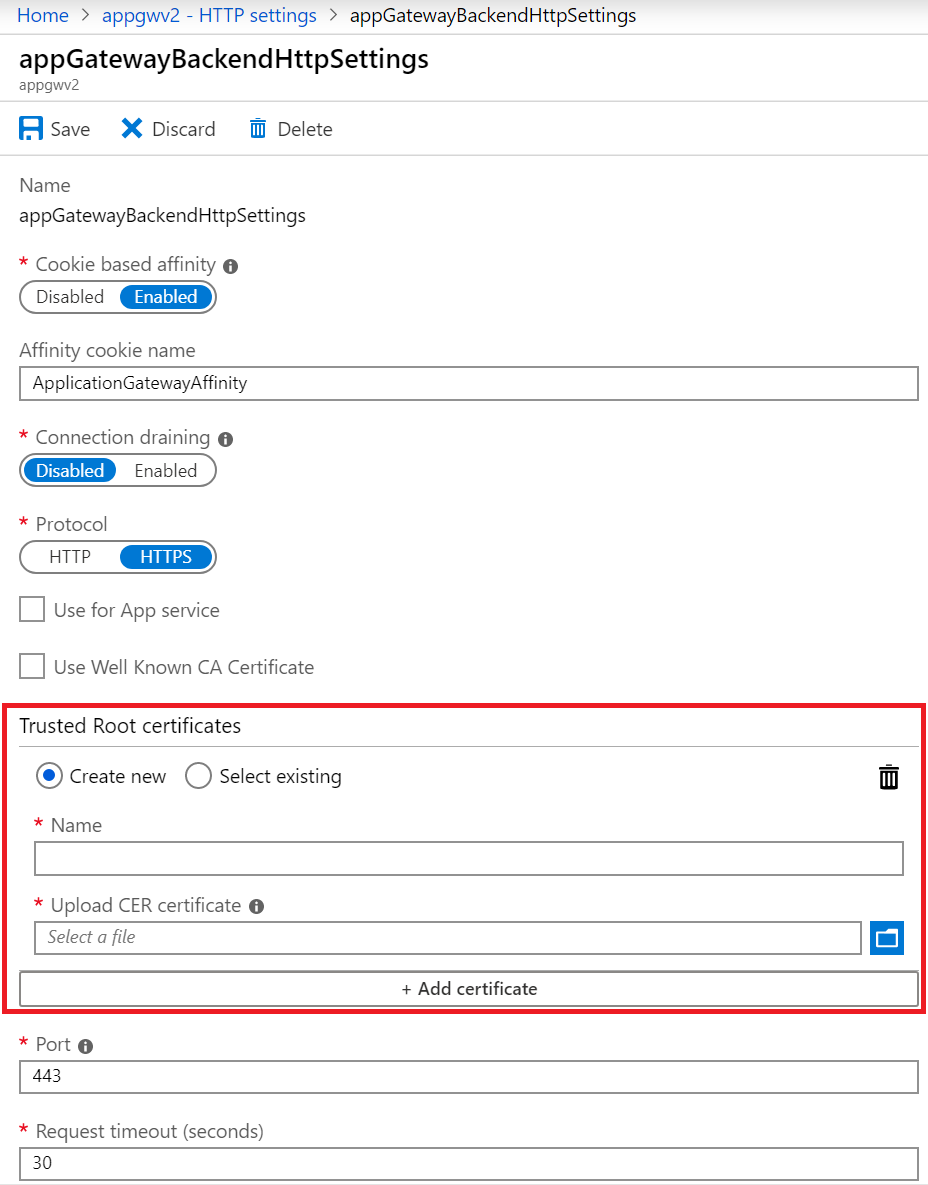

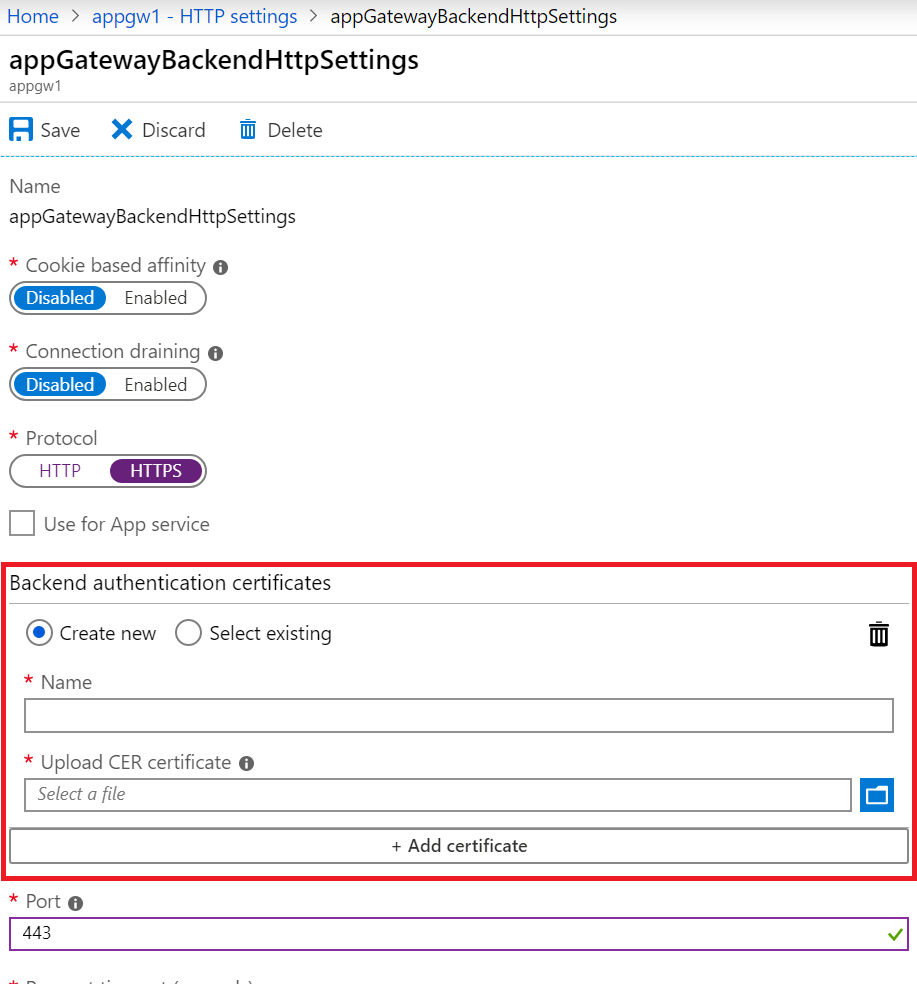

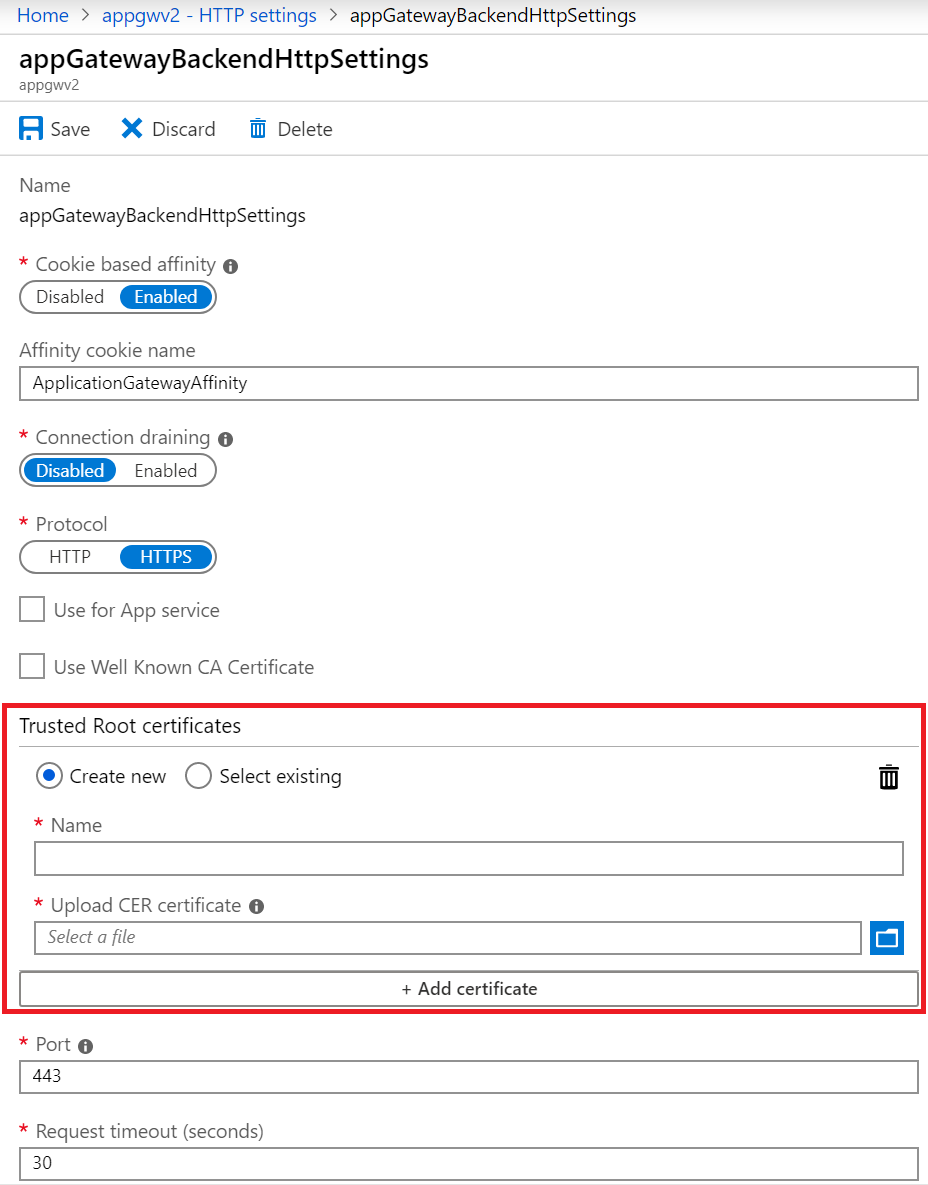

W obszarze Protokół wybierz pozycję HTTPS. Zostanie wyświetlone okienko certyfikatów uwierzytelniania zaplecza lub zaufanych certyfikatów głównych.

Wybierz pozycjęUtwórz nowy.

W polu Nazwa wprowadź odpowiednią nazwę.

Wybierz plik certyfikatu w polu Przekaż certyfikat CER.

W przypadku bram aplikacji w warstwie Standardowa i WAF (wersja 1) należy przekazać klucz publiczny certyfikatu serwera zaplecza w formacie cer.

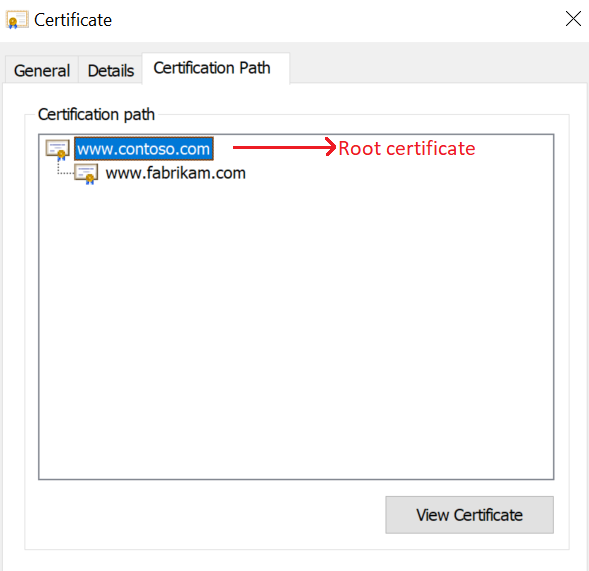

W przypadku bram aplikacji Standard_v2 i WAF_v2 należy przekazać certyfikat główny certyfikatu serwera zaplecza w formacie cer. Jeśli certyfikat zaplecza jest wystawiany przez dobrze znany urząd certyfikacji, możesz zaznaczyć pole wyboru Użyj dobrze znanego certyfikatu urzędu certyfikacji, a następnie nie trzeba przekazywać certyfikatu.

Wybierz pozycję Zapisz.

Włączanie kompleksowego protokołu TLS dla istniejącej bramy aplikacji

Aby skonfigurować istniejącą bramę aplikacji przy użyciu kompleksowego szyfrowania TLS, należy najpierw włączyć zakończenie protokołu TLS w odbiorniku. Ta akcja umożliwia szyfrowanie TLS na potrzeby komunikacji między klientem a bramą aplikacji. Następnie umieść te certyfikaty dla serwerów zaplecza w ustawieniach HTTP na liście adresatów Sejf. Ta konfiguracja umożliwia szyfrowanie TLS na potrzeby komunikacji między bramą aplikacji a serwerami zaplecza. Zapewnia to kompleksowe szyfrowanie TLS.

Należy użyć odbiornika z protokołem HTTPS i certyfikatem umożliwiającym zakończenie szyfrowania TLS. Możesz użyć istniejącego odbiornika spełniającego te warunki lub utworzyć nowy odbiornik. Jeśli wybierzesz poprzednią opcję, możesz zignorować następującą sekcję "Włącz zakończenie szyfrowania TLS w istniejącej bramie aplikacji" i przejść bezpośrednio do sekcji "Dodawanie uwierzytelniania/zaufanych certyfikatów głównych dla serwerów zaplecza".

Jeśli wybierzesz tę drugą opcję, zastosuj kroki opisane w poniższej procedurze.

Włączanie kończenia żądań PROTOKOŁU TLS w istniejącej bramie aplikacji

Wybierz pozycję Wszystkie zasoby, a następnie wybierz pozycję myAppGateway.

Wybierz pozycję Odbiorniki z menu po lewej stronie.

Wybierz odbiornik podstawowy lub wielolokasowy w zależności od wymagań.

W obszarze Protokół wybierz pozycję HTTPS. Zostanie wyświetlone okienko Certyfikat .

Przekaż certyfikat PFX, który ma być używany do kończenia żądań protokołu TLS między klientem a bramą aplikacji.

Uwaga

Do celów testowych można użyć certyfikatu z podpisem własnym. Nie jest to jednak zalecane w przypadku obciążeń produkcyjnych, ponieważ są one trudniejsze do zarządzania i nie są całkowicie bezpieczne. Aby uzyskać więcej informacji, zobacz tworzenie certyfikatu z podpisem własnym.

Dodaj inne wymagane ustawienia dla odbiornika, w zależności od wymagań.

Wybierz opcję OK, aby zapisać.

Dodawanie uwierzytelniania/zaufanych certyfikatów głównych serwerów zaplecza

Wybierz pozycję Wszystkie zasoby, a następnie wybierz pozycję myAppGateway.

Wybierz pozycję Ustawienia PROTOKOŁU HTTP z menu po lewej stronie. Możesz umieścić certyfikaty w istniejącym ustawieniu HTTP zaplecza na liście adresatów Sejf lub utworzyć nowe ustawienie HTTP. (W następnym kroku certyfikat domyślnego ustawienia HTTP appGatewayBackendHttp Ustawienia jest dodawany do listy adresatów Sejf).

Wybierz kolejno pozycje appGatewayBackendHttp Ustawienia.

W obszarze Protokół wybierz pozycję HTTPS. Zostanie wyświetlone okienko certyfikatów uwierzytelniania zaplecza lub zaufanych certyfikatów głównych.

Wybierz pozycjęUtwórz nowy.

W polu Nazwa wprowadź odpowiednią nazwę.

Wybierz plik certyfikatu w polu Przekaż certyfikat CER.

W przypadku bram aplikacji w warstwie Standardowa i WAF (wersja 1) należy przekazać klucz publiczny certyfikatu serwera zaplecza w formacie cer.

W przypadku bram aplikacji Standard_v2 i WAF_v2 należy przekazać certyfikat główny certyfikatu serwera zaplecza w formacie cer. Jeśli certyfikat zaplecza jest wystawiony przez dobrze znany urząd certyfikacji, możesz zaznaczyć pole wyboru Użyj dobrze znanego certyfikatu urzędu certyfikacji, a następnie nie trzeba przekazywać certyfikatu.

Wybierz pozycję Zapisz.