Poufne kontenery na platformie Azure

Kontenery poufne udostępniają zestaw funkcji i możliwości w celu dalszego zabezpieczania standardowych obciążeń kontenerów w celu osiągnięcia wyższych celów dotyczących bezpieczeństwa danych, prywatności danych i integralności kodu środowiska uruchomieniowego. Poufne kontenery działają w sprzęcie wspieranym przez zaufane środowisko wykonawcze (TEE), które zapewnia wewnętrzne możliwości, takie jak integralność danych, poufność danych i integralność kodu. Platforma Azure oferuje portfolio możliwości za pośrednictwem różnych opcji usługi kontenera poufnego, jak opisano poniżej.

Świadczenia

Poufne kontenery na platformie Azure działają w środowiskach TEE lub TEE opartych na enklawie. Oba modele wdrażania pomagają osiągnąć wysoką izolację i szyfrowanie pamięci za pomocą kontroli sprzętowej. Poufne przetwarzanie może pomóc w zabezpieczeniu zabezpieczeń wdrożenia zerowego zaufania w chmurze platformy Azure, chroniąc miejsce na pamięć za pomocą szyfrowania.

Poniżej przedstawiono cechy poufnych kontenerów:

- Umożliwia uruchamianie istniejących standardowych obrazów kontenerów bez zmian kodu (lift-and-shift) w środowisku TEE

- Możliwość rozszerzania/tworzenia nowych aplikacji, które mają świadomość poufnego przetwarzania

- Umożliwia zdalne kwestionowanie środowiska uruchomieniowego w celu weryfikacji kryptograficznego, która wskazuje, co zostało zainicjowane przez bezpieczny procesor

- Zapewnia silne zapewnienie poufności danych, integralności kodu i integralności danych w środowisku chmury przy użyciu sprzętowych ofert poufnych obliczeń

- Pomaga odizolować kontenery od innych grup kontenerów/zasobników, a także jądra systemu operacyjnego węzła maszyny wirtualnej

Kontenery poufne izolowane maszyny wirtualnej w usłudze Azure Container Instances (ACI)

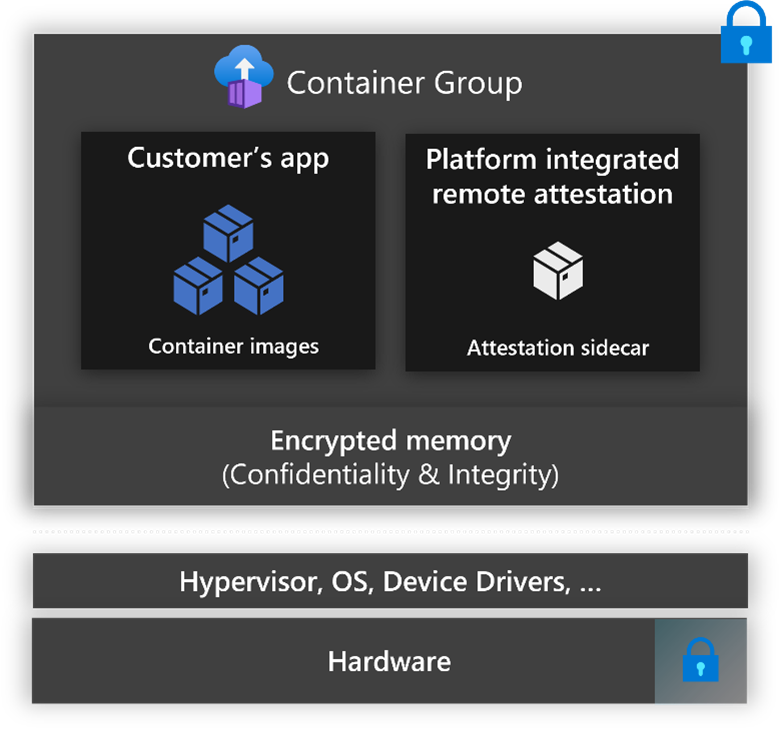

Poufne kontenery w usłudze ACI umożliwiają szybkie i łatwe wdrażanie kontenerów natywnie na platformie Azure oraz możliwość ochrony danych i kodu w użyciu dzięki procesorom AMD EPYC™ z funkcjami przetwarzania poufnego. Dzieje się tak dlatego, że kontenery działają w opartym na sprzęcie i zaświadczanym zaufanym środowisku wykonywania (TEE) bez konieczności wdrażania wyspecjalizowanego modelu programowania i bez nakładu pracy związanego z zarządzaniem infrastrukturą. Po uruchomieniu uzyskasz następujące informacje:

- Pełne zaświadczenie gościa, które odzwierciedla kryptograficzne pomiary wszystkich składników sprzętu i oprogramowania uruchomionych w ramach zaufanej bazy obliczeniowej (TCB).

- Narzędzia do generowania zasad, które będą wymuszane w zaufanym środowisku wykonywania.

- Kontenery przyczepki typu open source na potrzeby bezpiecznego wydania klucza i zaszyfrowanych systemów plików.

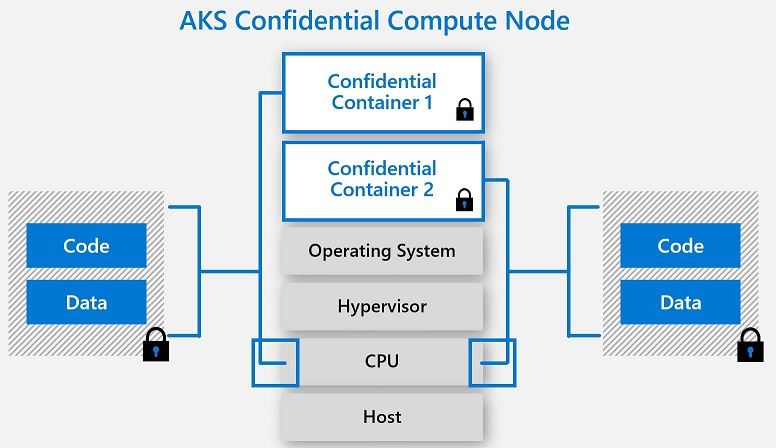

Poufne kontenery w enklawie Intel SGX za pośrednictwem systemu operacyjnego lub oprogramowania partnerskiego

Usługa Azure Kubernetes Service (AKS) obsługuje dodawanie poufnych węzłów maszyn wirtualnych obliczeniowych Intel SGX jako pul agentów w klastrze. Te węzły umożliwiają uruchamianie poufnych obciążeń w środowisku TEE opartym na sprzęcie. TeEs umożliwiają bezpośrednie przydzielanie prywatnych regionów pamięci przez kod z kontenerów na poziomie użytkownika w celu bezpośredniego wykonywania kodu za pomocą procesora CPU. Te regiony pamięci prywatnej wykonywane bezpośrednio przy użyciu procesora CPU są nazywane enklawami. Enklawy pomagają chronić poufność danych, integralność danych i integralność kodu przed innymi procesami uruchomionymi w tych samych węzłach, a także operatorem platformy Azure. Model wykonywania Intel SGX usuwa również warstwy pośrednie systemu operacyjnego gościa, systemu operacyjnego hosta i funkcji Hypervisor, co zmniejsza obszar powierzchni podatnej na ataki. Sprzęt oparty na modelu izolowanego wykonywania kontenera w węźle umożliwia aplikacjom bezpośrednie wykonywanie przy użyciu procesora CPU, przy jednoczesnym zachowaniu specjalnego bloku pamięci zaszyfrowanej dla kontenera. Poufne węzły obliczeniowe z poufnymi kontenerami są doskonałym dodatkiem do strategii kontenera o zerowym zaufaniu, planowaniu zabezpieczeń i planowaniu zabezpieczeń. Dowiedz się więcej na temat tej możliwości tutaj

Pytania?

Jeśli masz pytania dotyczące ofert kontenerów, skontaktuj się z usługą acconaks@microsoft.com.