Włączanie skanowania luk w zabezpieczeniach za pomocą rozwiązania Bring Your Own License (BYOL)

Plan usługi Defender for Servers w Microsoft Defender dla Chmury ma wbudowane narzędzie do oceny luk w zabezpieczeniach. Narzędzie do oceny luk w zabezpieczeniach nie wymaga żadnych licencji zewnętrznych i obsługuje maszyny z obsługą usługi Azure Arc.

Jeśli nie chcesz używać zintegrowanego narzędzia do oceny luk w zabezpieczeniach, możesz użyć własnego, licencjonowanego prywatnie rozwiązania do oceny luk w zabezpieczeniach z firmy Qualys lub Rapid7. W tym artykule opisano kroki wymagane do wdrożenia jednego z tych rozwiązań partnerskich na wielu maszynach wirtualnych należących do tej samej subskrypcji (ale nie na maszynach z obsługą usługi Azure Arc).

Dostępność

| Aspekt | Szczegóły |

|---|---|

| Stan wydania: | Ogólna dostępność |

| Typy maszyn: | |

| Cennik: | Bezpłatna |

| Wymagane role i uprawnienia: | Właściciel zasobu może wdrożyć skaner Czytelnik zabezpieczeń może wyświetlać wyniki |

| Chmury: |

Wdrażanie rozwiązania BYOL w witrynie Azure Portal

Opcje BYOL odnoszą się do obsługiwanych rozwiązań do oceny luk w zabezpieczeniach innych firm. Obecnie obsługiwane są zarówno firmy Qualys, jak i Rapid7.

Obsługiwane rozwiązania zgłaszają dane luk w zabezpieczeniach na platformie zarządzania partnera. Z kolei ta platforma zapewnia dane monitorowania luk w zabezpieczeniach i kondycji z powrotem do Defender dla Chmury. Maszyny wirtualne podatne na zagrożenia można zidentyfikować na pulpicie nawigacyjnym ochrony obciążenia i przełączyć się do konsoli zarządzania partnera bezpośrednio z Defender dla Chmury w celu uzyskania raportów i innych informacji.

W witrynie Azure Portal otwórz Defender dla Chmury.

W menu Defender dla Chmury otwórz stronę Rekomendacje.

Wybierz rekomendację Maszyny powinny mieć rozwiązanie do oceny luk w zabezpieczeniach.

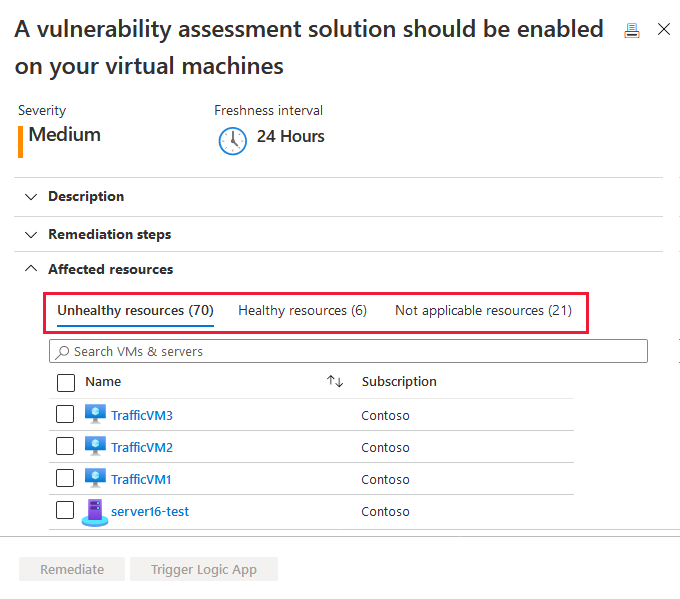

Maszyny wirtualne są wyświetlane w co najmniej jednej z następujących grup:

- Zasoby w dobrej kondycji — Defender dla Chmury wykrył rozwiązanie do oceny luk w zabezpieczeniach uruchomione na tych maszynach wirtualnych.

- Zasoby w złej kondycji — rozszerzenie skanera luk w zabezpieczeniach można wdrożyć na tych maszynach wirtualnych.

- Nie dotyczy zasobów — te maszyny wirtualne nie mogą mieć wdrożonego rozszerzenia skanera luk w zabezpieczeniach.

Z listy maszyn w złej kondycji wybierz te, które mają otrzymać rozwiązanie do oceny luk w zabezpieczeniach, a następnie wybierz pozycję Koryguj.

Ważne

W zależności od konfiguracji może być widoczny tylko podzbiór tej listy.

- Jeśli nie skonfigurowano skanera luk w zabezpieczeniach innej firmy, nie będzie można go wdrożyć.

- Jeśli wybrane maszyny wirtualne nie są chronione przez usługę Microsoft Defender dla serwerów, opcja zintegrowanego skanera luk w zabezpieczeniach Defender dla Chmury będzie niedostępna.

Jeśli konfigurujesz nową konfigurację BYOL, wybierz pozycję Skonfiguruj nowy skaner luk w zabezpieczeniach innych firm, wybierz odpowiednie rozszerzenie, wybierz pozycję Kontynuuj i wprowadź szczegóły od dostawcy w następujący sposób:

- W obszarze Grupa zasobów wybierz pozycję Użyj istniejącej. Jeśli później usuniesz tę grupę zasobów, rozwiązanie BYOL nie będzie dostępne.

- W obszarze Lokalizacja wybierz miejsce, w którym rozwiązanie jest geograficznie usytuowane.

- W polu Kod licencji wprowadź licencję dostarczoną przez firmę Qualys.

- W przypadku rozwiązania Rapid7 przekaż plik konfiguracji Rapid7.

- W polu Klucz publiczny wprowadź informacje o kluczu publicznym dostarczone przez partnera.

- Aby automatycznie zainstalować tego agenta oceny luk w zabezpieczeniach na wszystkich odnalezionych maszynach wirtualnych w subskrypcji tego rozwiązania, wybierz pozycję Automatycznie wdróż.

- Wybierz przycisk OK.

Jeśli masz już skonfigurowane rozwiązanie BYOL, wybierz pozycję Wdróż skonfigurowany skaner luk w zabezpieczeniach innych firm, wybierz odpowiednie rozszerzenie i wybierz pozycję Kontynuuj.

Po zainstalowaniu rozwiązania do oceny luk w zabezpieczeniach na maszynach docelowych Defender dla Chmury uruchamia skanowanie w celu wykrywania i identyfikowania luk w zabezpieczeniach w systemie i aplikacji. Pierwsze skanowanie może potrwać kilka godzin. Następnie jest uruchamiany co godzinę.

Wdrażanie rozwiązania BYOL przy użyciu programu PowerShell i interfejsu API REST

Aby programowo wdrożyć własne, licencjonowane prywatnie rozwiązanie do oceny luk w zabezpieczeniach z firmy Qualys lub Rapid7, użyj dostarczonego rozwiązania do luk w zabezpieczeniach programu PowerShell > skryptu. Ten skrypt używa interfejsu API REST do utworzenia nowego rozwiązania zabezpieczeń w Defender dla Chmury. Potrzebujesz licencji i klucza dostarczonego przez dostawcę usług (Qualys lub Rapid7).

Ważne

Na licencję można utworzyć tylko jedno rozwiązanie. Próba utworzenia innego rozwiązania przy użyciu tej samej nazwy/licencji/klucza zakończy się niepowodzeniem.

Wymagania wstępne

Wymagane moduły programu PowerShell:

- Install-module Az

- Install-module Az.security

Uruchamianie skryptu

Aby uruchomić skrypt, potrzebne są odpowiednie informacje dotyczące następujących parametrów:

| Parametr | Wymagane | Uwagi |

|---|---|---|

| Subscriptionid | ✔ | Identyfikator subskrypcji platformy Azure zawierający zasoby, które chcesz przeanalizować. |

| ResourceGroupName | ✔ | Nazwa grupy zasobów. Użyj dowolnej istniejącej grupy zasobów, w tym domyślnej ("DefaultResourceGroup-xxx"). Ponieważ rozwiązanie nie jest zasobem platformy Azure, nie znajduje się na liście w grupie zasobów, ale nadal jest do niego dołączone. Jeśli później usuniesz grupę zasobów, rozwiązanie BYOL będzie niedostępne. |

| vaSolutionName | ✔ | Nazwa nowego rozwiązania. |

| vaType | ✔ | Qualys lub Rapid7. |

| licenseCode | ✔ | Dostawca podał ciąg licencji. |

| Publickey | ✔ | Dostawca dostarczył klucz publiczny. |

| Autoupdate | - | Włącz (prawda) lub wyłącz automatyczne wdrażanie (fałsz) dla tego rozwiązania do oceny luk w zdarczeniu. Po włączeniu każda nowa maszyna wirtualna w subskrypcji automatycznie próbuje połączyć się z rozwiązaniem. (Wartość domyślna: Fałsz) |

Składnia:

.\New-ASCVASolution.ps1 -subscriptionId <Subscription Id> -resourceGroupName <RG Name>

-vaSolutionName <New solution name> -vaType <Qualys / Rapid7> -autoUpdate <true/false>

-licenseCode <License code from vendor> -publicKey <Public Key received from vendor>

Przykład (ten przykład nie zawiera prawidłowych szczegółów licencji):

.\New-ASCVASolution.ps1 -subscriptionId 'f4cx1b69-dtgb-4ch6-6y6f-ea2e95373d3b' -resourceGroupName 'DefaultResourceGroup-WEU' -vaSolutionName 'QualysVa001' -vaType 'Qualys' -autoUpdate 'false' `

-licenseCode 'eyJjaWQiOiJkZDg5OTYzXe4iMTMzLWM4NTAtODM5FD2mZWM1N2Q3ZGU5MjgiLCJgbTYuOiIyMmM5NDg3MS1lNTVkLTQ1OGItYjhlMC03OTRhMmM3YWM1ZGQiLCJwd3NVcmwiOiJodHRwczovL3FhZ3B1YmxpYy1wMDEuaW50LnF1YWx5cy5jb20vQ2xvdSKJY6VudC8iLCJwd3NQb3J0IjoiNDQzIn0=' `

-publicKey 'MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQCOiOLXjOywMfLZIBGPZLwSocf1Q64GASLK9OHFEmanBl1nkJhZDrZ4YD5lM98fThYbAx1Rde2iYV1ze/wDlX4cIvFAyXuN7HbdkeIlBl6vWXEBZpUU17bOdJOUGolzEzNBhtxi/elEZLghq9Chmah82me/okGMIhJJsCiTtglVQIDAQAB'

Dowiedz się więcej na temat uzyskiwania wirtualnego urządzenia skanera Qualys w witrynie Azure Marketplace.

Następne kroki

- Korygowanie wyników rozwiązania do oceny luk w zabezpieczeniach

- Zapoznaj się z tymi typowymi pytaniami dotyczącymi oceny luk w zabezpieczeniach.