Pobieranie dzienników sformatowanych w formacie CEF z urządzenia lub urządzenia do usługi Microsoft Sentinel

Uwaga

Aby uzyskać informacje na temat dostępności funkcji w chmurach instytucji rządowych USA, zobacz tabele usługi Microsoft Sentinel w temacie Dostępność funkcji w chmurze dla klientów instytucji rządowych USA.

Wiele urządzeń i urządzeń sieciowych i zabezpieczeń wysyła dzienniki systemowe za pośrednictwem protokołu Syslog w wyspecjalizowanym formacie znanym jako Common Event Format (CEF). Ten format zawiera więcej informacji niż standardowy format dziennika systemowego i przedstawia informacje w przeanalizowanym układzie klucz-wartość. Agent usługi Log Analytics akceptuje dzienniki CEF i formatuje je szczególnie do użytku z usługą Microsoft Sentinel przed przekazaniem ich do obszaru roboczego usługi Microsoft Sentinel.

Dowiedz się, jak zbierać dziennik syslog za pomocą usługi AMA, w tym jak skonfigurować dziennik syslog i utworzyć kontroler domeny.

Ważne

Nadchodzące zmiany:

- 28 lutego 2023 r. wprowadziliśmy zmiany w schemacie tabeli CommonSecurityLog.

- Po tej zmianie może być konieczne przejrzenie i zaktualizowanie zapytań niestandardowych. Aby uzyskać więcej informacji, zobacz sekcję zalecanych akcji w tym wpisie w blogu. Nieaktualna zawartość (wykrycia, zapytania wyszukiwania zagrożeń, skoroszyty, analizatory itp.) została zaktualizowana przez usługę Microsoft Sentinel.

- Dane przesyłane strumieniowo i pozyskiwane przed zmianą będą nadal dostępne w poprzednich kolumnach i formatach. W związku z tym stare kolumny pozostaną w schemacie.

- 31 sierpnia 2024 r. agent usługi Log Analytics zostanie wycofany. Jeśli używasz agenta usługi Log Analytics we wdrożeniu usługi Microsoft Sentinel, zalecamy rozpoczęcie planowania migracji do usługi AMA. Przejrzyj opcje dzienników przesyłania strumieniowego w formacie CEF i Syslog do usługi Microsoft Sentinel.

W tym artykule opisano proces łączenia źródeł danych przy użyciu dzienników sformatowanych w formacie CEF. Aby uzyskać informacje o łącznikach danych korzystających z tej metody, zobacz Dokumentacja łączników danych usługi Microsoft Sentinel.

Istnieją dwa główne kroki tworzenia tego połączenia, które zostaną szczegółowo wyjaśnione poniżej:

Projektowanie maszyny wirtualnej lub maszyny wirtualnej z systemem Linux jako dedykowanego modułu przesyłania dalej dzienników, instalowania na nim agenta usługi Log Analytics i konfigurowania agenta w celu przekazywania dzienników do obszaru roboczego usługi Microsoft Sentinel. Instalacja i konfiguracja agenta są obsługiwane przez skrypt wdrażania.

Konfigurowanie urządzenia w celu wysyłania dzienników w formacie CEF do serwera dziennika systemu.

Uwaga

Dane są przechowywane w lokalizacji geograficznej obszaru roboczego, w którym jest uruchomiona usługa Microsoft Sentinel.

Obsługiwane architektury

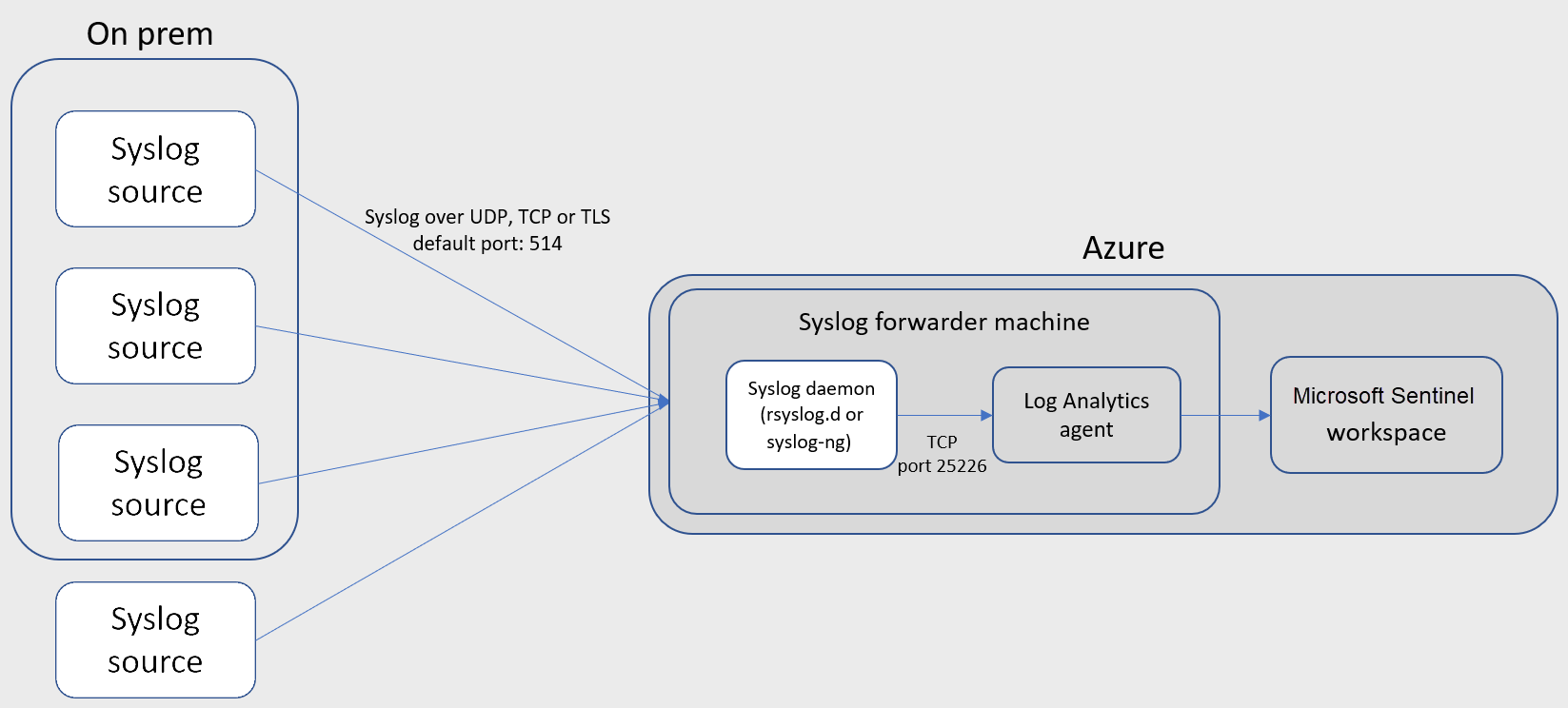

Na poniższym diagramie opisano konfigurację w przypadku maszyny wirtualnej z systemem Linux na platformie Azure:

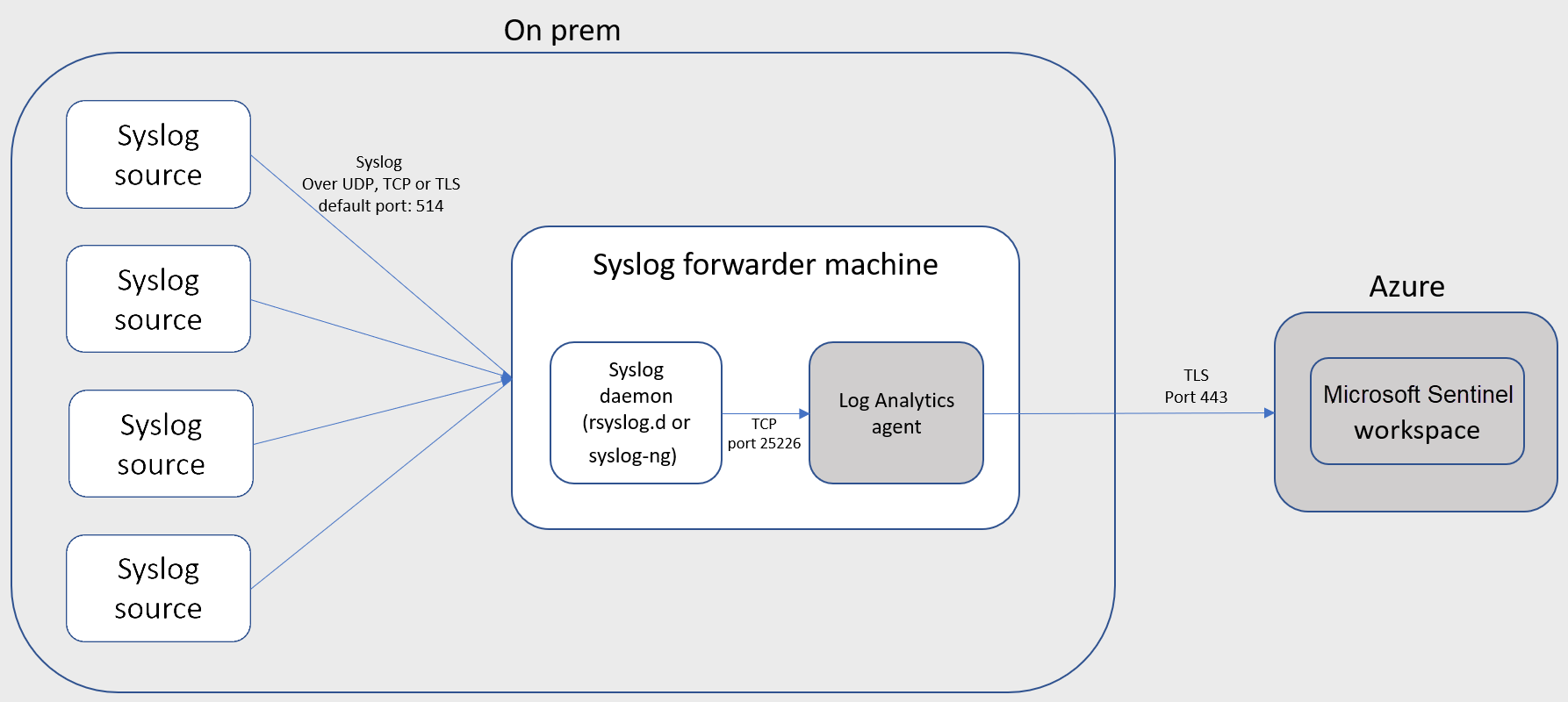

Alternatywnie użyjesz następującej konfiguracji, jeśli używasz maszyny wirtualnej w innej chmurze lub maszyny lokalnej:

Wymagania wstępne

Obszar roboczy usługi Microsoft Sentinel jest wymagany w celu pozyskiwania danych CEF do usługi Log Analytics.

Musisz mieć uprawnienia do odczytu i zapisu w tym obszarze roboczym.

Musisz mieć uprawnienia do odczytu do kluczy udostępnionych dla obszaru roboczego. Dowiedz się więcej o kluczach obszaru roboczego.

Wyznaczanie usługi przesyłania dalej dzienników i instalowanie agenta usługi Log Analytics

W tej sekcji opisano sposób wyznaczania i konfigurowania maszyny z systemem Linux, która będzie przekazywać dzienniki z urządzenia do obszaru roboczego usługi Microsoft Sentinel.

Maszyna z systemem Linux może być maszyną fizyczną lub wirtualną w środowisku lokalnym, maszyną wirtualną platformy Azure lub maszyną wirtualną w innej chmurze.

Użyj linku podanego na stronie łącznika danych Common Event Format (CEF), aby uruchomić skrypt na wyznaczonej maszynie i wykonać następujące zadania:

Instaluje agenta usługi Log Analytics dla systemu Linux (znanego również jako agent pakietu OMS) i konfiguruje go w następujących celach:

- nasłuchiwanie komunikatów CEF z wbudowanego demona dziennika syslog systemu Linux na porcie TCP 25226

- bezpieczne wysyłanie komunikatów za pośrednictwem protokołu TLS do obszaru roboczego usługi Microsoft Sentinel, w którym są analizowane i wzbogacone

Konfiguruje wbudowanego demona dziennika syslog systemu Linux (rsyslog.d/syslog-ng) w następujących celach:

- nasłuchiwanie komunikatów dziennika systemowego z rozwiązań zabezpieczeń na porcie TCP 514

- przekazywanie tylko komunikatów zidentyfikowanych jako CEF do agenta usługi Log Analytics na hoście lokalnym przy użyciu portu TCP 25226

Aby uzyskać więcej informacji, zobacz Deploy a log forwarder to ingest Syslog and CEF logs to Microsoft Sentinel (Wdrażanie usługi przesyłania dalej dzienników w celu pozyskiwania dzienników syslogu i dzienników CEF w usłudze Microsoft Sentinel).

Zagadnienia dotyczące bezpieczeństwa

Upewnij się, że skonfigurować zabezpieczenia maszyny zgodnie z zasadami zabezpieczeń organizacji. Możesz na przykład skonfigurować sieć tak, aby były zgodne z zasadami zabezpieczeń sieci firmowej, a także zmienić porty i protokoły w demonie w celu dostosowania się do Twoich wymagań.

Aby uzyskać więcej informacji, zobacz Zabezpieczanie maszyny wirtualnej na platformie Azure i Najlepsze rozwiązania dotyczące zabezpieczeń sieci.

Jeśli urządzenia wysyłają dzienniki syslog i CEF za pośrednictwem protokołu TLS, na przykład gdy usługa przesyłania dalej dzienników znajduje się w chmurze, należy skonfigurować demona dziennika systemowego (rsyslog lub syslog-ng) do komunikacji w protokole TLS.

Aby uzyskać więcej informacji, zobacz:

- Szyfrowanie ruchu dziennika systemowego przy użyciu protokołu TLS — rsyslog

- Szyfrowanie komunikatów dziennika przy użyciu protokołu TLS — syslog-ng

Konfigurowanie urządzenia

Znajdź i postępuj zgodnie z instrukcjami konfiguracji dostawcy urządzenia dotyczącymi wysyłania dzienników w formacie CEF do serwera SIEM lub serwera dzienników.

Jeśli produkt pojawi się w galerii łączników danych, możesz zapoznać się z dokumentacją łączników danych usługi Microsoft Sentinel , aby uzyskać pomoc, gdzie instrukcje konfiguracji powinny zawierać ustawienia na poniższej liście.

- Protokół = TCP

- Port = 514

- Format = CEF

- Adres IP — upewnij się, że komunikaty CEF są wysyłane do adresu IP maszyny wirtualnej dedykowanej do tego celu.

To rozwiązanie obsługuje protokół Syslog RFC 3164 lub RFC 5424.

Porada

Zdefiniuj inny protokół lub numer portu na urządzeniu zgodnie z potrzebami, o ile również wprowadzisz te same zmiany w demonie dziennika w usłudze przesyłania dalej dzienników.

Znajdowanie danych

Wyświetlenie danych w usłudze Log Analytics może potrwać do 20 minut.

Aby wyszukać zdarzenia CEF w usłudze Log Analytics, wykonaj zapytanie względem CommonSecurityLog tabeli w oknie zapytania.

Niektóre produkty wymienione w galerii łączników danych wymagają użycia dodatkowych analizatorów w celu uzyskania najlepszych wyników. Te analizatory są implementowane za pomocą funkcji Kusto. Aby uzyskać więcej informacji, zobacz sekcję dotyczącą produktu na stronie referencyjnej łączników danych usługi Microsoft Sentinel .

Aby znaleźć zdarzenia CEF dla tych produktów, wprowadź nazwę funkcji Kusto jako temat zapytania zamiast "CommonSecurityLog".

Przydatne przykładowe zapytania, skoroszyty i szablony reguł analizy wykonane specjalnie dla produktu można znaleźć na karcie Następne kroki na stronie łącznika danych produktu w portalu usługi Microsoft Sentinel.

Jeśli nie widzisz żadnych danych, zobacz stronę rozwiązywania problemów z formatem CEF, aby uzyskać wskazówki.

Zmienianie źródła pola TimeGenerated

Domyślnie agent usługi Log Analytics wypełnia pole TimeGenerated w schemacie wraz z czasem odebrania zdarzenia przez agenta z demona dziennika systemowego. W rezultacie czas wygenerowania zdarzenia w systemie źródłowym nie jest rejestrowany w usłudze Microsoft Sentinel.

Można jednak uruchomić następujące polecenie, które spowoduje pobranie i uruchomienie skryptu TimeGenerated.py . Ten skrypt konfiguruje agenta usługi Log Analytics w celu wypełnienia pola TimeGenerated oryginalnym czasem zdarzenia w systemie źródłowym zamiast czasu odebrania przez agenta.

wget -O TimeGenerated.py https://raw.githubusercontent.com/Azure/Azure-Sentinel/master/DataConnectors/CEF/TimeGenerated.py && python TimeGenerated.py {ws_id}

Następne kroki

W tym dokumencie przedstawiono sposób zbierania dzienników CEF przez usługę Microsoft Sentinel z urządzeń i urządzeń. Aby dowiedzieć się więcej na temat łączenia produktu z usługą Microsoft Sentinel, zobacz następujące artykuły:

- Wdrażanie usługi przesyłania dalej syslog/CEF

- Dokumentacja łączników danych usługi Microsoft Sentinel

- Rozwiązywanie problemów z łącznością usługi przesyłania dalej dzienników

Aby dowiedzieć się więcej o tym, co zrobić z danymi zebranymi w usłudze Microsoft Sentinel, zobacz następujące artykuły:

- Dowiedz się więcej o mapowaniu pól CEF i CommonSecurityLog.

- Dowiedz się, jak uzyskać wgląd w dane i potencjalne zagrożenia.

- Rozpocznij wykrywanie zagrożeń za pomocą usługi Microsoft Sentinel.