Samouczek: badanie ryzykownych użytkowników

Zespoły ds. operacji zabezpieczeń są kwestionowane w celu monitorowania aktywności użytkowników, podejrzanych lub w inny sposób we wszystkich wymiarach powierzchni ataków związanych z tożsamościami przy użyciu wielu rozwiązań zabezpieczeń, które często nie są połączone. Chociaż wiele firm ma teraz zespoły zajmujące się wyszukiwaniem zagrożeń, aby aktywnie identyfikować zagrożenia w swoich środowiskach, wiedza o tym, co należy szukać w ogromnej ilości danych, może stanowić wyzwanie. Microsoft Defender dla Chmury Apps upraszcza to teraz, usuwając konieczność tworzenia złożonych reguł korelacji i umożliwia wyszukiwanie ataków obejmujących chmurę i sieć lokalną.

Aby ułatwić skoncentrowanie się na tożsamości użytkownika, usługa Microsoft Defender dla Chmury Apps udostępnia analizę behawioralną jednostek użytkownika (UEBA) w chmurze. Można to rozszerzyć na środowisko lokalne przez integrację z usługą Microsoft Defender for Identity. Po zintegrowaniu z usługą Defender for Identity uzyskasz również kontekst dotyczący tożsamości użytkownika z natywnej integracji z usługą Active Directory.

Niezależnie od tego, czy wyzwalacz jest alertem widocznym na pulpicie nawigacyjnym usługi Defender dla Chmury Apps, czy też masz informacje z usługi zabezpieczeń innej firmy, rozpocznij badanie z pulpitu nawigacyjnego usługi Defender dla Chmury Apps, aby dokładnie zapoznać się z ryzykownych użytkowników.

Z tego samouczka dowiesz się, jak używać usługi Defender dla Chmury Apps do badania ryzykownych użytkowników:

Zwiększenie wskaźnika priorytetu badania — oś czasu wycofywania

Do lipca 2024 r. będziemy stopniowo przechodzić na emeryturę wsparcia "Zwiększenie wskaźnika priorytetów badania" z aplikacji Microsoft Defender dla Chmury.

Po starannej analizie i rozważeniu postanowiliśmy ją wycofać ze względu na wysoką liczbę wyników fałszywie dodatnich związanych z tym alertem, co nie przyczyniało się skutecznie do ogólnego bezpieczeństwa organizacji.

Nasze badania wykazały, że ta funkcja nie dodaje znaczącej wartości i nie była zgodna z naszym strategicznym naciskiem na dostarczanie wysokiej jakości, niezawodnych rozwiązań zabezpieczeń.

Jesteśmy zobowiązani do ciągłego ulepszania naszych usług i zapewnienia, że spełniają Twoje potrzeby i oczekiwania.

Dla tych, którzy chcą nadal korzystać z tego alertu, zalecamy użycie dedykowanego zapytania "Zaawansowane wyszukiwanie zagrożeń":

let time_back = 1d;

let last_seen_threshold = 30;

// the number of days which the resource is considered to be in use by the user lately, and therefore not indicates anomaly resource usage

// anomaly score based on LastSeenForUser column in CloudAppEvents table

let last_seen_scores =

CloudAppEvents

| where Timestamp > ago(time_back)

| where isnotempty(LastSeenForUser)

| mv-expand LastSeenForUser

| extend resource = tostring(bag_keys(LastSeenForUser)[0])

| extend last_seen = LastSeenForUser[resource]

| where last_seen < 0 or last_seen > last_seen_threshold

// score is calculated as the number of resources which were never seen before or breaching the chosen threshold

| summarize last_seen_score = dcount(resource) by ReportId, AccountId;

// anomaly score based on UncommonForUser column in CloudAppEvents table

let uncommonality_scores =

CloudAppEvents

| where Timestamp > ago(time_back)

| where isnotempty(UncommonForUser)

| extend uncommonality_score = array_length(UncommonForUser)

// score is calculated as the number of uncommon resources on the event

| project uncommonality_score, ReportId, AccountId;

last_seen_scores | join kind=innerunique uncommonality_scores on ReportId and AccountId

| project-away ReportId1, AccountId1

| extend anomaly_score = last_seen_score + uncommonality_score

// joined scores

- Ta kwerenda jest sugestią, użyj jej jako szablonu i zmodyfikuj w zależności od potrzeb.

Omówienie wyniku priorytetu badania

Wynik priorytetu badania to ocena, Defender dla Chmury Aplikacje daje każdemu użytkownikowi informacje o tym, jak ryzykowny jest użytkownik w stosunku do innych użytkowników w organizacji.

Użyj oceny priorytetu badania, aby określić, którzy użytkownicy będą najpierw badać. Defender dla Chmury Apps tworzy profile użytkowników dla każdego użytkownika na podstawie analiz, które zajmują trochę czasu, grup równorzędnych i oczekiwanej aktywności użytkowników. Działanie, które jest nietypowe dla punktu odniesienia użytkownika, jest oceniane i oceniane. Po zakończeniu oceniania zastrzeżone obliczenia dynamicznej komunikacji równorzędnej firmy Microsoft i uczenie maszynowe są uruchamiane na działaniach użytkownika w celu obliczenia priorytetu badania dla każdego użytkownika.

Wynik priorytetu badania zapewnia możliwość wykrywania zarówno złośliwych testerów, jak i zewnętrznych osób atakujących przenoszonych później w organizacjach bez konieczności polegania na standardowych wykrywaniach deterministycznych.

Wynik priorytetu badania jest oparty na alertach zabezpieczeń, nietypowych działaniach oraz potencjalnym wpływie na działalność biznesową i zasób powiązanym z każdym użytkownikiem, aby pomóc ocenić, jak pilne jest zbadanie poszczególnych użytkowników.

Jeśli wybierzesz wartość wyniku dla alertu lub działania, możesz wyświetlić dowody, które wyjaśniają, w jaki sposób Defender dla Chmury Aplikacje oceniały działanie.

Każdy użytkownik firmy Microsoft Entra ma dynamiczny wynik priorytetu badania, który jest stale aktualizowany w oparciu o ostatnie zachowanie i wpływ, utworzony na podstawie danych ocenianych przez usługę Defender for Identity i Defender dla Chmury Apps. Teraz możesz natychmiast zrozumieć, kim są realni ryzykowni użytkownicy, filtrując według wyniku priorytetu badania, bezpośrednio sprawdź, jaki jest ich wpływ na działalność biznesową, i zbadaj wszystkie powiązane działania — niezależnie od tego, czy zostały naruszone, eksfiltrowane dane, czy działają jako zagrożenia wewnętrzne.

Defender dla Chmury Apps używa następujących elementów do mierzenia ryzyka:

Ocenianie alertów

Wynik alertu reprezentuje potencjalny wpływ określonego alertu na każdego użytkownika. Ocenianie alertów jest oparte na ważności, wpływie użytkowników, popularności alertów wśród użytkowników i wszystkich jednostkach w organizacji.Ocenianie działań

Wynik działania określa prawdopodobieństwo określonego użytkownika wykonującego określone działanie na podstawie uczenia behawioralnego użytkownika i ich rówieśników. Działania zidentyfikowane jako najbardziej nietypowe otrzymują najwyższe wyniki.

Faza 1: Połączenie do aplikacji, które chcesz chronić

- Połączenie co najmniej jedną aplikację do Microsoft Defender dla Chmury Apps przy użyciu łączników interfejsu API. Zalecamy rozpoczęcie od nawiązania połączenia z platformą Microsoft 365.

- Połączenie dodatkowych aplikacji przy użyciu serwera proxy w celu uzyskania kontroli dostępu warunkowego aplikacji.

Faza 2. Identyfikowanie najważniejszych ryzykownych użytkowników

Aby określić, kto najbardziej ryzykowni użytkownicy znajdują się w aplikacjach Defender dla Chmury:

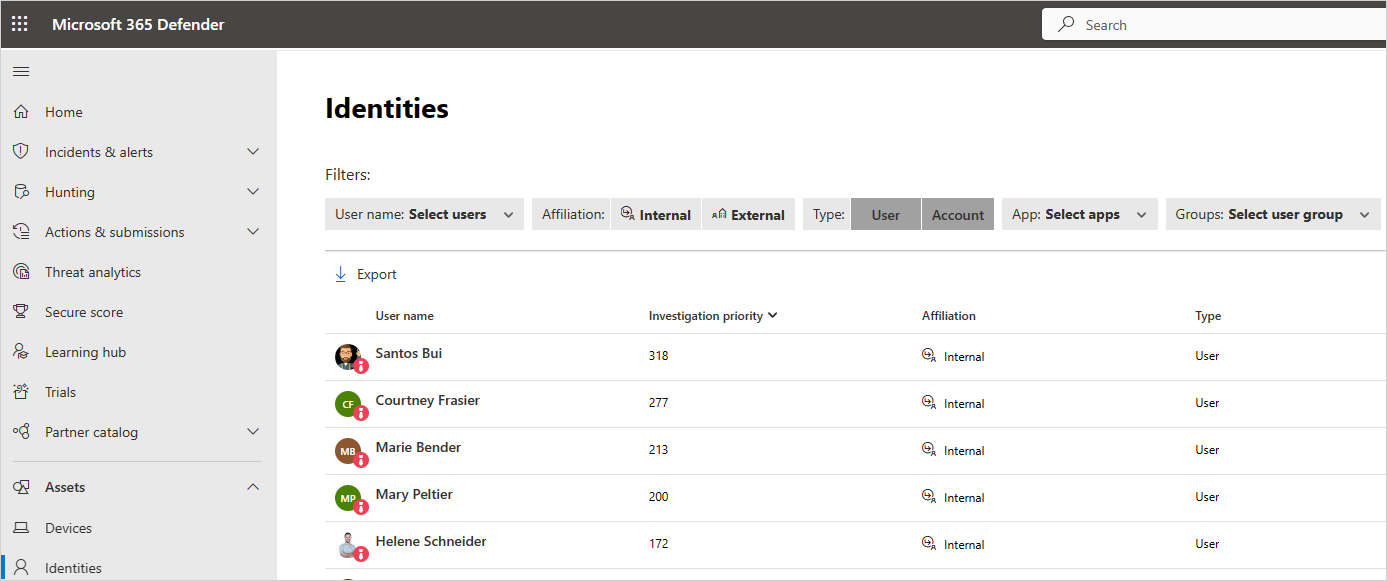

W witrynie Microsoft Defender Portal w obszarze Zasoby wybierz pozycję Tożsamości. Sortuj tabelę według priorytetu badania. Następnie jeden po drugim przejdź do strony użytkownika, aby je zbadać.

Numer priorytetu badania, znaleziony obok nazwy użytkownika, jest sumą wszystkich ryzykownych działań użytkownika w ciągu ostatniego tygodnia.

Wybierz trzy kropki po prawej stronie użytkownika, a następnie wybierz pozycję Wyświetl stronę użytkownika.

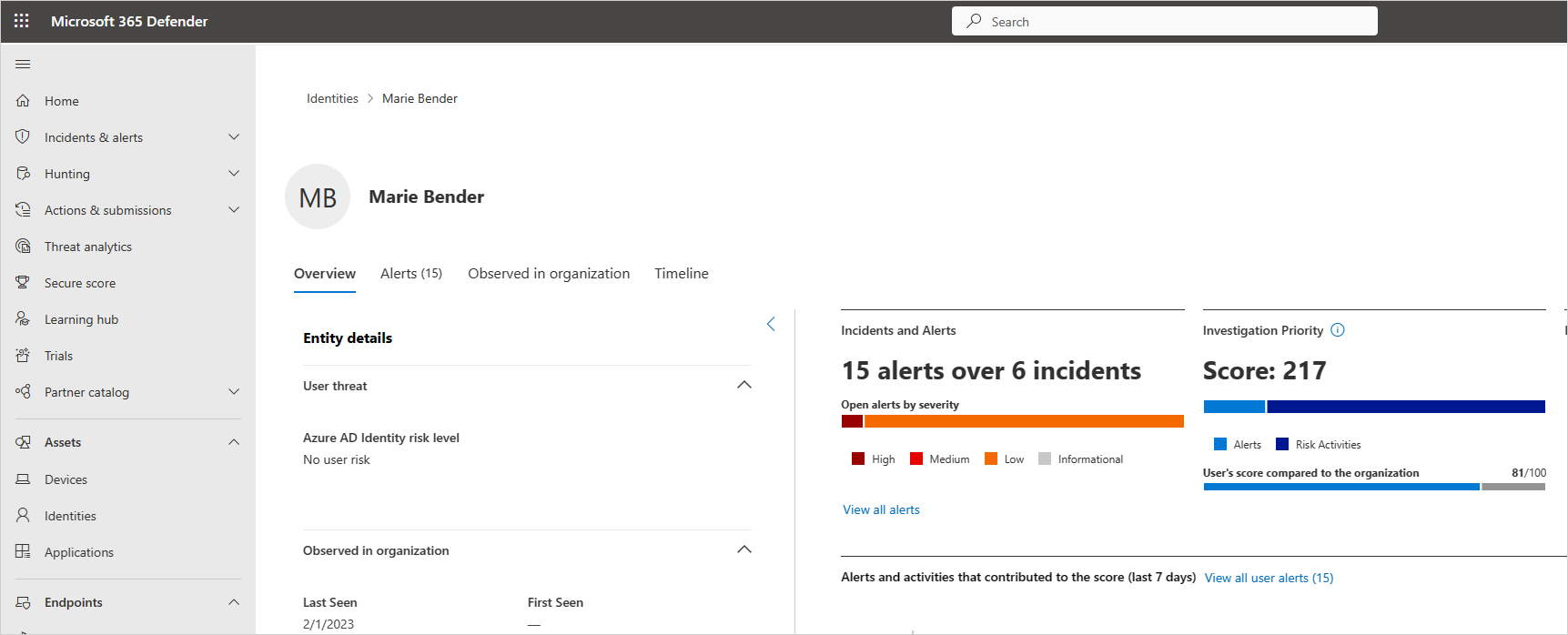

Przejrzyj informacje na stronie Użytkownik, aby uzyskać przegląd użytkownika i sprawdzić, czy istnieją punkty, w których użytkownik wykonał działania, które były nietypowe dla tego użytkownika lub były wykonywane w nietypowym czasie. Wynik użytkownika w porównaniu z organizacją reprezentuje, który percentyl użytkownika znajduje się w oparciu o ich klasyfikację w organizacji — jak wysoko znajdują się na liście użytkowników, które należy zbadać, względem innych użytkowników w organizacji. Liczba będzie czerwona, jeśli użytkownik znajduje się w 90. percentylu ryzykownych użytkowników w całej organizacji.

Strona Użytkownik pomaga odpowiedzieć na pytania:KtoTo jest użytkownikiem?

Przyjrzyj się okienku po lewej stronie, aby uzyskać informacje o tym, kim jest użytkownik i co o nich wiadomo. To okienko zawiera informacje o roli użytkownika w firmie i ich dziale. Czy użytkownik jest inżynierem DevOps, który często wykonuje nietypowe działania w ramach swojej pracy? Czy użytkownik jest niezadowolonym pracownikiem, który właśnie przeszedł do promocji?Czy użytkownik jest ryzykowny?

Zapoznaj się z górną częścią okienka po prawej stronie, aby sprawdzić, czy warto poznać użytkownika. Jaki jest wskaźnik ryzyka pracownika?Jakie jest ryzyko, jakie użytkownik przedstawia twojej organizacji?

Przyjrzyj się liście w dolnym okienku, które zapewnia każde działanie i każdy alert związany z użytkownikiem, aby ułatwić zrozumienie, jakiego typu ryzyko reprezentuje użytkownik. Na osi czasu wybierz każdy wiersz, aby przejść do szczegółów działania lub alertu. Możesz również wybrać liczbę obok działania, aby zrozumieć dowody, które miały wpływ na sam wynik.Jakie jest ryzyko dla innych zasobów w organizacji?

Wybierz kartę Ścieżki przenoszenia bocznego , aby zrozumieć, które ścieżki osoba atakująca może użyć do kontrolowania innych zasobów w organizacji. Na przykład, nawet jeśli badany użytkownik ma niewrażliwe konto, osoba atakująca może użyć połączeń z kontem, aby odnaleźć poufne konta i spróbować naruszyć bezpieczeństwo poufnych kont w sieci. Aby uzyskać więcej informacji, zobacz Use Lateral Movement Paths (Używanie ścieżek ruchu bocznego).

Uwaga

Należy pamiętać, że podczas gdy strona Użytkownik zawiera informacje o urządzeniach, zasobach i kontach we wszystkich działaniach, wynik priorytetu badania jest sumą wszystkich ryzykownych działań i alertów w ciągu ostatnich 7 dni.

Resetowanie wyniku użytkownika

Jeśli użytkownik został zbadany i nie znaleziono żadnych podejrzeń pod kątem naruszenia zabezpieczeń lub z jakiegokolwiek powodu wolisz zresetować wynik badania użytkownika, możesz ręcznie zresetować wynik.

W witrynie Microsoft Defender Portal w obszarze Zasoby wybierz pozycję Tożsamości.

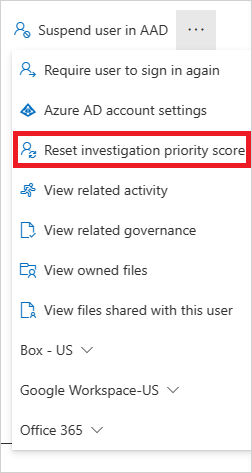

Wybierz trzy kropki po prawej stronie badanego użytkownika, a następnie wybierz pozycję Resetuj wynik priorytetu badania. Możesz również wybrać pozycję Wyświetl stronę użytkownika, a następnie wybrać pozycję Resetuj wynik priorytetu badania z trzech kropek na stronie Użytkownik.

Uwaga

Można zresetować tylko użytkowników z oceną priorytetu badania niezerowego.

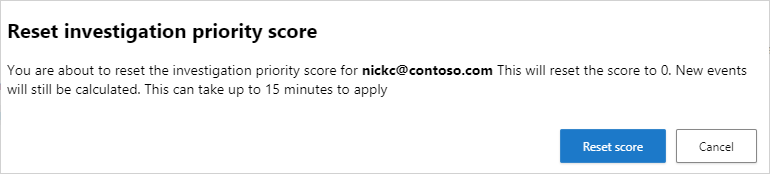

W oknie potwierdzenia wybierz pozycję Resetuj wynik.

Faza 3. Dalsze badanie użytkowników

Gdy zbadasz użytkownika na podstawie alertu lub jeśli w systemie zewnętrznym zostanie wyświetlony alert, mogą istnieć działania, które mogą nie być przyczyną alarmu, ale gdy Defender dla Chmury Apps agreguje je wraz z innymi działaniami, alert może wskazywać na podejrzane zdarzenie.

Podczas badania użytkownika chcesz zadać następujące pytania dotyczące działań i alertów, które widzisz:

Czy istnieje uzasadnienie biznesowe dla tego pracownika do wykonania tych działań? Jeśli na przykład ktoś z działu marketingu uzyskuje dostęp do bazy kodu lub ktoś z działu programowania uzyskuje dostęp do bazy danych Finanse, należy postępować zgodnie z pracownikiem, aby upewnić się, że była to celowa i uzasadniona aktywność.

Przejdź do dziennika aktywności, aby dowiedzieć się, dlaczego to działanie otrzymało wysoki wynik, a inne nie. Możesz ustawić priorytet badania na Wartość Jest ustawiona , aby zrozumieć, które działania są podejrzane. Na przykład można filtrować na podstawie priorytetu badania dla wszystkich działań, które miały miejsce na Ukrainie. Następnie możesz sprawdzić, czy istnieją inne działania, które były ryzykowne, gdzie użytkownik nawiązał połączenie, i można łatwo przechylić się do innych szczegółów, takich jak ostatnie nietypowe działania w chmurze i działania lokalne, aby kontynuować badanie.

Faza 4. Ochrona organizacji

Jeśli badanie prowadzi do wniosku, że naruszenie zabezpieczeń użytkownika zostało naruszone, wykonaj następujące kroki, aby ograniczyć ryzyko.

Skontaktuj się z użytkownikiem — korzystając z informacji kontaktowych użytkownika zintegrowanych z usługą Defender dla Chmury Apps z usługi Active Directory, możesz przejść do szczegółów poszczególnych alertów i działań w celu rozwiązania tożsamości użytkownika. Upewnij się, że użytkownik zna działania.

Bezpośrednio z witryny Microsoft Defender Portal na stronie Tożsamości wybierz trzy kropki przez badanego użytkownika i wybierz, czy użytkownik musi zalogować się ponownie, wstrzymać użytkownika lub potwierdzić naruszenie zabezpieczeń użytkownika.

W przypadku tożsamości z naruszonymi zabezpieczeniami możesz poprosić użytkownika o zresetowanie hasła, upewniając się, że hasło spełnia wytyczne dotyczące długości i złożoności.

Jeśli przejdziesz do szczegółów alertu i ustalisz, że działanie nie powinno wyzwolić alertu, w szufladzie Działania wybierz link Wyślij nam opinię , abyśmy mogli dokładnie dostosować nasz system zgłaszania alertów z twoją organizacją.

Po skorygowaniu problemu zamknij alert.

Zobacz też

Jeśli napotkasz jakiekolwiek problemy, jesteśmy tutaj, aby pomóc. Aby uzyskać pomoc lub pomoc techniczną dotyczącą problemu z produktem, otwórz bilet pomocy technicznej.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla